引言:

2026年1月,全球网络空间DDoS攻击活动持续高发,国内华东、华中、华北、香港等核心区域及北美地区均面临严峻威胁,攻击频次较上个月所有下降、强度与类型复杂度较上月有所增加,给各行业网络安全防护体系及核心业务稳定运行带来巨大挑战。

在此背景下,傲盾依托深耕网络安全领域的技术积累与实战经验,通过优化核心防御算法、强化动态防护能力、完善快速响应机制,成功抵御多轮大规模攻击。为全面呈现本月攻击态势、精准剖析威胁特征、系统复盘防御成效,本简报将从攻击概况、攻击特征分析、防御技术应用及防护成果等维度展开详细阐述,为行业客户掌握最新DDoS攻击趋势、优化自身防护策略提供参考,助力各行业筑牢网络安全屏障。

本月攻击概况

1.华东区域

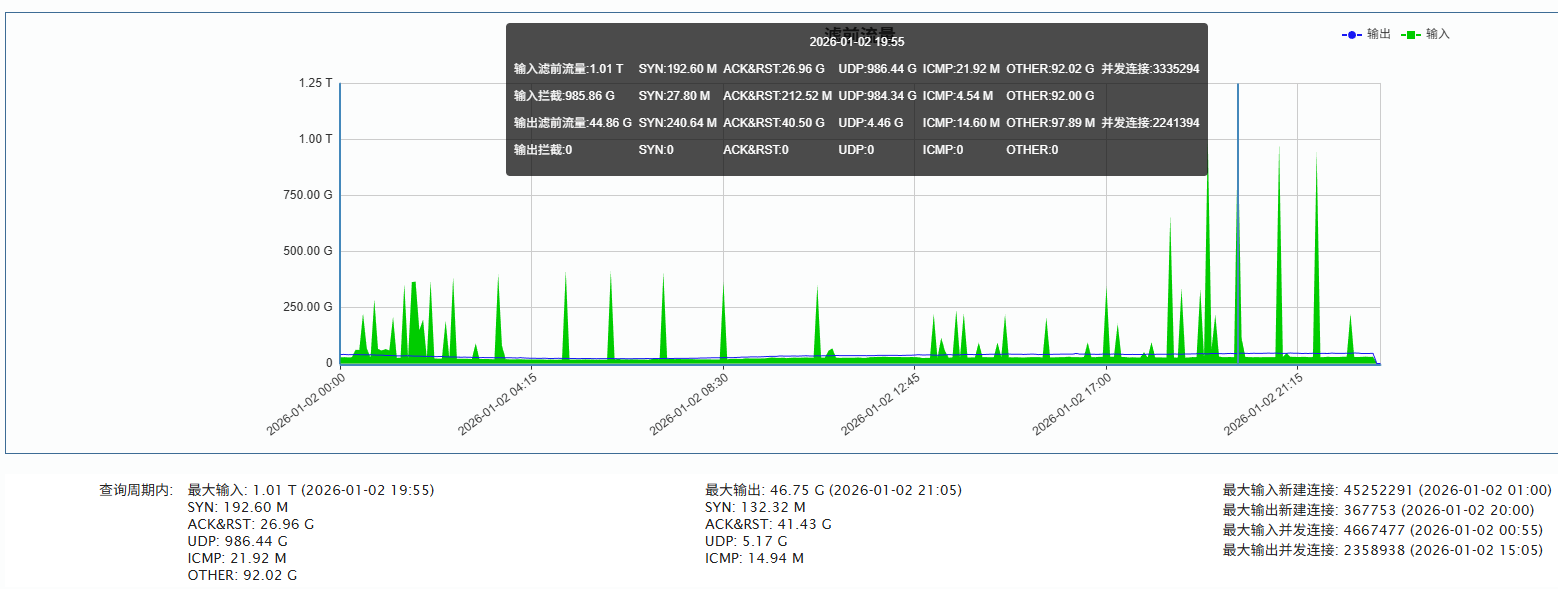

①攻击情况

►攻击总次数 167,839次

►平均单次攻击时长 84秒

►单次最大攻击流量 1.01 Tbps(发生于 2026-01-02 19:55至20:00时段)

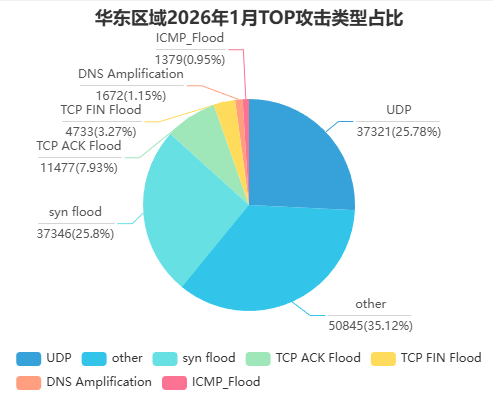

②TOP攻击类型占比

►单次攻击流量超过100G 本月计 12,547次

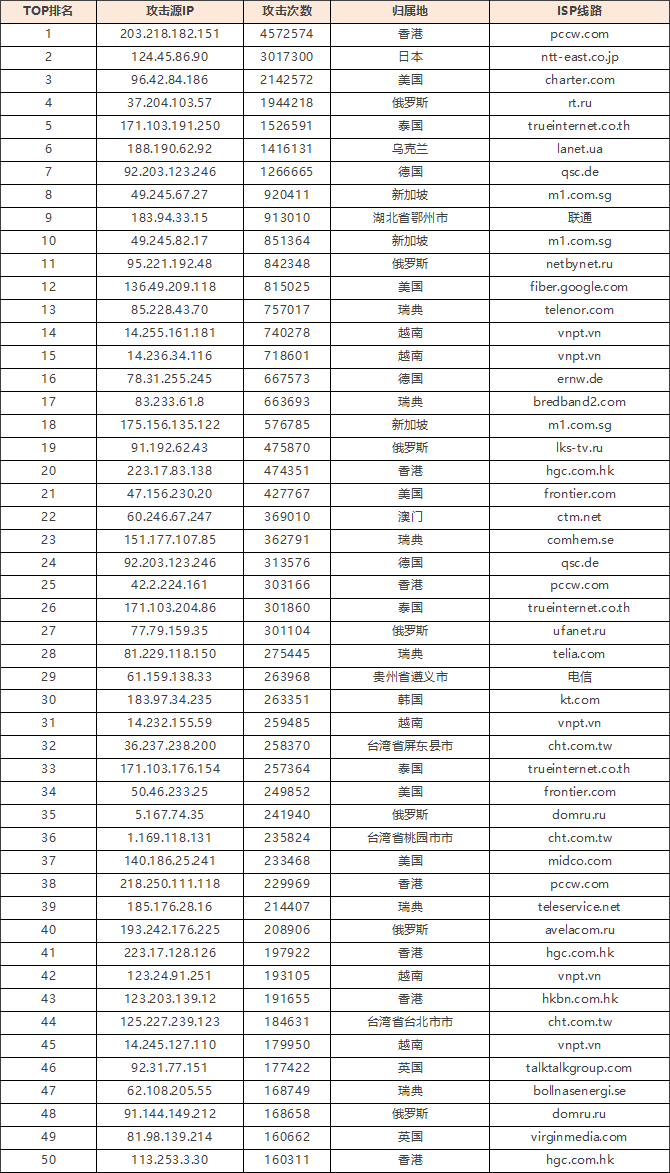

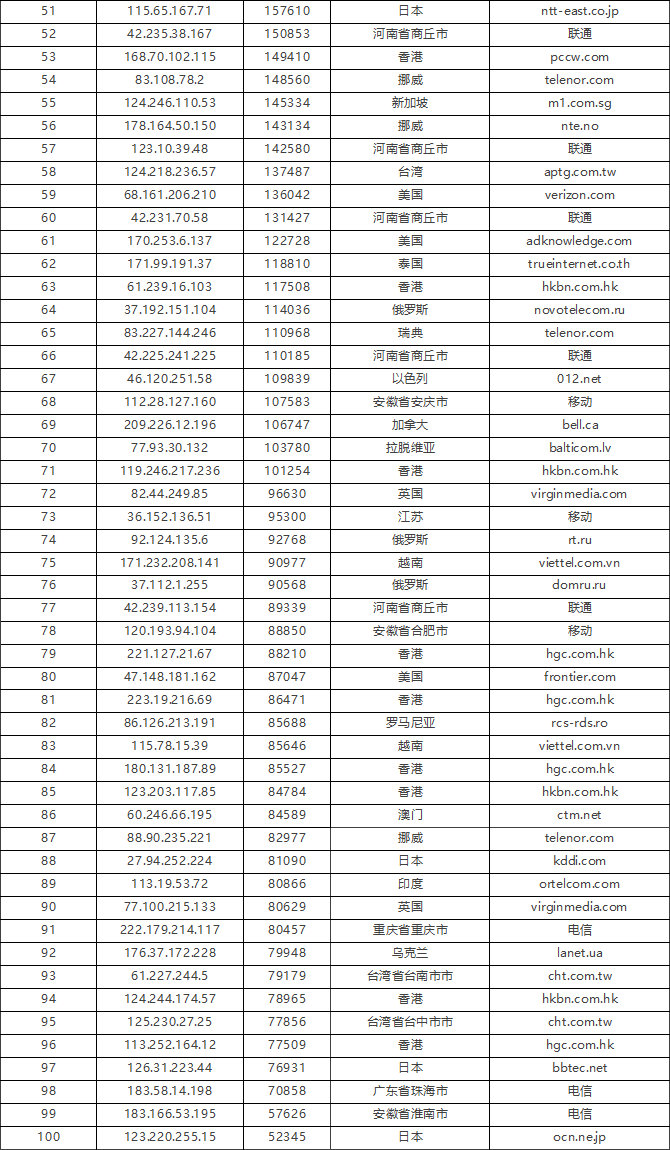

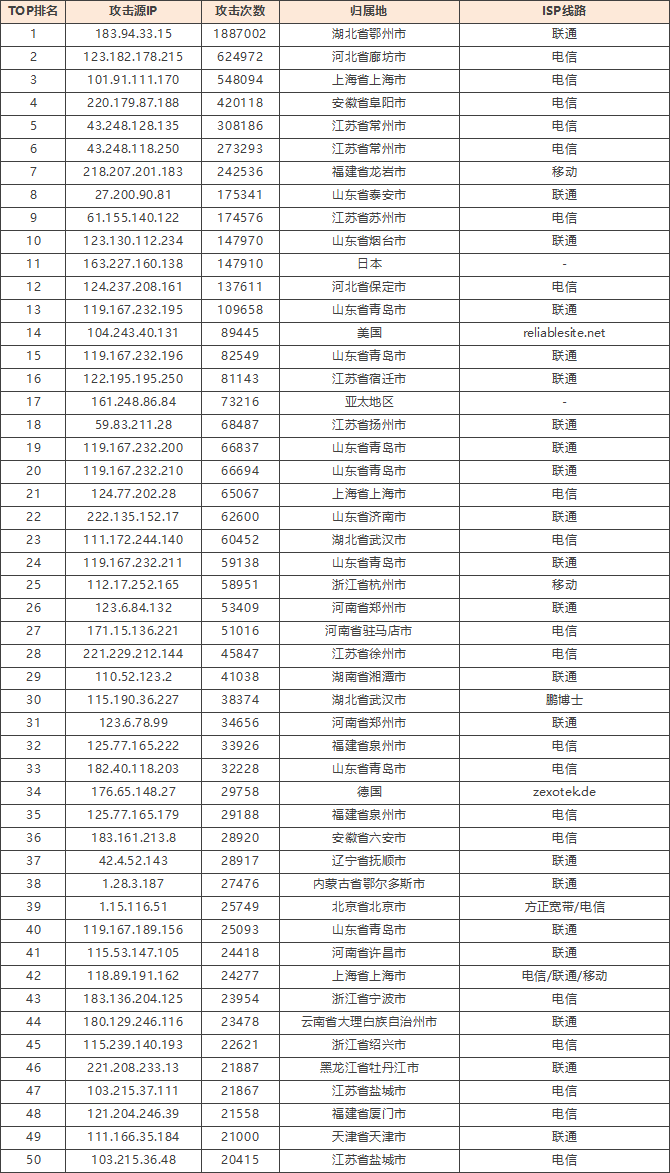

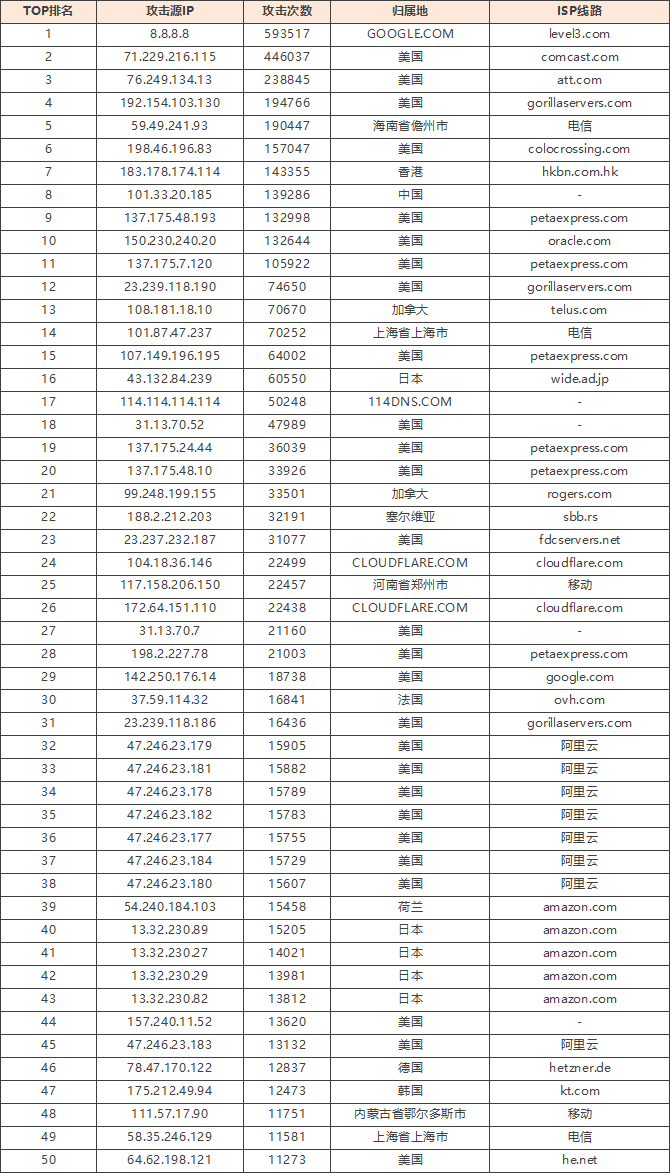

③TOP100攻击源

免责声明:因 IP 地理位置数据库存在更新延迟,报告中显示的属地和运营商信息仅供参考。鉴于 DDoS 攻击流量中可能存在虚假源 IP,如您将下列攻击源信息应用于网络安全设备策略,由此产生的误判或误拦后果,傲盾软件概不承担相关责任。

2.华中区域

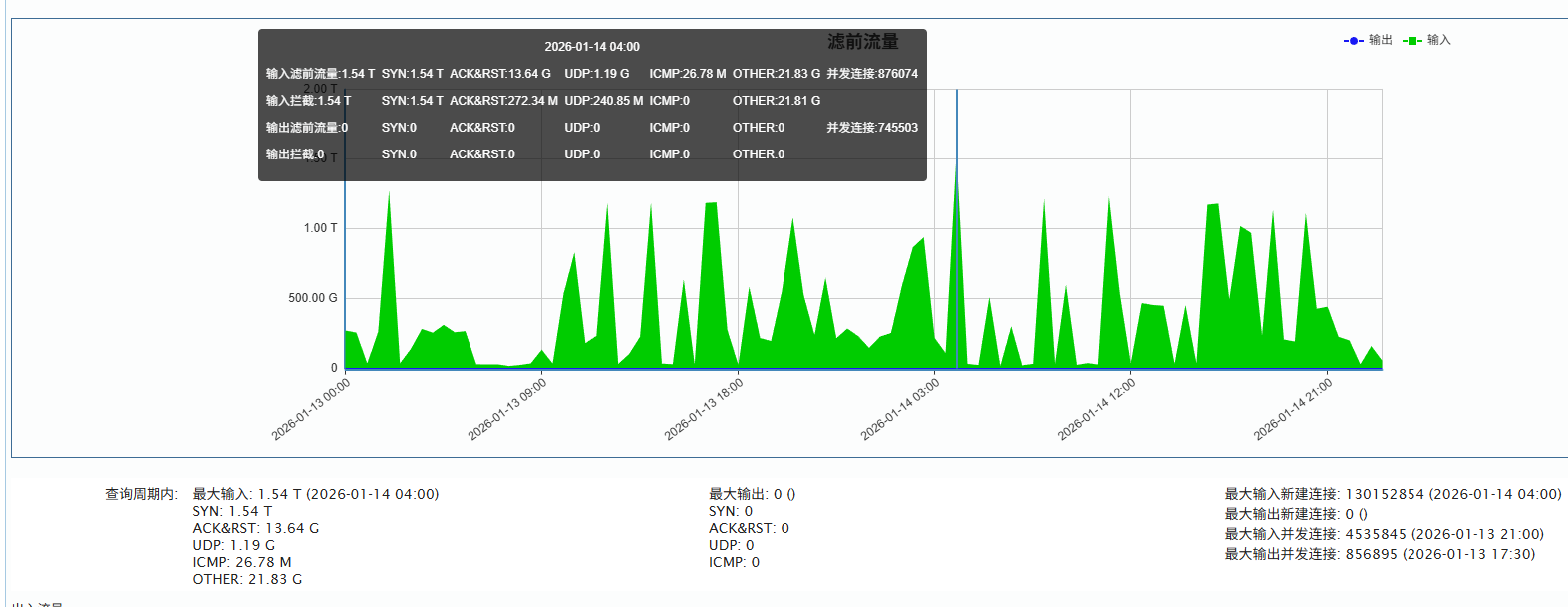

①攻击情况

►攻击总次数213,936次

►平均单次攻击时长 38,686秒

►单次最大攻击流量 1.54 Tbps(发生于 2026-01-14 04:00至04:10时段)

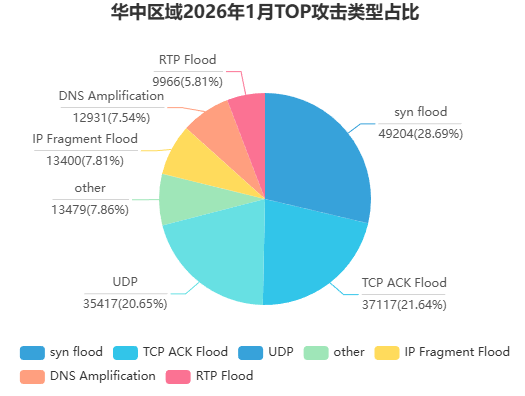

②TOP攻击类型占比

►单次攻击流量超过100G 本月计 97次

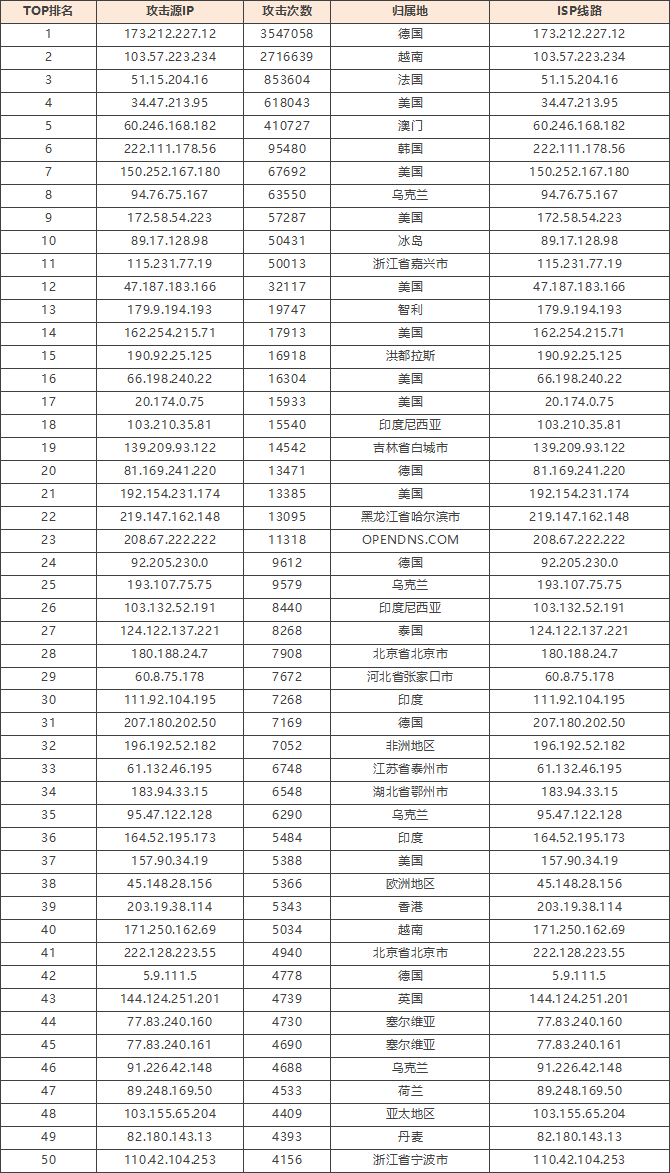

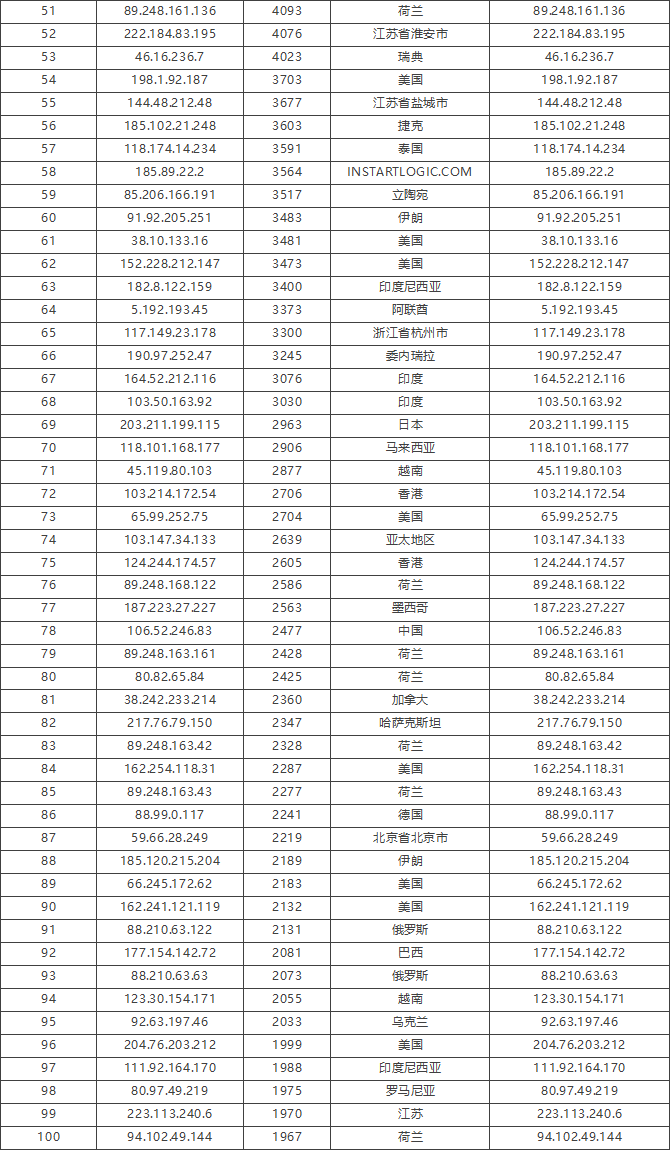

③TOP100攻击源

免责声明:因 IP 地理位置数据库存在更新延迟,报告中显示的属地和运营商信息仅供参考。鉴于 DDoS 攻击流量中可能存在虚假源 IP,如您将下列攻击源信息应用于网络安全设备策略,由此产生的误判或误拦后果,傲盾软件概不承担相关责任。

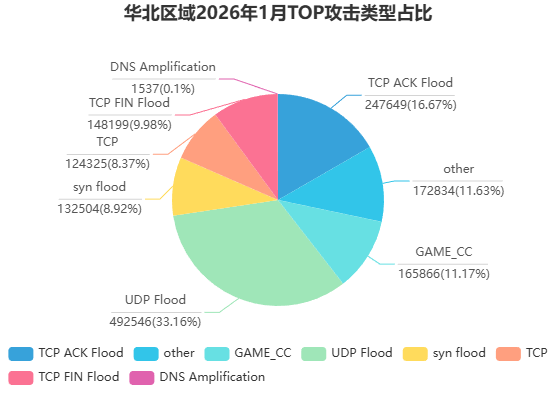

3.华北区域

①攻击情况

►攻击总次数 1,539,437次

►平均单次攻击时长 69秒

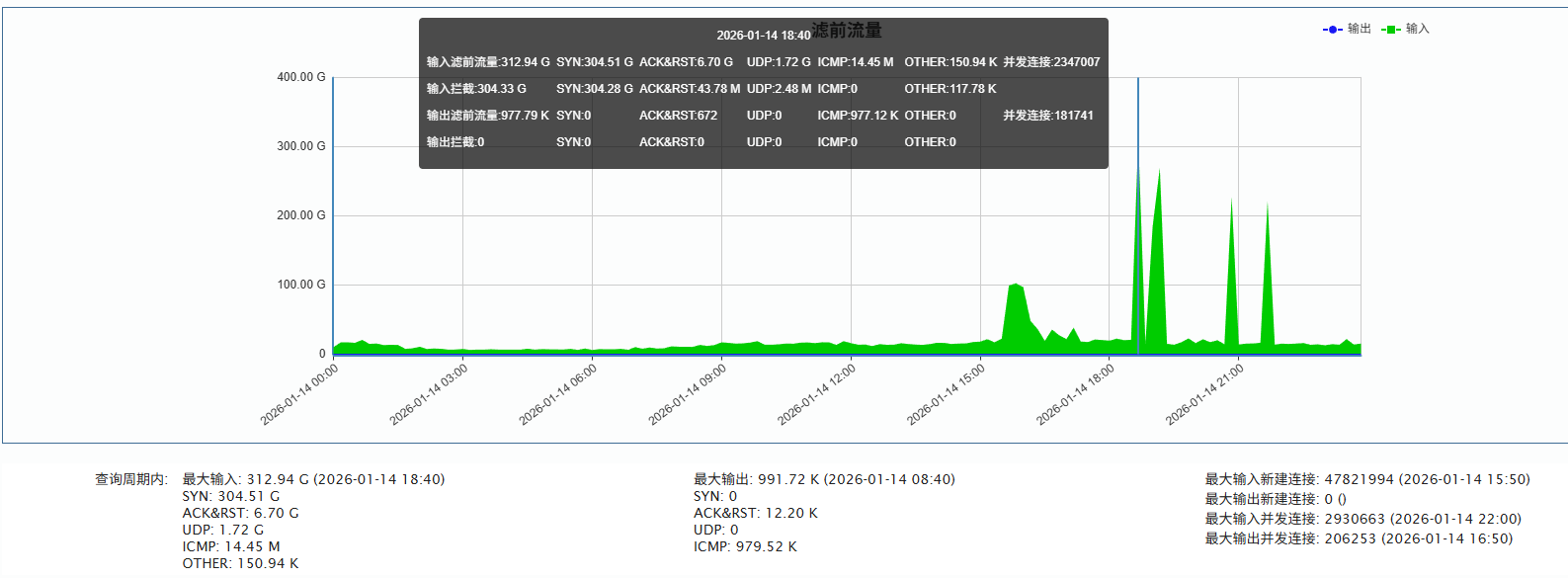

►联通方向:单次最大攻击流量为312.94Gbps(发生于2026-01-14 18:40至18:50时段)

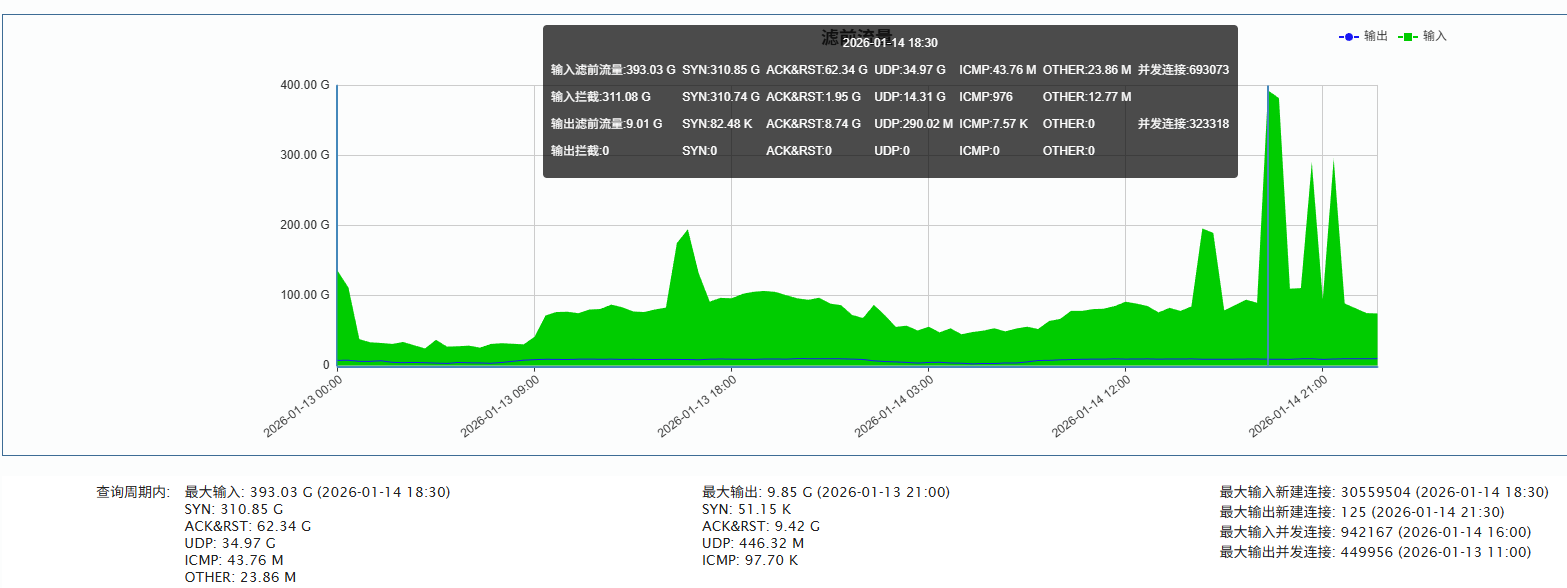

►电信方向:单次最大攻击流量为393.03Gbps(发生于2026-01-14 18:30至18:40时段)

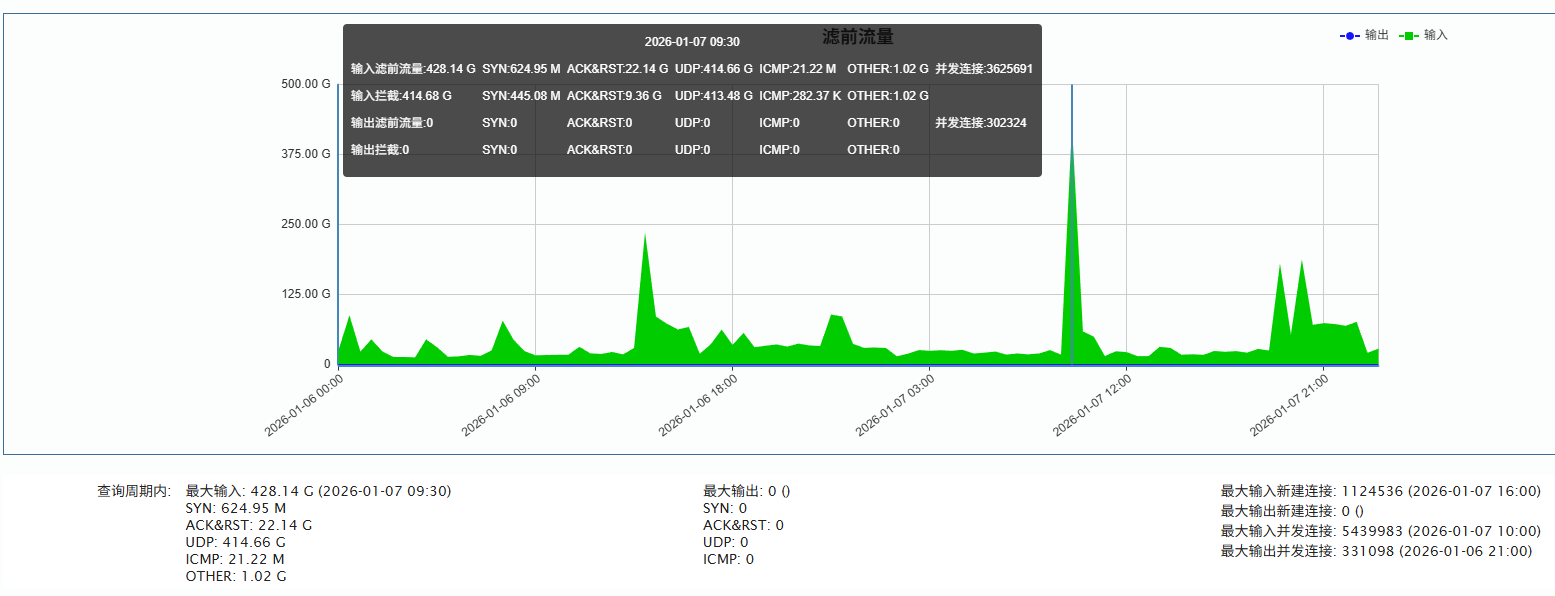

►移动方向:单次最大攻击流量为428.14 Gbps(发生于 2026-01-07 09:30 至 09:40时段)

②TOP攻击类型占比

►单次100G以上攻击次数统计631次

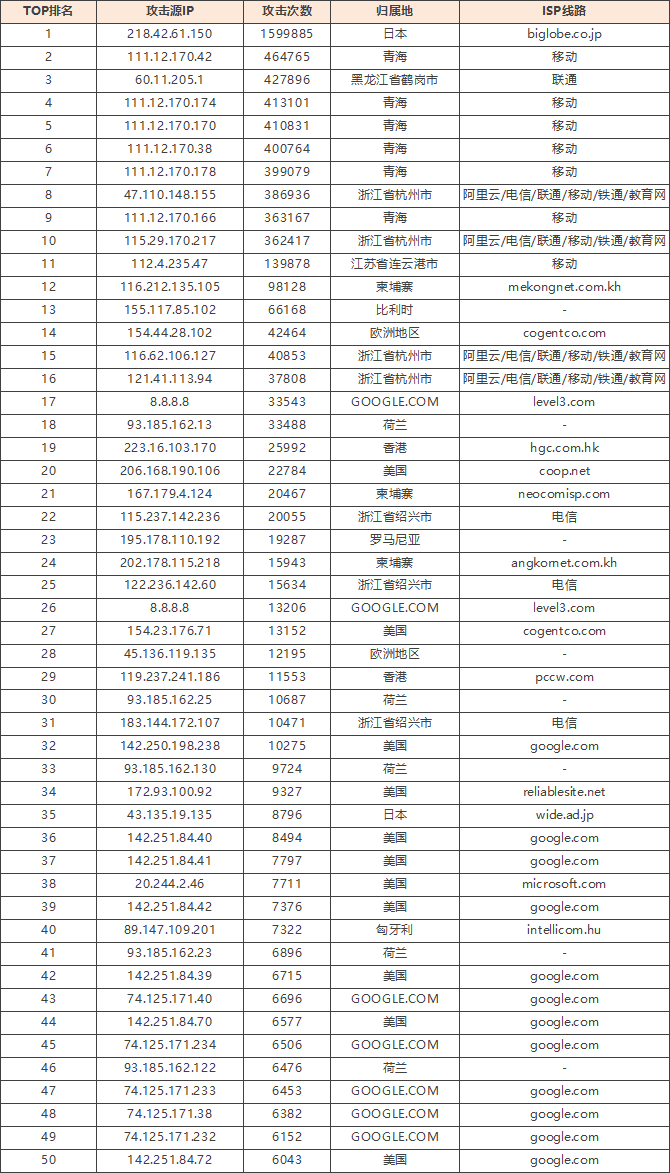

③TOP100攻击源

免责声明:因 IP 地理位置数据库存在更新延迟,报告中显示的属地和运营商信息仅供参考。鉴于 DDoS 攻击流量中可能存在虚假源 IP,如您将下列攻击源信息应用于网络安全设备策略,由此产生的误判或误拦后果,傲盾软件概不承担相关责任。

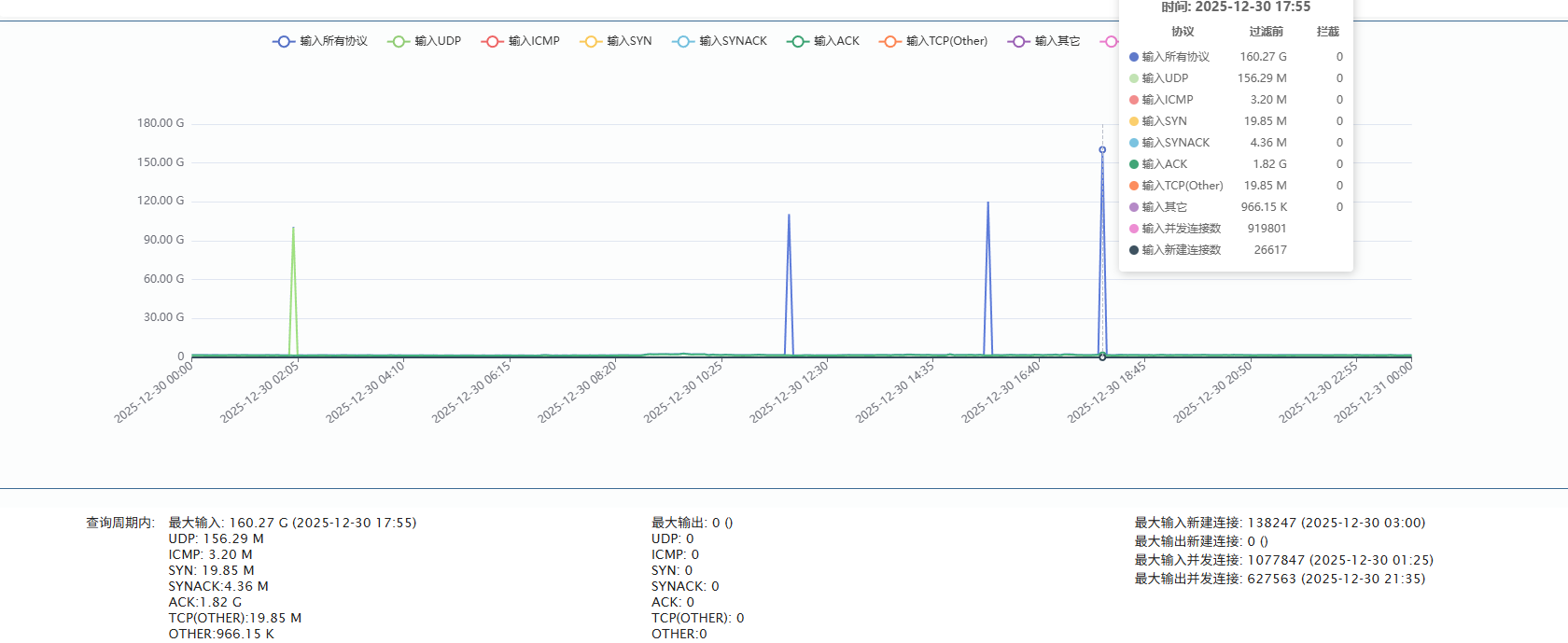

4.香港区域

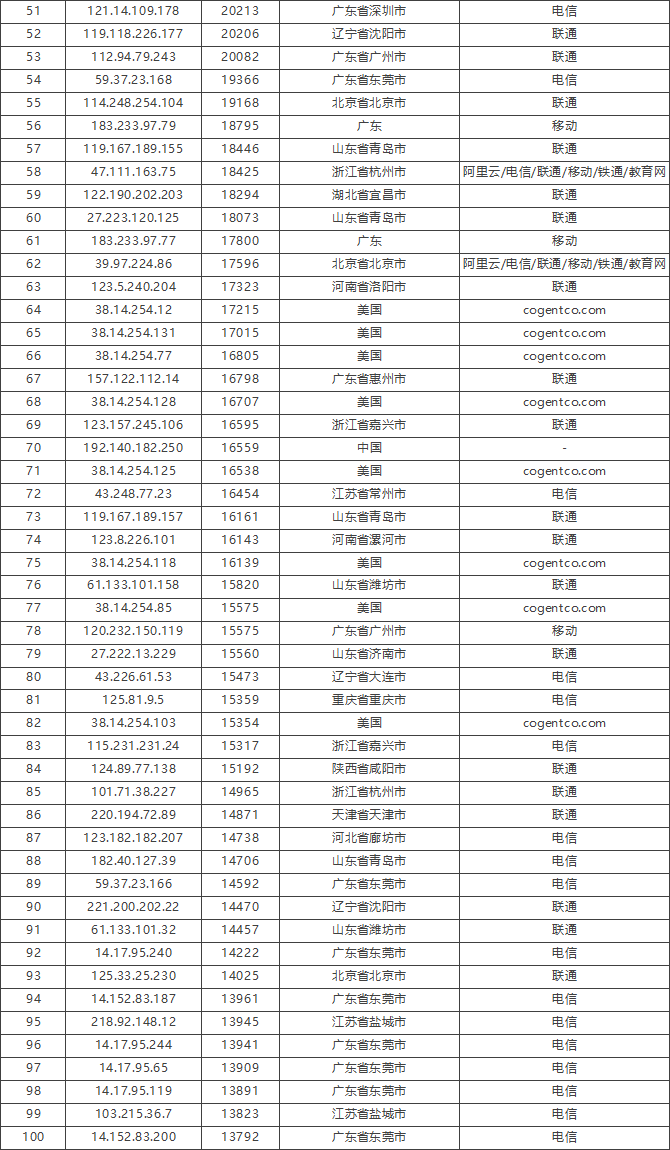

①攻击情况

►攻击总次数 186,362次

►平均单次攻击时长 558秒

►单次最大攻击流量160.27 Gbps发生于 2025-12-30 17:55分

②TOP攻击类型占比

►单次100G以上攻击次数统计163次

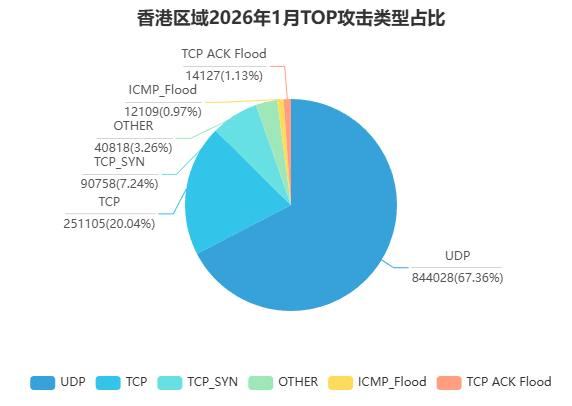

③TOP100攻击源

免责声明:因 IP 地理位置数据库存在更新延迟,报告中显示的属地和运营商信息仅供参考。鉴于 DDoS 攻击流量中可能存在虚假源 IP,如您将下列攻击源信息应用于网络安全设备策略,由此产生的误判或误拦后果,傲盾软件概不承担相关责任。

5.北美区域

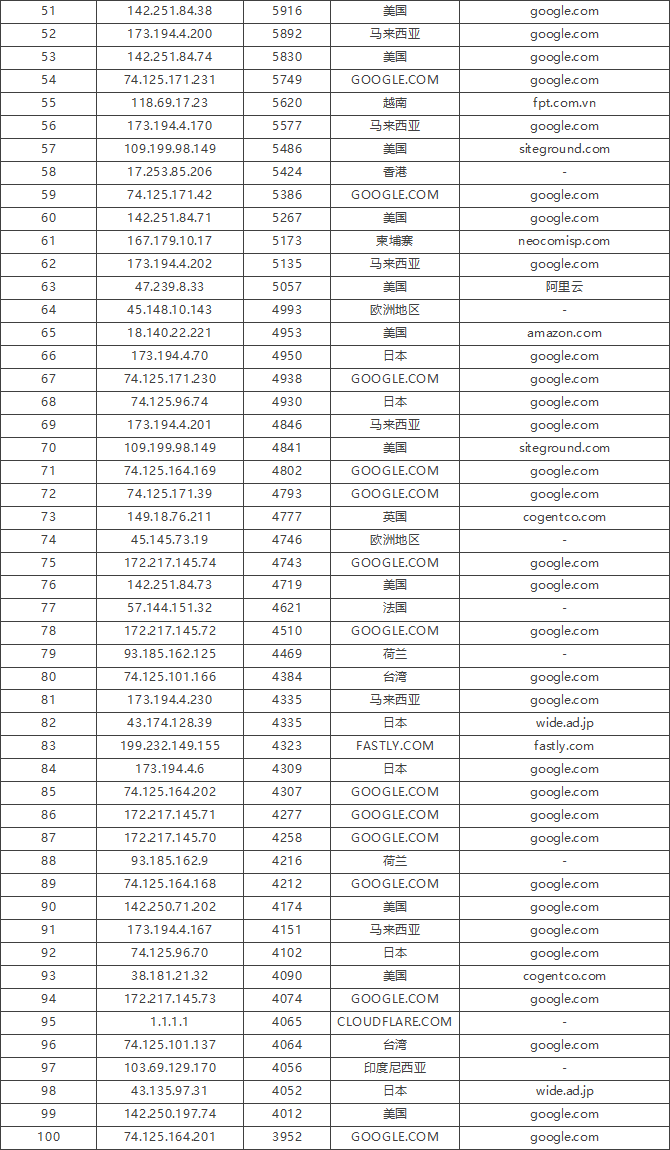

①攻击情况

►攻击总次数369,033次

►平均单次攻击时长 28秒

►单次最大攻击流量 800.28 Gbps(发生于2026-01-14 03:45至03:50时段)

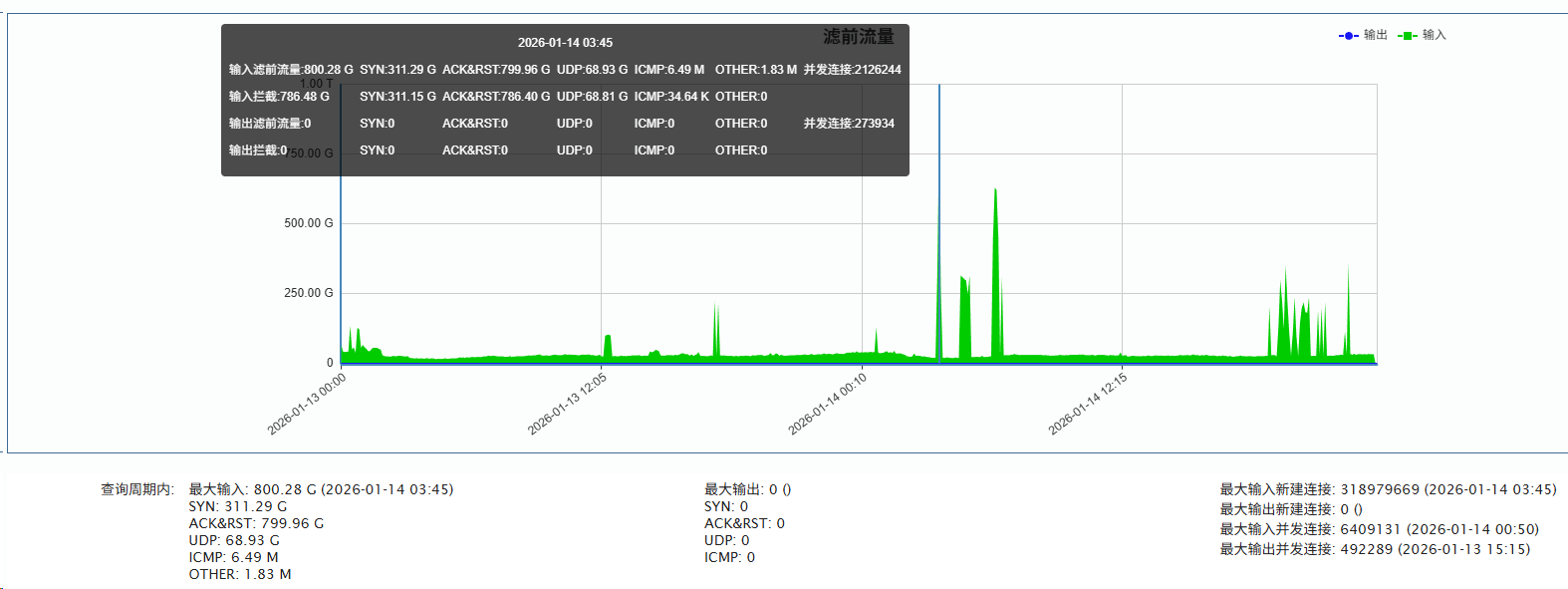

②TOP攻击类型占比

►单次攻击流量超过100G 本月计 267次

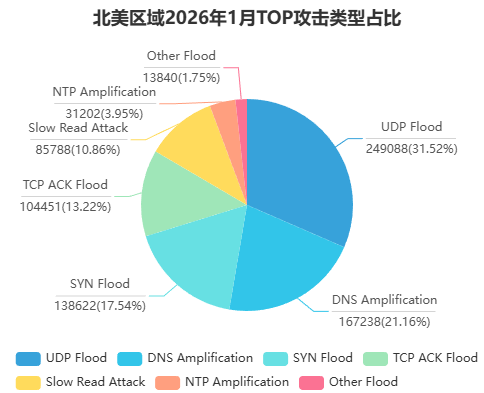

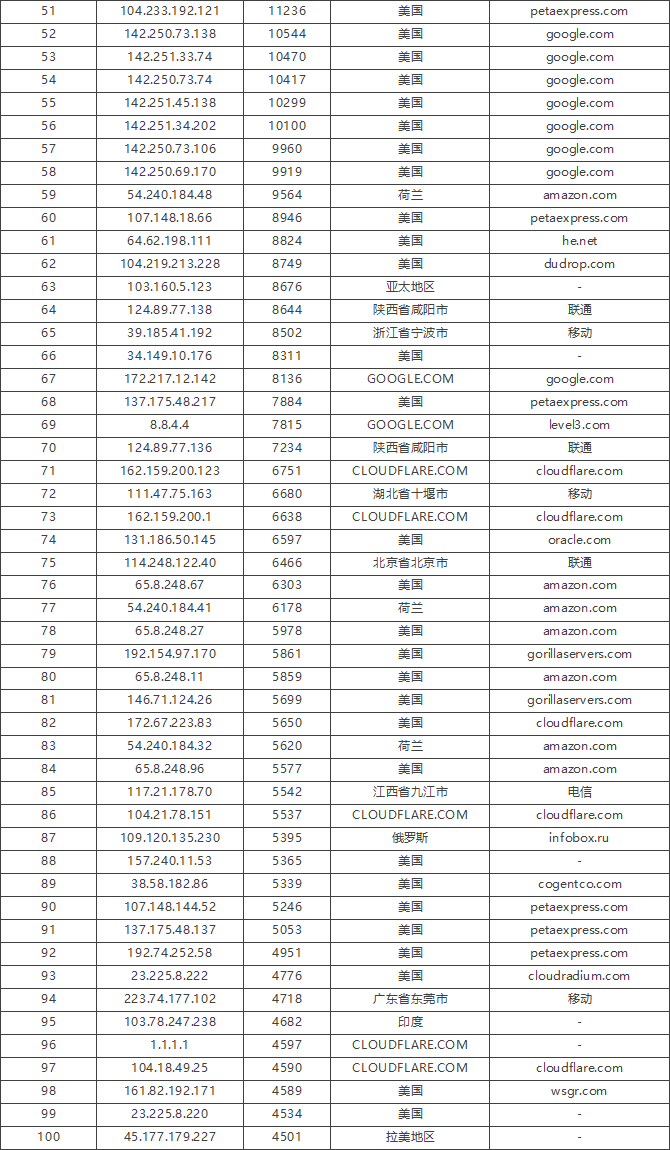

③TOP100攻击源

免责声明:因 IP 地理位置数据库存在更新延迟,报告中显示的属地和运营商信息仅供参考。鉴于 DDoS 攻击流量中可能存在虚假源 IP,如您将下列攻击源信息应用于网络安全设备策略,由此产生的误判或误拦后果,傲盾软件概不承担相关责任。

攻击概况分析

本月 DDoS 攻击活动依然保持较高频率,进一步对各区域攻击数据进行深入分析,归纳整理出以下结论:

**攻击强度与区域分布------**本月,华北地区的攻击次数高达 1539437次,显著高于其他区域,成为攻击者重点关注的目标。 单次攻击的平均持续时间达69秒,虽然不是过往最高值,但显示出该地区面临持续、高强度的威胁。得益于防御团队的持续监测与快速响应能力, 这些高频攻击得以及时发现和有效拦截,大大降低了潜在业务中断风险。

**攻击类型与方式------**本月 UDP Flood 攻击仍是 DDoS 威胁的主流手段,占比达到 51%。攻击者利用 UDP 协议无连接、易伪造的特性, 向目标系统发送海量伪造报文,消耗网络带宽和服务器资源,可能导致服务不可用。在香港、华北和华中地区,此类攻击尤为活跃。 通过优化的防御算法和自动化处置策略,这类高强度流量得以被快速识别和缓解,有效保障了关键业务的连续运行。除了 UDP Flood 攻击外,TCP SYN Flood 攻击也较为常见,占比为16.7%。攻击者通过发送大量的 TCP SYN 请求,耗尽目标服务器的半连接队列资源,从而影响正常的 TCP 连接建立。

**攻击源分布------**攻击来源呈现多样化与全球化特征,主要来自美国、日本和中国等国家。一些国际知名 ISP 也在攻击源列表中出现, 显示全球网络资源仍可能被恶意利用。借助全方位威胁感知与流量分析能力,这些复杂攻击源都能够被快速定位与应对,为客户提供了坚实的安全防护保障。 进一步分析攻击源的 IP 地址分布,发现来自美国的攻击源主要集中在几个特定的 IP 段,这些 IP 段可能属于一些被黑客控制的僵尸网络。 而来自日本的攻击源则相对较为分散,可能是通过一些小型的代理服务器或者个人电脑发起的攻击。此外,还发现了一些来自俄罗斯、韩国等国家的攻击源, 虽然数量较少,但也需要持续关注其动态。

防御技术与成效

1.多算法协同防护,持续强化扫段类攻击应对能力

针对 DDoS 攻击不断向高频化、碎片化和隐蔽化演进的趋势,傲盾异常流量清洗系统在2026 年 1 月 对扫段类攻击防护能力进行了升级,上线新的防护算法与策略机制。

目前傲盾异常流量清洗系统已形成四类防护引擎协同工作的防护体系,从流量特征、行为模式和策略联动等多个维度对攻击进行综合判断, 实现对不同攻击形态的有效覆盖。其中包括基于特征与行为的异常识别、智能化流量判定以及防护策略的自动联动执行,提升防护准确性并降低误判风险。

2.延迟防护机制,引入对脉冲型攻击的持续防护能力

针对扫段类攻击中常见的脉冲型、间歇型特征,傲盾异常流量清洗系统引入延迟防护机制。在检测到异常流量后,傲盾异常流量清洗系统不会立即结束防护, 而是结合流量变化趋势和历史行为进行持续观察,在一定时间窗口内保持防护状态。

该机制有效避免攻击在短暂停止后再次发起所造成的防护空窗问题,使防护过程更加平稳、连续,更贴近真实攻防场景下的实际需求。