系统崩溃往往始于一个微小的雪崩。真正的稳定性,不在于永不故障,而在于故障发生时的优雅退场与快速恢复。

在微服务架构普及的今天,分布式系统如同精密交响乐------任一乐器失准,都可能引发全场混乱。熔断 与限流,正是保障系统在风暴中屹立不倒的两大核心机制。本文将穿透概念迷雾,结合原理剖析与Python实战代码,带你构建高可用系统的"免疫系统"。

一、为什么我们需要熔断与限流?

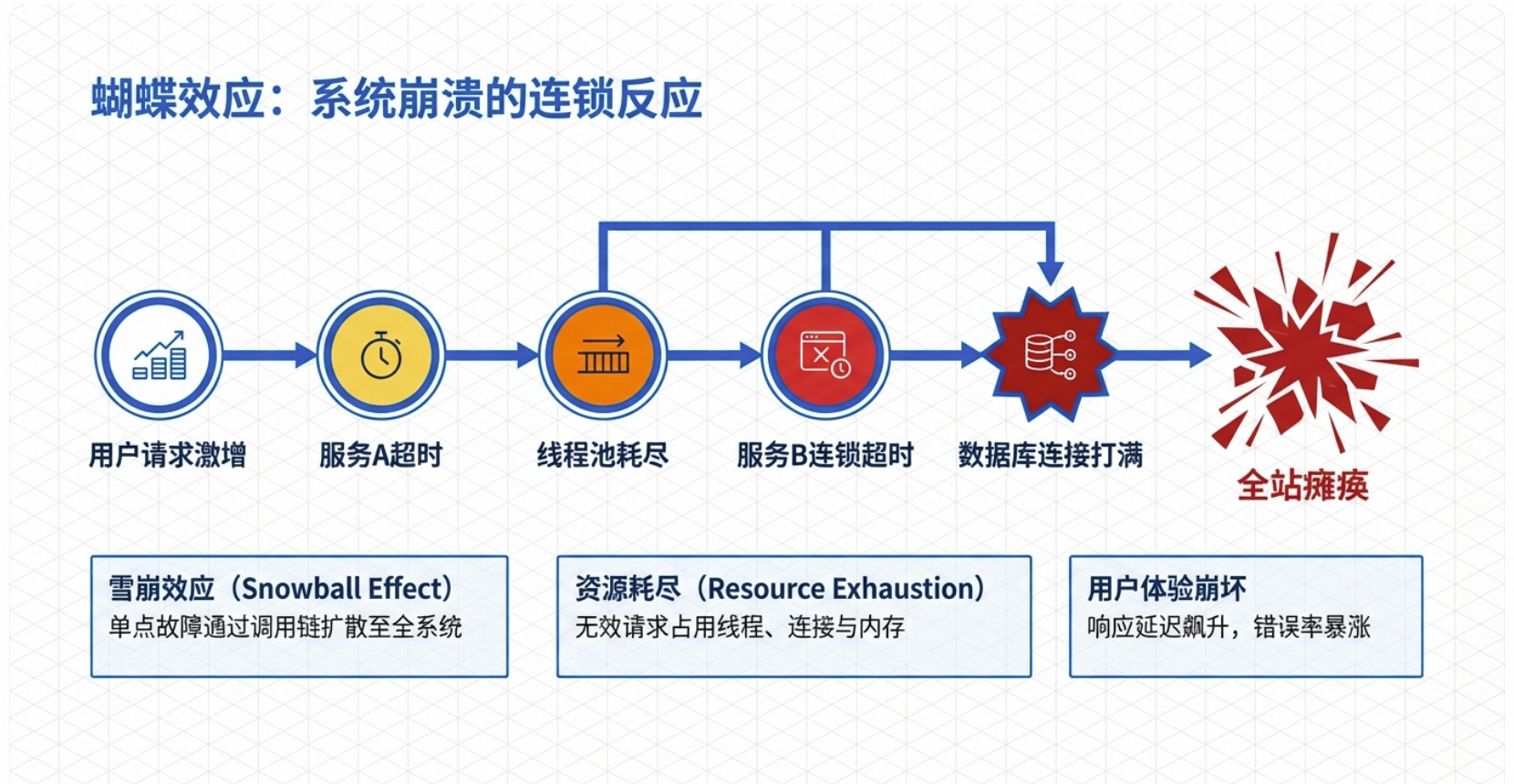

🌪️ 典型故障链

用户请求激增 → 服务A超时 → 线程池耗尽 → 服务B连锁超时 → 数据库连接打满 → 全站瘫痪

- 雪崩效应:单点故障通过调用链扩散至全系统

- 资源耗尽:线程、连接、内存被无效请求占满

- 用户体验崩坏:响应延迟飙升,错误率暴涨

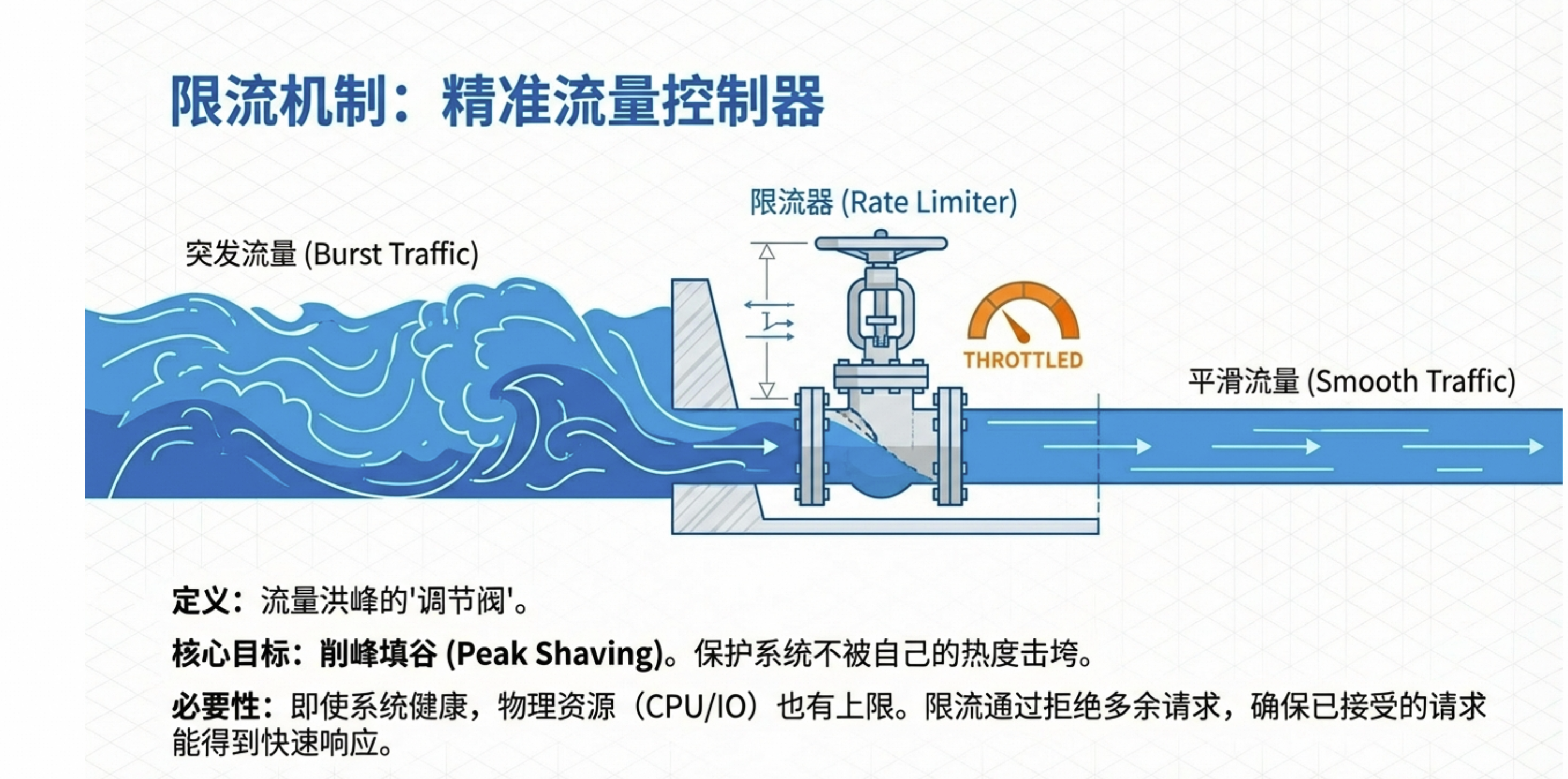

熔断是故障隔离的保险丝 ,限流是流量洪峰的调节阀。二者协同,构筑系统韧性防线。

二、熔断机制:智能故障隔离器

🔌 核心思想

借鉴电路熔断器:当故障达到阈值,自动"断开"调用,避免资源持续消耗,待服务恢复后"试探性重连"。

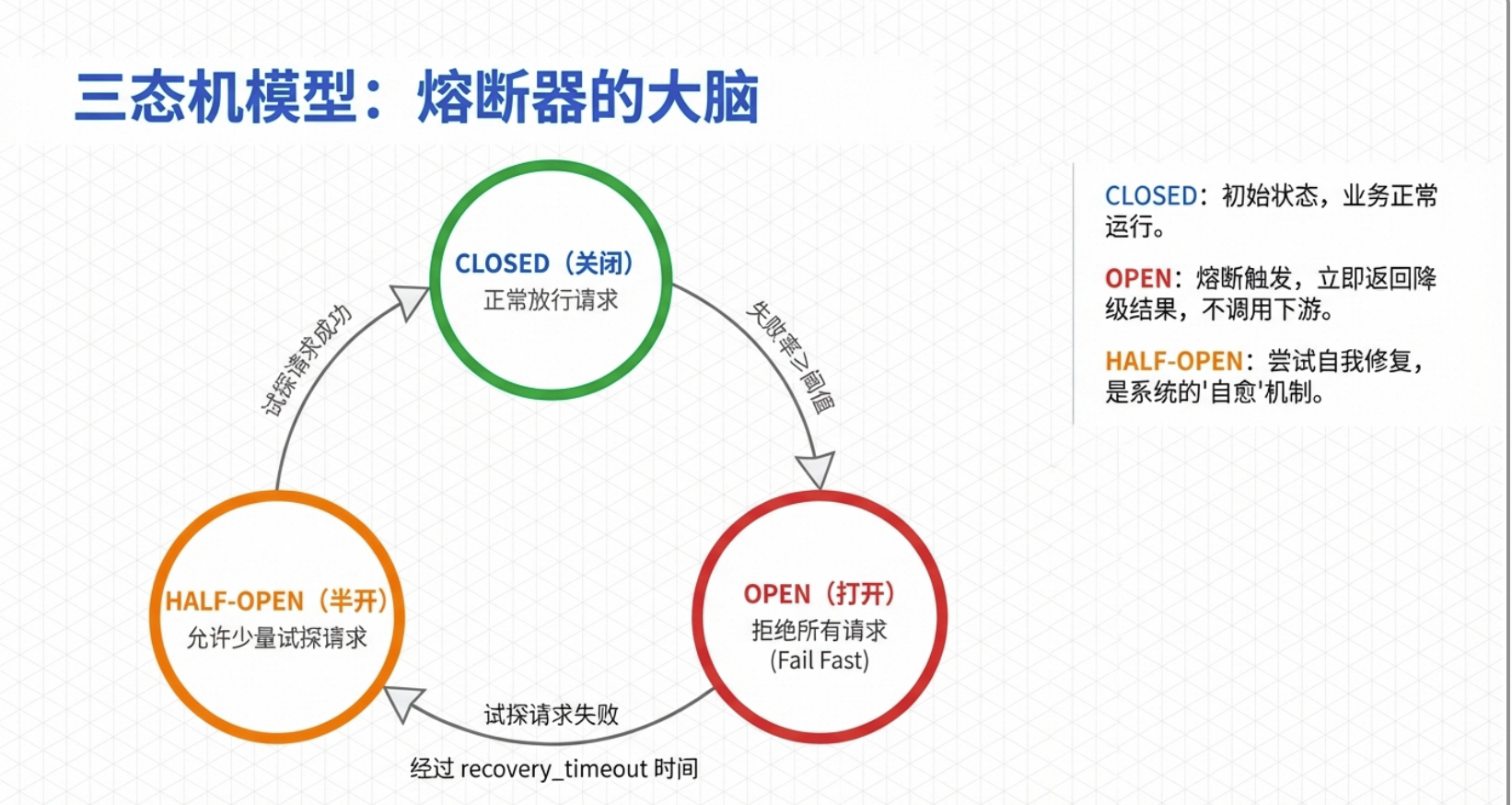

🔄 三态机模型(关键!)

| 状态 | 行为 | 触发条件 |

|---|---|---|

| CLOSED(关闭) | 正常放行请求 | 初始状态 |

| OPEN(打开) | 立即拒绝所有请求,返回降级结果 | 失败率 ≥ 阈值 |

| HALF-OPEN(半开) | 允许少量试探请求 | OPEN状态持续recovery_timeout后 |

python

# circuit_breaker.py - 精简生产级熔断器实现(线程安全 + 状态机)

import time

import threading

from enum import Enum

from functools import wraps

from collections import deque

class State(Enum):

CLOSED = "closed"

OPEN = "open"

HALF_OPEN = "half_open"

class CircuitBreaker:

def __init__(self,

failure_threshold=5,

recovery_timeout=30,

window_size=10, # 滑动窗口大小

name="default"):

self.name = name

self.failure_threshold = failure_threshold

self.recovery_timeout = recovery_timeout

self.window_size = window_size

self.state = State.CLOSED

self.failure_count = 0

self.success_count = 0

self.last_failure_time = None

self.window = deque(maxlen=window_size) # [(timestamp, success), ...]

self._lock = threading.RLock()

self._last_state_change = time.time()

def _current_failure_rate(self):

"""计算滑动窗口内失败率"""

if not self.window:

return 0.0

failures = sum(1 for _, success in self.window if not success)

return failures / len(self.window)

def _attempt_reset(self):

"""OPEN → HALF_OPEN 状态转换"""

if self.state == State.OPEN and \

(time.time() - self._last_state_change) >= self.recovery_timeout:

with self._lock:

if self.state == State.OPEN: # 双重检查

self.state = State.HALF_OPEN

self.success_count = 0

self._last_state_change = time.time()

print(f"[{self.name}] 熔断器进入 HALF-OPEN 状态(试探恢复)")

def record_result(self, success: bool):

"""记录调用结果(供外部调用)"""

with self._lock:

now = time.time()

self.window.append((now, success))

if not success:

self.failure_count += 1

self.last_failure_time = now

# CLOSED → OPEN 判定

if self.state == State.CLOSED and len(self.window) >= self.window_size:

failure_rate = self._current_failure_rate()

if failure_rate >= (self.failure_threshold / self.window_size):

self.state = State.OPEN

self._last_state_change = now

print(f"[{self.name}] 熔断!失败率{failure_rate:.0%}超过阈值,进入 OPEN 状态")

# HALF-OPEN 状态决策

elif self.state == State.HALF_OPEN:

if success:

self.success_count += 1

if self.success_count >= 2: # 连续2次成功即恢复

self.state = State.CLOSED

self.failure_count = 0

self._last_state_change = now

print(f"[{self.name}] 恢复成功!进入 CLOSED 状态")

else:

self.state = State.OPEN

self._last_state_change = now

print(f"[{self.name}] 恢复失败!重回 OPEN 状态")

def allow_request(self) -> bool:

"""判断当前请求是否允许通过"""

with self._lock:

if self.state == State.OPEN:

self._attempt_reset()

return False

return True

def __call__(self, func):

@wraps(func)

def wrapper(*args, **kwargs):

if not self.allow_request():

raise Exception(f"Circuit '{self.name}' is OPEN. Request rejected with fallback.")

try:

result = func(*args, **kwargs)

self.record_result(success=True)

return result

except Exception as e:

self.record_result(success=False)

raise e

return wrapper

# ===== 使用示例 =====

import random

# 创建商品服务熔断器

product_breaker = CircuitBreaker(

failure_threshold=3,

recovery_timeout=10,

window_size=5,

name="product_service"

)

@product_breaker

def fetch_product_detail(product_id: int):

"""模拟可能失败的商品服务调用"""

# 模拟70%失败率(用于测试熔断)

if random.random() < 0.7:

raise Exception("Product service timeout")

return {"id": product_id, "name": f"Product-{product_id}", "stock": random.randint(0, 100)}

# 模拟调用(含降级逻辑)

def get_product_with_fallback(product_id: int):

try:

return fetch_product_detail(product_id)

except Exception as e:

# 优雅降级:返回缓存数据或友好提示

print(f"⚠️ 降级处理: {e}")

return {

"id": product_id,

"name": f"Product-{product_id} (缓存)",

"stock": "未知",

"note": "服务繁忙,数据可能延迟"

}

# 测试熔断流程

if __name__ == "__main__":

print("【模拟商品服务调用】")

for i in range(12):

time.sleep(0.5)

result = get_product_with_fallback(i)

print(f"Request {i}: {result}")💡 熔断最佳实践

- 滑动窗口统计:避免固定窗口的临界突刺问题(代码已实现)

- 降级策略必须存在:熔断触发时返回缓存/默认值/友好提示

- 监控三要素:熔断状态、失败率、恢复时间(建议对接Prometheus)

- 参数调优:阈值需结合业务容忍度(如支付服务阈值应低于日志服务)

📌 生产环境推荐:

pybreaker(Python)、Resilience4j(Java)、Sentinel(全语言)

三、限流机制:精准流量控制器

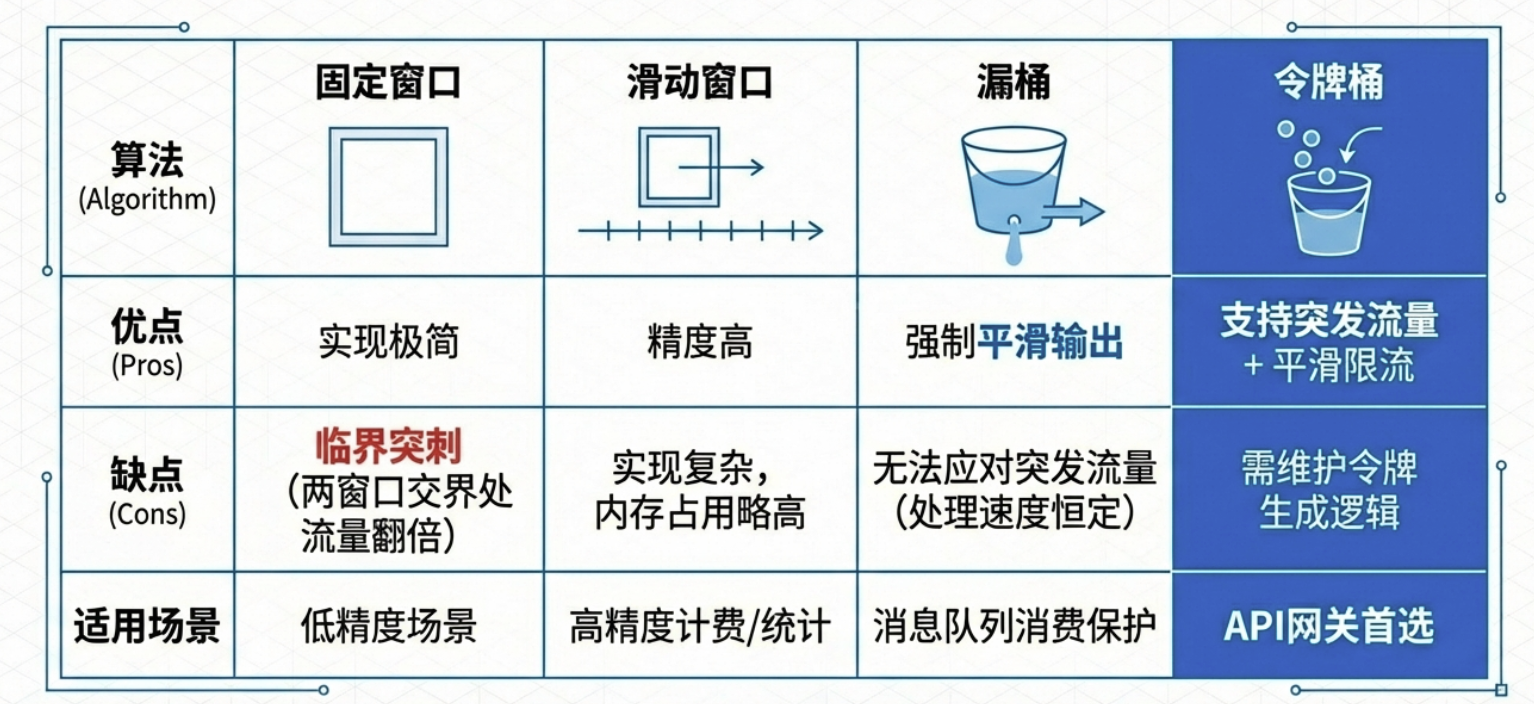

🚦 四大算法对比

| 算法 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| 固定窗口 | 实现极简 | 临界突刺(窗口切换时双倍流量) | 低精度场景 |

| 滑动窗口 | 精度高 | 实现复杂 | 高精度计费 |

| 漏桶 | 输出平滑 | 无法应对突发 | 消息队列消费 |

| 令牌桶 | ✅ 支持突发 + 平滑 | 需维护令牌 | API网关首选 |

🪣 Python令牌桶实现(线程安全 + 分布式扩展思路)

python

# rate_limiter.py

import time

import threading

from functools import wraps

class TokenBucketLimiter:

def __init__(self, rate: float, capacity: int, name="api"):

"""

:param rate: 令牌生成速率(个/秒),如 100 = 100 QPS

:param capacity: 桶最大容量(应对突发流量)

:param name: 限流器标识

"""

self.rate = rate

self.capacity = capacity

self.name = name

self.tokens = capacity

self.last_time = time.time()

self.lock = threading.RLock()

def acquire(self, tokens=1) -> bool:

"""尝试获取令牌,线程安全"""

with self.lock:

now = time.time()

# 补充自上次以来生成的令牌

delta = now - self.last_time

self.tokens = min(self.capacity, self.tokens + delta * self.rate)

self.last_time = now

if self.tokens >= tokens:

self.tokens -= tokens

return True

return False

def __call__(self, func):

@wraps(func)

def wrapper(*args, **kwargs):

if not self.acquire():

raise Exception(f"Rate limit exceeded for '{self.name}'")

return func(*args, **kwargs)

return wrapper

# ===== 分布式限流扩展思路(伪代码)=====

"""

使用Redis + Lua脚本实现集群限流(原子操作):

1. 每个实例通过Redis共享令牌桶状态

2. Lua脚本保证INCR/EXPIRE原子性

3. 示例Key: rate_limit:{api_name}:{timestamp_window}

4. 推荐工具:redis-cell模块(原生支持漏桶算法)

"""

# ===== 使用示例 =====

user_limiter = TokenBucketLimiter(rate=5, capacity=10, name="user_api") # 5 QPS,突发10

@user_limiter

def create_user(username: str):

return f"User {username} created successfully"

# 模拟高频请求

if __name__ == "__main__":

print("\n【测试用户创建接口限流】")

for i in range(15):

try:

result = create_user(f"user_{i}")

print(f"✓ {result}")

except Exception as e:

print(f"✗ Request {i} blocked: {e}")

time.sleep(0.1) # 模拟请求间隔🌐 分布式限流关键点

- 单机限流:适用于实例级保护(如上述代码)

- 全局限流 :需借助Redis等中间件(推荐

redis-cell模块或自定义Lua脚本) - 多级限流策略 :

- 网关层:全局总流量控制(Nginx + Lua)

- 服务层:接口级精细限流(如用户维度)

- 客户端:请求重试退避策略

四、熔断 vs 限流:协同作战指南

| 维度 | 熔断(Circuit Breaker) | 限流(Rate Limiter) |

|---|---|---|

| 触发条件 | 服务调用失败率/超时 | 请求流量超过阈值 |

| 作用位置 | 服务调用方(客户端) | 流量入口(网关/服务端) |

| 核心目标 | 隔离故障,防止雪崩 | 保护资源,削峰填谷 |

| 用户感知 | "服务暂时不可用" | "请求过于频繁" |

| 恢复方式 | 自动试探恢复 | 流量下降后自动恢复 |

🤝 黄金组合实践(电商大促场景)

限流检查

通过

拒绝

调用库存服务

CLOSED

OPEN

成功

失败

用户请求

API网关

令牌桶

商品服务

返回"活动火爆"

熔断器

库存服务

返回缓存库存+降级提示

返回商品详情

- 网关层:令牌桶限流(1000 QPS),超限返回友好提示

- 服务层 :商品服务调用库存服务时嵌入熔断器

- 熔断触发 → 返回Redis缓存库存 + "库存数据延迟更新"提示

- 效果:库存服务宕机时,商品页仍可访问,系统整体可用性提升至99.5%+

五、避坑指南:血泪经验总结

-

熔断器陷阱

- ❌ 仅统计异常次数,忽略超时(必须包含超时!)

- ✅ 建议:使用

timeout + exception双重判定 - ❌ 熔断后无降级方案(用户看到500错误)

- ✅ 建议:降级返回缓存/静态数据/简化流程

-

限流器陷阱

- ❌ 固定窗口计数器用于高并发场景(临界突刺打垮服务)

- ✅ 建议:滑动窗口或令牌桶

- ❌ 限流阈值拍脑袋设定

- ✅ 建议:基于压测结果 + 业务峰值 * 1.5 安全系数

-

监控必须到位

- 熔断器:状态变更日志、失败率曲线、恢复时间

- 限流器:拒绝率、当前令牌数、QPS趋势

- 工具链:Prometheus + Grafana + 告警(企业微信/钉钉)

六、结语:稳定性是设计出来的

熔断与限流绝非"加个开关"那么简单:

- 熔断是防御性编程的体现:承认依赖服务会失败,并优雅处理

- 限流是资源意识的觉醒:明确系统能力边界,拒绝盲目扩容

- 真正的稳定性 = 机制 + 监控 + 演练

- 定期进行混沌工程测试(如模拟服务超时)

- 建立熔断/限流参数动态调整能力

- 将稳定性指标纳入团队OKR(如"核心接口熔断触发率 < 0.1%")

🌱 最后赠言 :

"我们无法避免故障,但可以控制故障的影响范围。

每一次熔断的触发,都是系统在为你挡子弹;

每一次限流的拒绝,都是系统在为更多用户守护体验。"

延伸阅读

- Netflix Hystrix官方文档(熔断鼻祖,已归档但思想永存)

- Alibaba Sentinel(生产级流量治理组件)

- 《Release It!》第二版(稳定性设计圣经)

本文代码已通过Python 3.8+测试,仅作原理演示。生产环境请结合业务场景深度定制,并优先选用成熟开源组件。稳定性之路,与君共勉。 🛡️