前言

在网络安全管理日益重要的今天,SSL/TLS证书已成为网站和应用不可或缺的安全基石。然而,传统的手动申请、部署和续期流程不仅繁琐,还极易因证书过期而引发服务中断。Certimate作为一款开源的证书管理工具,正是为解决这一问题而生------它能够自动化完成证书的全生命周期管理,尤其适合拥有多个域名、需要集中管理证书的个人开发者或中小企业。

本教程旨在为零基础用户提供一份清晰、详细的Certimate私有化部署指南。无论你使用的是个人服务器还是企业云环境,都能通过本文掌握Certimate的核心部署与管理技能,实现证书管理的自动化,让安全运维变得更加省心高效。

一、准备工作:

准备一台具备公网IP的云服务器(推荐使用雨云)

优惠注册地址:雨云 - 新一代云服务提供商_

使用优惠码:sn

注: 使用优惠码注册后绑定微信可领取5折优惠券

服务器选购步骤:

- 注册后,在"总览"页面找到"云服务器"入口,进入后点击"购买云服务器"

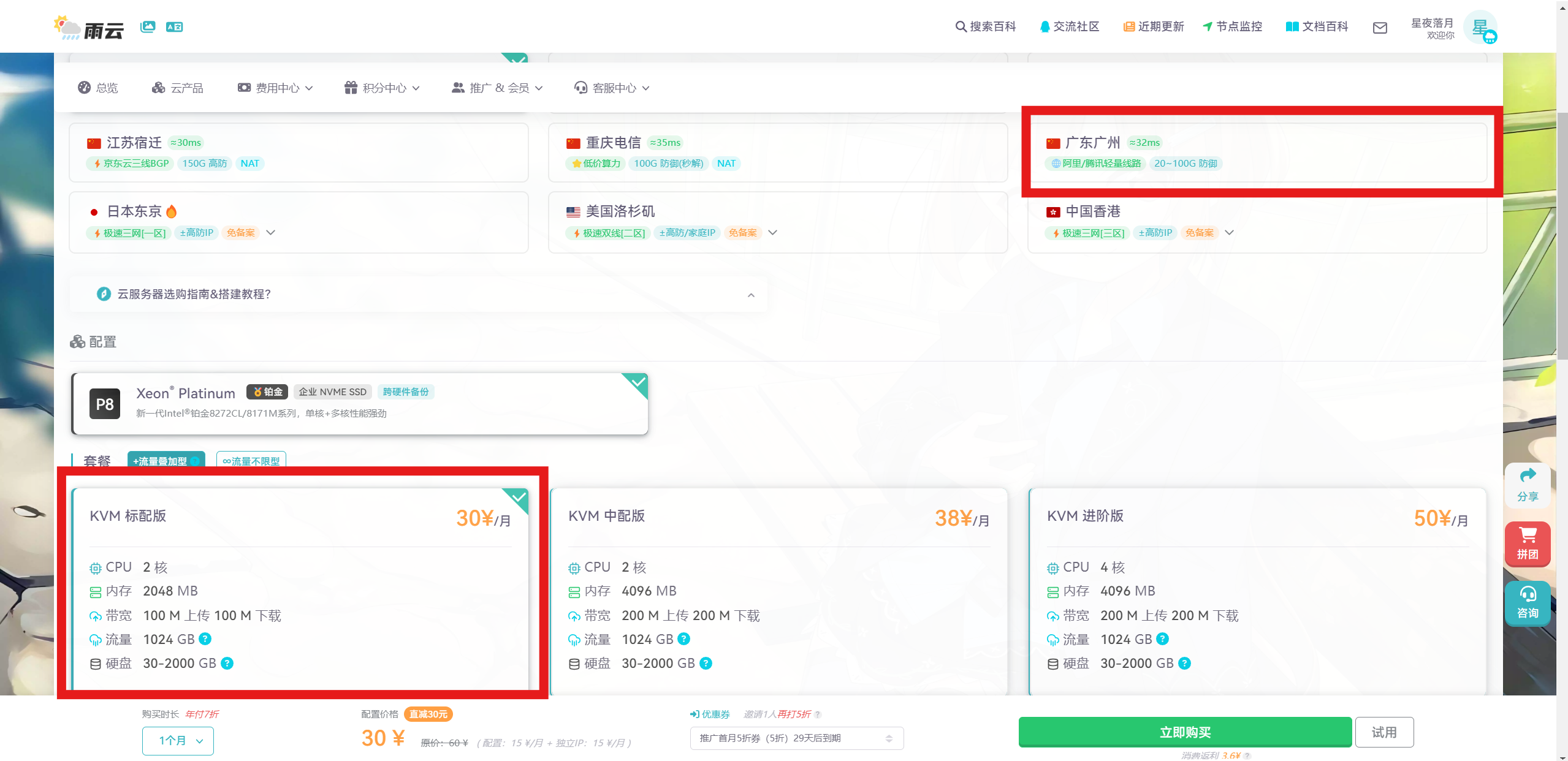

2.根据需求选择合适的配置,建议选择国内的服务器,访问更快,选好后点击立即购买即可

3.选好后进入控制台,使用SSH客户端远程连接服务器即可,SSH客户端建议选择FinalShell

4.你需要明确Certimate将管理的域名,并准备好对应域名服务商(如雨云等)的API密钥。这些密钥将用于验证域名所有权和自动化部署。

二、部署Certimate:两种主流方法

Certimate支持多种安装方式,以下介绍最稳定、最推荐的两种。

方法一:使用官方二进制文件(推荐)

这是官方文档推荐的方式,步骤简单,适合大多数用户。

-

下载程序:通过SSH连接到你的服务器。访问Certimate的GitHub Releases页面,下载适用于Linux的最新版二进制压缩包。如果服务器在国内访问GitHub较慢,可以使用其Gitee镜像仓库。

bash# 示例:使用wget下载(请替换为实际的最新版本链接) wget https://github.com/usual2970/certimate/releases/download/vx.x.x/certimate_linux_amd64.tar.gz -

解压并运行:解压下载的文件,进入目录并直接启动服务。

bashtar -zxvf certimate_linux_amd64.tar.gz cd certimate_linux_amd64 ./certimate serve --http 0.0.0.0:8090关键提示 :使用

--http 0.0.0.0:8090参数是为了让服务监听所有网络接口,从而可以从外部浏览器访问。仅使用./certimate serve则只能本地访问。

方法二:使用Docker容器部署

如果你的服务器环境已安装Docker和Docker Compose,这将是最便捷、隔离性最好的方式。

-

拉取并启动容器:一条命令即可完成部署。

bash# 克隆项目并启动(使用Gitee镜像仓库,国内速度更快) git clone https://gitee.com/mirrors/certimate.git cd certimate/docker docker-compose up -d此命令会拉取镜像并在后台启动容器,默认将容器的

8090端口映射到主机的8090端口。

配置系统服务与开机自启

为保证Certimate在服务器重启后能自动运行,建议将其配置为系统服务(以二进制部署为例)。

-

创建systemd服务文件:

bashsudo vi /etc/systemd/system/certimate.service -

写入以下配置 :注意将

WorkingDirectory和ExecStart的路径替换为你的实际安装路径。ini[Unit] Description=Certimate Certificate Manager After=network.target [Service] Type=simple User=root WorkingDirectory=/your/install/path/ ExecStart=/your/install/path/certimate serve --http 0.0.0.0:8090 Restart=on-failure [Install] WantedBy=multi-user.target -

启用并启动服务:

bashsudo systemctl enable certimate.service sudo systemctl start certimate.service sudo systemctl status certimate.service # 检查运行状态

部署验证 :完成以上任一种部署后,打开浏览器,访问 http://你的服务器IP地址:8090。如果看到Certimate的登录界面,说明部署成功。

三、初始登录与核心概念配置

首次访问管理界面,使用默认账户登录:

- 用户名 :

admin@certimate.fun - 密码 :

1234567890

安全提醒 :登录后第一件事,务必在系统设置中修改默认密码,这是保障管理安全的最基本措施。

四、实战:申请并自动化管理你的第一张证书

现在,让我们通过一个具体场景来体验自动化流程:为 yourdomain.com 申请一张免费的Let's Encrypt证书,并自动部署到服务器的Nginx上。

-

配置云服务商授权:

- 在Certimate管理界面,导航至"设置"或"提供商"选项。

- 添加你的域名服务商(如阿里云),并填入正确的API密钥对,保存测试连接。

-

创建工作流:

- 进入"工作流"页面,点击"新建"。

- 命名:例如"Nginx证书自动管理"。

- 选择域名 :添加

yourdomain.com。 - 选择验证方式:选择"DNS验证",并关联上一步配置好的阿里云授权信息。

- 配置部署器 :选择"SSH/SFTP部署"。你需要填写服务器的SSH连接信息(主机、端口、用户名、私钥),并指定证书在服务器上的最终存放路径(例如

/etc/nginx/ssl/)。这里可以填写一个具有sudo权限的普通用户,并在命令中通过sudo移动证书,以符合生产环境安全规范。

-

运行与监控:

- 保存工作流后,可以立即手动触发一次运行,进行测试。

- 成功后,Certimate会申请到证书,并自动通过SCP/SFTP上传到你指定的服务器路径,随后你可以配置Nginx使用该路径下的证书文件。

- 最重要的是 :Certimate内置了定时任务,它会每天检查证书有效期,并在证书过期前10天自动触发续期流程------重新申请、下载并部署到同一位置,全程无需人工干预。

五、高级配置与安全建议

- 反向代理与HTTPS访问 :不建议长期直接通过

http://IP:8090访问管理界面。你可以使用Nginx或Caddy为Certimate的管理界面配置反向代理,并绑定一个域名,为其本身也申请一张SSL证书,实现HTTPS加密访问,提升安全性。 - 权限最小化原则:在为Certimate配置云API密钥或服务器SSH密钥时,遵循权限最小化原则。例如,云API密钥只授予必要的DNS解析和特定产品(如CDN)的更新权限,避免使用根账户密钥。

- 定期备份 :定期备份Certimate的数据目录(Docker部署默认在

./data卷,二进制部署的存储路径可在配置中查看),以防数据丢失。

结语

通过以上步骤,你已经成功搭建了一套私有的、自动化的SSL证书管理系统。Certimate的价值在于将原本需要定期手动操作的重复性工作彻底自动化,极大地减少了因证书过期导致的服务中断风险和管理负担。

现在,你可以尝试为更多的域名和服务器添加工作流。随着你对Certimate的熟悉,还可以探索其更高级的功能,如多证书颁发机构支持、复杂的部署场景等,让你的整个基础设施的HTTPS化变得更加优雅和轻松。

原本需要定期手动操作的重复性工作彻底自动化,极大地减少了因证书过期导致的服务中断风险和管理负担。

现在,你可以尝试为更多的域名和服务器添加工作流。随着你对Certimate的熟悉,还可以探索其更高级的功能,如多证书颁发机构支持、复杂的部署场景等,让你的整个基础设施的HTTPS化变得更加优雅和轻松。