目录

[一. Cert Manager的局限性](#一. Cert Manager的局限性)

[二. Cloudflare免费模式下的优势](#二. Cloudflare免费模式下的优势)

[三. 解决方案概览](#三. 解决方案概览)

一. Cert Manager的局限性

我们在开源域名证书工具 - cert-manager中演示了Cert Manager自动签发和管理TLS证书的过程,但在实践中会遇到一些问题:

1.HTTP验证问题

cert-manager默认使用HTTP-01验证时,需要暴露服务器或负载均衡的80端口给互联网。如果环境比较敏感,或者不想对外暴露服务,这会带来极大的安全隐患。

2.DNS验证问题

采用DNS-01验证虽然只需要有DNS的API修改权限,但是对于没有公网DNS控制权的用户来说非常麻烦,并且无法保证安全性,需要额外的审计手段。

3.缺乏额外防护

虽然cert manager可以完成证书自动化,但它本身不提供CDN、WAF 、流量限制等功能,即便对于个人测试环境也显得很单薄。

所以,如果只需要快速实现HTTPS并配合一些流量管理,cert manager并非最优选择。

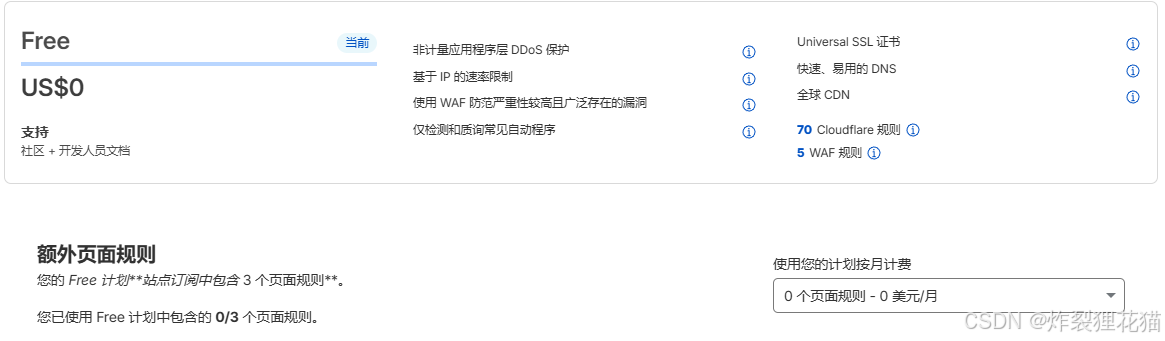

二. Cloudflare免费模式下的优势

针对个人测试环境等,Cloudflare的免费套餐已经提供了很多的基础实用功能。

1.免费的CDN与DNS

提供最基本的CDN缓存与DNS服务器功能。

2.免费的SSL证书

提供免费通用的SSL/TLS证书保护我们的站点(类似AWS Certificate Manager),并且支持Cloudflare站点到我们业务站点之间通过自签名证书做TLS加密。

3.免费的WAF与流量限制

即使免费模式,也能设置IP访问限制、速率限制、防爬虫等规则,弥补了cert manager等工具的不足。

三. 解决方案概览

我们通过Cloudflare + Kubernetes Ingress + 自签名证书构建一个测试环境,实现:

1.域名代理

外部访问经过Cloudflare,再由Ingress转发到后端服务;隐藏我们业务服务器的IP地址。

2.HTTPS加密

由Cloudflare提供SSL/TLS终端,供给浏览器访问域名使用;Cloudflare和Ingress之间使用自签名证书加密流量。

3.流量控制

通过Cloudflare页面设置简单的IP访问限制和速率限制。

四.配置示例

1.配置DNS和网络安全组

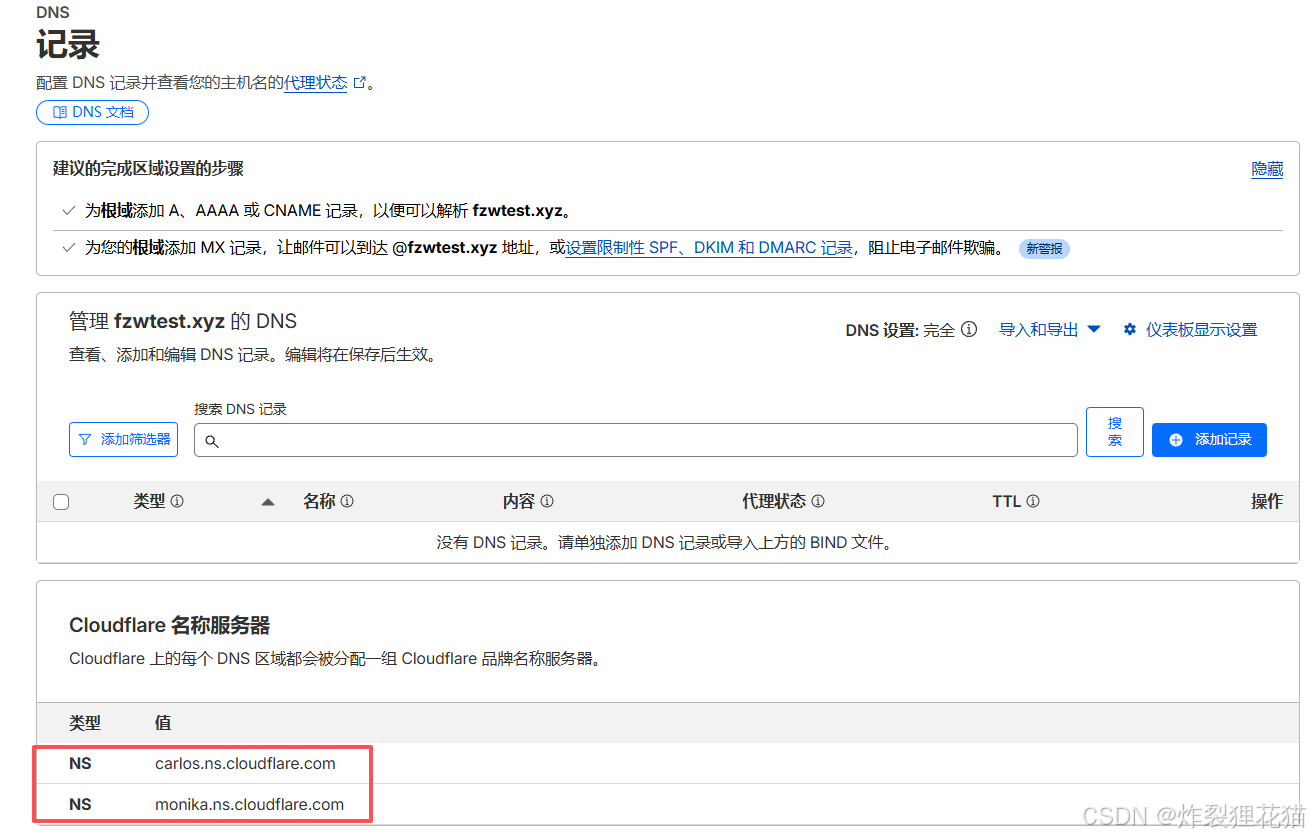

首先我们查看Cloudflare名称服务器:

然后把域名的DNS服务器修改为Cloudflare指定的服务器(这里以阿里云购买的域名为例):

配置生效要等待一段时间,我们可以同时配置DNS记录:

个人测试环境没有创建负载均衡(使用云厂商的负载均衡会产生额外的费用),直接A记录指向了Kubernetes Ingress所在的服务器地址。

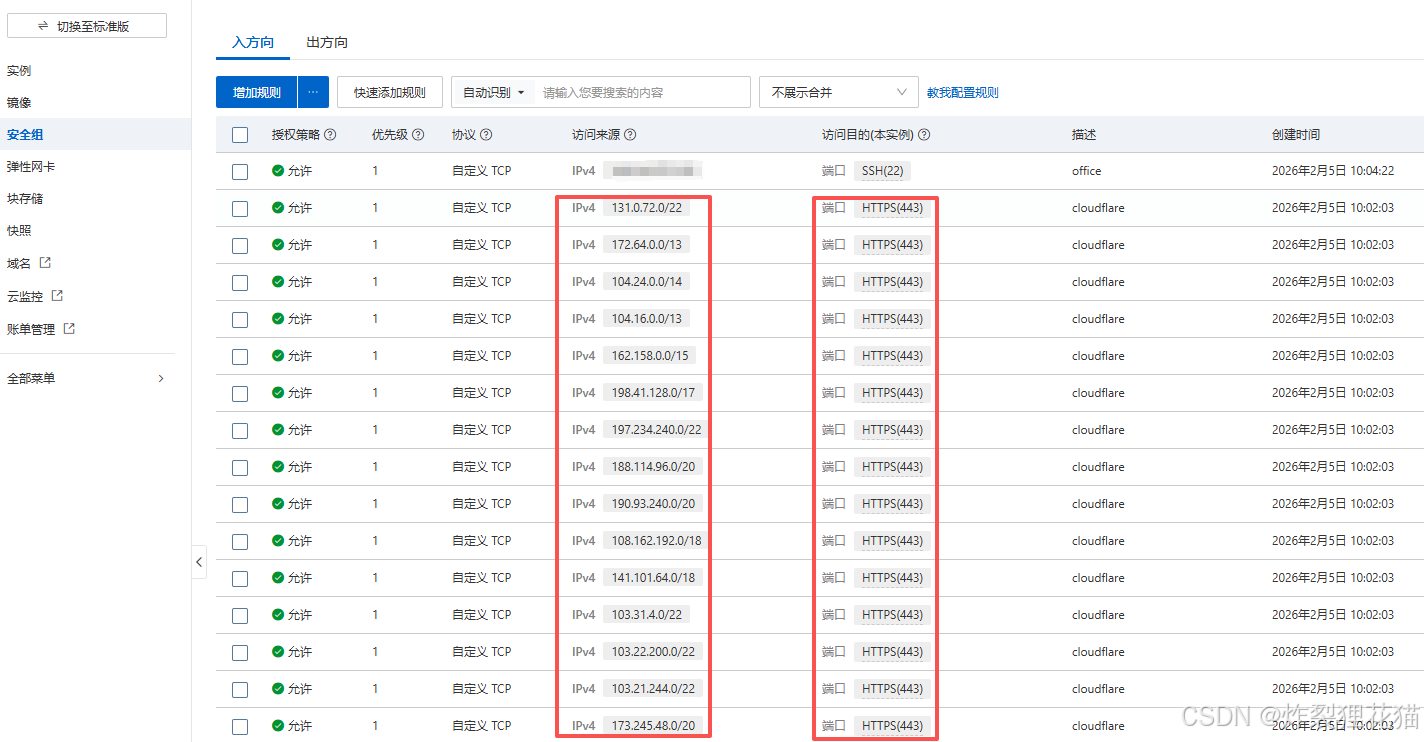

在服务器对应的网络安全组删除所有0.0.0.0/0的入站规则,只配置Cloudflare出口地址:

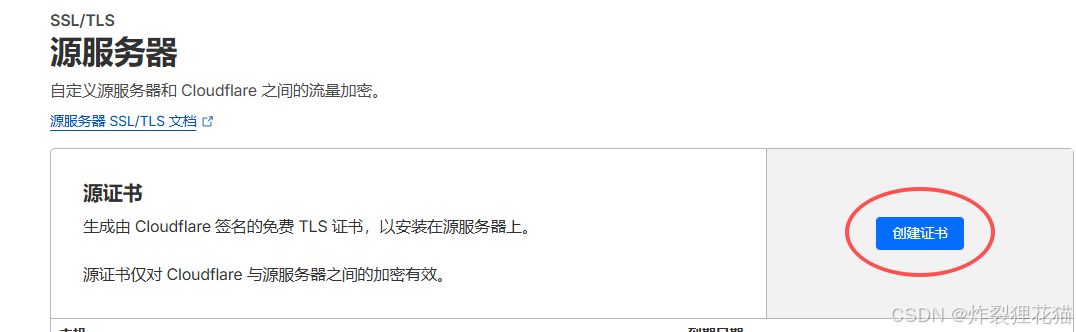

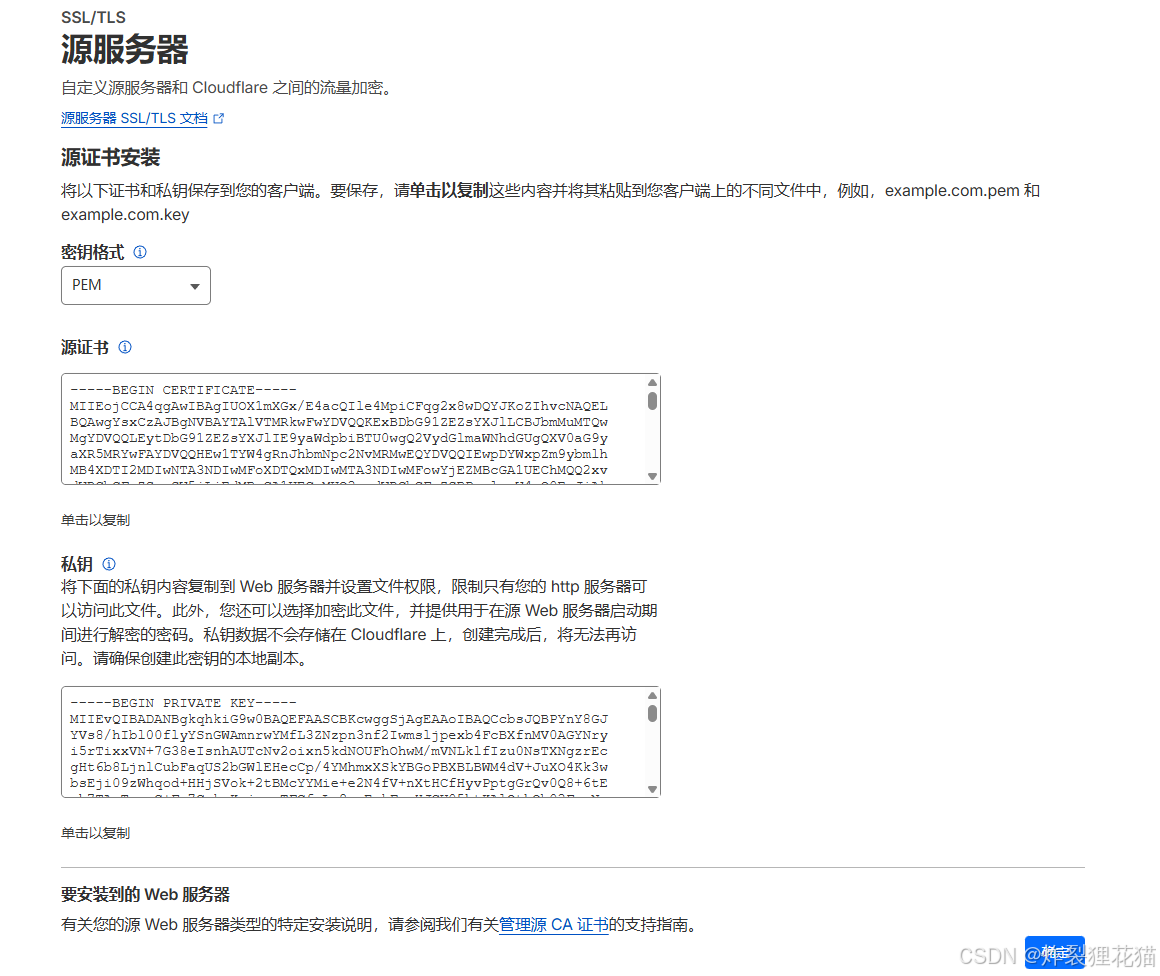

2.创建Cloudflare源证书

Cloudflare和源服务器之间的TLS证书,可以用openssl等工具生成。

这里我们使用最简单的方式,让Cloudflare帮我们生成:

下载证书到服务器中,然后创建secret:

下载证书到服务器中,然后创建secret:

kubectl -n drone create secret tls cloudflare-origin-tls --cert=origin.crt --key=origin.key

kubectl -n drone get secret | grep cloud

cloudflare-origin-tls kubernetes.io/tls 2 22s

3.配置Ingress使用新的secret

修改之前的yaml文件:

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: drone-ingress

namespace: drone

annotations:

nginx.ingress.kubernetes.io/backend-protocol: "HTTP"

nginx.ingress.kubernetes.io/ssl-redirect: "true"

#cert-manager.io/cluster-issuer: "letsencrypt-prod" ##注释/删除cert-manager引用

spec:

ingressClassName: nginx

tls:

- hosts:

- drone.fzwtest.xyz

secretName: cloudflare-origin-tls ##改用我们新创建的secret

rules:

- host: drone.fzwtest.xyz

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: drone-server

port:

number: 80执行部署:

kubectl apply -f drone-ingress.yaml

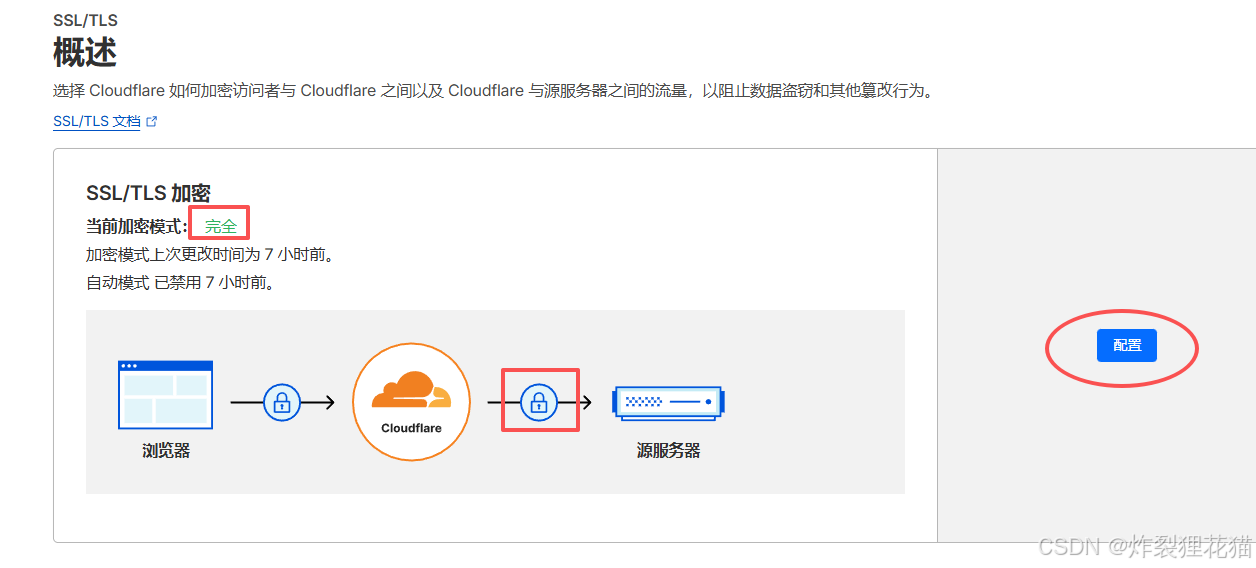

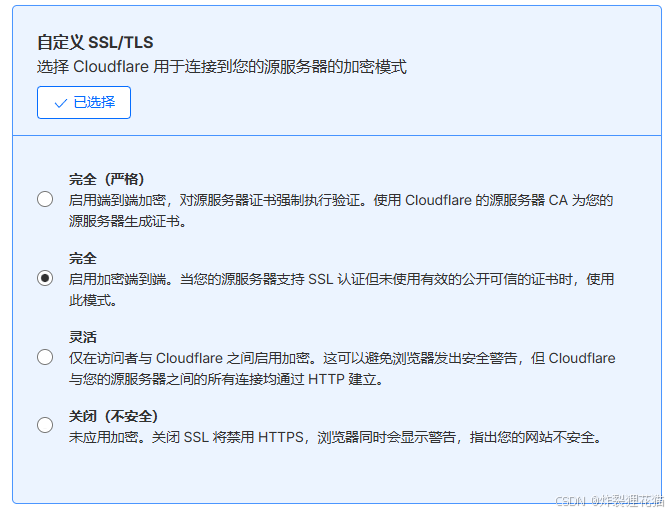

4.配置Cloudflare的SSL/TLS加密模式

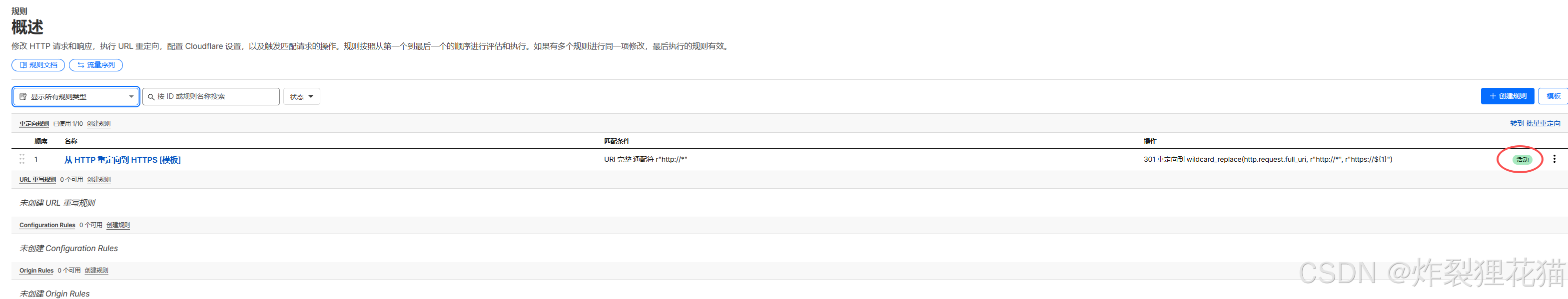

5.启用HTTP重定向HTTPS

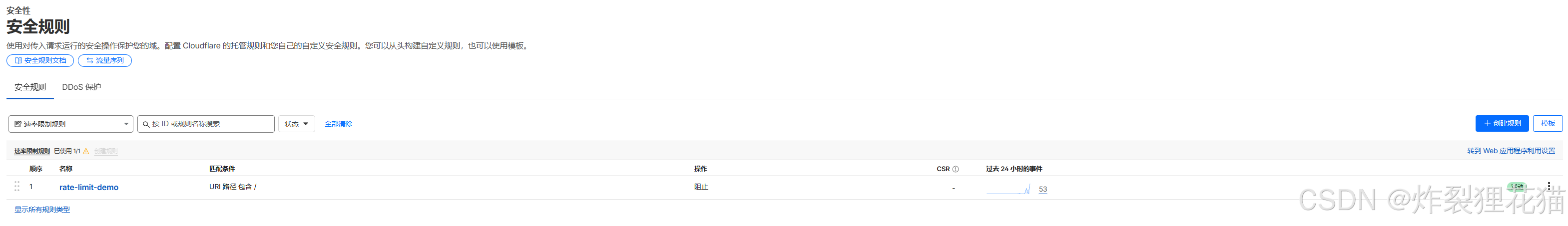

6.配置访问速率限制

这里设置一个最简单的规则:同一个IP来源对域名的访问每10秒钟最多10次,超过限制后阻止它的访问请求10秒钟。

五.验证

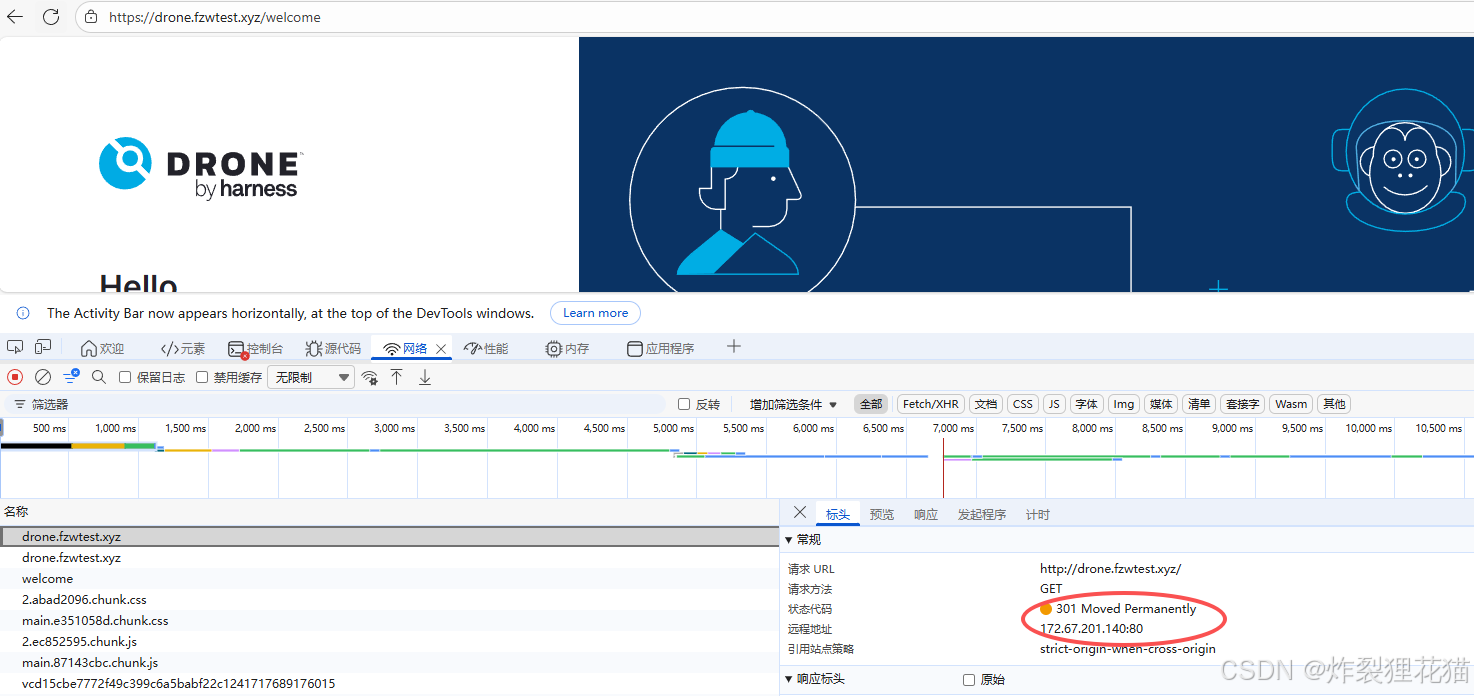

现在访问http://drone.fzwtest.xyz(前面的文章我们用Cert Manager代理过的域名)。验证是否达到预期。

1.Cloudflare拦截了请求,并返回301跳转https给客户端;

2.客户端看到的Server地址是Cloudflare的地址,隐藏了真实的服务器地址;

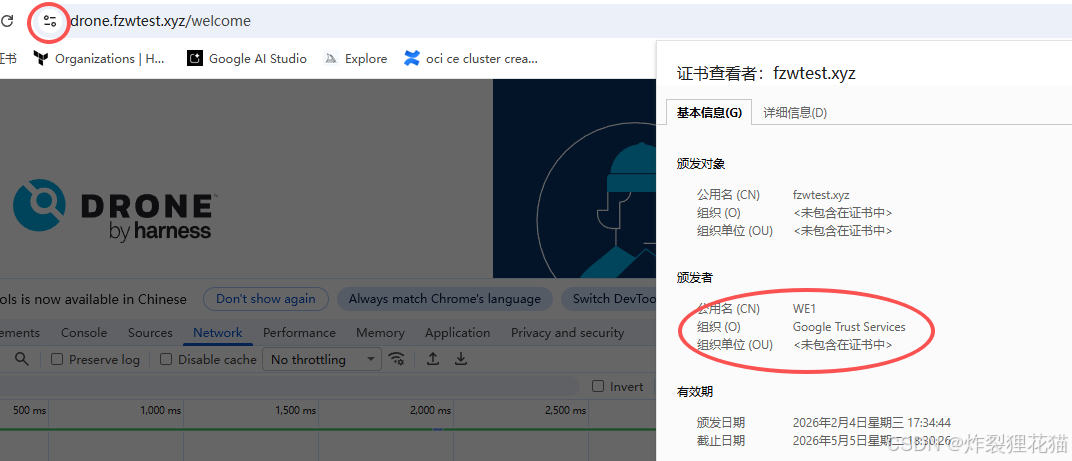

3.显示受信任的Cloudflare边缘证书;

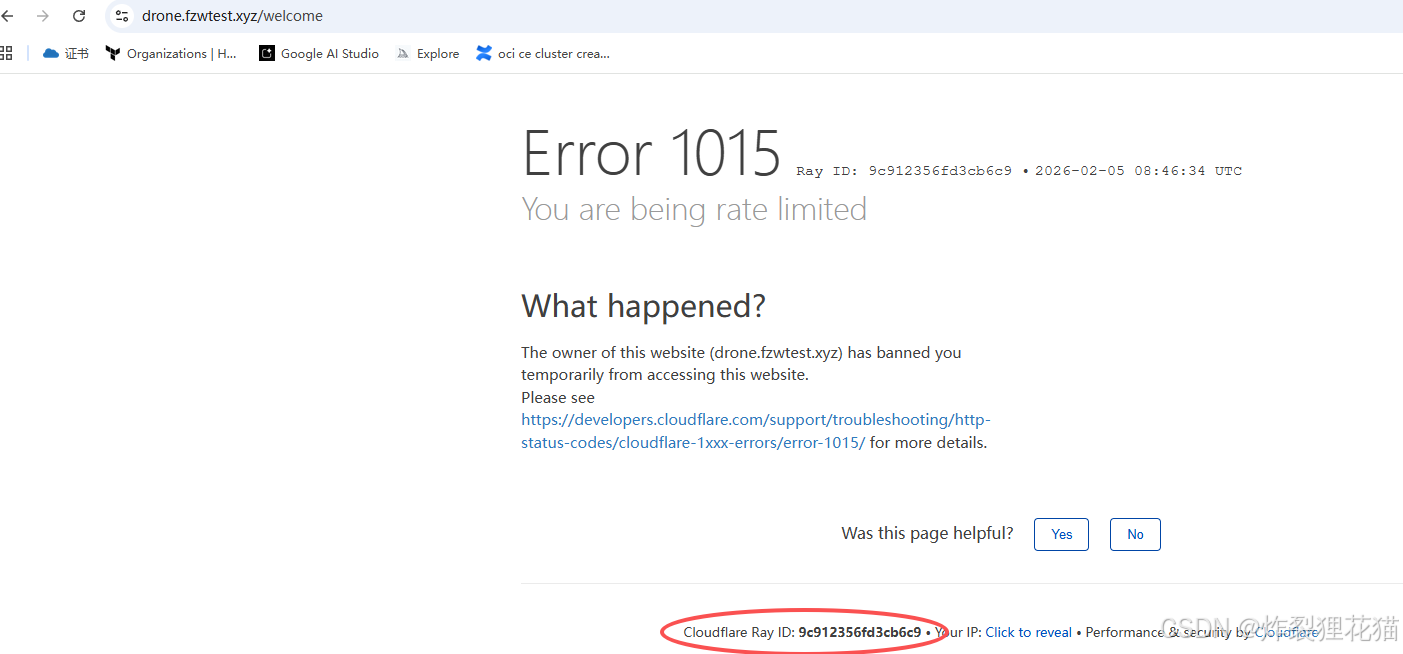

4.多次快速刷新页面,出现访问频率限制;

5.等待10秒后解除拦截:

其他子域名只需要修改对应的Kubernetes Ingress即可,非常简单高效(感谢Cloudflare提供的Free套餐)。