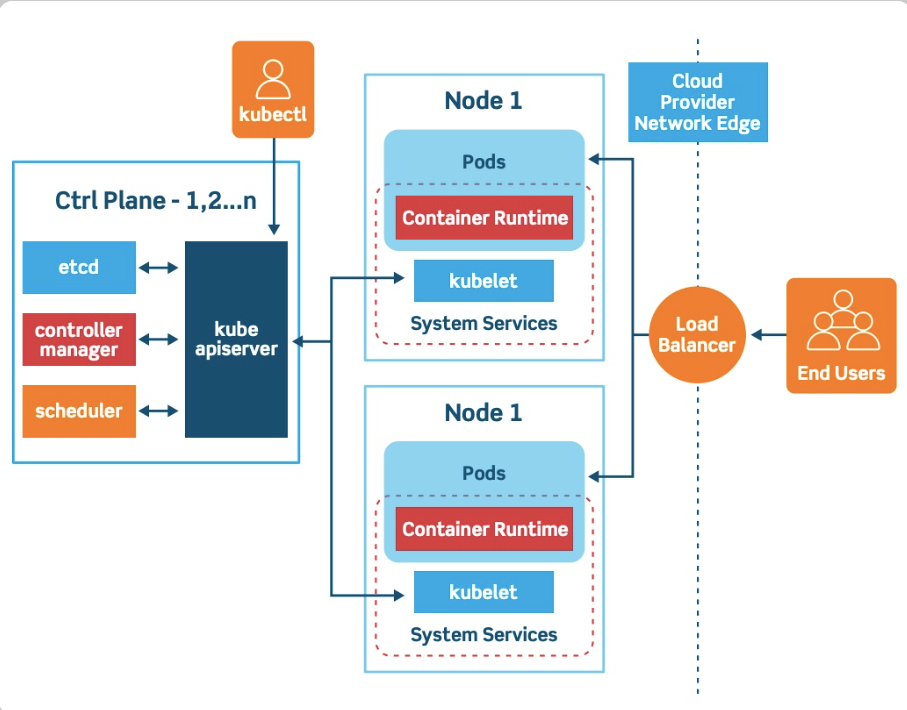

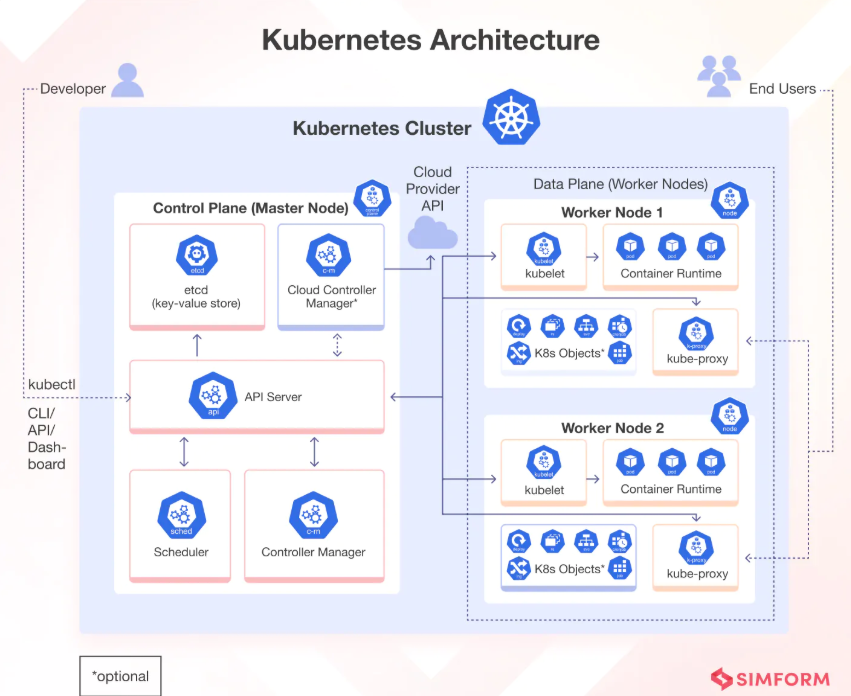

一、容器 pod 节点 服务 关系

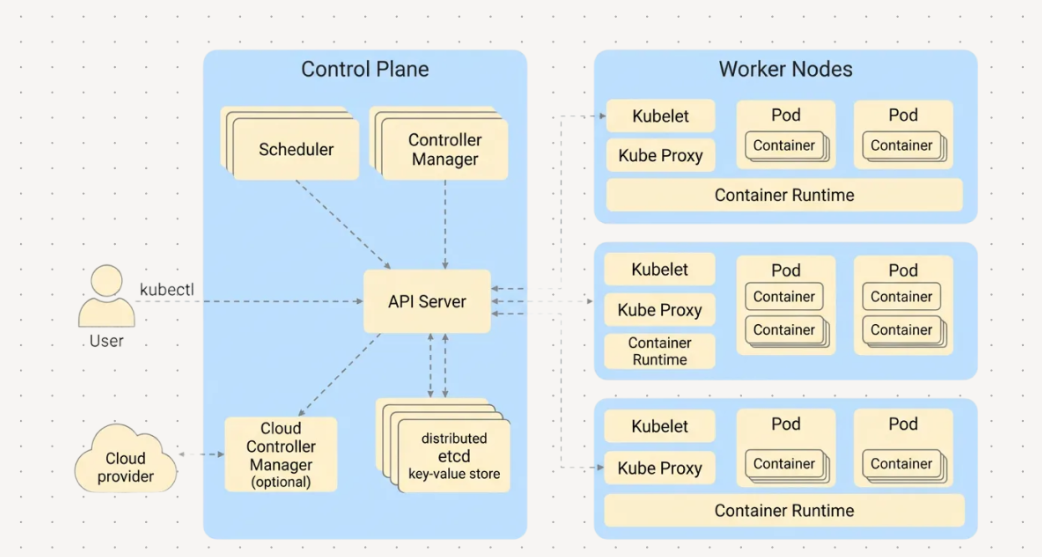

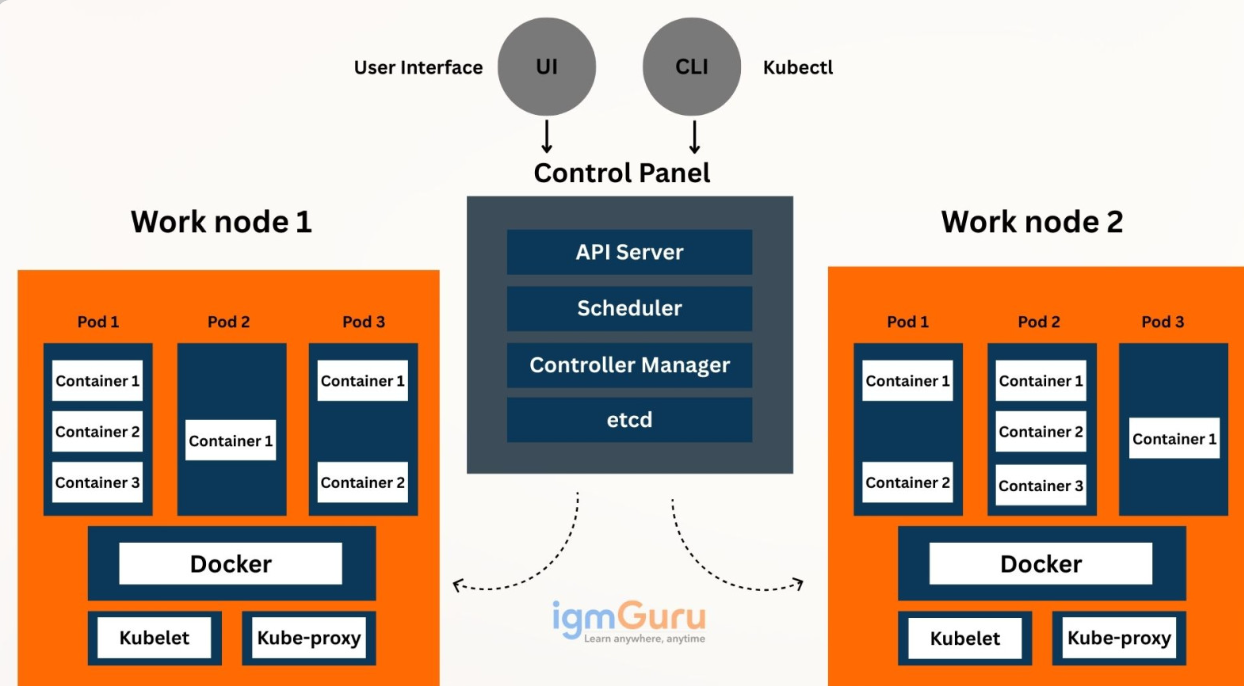

Kubernetes(K8s)中 容器、Pod、节点(Node)、服务(Service)的关系 是理解整个系统架构的核心。

下面从层级和关系角度给你清晰梳理(从底层到上层):

层级关系总结(由小到大)

- 容器 (Container) → 最底层的运行单元(通常是 Docker 容器) → 真正执行应用程序代码的地方

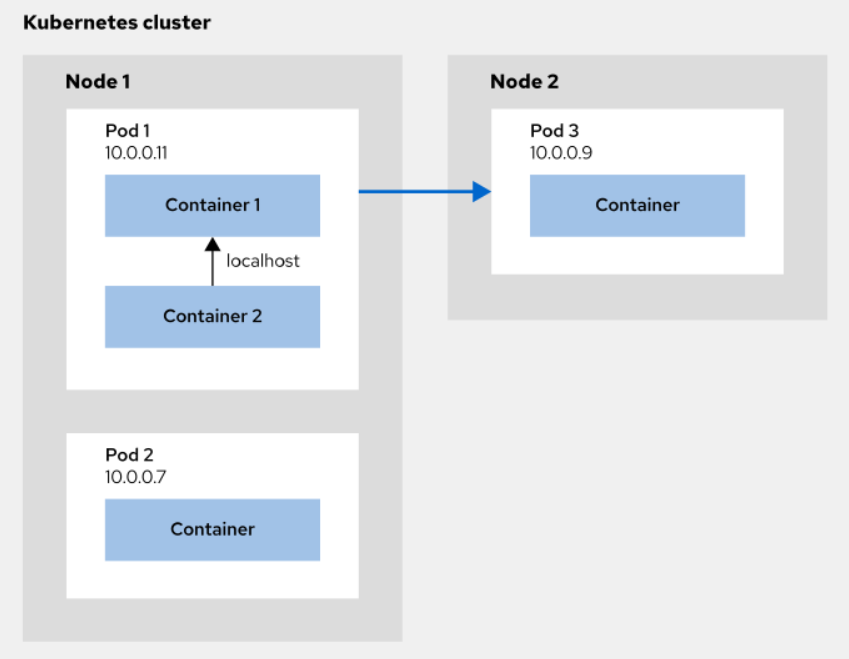

- Pod → Kubernetes 中最小的可部署/调度单元 → 一个 Pod 通常包含 1 个或多个容器 (绝大多数场景是 1 个主业务容器 + 若干辅助容器,如 sidecar) → Pod 内的所有容器共享 :

- 同一个网络命名空间(同一个 IP、端口空间)

- 同一个 IPC 命名空间

- 可以挂载相同的存储卷(Volume)

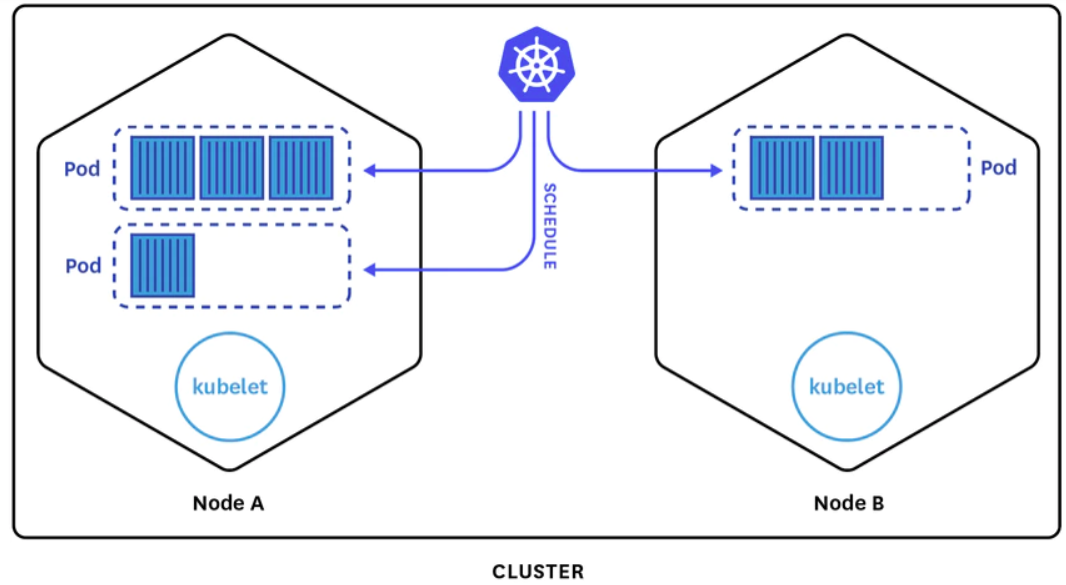

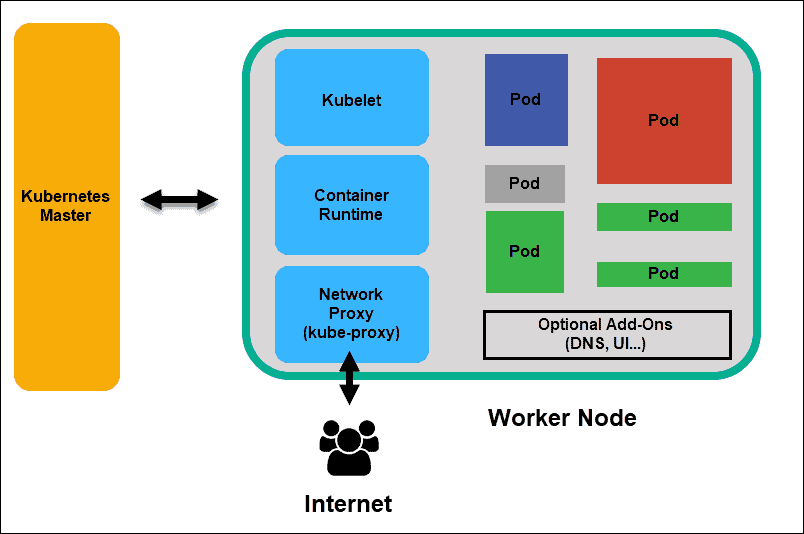

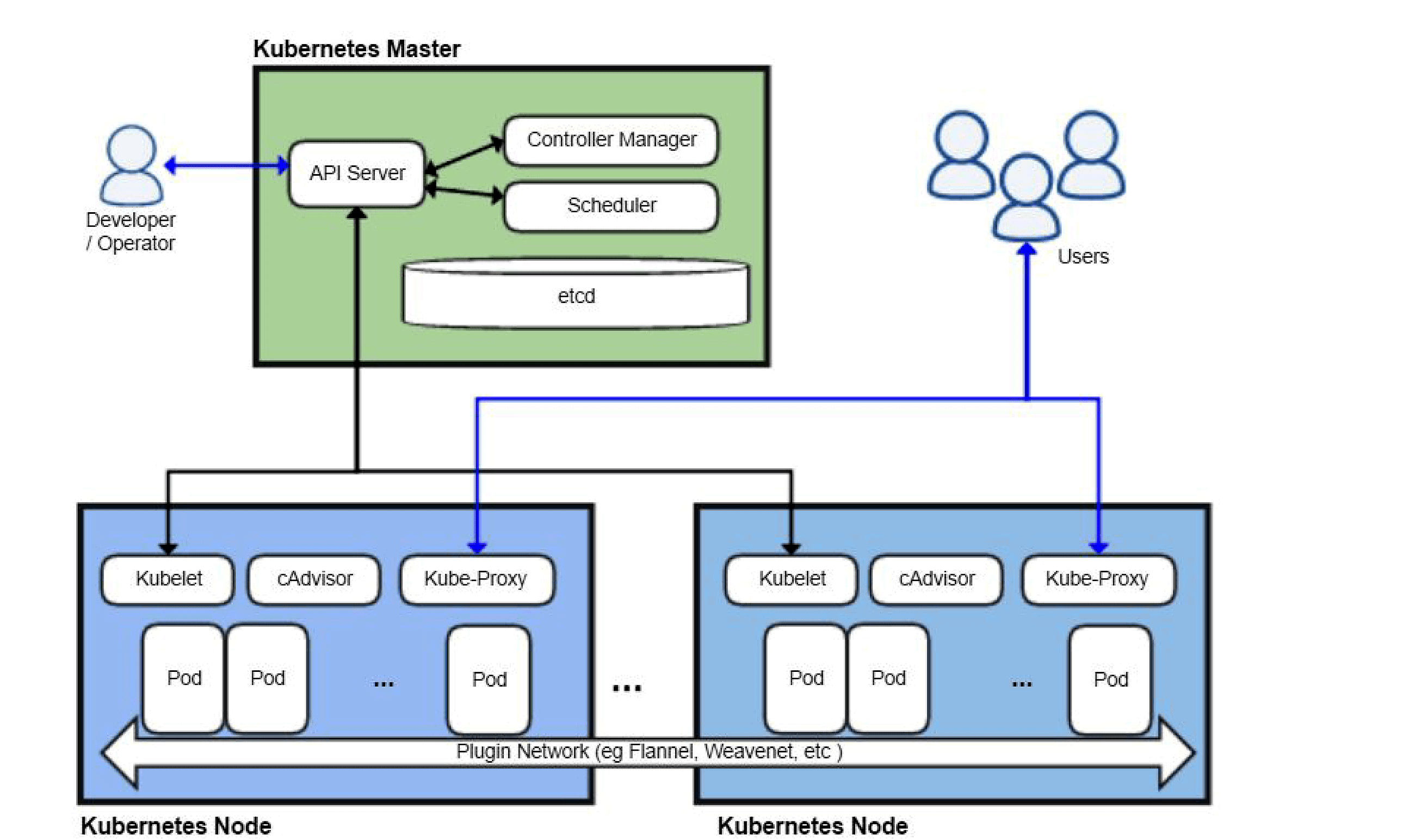

- 节点 (Node) → 物理机或虚拟机(集群中的一台工作机器) → 运行多个 Pod(一个 Node 上可以跑很多个 Pod) → 每个 Node 上运行 kubelet,负责管理本节点上的 Pod 和容器

- 服务 (Service) → 提供稳定的访问入口 (ClusterIP、NodePort、LoadBalancer 等类型) → 通过 标签选择器(selector) 关联一组 Pod → 实现负载均衡 + 服务发现 → Pod 随时可能被销毁重建(IP 会变),但 Service 的 IP/DNS 相对稳定

直观层级图(文字版)

集群 (Cluster)

├── 节点 Node-1

│ ├── Pod A

│ │ ├── 容器1(主业务)

│ │ └── 容器2(日志 sidecar)

│ ├── Pod B

│ │ └── 容器(nginx)

│ └── ...

├── 节点 Node-2

│ ├── Pod C

│ └── Pod D

└── ...

↓

Service(通过 selector 匹配 Pod A、B、C...)

→ 提供固定 ClusterIP 或域名

→ 负载均衡到后端 Pod核心关系一句话总结

- 容器 运行在 Pod 里

- Pod 被调度运行在某个 Node 上(Pod 绑定 Node)

- Service 通过标签找到一组 Pod,为它们提供统一的入口和负载均衡(Service 不关心 Pod 在哪个 Node 上)

常见对应关系表

| 概念 | 生命周期 | IP 是否固定 | 调度单位 | 主要作用 | 数量关系示例 |

|---|---|---|---|---|---|

| 容器 | 随 Pod | 随 Pod | × | 运行真正应用 | 1 Pod 里通常 1~N 个 |

| Pod | 可被销毁重建 | 每次重建会变 | 是 | 最小调度/部署单元 | 1 Node 跑多个 Pod |

| Node | 集群中长期存在 | 固定(或漂移) | × | 提供计算资源 | 1 集群含多个 Node |

| Service | 长期存在 | 通常固定(ClusterIP) | × | 负载均衡 + 服务发现 | 1 Service 关联多个 Pod |

实际流量路径举例(最常见场景)

- 用户请求 → Service(ClusterIP 或 LoadBalancer)

- Service → 根据 endpoint 负载均衡到某个 Pod

- Pod 收到请求 → Pod 内部的容器处理(通常只有一个主容器对外)

- Pod 运行在某个 Node 上,但用户和服务都不关心具体在哪个 Node

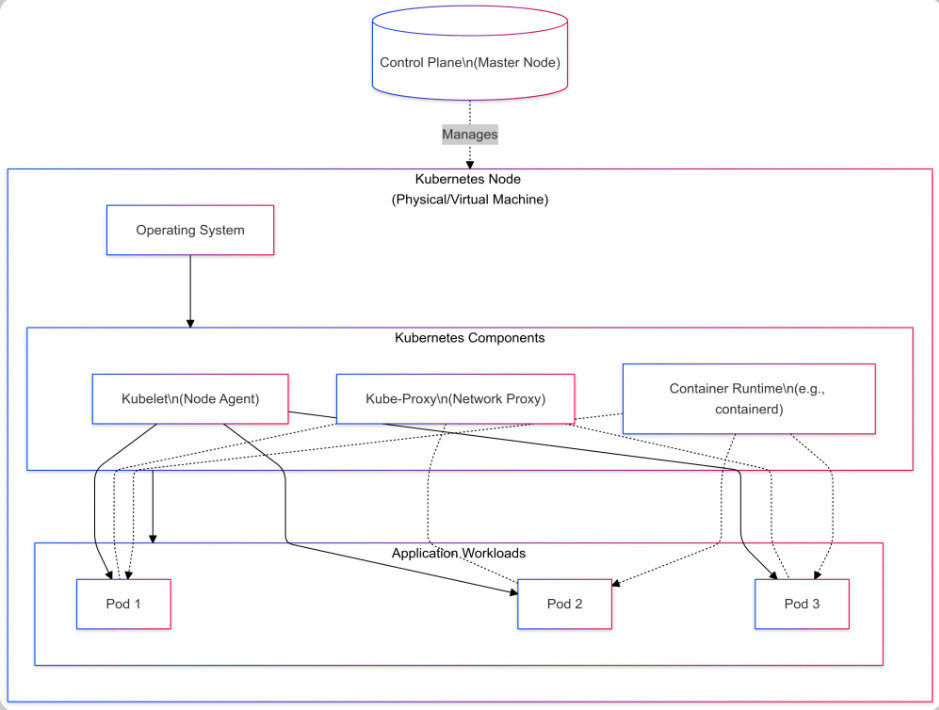

关系图

二、服务IP

在 Kubernetes 中,能拥有独立 IP 地址的是:Pod。

具体来说:

| 组件 | 是否有独立 IP | IP 类型说明 | 备注 |

|---|---|---|---|

| Pod | 有 | 每个 Pod 都会被分配一个集群内唯一的 Pod IP(通常来自 Pod CIDR 网段) | 这是 Kubernetes 网络模型的核心:IP-per-Pod 模型 |

| 容器 | 没有 | 容器共享 Pod 的 IP 和网络命名空间(同一个 Pod 里的所有容器共用同一个 IP) | 容器之间用 localhost 通信,对外看都是 Pod 的 IP |

| Node | 有 | 每个 Node(工作节点)有自己的主机 IP(物理机/虚拟机的真实网卡 IP) | 这是节点本身的网络地址,与 Pod IP 属于不同网段 |

| Service | 有 | Service 被分配一个虚拟 IP(ClusterIP),或者通过 LoadBalancer 获得外部 IP | Service IP 是稳定的,用于负载均衡到后端 Pod,不会随 Pod 重启而变化 |

核心结论(最常被问到的点)

- 真正能被"具体 IP"访问的是 Pod 比如你 kubectl get pods -o wide 看到的 IP,就是 Pod 的 IP,其他 Pod、Service 内部访问、甚至跨节点通信,都是用这个 IP。

- 容器没有自己的独立 IP 即使一个 Pod 里跑了 10 个容器,从网络层面看,它们对外都表现为同一个 IP(Pod IP),端口可以不同。

- Node 的 IP 主要用于:

- kubelet 与 control plane 通信

- NodePort 类型 Service 暴露时用 <NodeIP>:<NodePort>

- Pod 访问集群外网络时通常做 SNAT(源地址转换)成 Node IP

实际例子对比

Bash

# Pod 的 IP(每个 Pod 独有)

kubectl get pods -o wide

NAME READY STATUS RESTARTS AGE IP NODE

my-app-abc 1/1 Running 0 5m 10.244.1.25 worker-1

# Service 的 IP(ClusterIP,虚拟的、稳定的)

kubectl get svc

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

my-svc ClusterIP 10.96.123.45 <none> 80/TCP 10m

# Node 的 IP(节点本身的真实 IP)

kubectl get nodes -o wide

NAME STATUS ROLES AGE VERSION INTERNAL-IP EXTERNAL-IP

worker-1 Ready <none> 30d v1.28.0 192.168.1.101 <none>总结一句话

能被分配具体、可路由 IP 的是 Pod(Pod IP),容器没有独立 IP,Node 有自己的主机 IP,Service 有虚拟 Cluster IP。

所以当你看到一个 IP 是 10.244.x.x、10.42.x.x、172.16.x.x 这种网段时,99% 是 Pod 的 IP。

三、Pod 内多容器的典型场景

Pod 内运行多个容器的典型场景 在 Kubernetes 中非常常见,但绝大多数 Pod 只运行 1 个主业务容器。当确实需要多个容器时,通常遵循以下几种经典设计模式,这些模式的核心思想是:

在不修改原有业务代码的前提下,增强/扩展/解耦应用功能。

下面列出目前最常见、最实用的几种多容器 Pod 场景(按使用频率排序):

1. Sidecar 模式(最常见,占比最高)

核心思想 :辅助容器(sidecar)增强或扩展主容器的功能,两者紧密协作。

典型使用场景:

- 日志收集 / 日志转发 主容器:你的业务应用(Java、Python、Node.js 等) Sidecar:fluentd、filebeat、fluent-bit、logstash 等,把 stdout 日志或文件日志推送到 Elasticsearch、Loki、CloudWatch 等

- 监控 / 指标暴露 Sidecar:Prometheus exporter(如 mysql-exporter、nginx-prometheus-exporter、jmx-exporter) 主容器:应用本身不暴露 /metrics 路径,sidecar 负责转换并暴露

- 配置动态刷新 Sidecar:configmap-reloader、vault-agent、consul-template 监控 ConfigMap / Secret 变化,自动 reload 主容器或把配置写入共享卷

- 服务网格代理(现代云原生标配) Istio / Linkerd / Consul Connect 自动注入的 envoy / linkerd-proxy 就是典型的 sidecar

- 文件同步 / 热加载 如 sync 工具(rsync、Unison)把代码或静态文件实时同步到主容器

一句话总结:Sidecar 是"帮主容器做事但不干扰它"的模式。

2. Ambassador 模式(代理 / 代表模式)

核心思想 :辅助容器作为一个本地代理 ,负责处理主容器与外部世界的所有网络交互。

典型使用场景:

- 统一的 TLS 加密 / mTLS 主容器用明文连接 localhost:代理端口,sidecar 负责加 TLS、证书轮换、mTLS 校验

- 服务发现 & 负载均衡增强 主容器不感知环境,只连 localhost:代理端口,ambassador 负责把请求转发到正确的后端(k8s service、consul、eureka 等)

- 跨环境适配(dev/test/prod) 同一个镜像在不同环境连不同数据库,ambassador 根据环境变量做路由

- 限流、重试、熔断、追踪头注入 envoy、nginx、haproxy、traefik 等作为代理实现

一句话总结:主容器只跟"本地大使"说话,大使替它搞定外面复杂的世界。

3. Adapter 模式(适配器模式)

核心思想 :辅助容器把主容器的输出 (通常是日志、指标)转换成标准格式,方便统一后端处理。

典型使用场景:

- 日志格式标准化 主容器输出杂乱的日志(不同应用格式不同),adapter 转换成统一的 JSON 格式再发给后端

- 指标格式转换 主容器暴露旧的 statsd 格式,adapter 转成 Prometheus 格式

- 监控数据规范化 把非标准 metrics 转换成 OpenTelemetry 或 Prometheus 可识别的格式

一句话总结:Adapter 是一个"翻译官",让不同来源的数据能被同一个后端理解。

4. 其他常见但频率稍低的场景

| 场景 | 主容器 | 辅助容器示例 | 模式归类 | 说明 |

|---|---|---|---|---|

| Init + 主业务 + 日志 | 业务应用 | fluent-bit | Sidecar | 最常见的组合 |

| Istio/Linkerd 注入 | 任意业务 | envoy / linkerd-proxy | Sidecar | 服务网格标配 |

| Vault 动态密钥注入 | 业务应用 | vault-agent | Sidecar | 密钥/证书自动轮换 |

| Filebeat + 业务 | Nginx / Tomcat | filebeat | Sidecar | 采集 access/error 日志 |

| Proxy 到外部 SaaS | 业务应用 | nginx / traefik / custom proxy | Ambassador | 统一出口、加认证 |

| Metrics 转换 | 老应用(暴露 JMX) | jmx-exporter | Adapter | 转成 Prometheus 格式 |

重要提醒(避免踩坑)

- 不要把多个微服务塞到一个 Pod 里(这是反模式,会降低弹性、扩展性、故障隔离能力)

- 一个 Pod 内的容器共享网络和部分存储 ,适合强耦合的关系

- 绝大多数业务场景下,一个 Pod = 一个主容器 + 0~1 个 sidecar 就够了

- 超过 2 个业务级容器通常意味着设计有问题

一句话总结最常见的组合:

text

Pod = 主业务容器 + 日志/监控/代理 sidecar(1+1 模式)