经过常规的分析没有发现什么

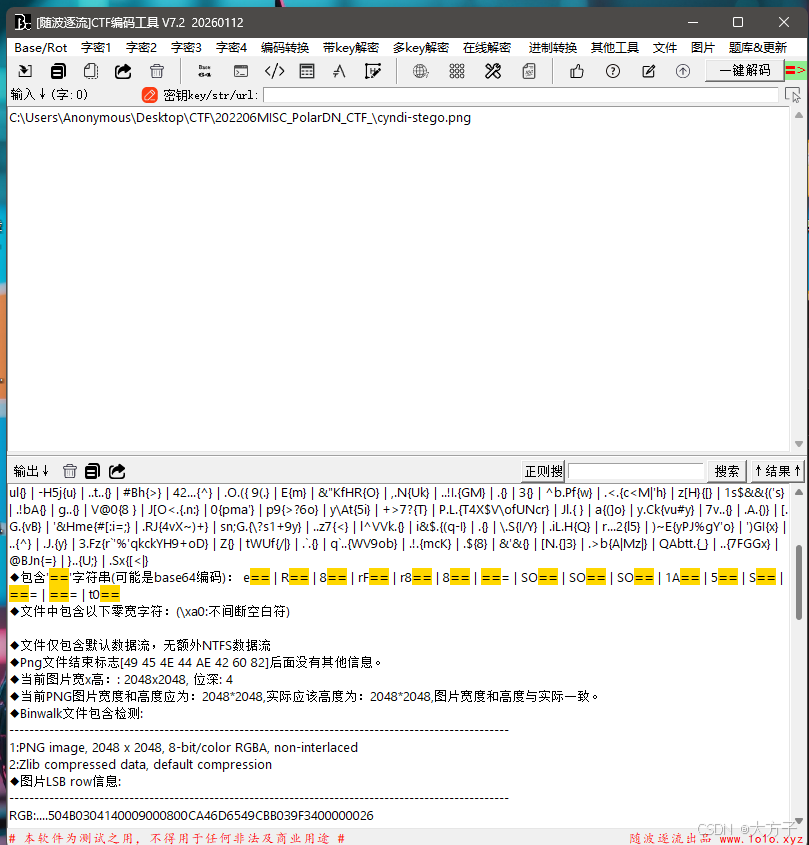

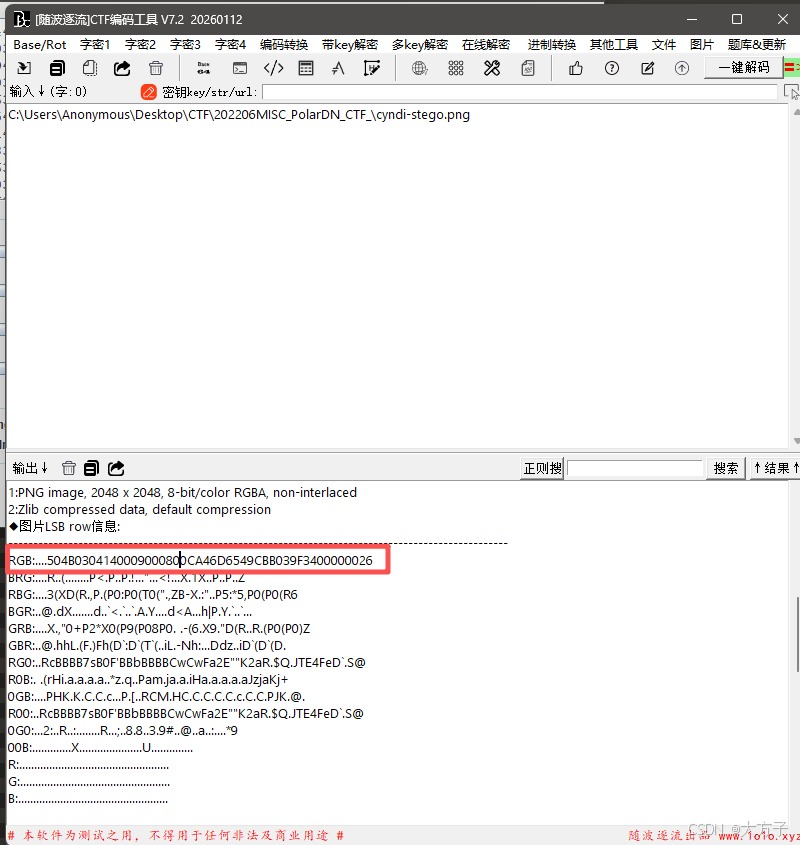

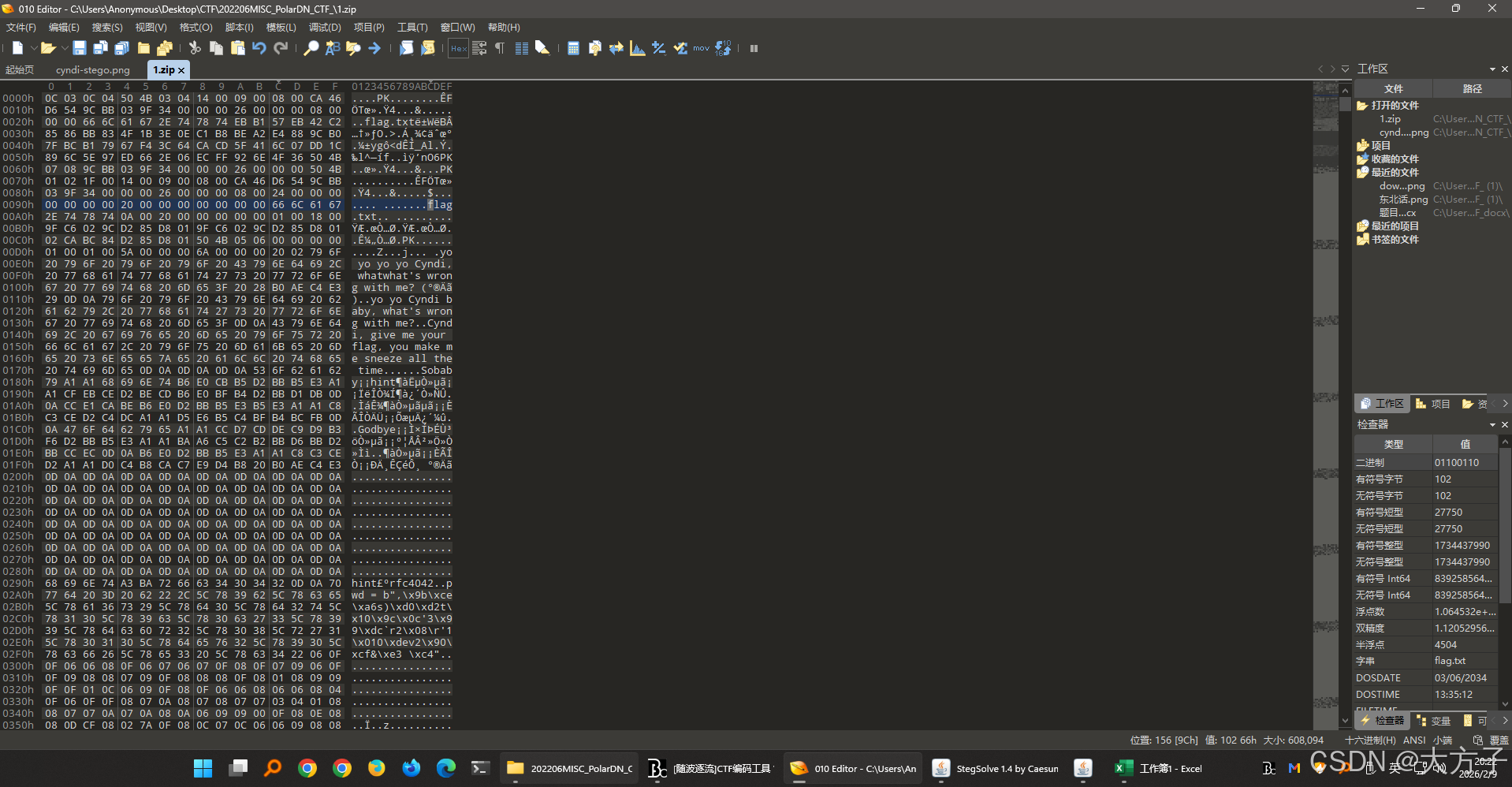

查看网上的wp,才注意到RGB这边504B这个zip压缩文件头,说明这里LSB有隐藏zip压缩文件

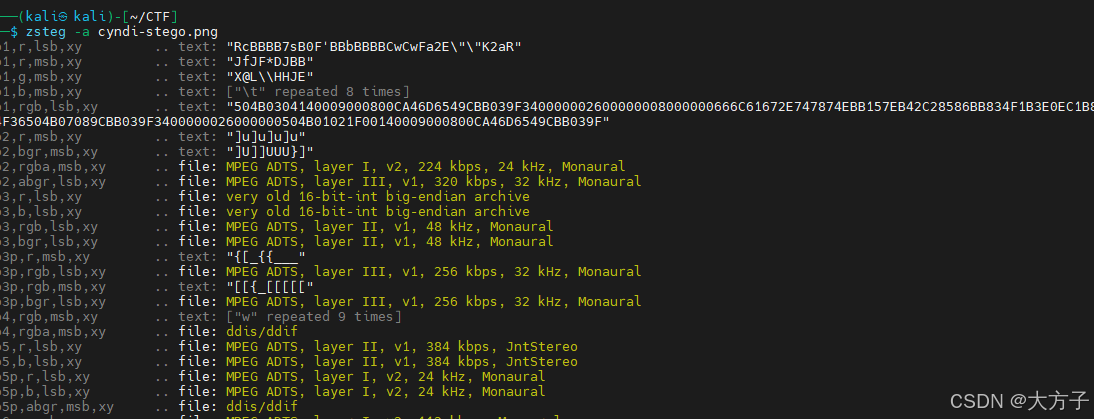

除了随波逐流,也可以在zseg -a 中看到

ZIP压缩文件头:50 4B 03 04

ZIP压缩文件尾:50 4B 05 06

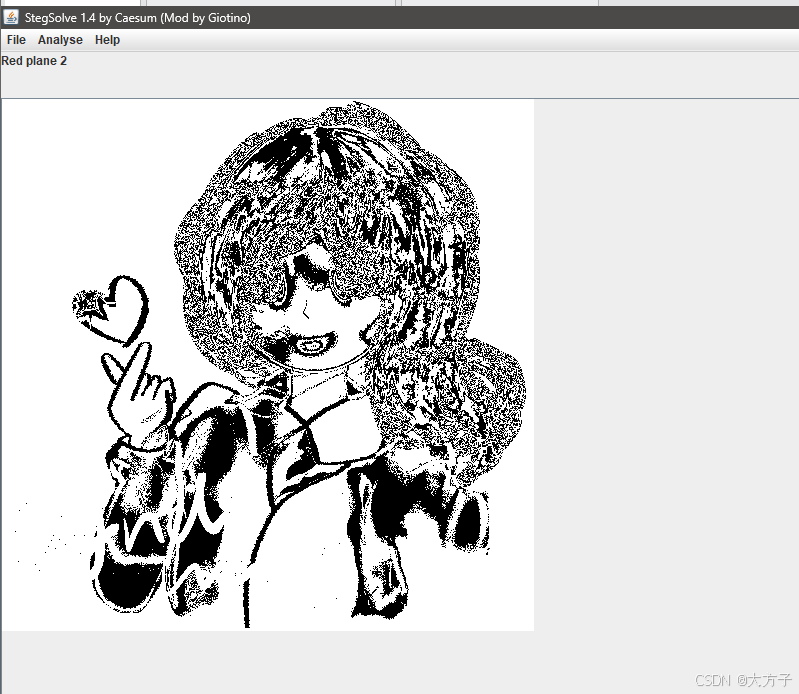

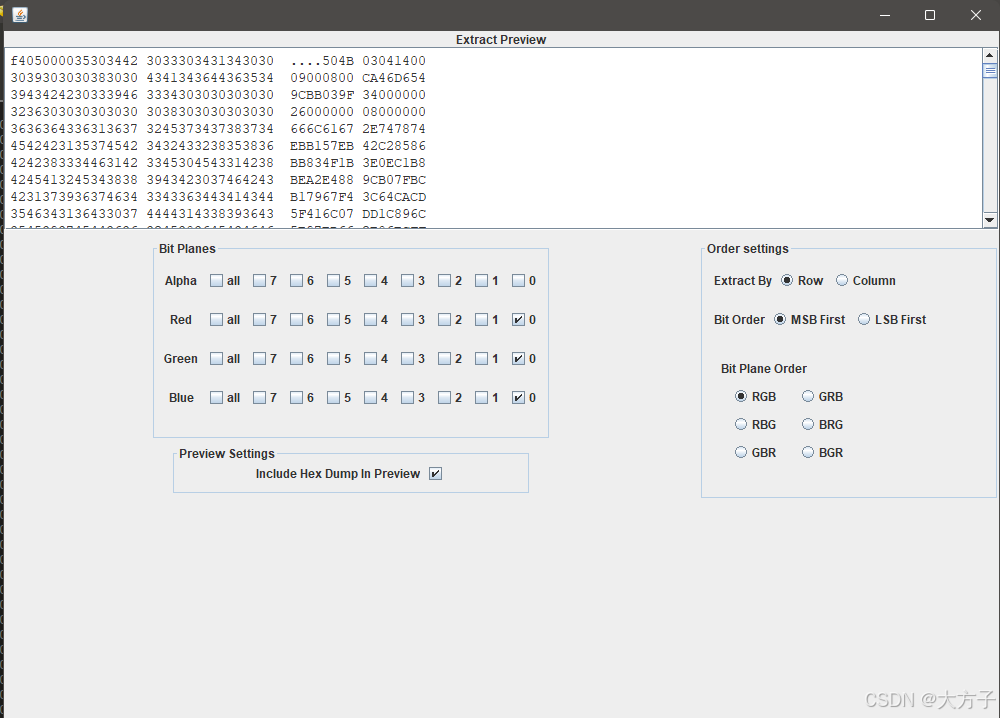

使用stegsolver提取内容,另存为txt文档

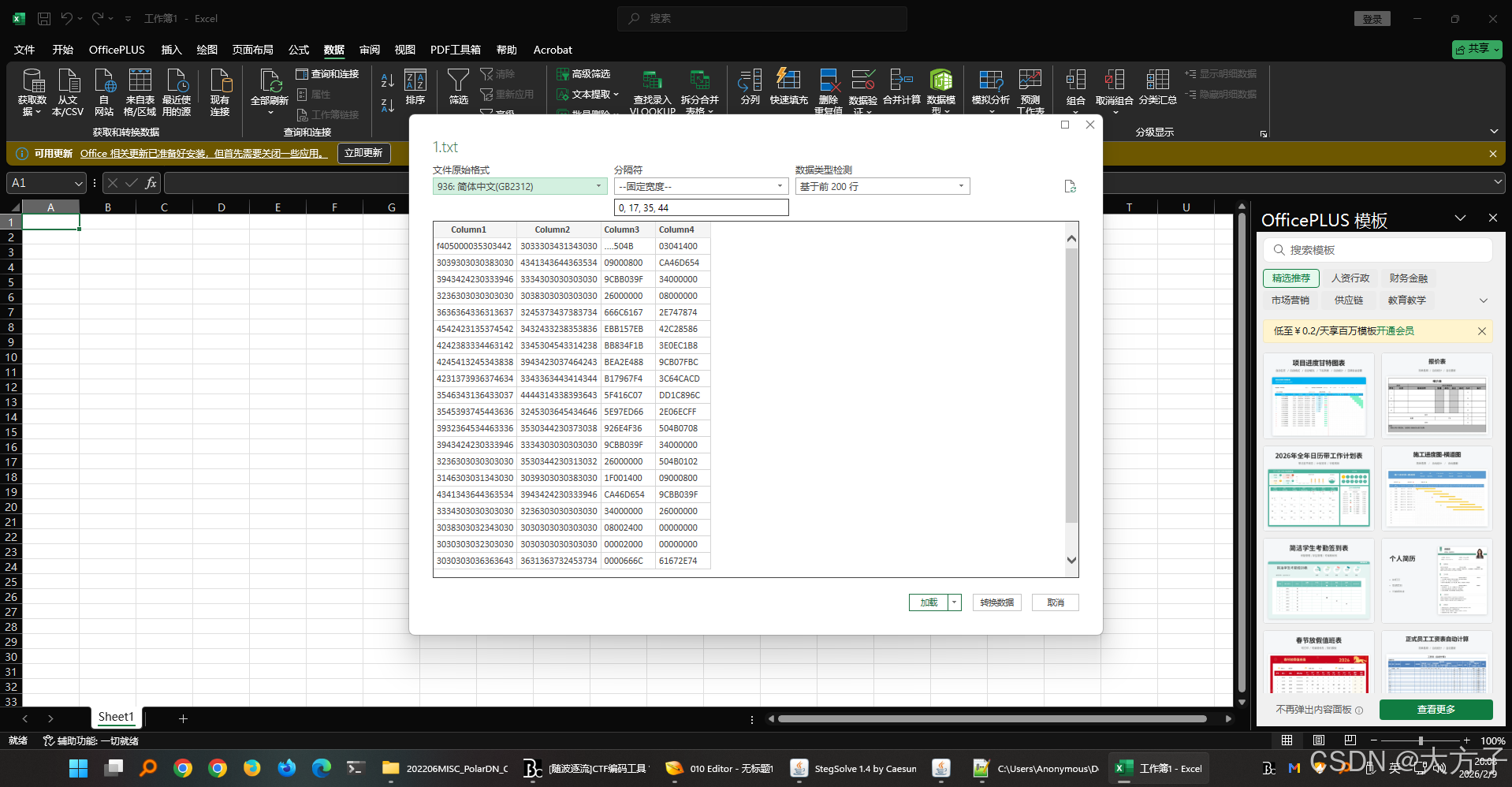

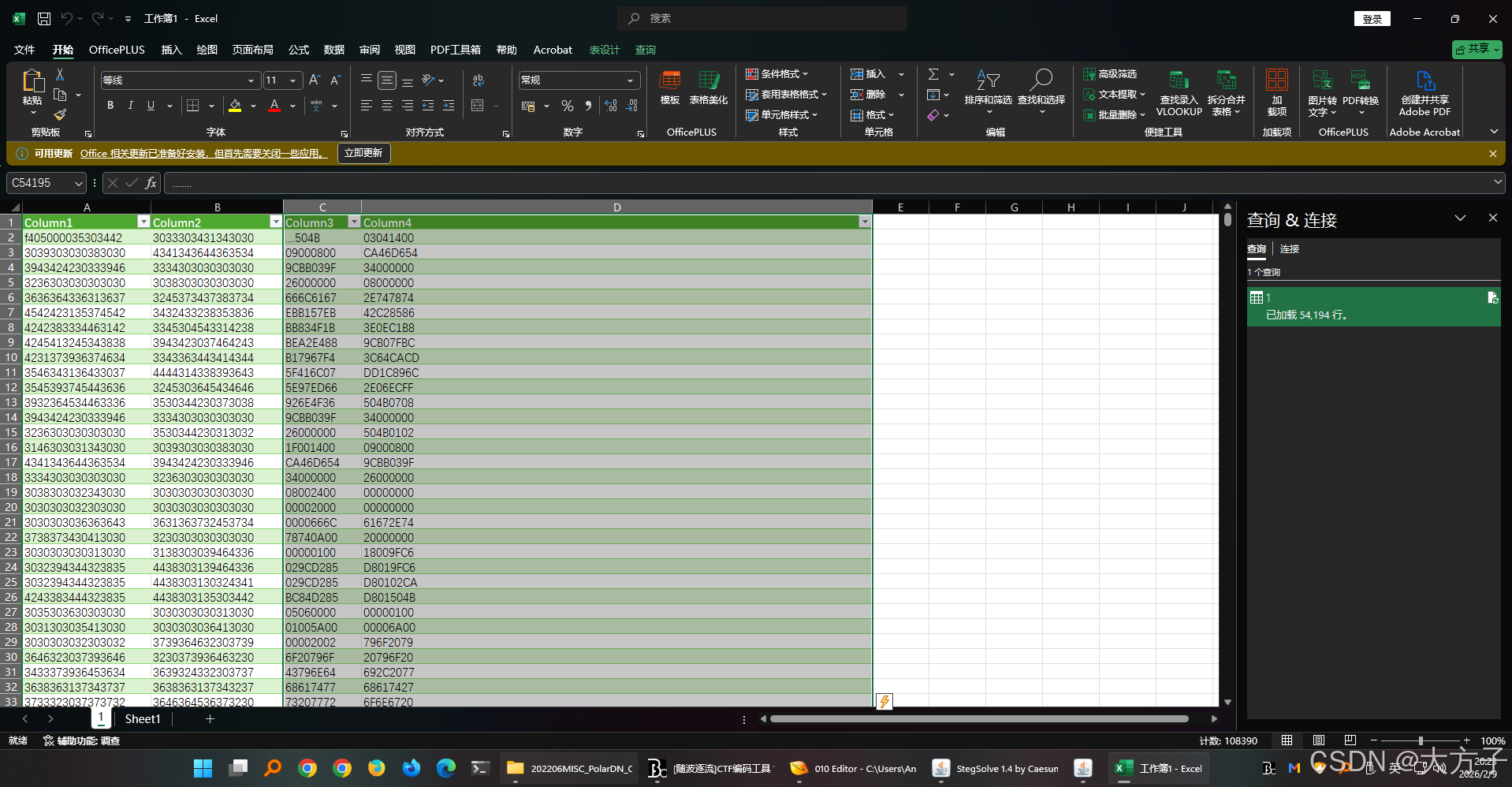

然后导入到excel中,只需要后2列的内容

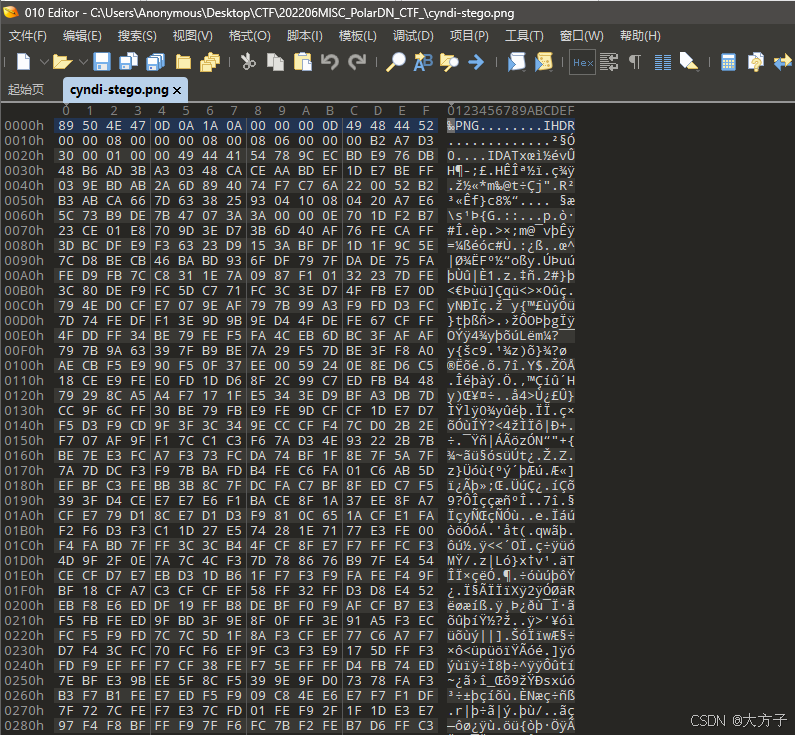

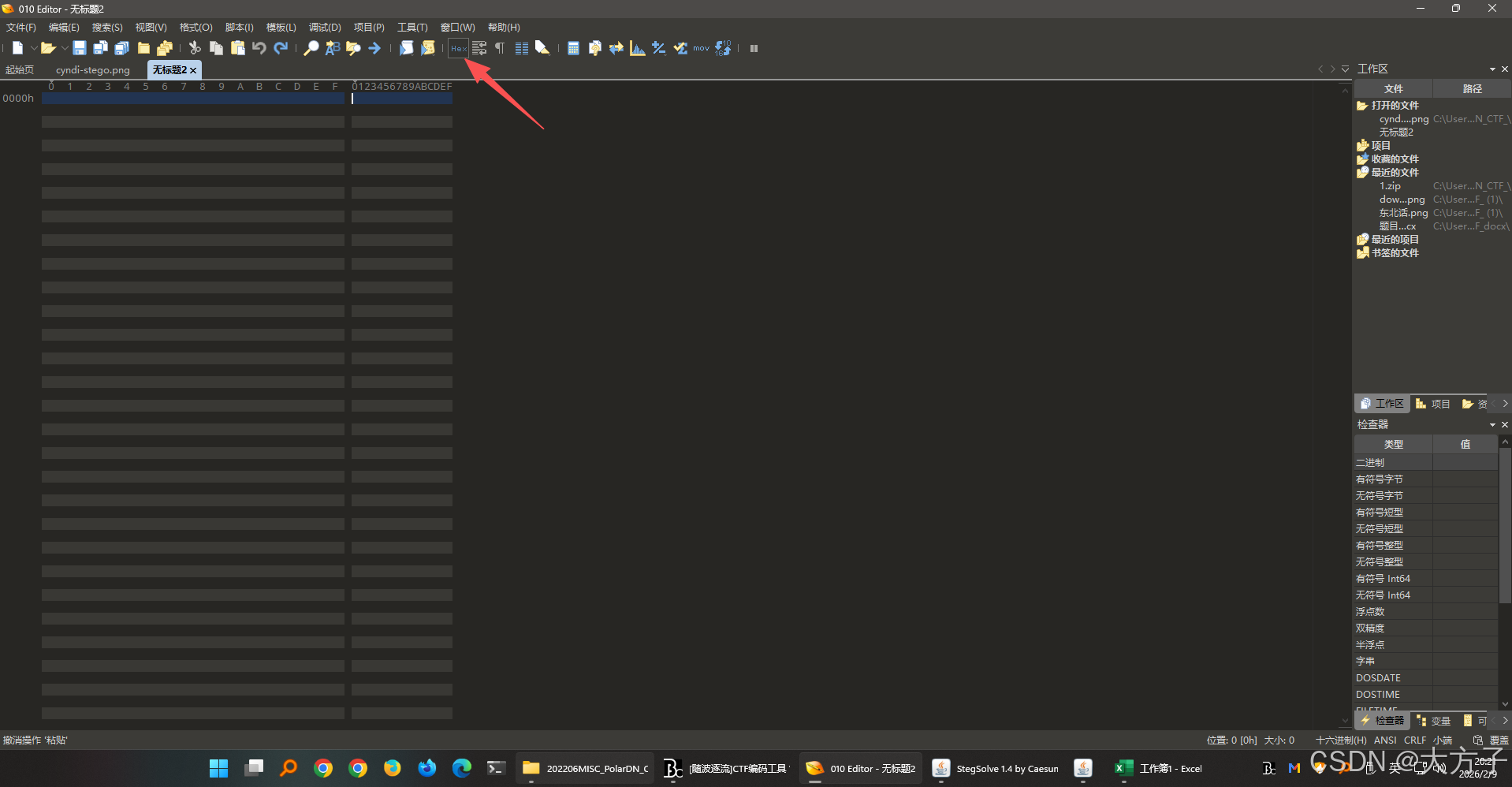

然后要使用010来保存为zip文件

打开010,先Ctrl+N,新建文件,同时注意打开十六进制显示形式

然后主要使用Ctrl+Shift+V进行粘贴,否则会粘贴为文本内容,而不是十六进制里面的内容

最后另存为1.zip

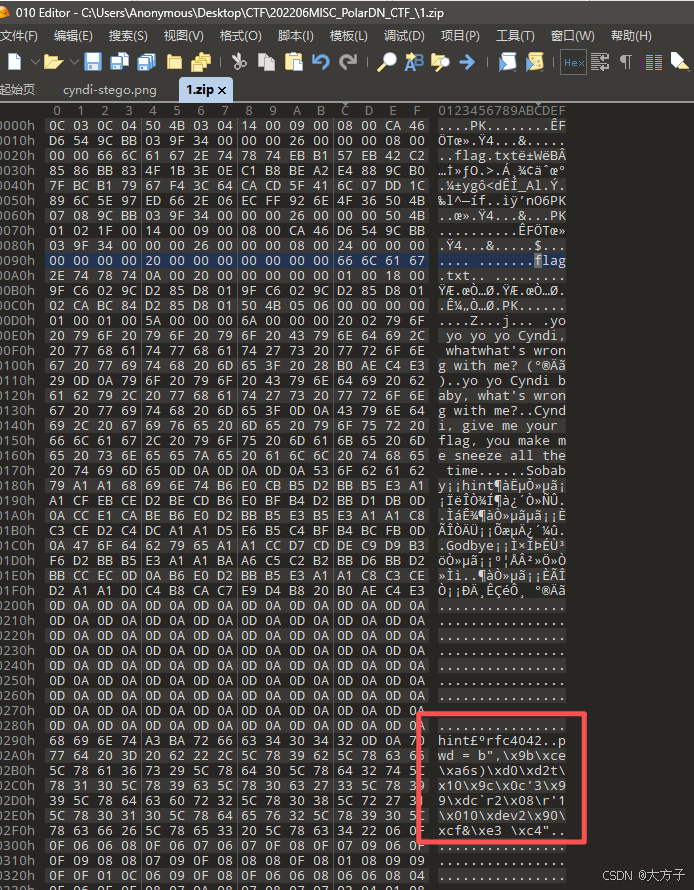

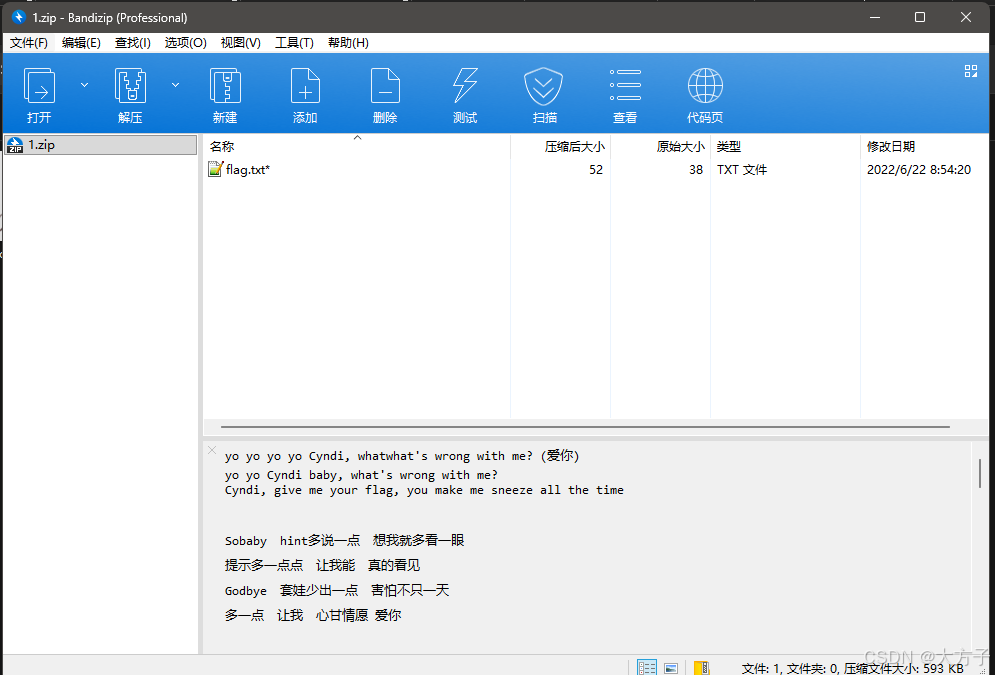

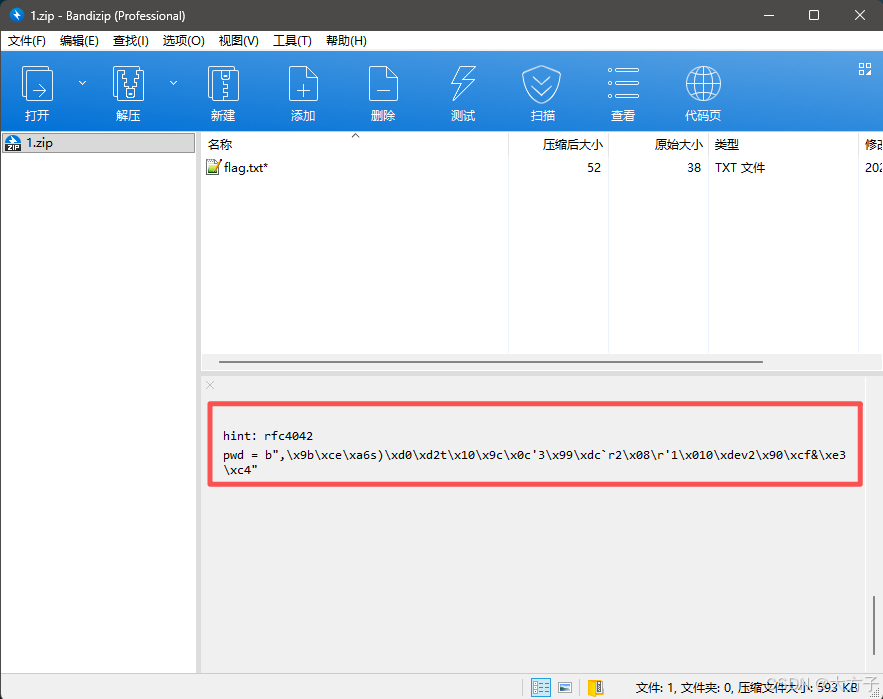

可以发现压缩包最后的提示内容,rfc4042

pwd = b",\x9b\xce\xa6s)\xd0\xd2t\x10\x9c\x0c'3\x99\xdc`r2\x08\r'1\x010\xdev2\x90\xcf&\xe3 \xc4"存在提示rfc4042经过查找发现为utf-9

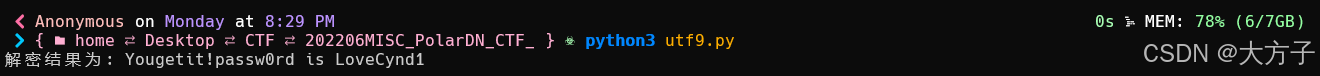

解密脚本如下

pwd = b",\x9b\xce\xa6s)\xd0\xd2t\x10\x9c\x0c'3\x99\xdc`r2\x08\r'1\x010\xdev2\x90\xcf&\xe3 \xc4"

def decode_utf9(data):

# 1. 将字节转换为完整的二进制字符串

bits = "".join(f"{b:08b}" for b in data)

# 2. 每 9 位取出一个数值

decoded_chars = []

for i in range(0, len(bits) - 8, 9): # 步长为 9

nonet = bits[i:i + 9]

if len(nonet) == 9:

decoded_chars.append(chr(int(nonet, 2)))

return "".join(decoded_chars)

result = decode_utf9(pwd)

print(f"解密结果为: {result}")

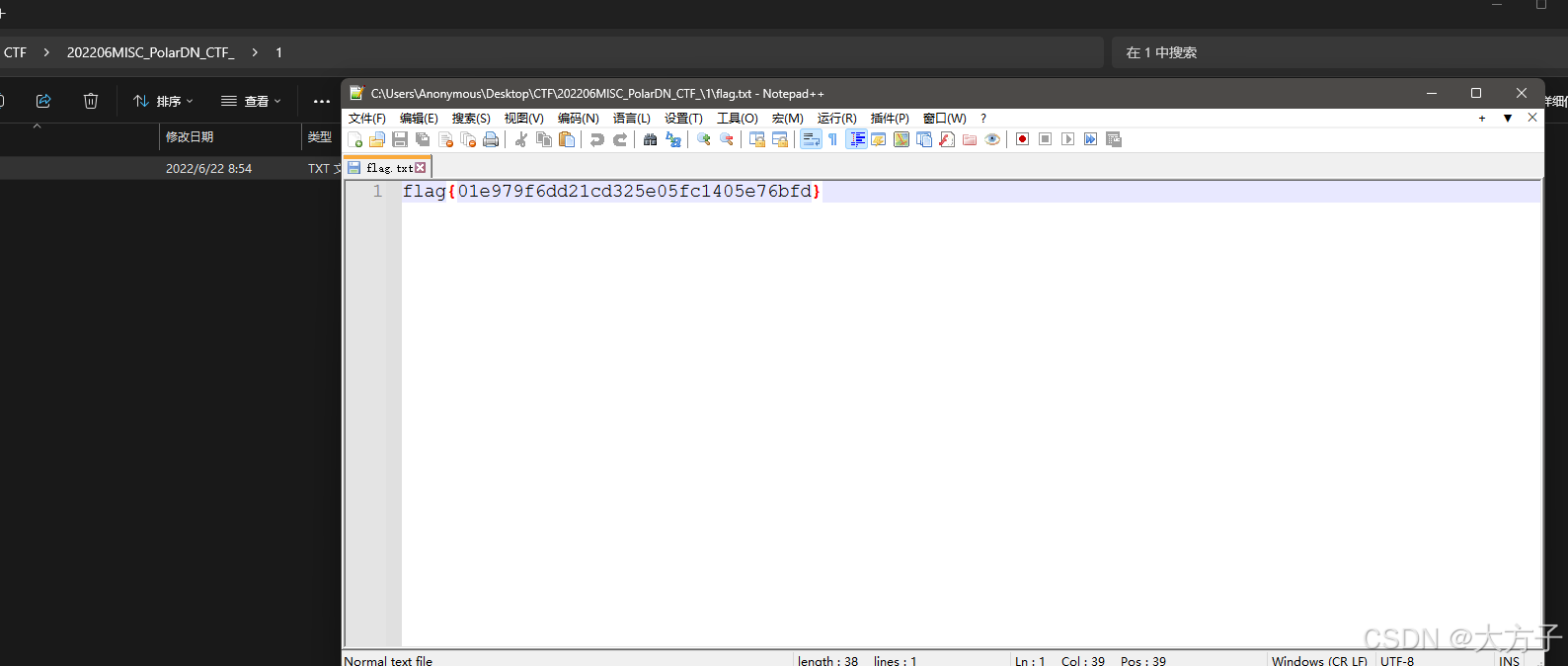

得到压缩包密码,解压即可得到flag

Yougetit!passw0rd is LoveCynd1