最近NAS的漏洞问题引发了广大玩耍NAS的小伙伴焦虑啊!漏洞一出,于是各种各样的WAF开始满天飞了。

防护其实是一种必要的手段,你可以把WAF理解为应用层面的防火墙。传统防火墙构建外围防线,而WAF为暴露在互联网上的关键Web业务提供精细化防护。

小伙伴可能部署过很多种方式的WAF,至于有没有效果,自己实际也看不出来。毕竟网络安全这个内容有着专门的研究方向,多少人才穷极一生都在研究如何防护自己或者金主爸爸的服务器。

正文开始

通过网上流传的新闻,小伙伴们大概都能看出来:就算是大厂的网络和服务器都很容易被攻击,甚至有些防护措施较弱的一下子就被攻破了。这样的新闻在很多地方都能看到。

所以啊,咱们普通人玩NAS和服务器所部署的安全措施只能说是最初级的状态,在这样的状态下,想要设备不被攻破......除非别人不想弄咱们,否则一个都跑不掉。

怎样的操作才算是超高风险操作?

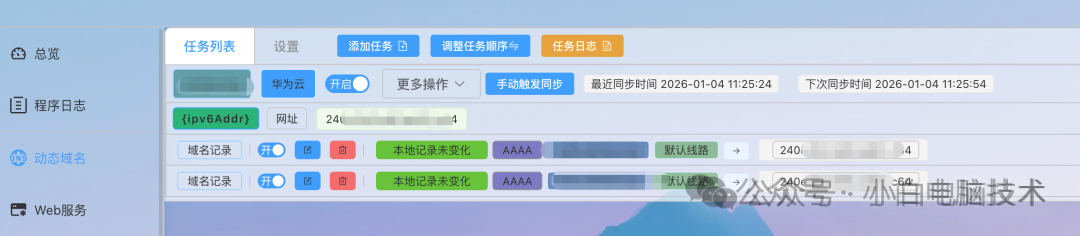

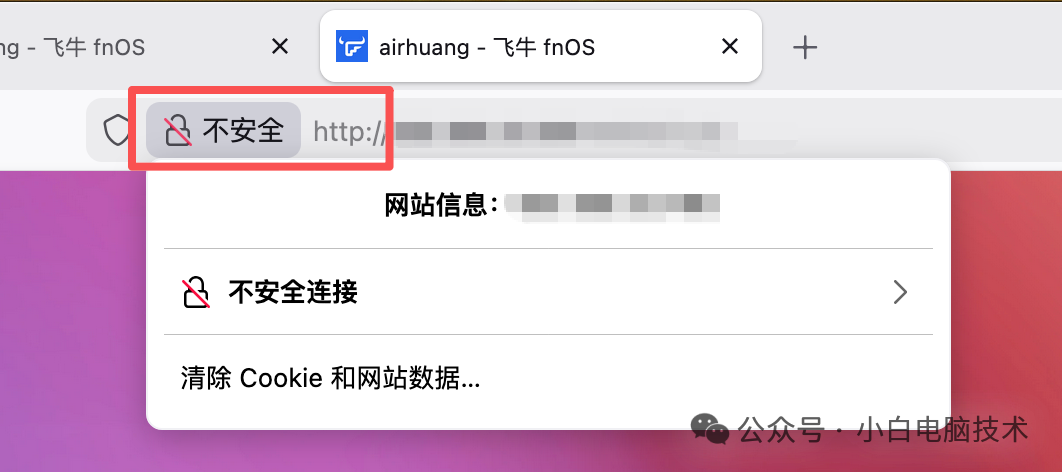

超高风险操作很简单,就是做好DDNS动态解析之后,不部署SSL证书、不开启和设置好防火墙、泄漏个人的动态解析域名、管理员账号使用简单的admin、root等榜上有名的账户名、密码低于8位且容易猜(英文+数字+符号顺序排列)等。

怎样的操作算是高风险操作?

做好动态解析之后虽然做好了SSL证书、开启并设置好了防火墙,但是不及时更新系统、在不安全的网络状态下访问服务器、密码长时间不修改且多网站密码一致等。

怎样的操作算是低风险操作?

不做动态解析,通常的访问仅通过虚拟局域网的方式进行。使用虚拟局域网的好处很简单:在广大公网状态下隐身,让攻击者想攻击设备都找不到。

但是虚拟局域网方案的安全措施也有强有弱,具体请自行查询各大虚拟局域网的安全方案。

怎样的操作才算是无风险操作?

很简单,就是不连接公网,所有的设备进行物理隔离。只运行在局域内网下的设备被攻击的概率就极低。(除非有人偷偷摸摸到服务器插上通讯卡,让设备联网)

--End--

没有一个公网连接的方案是绝对安全的,只能说人家懒得整咱们的设备,所以被攻击的概率就很低。

但是如果有重要的文件,建议拷贝到机械硬盘上进行离线保存(把数据拷贝到机械硬盘上之后断开连接,找个保险箱锁起来)。

如果一定要使用公网连接,请做好网络防护。如何只用Lucky拦截路径穿越漏洞?原来这样设置就好了。(点击蓝字跳转方案)