渗透测试步骤 信息收集: 收集目标系统的相关信息,例如域名、IP地址、开放端口和服务等

渗透测试(Penetration Testing)是一种模拟攻击测试

渗透测试概述

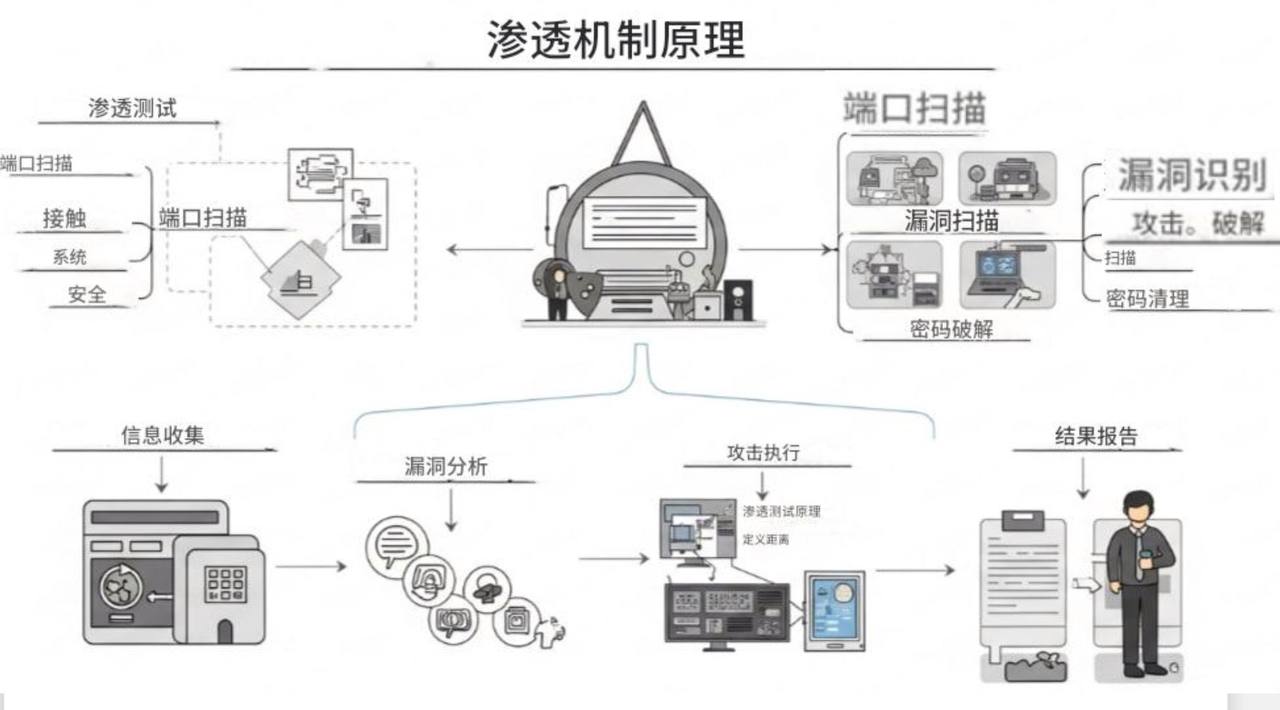

渗透测试(Penetration Testing)是一种模拟攻击测试,用于识别系统、网络或应用程序中的安全漏洞。目标是在系统上线之前先发现可能的弱点,从而进行修复。通过模拟真实黑客的攻击手段,渗透测试能够帮助组织提前发现潜在的安全风险,避免因未知漏洞导致的数据泄露、系统瘫痪等严重后果。这类测试不仅限于技术层面,还包括对人员安全意识、应急响应能力的综合评估。在实际操作中,渗透测试需要结合自动化工具和手动技术,以确保覆盖尽可能多的攻击路径和场景。无论是企业内部系统还是面向公众的服务平台,渗透测试都是保障信息安全不可或缺的一环。

渗透测试(Penetration Testing)是一种模拟攻击测试,用于识别系统、网络或应用程序中的安全漏洞。目标是在系统上线之前先发现可能的弱点,从而进行修复。通过模拟真实黑客的攻击手段,渗透测试能够帮助组织提前发现潜在的安全风险,避免因未知漏洞导致的数据泄露、系统瘫痪等严重后果。这类测试不仅限于技术层面,还包括对人员安全意识、应急响应能力的综合评估。在实际操作中,渗透测试需要结合自动化工具和手动技术,以确保覆盖尽可能多的攻击路径和场景。无论是企业内部系统还是面向公众的服务平台,渗透测试都是保障信息安全不可或缺的一环。

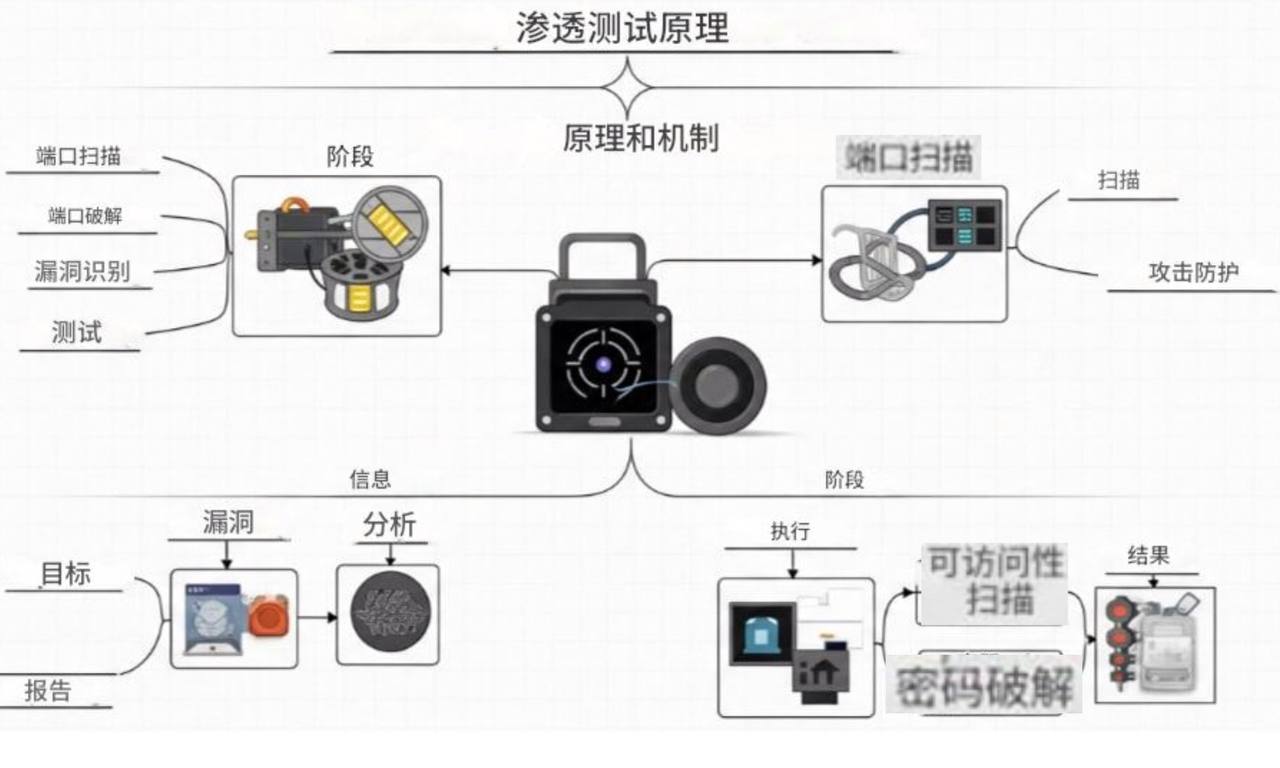

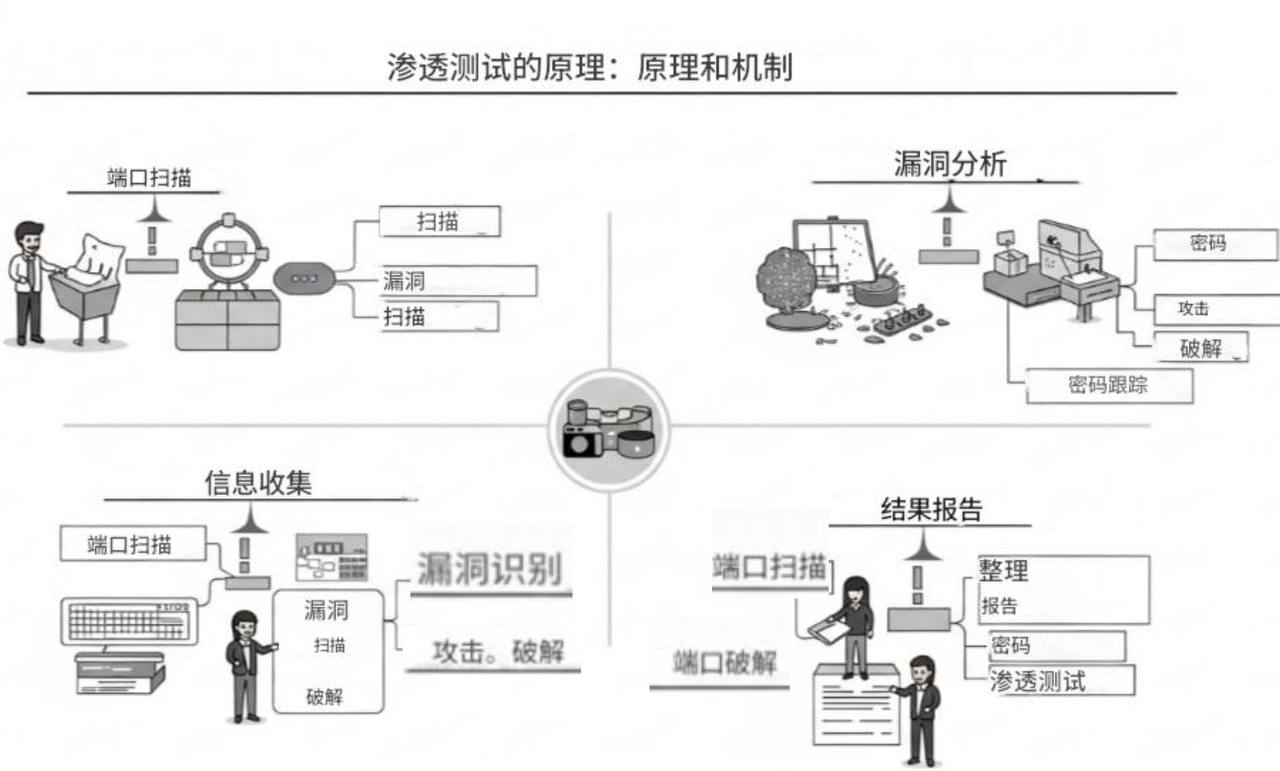

渗透测试步骤

渗透测试步骤

信息收集:

收集目标系统的相关信息,例如域名、IP地址、开放端口和服务等。这一阶段需要尽可能全面地了解目标环境,包括其技术架构、业务逻辑和潜在依赖关系。信息收集可以通过公开渠道(如搜索引擎、社交媒体)或专用工具(如Nmap、Whois查询)完成。

漏洞扫描:

使用自动化工具扫描目标系统,以识别已知的漏洞和配置错误。常见的漏洞扫描工具包括Nessus、OpenVAS等,它们能够检测常见的安全问题,如未打补丁的软件、弱密码策略、不安全的API接口等。自动化扫描可以快速覆盖大量目标,但可能遗漏复杂的逻辑漏洞。

攻击模拟:

按照黑客的视角尝试利用发现的漏洞,进行合法的攻击模拟。这一阶段需要渗透测试人员发挥创造性,尝试绕过安全防护措施,进入系统内部。例如,通过SQL注入、跨站脚本(XSS)或权限提升等方式获取未授权访问权限。

后期利用:

在成功入侵后,评估该访问权限的深度和范围。测试系统的数据保护措施的有效性。例如,检查是否能够访问敏感数据、横向移动到其他系统,或绕过日志记录机制。这一步骤帮助确认漏洞的实际影响程度。

报告与修复建议:

编写详细的报告,描述测试过程、发现的漏洞、潜在风险以及建议的修复措施。报告应包括漏洞的严重性评级(如CVSS分数)、复现步骤、修复优先级和相关合规要求(如GDPR、PCI-DSS)。

预防和合法性

合法性

渗透测试必须在获得充分授权的情况下进行。没有明确的书面授权,进行渗透测试是非法的。未经授权的测试可能导致法律纠纷,甚至被视为恶意攻击行为。

实施最佳实践

始终遵循信息安全行业的标准和最佳实践(如 OWASP、NIST)。在进行任何测试之前,确保有适当的协议和责任保护,避免对目标系统造成实际损害。例如,限制测试时间窗口、禁用破坏性测试方法(如DoS攻击),并确保测试范围明确。

总结

总结

渗透测试是确保系统安全的重要活动,但必须在合法和道德的框架内进行。如果您有关于如何进行合法渗透测试或增强系统安全措施的疑问,建议咨询专业的安全服务提供商或参考相关行业指南。