步骤

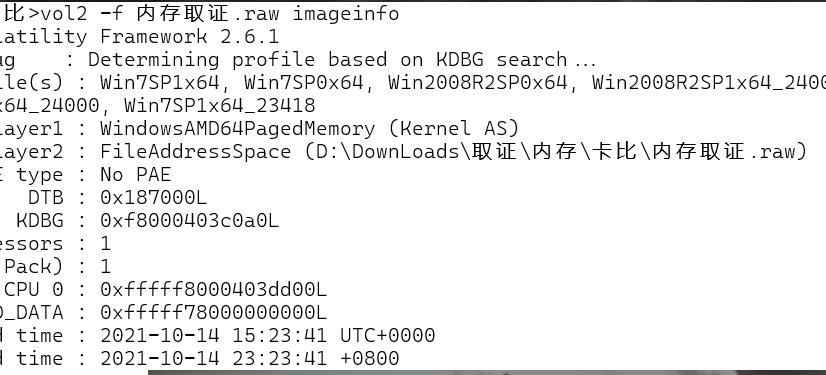

1.查看镜像信息

bash

vol2 -f 内存取证.raw imageinfo

2.查看进程列表

bash

vol2 -f 内存取证.raw --profile=Win7SP1x64 pslist发现三个可疑进程,explorer.exe,iexplore.exe,cmd.exe。

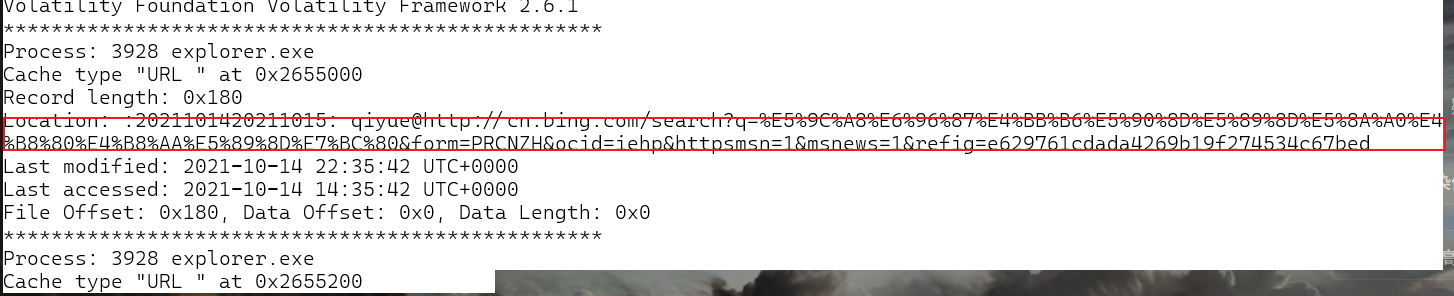

3.查看浏览器记录

bash

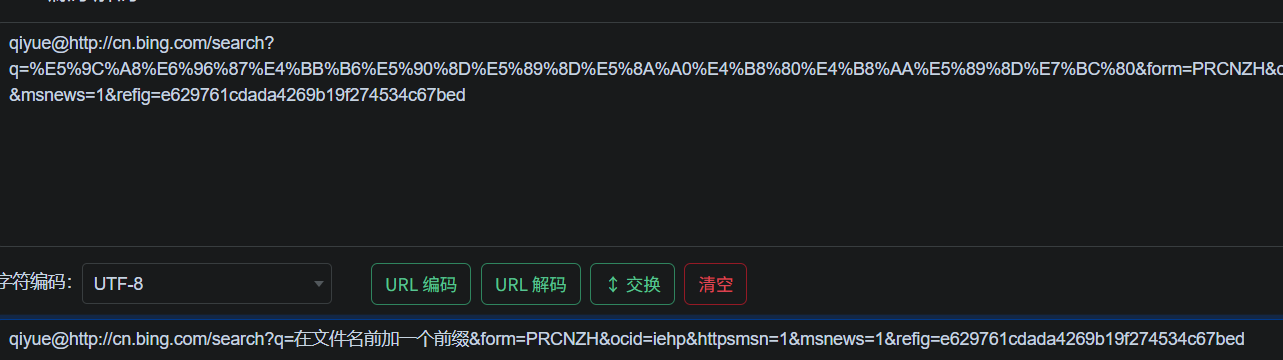

vol2 -f 内存取证.raw --profile=Win7SP1x64 iehistroy发现浏览记录,url解码查看。

提示在文件名前加一个前缀。

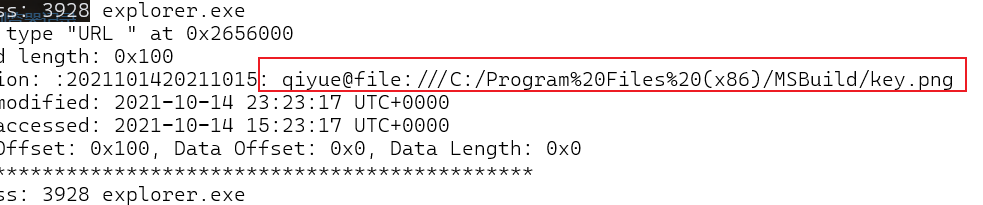

在下面发存在key.png。

4.导出key.png

bash

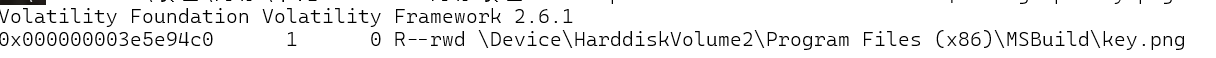

vol2 -f 内存取证.raw --profile=Win7SP1x64 filescan | wsl grep "key.png"

bash

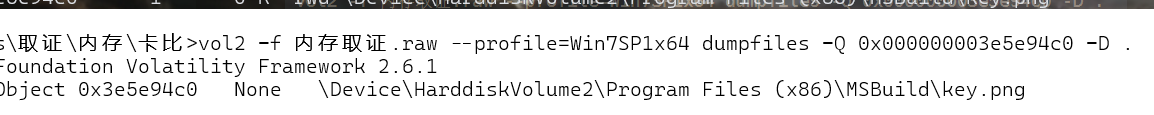

vol2 -f 内存取证.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003e5e94c0 -D .

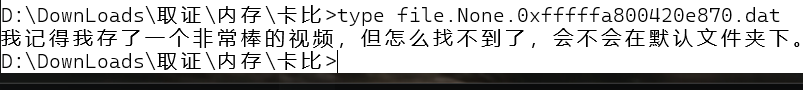

查看内容:视频的默认文件夹为Video。

扫描Video文件夹

bash

vol2 -f 内存取证.raw --profile=Win7SP1x64 filescan | wsl grep "Video"

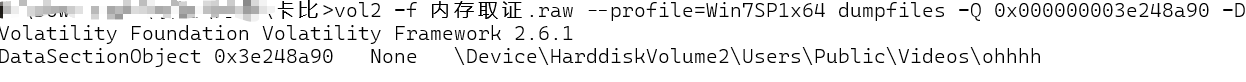

发现可疑的ohhh,导出,查看。

bash

vol2 -f 内存取证.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003e248a90 -D .

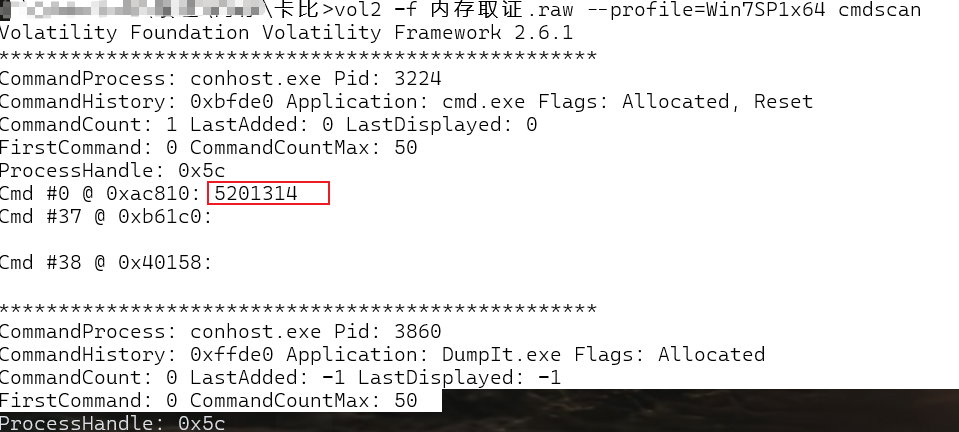

5.查看cmd记录

bash

vol2 -f 内存取证.raw --profile=Win7SP1x64 cmdscan结合前面所说的文件名前加一个前缀,文件搜索5201314。

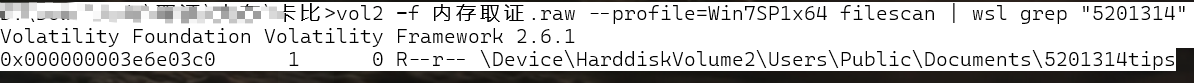

6.查找5201314相关的

bash

vol2 -f 内存取证.raw --profile=Win7SP1x64 filescan | wsl grep "5201314"

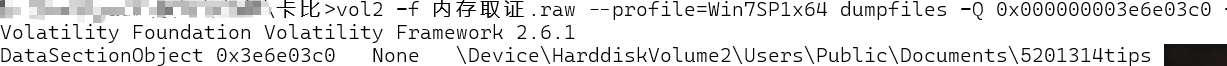

导出:

bash

vol2 -f 内存取证.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003e6e03c0 -D .

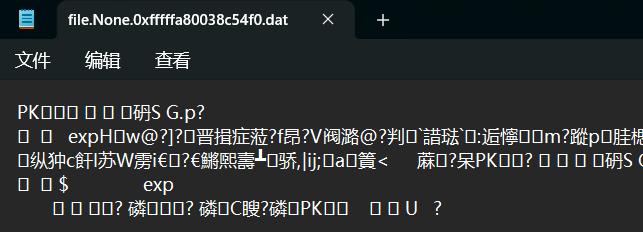

查看:

发现是PK开头的,猜测为zip压缩包。

改后缀为zip,需要密码,使用上述得到的密码不对,猜测可能是电脑登录密码。

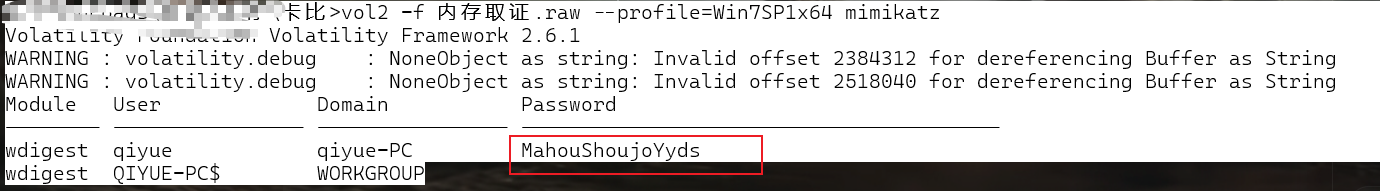

7.mimikatz获取密码

bash

vol2 -f 内存取证.raw --profile=Win7SP1x64 mimikatz

打开压缩包成功,为一段代码。

大概意思是加密了!@#importance,缺少key,而key正是上面得到的。

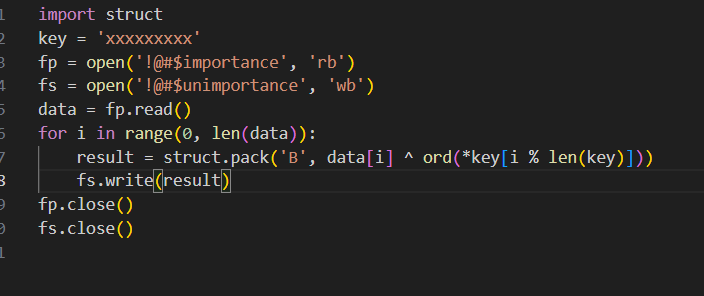

8.逆向

python

import struct

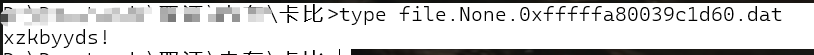

key = 'xzkbyyds!'

fp = open('!@#$unimportance', 'rb')

fs = open('!@#$importance', 'wb')

data = fp.read()

for i in range(0,len(data)):

res = struct.pack('B',data[i])

for i in range(0, len(data)):

result = struct.pack('B', data[i] ^ ord(*key[i % len(key)]))

fs.write(result)

fp.close()

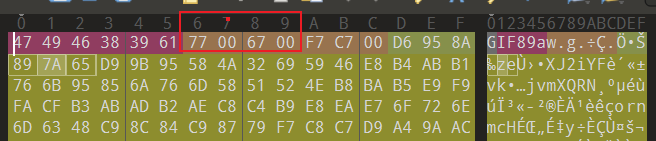

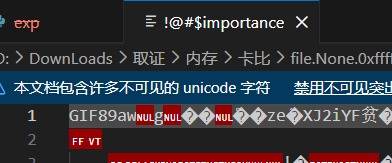

fs.close()得到GIF89a开头的,为gif图片。

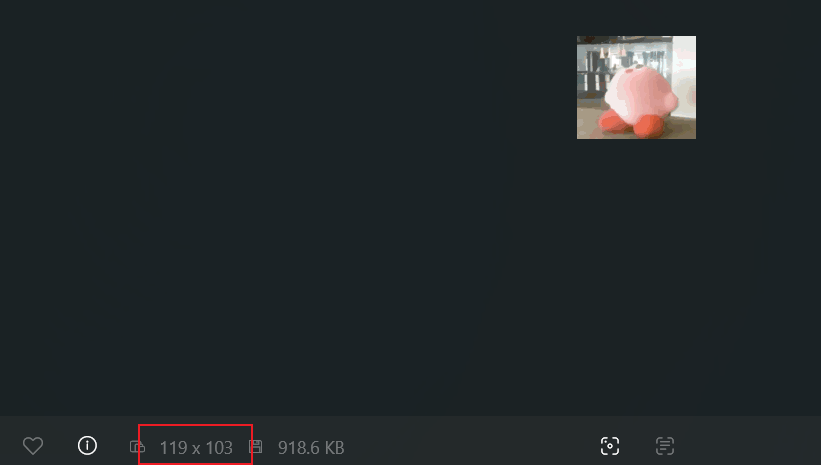

预览时分辨率是正方形,打开时变成了长方形,说明高度被改过了,改回来。

gif的宽高在6 7 8 9四个字节内,修改67为77,然后帧分离,找到flag。