前言

现在无人机正朝着**小型化、智能化、集群化**快速发展,AI、远程通信等技术不断成熟,让它从普通工具变成很多场景的核心装备,在巡检、物流、救援等行业广泛应用。 实际需求也推动着技术不断升级,无人机作业更自主高效,对应的安全管控和防护体系也在完善,通过智能识别、分级处置等方式保障安全,整个无人机领域正朝着更智能、更系统化的方向发展。

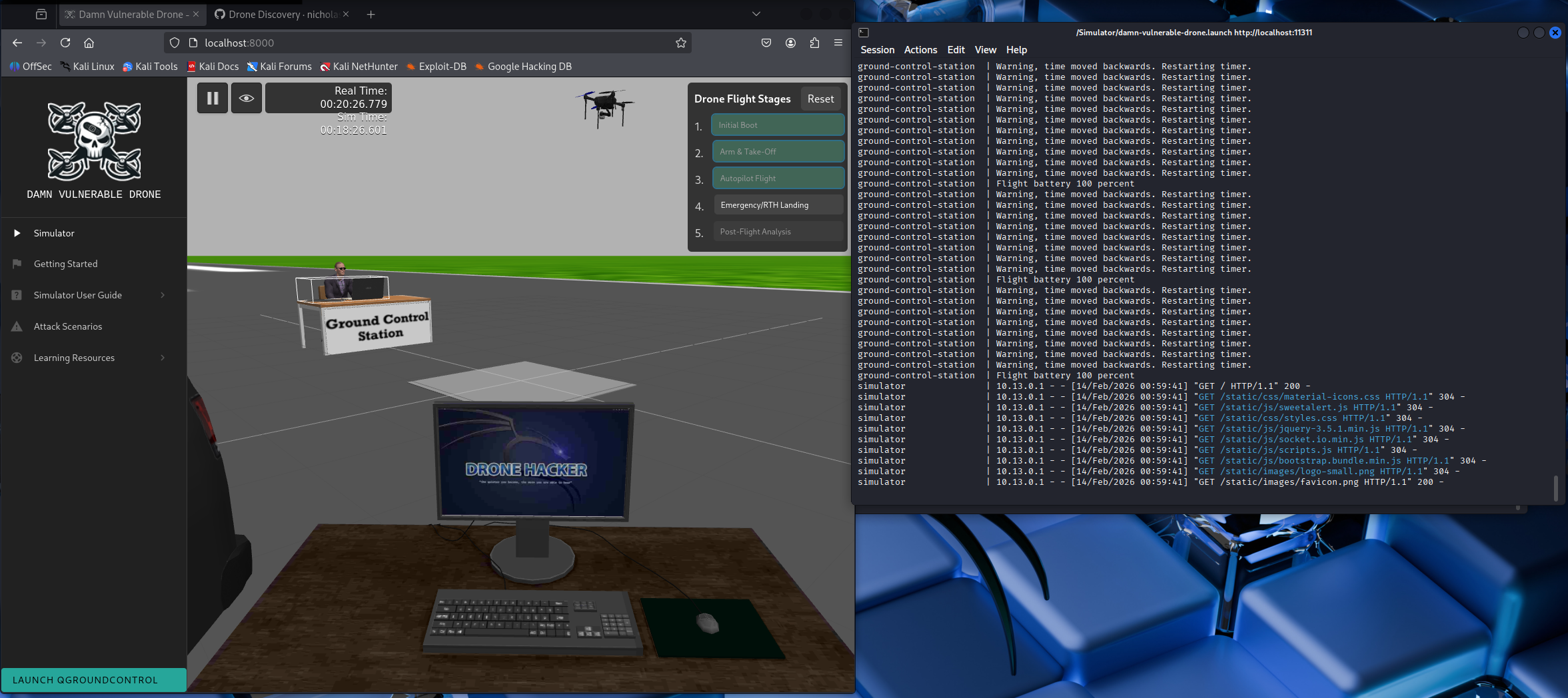

这一专题我们会在无人机靶场Damn Vulnerable Drone进行试验,同时学习最基本的原理和思路方法,后期本专栏会开设真实无人机下的攻防实验,那么我们就此开始吧。

注:本文仅供合法授权范围内的安全研究使用,请遵循相关法律法规,不得用于未授权的入侵、破坏或干扰行为。

实验资源

无人机靶场Damn Vulnerable Drone下载地址: https://github.com/nicholasaleks/Damn-Vulnerable-Drone

https://github.com/nicholasaleks/Damn-Vulnerable-Drone

https://mp.weixin.qq.com/s/nEJYW8f_Yk-k7zoXrDSXvQhttps://mp.weixin.qq.com/s/nEJYW8f_Yk-k7zoXrDSXvQ可以参照如上资源进行环境搭建

信息收集与服务脆弱性探测

1.启动靶场

启动Damn Vulnerable Drone靶场

sudo ./start.sh --wifi wep --mode full //WiFi Mode -- Fully Deployed

但是这里我用的是Non-WiFi Mode

后面会有一定区别,只不过是ip地址换一下就可,指令格式是不变的

2.nmap进行信息探测

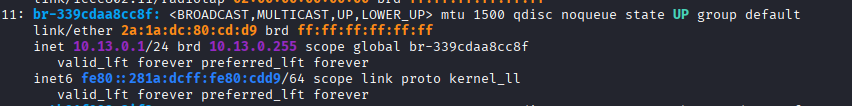

1.ip addr show //检查是否与Docker的桥网连接上,得到Docker Bridge Network

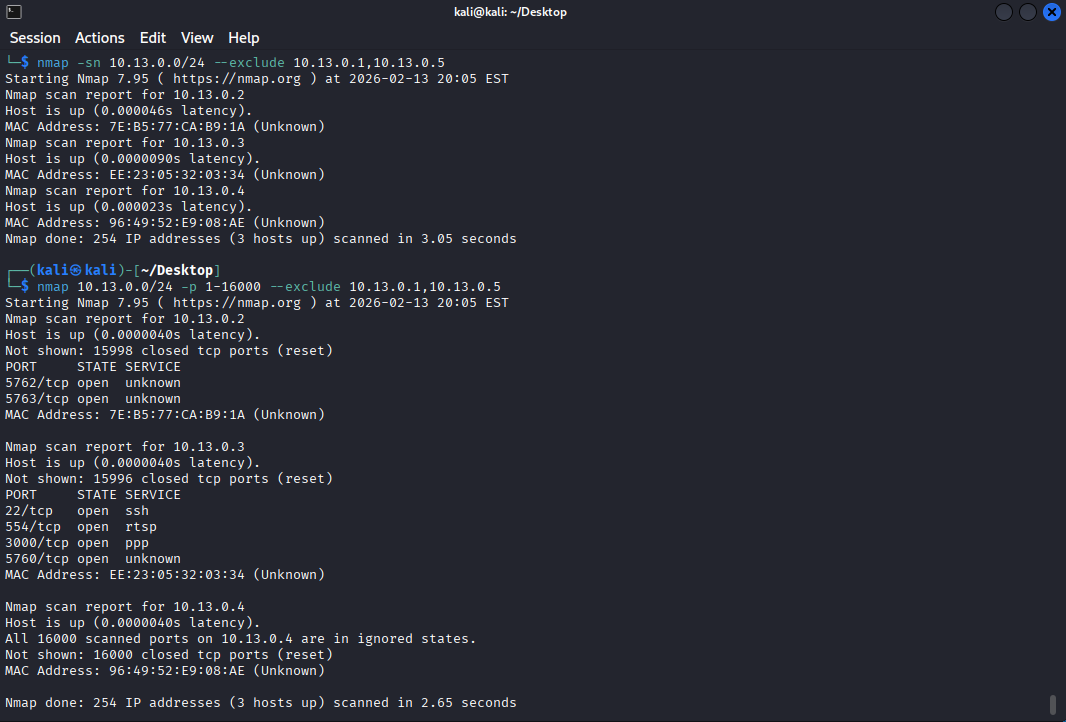

2.nmap -sn 10.13.0.0/24 --exclude 10.13.0.1,10.13.0.5 //查看所有存活主机

3.nmap 10.13.0.0/24 -p 1-16000 --exclude 10.13.0.1,10.13.0.5 //探测UAV

特别注意这些端口:14550, 5760, 14580等,暗示可能是无人机或者地面站

开了wifi mode的指令nmap -sn 192.168.13.0/24 --exclude 192.168.13.10

nmap 192.168.13.0/24 -p 1-16000 --exclude 192.168.13.10

我们猜测10.13.0.3可能是个无人机--开了rtsp(流媒体传输协议),ppp服务和ssh

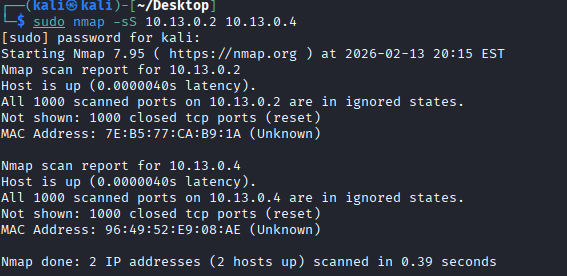

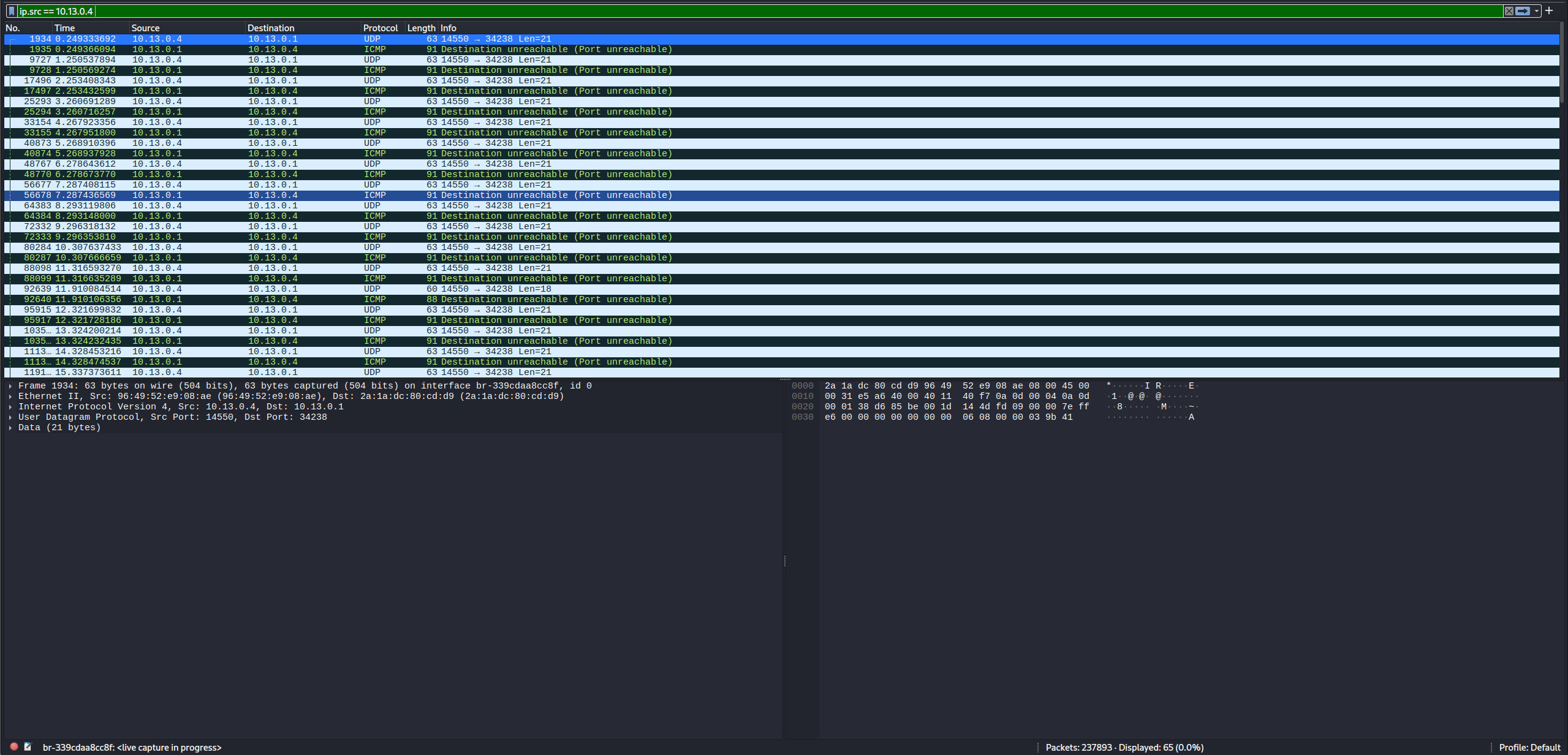

我们并没有在其余两个端口发现什么开放的服务端口,但是从上帝视角出发,我们知道地面站与无人机是在同一网段进行通信的,因此这两个IP一定有一个是地面站。我们可以用wireshark来抓包,或者直接nmap查看MAVlink常见的端口来进行扫描验证。

这里我们直接nmap

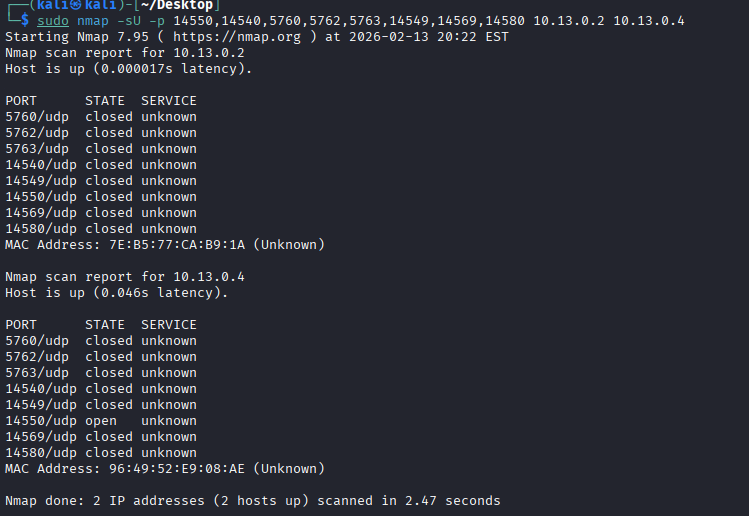

sudo nmap -sU -p 14550,14540,5760,5762,5763,14549,14569,14580 10.13.0.2

sudo nmap -sU -p 14550,14540,5760,5762,5763,14549,14569,14580 10.13.0.4

判断10.13.0.4为地面站

同理也可用wireshark

3.服务脆弱性探测

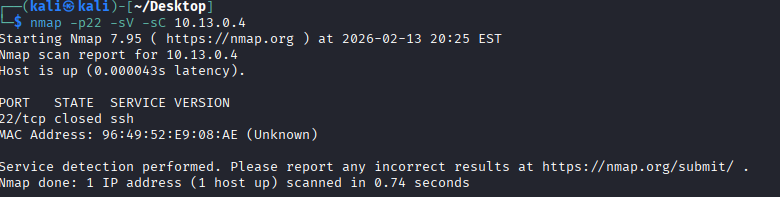

SSH

nmap -p22 -sV -sC 192.168.13.1

我这里没显示出来version之类的信息,应该是nmap出了点问题,但是应用思路很简单------找到相应版本的ssh服务的CVE信息,利用现有Poc来进行渗透;或者用Hydra来进行弱口令爆破

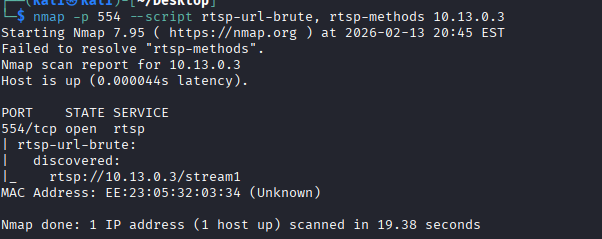

RTSP(流媒体服务)

nmap -p 554 --script rtsp-url-brute, rtsp-methods 10.13.0.3

找到rtsp://10.13.0.3/stream1接口

ffprobe rtsp://10.13.0.3/stream1

//这里我的源没配好,所以安装

ffmpeg失败,后期将截图加上ffplay rtsp://192.168.13.1/stream1

//可以直接未授权访问

PPP

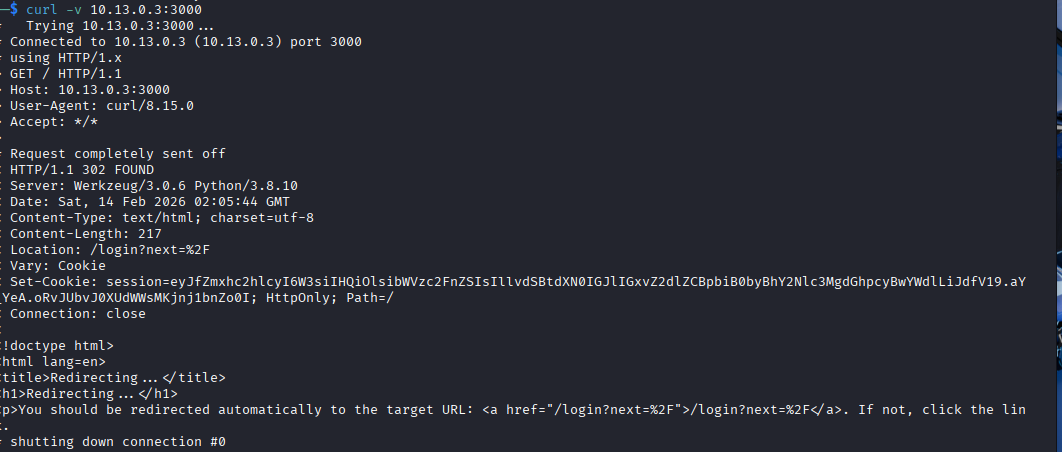

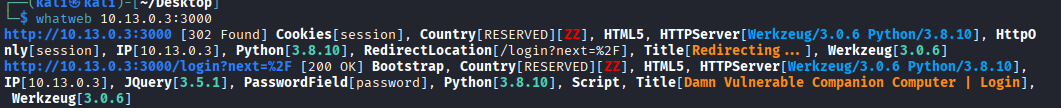

curl -v 192.168.13.1:3000 //直接HTTP访问

whatweb 192.168.13.1:3000

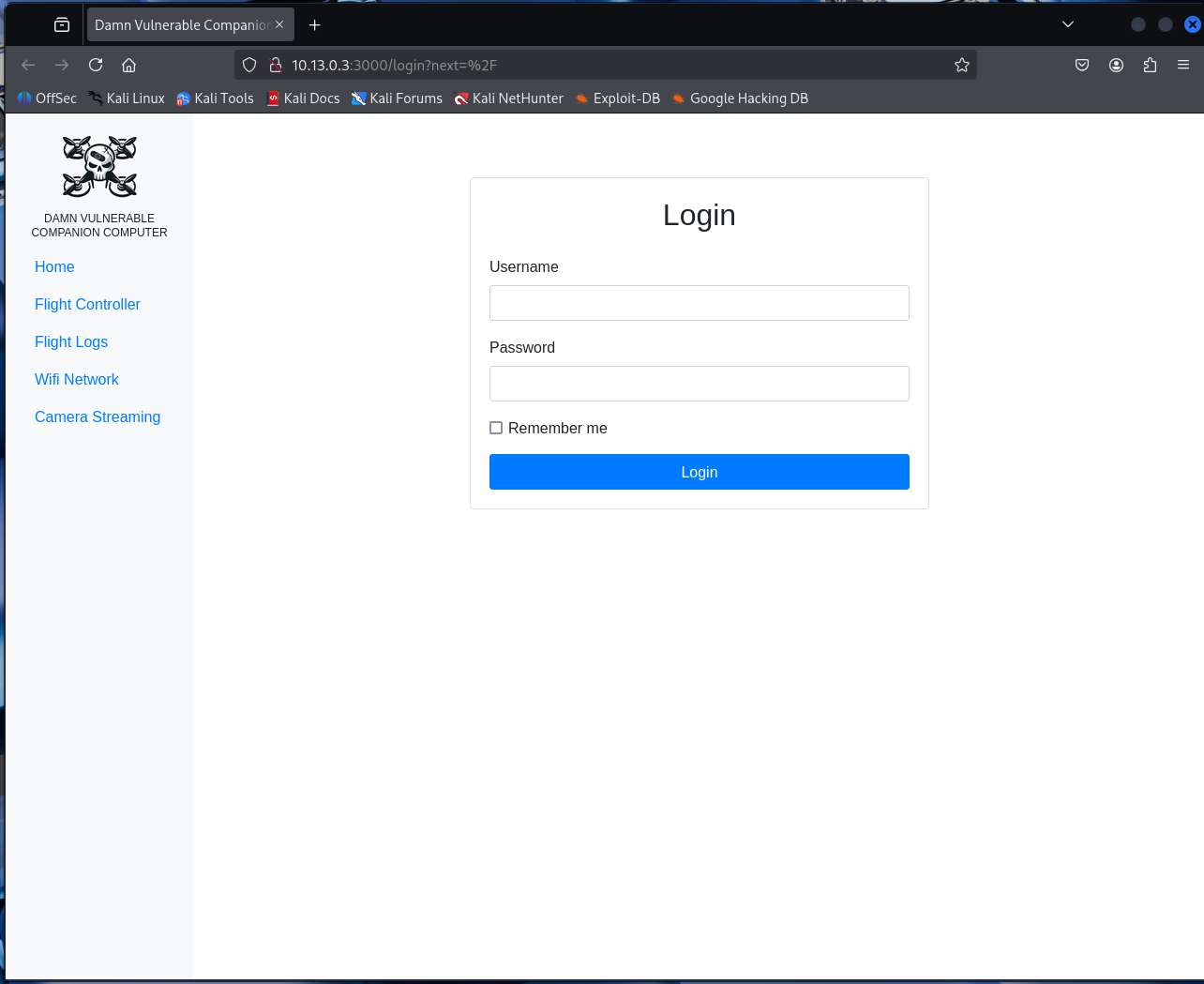

发现可以登录的入口

到这一步就可用web常用的方式(Hydra,漏洞CVE等)来进行爆破/绕过来进行夺权,web师傅们应该比较熟悉

第一篇写的多有不足,尽情见谅🙏