起因

最近植物大战僵尸杂交版玩的入迷,写了一个"神奇"小工具,来辅助游戏。用Git新建一个库,想把代码备份到GitHub,结果push错库了,无奈reset,结果把本地项目一起reset了,结果就是源代码丢失。。。

思路

1.重新循着当时的思路,重写代码。

2.逆向分析成品exe,找寻关键信息。

过程

反编译

幸而保留了编译后的exe成品,用ida打开。

定位关键函数

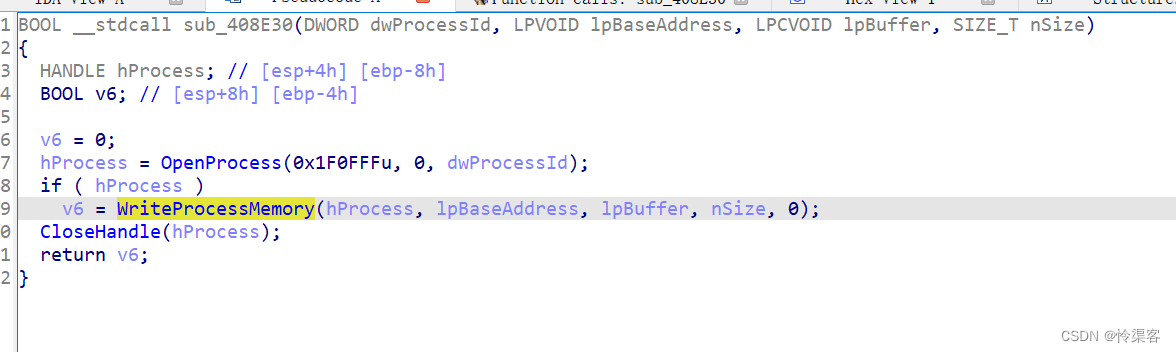

先找到导入表的关键定位函数:WriteProcessMemory。

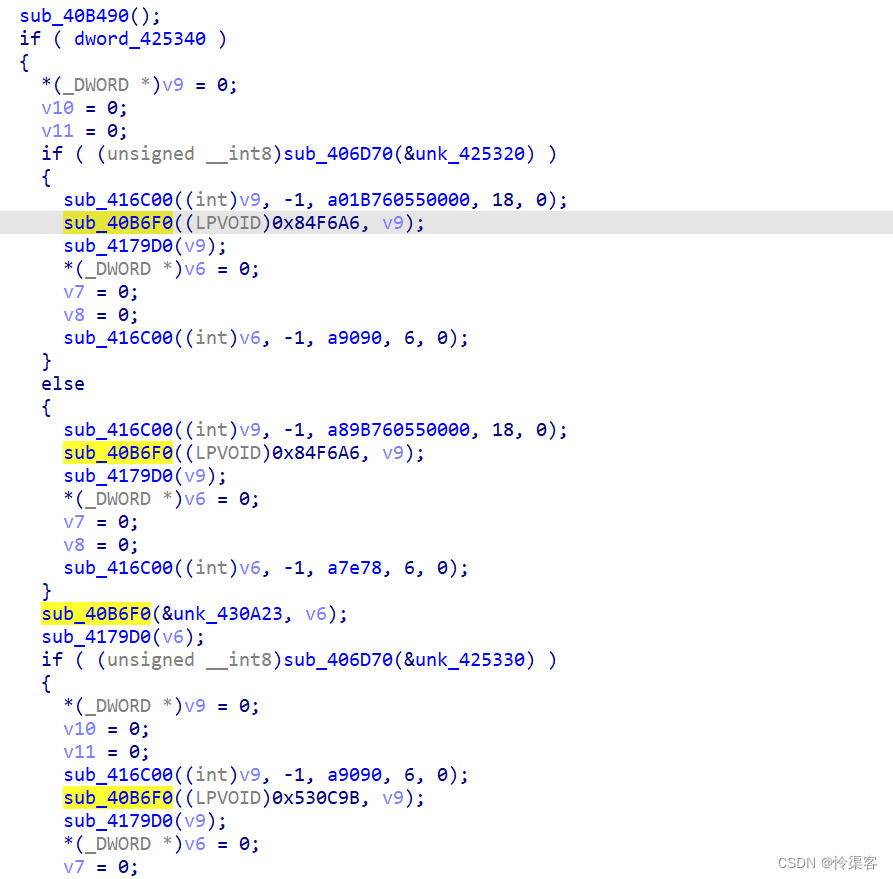

再查找交叉引用,终于定位到关键函数。

LPVOID类型的参数,和416C00的参数,就是关键值。

还原代码

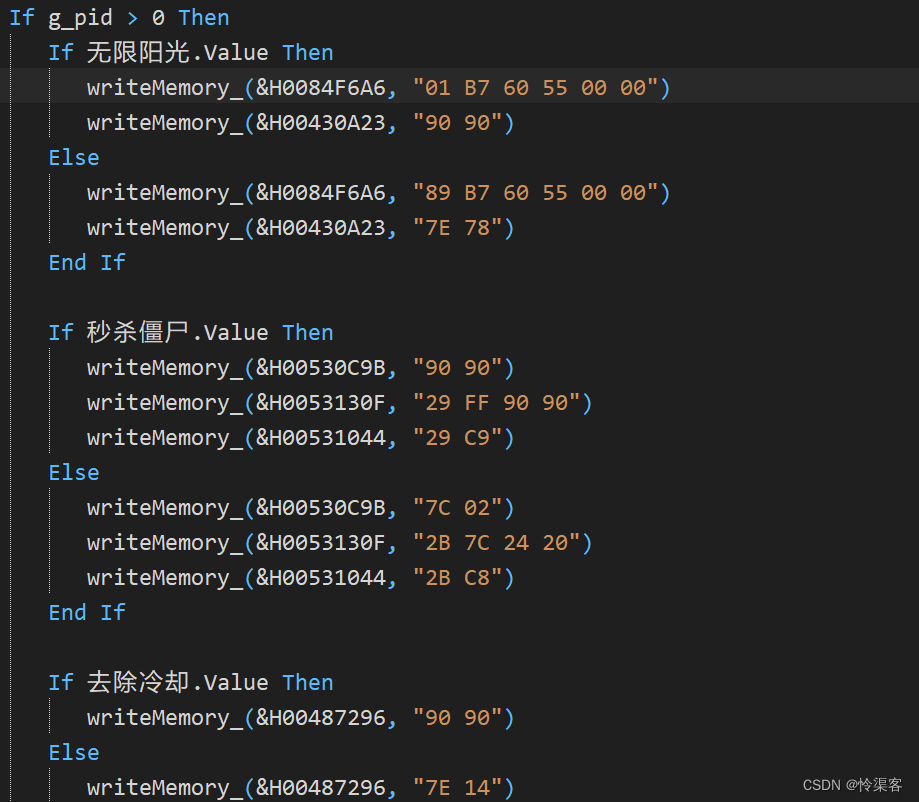

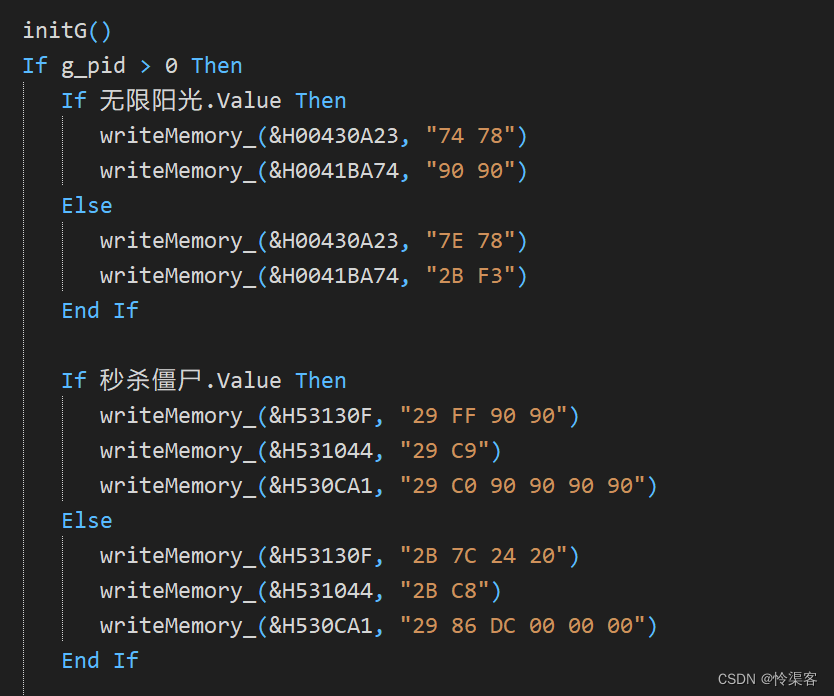

程序是用freeBasic所写,观察现有源码,可以确定只需要从ida里吧关键参数抠出来,就大功告成。