知识点:DHPC与Web服务部署,DHCPig攻防,SYN Flooding测试

DHCP:

能够自动为客户机获取IP等参数

DHCP是动态主机配置协议(Dynamic Host Configuration Protocol)的缩写,它是一种网络管理协议,用于自动分配IP地址和其他网络配置参数给网络中的设备。DHCP使得网络管理员能够轻松地管理IP地址,而不需要手动配置每个设备的IP地址。

DHCP的工作原理大致如下:

-

**发现阶段**:当设备(称为DHCP客户端)连接到网络时,它会发送一个广播消息,询问网络中是否有DHCP服务器可以提供IP地址。

-

**提供阶段**:收到客户端的请求后,DHCP服务器会从其地址池中选择一个可用的IP地址,并发送一个包含IP地址和其他网络配置信息(如子网掩码、默认网关、DNS服务器地址等)的响应消息给客户端。

-

**请求阶段**:客户端收到多个DHCP服务器的响应后,会选择一个响应并发送一个请求消息,表示它希望使用该服务器提供的IP地址。

-

**确认阶段**:DHCP服务器收到客户端的请求后,如果地址池中该IP地址仍然可用,它会发送一个确认消息给客户端,正式分配IP地址。

-

**租约更新**:DHCP分配的IP地址通常有一个租期,客户端在租期快结束时需要向DHCP服务器发送续租请求,以保持其IP地址。

DHCP原理简述:

- discovery报文:给局域网发送一个广播包

- offer报文:服务器单播回应客户机,提供一个IP

- request报文:客户机回应请求一些其他参数、子网掩码、网关、DNS(这些都是必备的,有了这些才能够进行上网行为)

- ACK报文:服务器确认发送IP等参数

手动配置IP:

在我们使用VMware时候会发现,当我们打开Windows虚拟机时,会默认拥有一个网段,这个网段并不是我们配置的,这是VMware自动为我们配置的

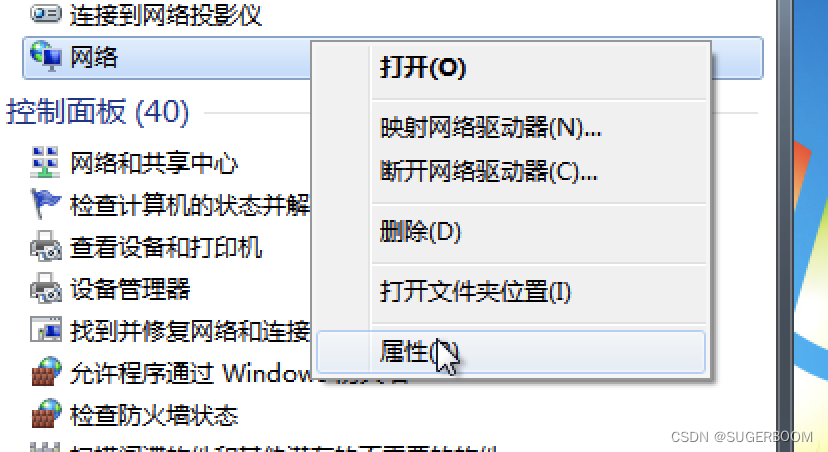

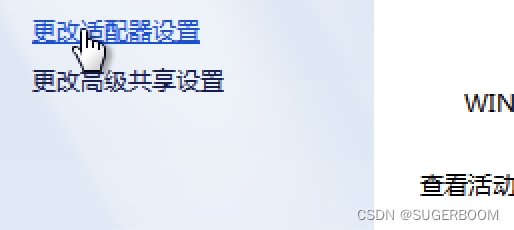

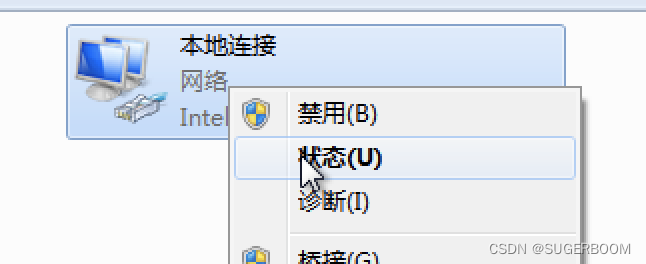

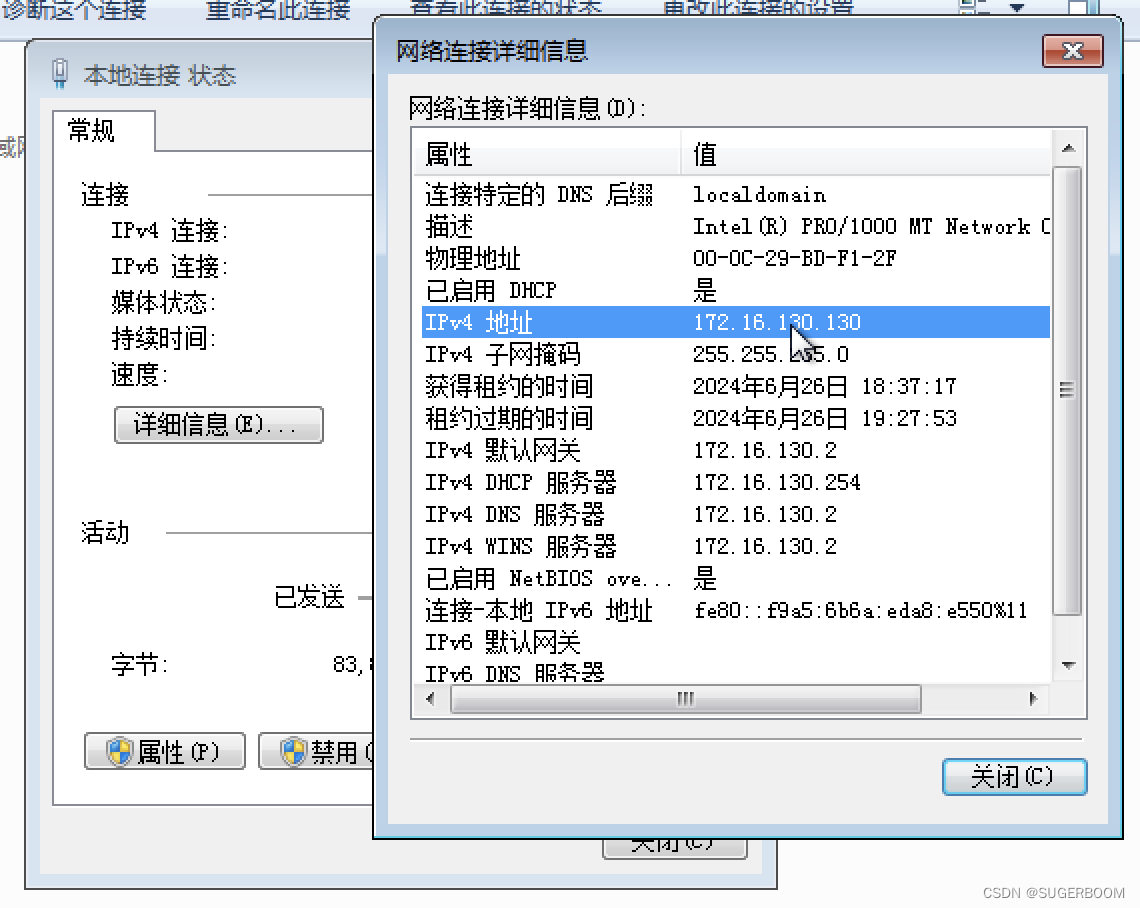

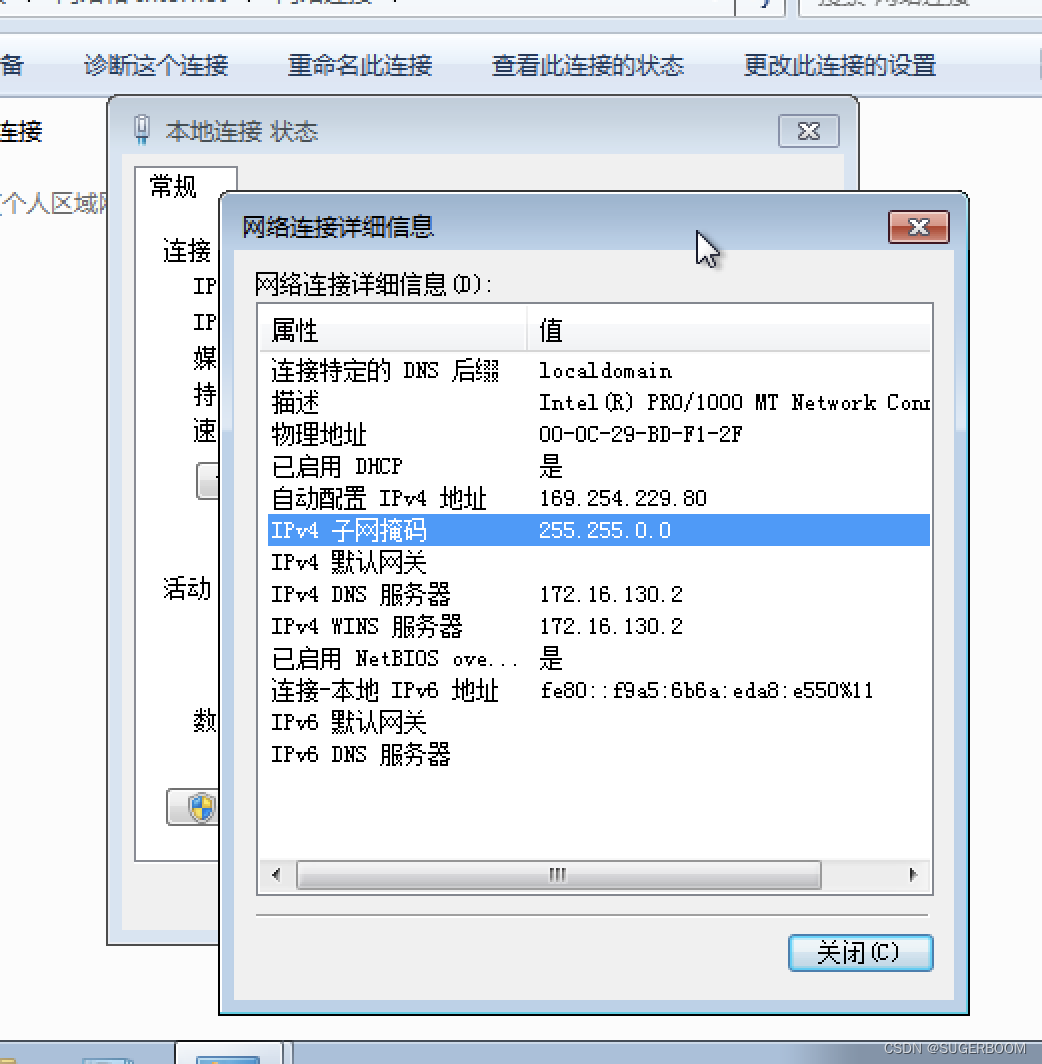

在win7中,我们右键点击网络,打开属性--->更改适配器设置--->右键本地连接--->状态--->详细信息:在这里我们可以看到我们已经拥有了一个IP地址,这就是我们VMware虚拟机中的DHCP默认为我们分配的。

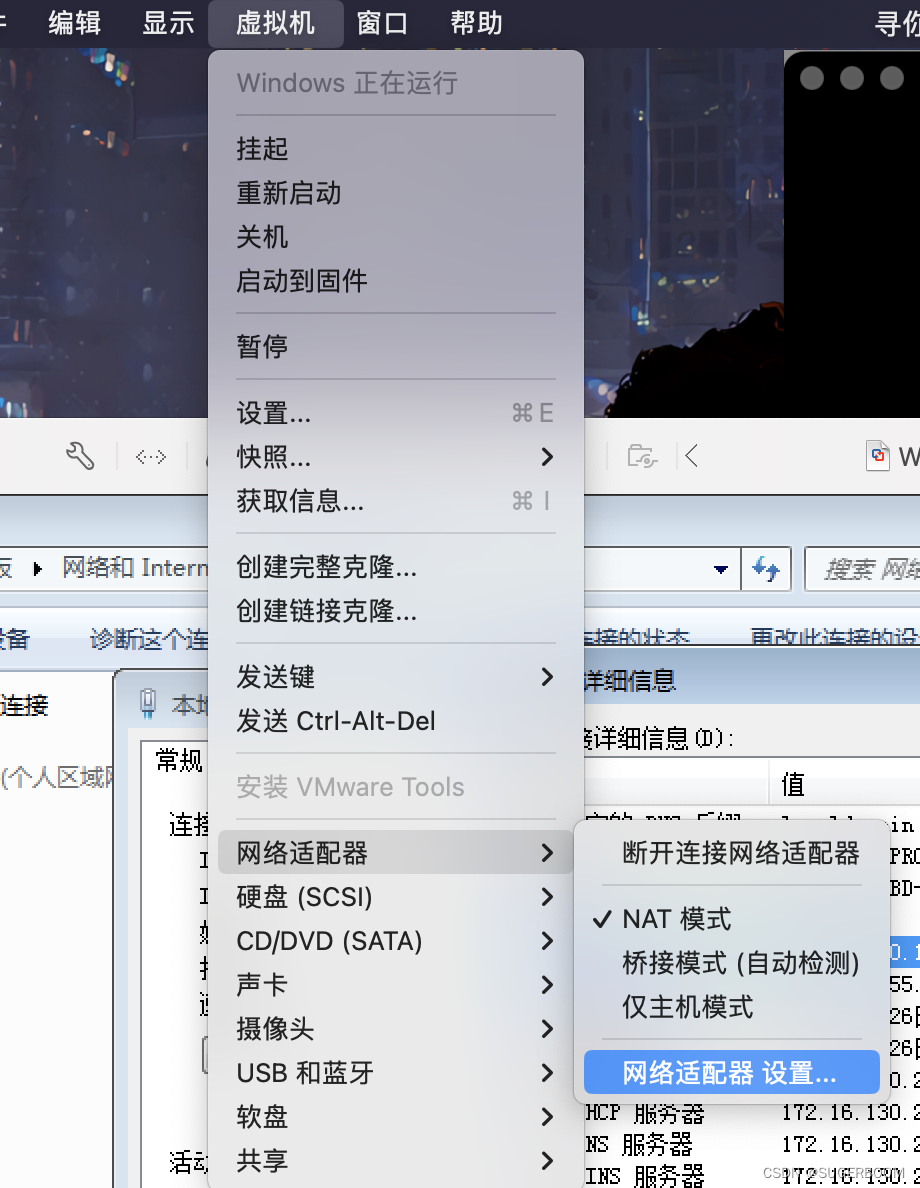

现在我们来设置虚拟机的网段,Win下的VMware可以点击菜单栏的"虚拟网络设置"进行设置,我的电脑为Mac,需要使用网络适配器进行设置。

这里我们需要取消使用本地的DHCP服务。取消后,我们禁用再启用本地连接,相当于拔出网线再插上,这时候我们应该无法访问Internet服务,IPv4网段为255.255.255.0,此时虽然还有一个172开头的地址,但这个是废IP,无法上网,只是给自己做一个标记。

IP地址是有租约期的,所以这里我们需要释放一下缓存,使用ipconfig /release 命令

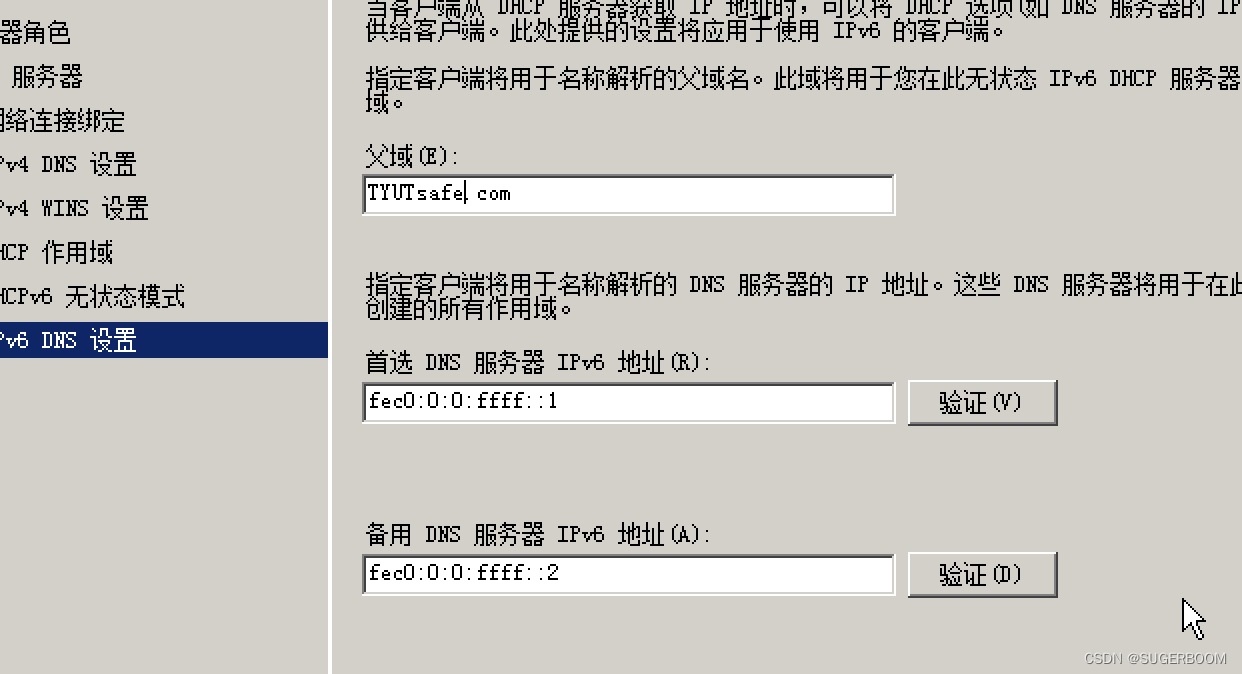

接下来我们来看win08服务器的配置使用

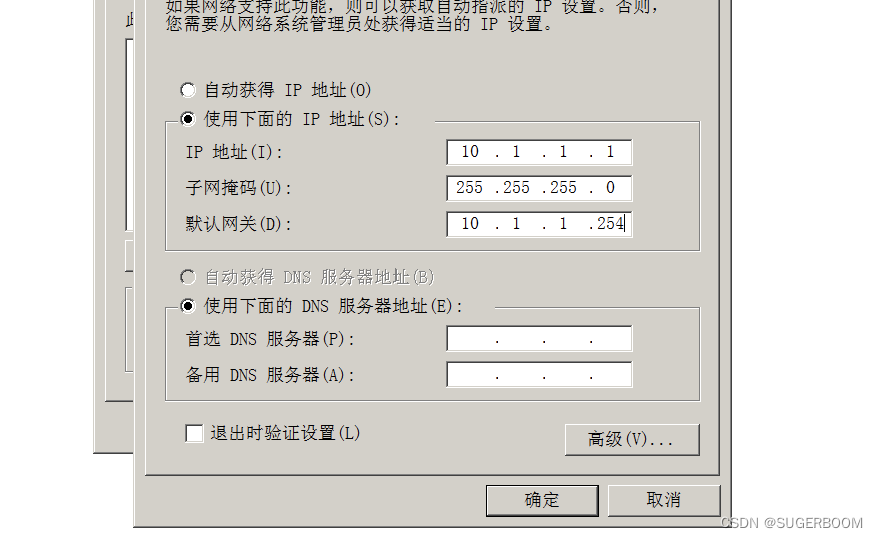

第一步同样是右键网络--->属性--->右键本地连接--->属性--->双击IPv4

点击使用下面的IP地址,配置我们的地址、子网掩码和默认网关。之后确定我们的操作。

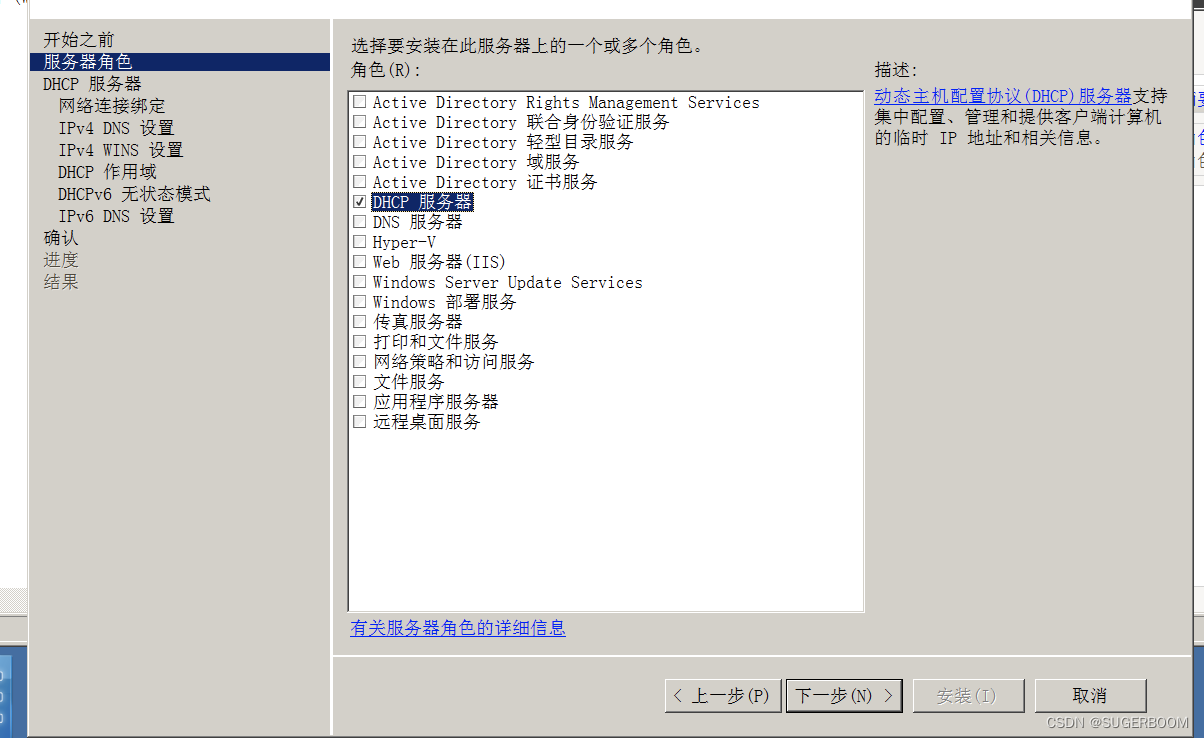

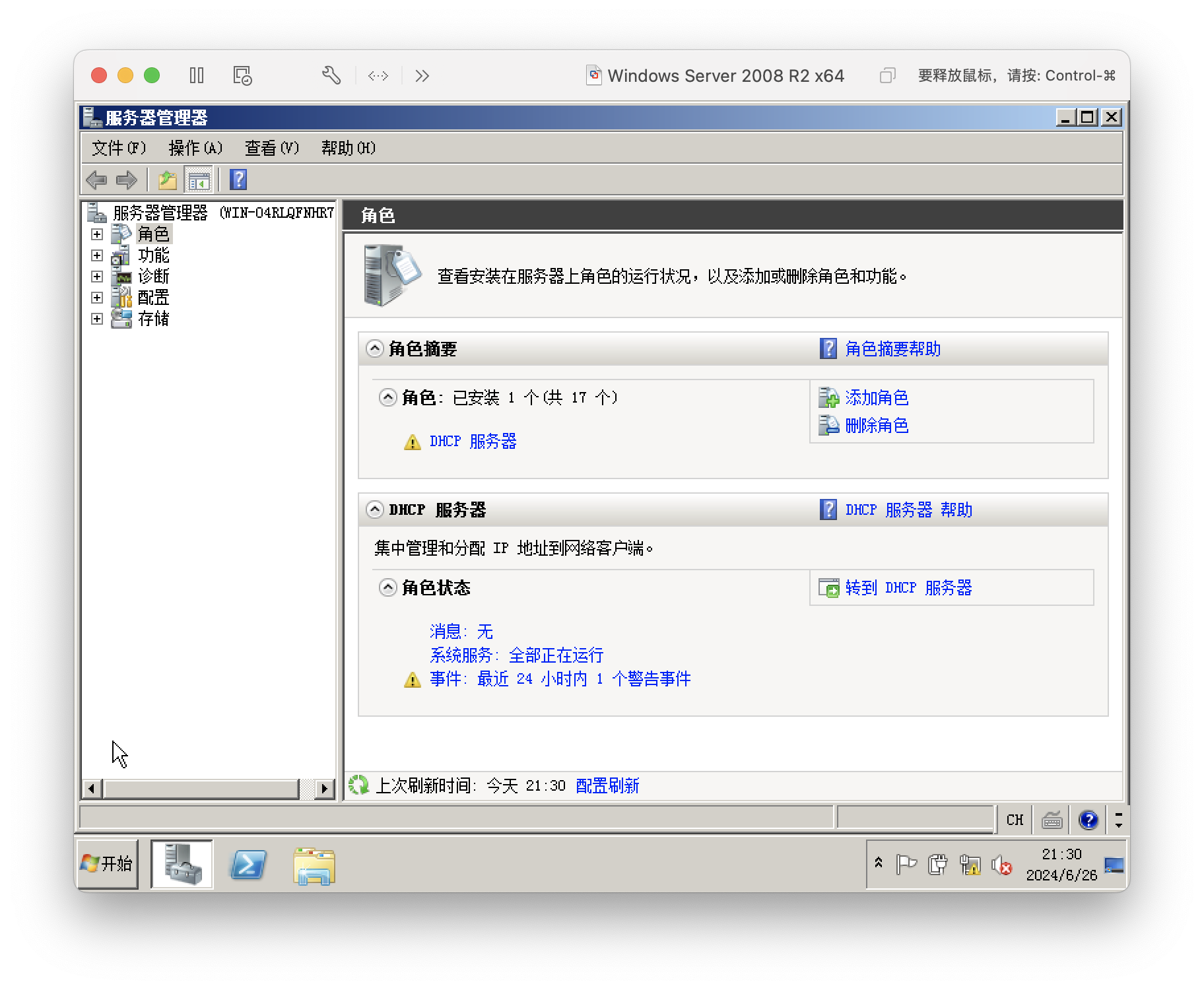

回到桌面,右键计算机--->管理--->角色--->添加角色

下一步--->勾选DHCP--->下一步(如果之前没有进行上一步的网络配置的话,这里会提示没有固定IP地址)

一路下一步,然后安装,至此我们完成了DHCP的安装

安装好之后,目前也只是证明你有了这个权限,接下来我们要进行服务器的配置。

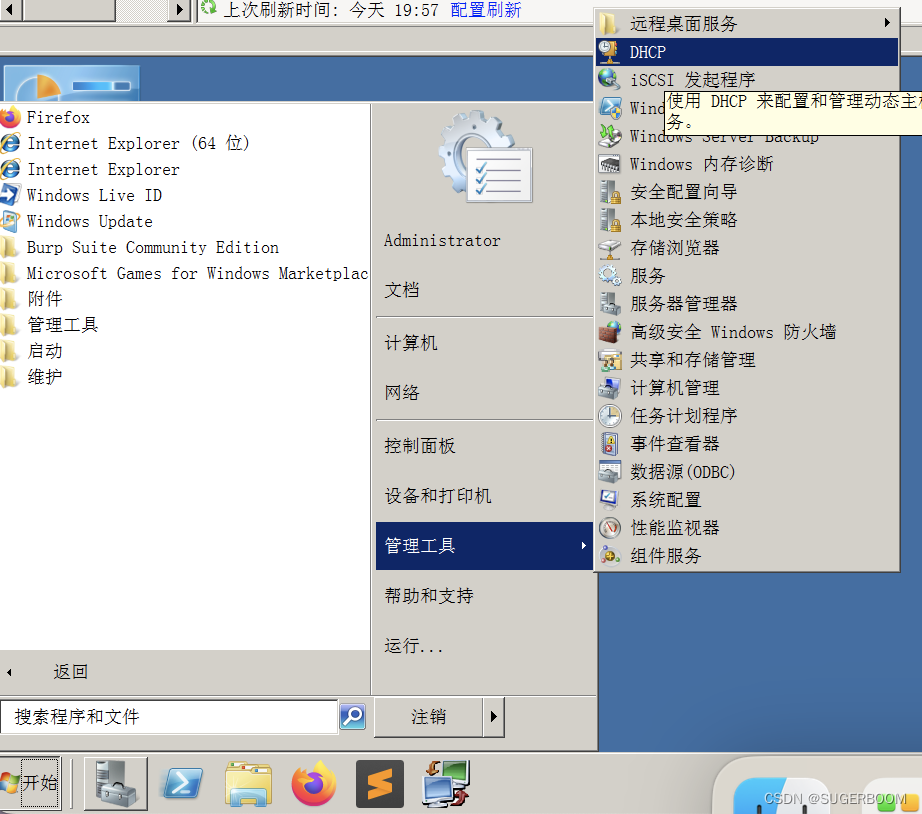

左下角开始--->管理工具--->DHCP

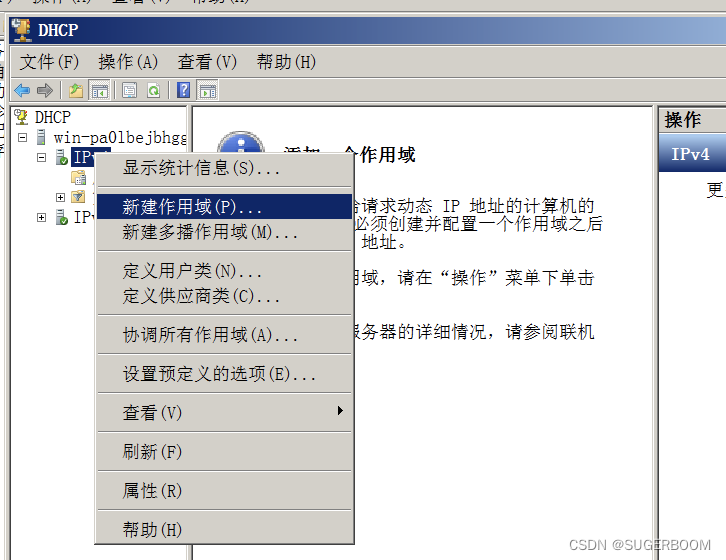

接下来我们为IPv4添加作用域,右键--->新建作用域

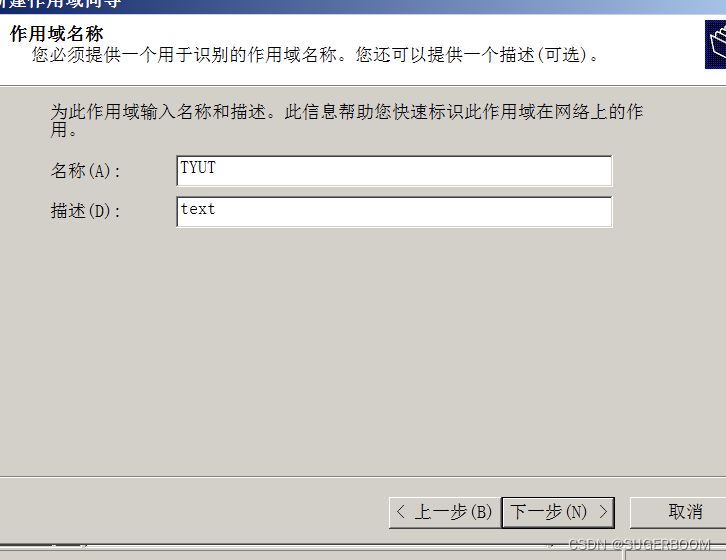

起个名字,我这里就叫TYUT了

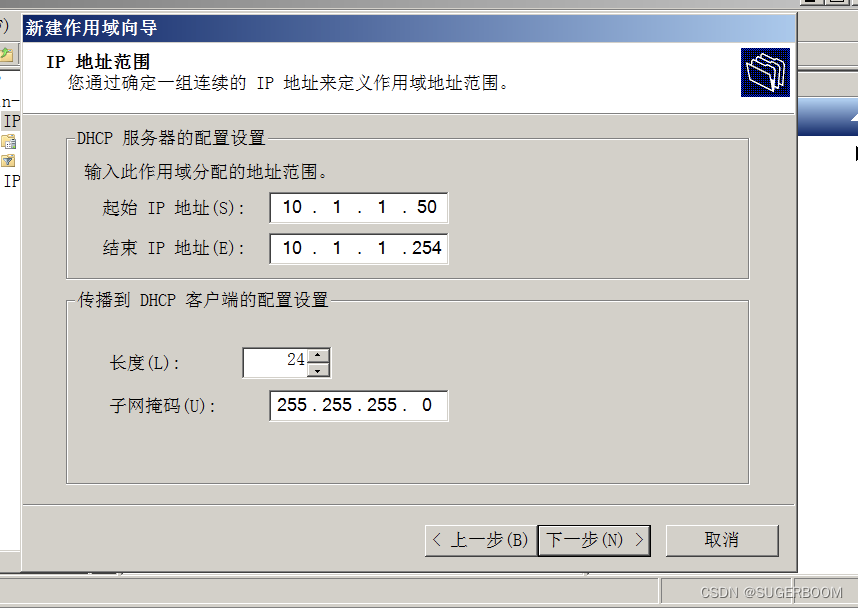

这时候来到了关键点,IP地址范围,注意,在一开始定义IP的时候,你其实已经确定了自己的网段是多少,不能瞎写。起始IP地址可以从50开始(现实生活中通常会留出一些IP地址给其他服务器去使用)

这里大概分配了200多个IP地址,如果觉得不够的话,还可以将子网掩码长度设置为16,这样就变成了从10.1.1.50到10.1.255.254,对于试验教学来说太多了,这里不做演示

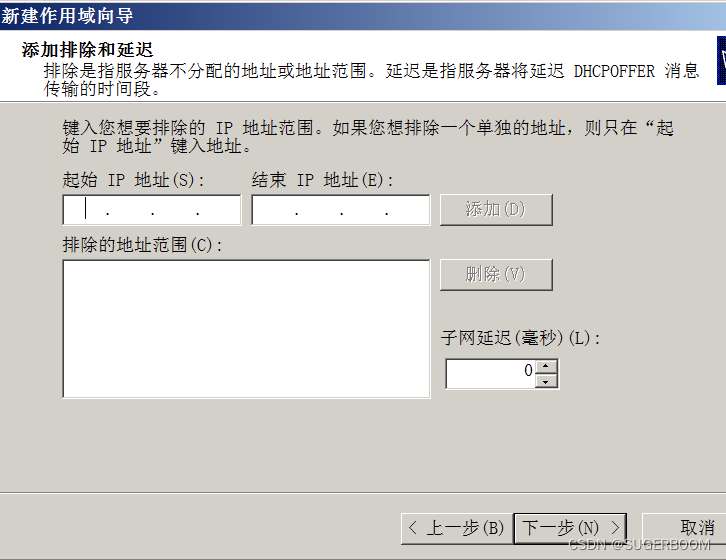

这个页面的作用是排除一些IP地址留作专用,不过在这里没必要了,下一步。

DHCP需要我们合理设置租用周期,一般是一天或者8小时这样的,视情况而定。

这个页面告诉我们,我们的很多其他配置,如网关、DNS等还没有配置,但是本实验我们暂时先不做设置,选择否,下一步,完成。

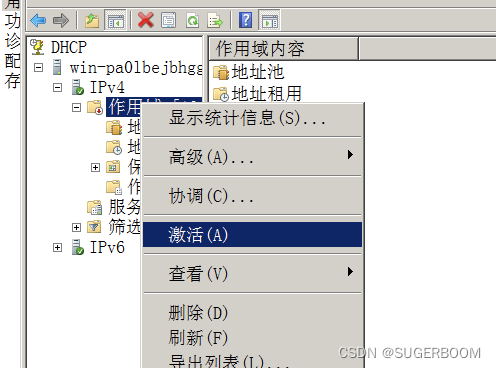

配置完成后,需要我们右键手动激活

激活后,我们就可以在win7中连接我们服务器分发的IP地址了。

这里我们禁用再启用,win7的地址就变为了我们服务器分发的地址。同样,我们刷新服务器的地址租用,也可以看到被租用出去的地址。

DHCP服务器被攻击:所有人都获取不到IP地址

DHCP攻击原理:黑客不断的生成随机的MAC地址,然后发送请求报文

DDOS:

DOS:Deny of service

DDOS: Distribute Deny of service

DDoS(Distributed Denial of Service,分布式拒绝服务攻击)是一种网络攻击手段,其目的是通过大量的请求来压垮目标服务器或网络,使其无法正常提供服务给合法用户。这种攻击通常涉及多台计算机同时向目标发送请求,从而消耗目标系统的资源,如带宽、处理器能力或内存。

DDoS攻击的特点包括:

-

**分布式**:攻击来自多个源头,这些源头可能是被黑客控制的僵尸网络(Botnet)中的计算机。

-

**拒绝服务**:攻击的目的是使目标系统无法处理合法请求,导致服务中断。

-

**规模大**:DDoS攻击往往涉及大量的数据包,远远超出正常流量。

-

**难以防御**:由于攻击流量可能来自合法IP地址,传统的防御措施如防火墙可能难以区分正常流量和攻击流量。

DDoS攻击的类型包括:

-

**洪水攻击**:通过发送大量数据包来淹没目标网络或服务。

-

**应用层攻击**:针对特定应用程序或服务的弱点,如HTTP flood、SQL注入等。

-

**反射攻击**:利用网络协议的缺陷,通过第三方服务器向目标发送大量请求。

防御DDoS攻击的方法包括:

-

**带宽扩展**:增加网络带宽以应对大流量攻击。

-

**流量监控**:实时监控网络流量,及时发现异常。

-

**过滤机制**:使用防火墙和入侵检测系统(IDS)来过滤可疑流量。

-

**分布式防御系统**:使用云服务或专门的DDoS防护服务来分散攻击流量。

DHCP攻击:

DHCP攻击,也称为DHCP欺骗或DHCP Starvation攻击,是一种针对网络中的动态主机配置协议(Dynamic Host Configuration Protocol, DHCP)的攻击手段。DHCP协议用于自动分配IP地址和其他网络配置信息给网络中的设备。DHCP攻击的目的通常是获取不正当的网络访问权限、中断网络服务或收集敏感信息。

以下是几种常见的DHCP攻击类型:

- **DHCP Starvation**:

攻击者通过发送大量DHCP请求来耗尽可用的IP地址池,导致合法用户无法获得IP地址,从而无法访问网络。

- **DHCP Spoofing**:

攻击者设置一个伪造的DHCP服务器,向客户端提供错误的网络配置信息,如IP地址、子网掩码、默认网关和DNS服务器地址。这可能导致流量被重定向到攻击者的设备,从而进行监听或进一步的攻击。

- **IP地址冲突**:

攻击者可能通过手动配置一个已知已被其他设备使用的IP地址,或通过DHCP欺骗来分配相同的IP地址给多个设备,导致网络中的IP地址冲突,影响网络通信。

- **DNS污染**:

通过DHCP欺骗,攻击者可以提供错误的DNS服务器地址,使得用户的DNS查询被重定向到攻击者控制的服务器,这可能导致用户访问错误的网站或泄露查询信息。

- **信息收集**:

攻击者可能利用DHCP协议收集网络中的设备信息,如MAC地址、设备类型等,用于进一步的攻击或分析。

防御DHCP攻击的方法包括:

-

使用静态IP地址分配,减少对DHCP的依赖。

-

启用DHCP Snooping,这是一种交换机安全特性,可以防止未授权的DHCP服务器响应。

-

使用网络设备上的访问控制列表(ACL)来限制DHCP流量。

-

定期监控和审计DHCP服务器的日志,以便发现异常行为。

-

教育用户识别和报告可疑的网络行为。

我们让kali使用客户机分发的地址,来模拟DHCP攻击。这里再刷新租用,同样可以看到一个地址被租用给kali

进行DHCP攻击我们要用到DHCPig,依托于Scapy-master,准备好这两个安装包,这里不再过多赘述。

既然我们要进行攻击,那么首先要确定我们要攻击的网段,通过kali的地址信息我们得知,我们要攻击的应该是eth0

开始进行DDos攻击,我们可以看到,IP地址资源被疯狂的消耗,刷新地址租用也发现IP地址被恶意租用,直至消耗完。