AhnLab 报告称 ,黑客正在针对旧版本的 Rejetto HTTP 文件服务器 (HFS) 注入恶意软件和加密货币挖矿程序。

然而,由于存在错误, Rejetto 警告用户不要使用 2.3 至 2.4 版本。

2.3m 版本在个人、小型团队、教育机构和测试网络文件共享的开发人员中很受欢迎。

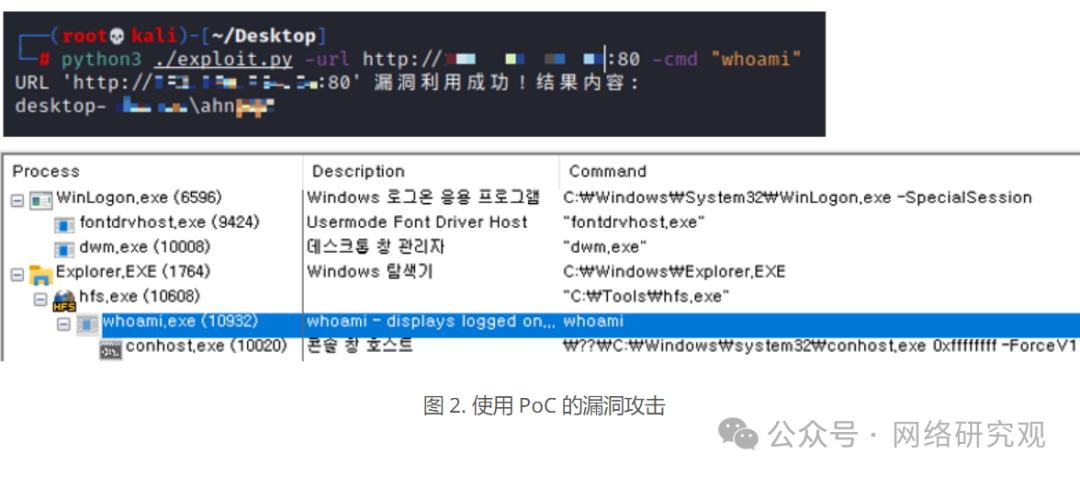

CVE -2024-23692(CVSS 评分:9.8)是一个服务器端模板注入 ( SSTI ) 漏洞,允许未经身份验证的远程攻击者发送特制的 HTTP 请求以在受影响的系统上执行任意命令。

该漏洞于 2023 年 8 月首次发现,并 于今年 5 月在技术报告中公开 。

信息披露后不久, Metasploit 模块和漏洞的PoC漏洞就变得可用。

据 AhnLab 称,此时真正的剥削案例才开始。

在攻击过程中,黑客收集系统信息、安装后门和各种类型的恶意软件。

在攻击过程中,黑客收集有关系统和当前用户的信息,并搜索连接的设备并计划后续行动。

在许多情况下,攻击者在向管理员组添加新用户后会终止 HFS 进程,从而防止其他攻击者利用该缺陷。

在攻击的后期阶段,安装 XMRig 工具来挖掘门罗币加密货币。

XMRig 至少被用于四次攻击中。

其中之一属于 LemonDuck 团体。

传送到受感染计算机的其他恶意软件包括:

-

Xeno RAT:与 XMRig 一起安装,用于远程访问和管理;

-

Gh0stRAT:用于从被黑客入侵的系统进行远程控制和数据窃取;

-

PlugX:一个最常与中文黑客联系在一起的后门,用于获得持久访问;

-

GoThief:一个利用 Amazon AWS 窃取数据的信息窃贼。它会截取屏幕截图,收集有关桌面上文件的信息,并将数据发送到C2服务器。

AhnLab 继续检测对 2.3m 版本的攻击。

由于服务器必须可通过 Internet 访问才能进行文件共享,因此黑客将继续寻找易受攻击的版本进行攻击。

目前推荐的产品版本是 0.52.10。

尽管数字较低,但这是开发人员最新的 HFS 版本。

AhnLab 在其报告中提供了许多妥协指标,其中包括恶意软件哈希值、 C2 服务器 IP 地址和恶意软件下载 URL。

针对 HTTP 文件服务器 (HFS) 的攻击案例 (CVE-2024-23692)

https://asec.ahnlab.com/en/67650/