为你的微服务筑起坚实的安全防线,实现细粒度服务访问管控。

文章目录

-

- 引言

- [一、理解 Dubbo 访问控制的核心层次](#一、理解 Dubbo 访问控制的核心层次)

- [二、基础配置:使用内置的 IP 黑白名单](#二、基础配置:使用内置的 IP 黑白名单)

-

- [2.1 配置方式详解](#2.1 配置方式详解)

- [2.2 优缺点与适用场景](#2.2 优缺点与适用场景)

- [三、进阶方案:实现自定义 Filter 进行精细控制](#三、进阶方案:实现自定义 Filter 进行精细控制)

-

- [3.1 自定义 ACL Filter 实现步骤](#3.1 自定义 ACL Filter 实现步骤)

- [3.2 自定义 Filter 方案的优势](#3.2 自定义 Filter 方案的优势)

- 四、架构全景:构建多层次服务安全体系

- 五、总结与最佳实践

- [参考资料 📖](#参考资料 📖)

引言

在微服务架构中,服务间的自由调用带来了开发的便利,但也引入了潜在的安全风险。你是否曾担忧过这些问题:一个内部管理接口意外暴露给了所有服务?某个新部署的、尚未稳定的服务实例被大量线上流量误调用?或者,来自未知网络的恶意请求试图攻击你的核心业务服务?

Dubbo 作为高性能的 RPC 框架,其服务默认是"敞开"的------一旦注册到注册中心,对同一环境内的消费者通常可见。这种开放性在带来便利的同时,也使得服务的访问控制(Access Control List, ACL) 成为构建健壮、安全微服务体系不可或缺的一环。本文将为你系统梳理在 Dubbo 中实施访问控制的多种策略,从开箱即用的基础配置到高度灵活的自定义扩展,帮助你为服务间调用建立起清晰、可靠的安全边界。

一、理解 Dubbo 访问控制的核心层次

在深入配置之前,我们需要理解,对于一次 Dubbo RPC 调用,我们可以在不同层次上实施管控,就像为一座建筑设置安检:

网络与传输层安全

- 主要目标 :确保通信链路本身的安全。

- 核心手段 :启用 TLS/SSL 加密,防止数据在传输过程中被窃听或篡改。

- 类比:为所有进出建筑的通信管道加装加密保护套。

注册中心层安全

- 主要目标 :保护服务目录(注册中心)的安全。

- 核心手段 :为 ZooKeeper 等注册中心节点配置 ACL,或为连接设置用户名/密码认证。

- 类比:控制谁可以查阅和修改建筑的人员名录和房间号。

服务调用层安全

- 主要目标 :控制谁可以调用哪个具体的服务。

- 核心手段 :Dubbo框架提供的 IP黑白名单 、自定义 Filter 过滤器等。

- 类比:根据访客名单(IP)或身份凭证(Token),控制其能否进入特定房间(服务)。

本文重点聚焦在服务调用层的安全,即 Dubbo 应用层面的访问控制。这是业务开发者最常接触、也最能实现业务语义化管控的层面。

二、基础配置:使用内置的 IP 黑白名单

对于简单的访问控制需求,例如只允许特定测试环境或内部网络的IP进行调用,Dubbo 提供了最直接的配置方式------IP黑白名单。

2.1 配置方式详解

你可以在服务提供者(Provider)侧进行配置,以控制哪些消费者(Consumer)可以调用。

XML 配置方式

xml

<!-- 示例1:配置白名单,只允许指定网段的IP访问 -->

<dubbo:service interface="com.example.UserService" ref="userService" allowed="192.168.1.*,10.10.0.*" />

<!-- 示例2:配置黑名单,禁止特定IP访问 -->

<dubbo:service interface="com.example.OrderService" ref="orderService" denied="172.16.10.5" />

<!-- 示例3:同时使用黑白名单(黑名单优先级更高) -->

<dubbo:service interface="com.example.PaymentService" ref="paymentService"

allowed="192.168.1.*"

denied="192.168.1.100" />YAML 配置方式 (Spring Boot)

yaml

# 在 application.yml 中配置

dubbo:

provider:

# 全局黑名单,对所有服务生效

blacklist: 192.168.1.100,192.168.1.101

# 全局白名单,对所有服务生效

whitelist: 192.168.1.*注意 :黑白名单可以同时配置。当两者冲突时,黑名单(denied)的优先级高于白名单(allowed)。例如,一个IP既在白名单网段中,又被黑名单明确指定,则该IP将被拒绝访问。

2.2 优缺点与适用场景

IP黑白名单的特点与局限性

- 优点:配置简单,直观,无需编码,适合快速实现网络层面的隔离。

- 缺点:控制粒度较粗(通常到服务级别),且依赖IP地址。在动态IP(如云环境、容器环境)或需要更复杂鉴权(如基于用户角色)的场景下,能力不足。

- 适用场景 :适合环境隔离 (如仅限内网测试环境调用)、临时封禁 恶意IP或简单的生产环境安全加固。

三、进阶方案:实现自定义 Filter 进行精细控制

当 IP 黑白名单无法满足需求时(例如需要基于应用名、业务Token、用户角色进行控制),Dubbo 的 Filter(过滤器) 扩展机制提供了终极的灵活性。Filter 允许你在服务调用的前后插入自定义逻辑,是实现复杂ACL的核心。

3.1 自定义 ACL Filter 实现步骤

以下是一个增强版的访问控制 Filter 实现示例,它支持从配置文件动态加载规则,并根据调用方IP和应用名进行校验。

第一步:创建自定义 Filter 类

java

import org.apache.dubbo.common.extension.Activate;

import org.apache.dubbo.rpc.*;

import org.springframework.util.AntPathMatcher;

import org.springframework.util.StringUtils;

import java.util.Map;

import java.util.concurrent.ConcurrentHashMap;

@Activate(group = {CommonConstants.PROVIDER}) // 仅在服务提供端激活

public class AclAuthFilter implements Filter {

// 规则缓存:接口名 -> 规则对象

private volatile Map<String, AccessRule> ruleCache = new ConcurrentHashMap<>();

private AntPathMatcher pathMatcher = new AntPathMatcher();

@Override

public Result invoke(Invoker<?> invoker, Invocation invocation) throws RpcException {

String serviceName = invoker.getInterface().getName();

String methodName = invocation.getMethodName();

// 1. 获取访问规则(可从配置中心、数据库、本地文件动态加载)

AccessRule rule = loadAccessRule(serviceName);

// 2. 如果该服务未配置规则,直接放行(兼容性)

if (rule == null || !rule.isEnabled()) {

return invoker.invoke(invocation);

}

// 3. 获取调用方上下文信息

RpcContext rpcContext = RpcContext.getContext();

String consumerIp = rpcContext.getRemoteHost();

// 尝试获取客户端传递的应用名(需消费者端通过Attachment设置)

String consumerApp = rpcContext.getAttachment(CommonConstants.APPLICATION_KEY);

// 4. 执行校验逻辑

if (!checkPermission(rule, consumerIp, consumerApp)) {

// 5. 权限拒绝,抛出异常或返回自定义错误结果

throw new RpcException("Access denied. Service: " + serviceName +

", Consumer IP: " + consumerIp +

", Consumer App: " + consumerApp);

}

// 6. 校验通过,继续调用链

return invoker.invoke(invocation);

}

private boolean checkPermission(AccessRule rule, String ip, String app) {

// 示例校验逻辑:IP在白名单 且 (未配置应用名要求 或 应用名匹配)

boolean ipAllowed = rule.getAllowedIps().stream()

.anyMatch(pattern -> pathMatcher.match(pattern, ip));

boolean appAllowed = rule.getAllowedApps().isEmpty() ||

rule.getAllowedApps().contains(app);

return ipAllowed && appAllowed;

}

private AccessRule loadAccessRule(String serviceName) {

// 实现从你的配置源(如Apollo, Nacos, 本地文件)加载和解析规则

// 此处为示例,返回一个模拟规则

return ruleCache.computeIfAbsent(serviceName, key -> {

AccessRule rule = new AccessRule();

rule.setEnabled(true);

rule.setAllowedIps(Arrays.asList("192.168.1.*", "10.0.0.*"));

rule.setAllowedApps(Arrays.asList("web-app", "biz-service"));

return rule;

});

}

// 内部规则类

static class AccessRule {

private boolean enabled;

private List<String> allowedIps = new ArrayList<>();

private List<String> allowedApps = new ArrayList<>();

// getters and setters...

}

}第二步:注册 Filter 到 Dubbo 的 SPI 机制

- 在项目的

resources目录下创建文件:META-INF/dubbo/org.apache.dubbo.rpc.Filter - 在文件中添加内容:

aclAuthFilter=com.yourcompany.filters.AclAuthFilter

第三步:在 Dubbo 配置中启用 Filter

xml

<!-- 在服务提供方全局启用,对所有服务生效 -->

<dubbo:provider filter="aclAuthFilter" />

<!-- 或仅在某个服务上启用 -->

<dubbo:service interface="com.example.SensitiveService" filter="aclAuthFilter" />3.2 自定义 Filter 方案的优势

相较于内置的IP黑白名单,自定义 Filter 方案提供了质的飞跃:

- 动态生效:规则改变无需重启服务。

- 控制粒度更细 :可以精确到方法级别,实现不同方法对不同调用方开放。

- 规则维度丰富 :可基于调用方应用名、用户身份Token、业务参数、时间等任何你能想到的维度进行判断。

- 集成性强:可以轻松地与公司内部的统一权限中心、配置中心对接。

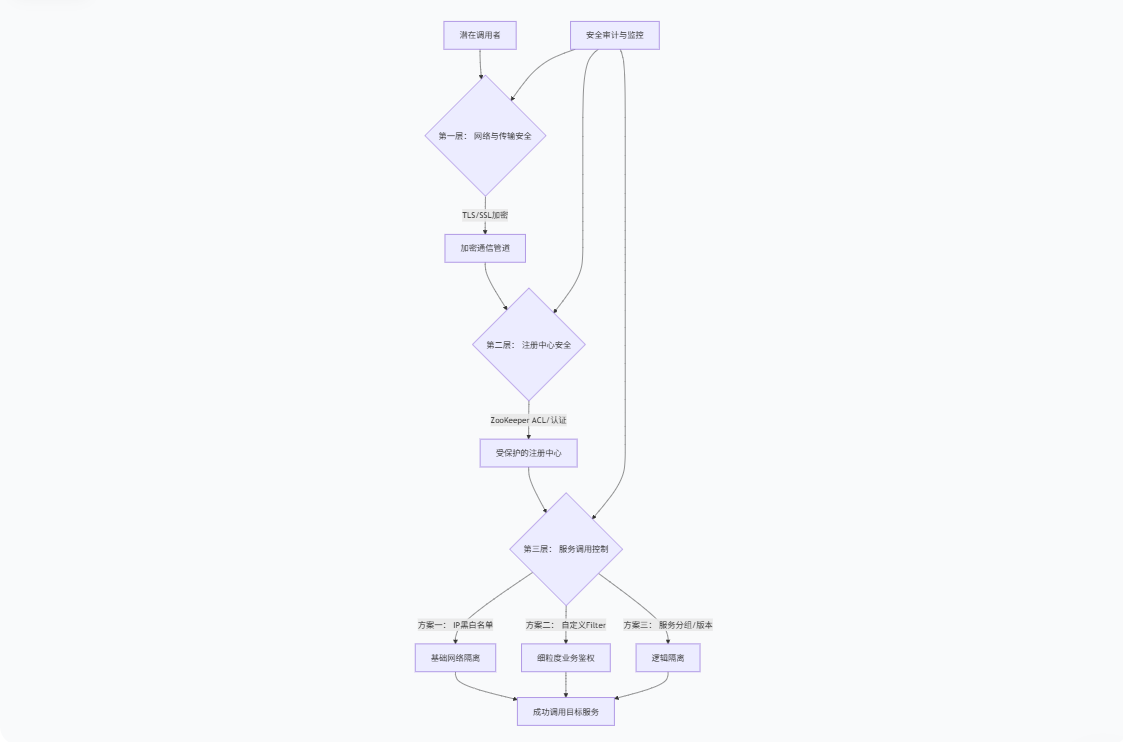

四、架构全景:构建多层次服务安全体系

一个完善的生产级Dubbo服务安全体系,不应只依赖单一的ACL机制。如下图所示,它应该是多层次、纵深防御的策略组合:

除了上述核心方案,在实际架构中,通常会结合使用以下策略,形成立体防护:

服务分组与版本隔离

通过 group(分组)和 version(版本)参数,在逻辑上划分不同的服务空间。例如,将内部测试服务的分组设为 test,线上消费者默认不会引用它们,从而实现天然隔离。

限流与熔断

对于已授权的调用,也需要防止其过度访问导致服务瘫痪。Dubbo 支持通过 actives、executes 等参数配置简单的并发控制,更复杂的限流熔断可与 Sentinel 等组件集成。

审计与日志记录

安全机制需要可观测性。通过自定义 Filter 或启用审计日志,记录所有敏感服务的调用详情(谁、何时、调用了什么),便于事后追溯和安全分析。

五、总结与最佳实践

在微服务世界中,"零信任" 网络架构理念日益受到重视,其核心是"从不信任,始终验证"。为 Dubbo 服务配置访问控制,正是这一理念在服务间调用的具体实践。

核心要点回顾

- 从简到繁 :从简单的

IP黑白名单开始,满足基础需求;需要复杂逻辑时,毫不犹豫地采用自定义Filter。 - 明确层次 :区分注册中心安全 (ZooKeeper ACL)和服务调用安全(Dubbo ACL),两者通常需要配合使用。

- 动态化:将ACL规则外部化到配置中心,实现动态更新,避免为每次规则调整而发布应用。

- 默认拒绝 :安全设计应遵循"最小权限原则"。对于新上线的敏感服务,初始配置应为"默认拒绝",再按需添加允许的规则。

安全是一个持续的过程 。除了实施技术方案,还需要定期审查 ACL规则的有效性,监控异常访问模式,并随着业务和架构的演进,不断调整和强化你的安全策略。

架构师视角:服务访问控制不仅是安全需求,也是服务契约的一部分。清晰、显式的ACL策略,能够明确服务间的依赖关系和调用权限,从而提升整个微服务架构的清晰度和可维护性。