1.防火墙概述

1.1防火墙与交换机、路由器对比

路由器与交换机的本质是转发,防火墙的本质是控制。

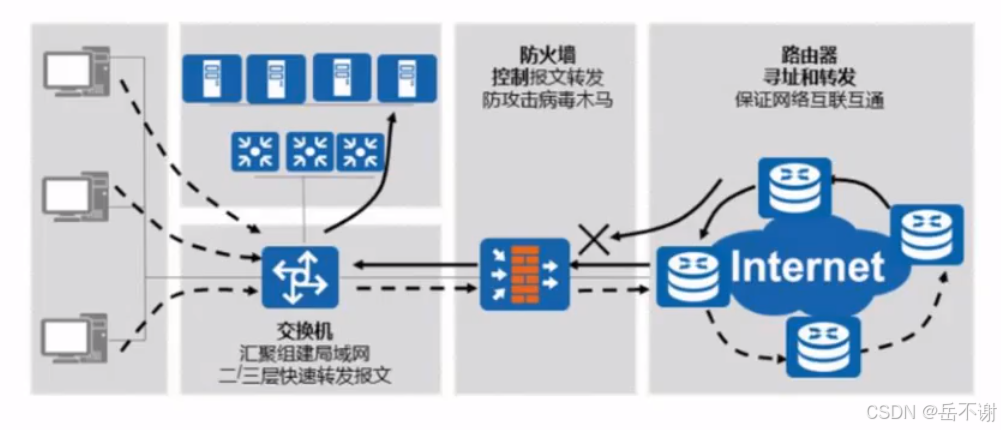

防火墙与路由器、交换机是有区别的。路由器用来连接不同的网络,通过路由协议保证互联互通,确保将报文转发到目的地;交换机则通常用来组建局域网,作为局域网通信的重要枢纽,通过二层/三层交换快速转发报文;而防火墙主要部署在网络边界,对进出网络的访问行为进行控制,安全防护是其核心特性。路由器与交换机的本质是转发,防火墙的本质是控制。

现阶段中低端路由器与防火墙有合一趋势,主要也是因为二者互相功能兼具,变成all in one的目标,华为也发布了一系列中低端设备。

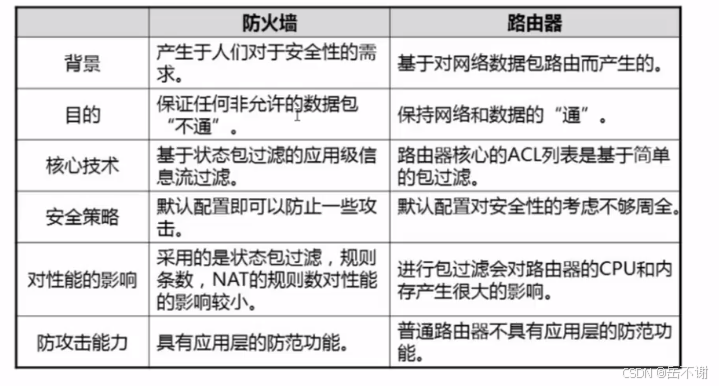

1.2防火墙和路由器实现安全控制的区别

综上所述,用户是否使用防火墙的一个根本条件是用户对网络安全的需求。用户的网络拓扑结构的简单与复杂、用户应用程序的难易程度不是决定是否应该使用防火墙的标准。即使用户的网络拓扑结构和应用都非常简单,使用防火墙仍然是必需的和必要的;如果用户的环境、应用比较复杂,那么防火墙将能够带来更多的好处,防火墙将是网络建设中不可或缺的一部分,对于通常的网络来说,路由器将是保护内部网的第一道关口,而防火墙将是第二道关口,也是最为严格的一道关口。

1.3防火墙的发展历史

起初,在上世纪80年代末期,随着计算机网络和互联网的快速发展,防火墙技术应运而生。最早的防火墙主要基于包过滤技术,通过检查数据包的源地址、目的地址和端口号等信息来决定是否允许数据包通过。这种防火墙技术相对简单,但为网络安全提供了基本的防护。

随后,在90年代初,防火墙技术开始发展,出现了状态检测防火墙。这种防火墙能够跟踪每个连接的状态信息,使数据包过滤变得更加智能和准确。同时,代理防火墙技术也开始应用,通过在客户端和服务器之间充当中介来过滤和转发流量,有效检测和防御应用层攻击。

进入90年代中期,防火墙技术进一步发展,出现了更多增值性功能,如VPN、NAT等。同时,商业化的防火墙产品也开始涌现,如以色列的Check Point公司开发出了第一个采用状态检测技术的商业化产品。

到了21世纪初,统一威胁管理(UTM)设备开始出现,将防火墙、入侵检测系统、防病毒、内容过滤等多种安全功能集成到一个设备中,提供更加全面的安全防护。

近年来,随着云计算和大数据技术的兴起,防火墙技术也在不断革新。下一代防火墙(NGFW)应运而生,结合包过滤、状态检测、应用层过滤和其他高级功能,提供更全面和精细的网络安全防护。同时,云防火墙也开始广泛应用,能够在云环境中提供安全防护。

目前,防火墙技术仍在不断发展中,结合人工智能和机器学习等技术,提高威胁检测的准确性和响应速度,并向零信任架构迈进,以更好地应对网络安全威胁。

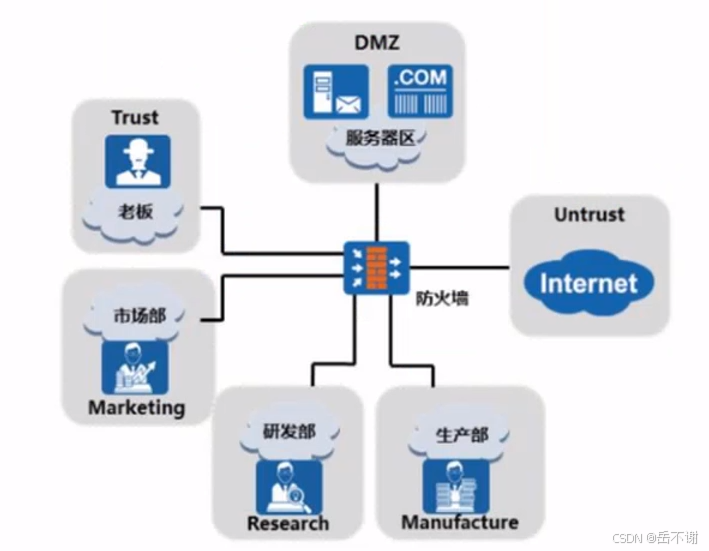

1.4为什么需要安全区域

为了在防火墙上区分不同的网络,我们在防火墙上引入了一个重要的概念:安全区域(Security Zone),简称为区域(Zone)。安全区域是一个或多个接口的集合,是防火墙区别于路由器的主要特性。防火墙通过安全区域来划分网络、标识报文流动的"路线"一般来说,当报文在不同的安全区域之间流动时,才会受到控制。

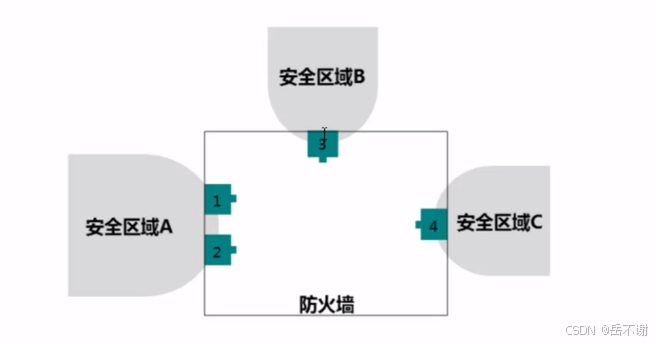

我们都知道,防火墙通过接口来连接网络,将接口划分到安全区域后,通过接口就把安全区域和网络关联起来。通常说某个安全区域,就可以表示该安全区域中接口所连接的网络接口、网络和安全区域的关系如图所示。

1.4.1将接口划分到安全区域

通过把接口划分到不同的安全区域中,就可以在防火墙上划分出不同的网络。

通过把接口划分到不同的安全区域中,就可以在防火墙上划分出不同的网络。如图所示,

我们把接口1和接口2放到安全区域A中,接口3放到安全区域B中,接口4放到安全区域C中,这样在防火墙上就存在了三个安全区域,对应三个网络。

在华为防火墙上,一个接口只能加入到一个安全区域中。

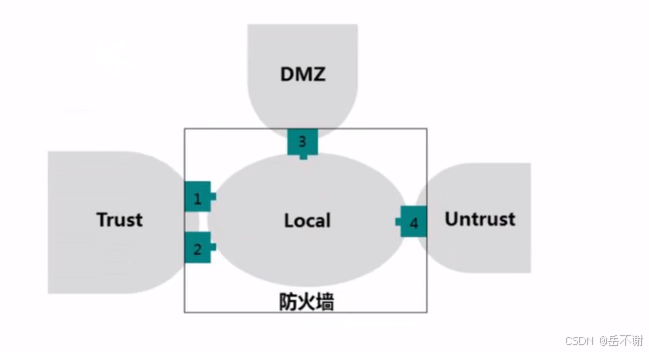

1.4.2Local区域

防火墙上提供了Local区域,代表防火墙本身。

防火墙上提供了Local区域,代表防火墙本身。凡是由防火墙主动发出的报文均可认为是从Local区域中发出,凡是需要防火墙响应并处理(而不是转发)的报文均可认为是由Local区域接收。

Local区域中不能添加任何接口,但防火墙上所有接口本身都隐含属于Local区域。也就是说,报文通过接口去往某个网络时,目的安全区域是该接口所在的安全区域;报文通过接口到达防火墙本身时,目的安全区域是Local区域。

1.5华为防火墙产品

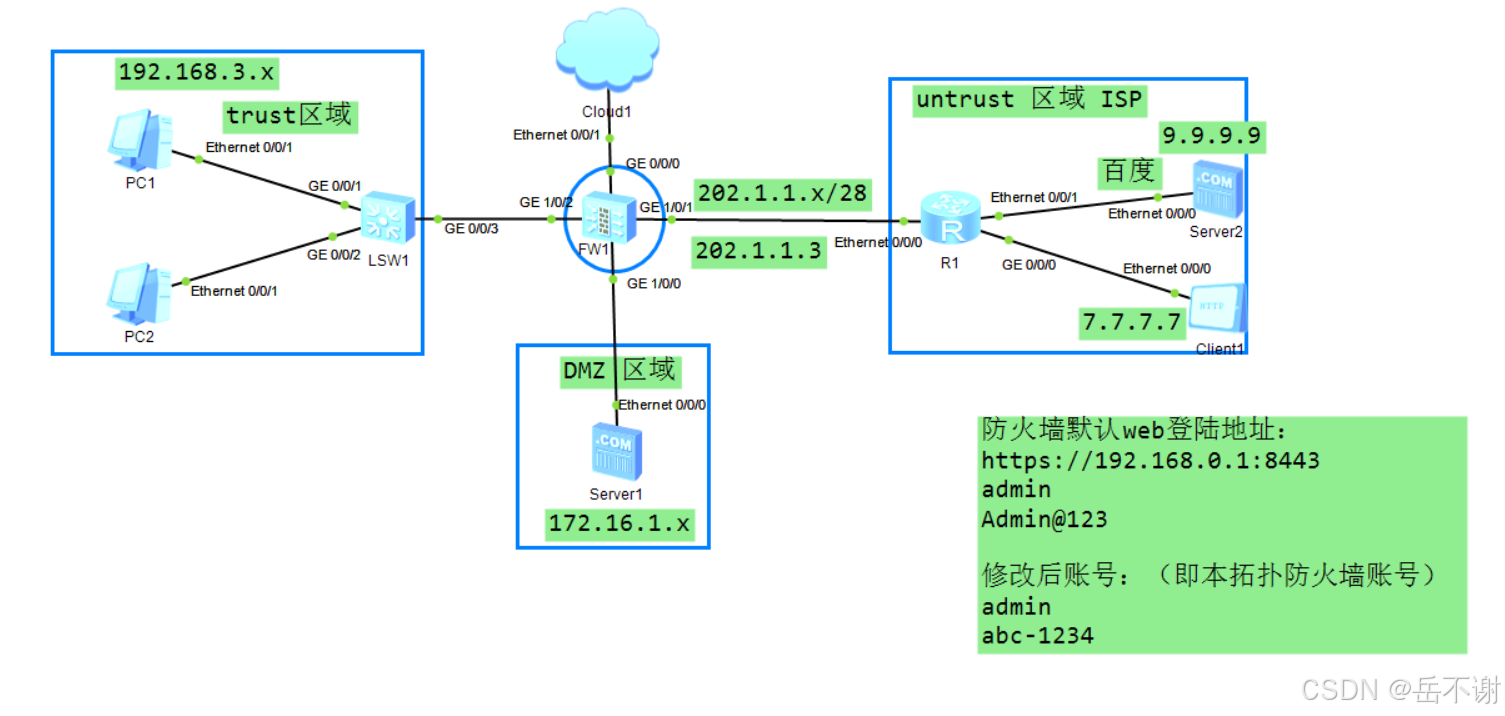

2.防火墙基础配置

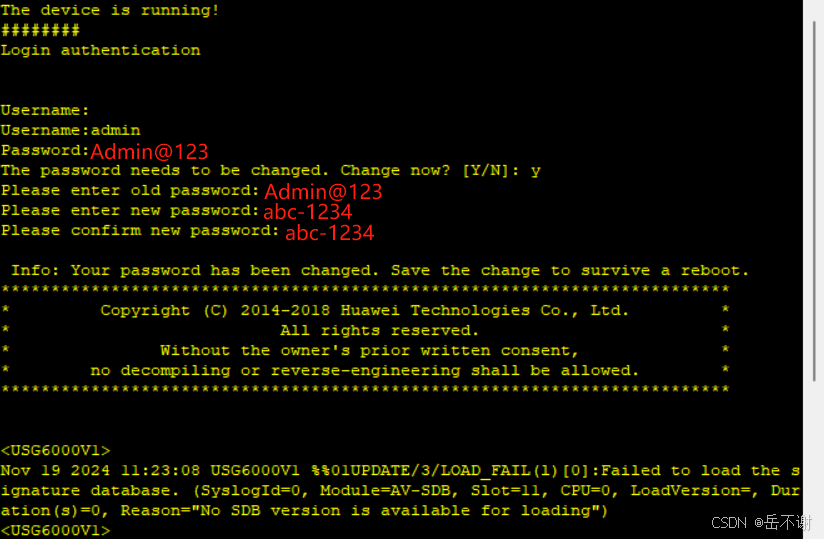

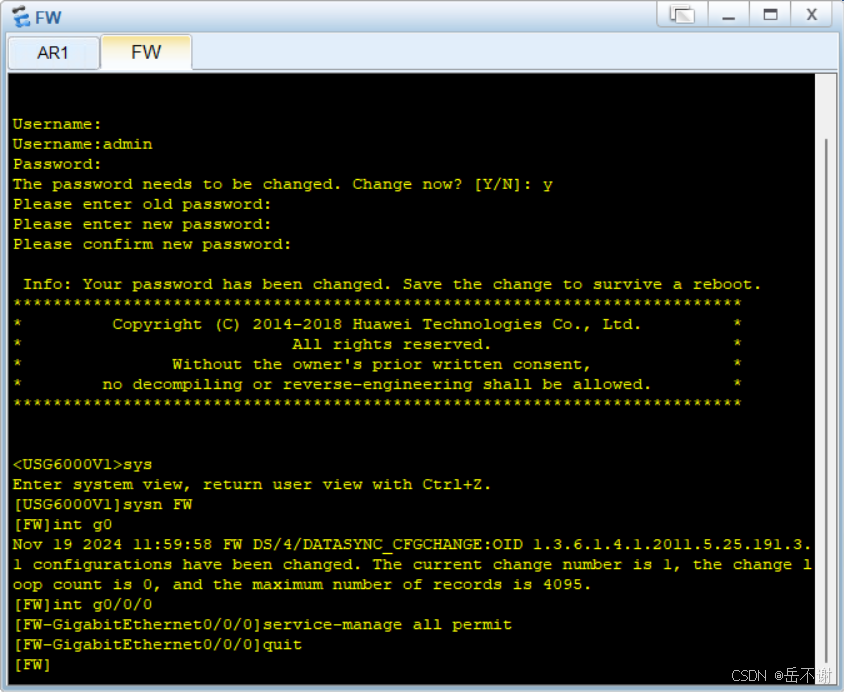

- 更改防火墙的登录密码

实验使用USG6000V型号的防火墙,华为防火墙首次登录,需要进行修改密码。

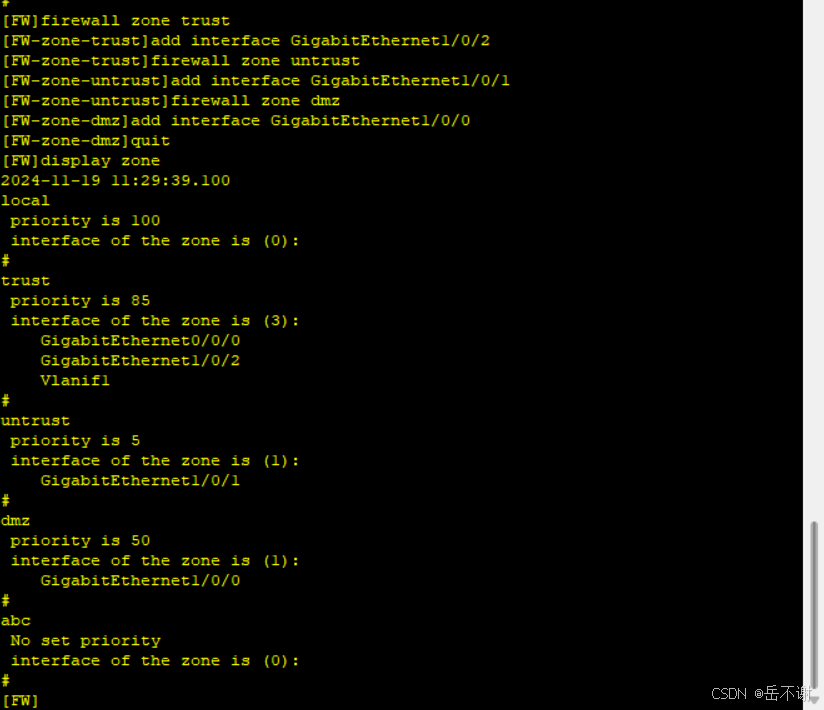

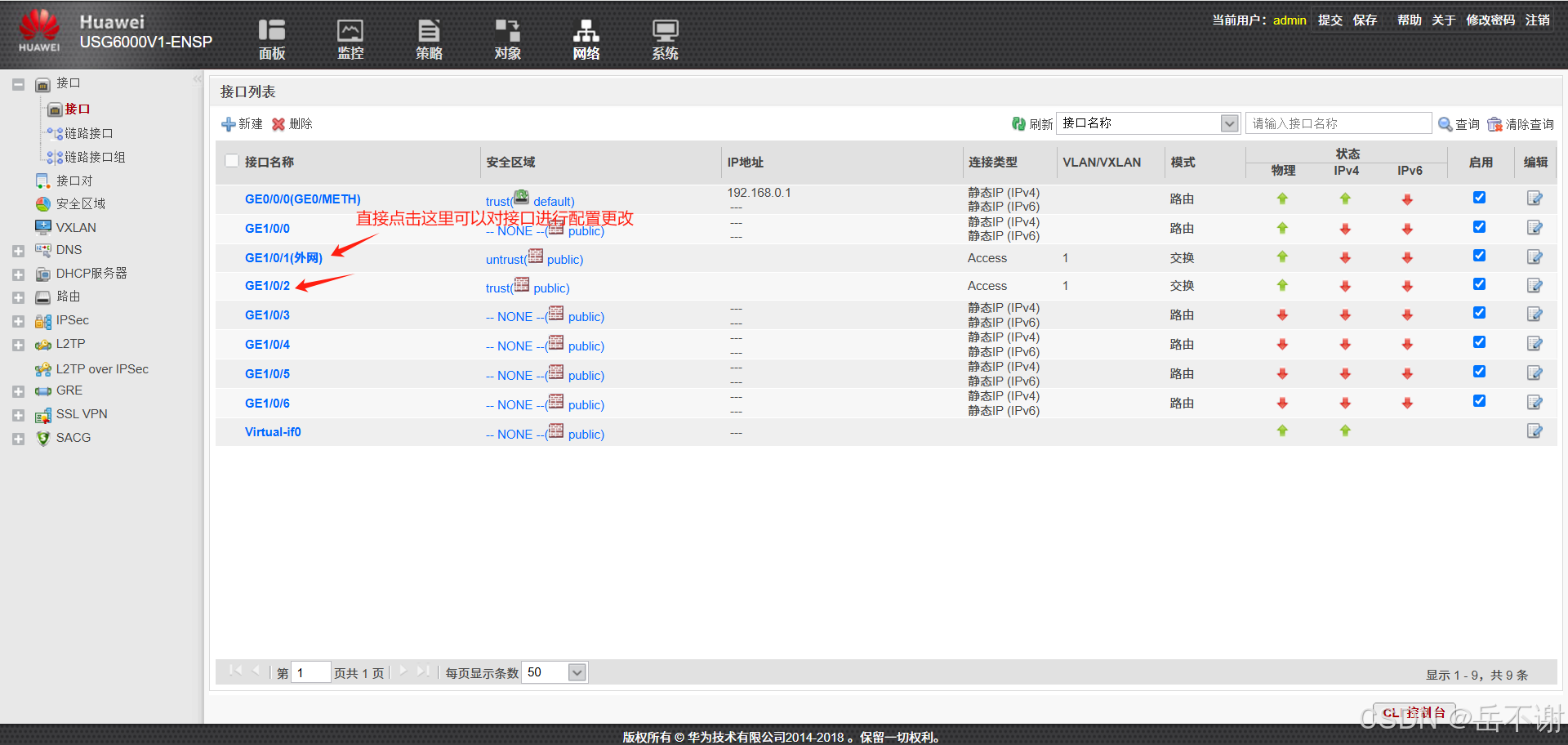

- 区域归属配置

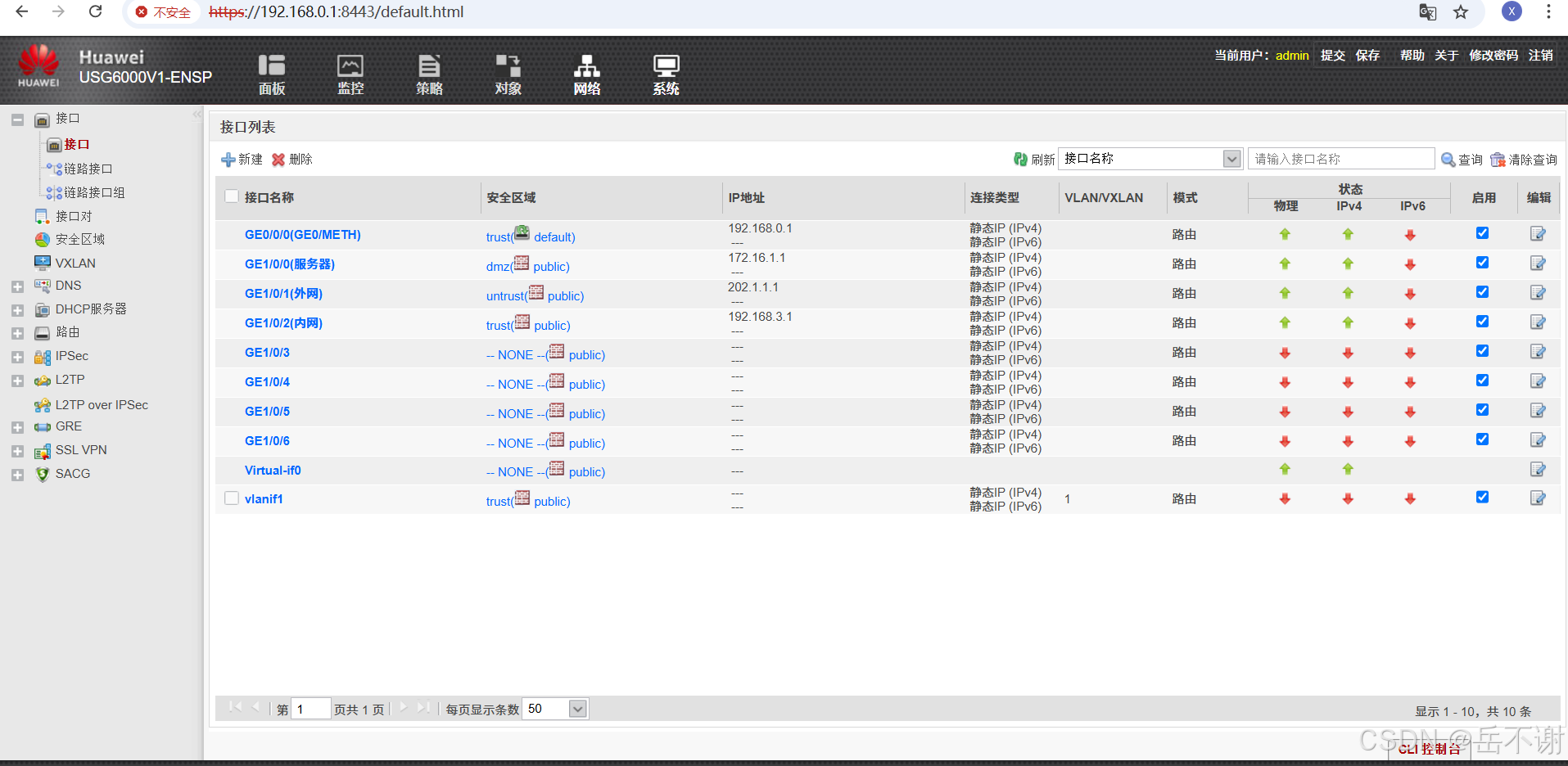

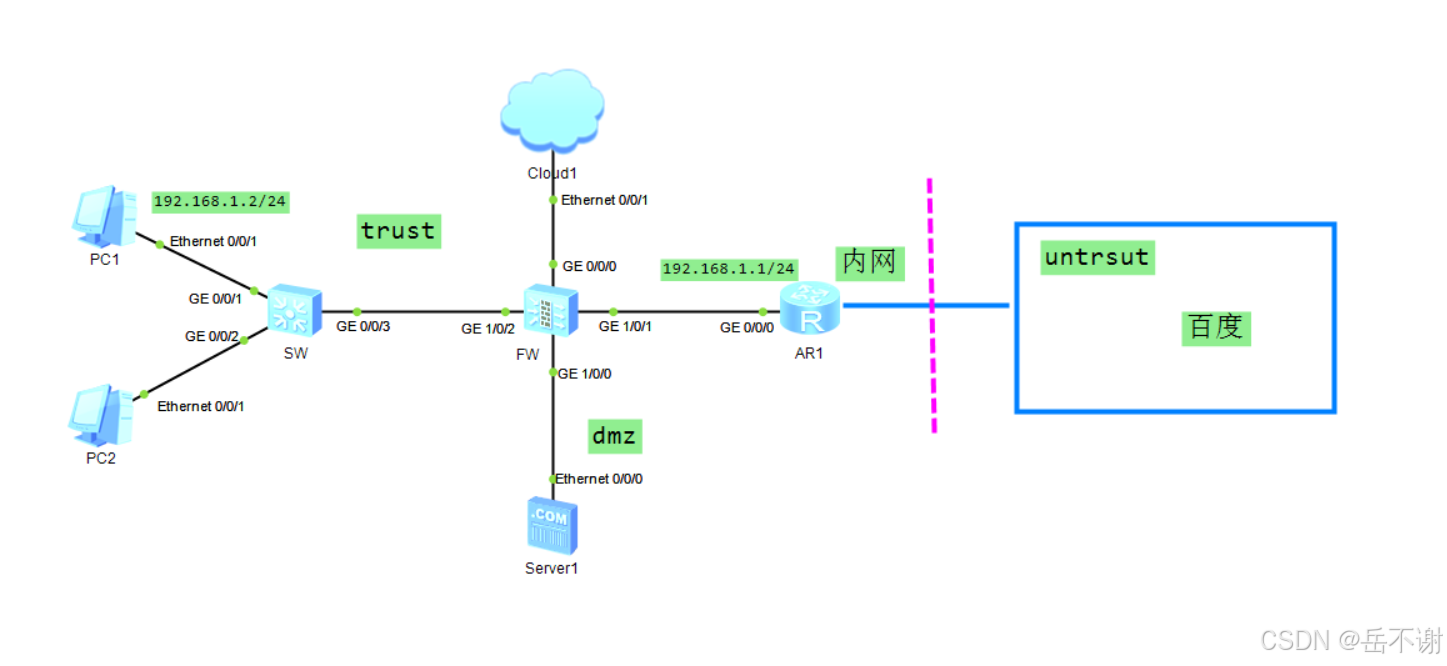

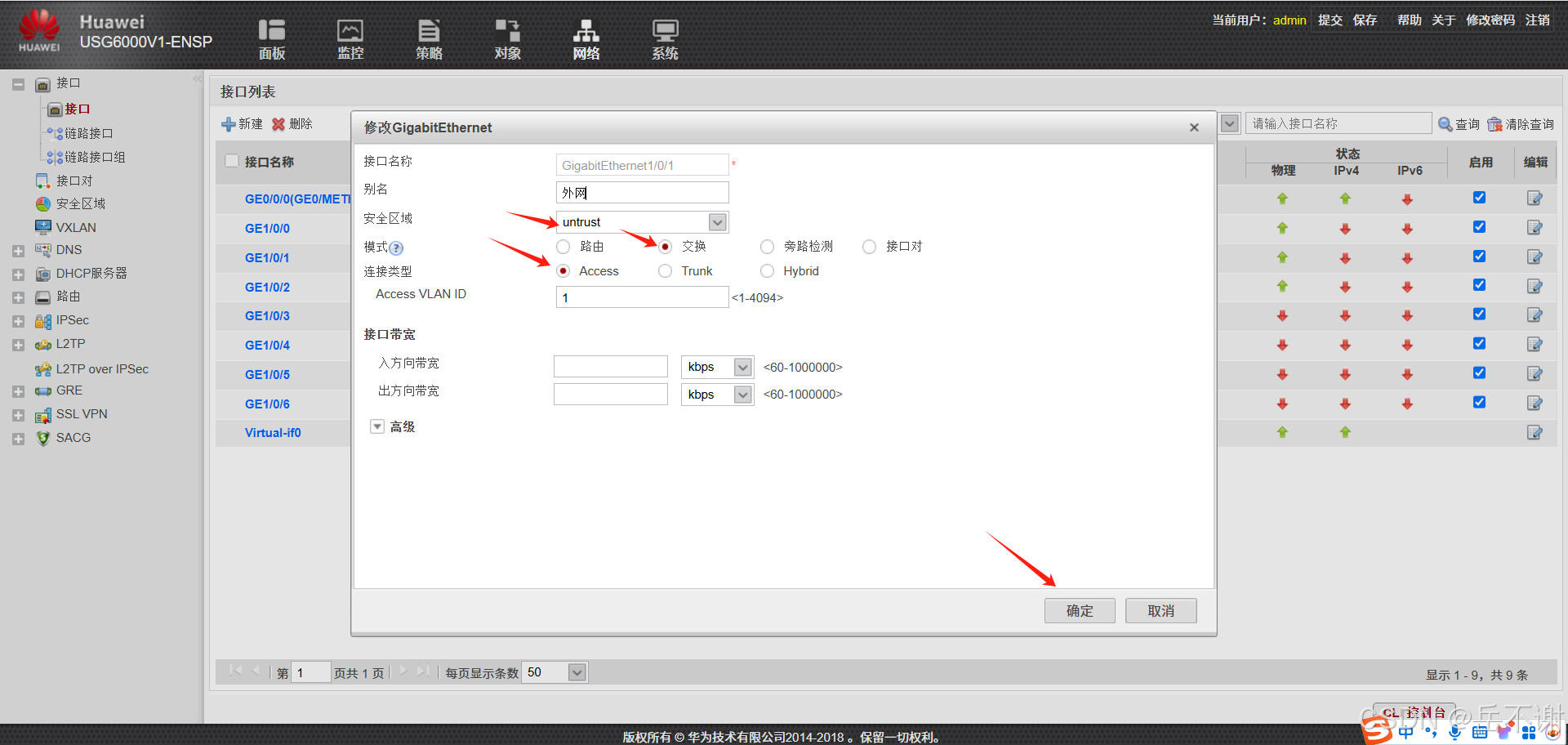

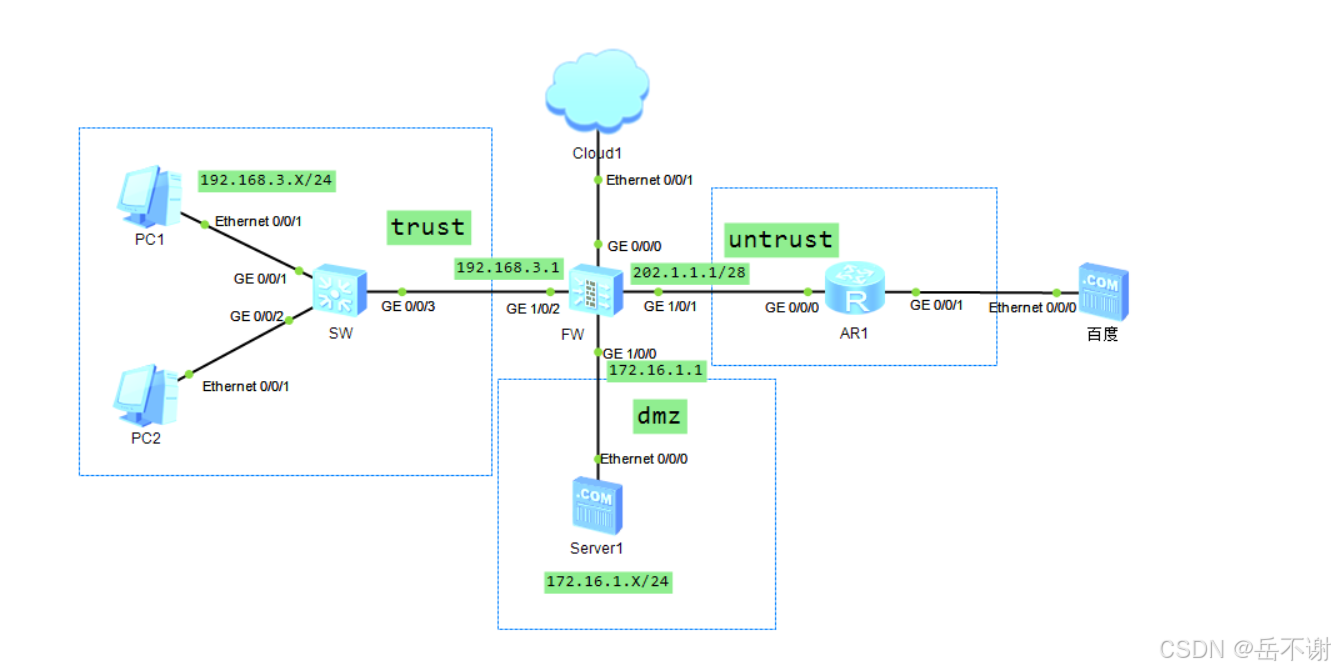

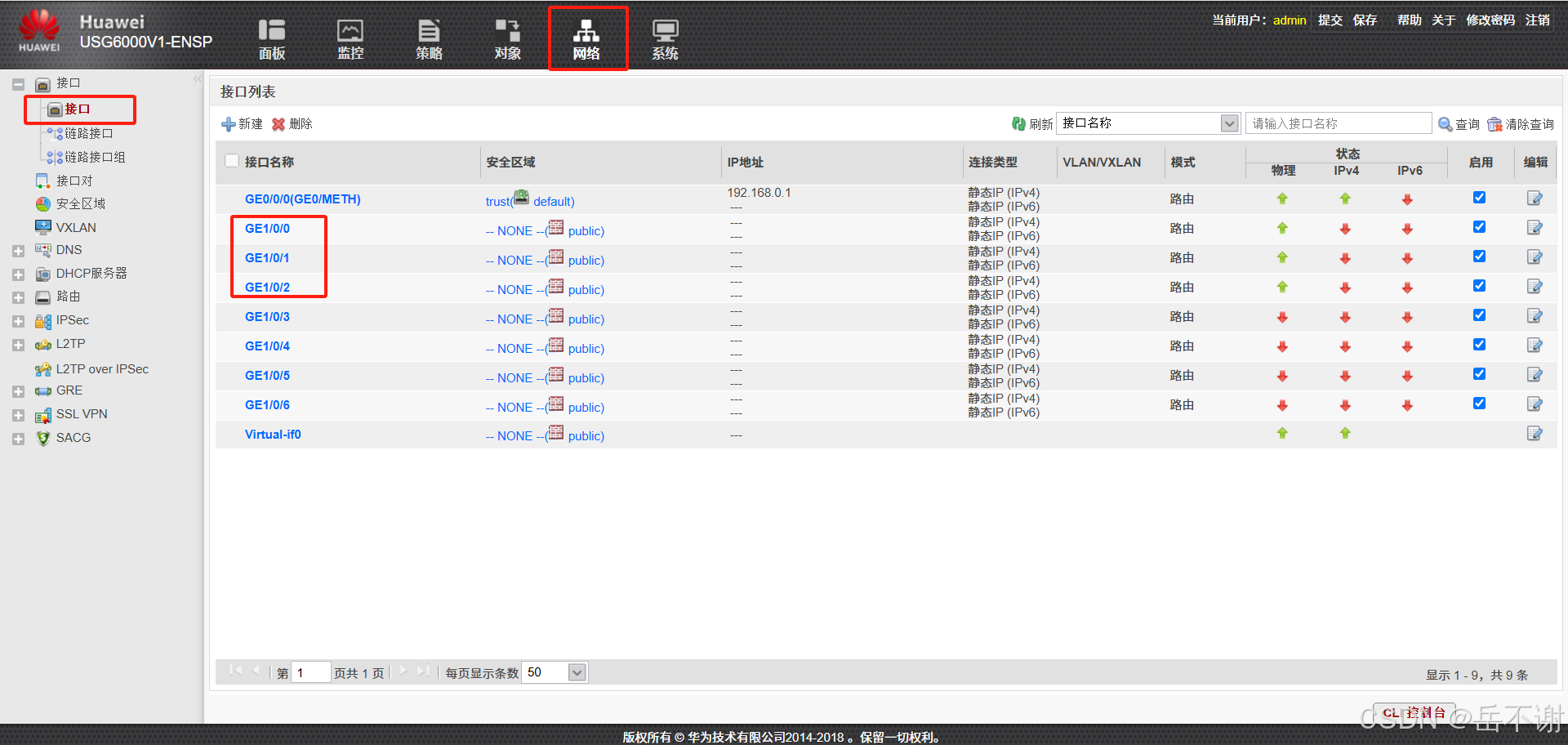

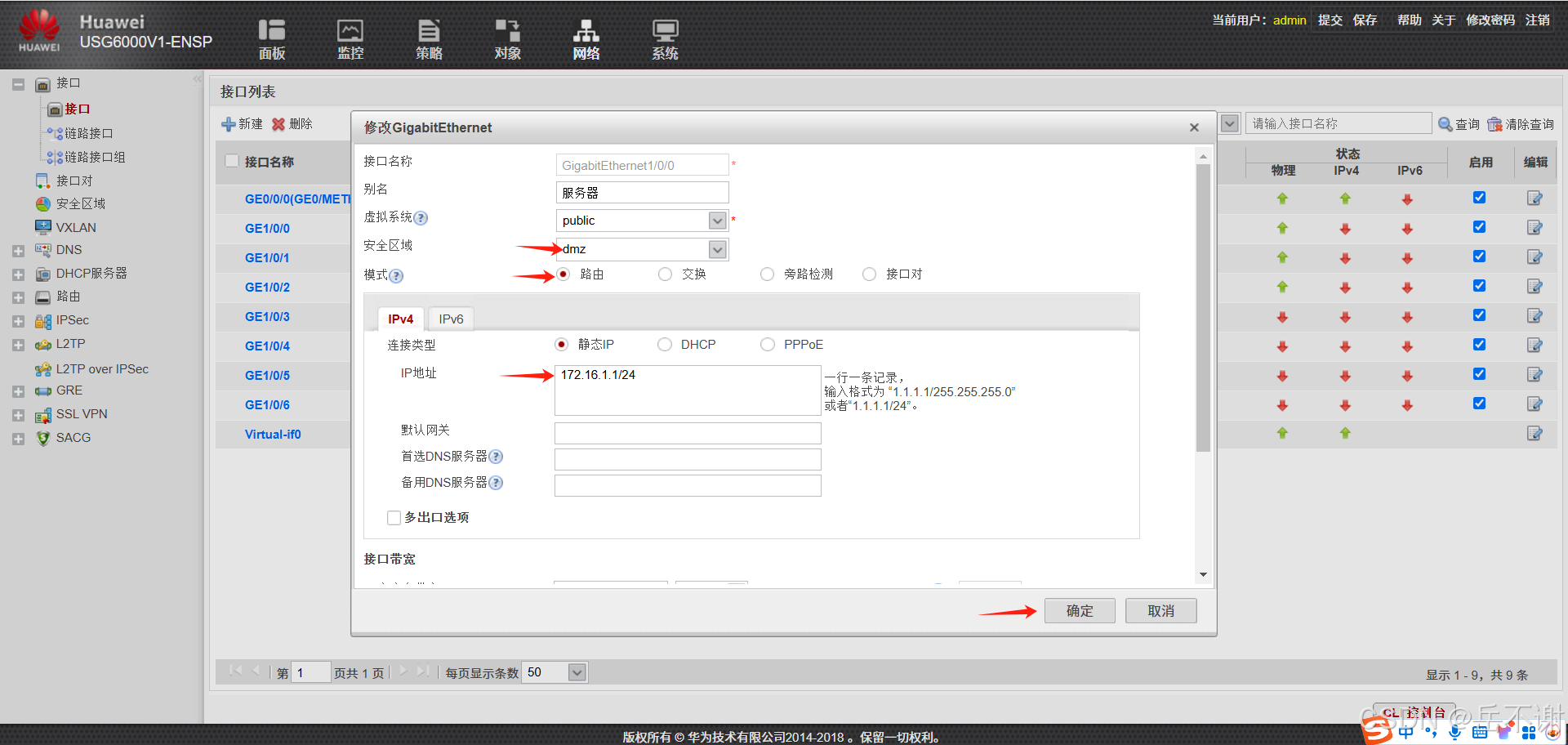

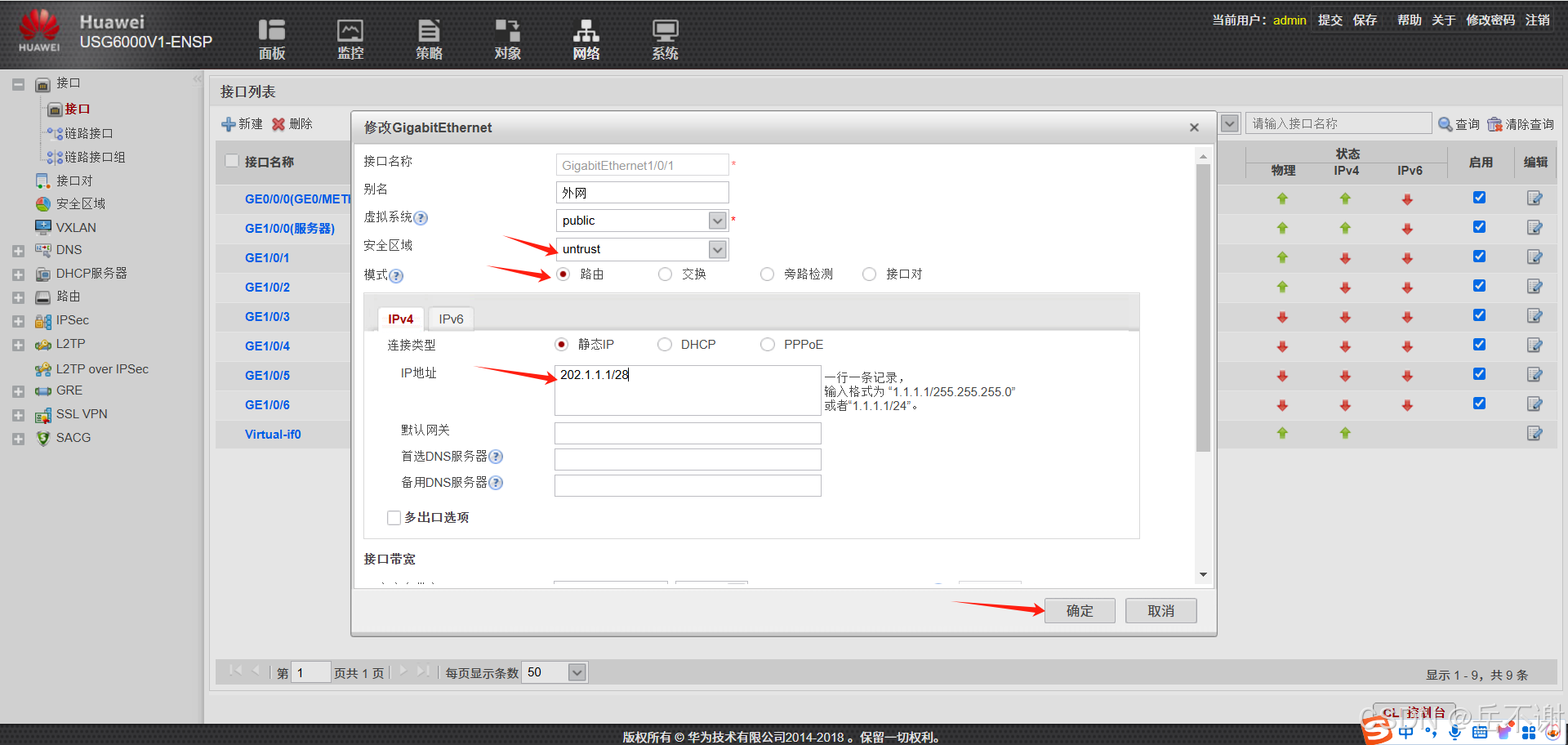

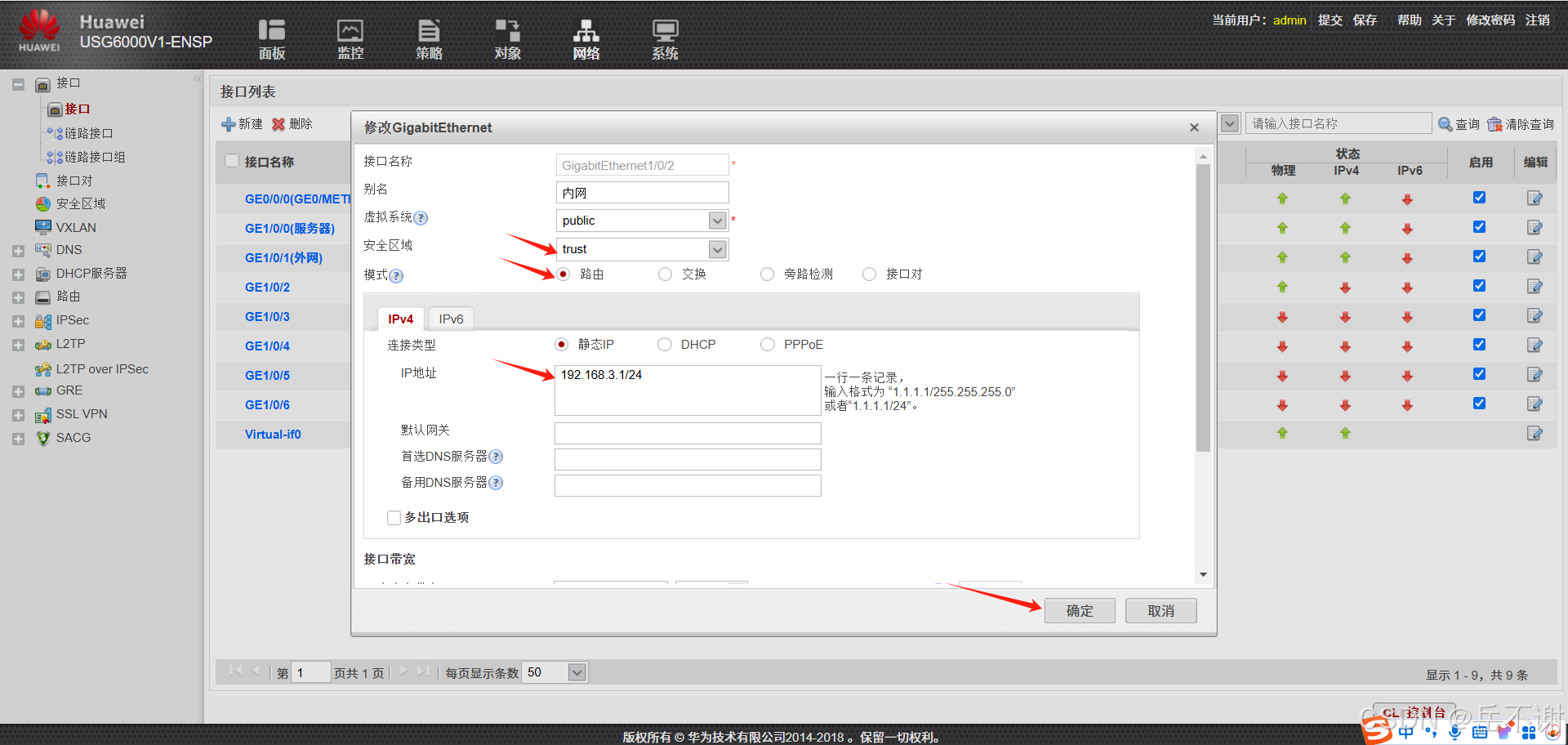

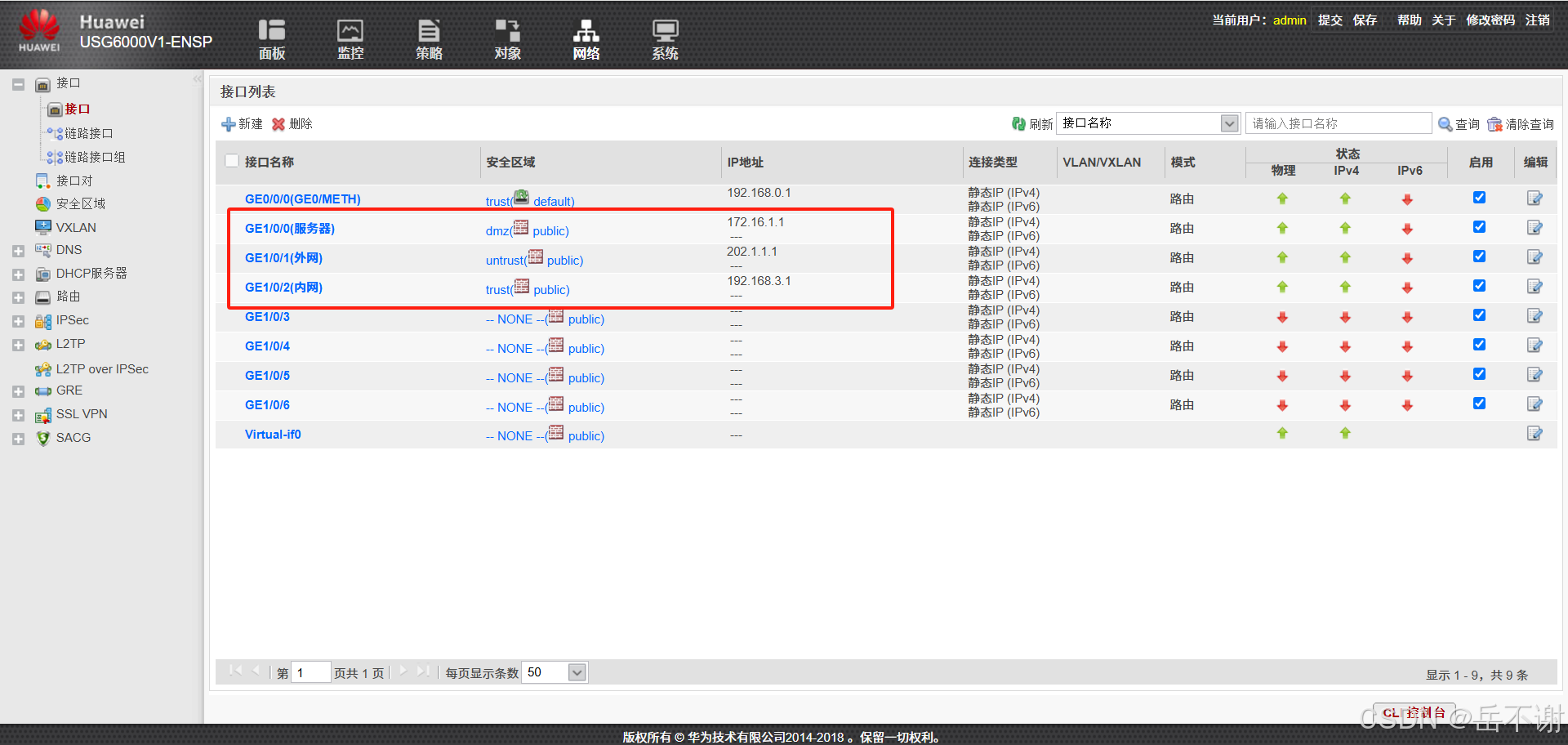

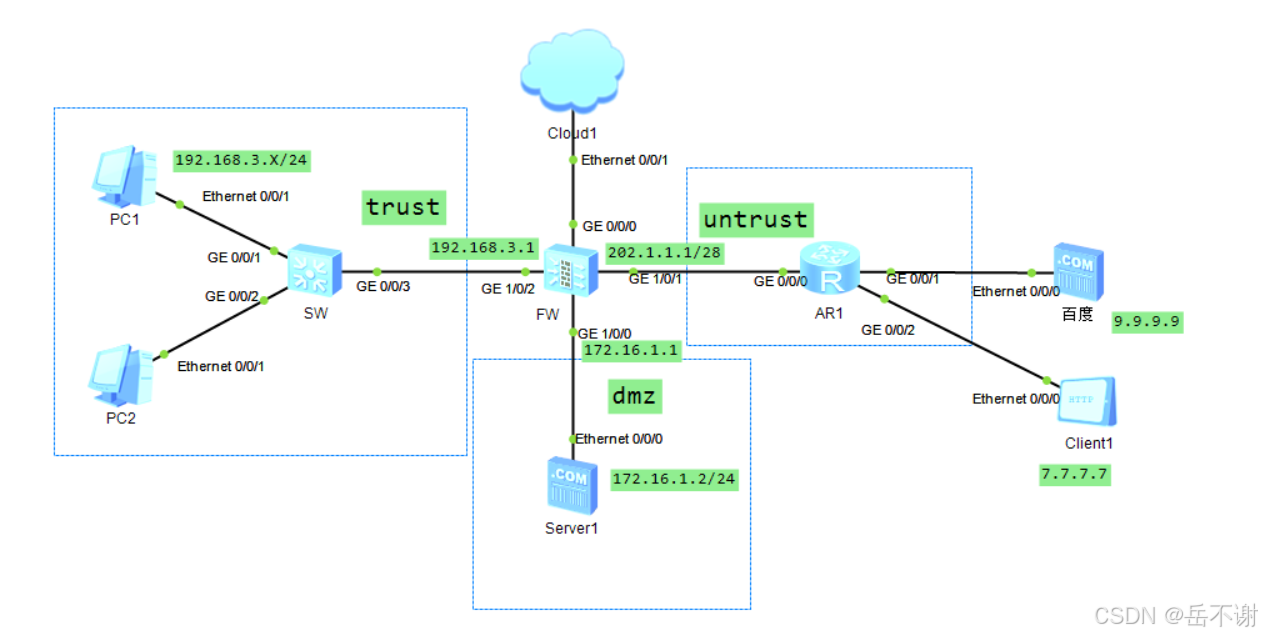

把G1/0/2接口加入到trust区域中,把G1/0/1接口加入到untrust区域中,最后把G1/0/0加入到DMZ区域中。

firewall zone trust

add interface GigabitEthernet1/0/2

firewall zone untrust

add interface GigabitEthernet1/0/1

firewall zone dmz

add interface GigabitEthernet1/0/0

quit

通过display zone命令查看安全区域的配置信息

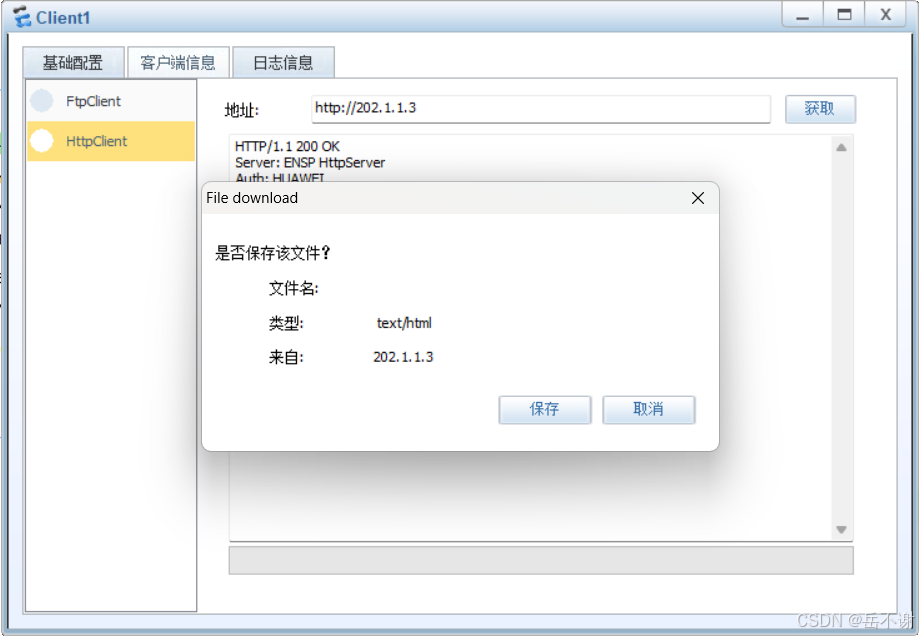

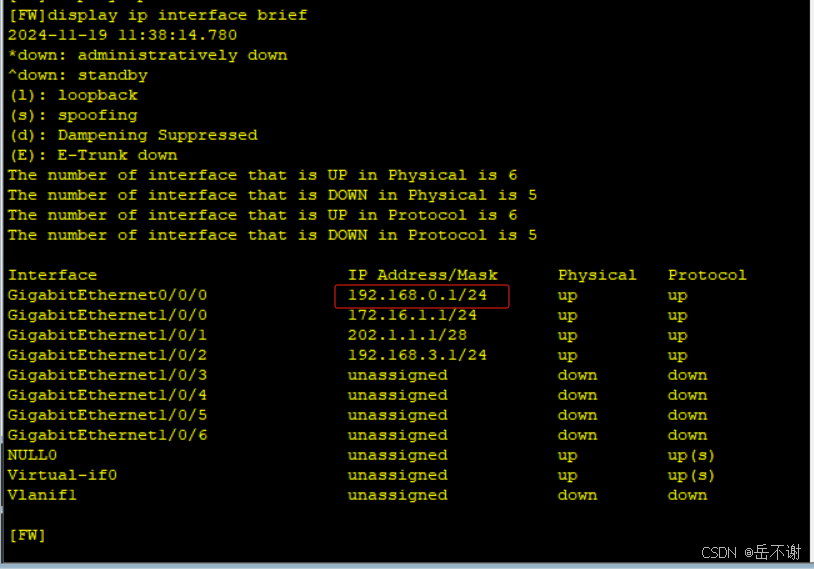

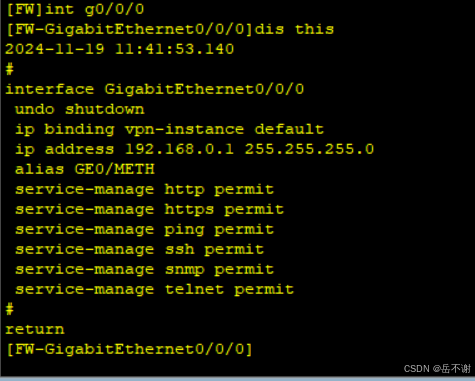

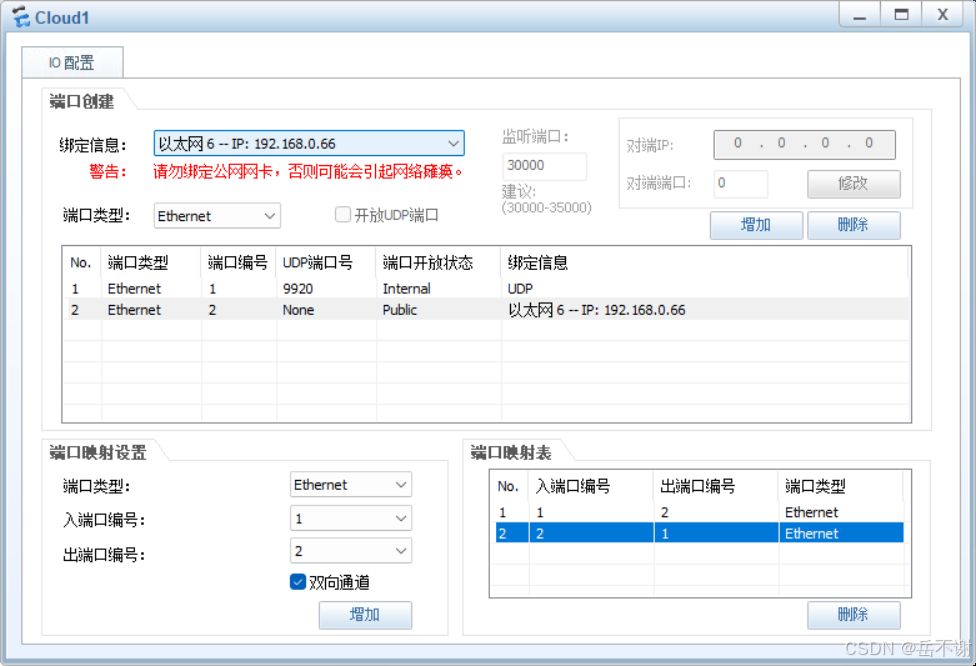

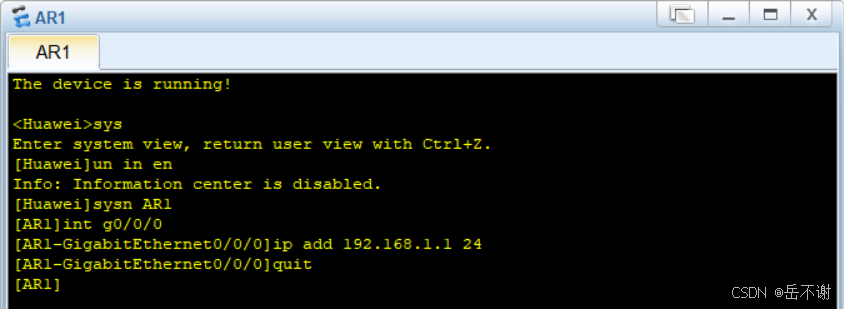

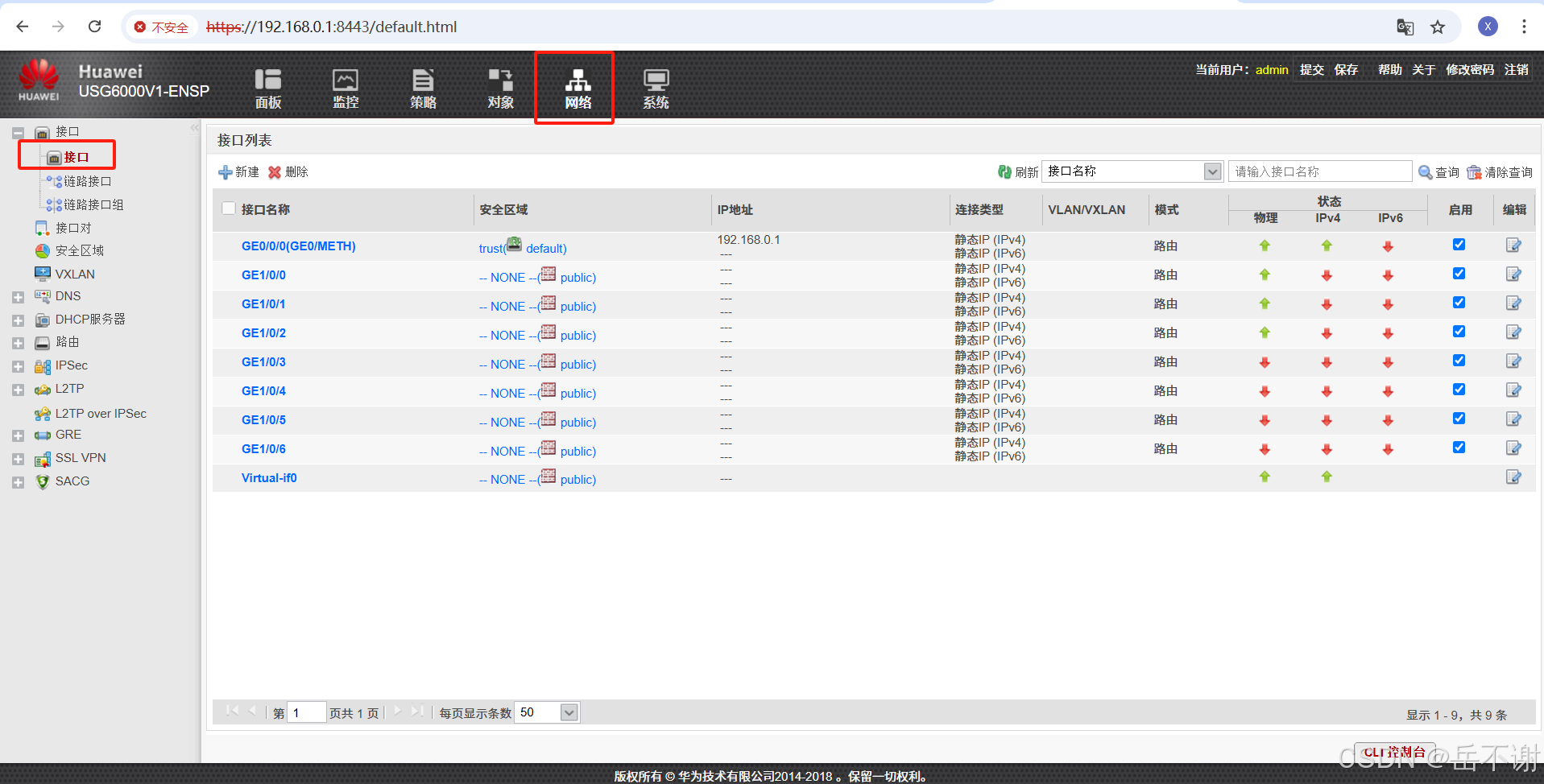

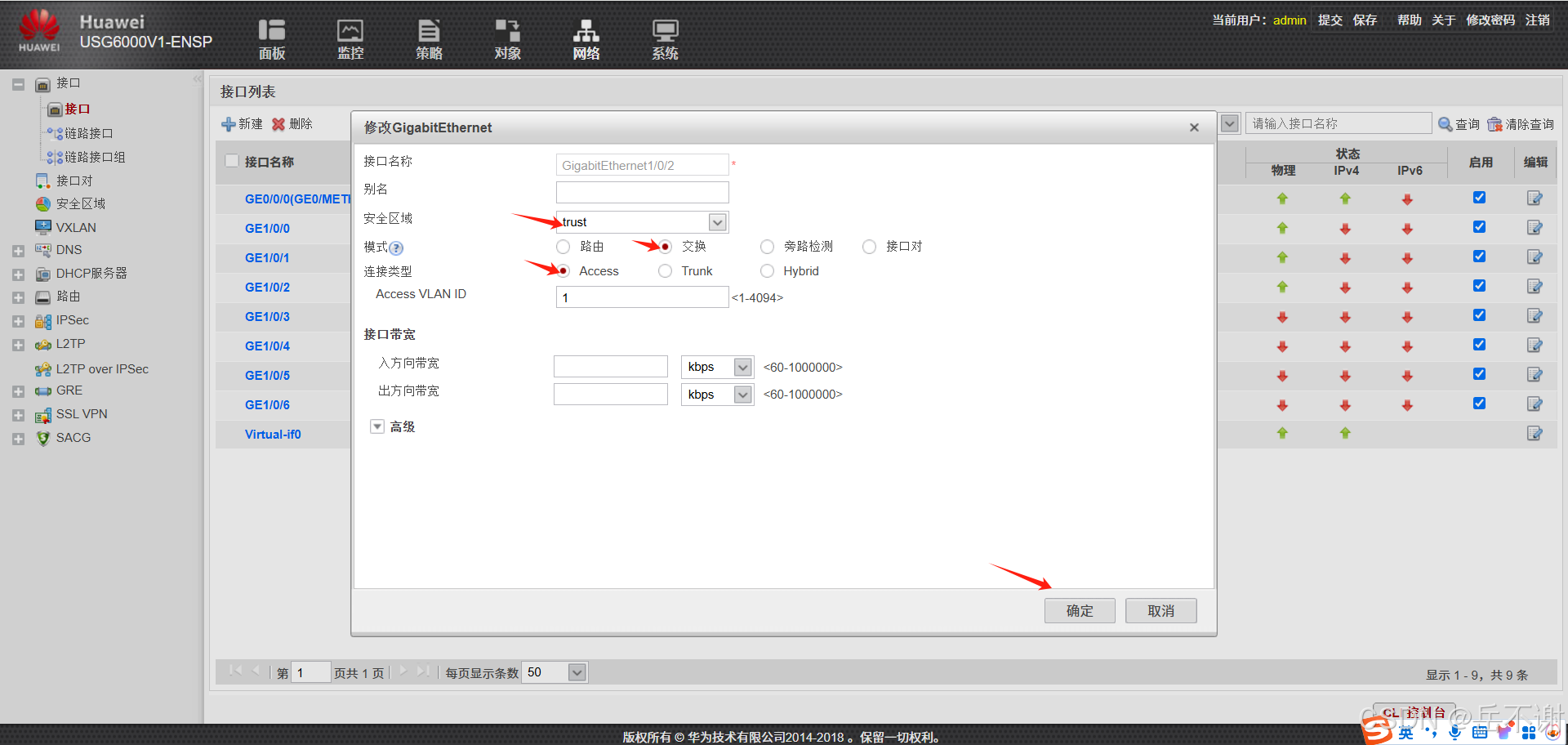

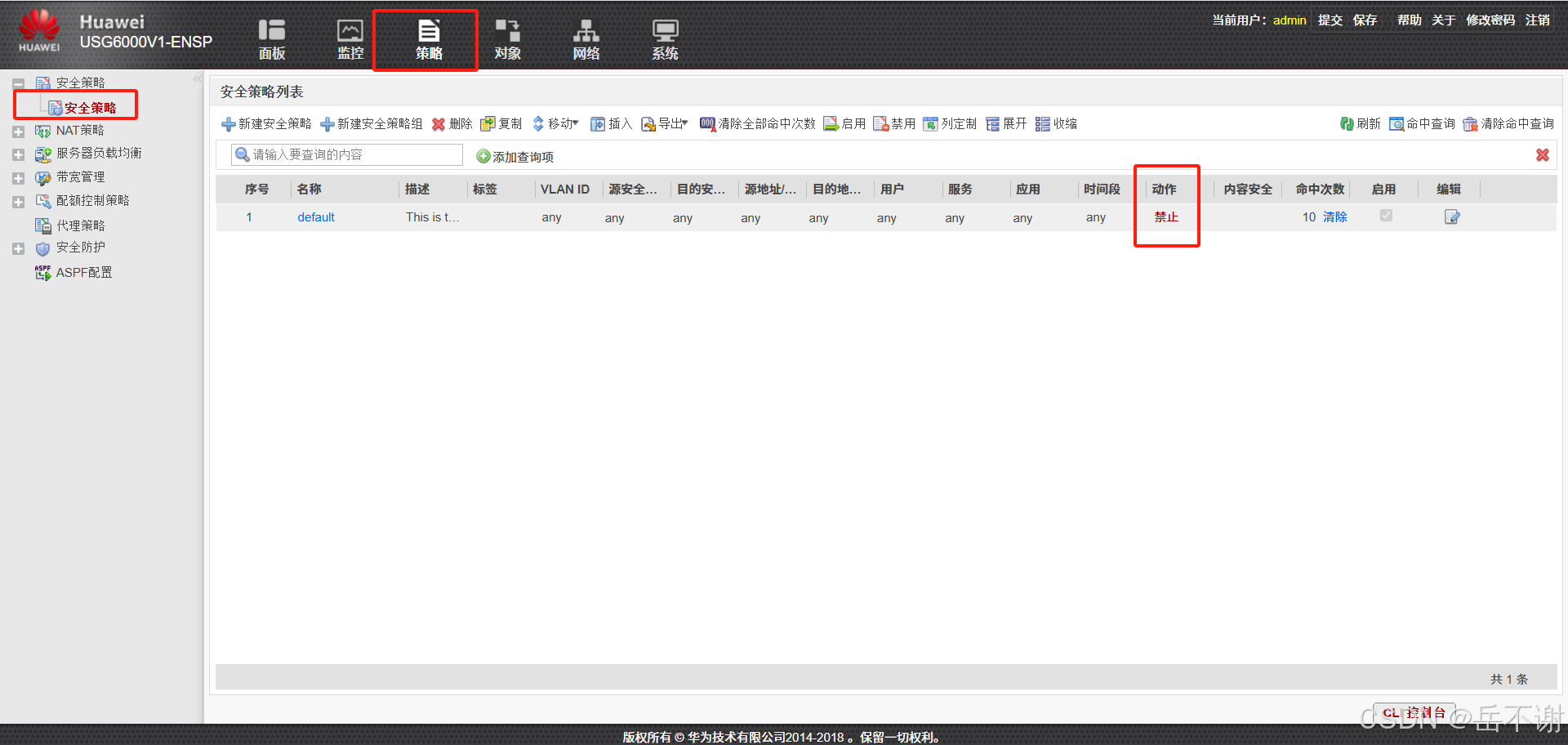

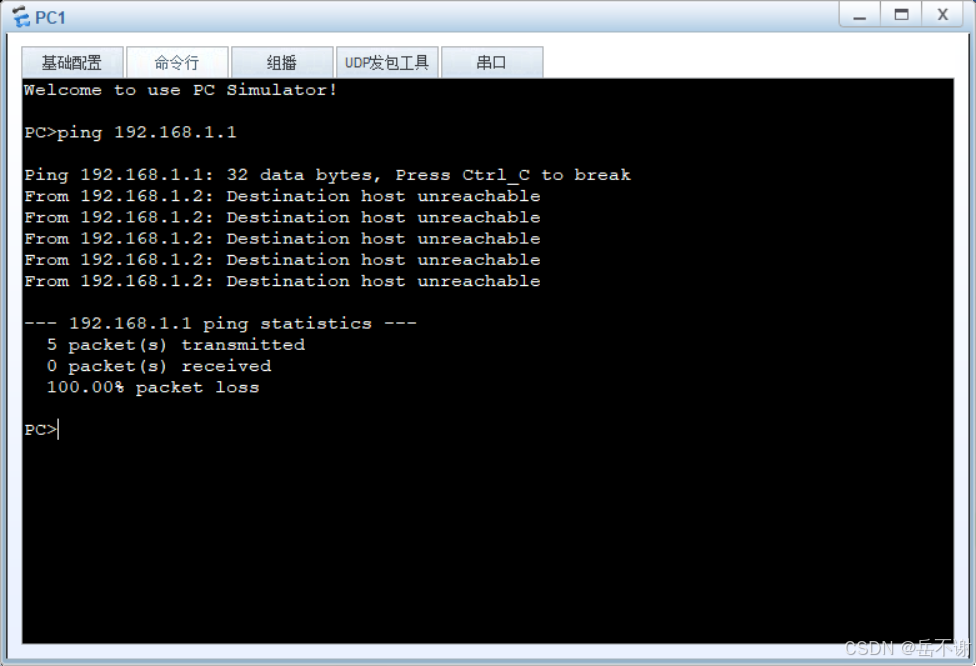

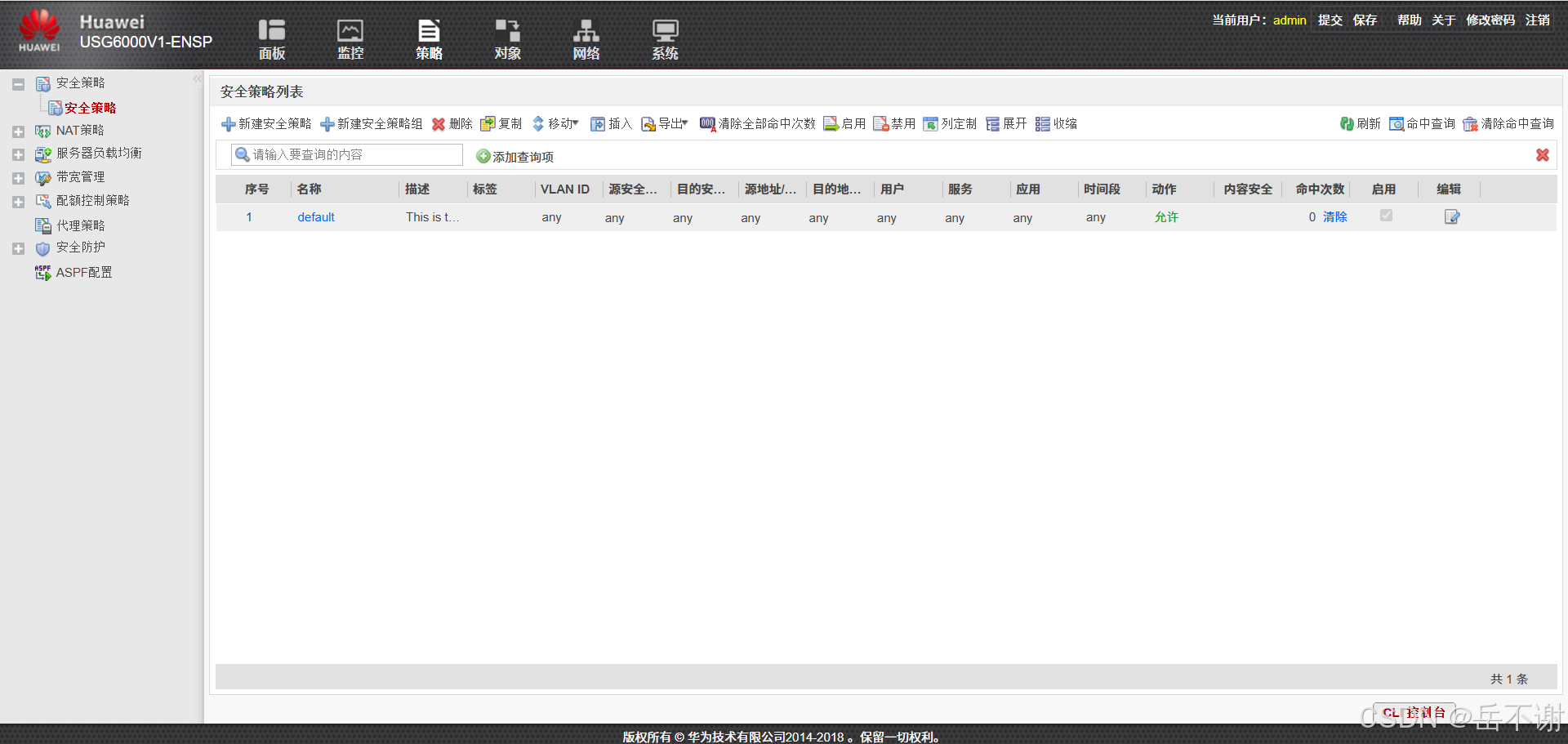

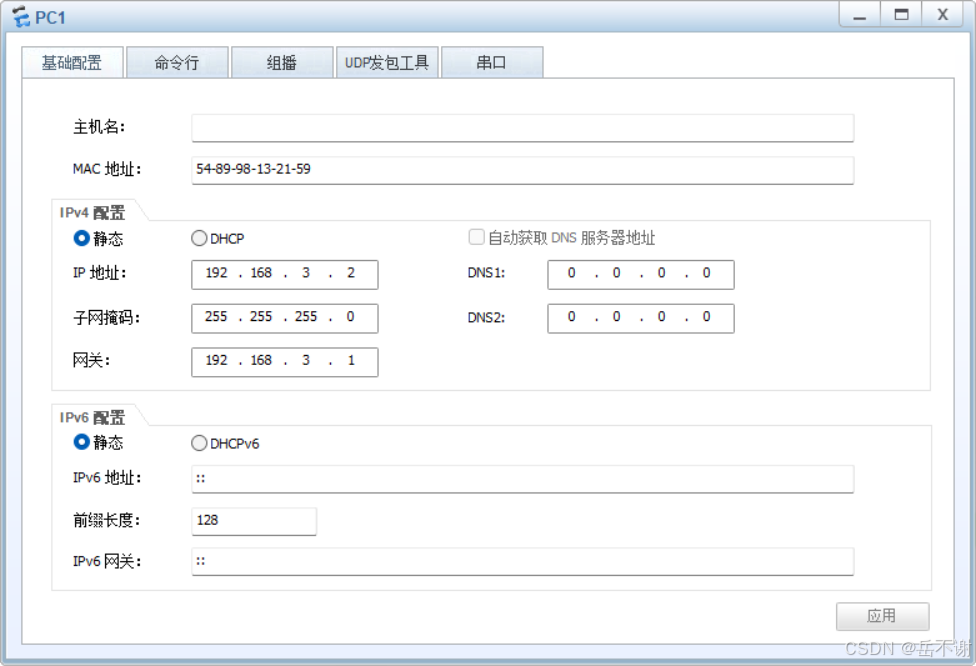

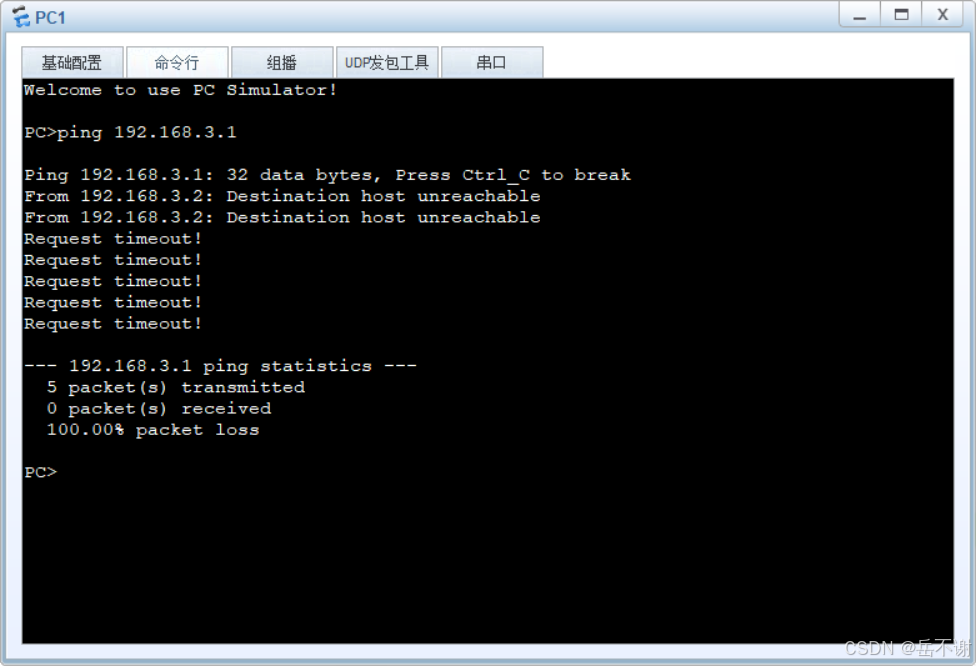

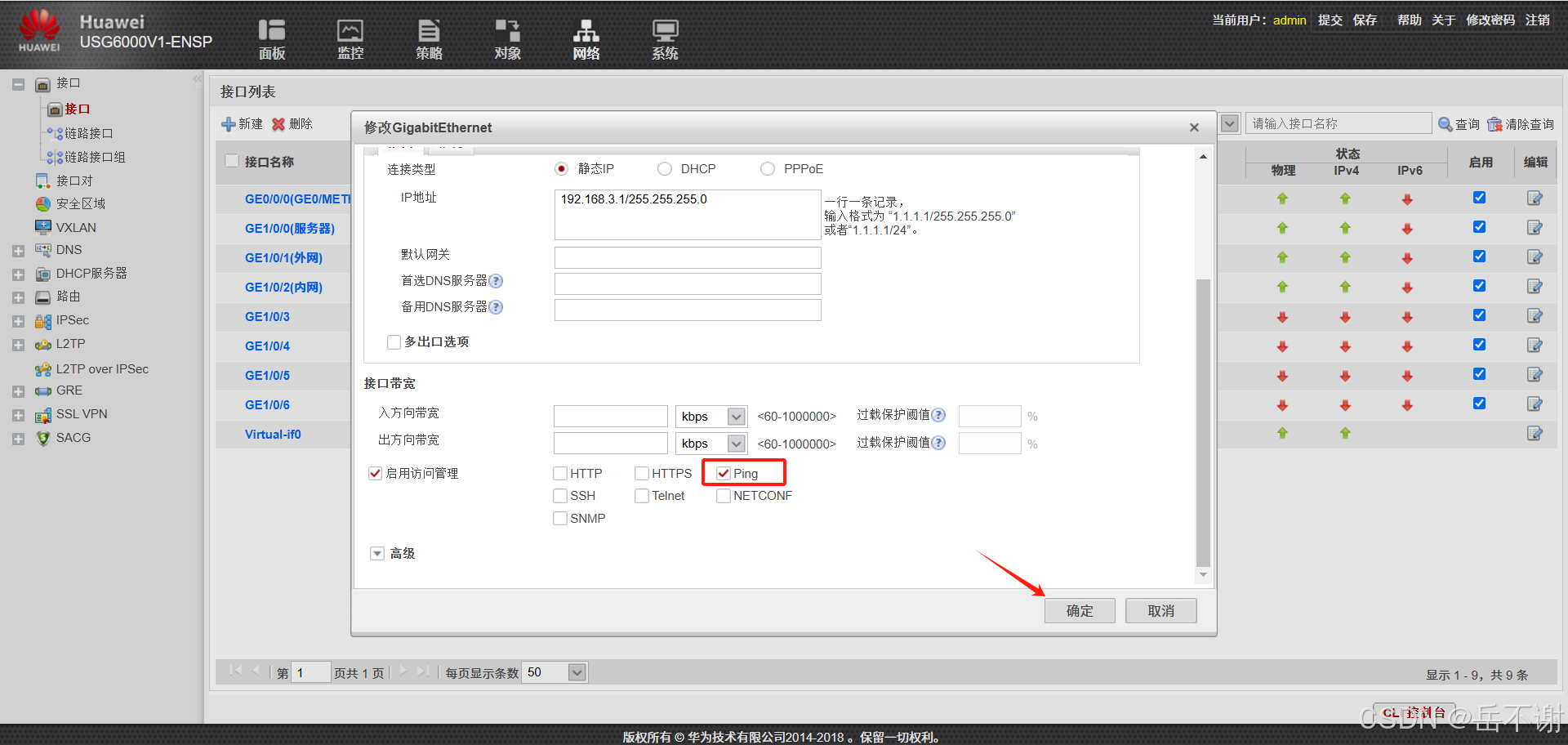

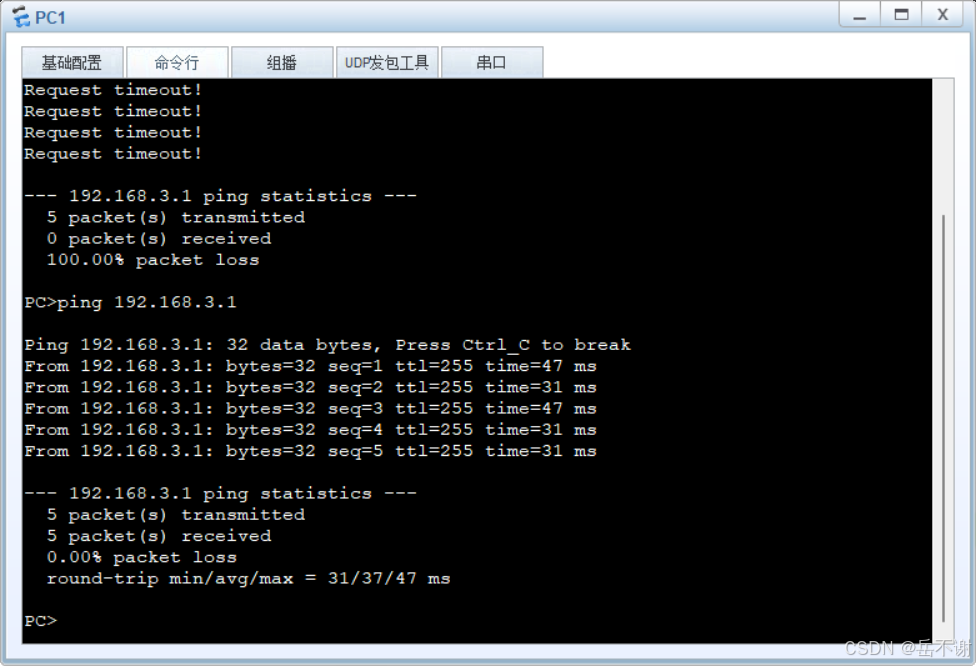

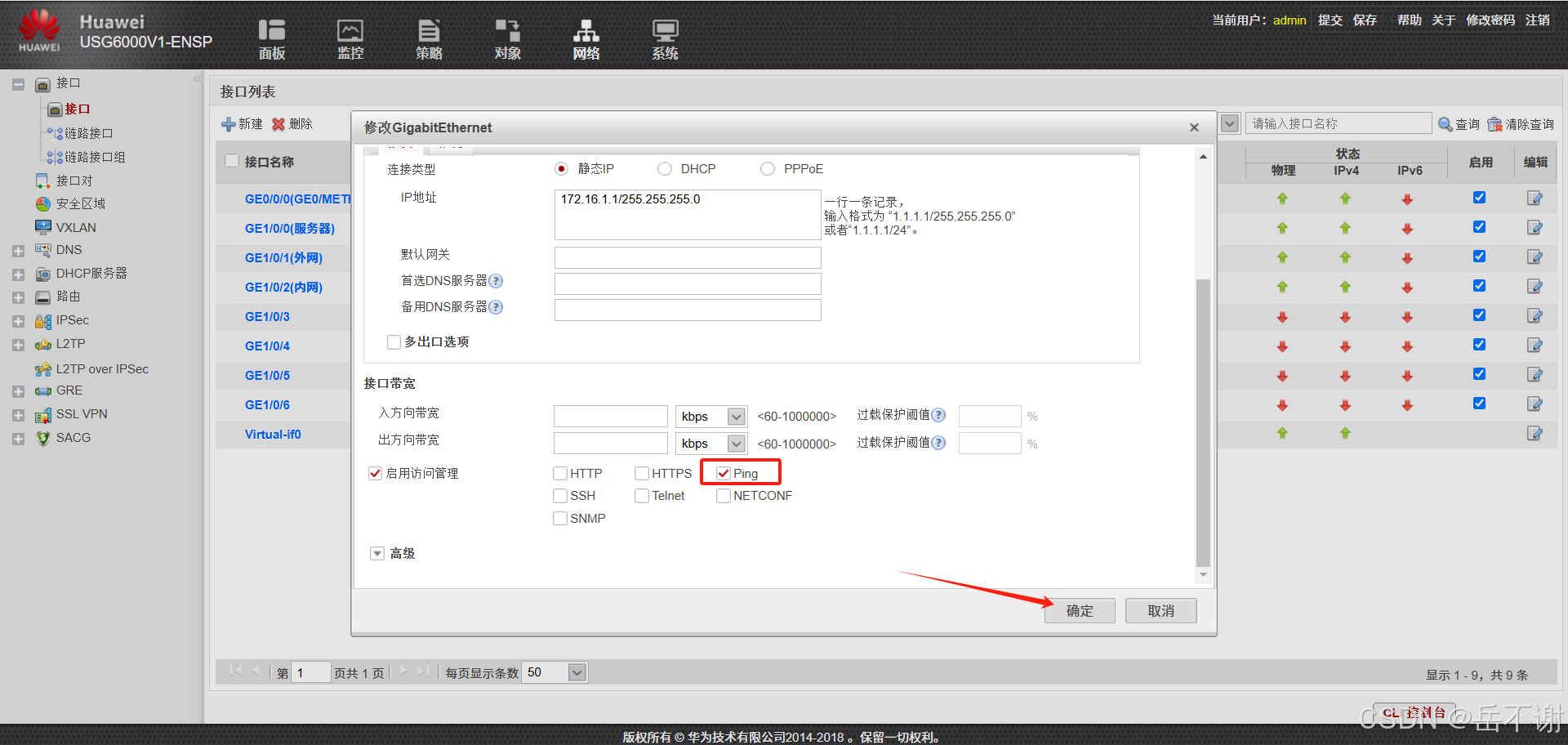

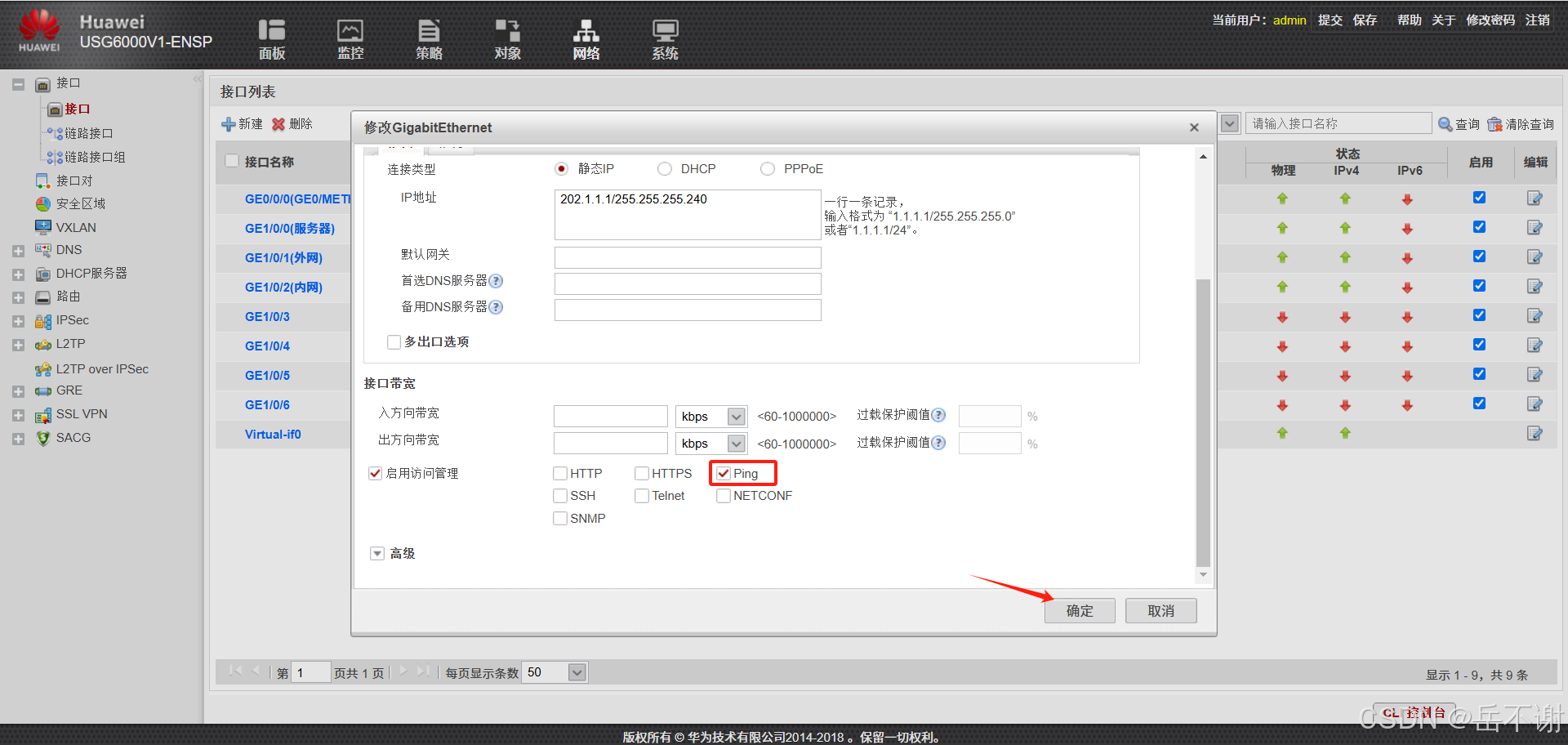

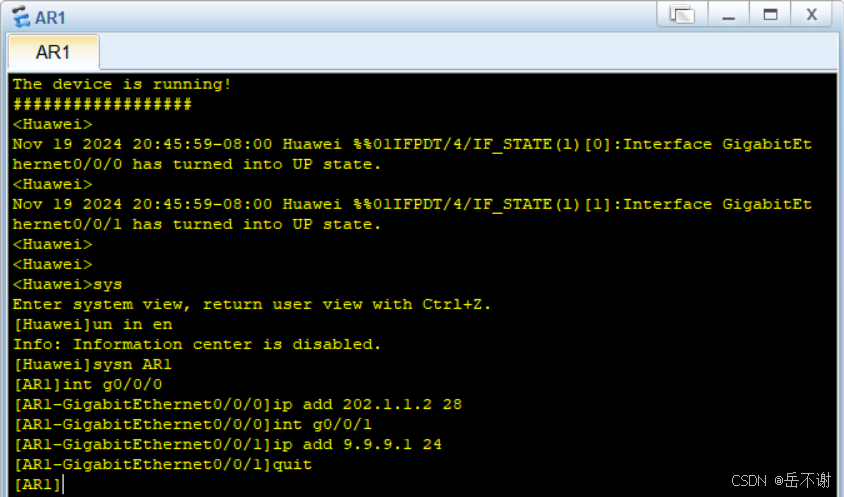

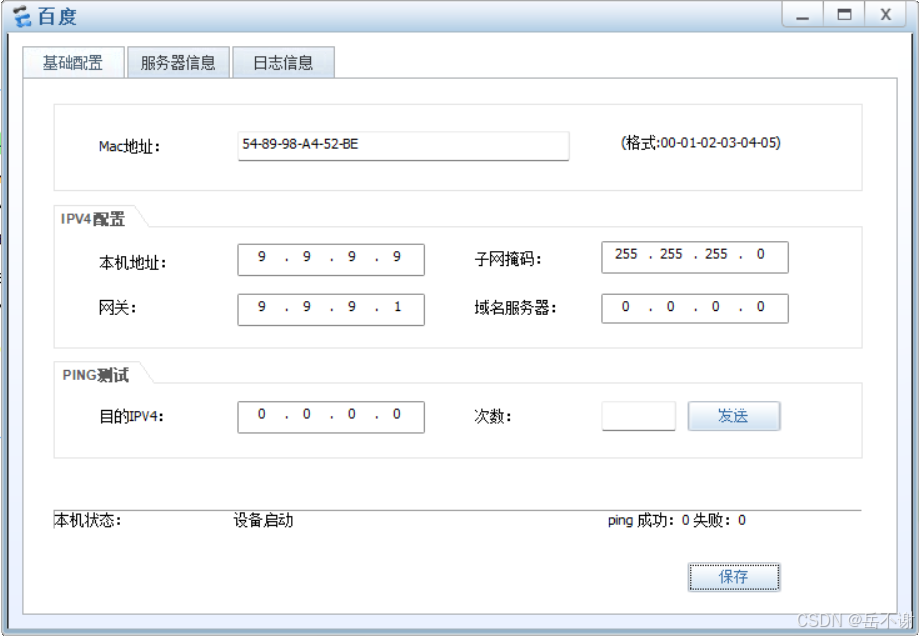

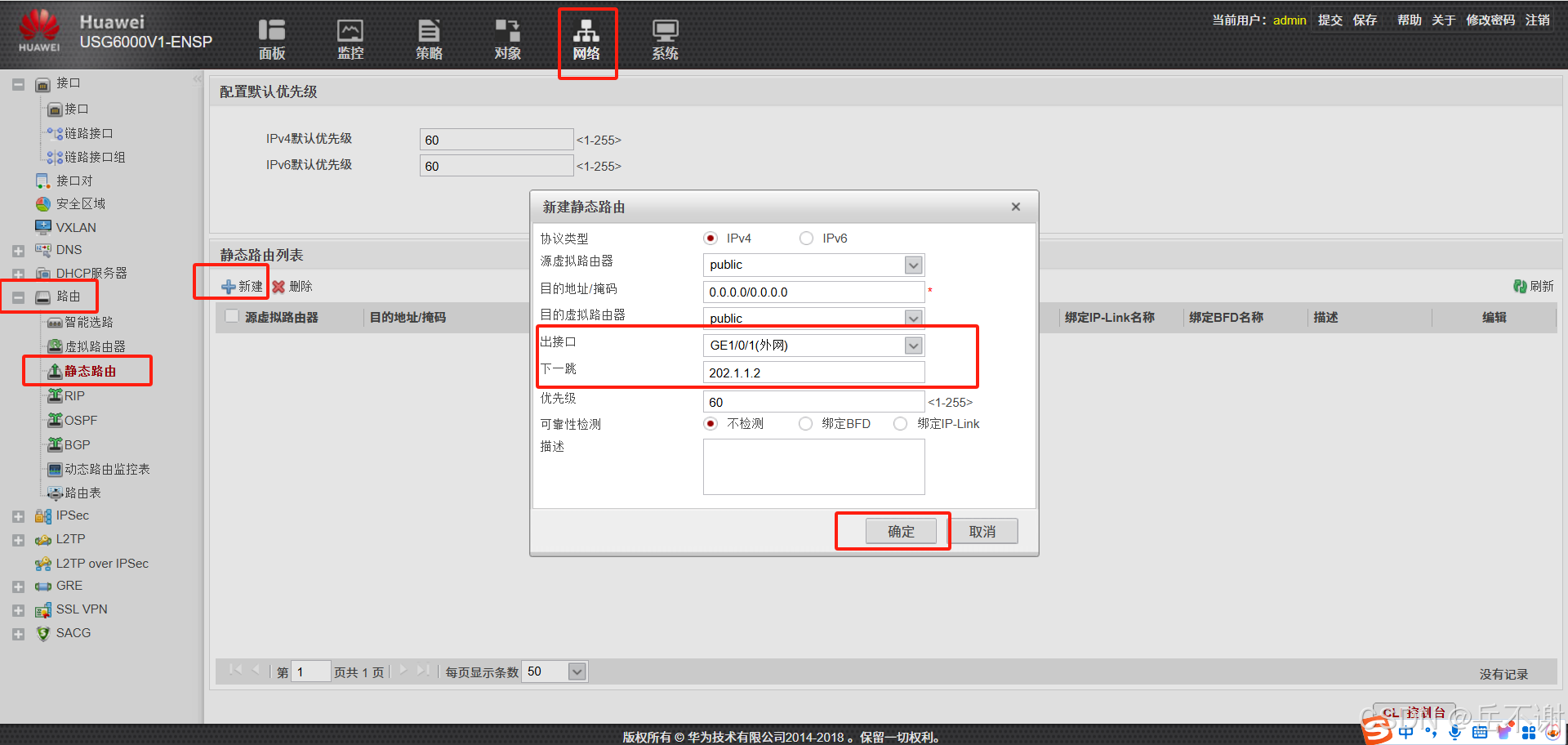

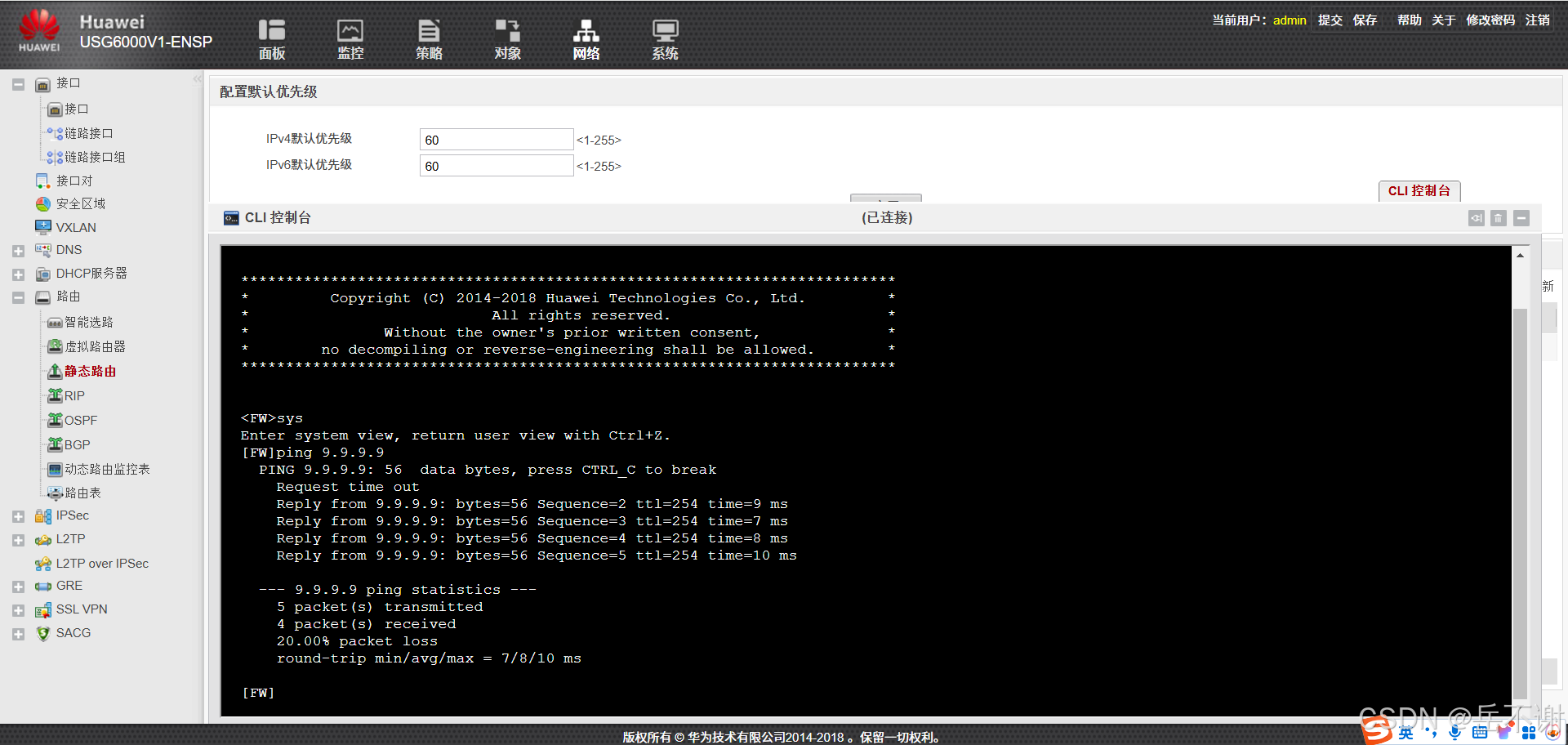

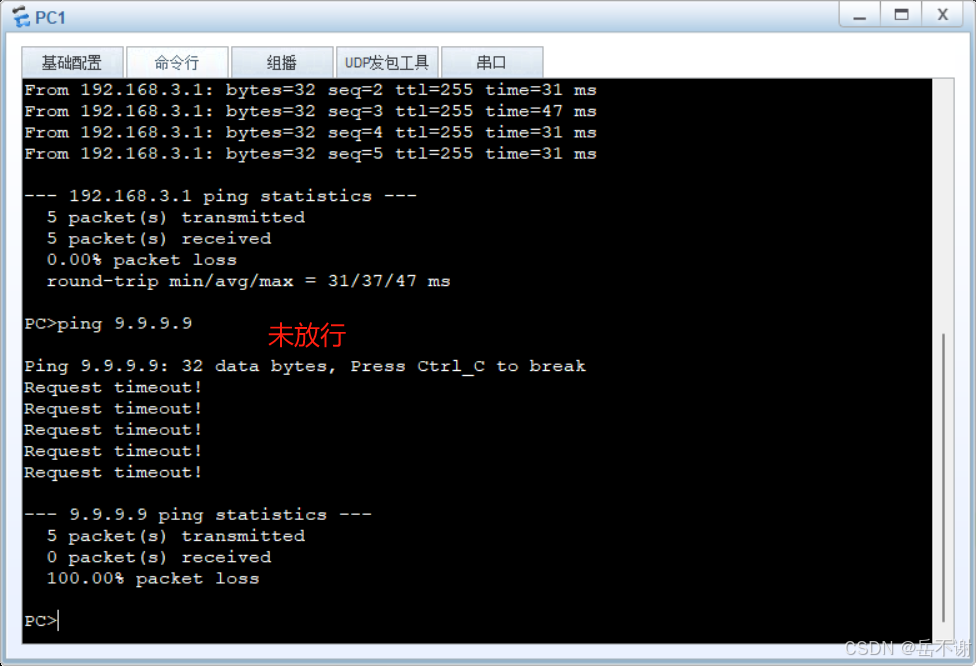

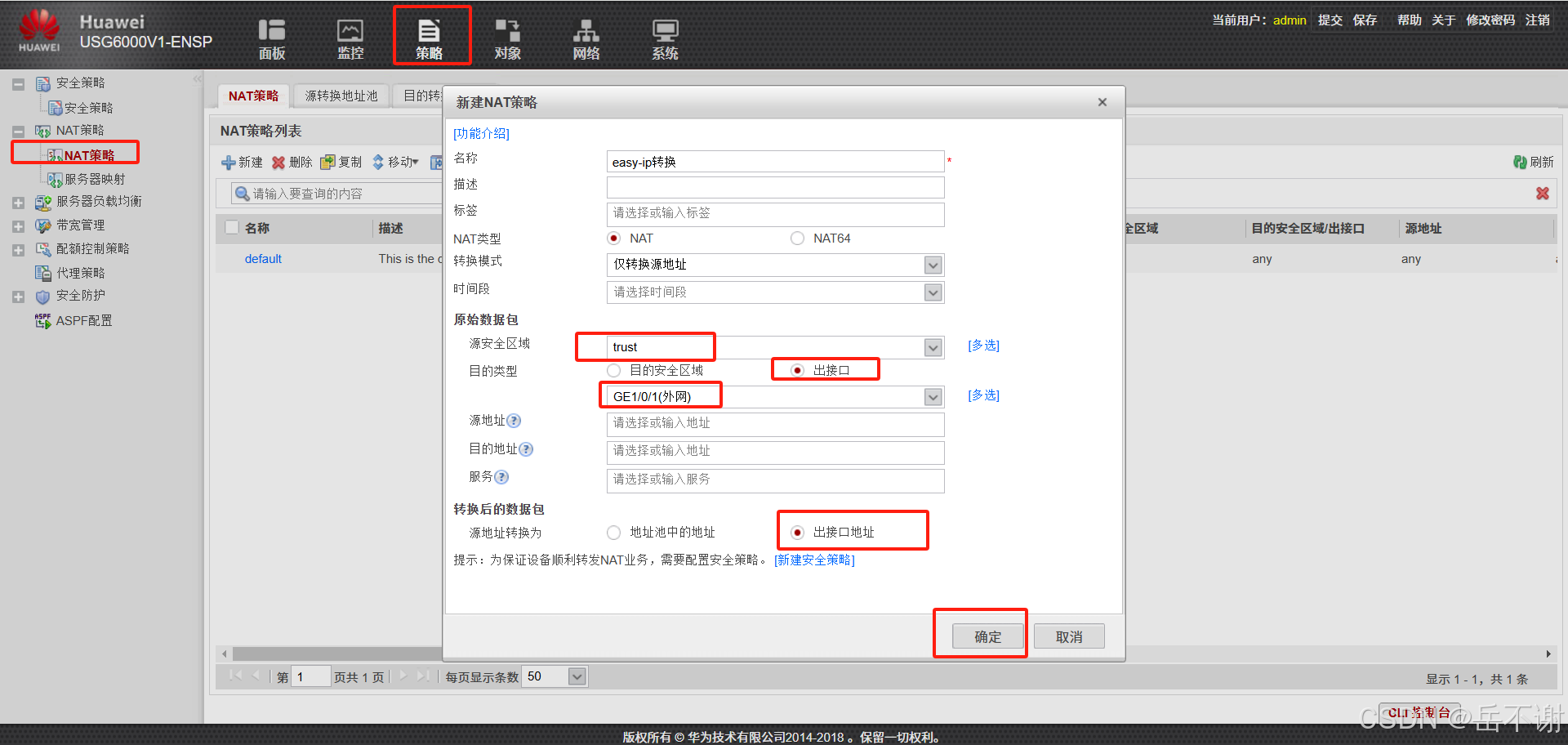

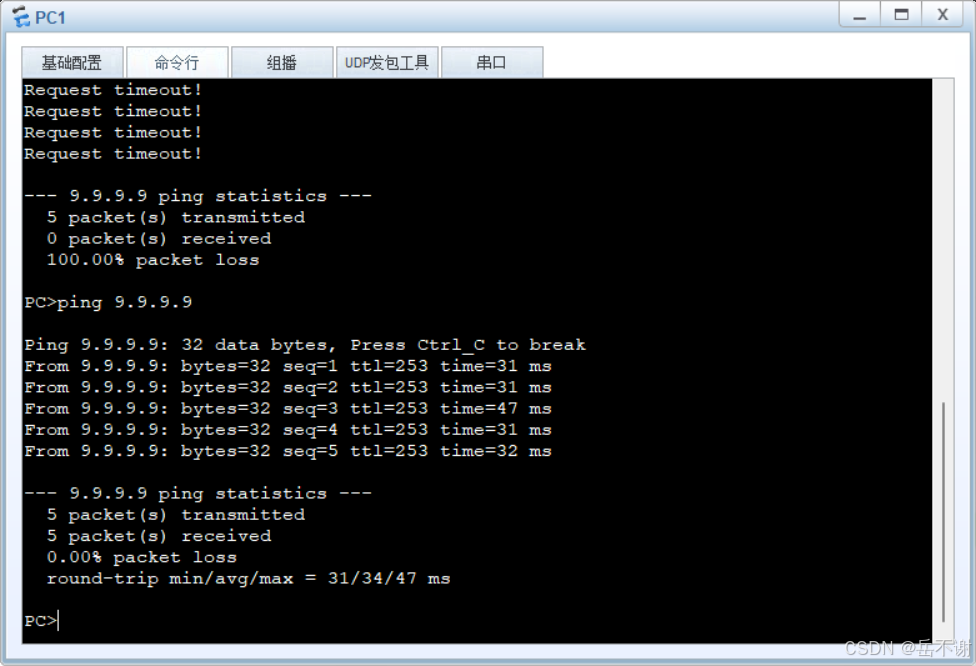

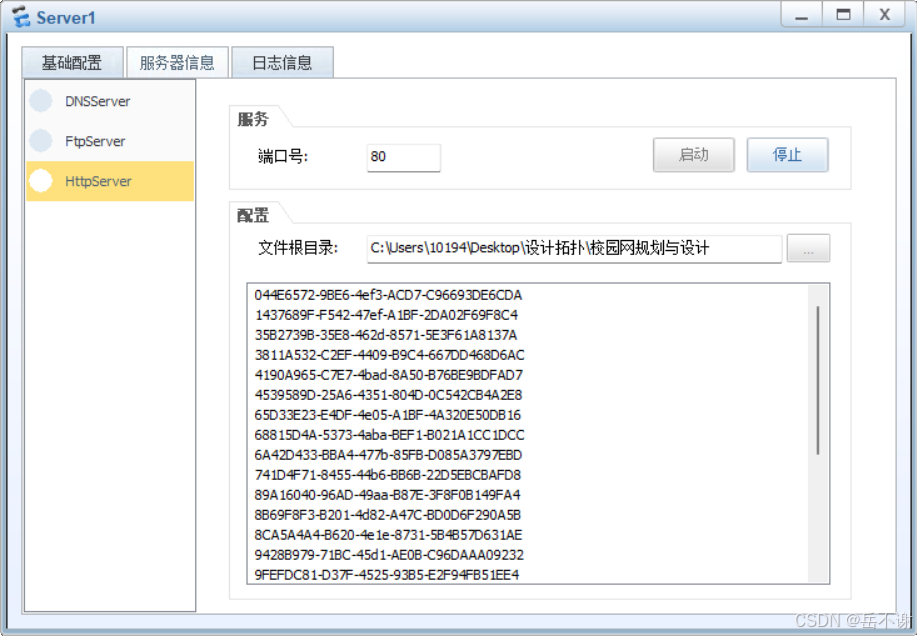

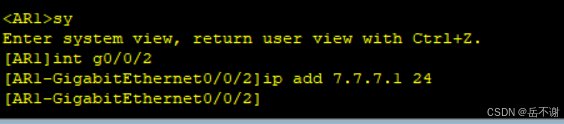

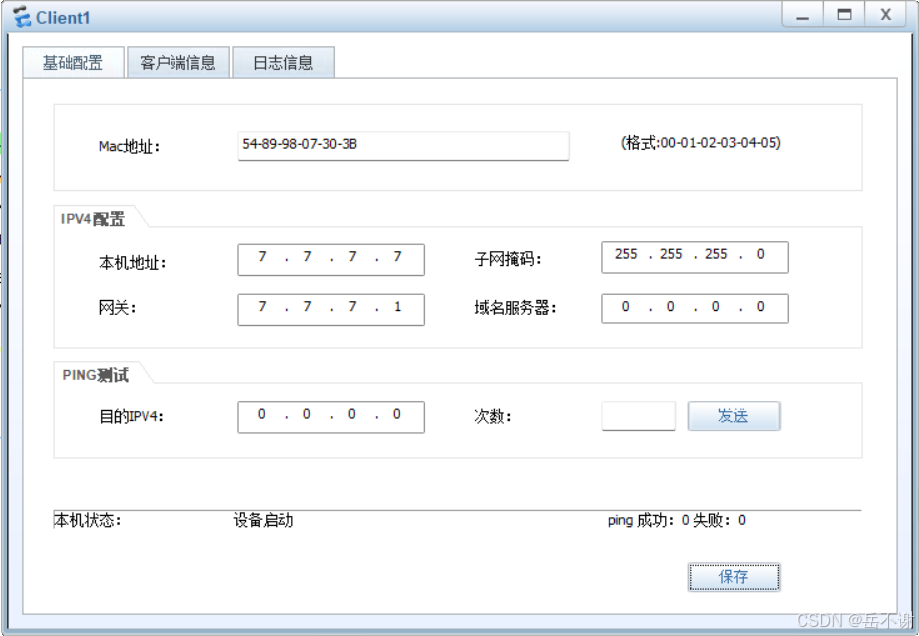

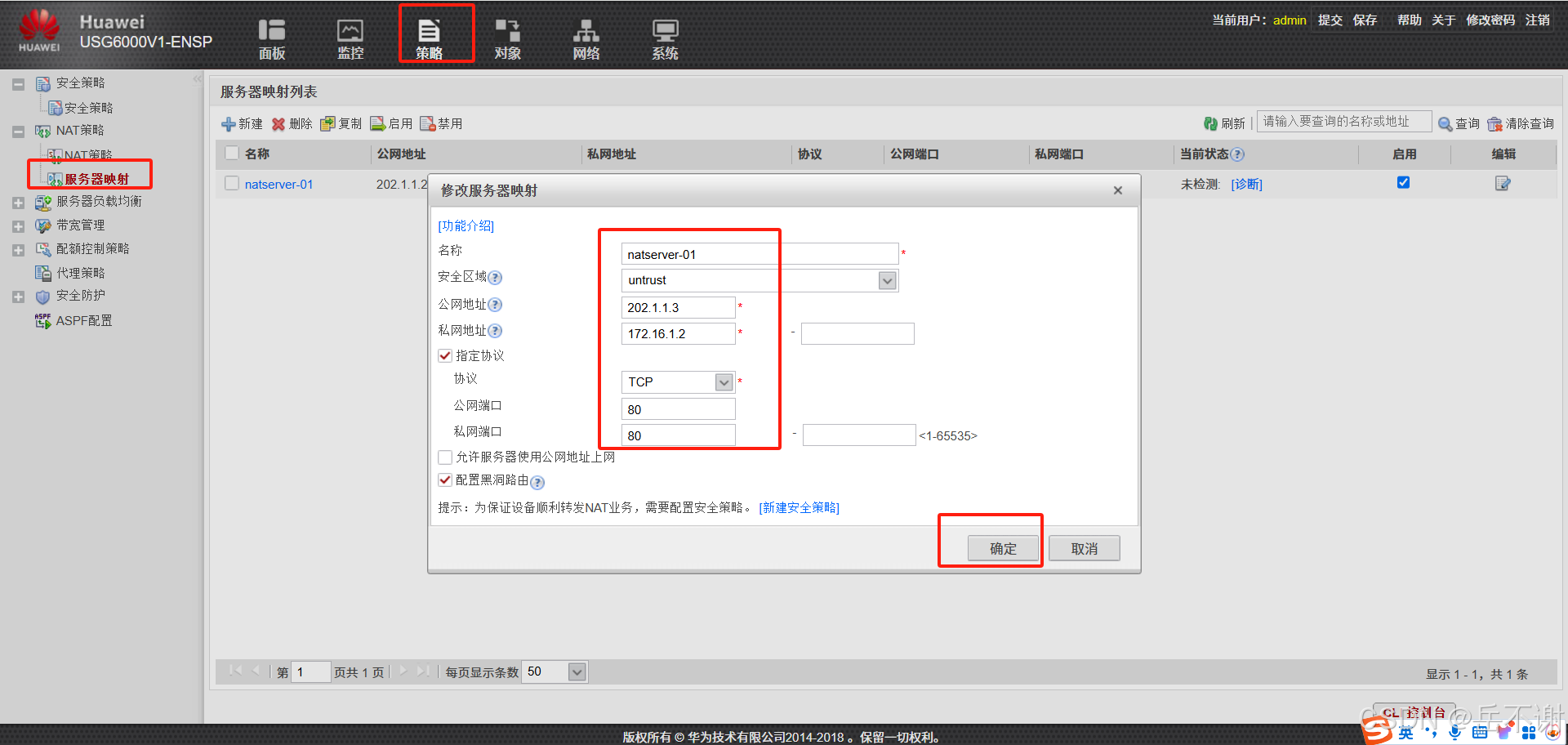

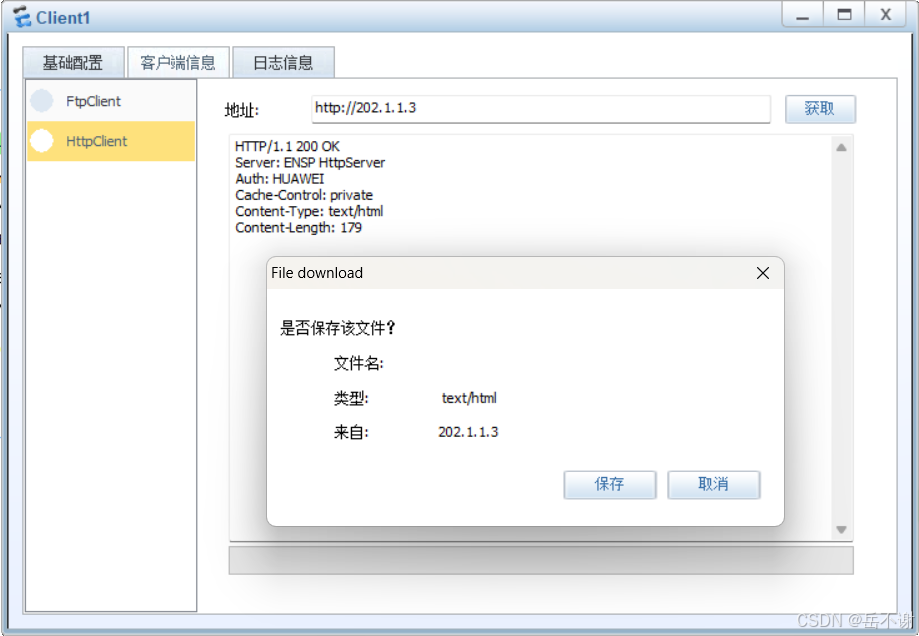

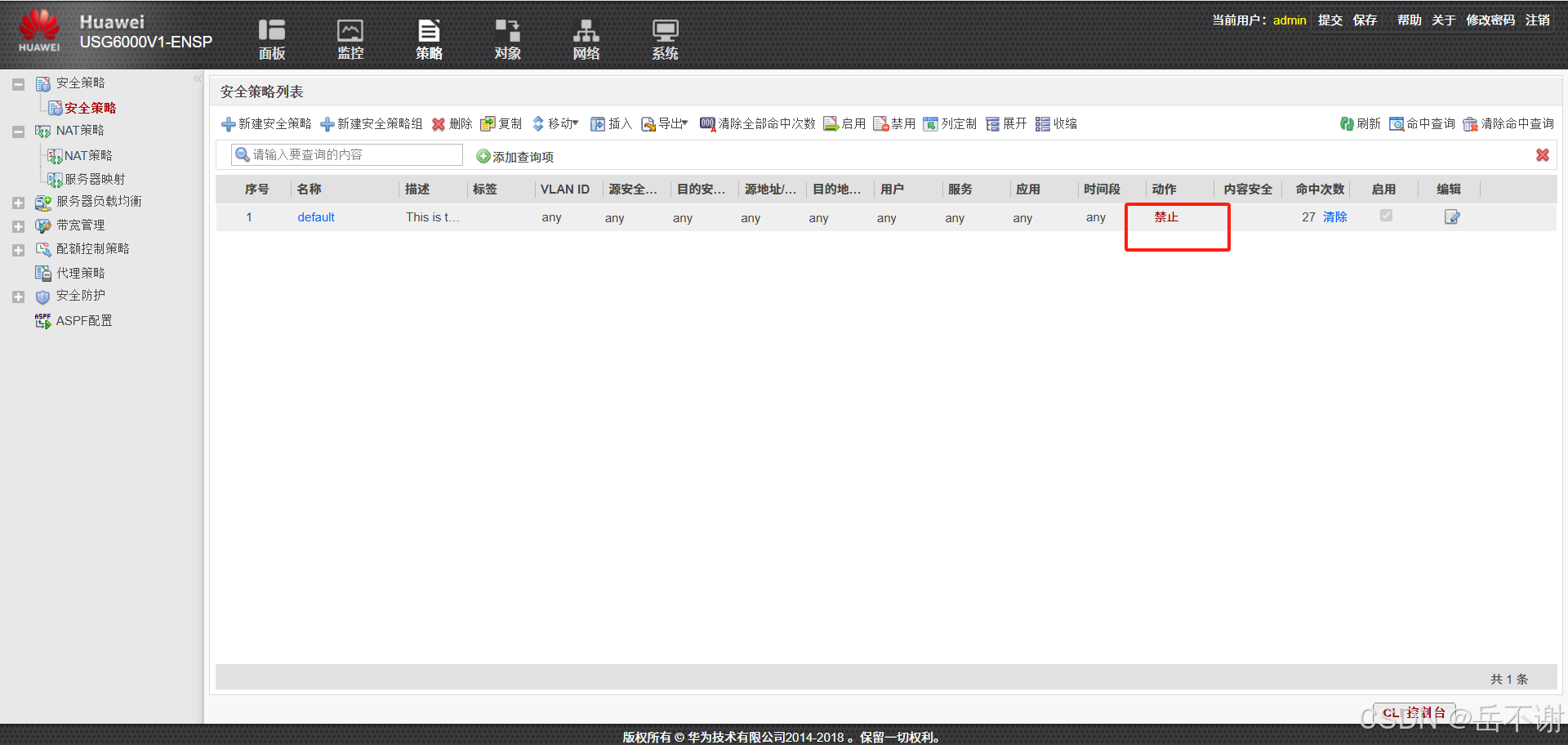

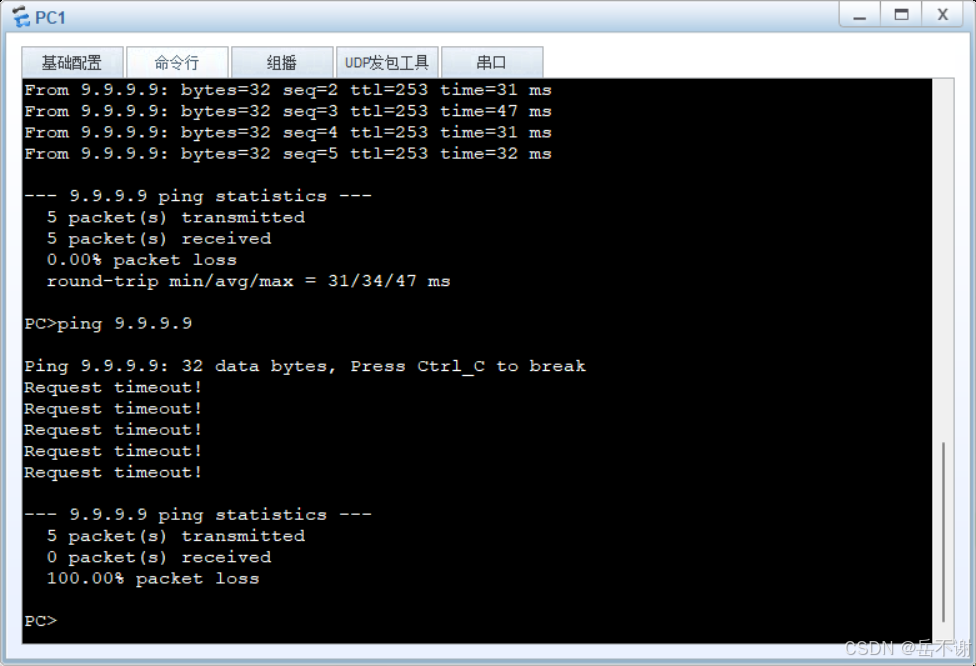

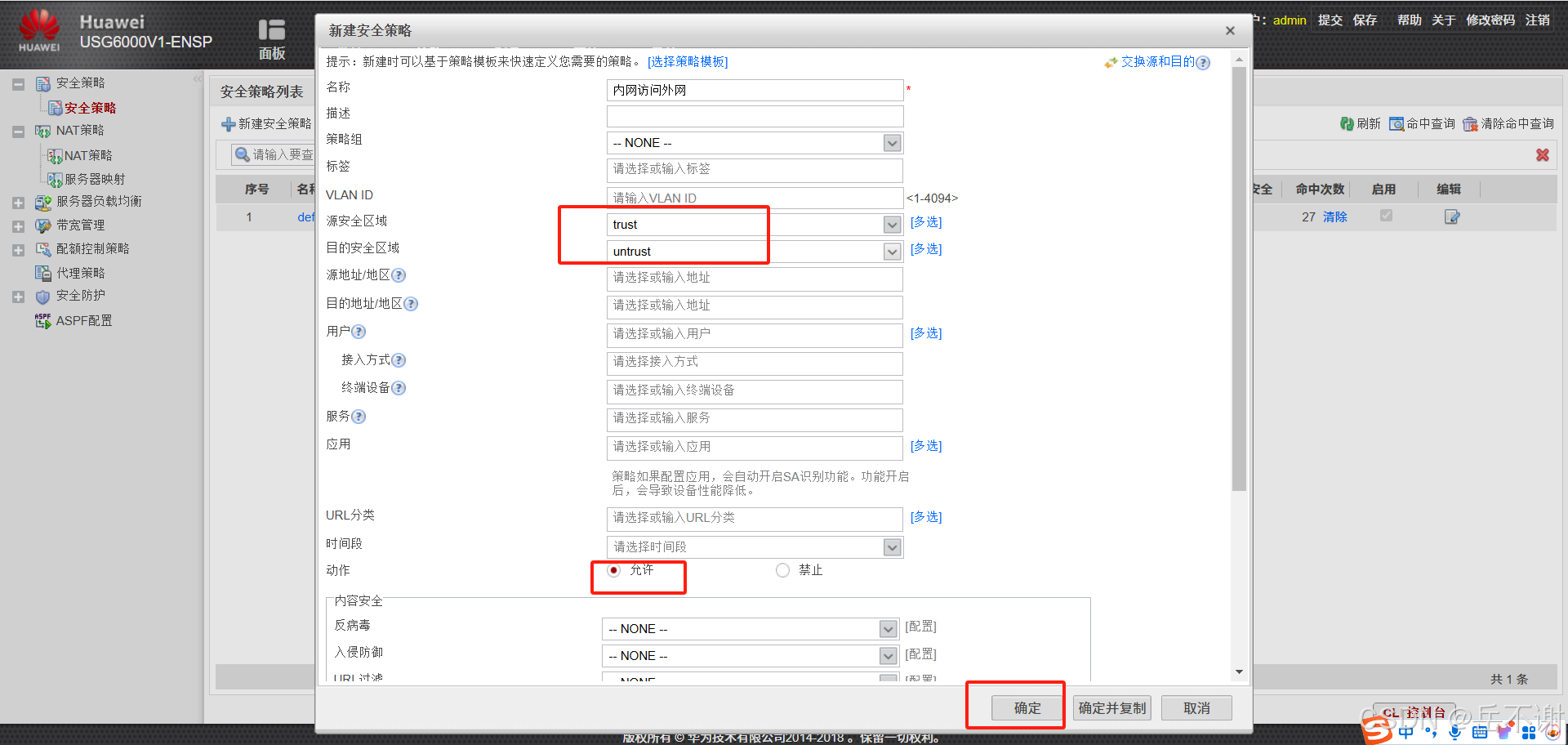

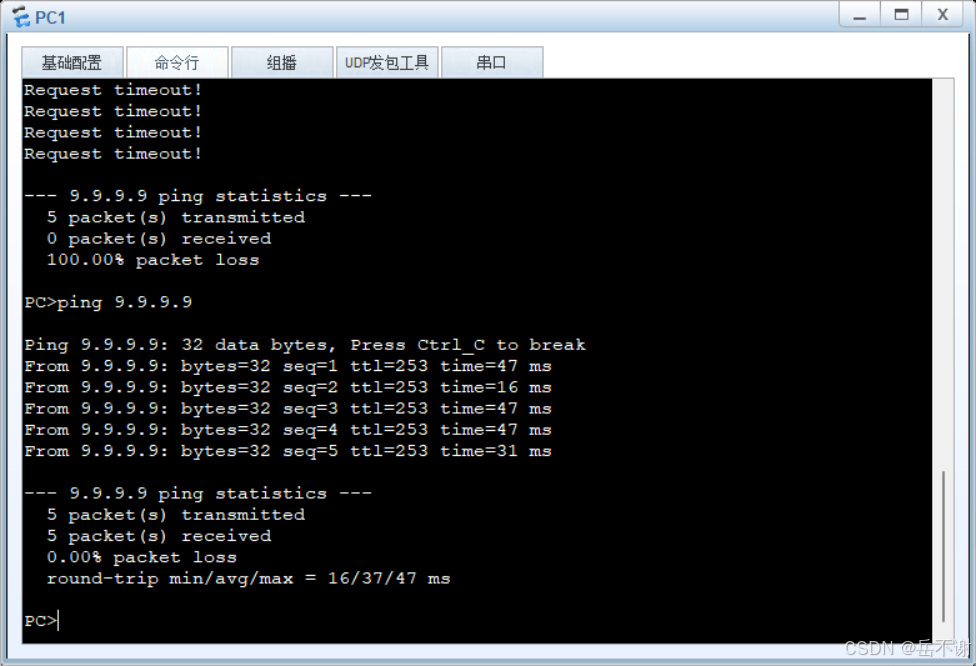

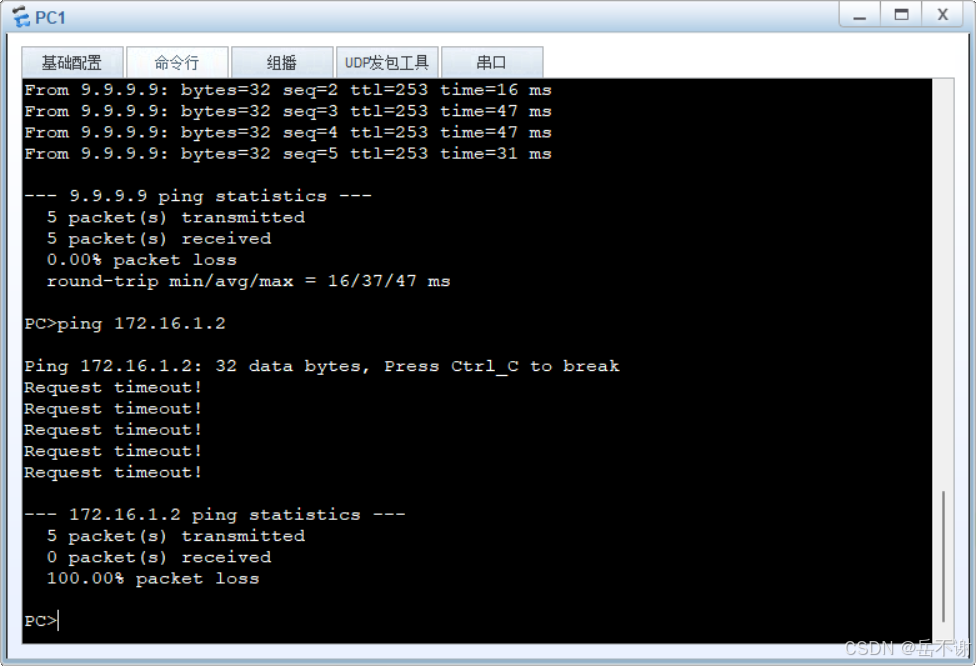

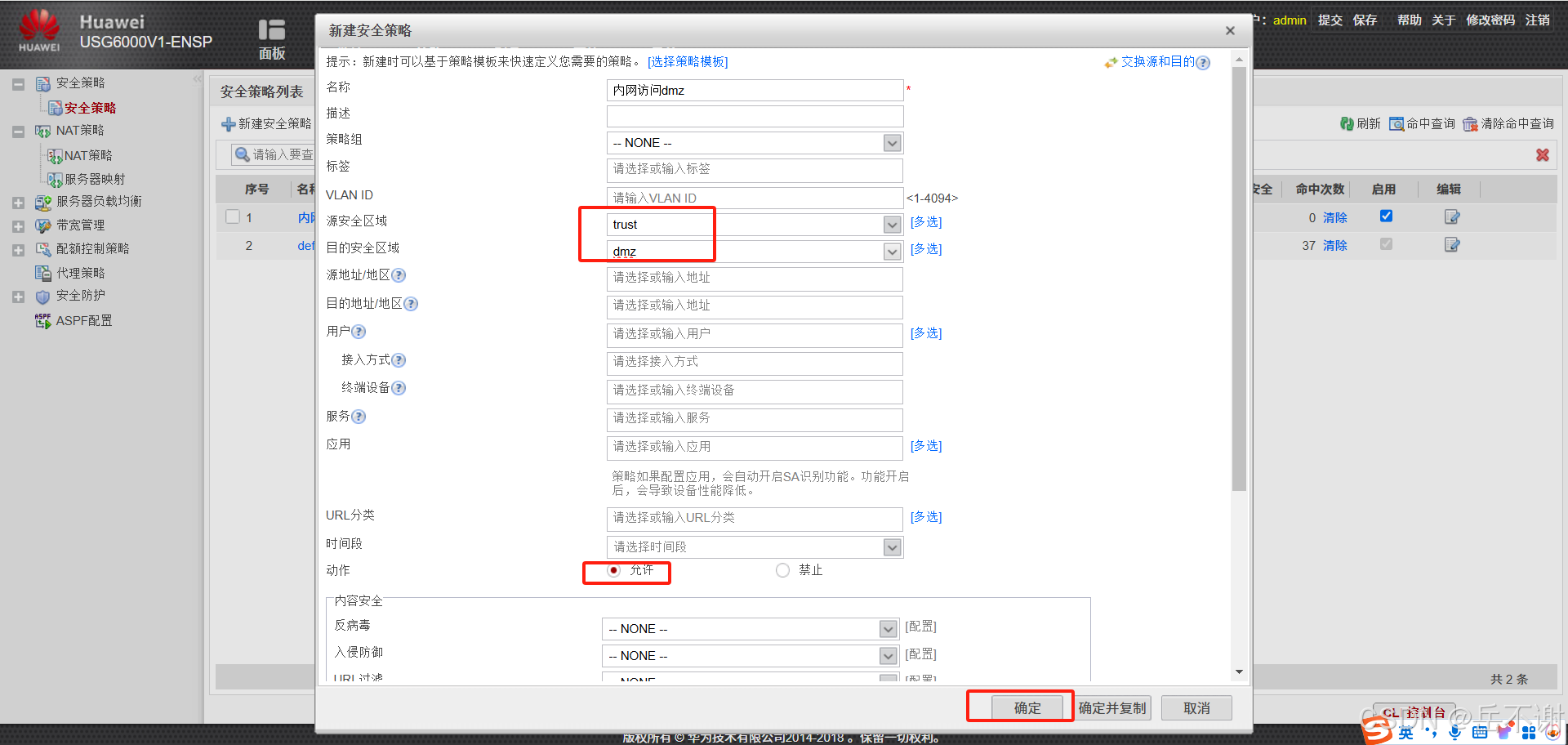

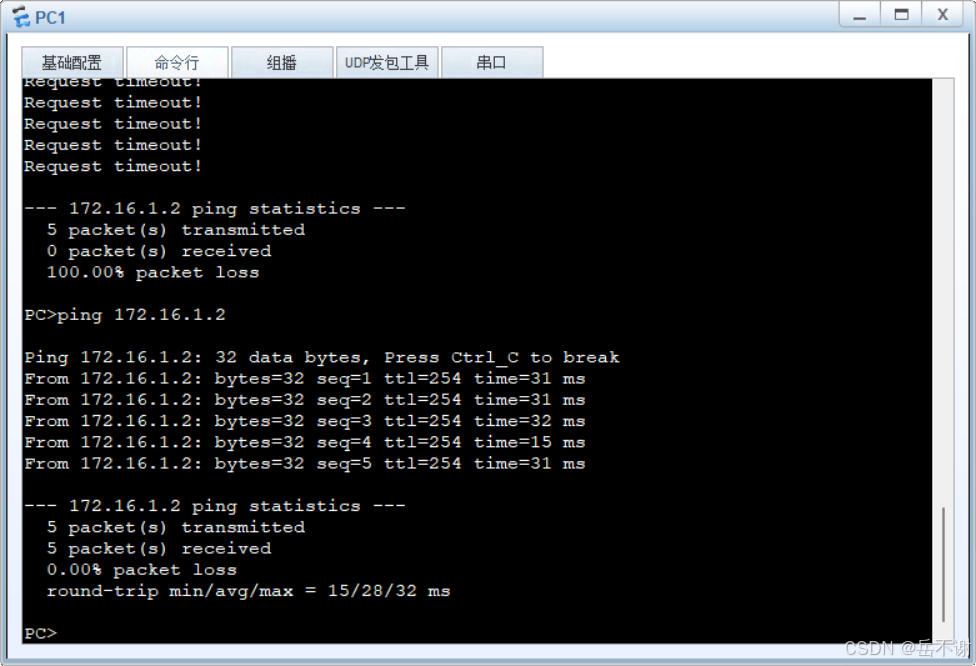

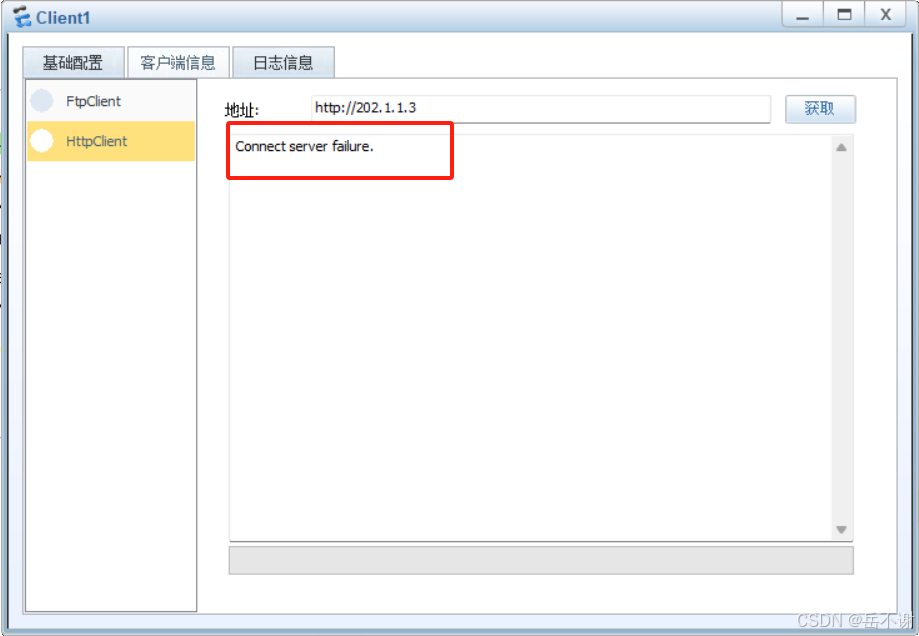

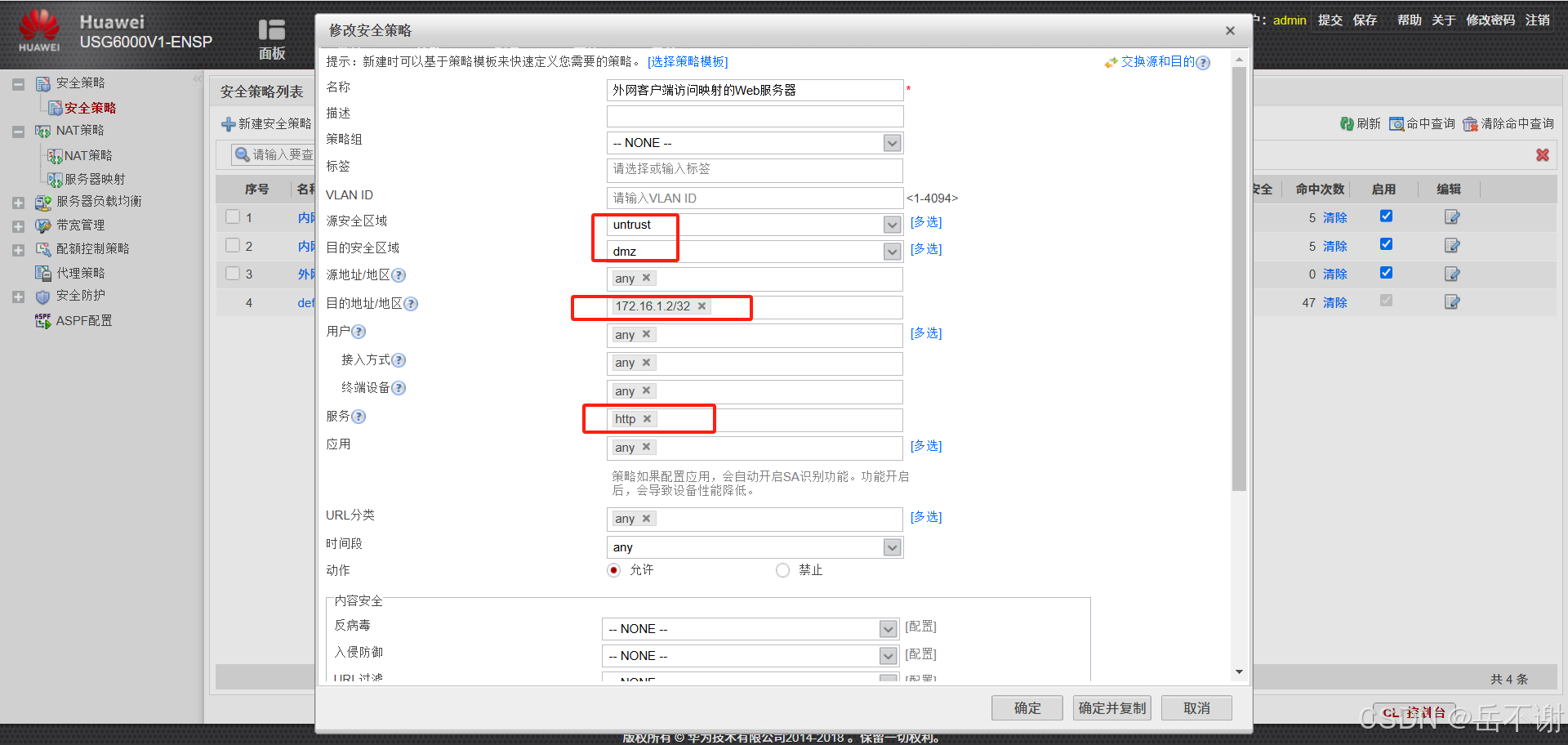

FW\]display zone  * Web桥接 通过模拟环境中来取一个云彩出来,给自己的Windows先安装换回接口,防火墙中的G0/0/0口是管理接口,默认的管理地址为192.168.0.1,因此桥接真机使用该接口,eNSP中的防火墙G0/0/0接口的服务默认是关闭的,我们需要把它开启。  int gi 0/0/0 service-manage all permit  桥接    3. 防火墙-透明桥模式 透明模式相当于把防火墙当中交换机。  * PC1和AR1的配置   * 防火墙配置 通过桥接在web界面上进行配置,首先把防火墙的服务开启  接着在浏览器上输入192.168.0.1登录到web管理界面上  然后把接口配置为交换口,防火墙上的接口默认为路由口,当我们切换为交换口时,它的区域就失效了,我们就需要重新选择。  首先把G1/0/2接口修改为交换口,区域为trust,然后点击确定进行修改即可。  G1/0/1接口做同样的操作。  设置完了之后,需要做安全策略,因为有默认策略在,现在PC1还是ping不通192.168.1.1    把默认策略改为允许可以实现防火墙的桥透明模式,因为模拟环境存在Bug,所以允许后还是ping不通。 4. 防火墙-路由模式 在图形化界面进行配置   * 配置G1/0/0接口  * 配置1/0/1接口  * 配置1/0/2接口   * Ping测试 因为防火墙默认是禁止ping的,需要把接口放行才可以   到web图形界面上对G1/0/2接口放行ping,把该接口下的ping勾选上,然后点击确定。   同理,也把G1/0/0和1/0/1接口的ping也放行   * 配置AR1和外网服务器   * 在防火墙上做一条默认路由   在防火墙上验证测试  由于是做路由模式,接下来是要把防火墙的默认安全策略改为允许,这样子内网才能访问外网,可能这个放行所有防火墙就没有意义了,变成路由器了。  把默认安全策略改为允许之后,接着需要做NAT转换,通过Easy-ip的方式进行转换。   接下来验证PC1访问百度即可成功访问。  * 做dmz区域中的服务器映射 首先把内网的服务开起来  接着在外网搭建一个客户端  配置AR1的G0/0/2接口  配置客户端  设置映射  验证测试,通过客户端输入映射的公网地址,即可访问到内网的服务器  5.防火墙-安全策略 防火墙的默认安全策略放行所有,起不到其保护功能,接下来就是把上面的允许修改回来拒绝所有。  禁止所有之后,PC1就无法访问百度了。  * 接下来就开始做安全策略,新建安全策略内网访问外网。这一条策略是单向的,trust可以访问untrsut,但是untrust不可以主动访问trust。  验证测试,PC1可以访问百度  * 做trust区域访问dmz区域 没做之前PC1是不可以访问172.16.1.2的  接下来进行配置  验证测试,PC1可以访问172.16.1.2  一般dmz区域的服务器是不允许访问trust区域,如果可以访问,那么可能是被黑客入侵并进行修改,通过服务器作为跳板入侵内网。 * 做untrsut访问dmz 因为默认禁止所有的安全策略开起来,现在外网的客户端是访问不到dmz的  因此需要添加untrsut访问dmz的安全策略,把风险做到小一些,让客户端只访问映射出来的服务器  验证测试,客户端可以通过映射访问dmz中的Web服务器