原理原理

ARP欺骗本质:利用ARP协议无认证机制,篡改IP-MAC映射关系,劫持或监听流量。

DAI防御核心:交换机基于DHCP Snooping绑定表或静态绑定表,验证ARP包的真实性,丢弃非法ARP报文。

-

按照拓扑配置IP。PC1、PC2、PC3 ping 路由器网关地址,查看路由器R1的ARP表项。检查PC4与PC1通信情况。

PC1、PC2、PC3ping网关

PC1、PC2、PC3ping网关 R1的ARP表

R1的ARP表 yongPC1pingPC4可达

yongPC1pingPC4可达 -

将PC3的IP地址修改为PC1的IP地址。清除PC3的ARP缓冲区。在SW3的G0/0/1接口上抓包,PC3 ping 路由器网关地址,查看抓取的报文情况。

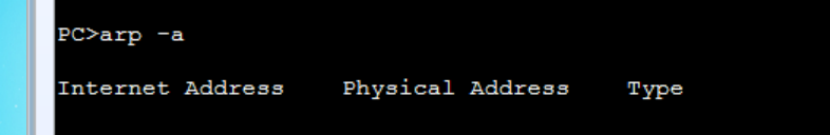

用arp -d命令将PC3的ARP表清除,再用arp -a查看是否清除干净

用arp -d命令将PC3的ARP表清除,再用arp -a查看是否清除干净 G0/0/1的抓包结果显示有1组arp包和5组icmp的ping包,其中的arp包的ip为192.1.1.1,但是mac地址却是PC3的mac地址

G0/0/1的抓包结果显示有1组arp包和5组icmp的ping包,其中的arp包的ip为192.1.1.1,但是mac地址却是PC3的mac地址 -

查看AR1的ARP表项。将PC3的IP重新设置为192.1.1.3,让PC4去ping PC1,查看通信情况及抓包情况。

AR1的ARP表

AR1的ARP表  PC4ping不通 PC1

PC4ping不通 PC1 观察抓到的包发现PC4对PC1的icmp包因为ar路由器的mac地址缓存错误,而发送到了PC3,但是PC3此时ip地址已经是192.1.1.3了,所以不会进行icmp响应,导致PC4无法ping通。

观察抓到的包发现PC4对PC1的icmp包因为ar路由器的mac地址缓存错误,而发送到了PC3,但是PC3此时ip地址已经是192.1.1.3了,所以不会进行icmp响应,导致PC4无法ping通。 -

建立用户绑定表,进行ARP欺骗防御。

将PC1的MAC表绑定

将PC1的MAC表绑定 PC1要先ping一遍PC4将R1的ARP1表刷新

PC1要先ping一遍PC4将R1的ARP1表刷新 PC3此时在改成PC1的地址已经ping不通网关了,防御成功

PC3此时在改成PC1的地址已经ping不通网关了,防御成功实验小结

本实验通过模拟ARP欺骗攻击,揭示了ARP协议因缺乏身份认证机制导致的严重安全风险:攻击者可通过伪造IP-MAC映射实施中间人攻击,劫持合法通信或引发网络瘫痪。实验验证了动态ARP检测(DAI)的防御有效性,通过交换机绑定合法设备的IP-MAC表项并校验ARP报文,成功拦截了欺骗流量,恢复网络正常通信。这一实践不仅深化了对ARP协议漏洞的理解,更强化了在网络中部署多层防御(如DAI、端口安全)的必要性,为构建安全可靠的网络环境提供了关键技术支撑。