目录

[[GWCTF 2019]pyre](#[GWCTF 2019]pyre)

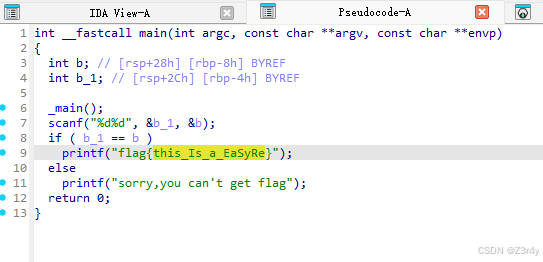

easyre

F5秒了

reverse1

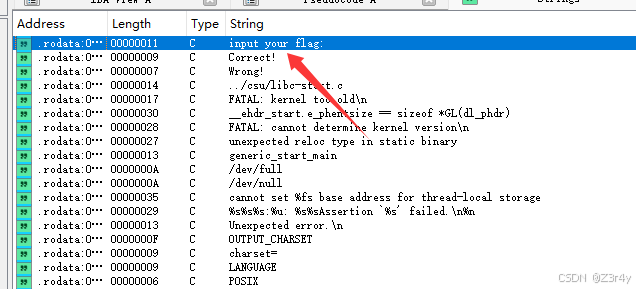

shift+f12搜flag关键词

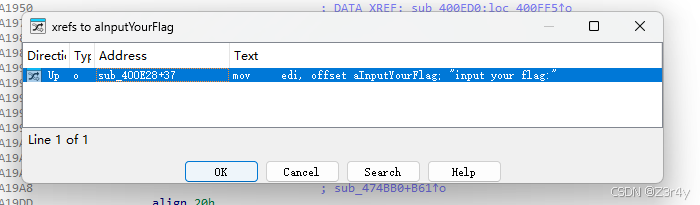

按x查找关联

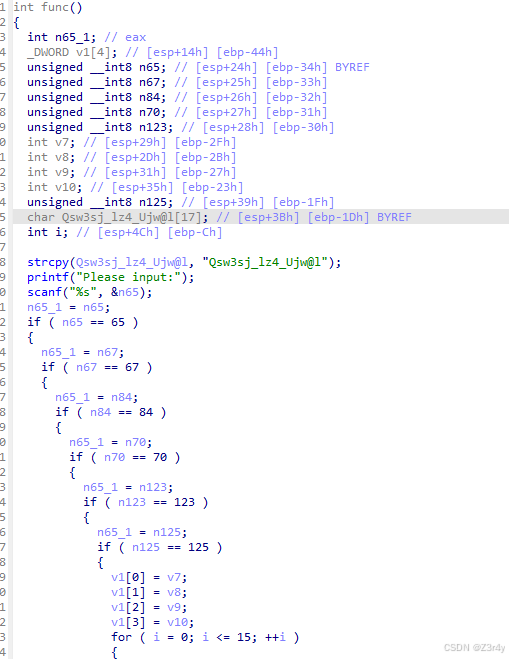

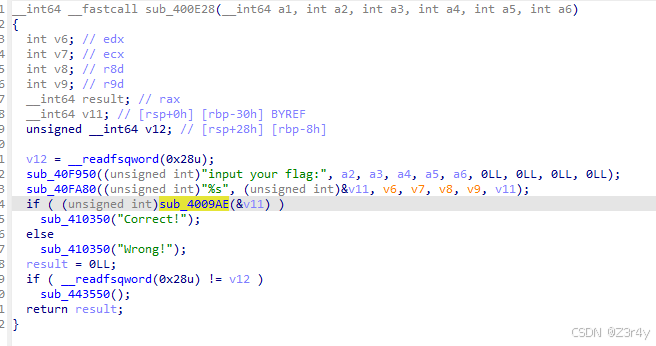

f5查看伪代码

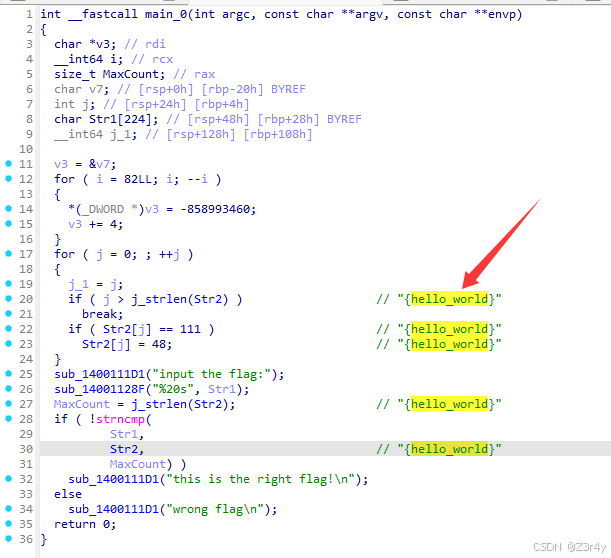

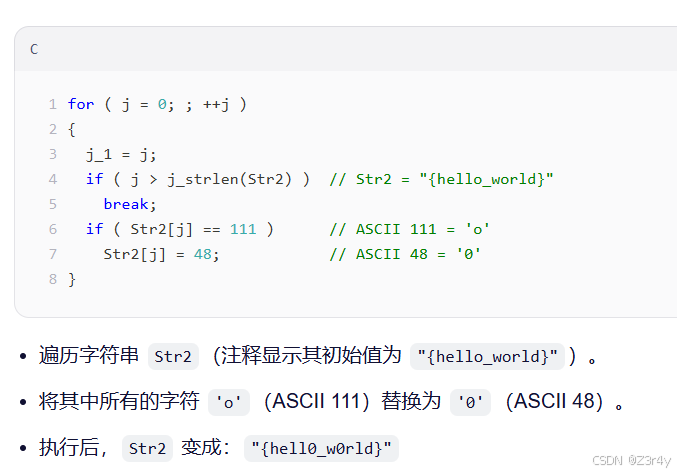

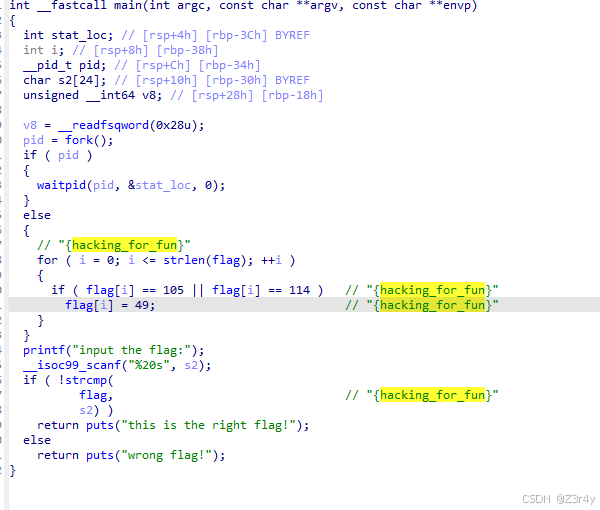

这里还有个字符替换

reverse2

f5

同样有个字符替换

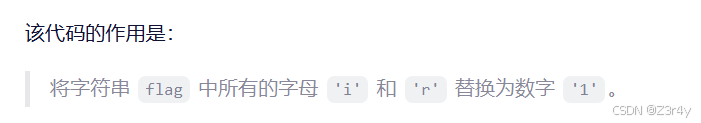

内涵的软件

f5拿到flag

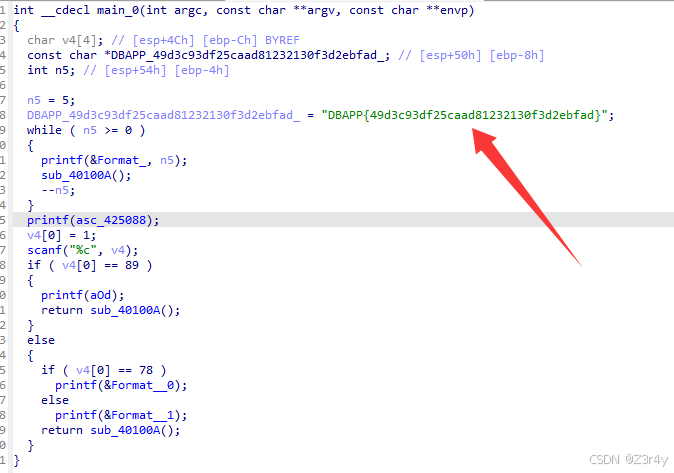

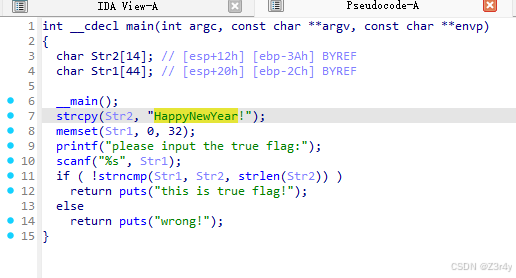

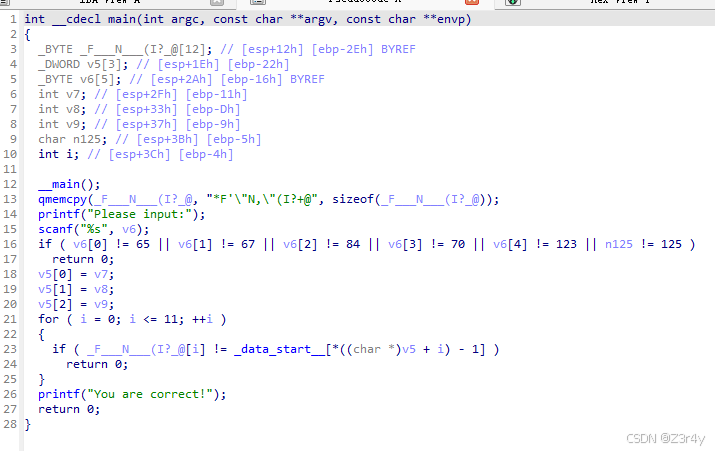

新年快乐

先upx脱壳

f5

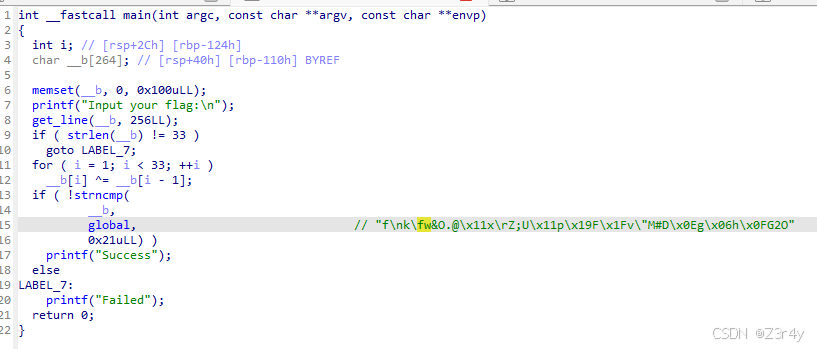

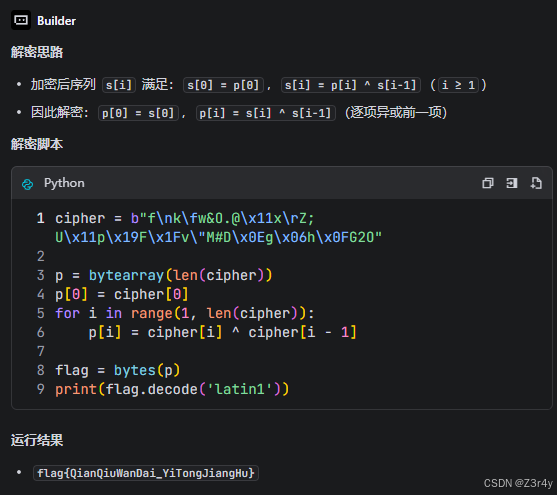

xor

有段异或加密逻辑

丢给ai写个解密脚本赢了

reverse3

ai秒了

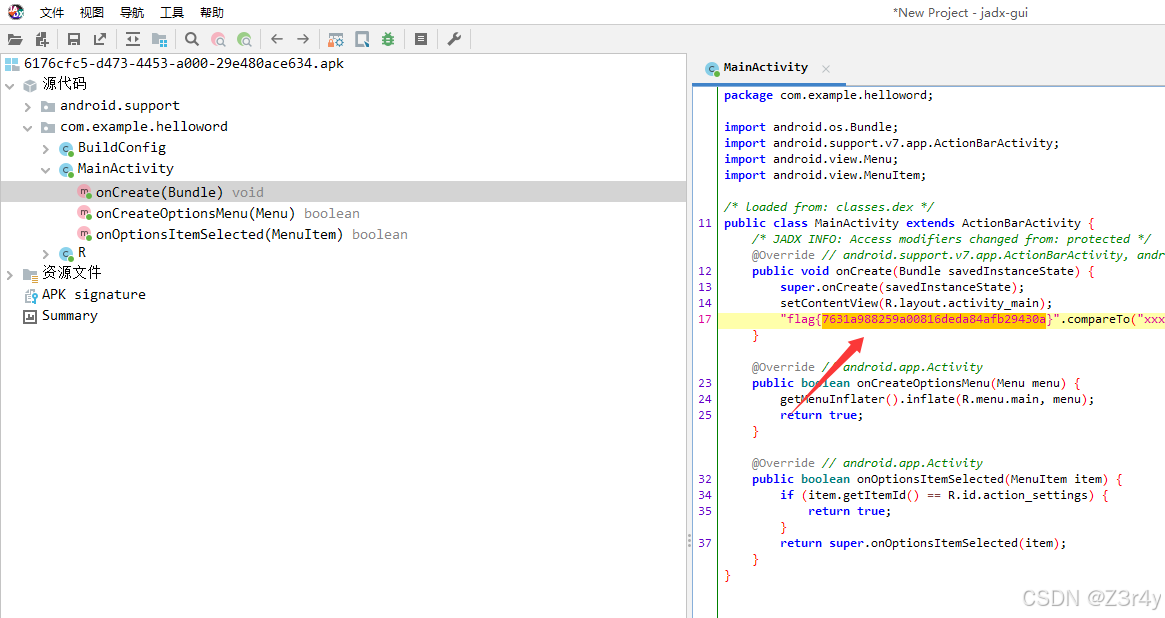

helloword

jadx打开

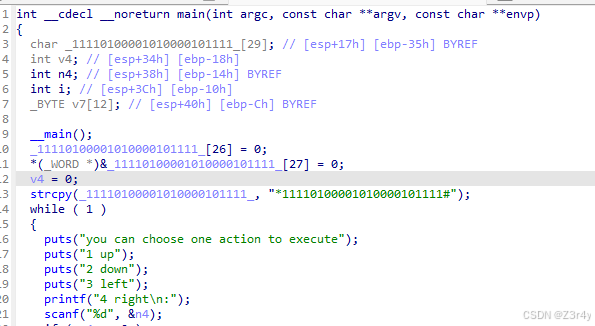

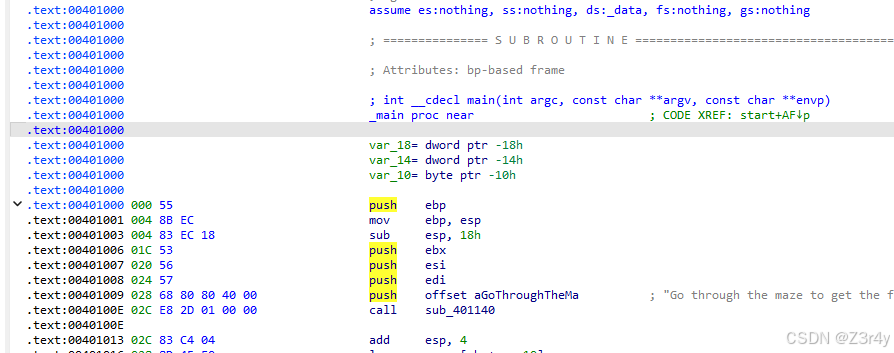

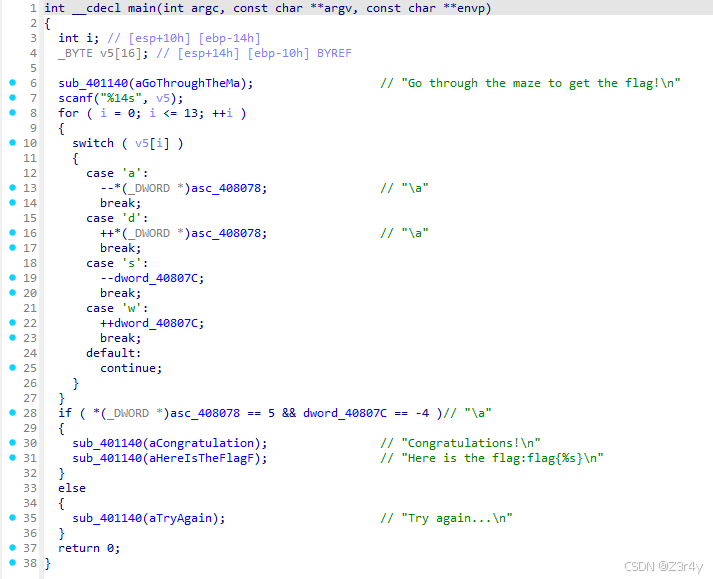

不一样的flag

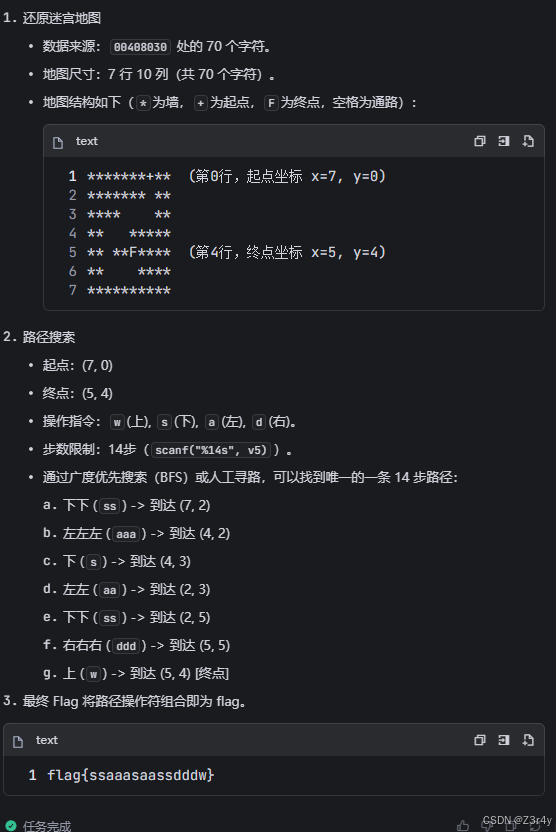

走迷宫的题

*1111

01000

01010

00010

1111#

1代表向上、2代表向下、3代表向左、4代表向右

走出迷宫的操作顺序:222441144222

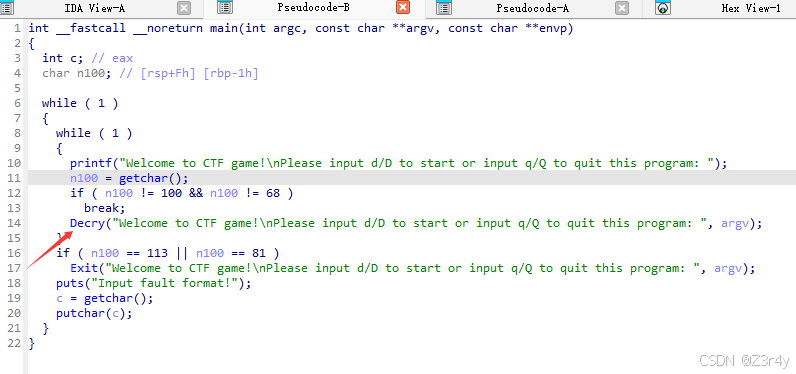

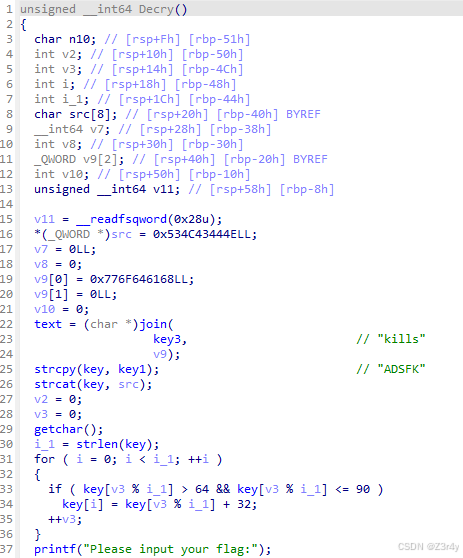

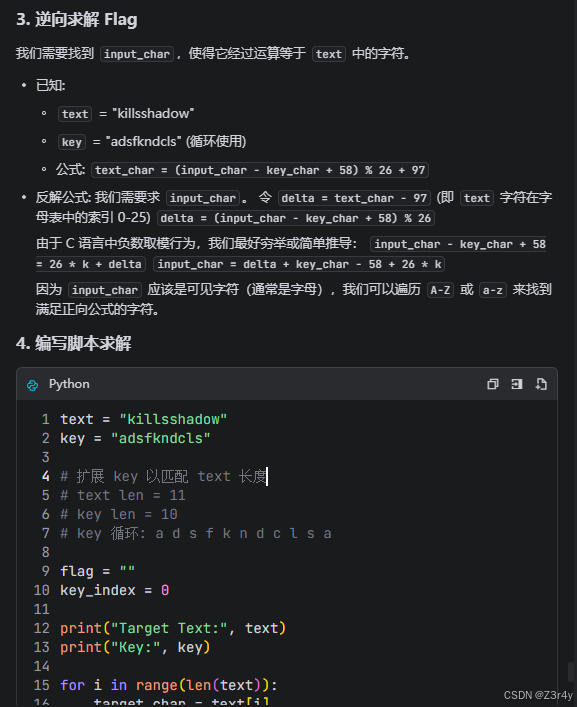

SimpleRev

关注Decry逻辑

扔给ai写个解密脚本

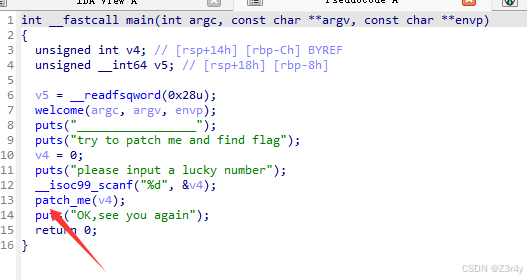

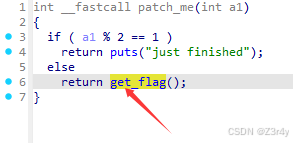

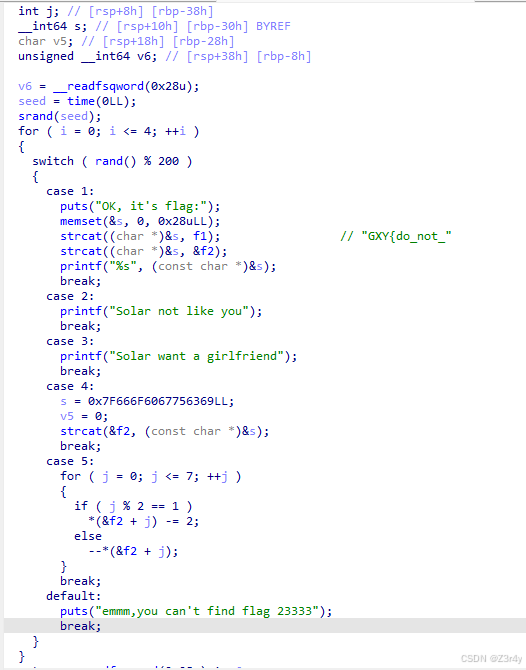

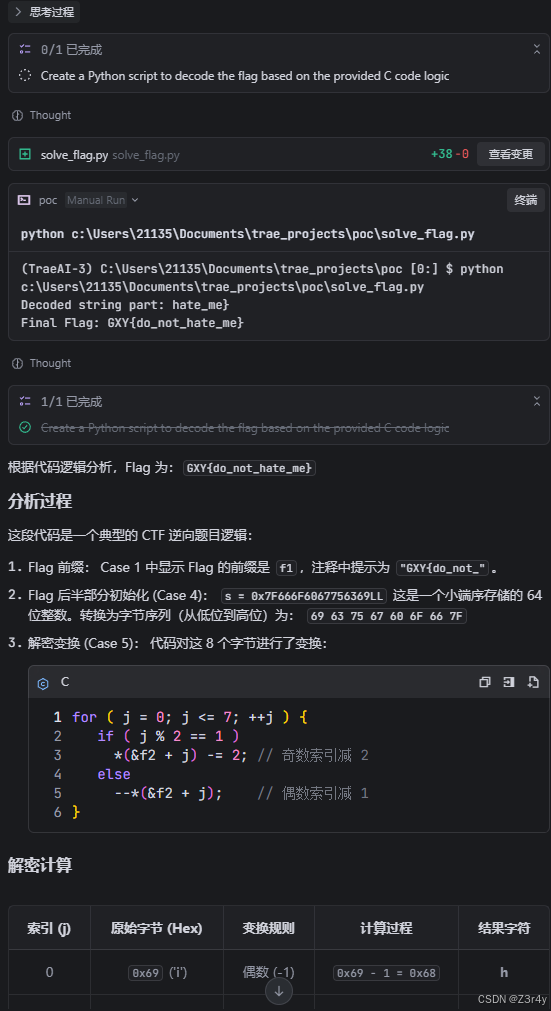

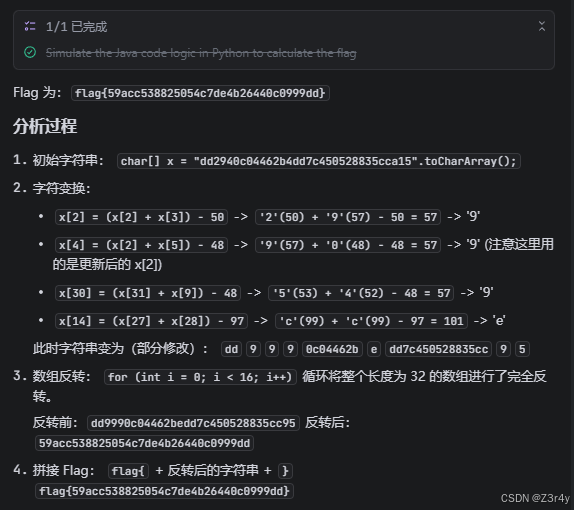

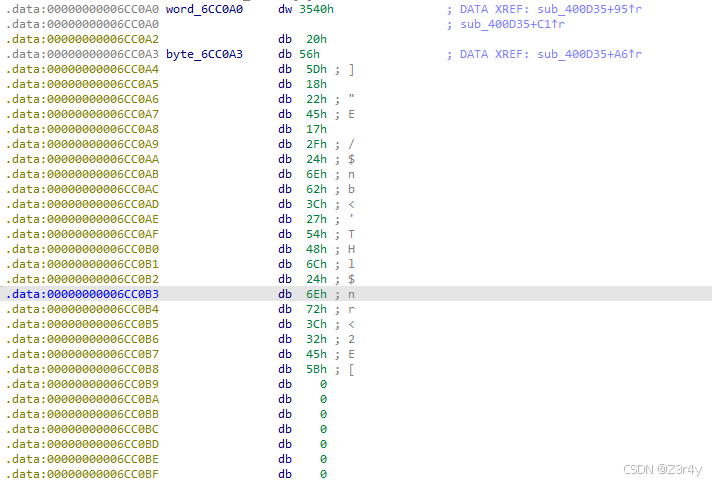

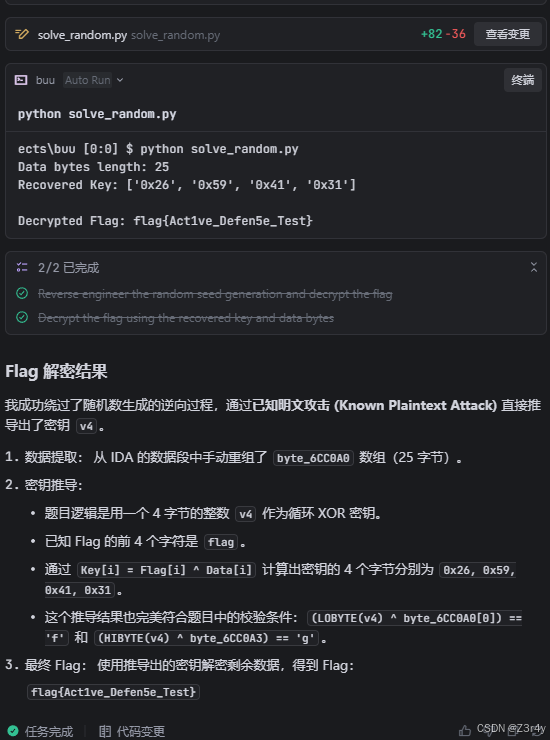

[GXYCTF2019]luck_guy

跟进patch_me

来看get_flag

丢给ai写个脚本

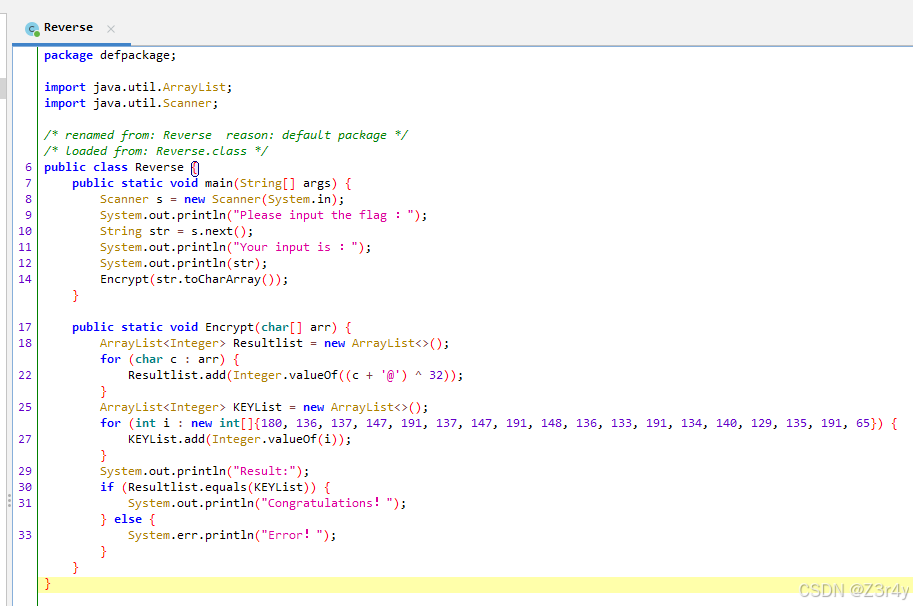

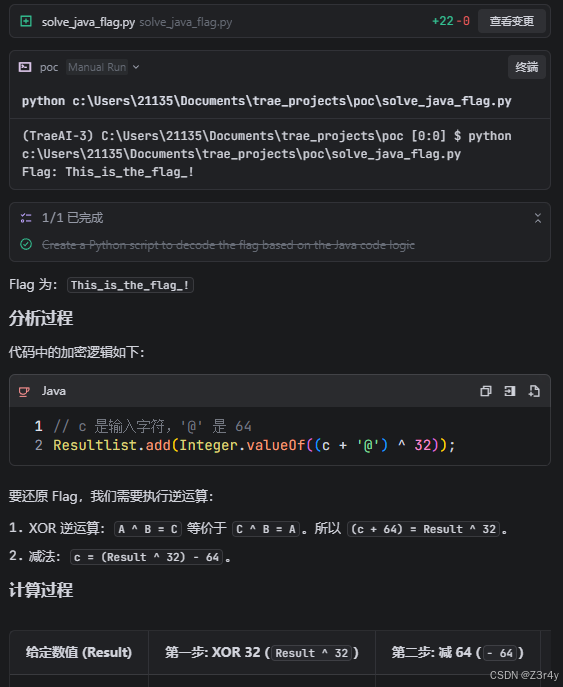

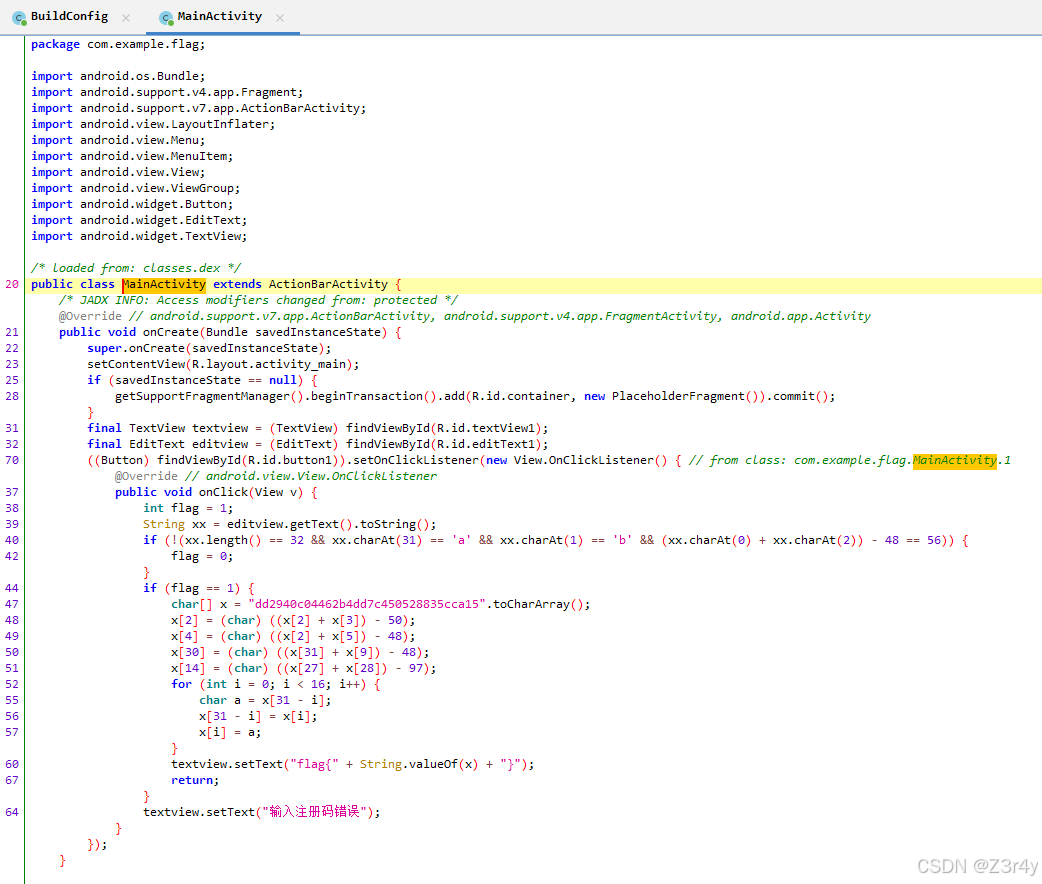

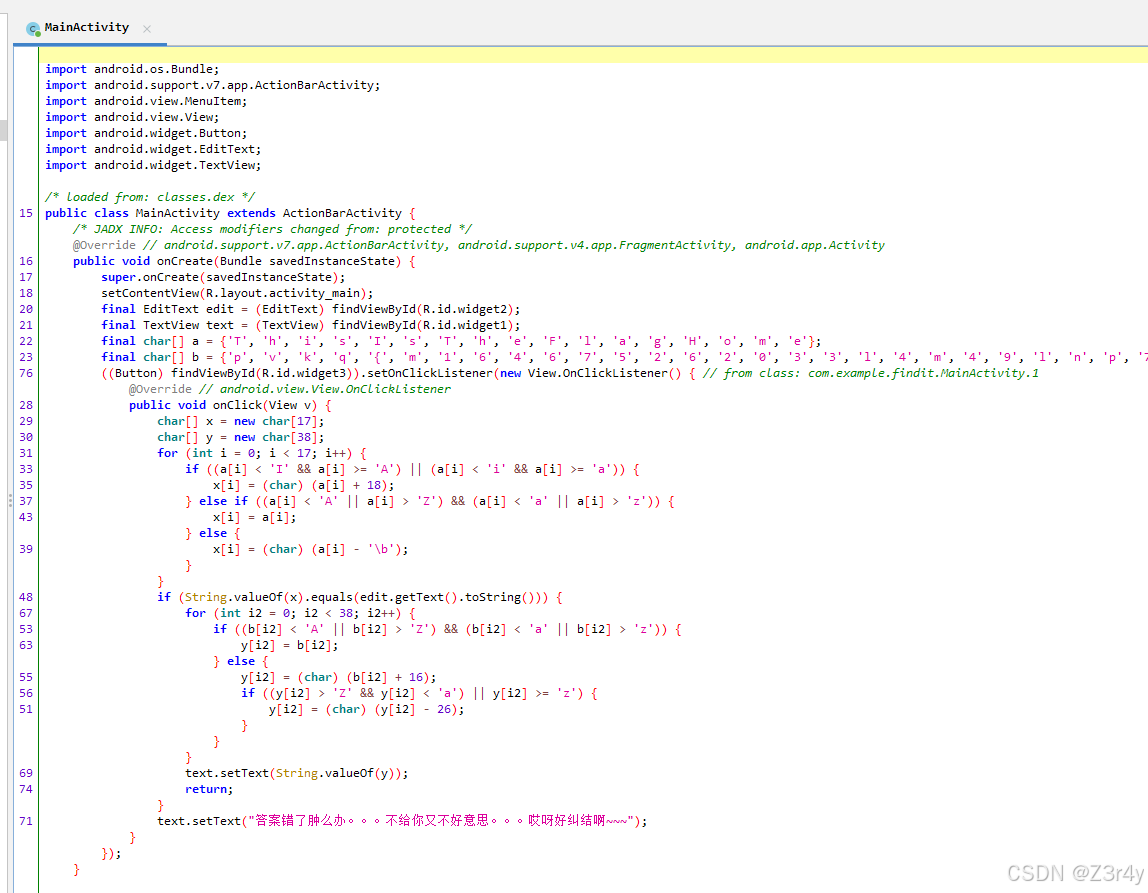

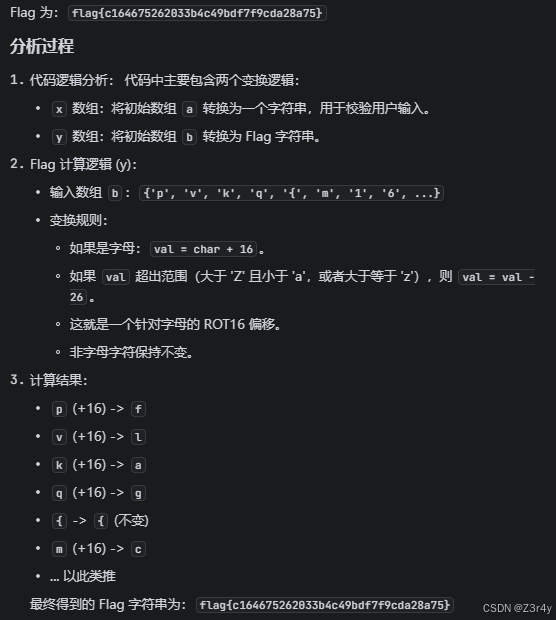

Java逆向解密

拖进jadx里

ai写个解密脚本

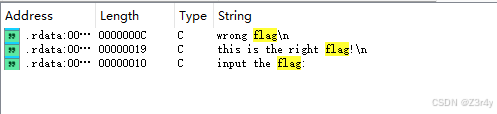

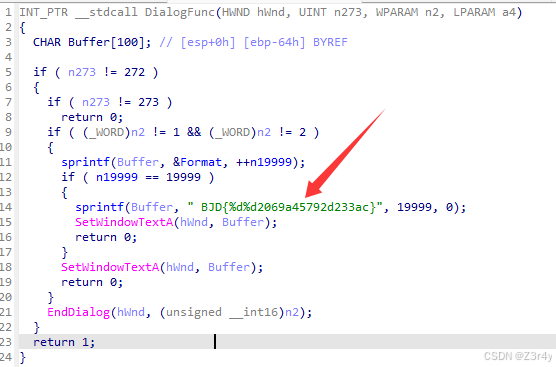

[BJDCTF2020]JustRE

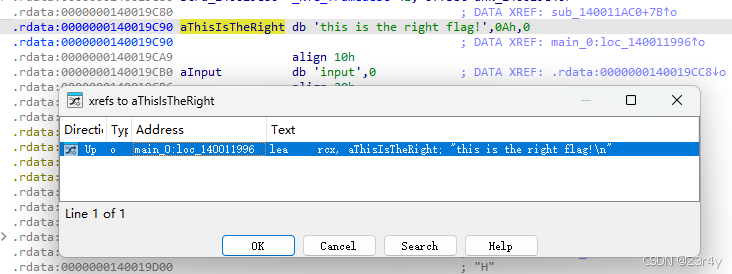

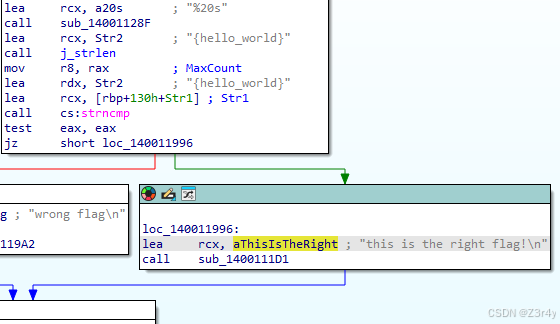

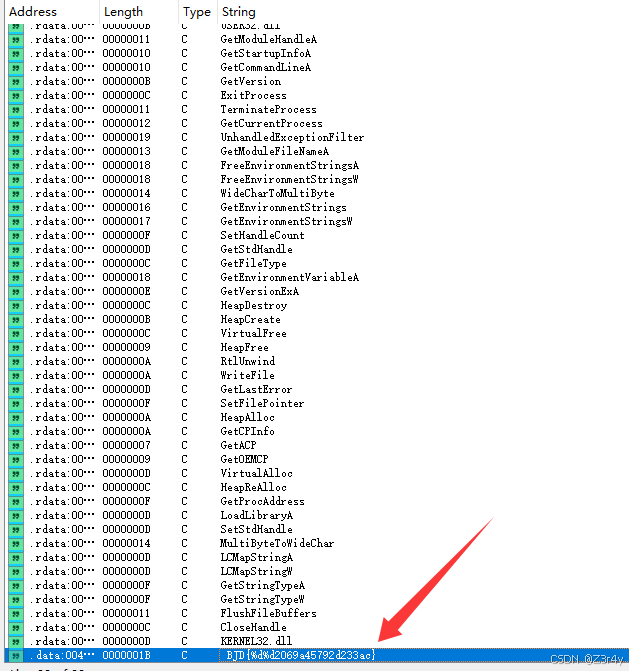

shift+f12

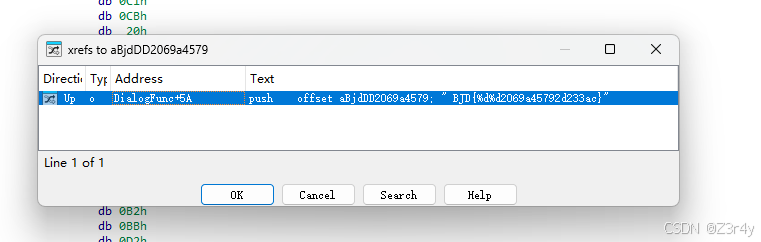

x

最终flag:1999902069a45792d233ac

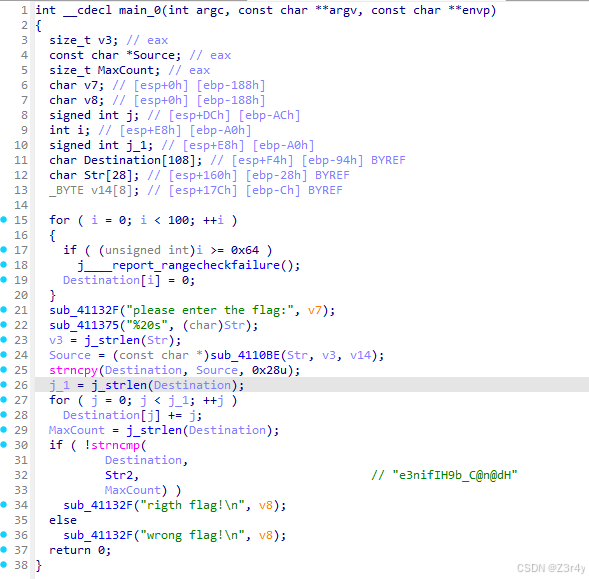

刮开有奖

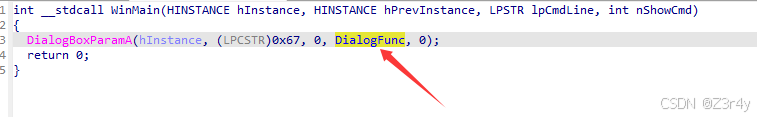

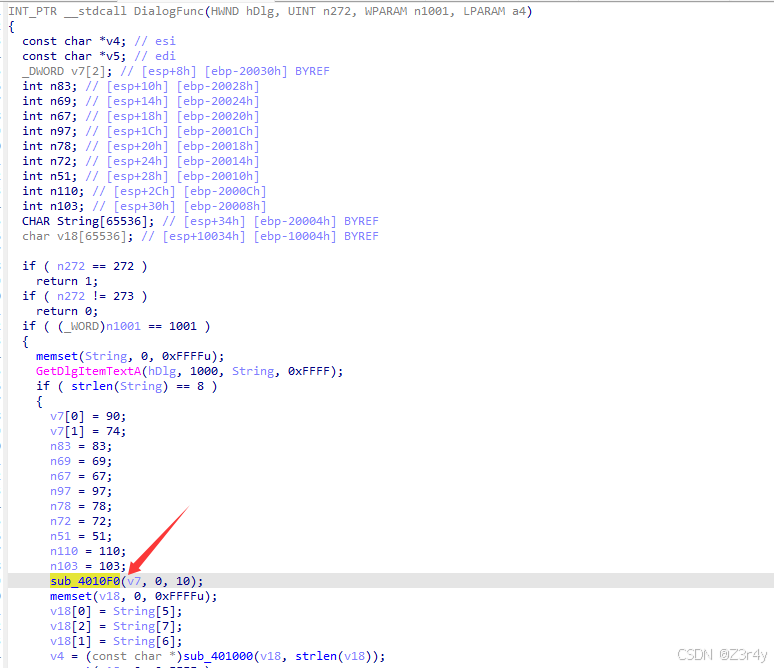

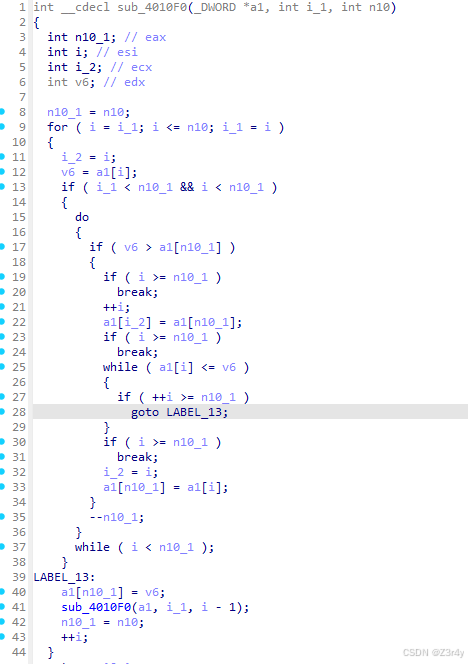

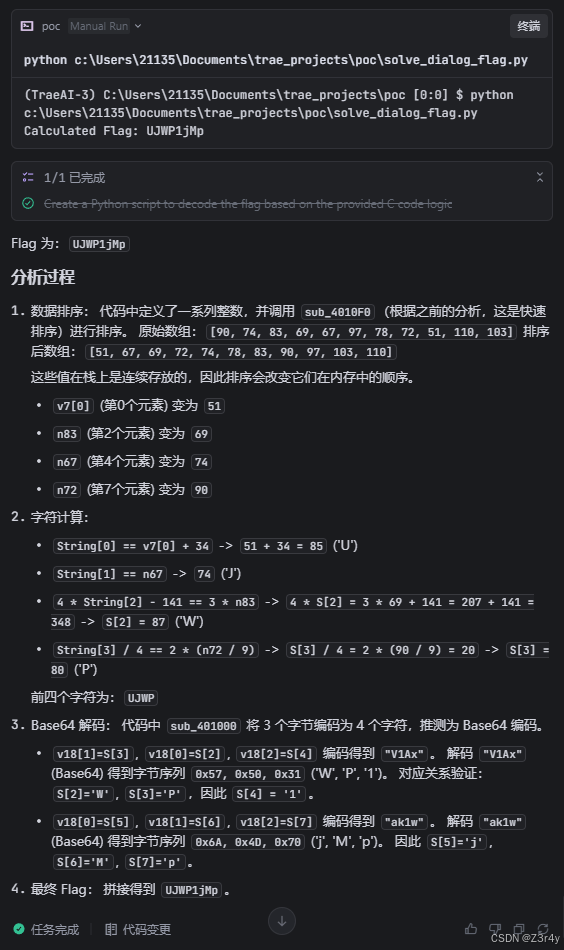

关注DialogFuc

关注sub_4010F0这个函数

丢给ai

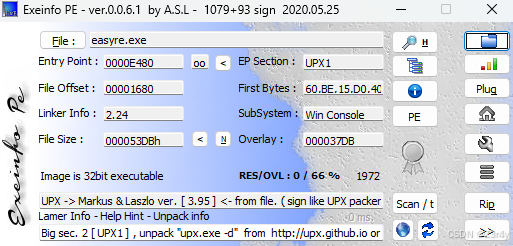

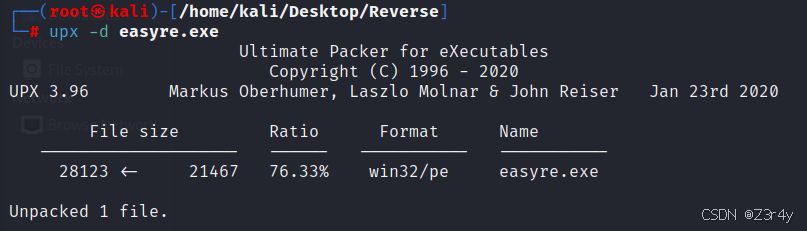

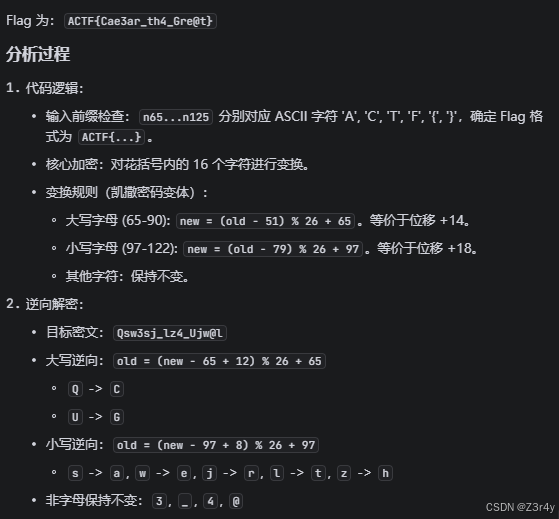

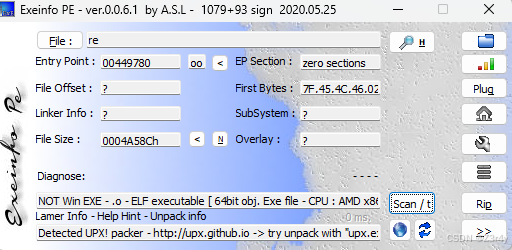

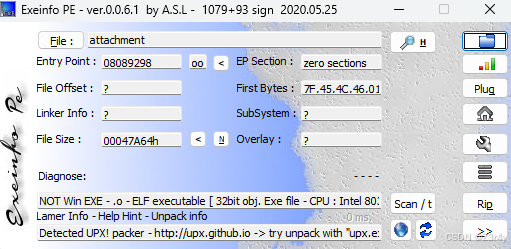

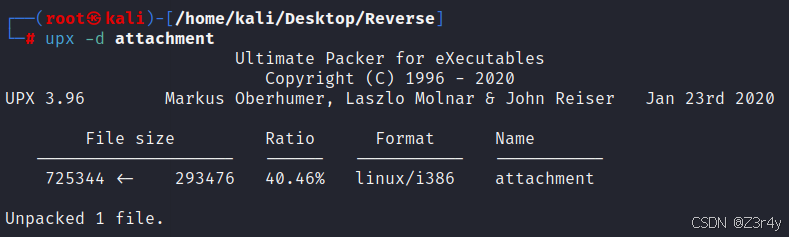

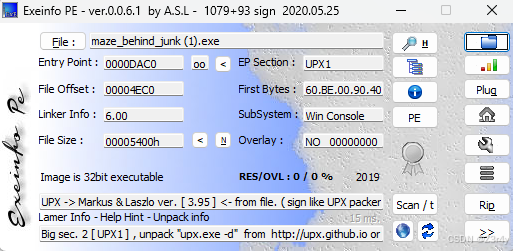

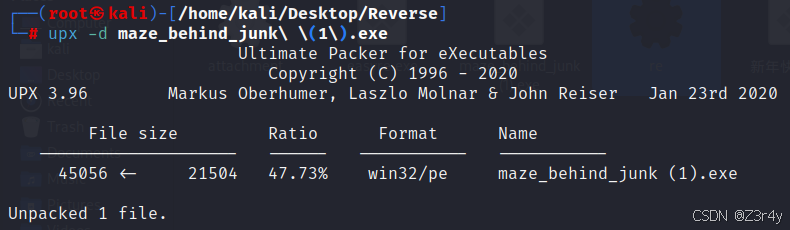

[ACTF新生赛2020]easyre

先查壳

脱壳

丢给ai

简单注册器

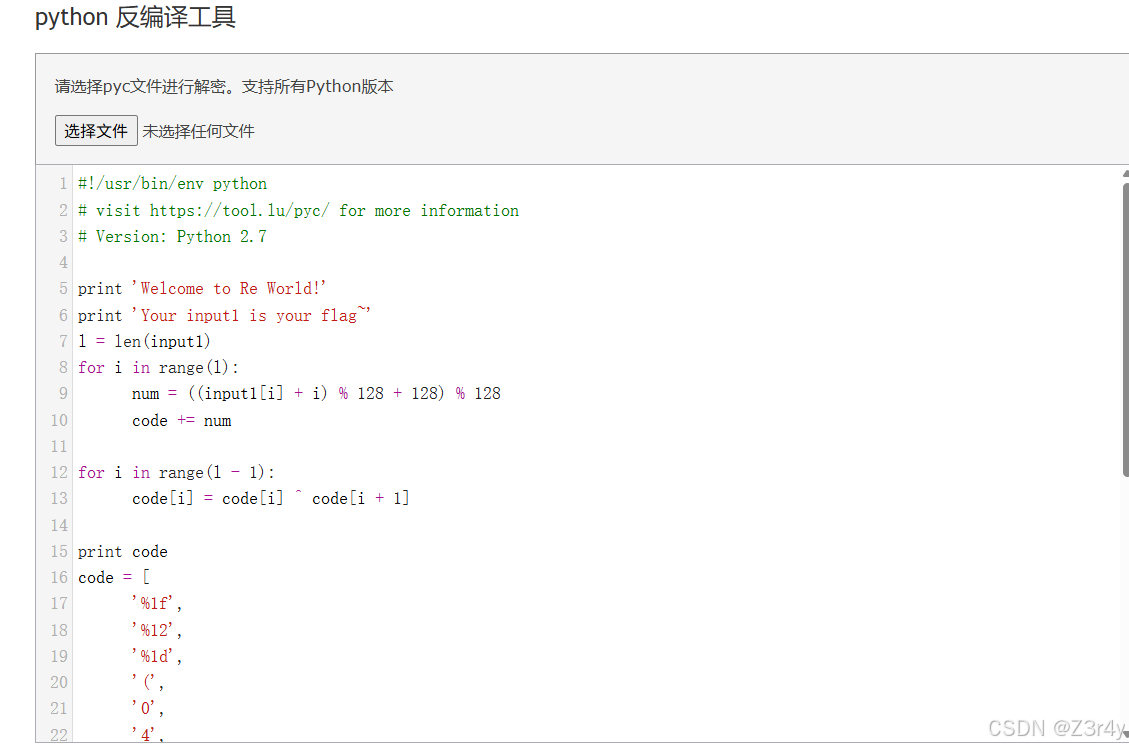

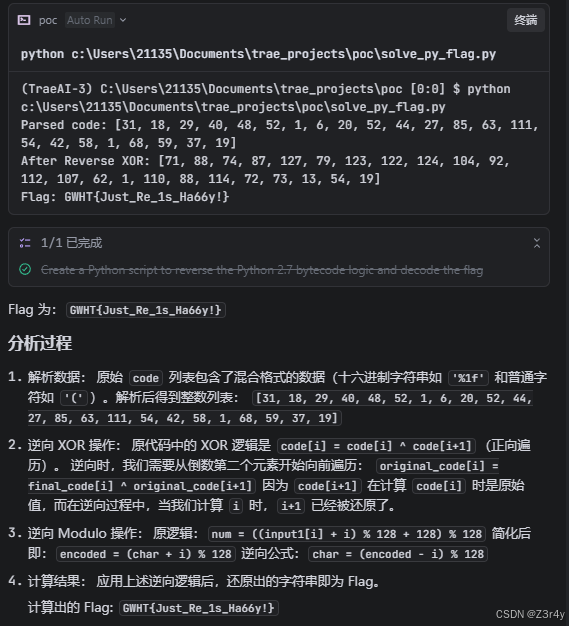

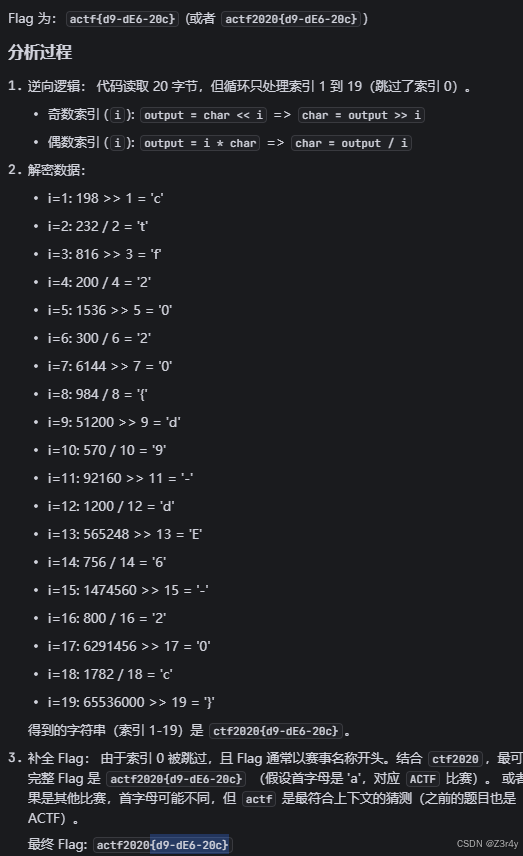

[GWCTF 2019]pyre

在线解密下pyc

[ACTF新生赛2020]rome

findit

jadx打开

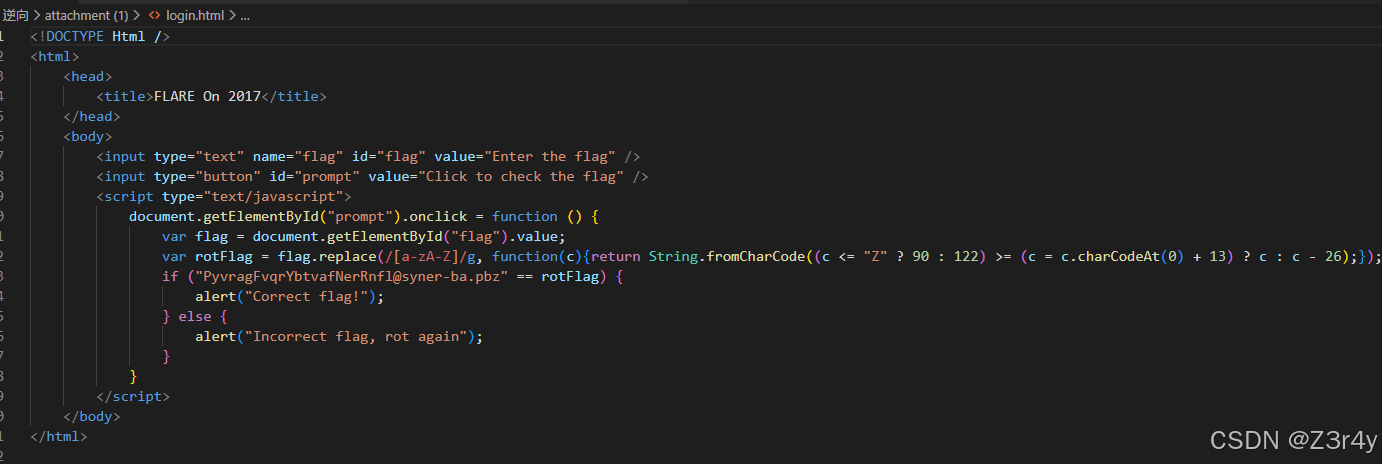

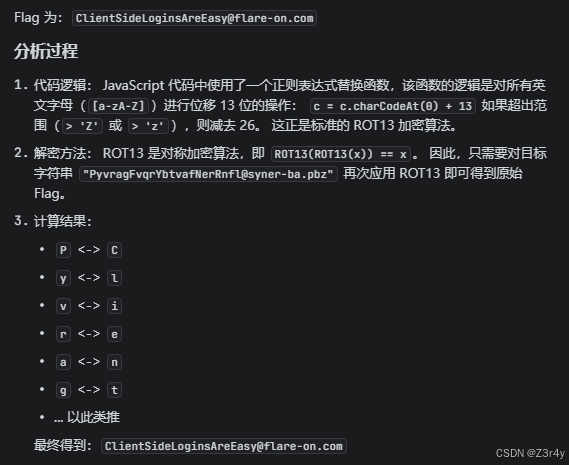

[FlareOn4]login

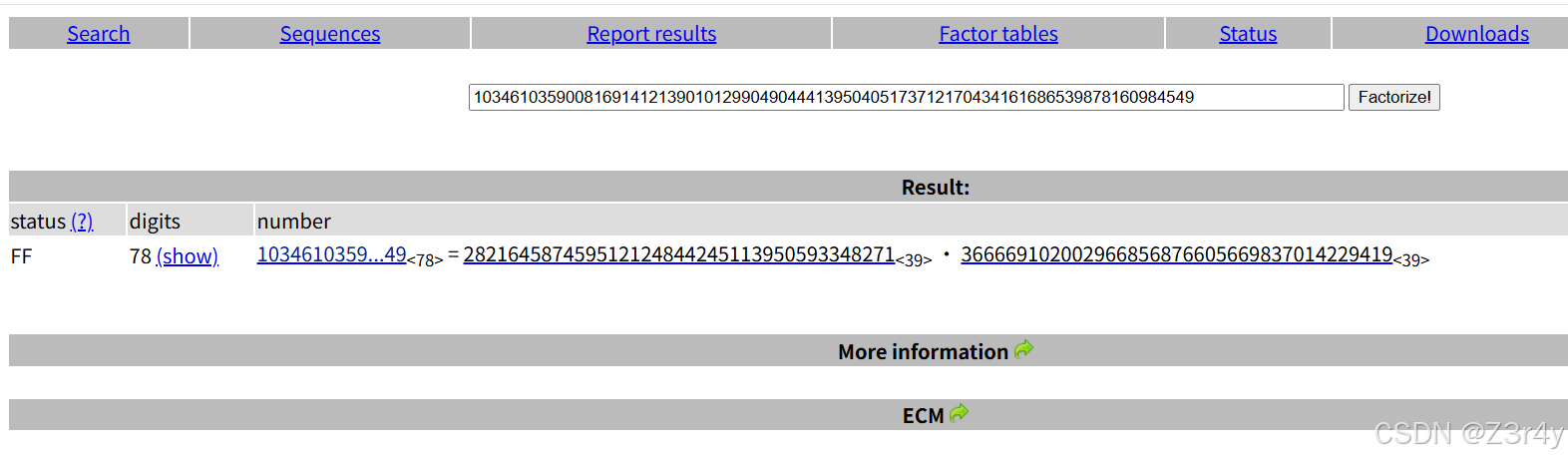

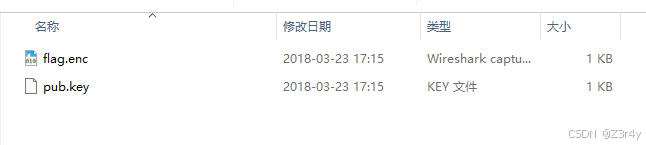

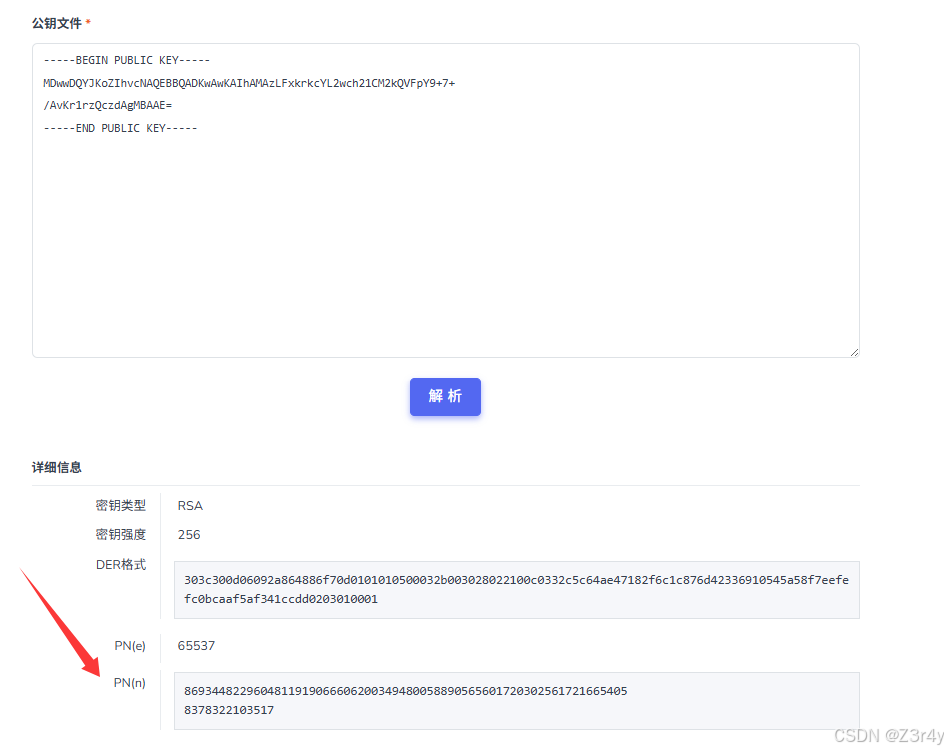

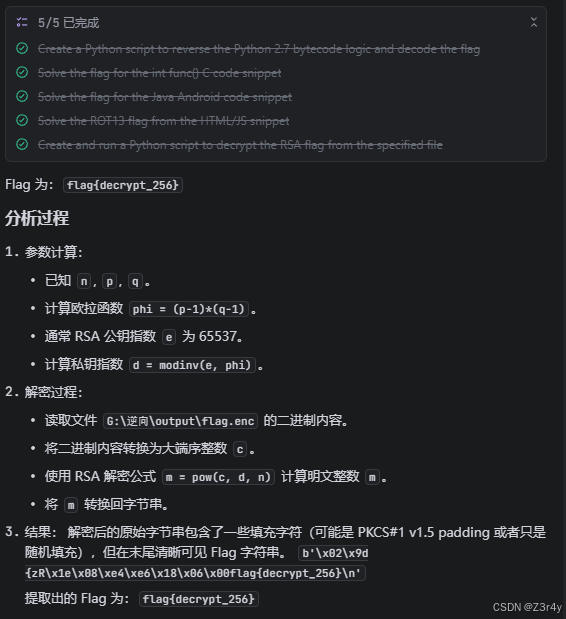

rsa

随便找个公钥在线解析网站

https://www.ssleye.com/ssltool/pub_asysi.html

解出n

分解下n

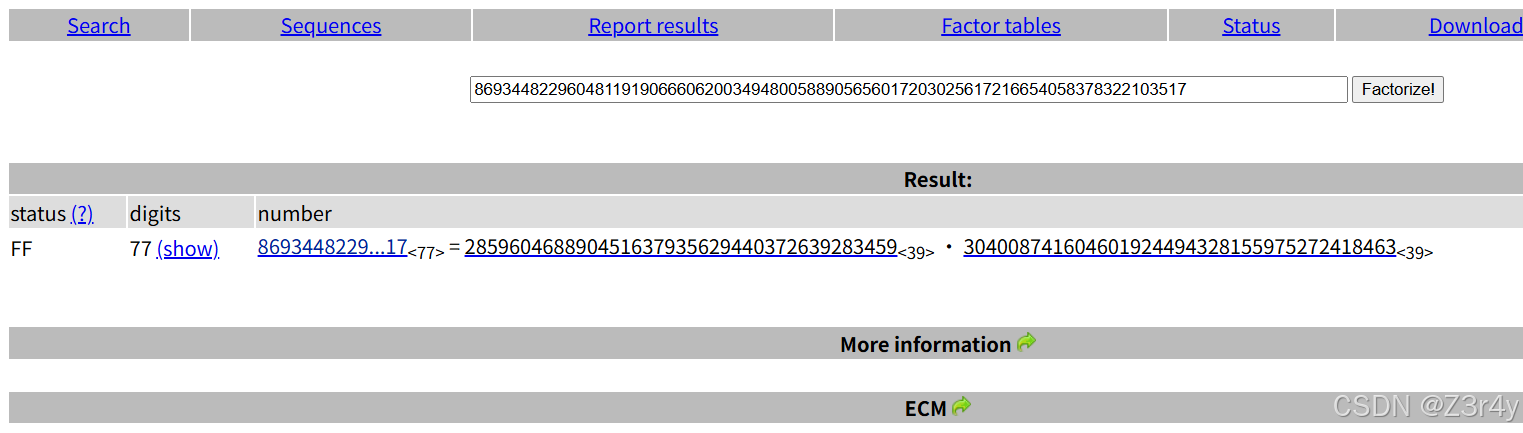

n=86934482296048119190666062003494800588905656017203025617216654058378322103517

p=285960468890451637935629440372639283459

q=304008741604601924494328155975272418463

[WUSTCTF2020]level1

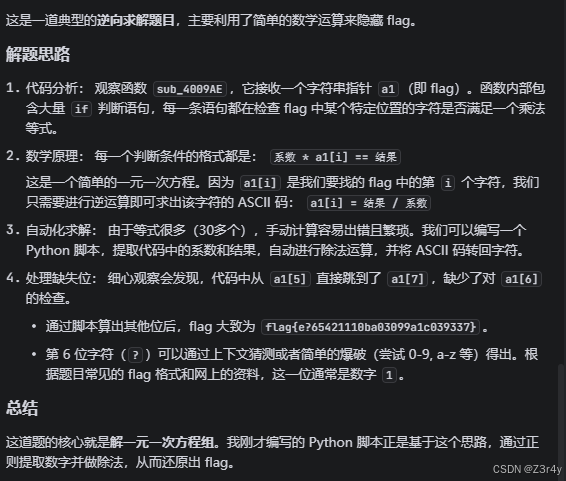

[GUET-CTF2019]re

先upx脱壳

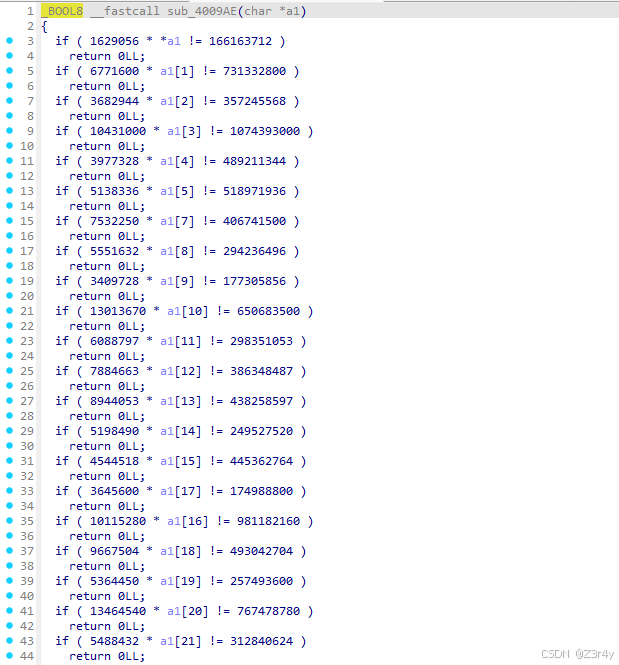

关注这个点

x

少了a1[6],爆破得1

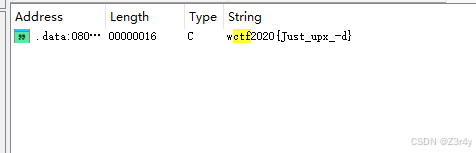

[WUSTCTF2020]level2

upx脱壳

全局搜ctf字符拿到flag

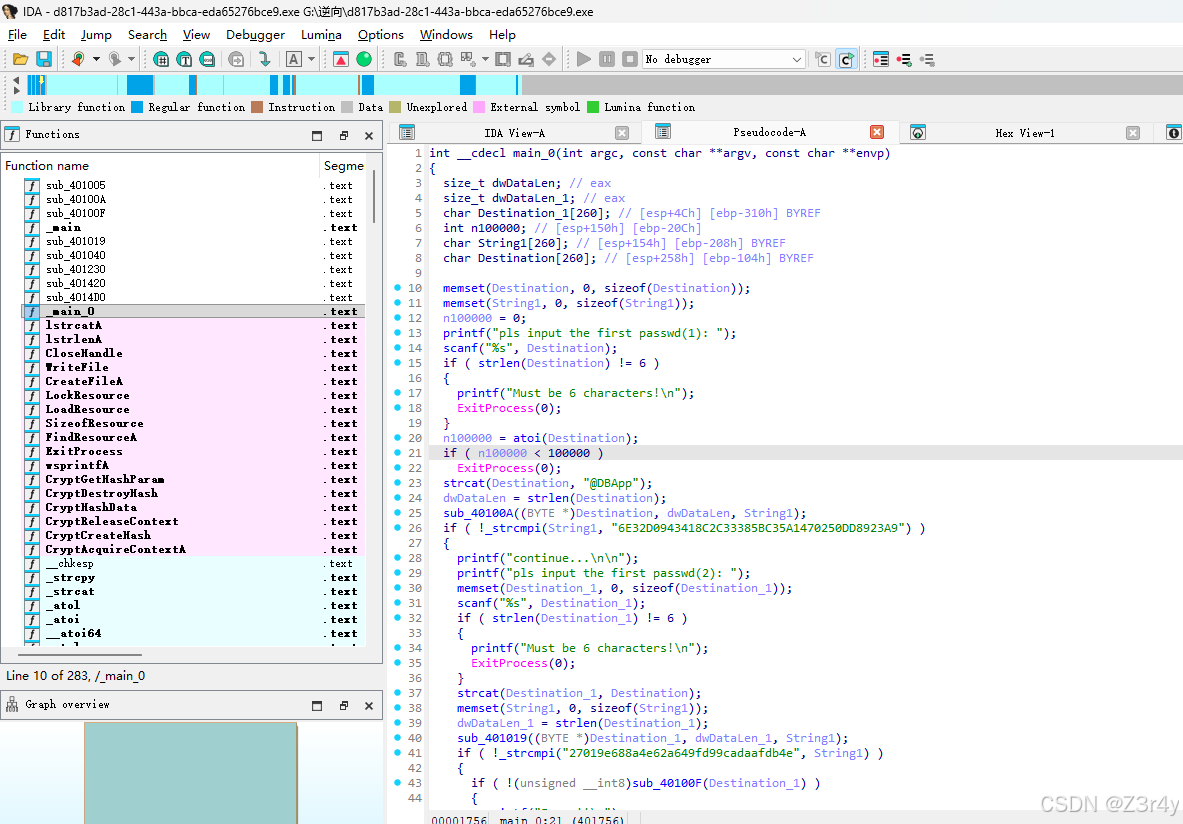

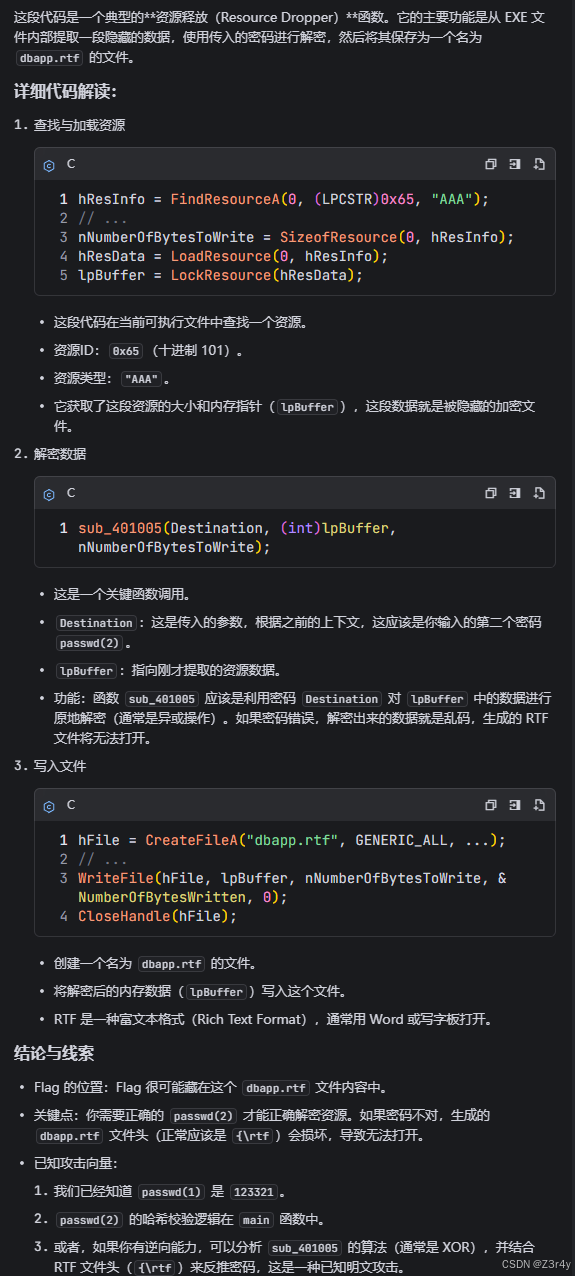

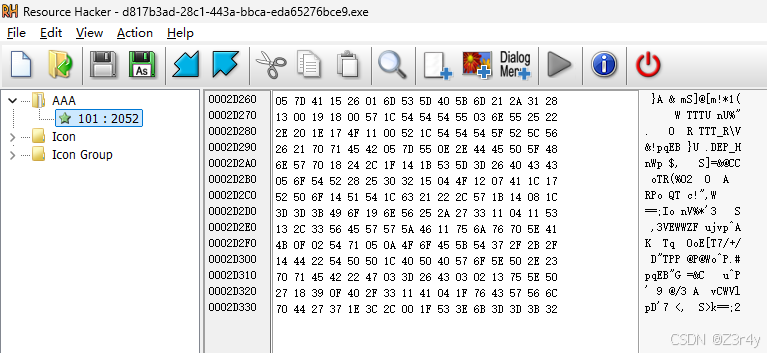

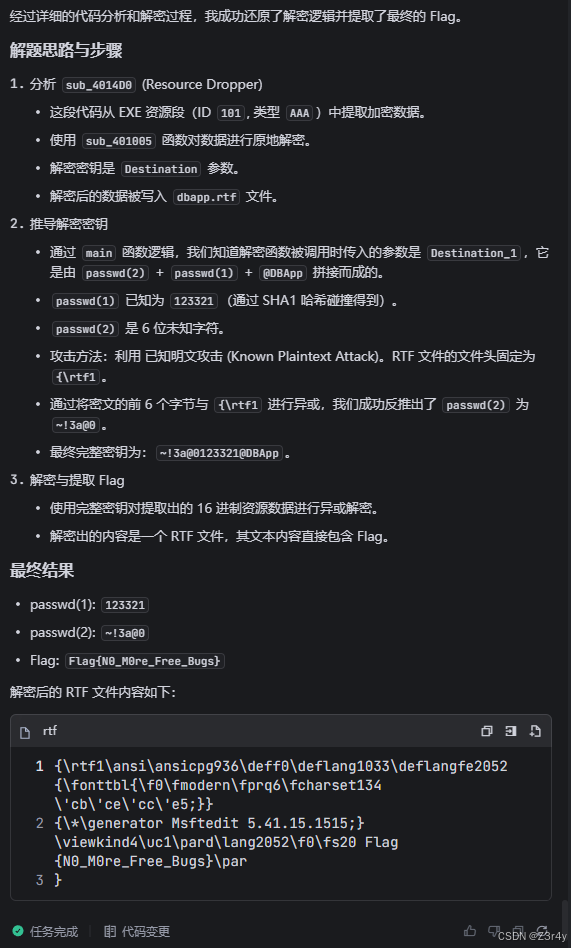

CrackRTF

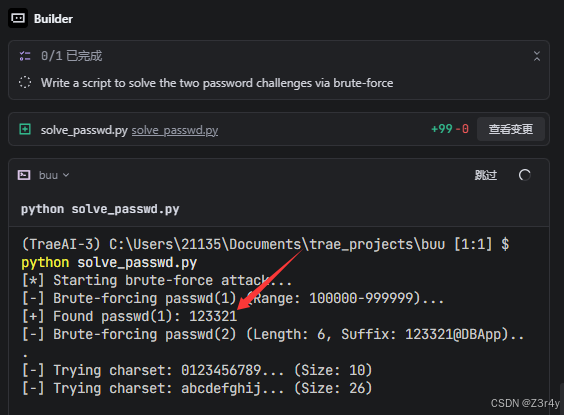

ai能过第一个判断

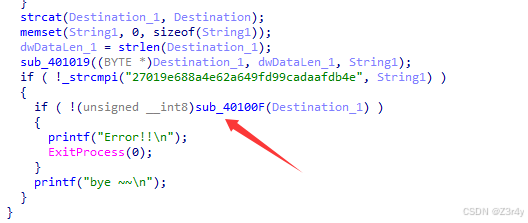

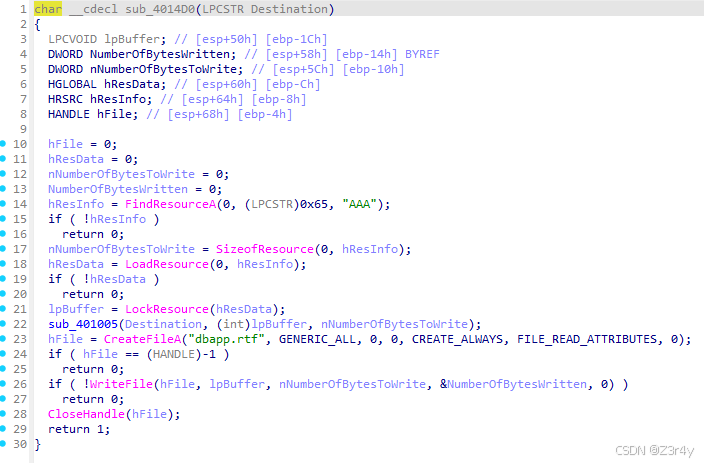

第二个判断直接爆不出来,需要去根据sub_40100F函数的实现去解

Resource Hacker查看AAA资源

扔给ai

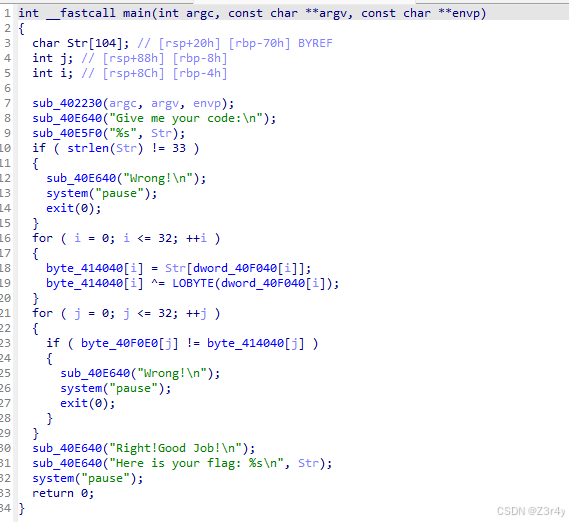

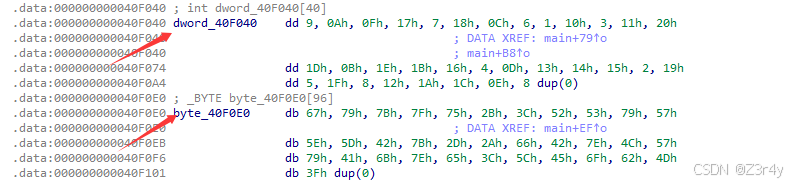

[MRCTF2020]Transform

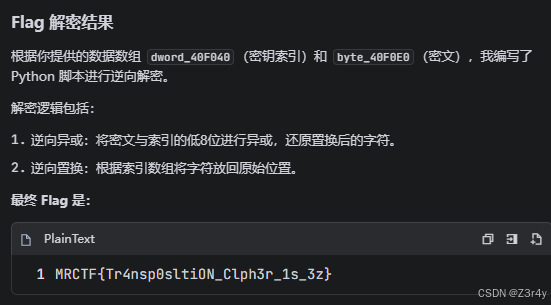

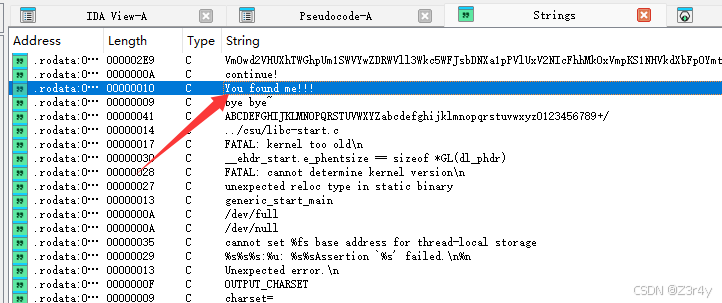

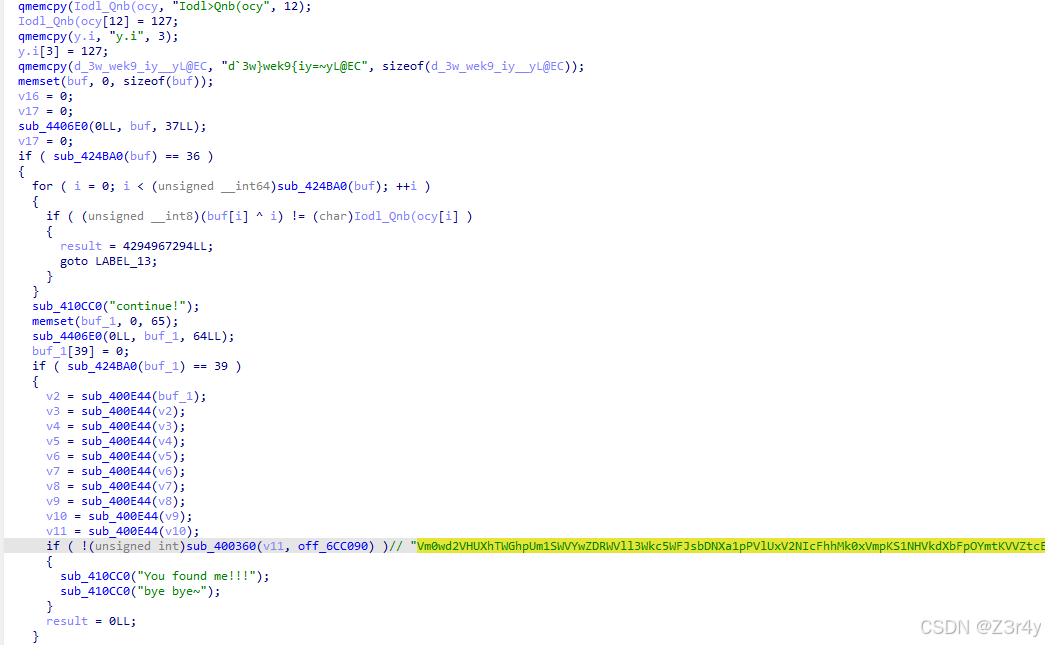

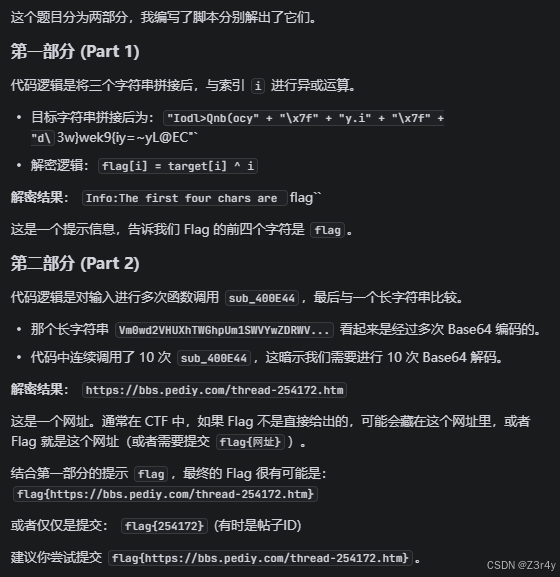

[2019红帽杯]easyRE

shift+f12

扔给ai

应该是错了。。

发现一个未被调用的函数

丢给ai

[MRCTF2020]Xor

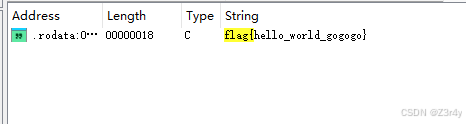

[MRCTF2020]hello_world_go

shift+f12赢了

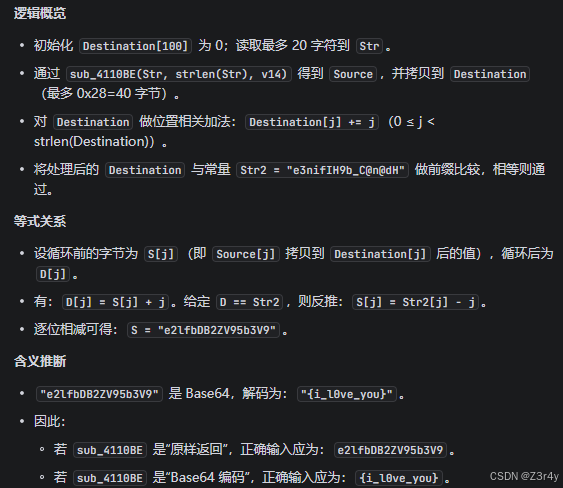

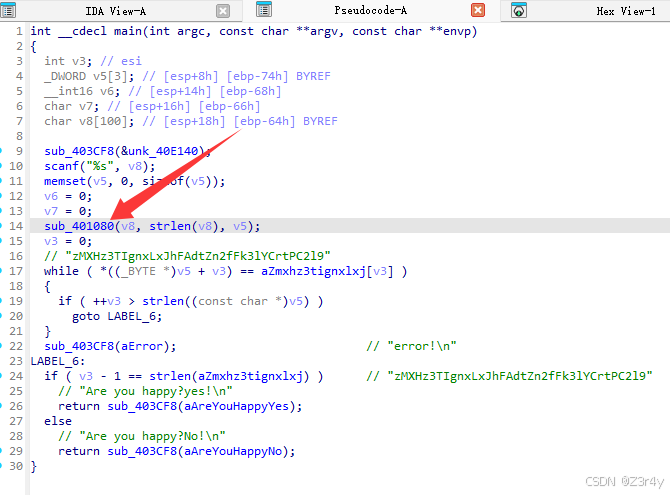

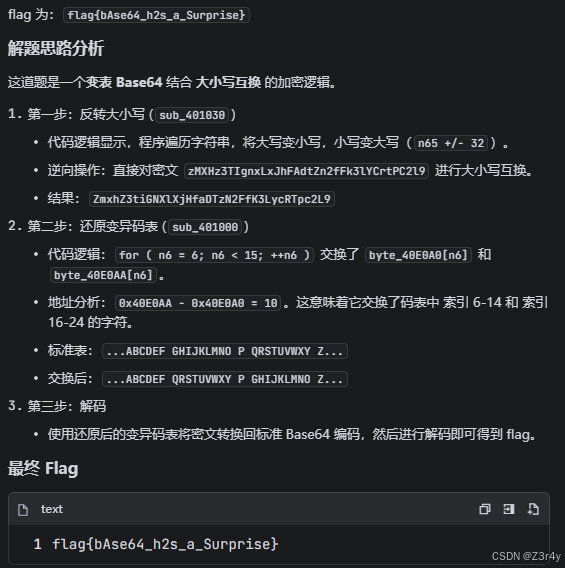

[ACTF新生赛2020]usualCrypt

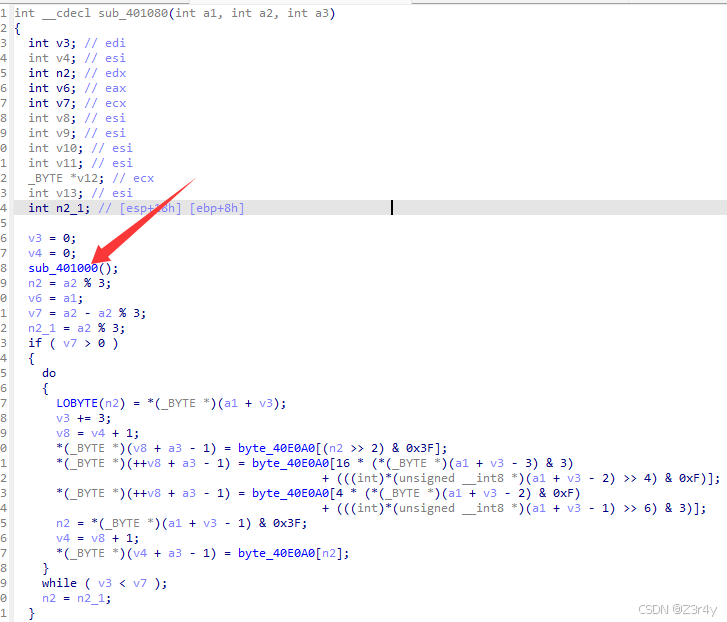

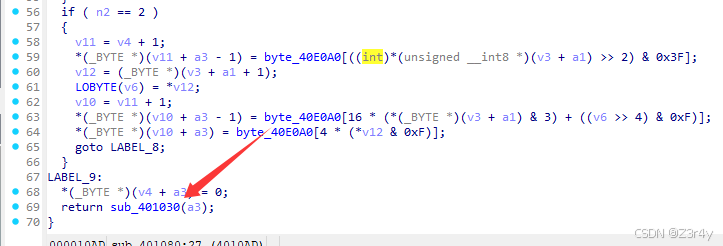

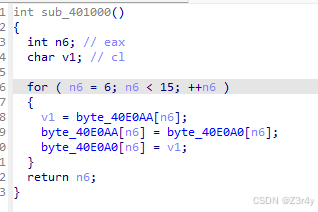

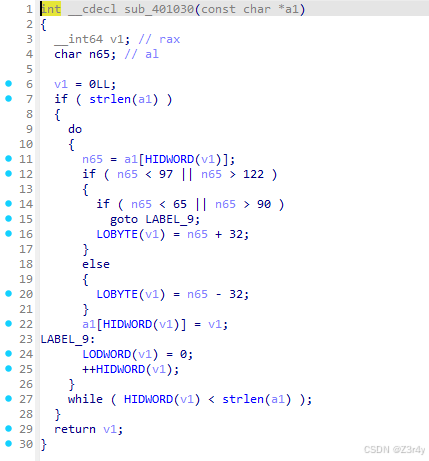

sub_401080调用了sub_401000和sub_401030

来看二者的具体实现

喂给ai得

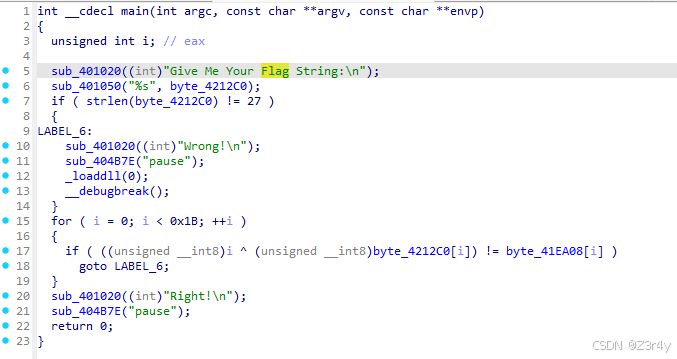

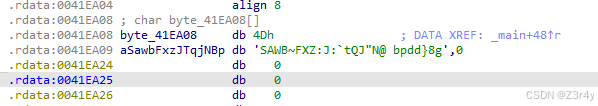

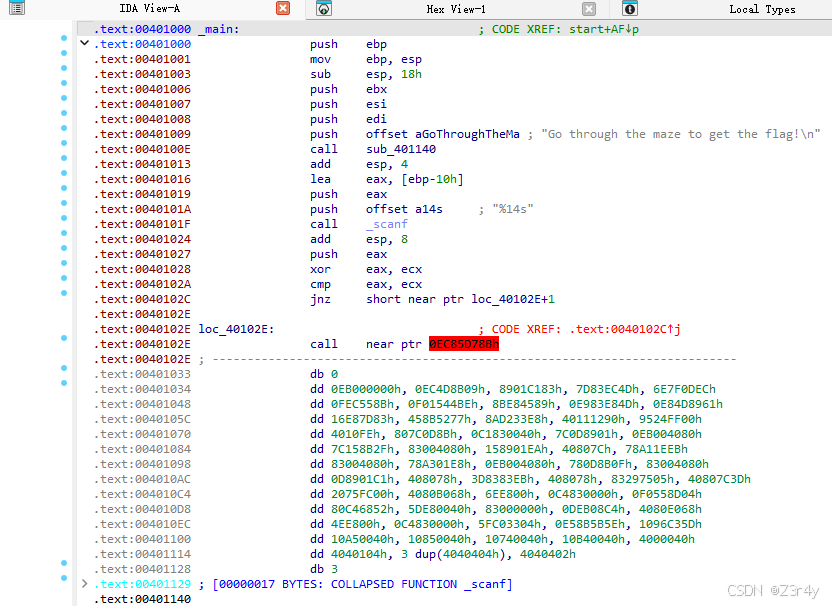

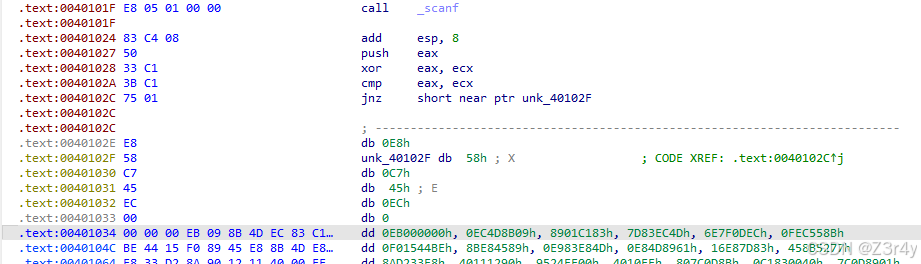

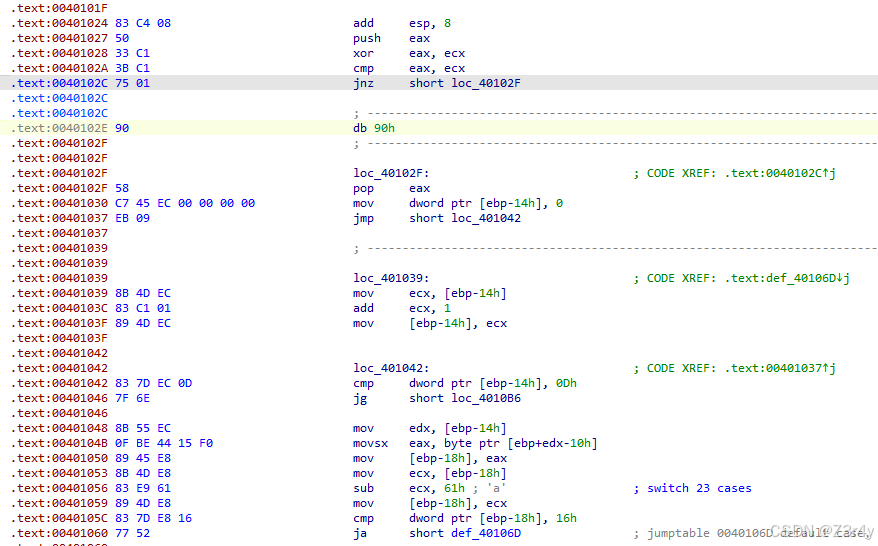

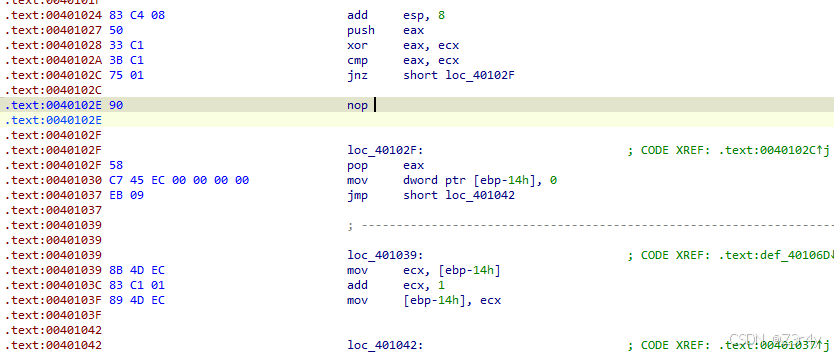

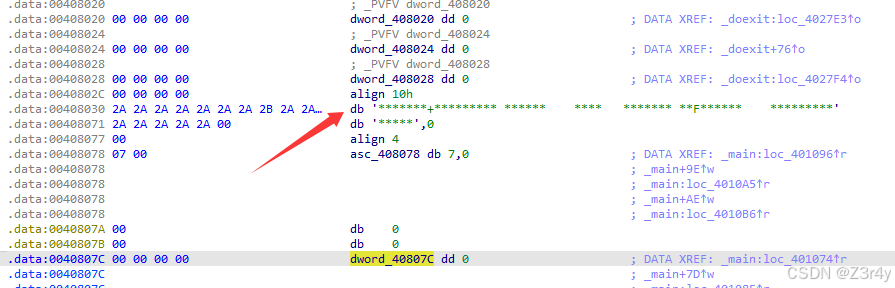

[HDCTF2019]Maze

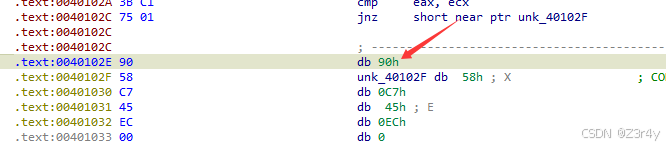

进来先要去花

先按d转16进制

先ctrl+n 去 nop掉

再按c转汇编

最后在push的地方按p构造函数

f5看伪代码

往上看变量

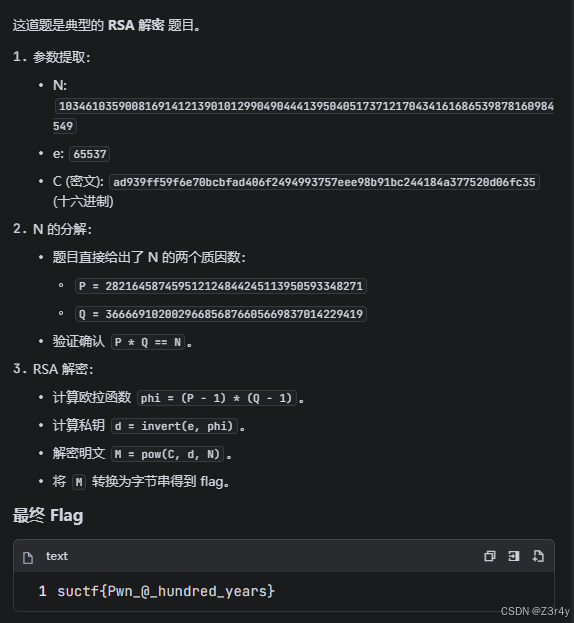

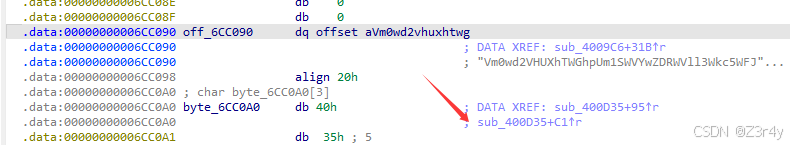

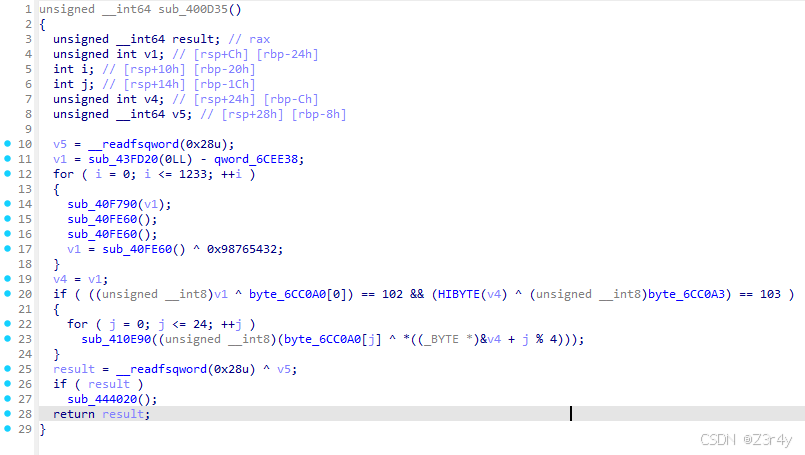

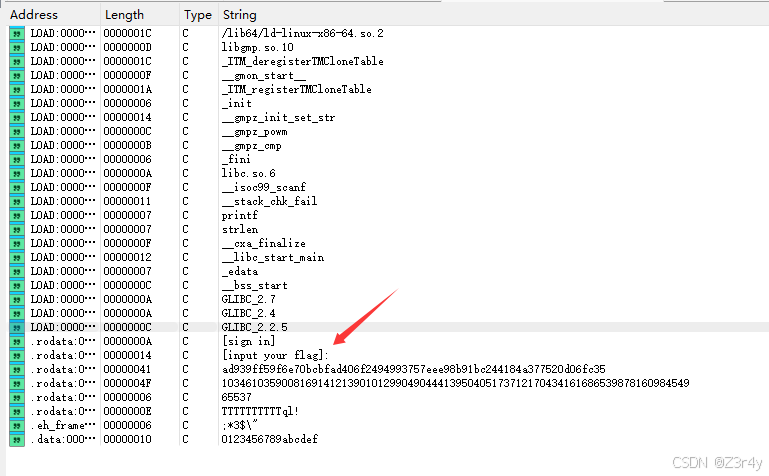

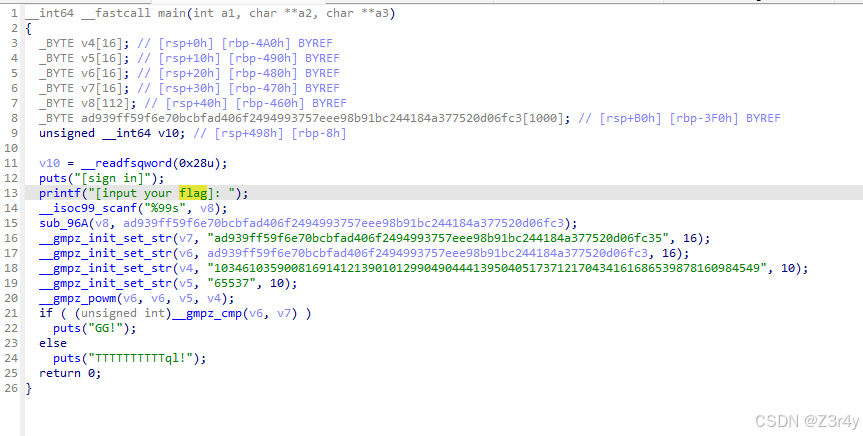

[SUCTF2019]SignIn

分一下大整数