漏洞介绍:

Letta(原名 MemGPT)是一个开源框架,旨在构建具备长期记忆、上下文管理和高级推理能力的 AI Agent,也支持将这些 Agent 以微服务形式部署为 REST API 服务,可被集成到应用中使用。它提供状态持久化、工具调用、上下文可视化等功能,适用于对话型 AI、自动化流程与记忆驱动应用的场景。

漏洞出现在 Letta 服务端的 run_tool_from_source 接口中,该接口会直接执行用户提交的 Python 源码,原本应通过本地沙箱机制(local sandbox)来限制危险操作,但实际实现存在缺陷,导致攻击者可绕过限制并在宿主环境中执行任意代码。

漏洞影响:

该接口是 Letta 中提供"工具执行"能力的开放端点,设计用于在 AI Agent 中运行自定义脚本工具。

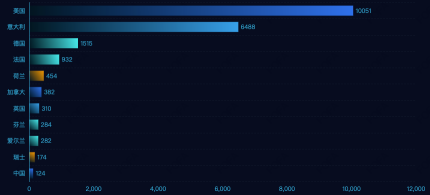

全球分布图:

漏洞编号:CVE-2025-51482

漏洞等级:高危

受影响版本:已知影响 Letta 0.7.12 版本

漏洞类型:远程代码执行

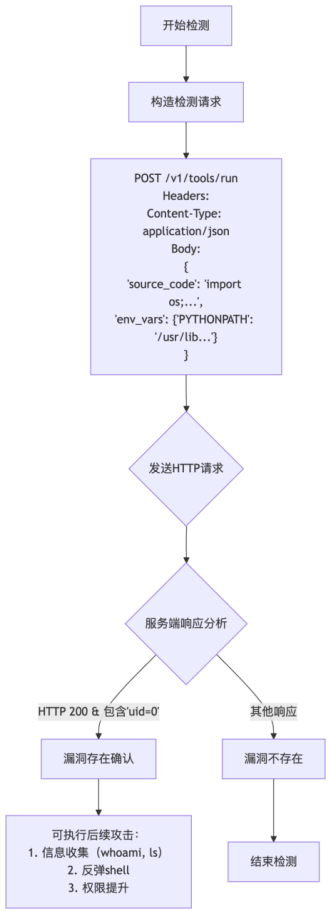

利用流程:

漏洞复现:

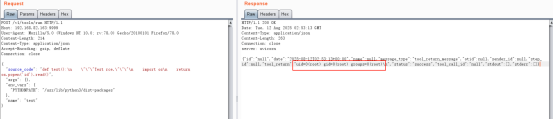

在本地或测试服务器部署 Letta 后,攻击者可直接向 /v1/tools/run 接口发起 POST 请求,并在 source_code 字段中传入自定义 Python 代码。该接口原本用于在 AI Agent 中运行自定义工具,但由于缺乏有效的执行隔离,传入的代码会被 Letta 后端直接调用 Python 解释器执行。利用此缺陷,攻击者可构造包含系统命令(如 id、ls 等)的 payload 并发送至目标接口,从而在服务器上执行任意代码并回显结果,实现对主机的完全控制。整个过程无需身份认证或可在弱权限下触发,对存在公网暴露接口的实例威胁极大。

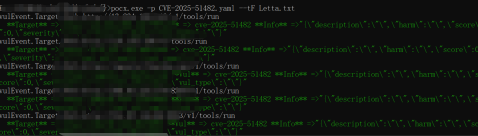

漏洞验证:

利用 pocx 向目标的/v1/tools/run 接口发送包含模板注入代码的 POST 请求,若响应中回显预期命令执行结果(如 uid=、root、 等),即判断目标存在远程代码执行风险。

修复建议:

1、限制或屏蔽对 /v1/tools/run 接口的访问,启用严格身份认证和访问控制。

2、尽快升级 Letta 到官方包含漏洞修复的版本,或合并官方补丁自行构建。

3、启用 RESTRICTEDPYTHON_LOCAL_ENABLED=true,使用 RestrictedPython 沙箱和白名单机制限制代码执行权限。

4、降低 Letta 服务运行权限,避免 root 用户运行,并结合容器限制资源和网络权限。