引言

在规模化 Linux 服务器集群环境中,运维安全 与管理效率 的矛盾始终存在。传统的 root 密码登录、逐台手动操作模式,既无法抵御暴力破解、权限滥用等安全风险,也难以应对数十甚至上百台服务器的批量运维需求。本文将从安全背景出发,结合开源与商业 Web 面板工具,为 Linux 系统管理员和 DevOps 工程师提供一套"禁用 root 密码 + 集中面板管理 + 操作全追溯"的终极解决方案。

- 引言

- 目录

-

- [一、安全背景:为什么必须禁用 root 密码登录?](#一、安全背景:为什么必须禁用 root 密码登录?)

- 二、集中化管理痛点:传统手动运维的"天花板"

- [三、解决方案引入:集中化 Web 面板工具选型](#三、解决方案引入:集中化 Web 面板工具选型)

- 四、核心功能展示:面板工具如何实现"安全+效率+可追溯"?

-

- [1. 批量执行命令/脚本部署:告别逐台操作](#1. 批量执行命令/脚本部署:告别逐台操作)

- [2. 基于角色的访问控制(RBAC):精细化权限管控](#2. 基于角色的访问控制(RBAC):精细化权限管控)

- [3. 操作日志记录与会话回放:满足合规与追溯需求](#3. 操作日志记录与会话回放:满足合规与追溯需求)

- 五、最佳实践建议:让多机管理更安全

- 六、结尾总结:安全+效率+可审计,三位一体的现代运维理念

- 七、相关链接

目录

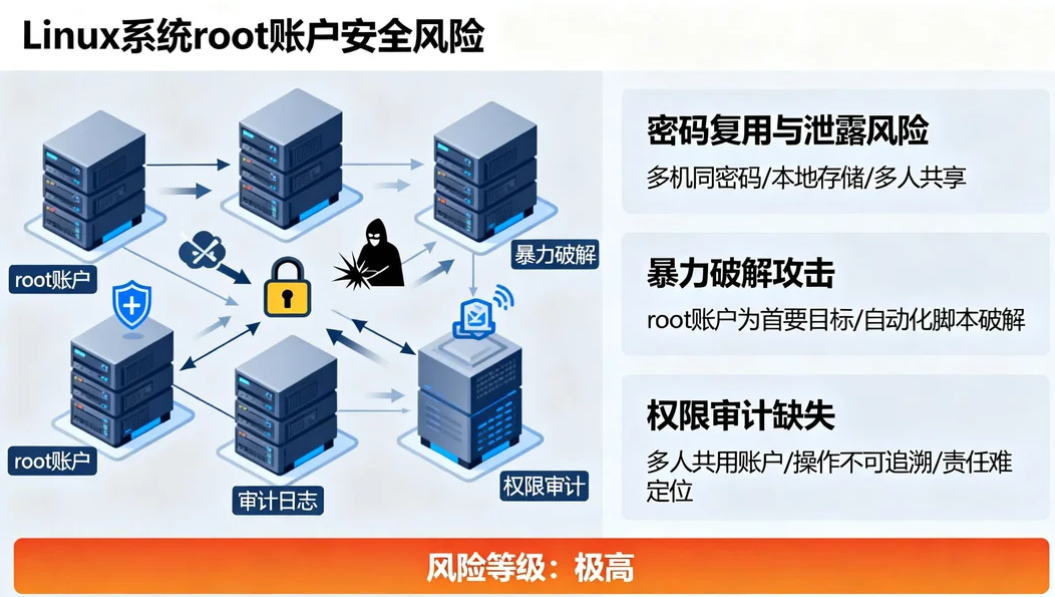

一、安全背景:为什么必须禁用 root 密码登录?

root 账户作为 Linux 系统的最高权限账户,一旦泄露或被攻破,攻击者可直接掌控整台服务器,造成数据篡改、系统瘫痪等不可逆损失。在多机环境中,root 密码登录的风险被进一步放大:

- 密码复用与泄露风险:为了方便运维,管理员常为多台服务器设置相同 root 密码,一旦某台服务器密码泄露,整个集群都会面临威胁;同时,密码存储在本地或多人共享时,也存在泄露隐患。

- 暴力破解攻击:root 账户是黑客暴力破解的首要目标,开放密码登录的服务器,极易被自动化脚本攻破。

- 权限审计缺失:多人共用 root 账户时,无法追溯具体操作人及操作行为,出现安全事故后难以定位责任。

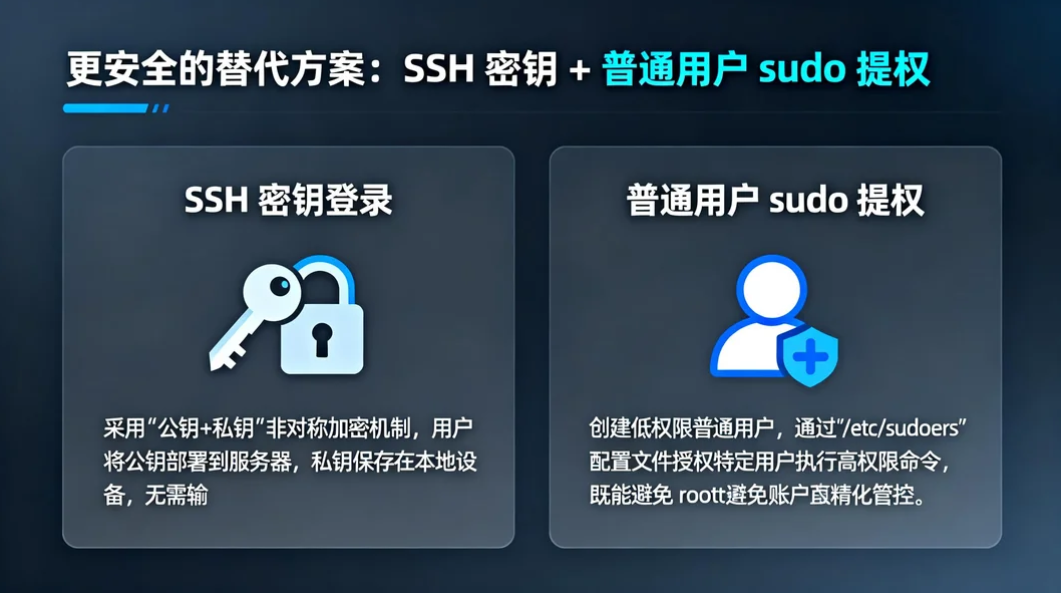

更安全的替代方案:SSH 密钥 + 普通用户 sudo 提权

- SSH 密钥登录:采用"公钥+私钥"非对称加密机制,用户将公钥部署到服务器,私钥保存在本地设备,无需输入密码即可登录,彻底杜绝暴力破解风险。

- 普通用户 sudo 提权 :创建低权限普通用户,通过

/etc/sudoers配置文件授权特定用户执行高权限命令,既能避免 root 账户直接暴露,又能实现权限精细化管控。

配置示例:禁用 root 密码登录 + 开启 SSH 密钥认证

-

在服务器上创建普通运维用户:

bashuseradd -m ops passwd ops # 设置普通用户密码(可选,若仅用密钥登录可忽略) -

为普通用户配置 sudo 权限:

bashvisudo # 编辑 sudoers 文件,避免语法错误 # 添加以下内容,允许 ops 用户无需密码执行所有命令 ops ALL=(ALL) NOPASSWD: ALL -

开启 SSH 密钥认证并禁用 root 密码登录:

bashvi /etc/ssh/sshd_config # 修改以下配置项 PermitRootLogin no # 禁止 root 账户登录 PasswordAuthentication no # 禁用密码登录 PubkeyAuthentication yes # 开启公钥认证 AuthorizedKeysFile .ssh/authorized_keys # 公钥存储路径 -

重启 SSH 服务生效:

bashsystemctl restart sshd

二、集中化管理痛点:传统手动运维的"天花板"

当服务器规模从几台增长到几十、上百台时,传统手动运维模式的效率与审计短板会完全暴露,主要体现在以下三个方面:

- 批量操作效率低下:逐台登录服务器执行命令、部署脚本、更新配置,不仅耗时耗力,还容易出现"操作不一致"问题。例如,为所有服务器安装 Nginx 服务,手动操作可能因版本差异、参数错误导致部分节点部署失败。

- 权限管控混乱:不同运维人员管理不同业务服务器,传统模式下需为每个人分配多台服务器的账户密码,权限回收不及时、越权操作等问题难以避免。

- 操作审计无迹可寻 :运维人员的操作记录仅保存在单台服务器的

/var/log/auth.log或history中,日志分散且易被篡改,无法满足等保合规、企业内部审计的"操作可追溯"需求。

这些痛点的核心在于缺乏统一的运维入口和标准化的管控流程,而 Web 面板工具正是解决这一问题的关键。

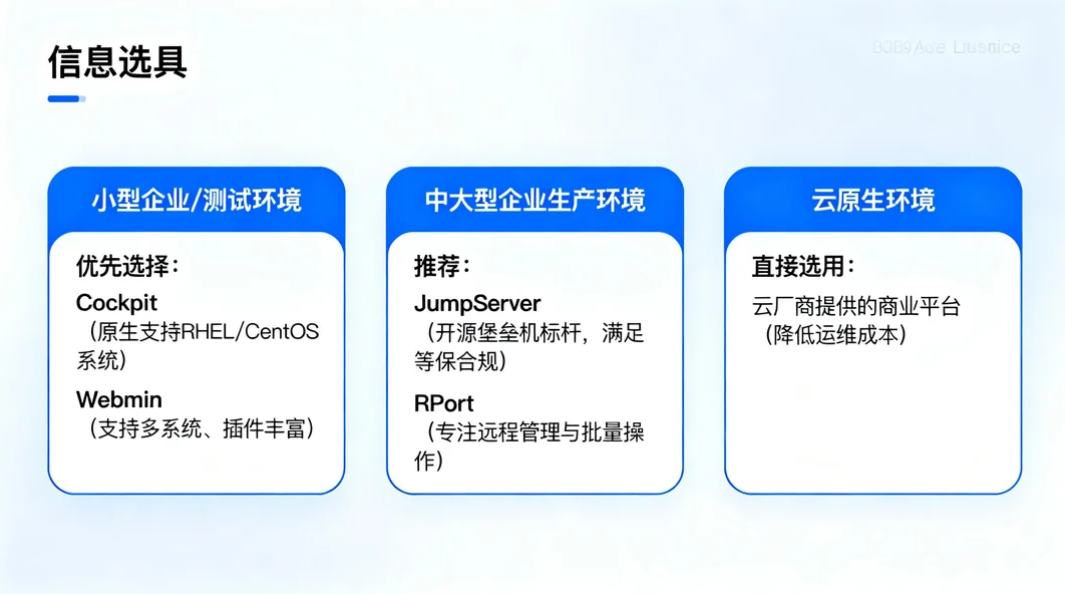

三、解决方案引入:集中化 Web 面板工具选型

集中化 Web 面板工具为多机管理提供了统一入口,管理员无需记住每台服务器的 IP 和账户,通过浏览器即可完成批量运维、权限管控、日志审计等操作。目前主流工具可分为轻量级单机/小规模管理工具 和企业级大规模运维平台两类,选型参考如下:

| 工具类型 | 代表工具 | 适用场景 | 核心优势 |

|---|---|---|---|

| 轻量级开源工具 | Cockpit、Webmin | 10 台以内小规模服务器集群 | 部署简单、轻量无Agent、适合入门级运维 |

| 企业级开源平台 | JumpServer、RPort | 数十到数百台大规模集群 | 支持 RBAC 权限、会话回放、批量脚本执行 |

| 商业运维平台 | 阿里云 OSS、华为云 ServiceStage | 超大规模混合云/私有云环境 | 高可用性、专业技术支持、与云服务深度集成 |

工具选型建议:

- 小型企业或测试环境:优先选择 Cockpit (原生支持 RHEL/CentOS 系统)或 Webmin(支持多系统、插件丰富);

- 中大型企业生产环境:推荐 JumpServer (开源堡垒机标杆,满足等保合规)或 RPort(专注远程管理与批量操作);

- 云原生环境:直接选用云厂商提供的商业平台,降低运维成本。

四、核心功能展示:面板工具如何实现"安全+效率+可追溯"?

无论选择哪种工具,其核心功能都围绕批量运维、权限管控、操作审计三大需求展开,以下以 JumpServer 为例,详解关键功能的应用场景:

1. 批量执行命令/脚本部署:告别逐台操作

批量操作是提升运维效率的核心功能,面板工具支持两种常见模式:

- 即时批量命令:针对临时运维需求,如"所有服务器同步时间""批量检查磁盘使用率",管理员可在面板中选择目标服务器组,输入命令一键执行,结果实时返回。

- 脚本批量部署:针对复杂部署任务,如"批量安装 Docker 并配置镜像源",可将脚本上传至面板,选择目标服务器执行,支持执行状态监控、失败重试等功能。

架构描述 :面板工具通过 Agent 或 SSH 协议与服务器建立连接,管理员在 Web 端下发指令,由面板的调度模块分发至目标服务器,执行结果汇总后展示在 Web 界面,实现"一次操作,多机生效"。

2. 基于角色的访问控制(RBAC):精细化权限管控

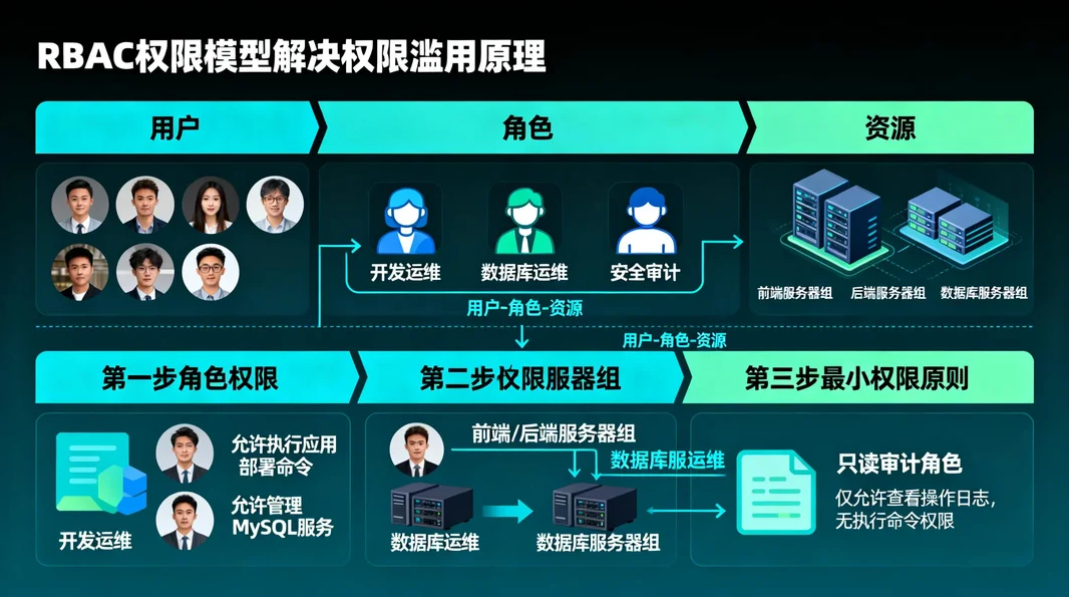

RBAC 权限模型可解决"权限滥用"问题,核心是**"用户-角色-资源"**的三层映射关系:

- 创建用户组与角色:根据运维职责划分角色,如"开发运维""数据库运维""安全审计",为不同角色分配不同权限(如"开发运维"仅允许执行应用部署命令,"数据库运维"允许管理 MySQL 服务);

- 绑定服务器资源:将服务器按业务线分组(如"前端服务器组""后端服务器组""数据库服务器组"),将角色与服务器组绑定,确保用户只能访问授权范围内的资源;

- 最小权限原则:严格限制角色权限,例如"只读审计角色"仅允许查看操作日志,无执行命令权限。

3. 操作日志记录与会话回放:满足合规与追溯需求

操作可追溯是等保 2.0 的核心要求,面板工具的审计功能主要包括:

- 全量日志记录:自动记录所有用户的登录时间、登录 IP、操作内容、执行结果,日志不可篡改,支持导出为 CSV 格式用于审计;

- 实时会话监控与回放:用户通过面板登录服务器时,操作过程会被实时录制,管理员可随时查看会话回放,还原操作全过程。例如,某台服务器数据被误删,可通过会话回放定位操作人及操作指令。

五、最佳实践建议:让多机管理更安全

基于面板工具的多机管理方案,需配合以下最佳实践,进一步提升安全性:

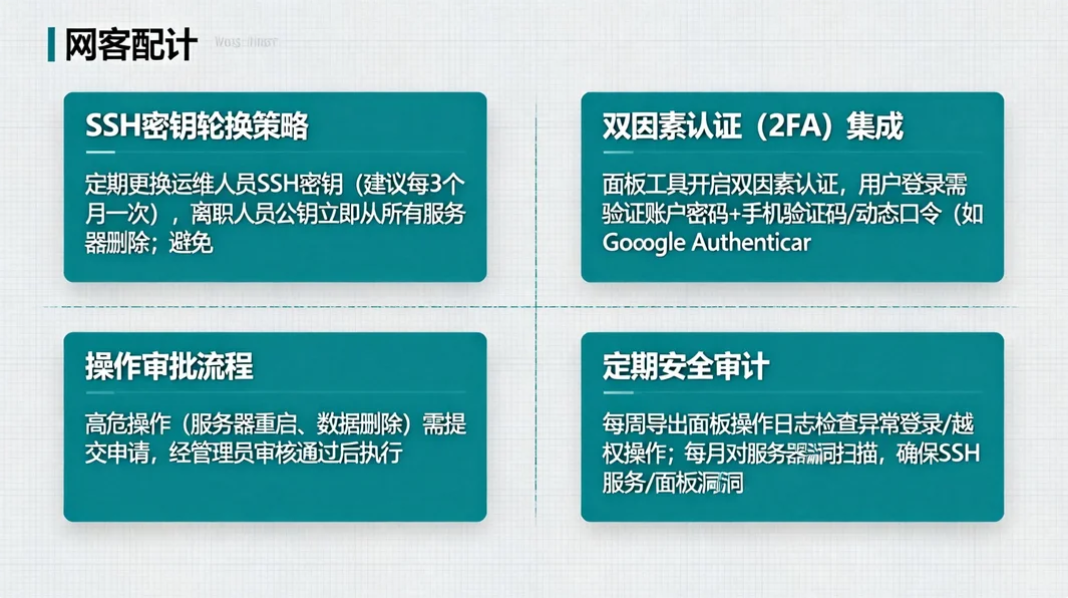

- SSH 密钥轮换策略:定期更换运维人员的 SSH 密钥(建议每 3 个月一次),离职人员的公钥需立即从所有服务器中删除;同时,避免私钥明文存储,推荐使用密钥管理工具(如 HashiCorp Vault)保管私钥。

- 双因素认证(2FA)集成:在面板工具中开启双因素认证,用户登录时除了输入账户密码,还需验证手机验证码或动态口令(如 Google Authenticator),即使账户密码泄露,攻击者也无法登录面板。

- 操作审批流程:针对高危操作(如服务器重启、数据删除),配置审批流程,用户提交操作申请后,需经管理员审核通过方可执行,避免误操作。

- 定期安全审计:每周导出面板操作日志,检查是否存在异常登录、越权操作;每月对服务器进行漏洞扫描,确保 SSH 服务、面板工具本身无安全漏洞。

六、结尾总结:安全+效率+可审计,三位一体的现代运维理念

在 Linux 多机管理场景中,禁用 root 密码登录是安全基石,集中化 Web 面板是效率核心,操作全追溯是合规保障。传统手动运维模式已无法适应规模化、高安全要求的业务环境,而"SSH 密钥 + 面板管理 + RBAC 权限 + 会话审计"的组合方案,既解决了安全风险,又提升了运维效率,更满足了企业合规需求。

现代 Linux 运维的核心目标,是实现安全、效率、可审计的三位一体。选择合适的面板工具,结合最佳实践落地,才能让多机管理从"繁琐易错"走向"简单可控",为业务稳定运行提供坚实保障。