文章目录

-

-

- 一、入侵概述

- 二、入侵防御技术

-

- 1、入侵防御概述

- 2、华为USG-IPS功能部署模式

- 3、工作流程

-

- 3.1、华为入侵检测实现机制

-

- (1)、流量捕获与镜像接入

- [(2)、深度包检测(DPI, Deep Packet Inspection)](#(2)、深度包检测(DPI, Deep Packet Inspection))

- (3)、攻击特征匹配

- (4)、异常行为检测

- (5)、响应与告警机制

- (6)、特征库更新支持

- 3.2、什么是签名?

- 3.3、什么是签名过滤器?

- 3.4、什么是例外签名?

- 3.5、入侵防御对数据流的处理流程

- 4、入侵防御与入侵检测的区别

-

-

- [(1)、 功能定位不同](#(1)、 功能定位不同)

- (2)、工作方式不同

- (3)、部署模式不同

- (4)、应用场景差异

- (5)、与防火墙的集成

-

- 三、反病毒技术

- 四、实验

-

一、入侵概述

1、什么是入侵?

入侵是指未经授权的个人或程序试图访问、控制或破坏信息系统的行为。在网络安全中,入侵通常包括利用系统漏洞、弱密码、恶意软件等方式进入网络或设备,以窃取数据、篡改信息或造成服务中断。

常见的入侵方式包括:SQL注入、XSS跨站脚本、远程代码执行、权限提升、横向移动等。

2、什么是漏洞威胁?

漏洞威胁是指由于系统、软件或硬件中存在的安全缺陷(即漏洞),可能被攻击者利用从而导致数据泄露、服务中断或未经授权访问的风险。

漏洞本身是技术上的弱点,例如缓冲区溢出、权限校验缺失、配置错误等。当这些漏洞被恶意主体利用时,就形成了实际的安全威胁。例如,攻击者可利用未修补的Web应用程序漏洞进行SQL注入,获取数据库敏感信息。

威胁的严重程度通常通过CVSS(通用漏洞评分系统)衡量,影响因素包括:攻击向量、复杂度、所需权限及潜在影响等。定期更新补丁、进行安全检测是防范漏洞威胁的关键措施。

3、什么是DDoS攻击?

**DDoS(分布式拒绝服务)**攻击是指攻击者利用多台被控制的设备(如僵尸网络)向目标系统大量发送无效请求,耗尽其带宽、计算资源或连接能力,导致合法用户无法正常访问服务。

这种攻击常针对网站、服务器或网络基础设施,例如通过洪水式流量攻击TCP连接或HTTP请求层。常见的类型包括:SYN Flood、UDP Flood 和 HTTP Flood。

防御措施包括流量清洗、使用内容分发网络(CDN)、部署防火墙和DDoS防护设备等,以识别并过滤恶意流量,保障业务连续性。

4、什么是恶意代码入侵威胁?

恶意代码入侵威胁是指攻击者通过植入具有恶意功能的程序代码(如病毒、木马、蠕虫、后门、勒索软件等),在用户不知情的情况下对目标系统进行非法访问、数据窃取、破坏或远程控制的安全风险。

特点:

- 隐蔽性强:恶意代码通常伪装成合法文件或嵌入正常程序中,难以被用户察觉。

- 传播性高:可通过网络、移动存储、电子邮件等多种途径自动复制和扩散,如蠕虫利用漏洞自我传播。

- 破坏性大:可导致数据丢失、系统崩溃、信息泄露,甚至被用于组建僵尸网络发起DDoS攻击或挖矿。

- 持久化驻留:部分恶意代码具备自启动、权限提升和反检测能力,长期潜伏于系统中。

防范此类威胁需结合终端防护、流量监控、及时打补丁和用户行为管理等综合手段。

二、入侵防御技术

1、入侵防御概述

**入侵防御(Intrusion Prevention System, 简称 IPS)**是一种主动防御技术,能够实时监测网络流量,识别并阻断恶意行为或攻击企图。它通常部署在关键网络节点,结合特征匹配、异常检测和协议分析等手段,在攻击到达目标系统前进行拦截。

IPS 不仅能识别已知攻击(如 SQL 注入、XSS、缓冲区溢出),还可通过行为分析发现未知威胁。其工作模式包括在线透明模式、路由模式等,支持对 TCP/IP 协议栈的深度解析,并可与防火墙、IDS、SIEM 等安全设备联动,提升整体防护能力。

典型功能包括:

- 实时攻击检测与自动阻断

- 漏洞利用防护(如针对未打补丁系统的攻击)

- 恶意流量清洗与会话终止

- 日志记录与告警通知

入侵防御系统是现代网络安全体系中的重要组成部分,广泛应用于企业网、数据中心和云环境,有效应对日益复杂的网络攻击。

2、华为USG-IPS功能部署模式

2.1、接口对直路部署

在该模式下,USG设备作为安全网关串联在网络中,所有流量必须经过设备。IPS功能可实时检测并阻断攻击流量。

- 优点:可实现主动防御,直接丢弃恶意报文。

- 缺点:若设备故障可能影响网络连通性。

- 配置要求:至少两个接口组成安全区域(如Trust与Untrust),启用会话机制和安全策略。

2.2、旁路检测部署

USG设备以旁路方式接入交换机镜像端口,仅接收流量副本进行分析,不参与数据转发。

- 优点:不影响现网结构,设备异常不会导致业务中断。

- 缺点:无法阻断攻击,仅能告警或联动其他设备(如防火墙、交换机)实施拦截。

- 应用场景:常用于监控核心链路的安全态势。

2.3、三层接口,激活IPS功能

IPS功能运行在具有IP地址的路由接口上,设备工作在网络层,可识别跨网段的攻击行为。

- 支持静态路由或动态路由协议(如OSPF)。

- 可与其他网络设备协同部署于复杂网络环境。

- 流量通过三层路由到达USG,再经IPS策略检查。

3、工作流程

3.1、华为入侵检测实现机制

(1)、流量捕获与镜像接入

设备通过直路或旁路方式获取网络流量:

- 直路部署:所有流量经过设备,实时检测并可阻断。

- 旁路部署:通过交换机端口镜像(Port Mirroring)接收流量副本,仅检测不干预转发。

(2)、深度包检测(DPI, Deep Packet Inspection)

对TCP/IP协议栈进行逐层解析,还原应用层数据内容,如HTTP、FTP、SMTP等协议载荷,提取关键字段用于分析。

(3)、攻击特征匹配

基于预定义的攻击特征库(Signature Database),对流量中的数据包进行模式比对。例如:

- 匹配SQL注入语句:

' OR 1=1-- - 检测缓冲区溢出指令:长字符串填充特定偏移位置

每条签名包含规则ID、协议类型、攻击类别、严重等级和匹配模式。

(4)、异常行为检测

除特征匹配外,还采用异常检测技术识别未知威胁:

- 统计分析连接频率、数据包大小分布

- 发现偏离正常基线的行为(如大量SYN请求)

(5)、响应与告警机制

当检测到可疑行为时,系统执行预设动作:

- 记录日志并发送Syslog或SNMP告警

- 触发联动响应(如通知防火墙封锁IP)

- 在直路模式下直接丢弃恶意报文

(6)、特征库更新支持

华为设备支持在线或离线升级IPS特征库(.lib文件),确保能识别最新漏洞利用(如CVE编号攻击)。

3.2、什么是签名?

(1)、定义

签名是一组预定义的匹配条件集合,描述了某类攻击的典型特征。当数据包或会话流满足这些条件时,即判定为该攻击行为。例如:

- 匹配特定URL中的

../路径遍历字符 - 检测HTTP请求头中是否存在

User-Agent: SQLmap

(2)、作用

- 攻击识别:通过特征比对快速识别已知攻击(如缓冲区溢出、跨站脚本)。

- 响应触发:匹配成功后执行预设动作,如告警、记录日志、丢弃报文或阻断连接。

- 策略控制:可基于签名级别(如高危、中危)制定差异化处理策略。

(3)、常见分类

| 类型 | 说明 |

|---|---|

| 预定义签名 | 华为官方发布的标准签名库(.lib文件),覆盖CVE/CAN等公开漏洞,如CVE-2021-44228对应的Log4j漏洞签名。 |

| 自定义签名 | 用户根据业务场景手动创建,用于检测特殊攻击模式或内部威胁。 |

| 例外签名 | 用于排除误报,即使主签名匹配,若同时命中例外签名则不触发动作。 |

3.3、什么是签名过滤器?

(1)、定义

签名过滤器是一个逻辑规则集合,用于从庞大的签名库中提取符合某些特征的子集。只有满足过滤条件的签名才会参与流量检测。

(2)、作用

- 减少误报:排除与当前网络环境无关的签名(如针对非使用系统的漏洞)。

- 提升性能:避免对无效签名进行匹配,降低设备资源消耗。

- 策略定制:根据不同区域、用户或业务需求启用不同的防护重点。

(3)、过滤条件

- 签名ID :精确指定某一条或多条签名(如

3000, 3001)。 - 攻击目标:按操作系统(Windows/Linux)、应用服务(HTTP/FTP)等分类过滤。

- 严重等级:仅启用"高危"级别签名,忽略中低风险项。

- 协议类型:限定为TCP、UDP、ICMP或特定应用层协议。

- 类别(Category):如XSS、SQL注入、缓冲区溢出等攻击类型。

(4)、应用场景

- 在DMZ区重点防护Web服务器,启用所有Web类高危签名。

- 内网终端不运行数据库服务,可关闭MySQL相关签名以减轻检测负担。

3.4、什么是例外签名?

(1)、定义

例外签名是指当某条原始攻击签名匹配成功时,若同时满足用户定义的例外条件(如源IP地址、目的端口等),则取消该签名的响应动作(如不告警、不阻断)。

(2)、作用

- 规避误报:某些正常业务行为可能触发攻击特征(如系统维护脚本类似扫描行为),通过例外签名可避免误拦截。

- 精细化控制:允许特定可信主机执行高风险操作(如管理员远程调试)。

- 保障业务连续性:在升级补丁前,临时放行对已知漏洞的访问请求,避免影响关键应用。

(3)、应用场景

- 安全测试期间,允许渗透测试IP发起模拟攻击而不被阻断。

- 某业务系统需使用特殊字符传参,易被XSS签名误判,可通过例外签名放行。

⚠️ 注意:例外签名应谨慎使用,避免滥用导致真实攻击绕过防护。

3.5、入侵防御对数据流的处理流程

(1)、流量匹配安全策略

- 数据包进入防火墙后,首先进行会话查找或创建新会话。

- 若匹配到一条启用了IPS功能的安全策略,则进入下一步检测流程。

(2)、协议识别与重组

- 对TCP/UDP等传输层协议进行解析,还原数据流。

- 对HTTP、FTP、SMTP等应用层协议进行协议解码(Protocol Decode),提取关键字段(如URL、User-Agent、参数等)。

(3)、签名检测引擎匹配

- 将解析后的数据内容与IPS签名库中的规则进行比对:

- 使用正则表达式、字符串模式、偏移量定位等方式检测攻击特征。

- 支持精确匹配(如CVE特定载荷)和模糊匹配(如通用SQL注入模板)。

- 若命中某条签名(如ID为3000的SQL注入规则),则标记为可疑流量。

(4)、签名过滤器筛选

- 在签名匹配前,系统先应用签名过滤器(Signature Filter),仅启用符合条件的签名(如高危等级、Web类攻击),提升效率并减少误报。

(5)、例外签名检查

- 即使主签名匹配成功,仍需检查是否命中例外签名规则。

- 如果源IP、目的端口等条件符合例外设置,则取消告警或阻断动作,改为放行。

(6)、响应动作执行

根据签名定义的动作类型,执行相应操作:

deny:丢弃数据包,终止连接(如发送RST报文)。alert:记录日志并发送告警,但允许流量通过。log:仅记录事件信息,不干预通信。

(7)、日志与联动上报

- 所有检测结果生成日志,可通过Syslog、SNMP或邮件通知管理员。

- 可与防火墙、交换机等设备联动,自动封锁恶意IP地址(如调用API添加黑名单)。

(8)、流量转发或阻断

- 检测通过的流量正常转发。

- 被阻断的流量直接丢弃,并返回响应(视配置而定)。

4、入侵防御与入侵检测的区别

(1)、 功能定位不同

- 入侵检测(IDS):仅负责"发现"并"告警",不干预流量。相当于网络中的"监控摄像头"。

- 入侵防御(IPS):不仅能检测攻击,还能主动"阻断"恶意流量。相当于"保安+摄像头",具备实时防护能力。

(2)、工作方式不同

| 对比项 | 入侵检测(IDS) | 入侵防御(IPS) |

|---|---|---|

| 流量处理 | 旁路监听(镜像流量) | 直路串联(所有流量经过) |

| 是否影响网络 | 否,设备故障不影响通信 | 是,设备异常可能导致断网 |

| 响应能力 | 仅记录日志、发送告警 | 可丢弃报文、重置连接、封锁IP |

| 防护时效性 | 滞后性(事后分析) | 实时性(攻击发生时即拦截) |

(3)、部署模式不同

- IDS 通常以旁路部署方式接入交换机镜像端口,只接收流量副本。

- IPS 多采用直路部署,串联在网络关键路径上,对进出流量进行在线检查。

(4)、应用场景差异

- IDS 适用于安全审计、威胁分析、合规检查等场景,强调可见性。

- IPS 用于主动防御,常见于企业边界、数据中心入口等需实时防护的位置。

(5)、与防火墙的集成

在华为USG等防火墙中,IPS功能作为模块内嵌,可在安全策略中直接启用;而传统IDS多为独立设备或虚拟系统,侧重监控补位。

✅ 总结:IDS是"知",IPS是"止"。前者告诉你发生了什么,后者则能立即阻止危害扩大。

三、反病毒技术

1、什么是计算机病毒?

计算机病毒是一种恶意软件程序,能够自我复制并传播到其他计算机系统中,通常会对系统运行造成干扰或破坏。它需要依附于宿主程序或文件,在用户不知情的情况下执行其恶意代码。

此类程序可能窃取数据、损坏文件、降低系统性能,甚至使系统瘫痪。传播途径包括可移动存储设备、网络下载、电子邮件附件等。

计算机病毒具有以下主要特性:

- 传染性:能够通过网络、存储介质等途径自我复制并传播到其他程序或系统中。

- 隐蔽性:通常隐藏在正常程序中,不易被用户察觉。

- 潜伏性:可在系统中长期存在而不立即发作,等待特定条件触发。

- 可激发性:在满足某种条件(如时间、操作)时被激活,执行恶意行为。

- 破坏性:可能删除文件、占用资源、窃取信息,造成系统崩溃或数据丢失。

2、反病毒产生的背景

反病毒技术的产生背景源于计算机病毒的不断蔓延与危害加剧。随着信息技术的发展,计算机系统日益互联,恶意软件传播速度加快,个人、企业乃至国家的关键信息系统面临严重威胁。

早期计算机病毒如"Brain"(1986年)和"莫里斯蠕虫"(1988年)引发了大规模系统瘫痪,促使安全研究人员开始开发专门的检测与清除工具。用户数据安全、隐私保护及系统稳定性需求推动了反病毒软件的诞生与发展。

此外,黑客组织、网络犯罪和国家级网络攻击的兴起,使得反病毒技术逐步演进为综合性的网络安全防护体系,包括实时监控、行为分析、云查杀等机制。

3、反病毒工作流程

- 流量识别与协议解码

防火墙首先识别流经设备的网络流量,判断其应用层协议类型(如HTTP、FTP、SMTP、SMB等),并对数据包进行深度解析,还原传输内容。 - 文件提取与还原

在通信过程中,防火墙从数据流中提取传输的文件(如邮件附件、下载文件),并重建完整文件供后续扫描使用。 - 病毒特征比对

将提取的文件与内置的病毒特征库进行匹配。该特征库存储了已知病毒的哈希值、字节序列等特征信息,由华为安全中心持续更新。 - 启发式与行为分析

对未知或变种病毒,采用启发式扫描技术分析文件结构、代码逻辑和潜在恶意行为,判断是否为可疑程序。 - 处置动作执行

根据安全策略配置,对检测到的病毒采取相应措施:阻断连接、丢弃报文、重定向告警或记录日志。 - 日志上报与联动响应

将病毒事件记录至日志系统,并可与其他安全设备(如IDS/IPS、SIEM)联动,实现全局威胁响应。 - 定期病毒库升级

防火墙通过连接华为安全服务中心(如CIS),定时下载最新的病毒特征库和引擎版本,确保防护能力与时俱进。

4、反病毒处理

- 流量镜像与拦截

所有进出网络的流量首先经过防火墙,系统根据策略决定是否需要进行反病毒扫描(如针对HTTP、FTP、SMTP等协议)。 - 文件识别与还原

防火墙对协议数据流进行重组,提取其中传输的文件(如.exe、.docx、.zip等),并在内存中重建完整文件映像,供后续分析使用。 - 病毒检测机制启动

- 特征库比对:使用最新的病毒特征库(由华为SecTeam维护)对文件进行签名匹配。

- 启发式扫描:分析文件结构、指令序列等,识别加壳、加密或可疑逻辑。

- 沙箱联动(可选):对于高级威胁,可将文件送至沙箱环境执行并观察其行为。

- 处理动作执行

根据策略配置,防火墙对确认为病毒的文件采取以下一种或多种措施:- 阻断连接:立即终止通信会话。

- 丢弃报文:不转发携带病毒的数据包。

- 告警通知:生成日志并发送至管理员或SOC平台。

- 重置连接(TCP Reset):主动中断TCP会话,防止文件继续传输。

- 日志记录与上报

记录病毒名称、源IP、目的IP、协议类型、处置动作等信息,支持与SIEM系统联动实现审计与溯源。 - 病毒库自动更新

防火墙定期从华为CIS(Cloud Intelligence System)下载最新病毒定义文件,确保对新型病毒具备防护能力。

四、实验

1、部署入侵检测技术

1.1、实验需求

1、激活关联检测,激活恶意域名检查,签名默认行为为阻断。

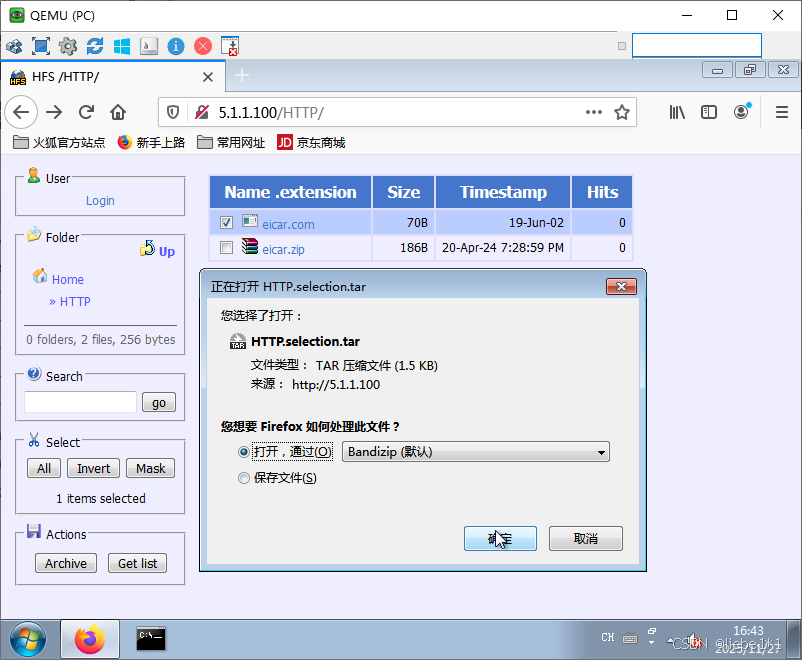

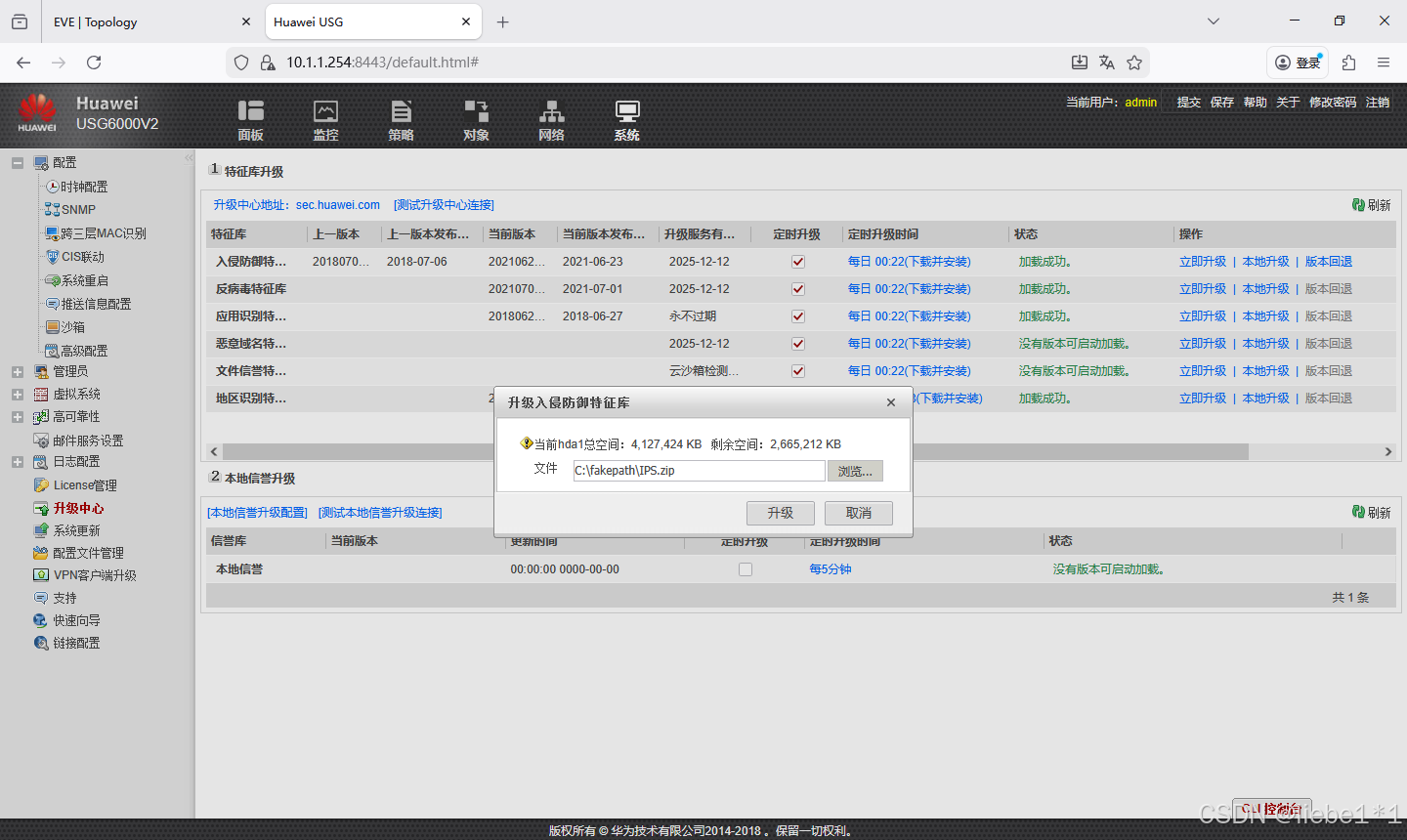

2、新建签名过滤器,仅针对Windows客户端,来自中高级别任意协议、应用的威胁,全部阻断。1.2、升级入侵防御特征库

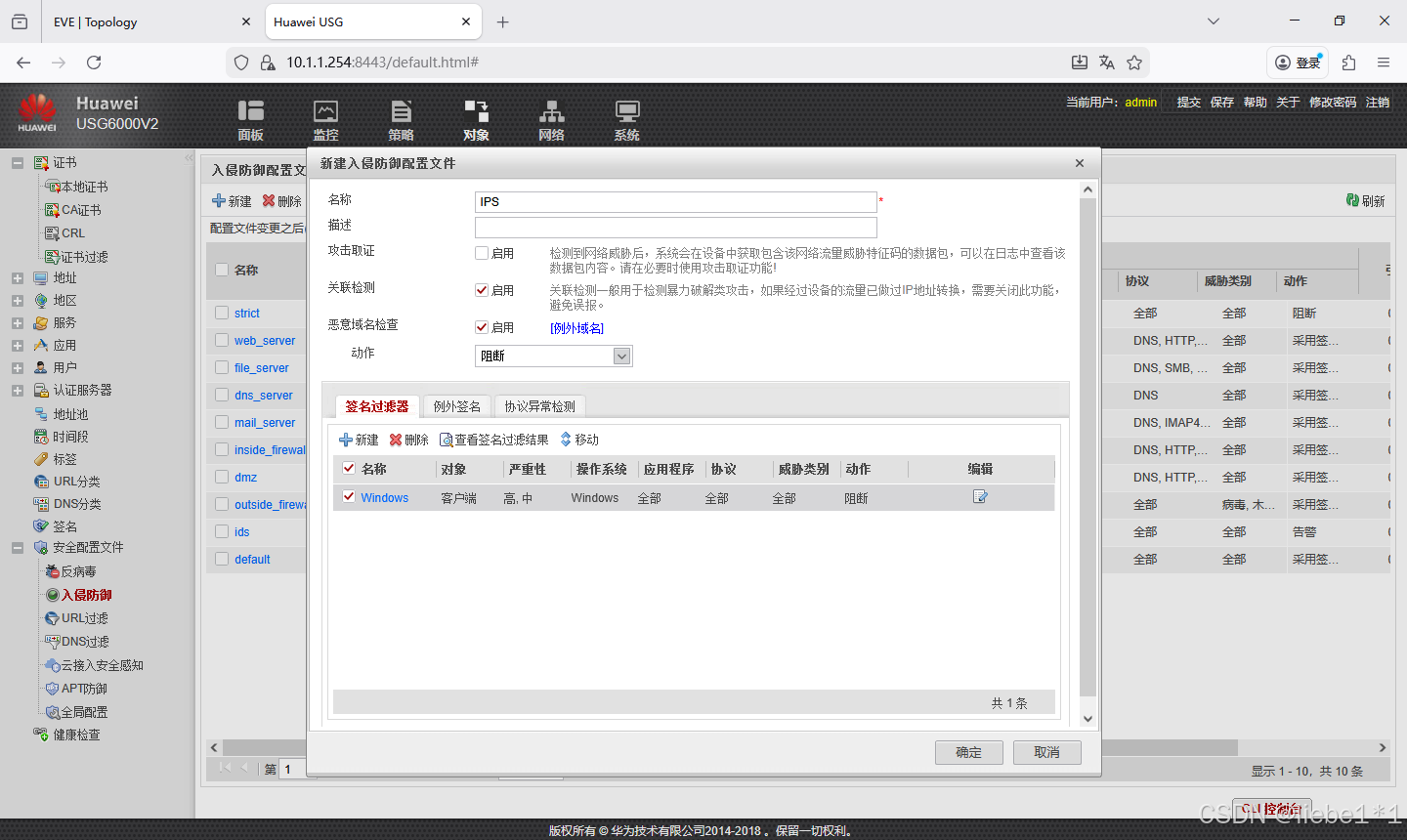

1.3、新建入侵防御配置文件

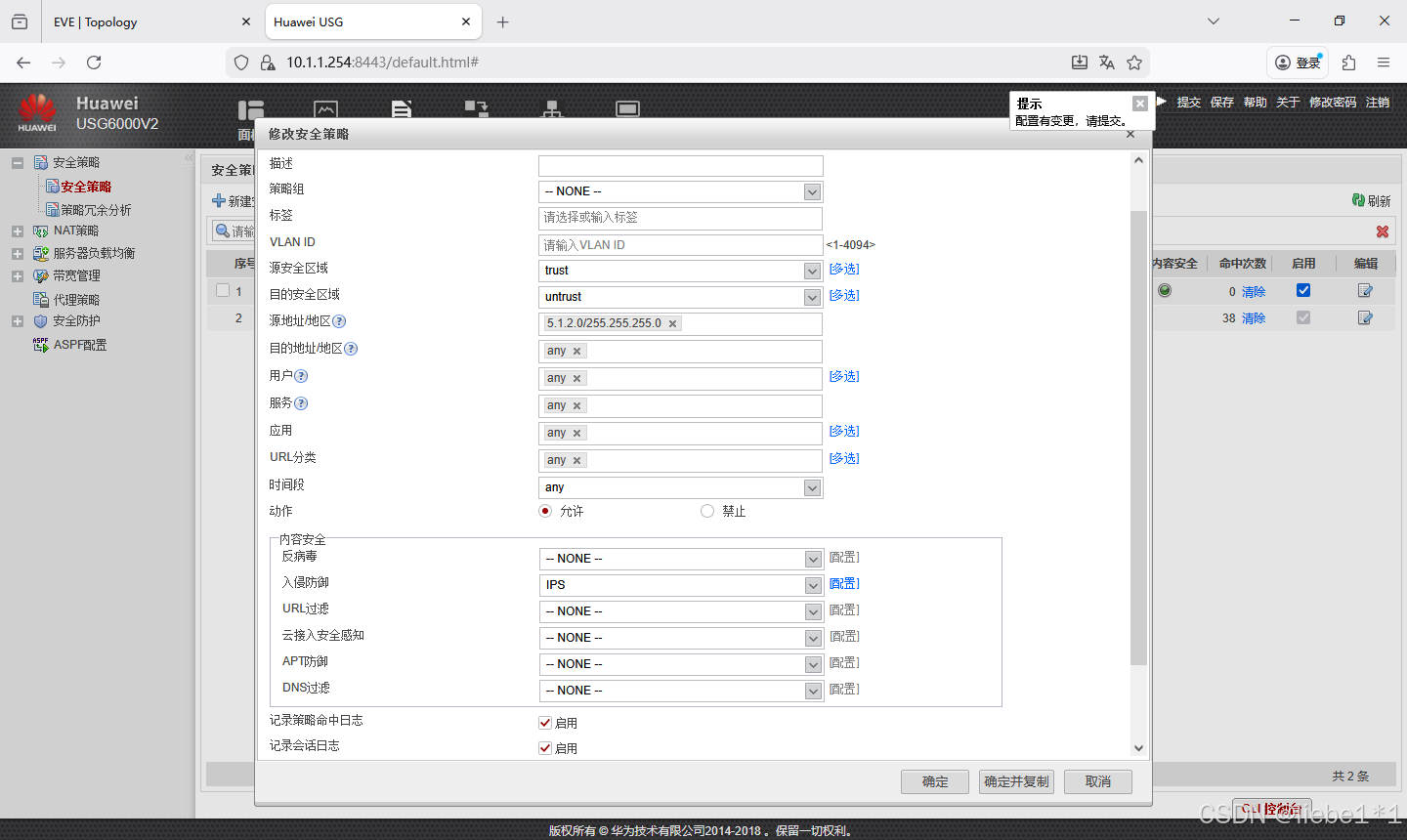

1.4、新建安全策略

2、部署反病毒技术

2.1、实验需求

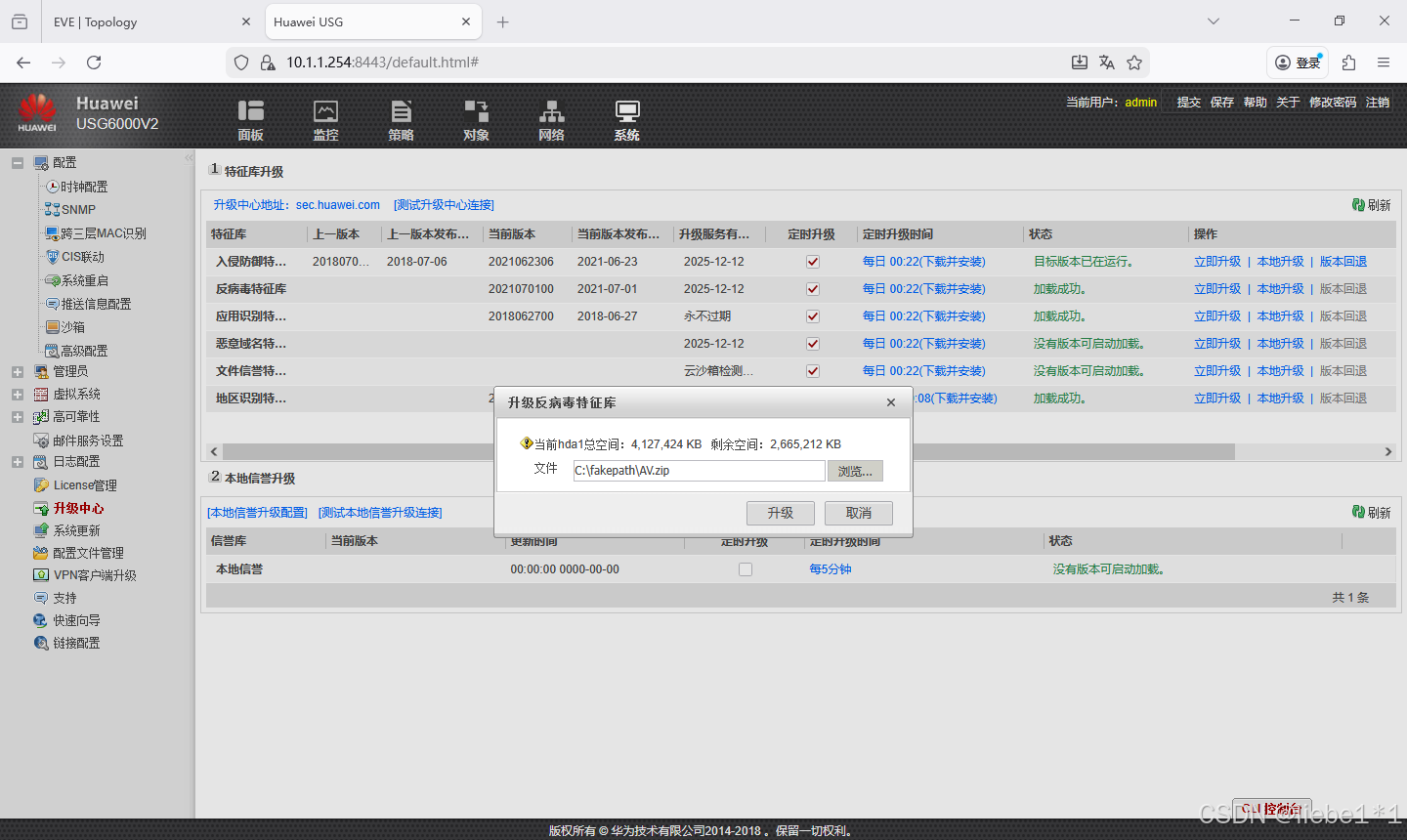

1、针对HTTP上传/下载行为,一旦发现病毒传输,立刻阻断。2.2、升级反病毒特征库

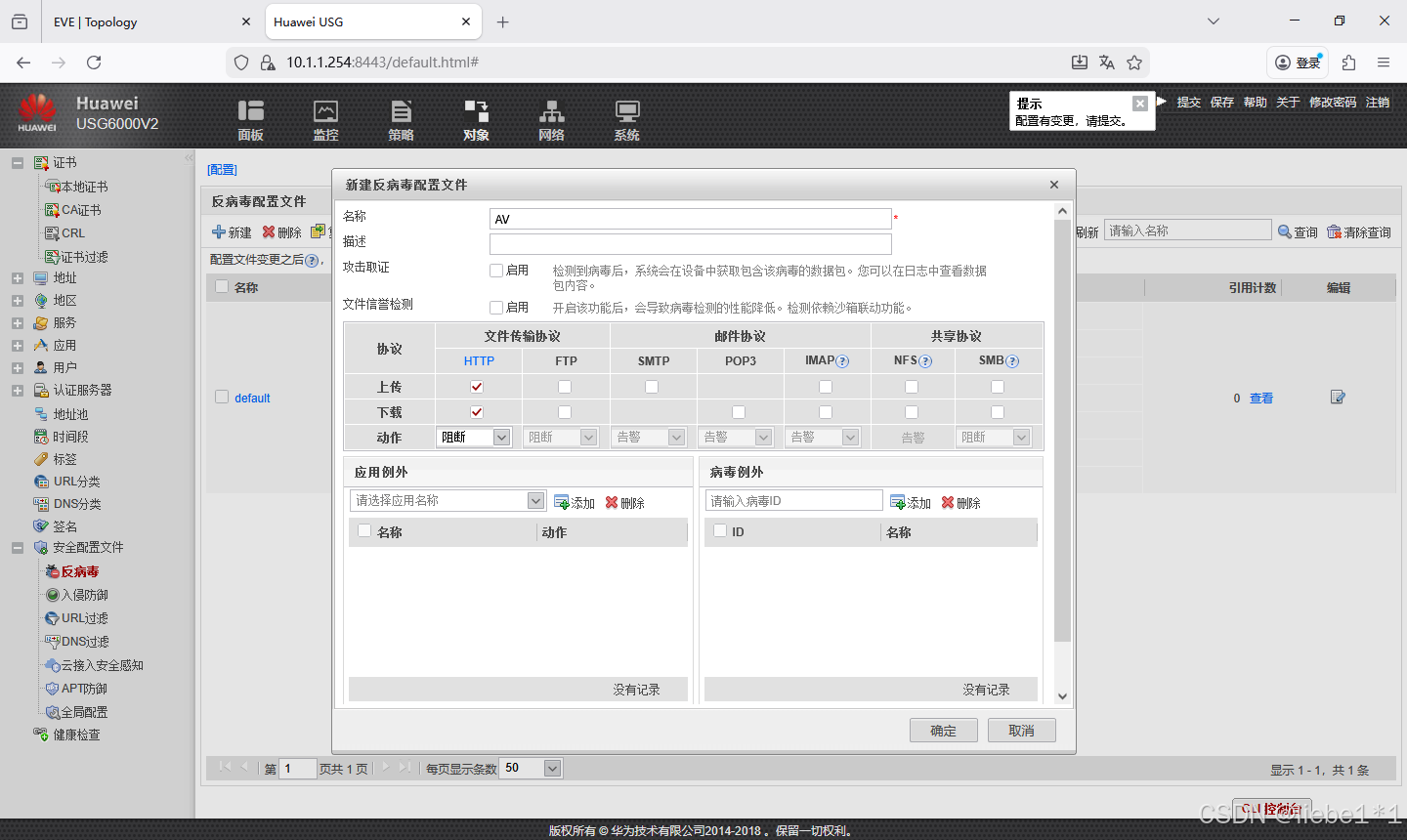

2.3、新建反病毒配置文件

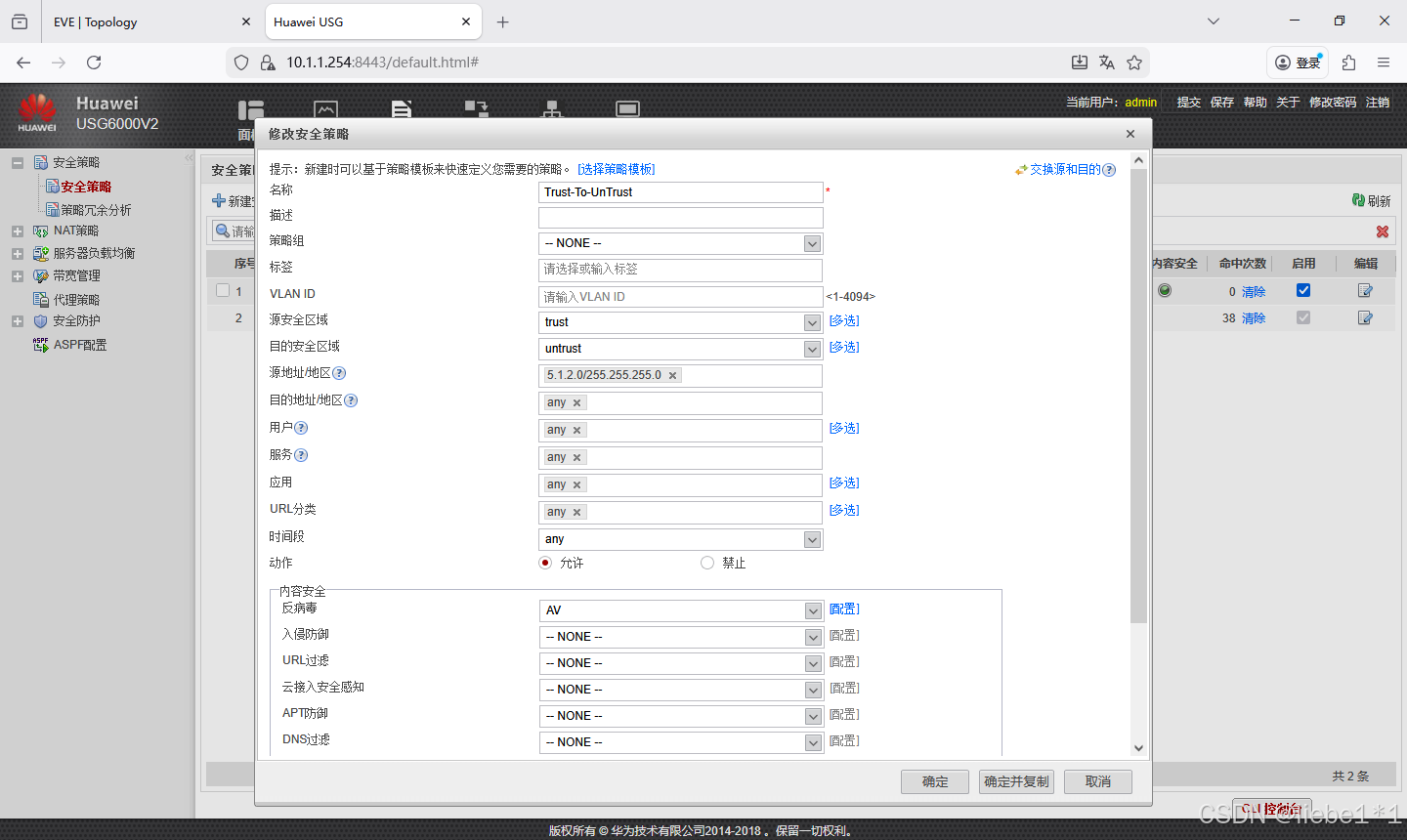

2.4、新建安全策略

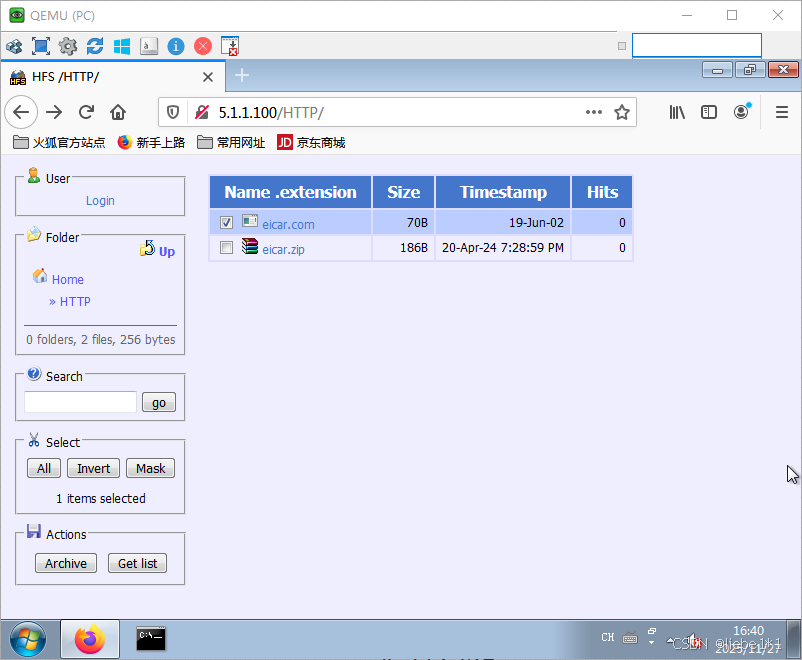

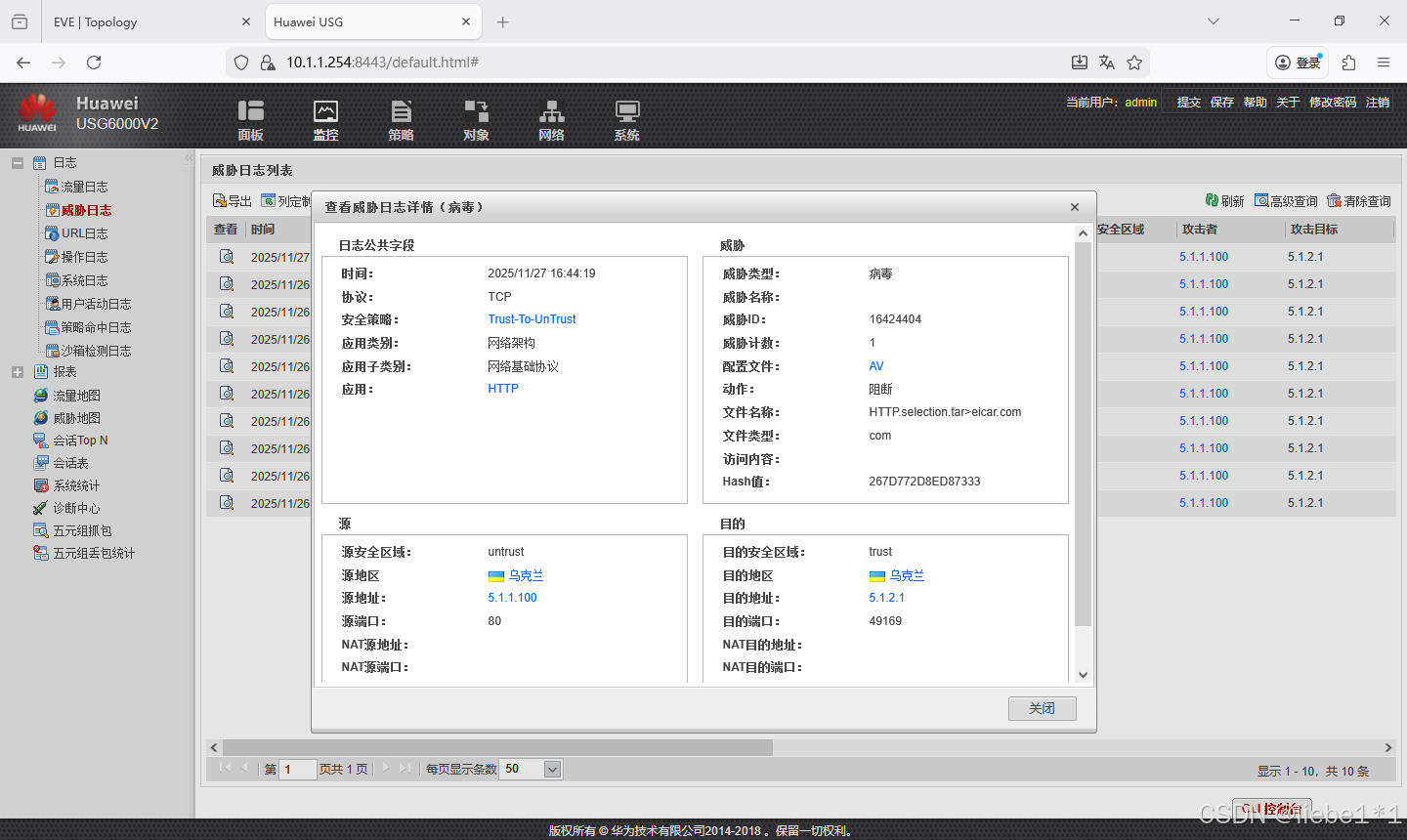

2.5、验证

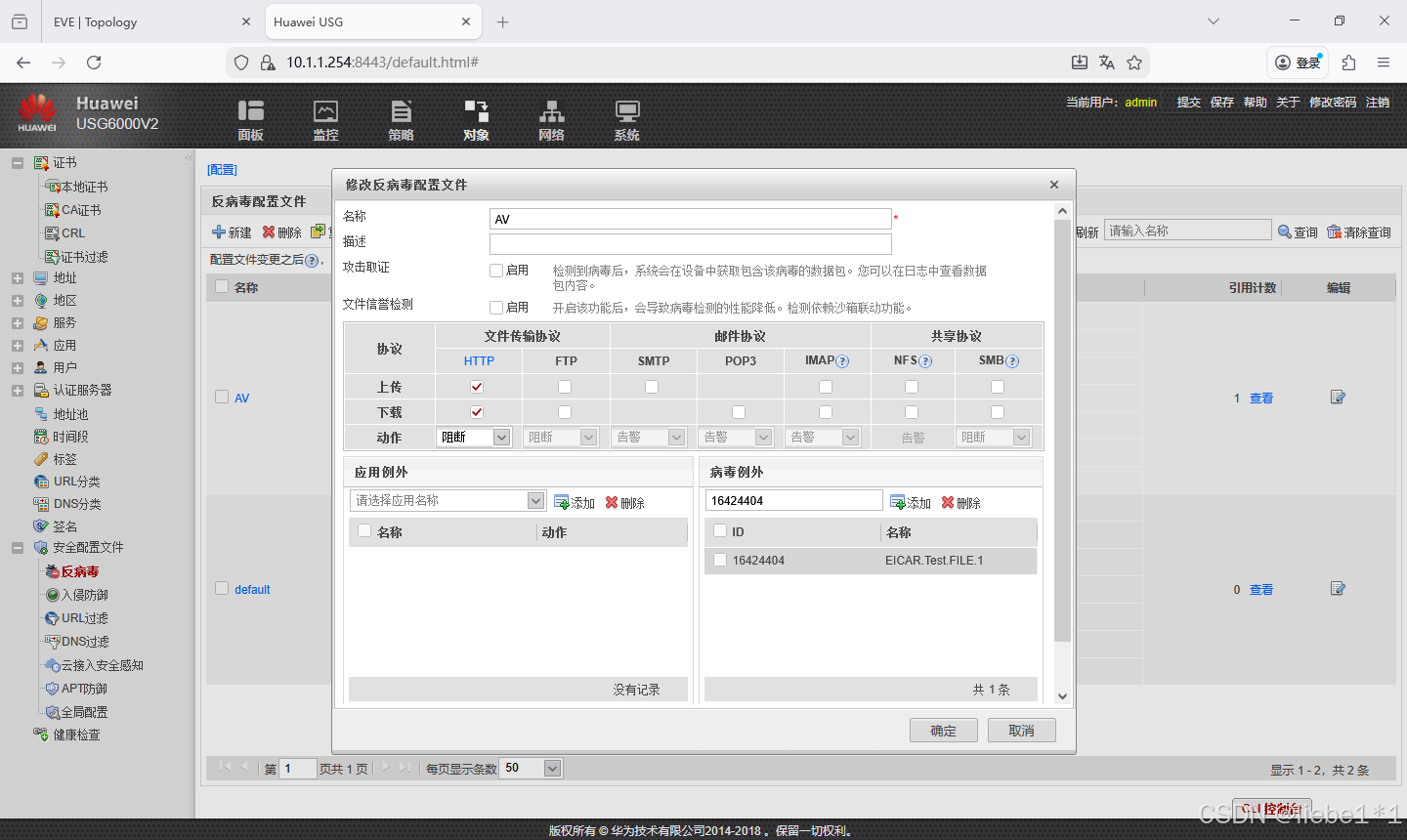

2.6、修改反病毒配置文件

2.7、验证