文章目录

- 前言

- [第一章 鸿蒙与SpringBoot融合的技术基石](#第一章 鸿蒙与SpringBoot融合的技术基石)

-

- [1.1 鸿蒙开发的核心需求与技术痛点](#1.1 鸿蒙开发的核心需求与技术痛点)

-

- [1.1.1 鸿蒙分布式应用的架构特点](#1.1.1 鸿蒙分布式应用的架构特点)

- [1.1.2 鸿蒙后端服务的核心诉求](#1.1.2 鸿蒙后端服务的核心诉求)

- [1.2 SpringBoot适配鸿蒙的技术优势](#1.2 SpringBoot适配鸿蒙的技术优势)

-

- [1.2.1 快速开发与部署能力](#1.2.1 快速开发与部署能力)

- [1.2.2 丰富的生态组件支撑](#1.2.2 丰富的生态组件支撑)

- [1.2.3 高并发与高可用特性](#1.2.3 高并发与高可用特性)

- [第二章 SpringBoot RESTful接口开发:鸿蒙应用的通信桥梁](#第二章 SpringBoot RESTful接口开发:鸿蒙应用的通信桥梁)

-

- [2.1 RESTful接口设计规范与鸿蒙适配](#2.1 RESTful接口设计规范与鸿蒙适配)

-

- [2.1.1 RESTful核心设计原则](#2.1.1 RESTful核心设计原则)

- [2.1.2 统一响应格式设计](#2.1.2 统一响应格式设计)

- [2.2 SpringBoot接口开发实战:用户管理模块](#2.2 SpringBoot接口开发实战:用户管理模块)

-

- [2.2.1 项目初始化与依赖配置](#2.2.1 项目初始化与依赖配置)

- [2.2.2 实体类与接口开发](#2.2.2 实体类与接口开发)

- [2.2.3 鸿蒙前端调用示例](#2.2.3 鸿蒙前端调用示例)

- [第三章 数据持久化:基于Spring Data JPA的鸿蒙数据存储方案](#第三章 数据持久化:基于Spring Data JPA的鸿蒙数据存储方案)

-

- [3.1 Spring Data JPA核心优势与适用场景](#3.1 Spring Data JPA核心优势与适用场景)

-

- [3.1.1 JPA与Spring Data JPA的关系](#3.1.1 JPA与Spring Data JPA的关系)

- [3.1.2 鸿蒙场景下的JPA选型理由](#3.1.2 鸿蒙场景下的JPA选型理由)

- [3.2 Spring Data JPA实战:用户数据持久化](#3.2 Spring Data JPA实战:用户数据持久化)

-

- [3.2.1 依赖配置与数据库连接](#3.2.1 依赖配置与数据库连接)

- [3.2.2 实体类映射与Repository接口](#3.2.2 实体类映射与Repository接口)

- [3.2.3 服务层封装与控制器改造](#3.2.3 服务层封装与控制器改造)

- [第四章 安全认证:Spring Security守护鸿蒙应用数据安全](#第四章 安全认证:Spring Security守护鸿蒙应用数据安全)

-

- [4.1 鸿蒙应用的安全需求与认证挑战](#4.1 鸿蒙应用的安全需求与认证挑战)

-

- [4.1.1 鸿蒙应用的核心安全风险](#4.1.1 鸿蒙应用的核心安全风险)

- [4.1.2 Spring Security的解决方案](#4.1.2 Spring Security的解决方案)

- [4.2 Spring Security + JWT实战:鸿蒙应用认证体系搭建](#4.2 Spring Security + JWT实战:鸿蒙应用认证体系搭建)

-

- [4.2.1 依赖引入与JWT工具类开发](#4.2.1 依赖引入与JWT工具类开发)

- [4.2.2 Spring Security配置与认证逻辑实现](#4.2.2 Spring Security配置与认证逻辑实现)

- [4.2.3 登录接口开发与鸿蒙前端调用](#4.2.3 登录接口开发与鸿蒙前端调用)

- [第五章 服务容错:Sentinel保障鸿蒙后端服务高可用](#第五章 服务容错:Sentinel保障鸿蒙后端服务高可用)

-

- [5.1 鸿蒙分布式场景下的服务容错需求](#5.1 鸿蒙分布式场景下的服务容错需求)

-

- [5.1.1 服务故障的影响与危害](#5.1.1 服务故障的影响与危害)

- [5.1.2 Sentinel的核心能力与优势](#5.1.2 Sentinel的核心能力与优势)

- [5.2 SpringBoot集成Sentinel实战](#5.2 SpringBoot集成Sentinel实战)

-

- [5.2.1 依赖引入与基础配置](#5.2.1 依赖引入与基础配置)

- [5.2.3 接口容错处理与自定义降级逻辑](#5.2.3 接口容错处理与自定义降级逻辑)

- [5.2.4 Sentinel控制台监控与规则动态配置](#5.2.4 Sentinel控制台监控与规则动态配置)

- [第六章 总结与拓展:鸿蒙与SpringBoot融合的未来展望](#第六章 总结与拓展:鸿蒙与SpringBoot融合的未来展望)

-

- [6.1 核心知识点回顾](#6.1 核心知识点回顾)

- [6.2 技术拓展与进阶方向](#6.2 技术拓展与进阶方向)

- [6.3 推荐阅读资料](#6.3 推荐阅读资料)

- [6.4 探讨与思考](#6.4 探讨与思考)

- [6.5 结语](#6.5 结语)

前言

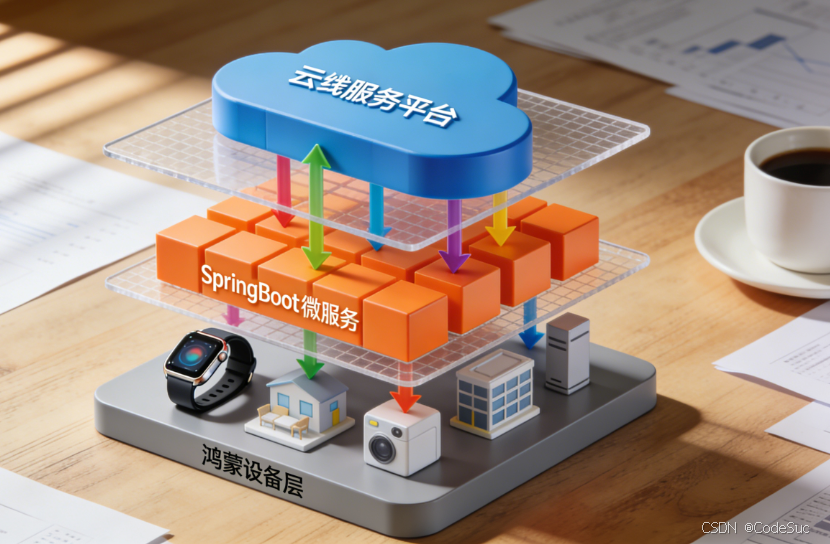

在万物互联的时代,鸿蒙操作系统(HarmonyOS)以其分布式架构优势,正成为智能终端开发的新标杆;而SpringBoot作为Java生态中轻量级微服务开发框架,凭借"约定优于配置"的理念,极大提升了后端服务的开发效率。当鸿蒙的前端分布式能力与SpringBoot的后端服务能力相结合,便能构建出跨终端、高可用的全栈式智能应用。本文将聚焦SpringBoot中的RESTful接口开发、数据持久化、安全认证、服务容错四大核心模块,详细讲解其在鸿蒙应用开发中的具体实践,帮助开发者快速掌握两者融合的关键技术,实现从后端服务搭建到鸿蒙前端调用的全流程落地。

第一章 鸿蒙与SpringBoot融合的技术基石

1.1 鸿蒙开发的核心需求与技术痛点

1.1.1 鸿蒙分布式应用的架构特点

鸿蒙采用分布式软总线、分布式数据管理、分布式任务调度等核心技术,实现了"一次开发、多端部署"的开发模式。其应用分为Ability和UI两部分,Ability作为应用的核心能力载体,负责业务逻辑处理与跨设备交互;UI则通过ArkUI框架实现多终端适配。但鸿蒙应用本身不具备复杂的数据处理、持久化存储及高并发访问能力,必须依赖后端服务提供支撑。

1.1.2 鸿蒙后端服务的核心诉求

鸿蒙应用对后端服务的需求主要集中在三点:一是接口的轻量化与高兼容性,需适配鸿蒙多终端的网络请求场景;二是数据处理的高效性,需快速响应分布式设备的并发数据请求;三是服务的可扩展性,需支撑鸿蒙应用从单一设备到多设备联动的规模升级。而SpringBoot恰好能满足这些需求,其简洁的配置、强大的生态及良好的可扩展性,成为鸿蒙后端服务的最优选择之一。

1.2 SpringBoot适配鸿蒙的技术优势

1.2.1 快速开发与部署能力

SpringBoot通过自动配置机制,省去了传统Spring应用繁琐的XML配置,开发者只需引入相关依赖,即可快速搭建后端服务。例如,构建一个支持JSON格式的RESTful接口,仅需引入spring-boot-starter-web依赖,无需额外配置即可实现HTTP请求处理,这与鸿蒙"快速迭代"的开发理念高度契合。同时,SpringBoot支持打包为JAR包独立运行,配合Docker容器技术,可实现后端服务的快速部署与跨环境迁移,为鸿蒙应用的全场景落地提供支撑。

1.2.2 丰富的生态组件支撑

SpringBoot拥有庞大的生态体系,其提供的spring-boot-starter-data-jpa、spring-boot-starter-security、spring-cloud-starter-alibaba-nacos等组件,可分别满足数据持久化、安全认证、服务注册发现等需求。这些组件无需复杂集成,即可直接应用于鸿蒙后端服务开发,解决了鸿蒙应用在数据存储、接口安全、分布式服务治理等方面的技术痛点。此外,SpringBoot对JSON、HTTP等通用协议的良好支持,确保了与鸿蒙应用的高效通信。

1.2.3 高并发与高可用特性

SpringBoot基于Spring框架,支持通过线程池、异步处理等机制提升服务并发能力,可应对鸿蒙分布式设备带来的多终端并发请求场景。同时,结合Spring Cloud的服务容错组件(如Sentinel、Hystrix),可实现服务的熔断、降级功能,确保后端服务在高负载或异常情况下的稳定性,为鸿蒙应用提供可靠的服务保障。

第二章 SpringBoot RESTful接口开发:鸿蒙应用的通信桥梁

2.1 RESTful接口设计规范与鸿蒙适配

2.1.1 RESTful核心设计原则

RESTful接口以资源为核心,通过HTTP方法(GET、POST、PUT、DELETE)表示对资源的操作,采用JSON作为数据交换格式,具有无状态、可缓存、可扩展等特点。针对鸿蒙应用,接口设计需额外注意两点:一是请求参数需简洁,适配移动终端的网络环境;二是响应格式需统一,便于鸿蒙前端快速解析。例如,针对鸿蒙设备的用户信息查询需求,可设计如下接口规范:

-

GET /api/harmony/user/{userId}:查询指定用户信息

-

POST /api/harmony/user:新增用户

-

PUT /api/harmony/user/{userId}:修改用户信息

-

DELETE /api/harmony/user/{userId}:删除用户

2.1.2 统一响应格式设计

为便于鸿蒙前端处理响应数据,避免因接口返回格式不一致导致的解析异常,需定义统一的响应实体。该实体应包含状态码、提示信息及数据内容三部分,具体代码如下:

java

// 统一响应结果类

public class Result<T> {

// 状态码:200成功,400参数错误,500服务器异常等

private Integer code;

// 提示信息

private String message;

// 响应数据

private T data;

// 构造方法、getter和setter省略

// 成功响应静态方法

public static <T> Result<T> success(T data) {

Result<T> result = new Result<>();

result.setCode(200);

result.setMessage("操作成功");

result.setData(data);

return result;

}

// 失败响应静态方法

public static <T> Result<T> fail(Integer code, String message) {

Result<T> result = new Result<>();

result.setCode(code);

result.setMessage(message);

return result;

}

}该统一响应格式可直接在鸿蒙前端通过ArkUI的JSON解析工具解析,减少前端开发工作量。

2.2 SpringBoot接口开发实战:用户管理模块

2.2.1 项目初始化与依赖配置

首先通过Spring Initializr创建SpringBoot项目,选择Spring Web依赖,用于开发RESTful接口。项目的pom.xml核心依赖如下:

xml

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<!-- 用于对象校验,确保接口参数合法性 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-validation</artifactId>

</dependency>

<!-- Lombok简化代码 -->

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<optional>true</optional>

</dependency>2.2.2 实体类与接口开发

定义用户实体类User,包含用户ID、用户名、密码、设备ID等字段(设备ID用于关联鸿蒙设备),并通过JSR303注解进行参数校验:

java

@Data

@NoArgsConstructor

@AllArgsConstructor

public class User {

// 用户ID

private Long userId;

// 用户名,非空且长度在2-20之间

@NotBlank(message = "用户名不能为空")

@Size(min = 2, max = 20, message = "用户名长度必须在2-20之间")

private String username;

// 密码,非空且长度不小于6

@NotBlank(message = "密码不能为空")

@Size(min = 6, message = "密码长度不能小于6位")

private String password;

// 关联的鸿蒙设备ID

private String deviceId;

}接着开发用户接口控制器UserController,实现用户的增删改查功能,结合统一响应格式返回结果:

java

@RestController

@RequestMapping("/api/harmony/user")

@RequiredArgsConstructor

public class UserController {

// 模拟数据存储,实际开发中替换为数据库操作

private final Map<Long, User> userMap = new ConcurrentHashMap<>();

private Long currentId = 1L;

// 查询指定用户

@GetMapping("/{userId}")

public Result<User> getUserById(@PathVariable Long userId) {

User user = userMap.get(userId);

if (user == null) {

return Result.fail(404, "用户不存在");

}

return Result.success(user);

}

// 新增用户

@PostMapping

public Result<User> addUser(@Valid @RequestBody User user) {

user.setUserId(currentId++);

userMap.put(user.getUserId(), user);

return Result.success(user);

}

// 修改用户

@PutMapping("/{userId}")

public Result<User> updateUser(@PathVariable Long userId, @Valid @RequestBody User user) {

if (!userMap.containsKey(userId)) {

return Result.fail(404, "用户不存在");

}

user.setUserId(userId);

userMap.put(userId, user);

return Result.success(user);

}

// 删除用户

@DeleteMapping("/{userId}")

public Result<Void> deleteUser(@PathVariable Long userId) {

if (!userMap.containsKey(userId)) {

return Result.fail(404, "用户不存在");

}

userMap.remove(userId);

return Result.success(null);

}

// 查询所有用户(支持鸿蒙多设备批量查询)

@GetMapping("/list")

public Result<List<User>> getAllUsers() {

List<User> userList = new ArrayList<>(userMap.values());

return Result.success(userList);

}

}2.2.3 鸿蒙前端调用示例

鸿蒙前端通过ArkUI的@ohos.net.http模块发送HTTP请求,调用上述接口。以查询用户信息为例,核心代码如下:

typescript

import http from '@ohos.net.http';

// 定义统一的后端服务基础地址

const BASE_URL = 'http://你的服务IP:8080/api/harmony';

// 查询用户信息函数

async function getUserById(userId: number): Promise<User> {

let request = http.createHttp();

try {

let response = await request.request(

`${BASE_URL}/user/${userId}`,

{

method: http.RequestMethod.GET,

header: {

'Content-Type': 'application/json'

}

}

);

// 解析响应数据

let result = JSON.parse(response.result.toString());

if (result.code === 200) {

return result.data;

} else {

throw new Error(result.message);

}

} catch (error) {

console.error('查询用户失败:', error);

throw error;

} finally {

request.destroy();

}

}通过该方式,鸿蒙前端可快速与SpringBoot后端实现数据交互,完成用户管理功能。

第三章 数据持久化:基于Spring Data JPA的鸿蒙数据存储方案

3.1 Spring Data JPA核心优势与适用场景

3.1.1 JPA与Spring Data JPA的关系

JPA(Java Persistence API)是Java EE的持久化规范,定义了对象与关系数据库的映射规则及数据操作接口;而Spring Data JPA是Spring对JPA的封装与扩展,通过"接口继承+方法命名规范"的方式,无需编写SQL即可实现数据的增删改查操作,极大简化了数据持久化代码。对于鸿蒙后端服务而言,Spring Data JPA的优势在于:开发效率高、SQL优化好、支持复杂查询,可快速实现鸿蒙应用的用户数据、设备数据等存储需求。

3.1.2 鸿蒙场景下的JPA选型理由

鸿蒙应用常涉及多设备数据同步、用户数据跨终端共享等场景,要求后端数据存储具备事务支持、数据一致性保障等特性。Spring Data JPA基于JPA规范,天然支持事务管理,可通过@Transactional注解实现数据操作的原子性;同时,其支持的分页查询、动态条件查询等功能,可满足鸿蒙多设备并发查询时的数据高效获取需求。此外,JPA的对象映射特性,可与鸿蒙前端的实体类结构保持一致,减少数据转换成本。

3.2 Spring Data JPA实战:用户数据持久化

3.2.1 依赖配置与数据库连接

在原有SpringBoot项目基础上,引入Spring Data JPA和MySQL依赖,pom.xml核心配置如下:

xml

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-jpa</artifactId>

</dependency>

<dependency>

<groupId>com.mysql</groupId>

<artifactId>mysql-connector-j</artifactId>

<scope>runtime</scope>

</dependency>在application.yml文件中配置数据库连接信息及JPA属性:

yaml

spring:

datasource:

url: jdbc:mysql://localhost:3306/harmony_db?useSSL=false&serverTimezone=UTC&allowPublicKeyRetrieval=true

username: root

password: 你的数据库密码

driver-class-name: com.mysql.cj.jdbc.Driver

jpa:

# 数据库方言

database-platform: org.hibernate.dialect.MySQL8Dialect

# 自动创建数据库表

hibernate:

ddl-auto: update

# 显示SQL语句,便于开发调试

show-sql: true

# 格式化SQL

properties:

hibernate:

format_sql: true3.2.2 实体类映射与Repository接口

修改User实体类,添加JPA注解实现对象与数据库表的映射:

java

@Data

@NoArgsConstructor

@AllArgsConstructor

@Entity

@Table(name = "t_harmony_user") // 数据库表名

public class User {

// 主键,自增策略

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long userId;

// 用户名,唯一且非空

@NotBlank(message = "用户名不能为空")

@Size(min = 2, max = 20, message = "用户名长度必须在2-20之间")

@Column(unique = true, nullable = false)

private String username;

// 密码,非空

@NotBlank(message = "密码不能为空")

@Size(min = 6, message = "密码长度不能小于6位")

@Column(nullable = false)

private String password;

// 鸿蒙设备ID,可空

@Column(name = "device_id")

private String deviceId;

// 创建时间,自动填充

@Column(name = "create_time", updatable = false)

@CreatedDate

private LocalDateTime createTime;

// 更新时间,自动填充

@Column(name = "update_time")

@LastModifiedDate

private LocalDateTime updateTime;

}创建UserRepository接口,继承JpaRepository,即可获得基础的CRUD方法:

java

// JpaRepository<实体类, 主键类型>

public interface UserRepository extends JpaRepository<User, Long> {

// 根据用户名查询用户(鸿蒙应用登录场景常用)

Optional<User> findByUsername(String username);

// 根据设备ID查询关联用户(多设备数据同步场景)

List<User> findByDeviceId(String deviceId);

// 模糊查询用户名包含指定字符的用户(搜索功能)

Page<User> findByUsernameContaining(String keyword, Pageable pageable);

}Spring Data JPA会根据方法命名规范自动生成对应的SQL语句,无需手动编写。

3.2.3 服务层封装与控制器改造

创建UserService服务层,封装业务逻辑,调用UserRepository实现数据操作,并添加事务管理:

java

@Service

@RequiredArgsConstructor

public class UserService {

private final UserRepository userRepository;

// 根据ID查询用户

public User getUserById(Long userId) {

return userRepository.findById(userId)

.orElseThrow(() -> new RuntimeException("用户不存在"));

}

// 新增用户

@Transactional

public User addUser(User user) {

// 校验用户名是否已存在

if (userRepository.findByUsername(user.getUsername()).isPresent()) {

throw new RuntimeException("用户名已存在");

}

return userRepository.save(user);

}

// 修改用户

@Transactional

public User updateUser(Long userId, User user) {

User existingUser = getUserById(userId);

// 若修改用户名,需校验新用户名是否已存在

if (!existingUser.getUsername().equals(user.getUsername())

&& userRepository.findByUsername(user.getUsername()).isPresent()) {

throw new RuntimeException("用户名已存在");

}

user.setUserId(userId);

// 保持创建时间不变

user.setCreateTime(existingUser.getCreateTime());

return userRepository.save(user);

}

// 删除用户

@Transactional

public void deleteUser(Long userId) {

if (!userRepository.existsById(userId)) {

throw new RuntimeException("用户不存在");

}

userRepository.deleteById(userId);

}

// 分页查询用户

public Page<User> getUserPage(Integer pageNum, Integer pageSize, String keyword) {

Pageable pageable = PageRequest.of(pageNum - 1, pageSize, Sort.by(Sort.Direction.DESC, "createTime"));

if (StringUtils.hasText(keyword)) {

return userRepository.findByUsernameContaining(keyword, pageable);

}

return userRepository.findAll(pageable);

}

}改造UserController,注入UserService,替换原有的模拟数据操作:

java

@RestController

@RequestMapping("/api/harmony/user")

@RequiredArgsConstructor

public class UserController {

private final UserService userService;

@GetMapping("/{userId}")

public Result<User> getUserById(@PathVariable Long userId) {

try {

User user = userService.getUserById(userId);

return Result.success(user);

} catch (RuntimeException e) {

return Result.fail(404, e.getMessage());

}

}

@PostMapping

public Result<User> addUser(@Valid @RequestBody User user) {

try {

User newUser = userService.addUser(user);

return Result.success(newUser);

} catch (RuntimeException e) {

return Result.fail(400, e.getMessage());

}

}

@PutMapping("/{userId}")

public Result<User> updateUser(@PathVariable Long userId, @Valid @RequestBody User user) {

try {

User updatedUser = userService.updateUser(userId, user);

return Result.success(updatedUser);

} catch (RuntimeException e) {

return Result.fail(400, e.getMessage());

}

}

@DeleteMapping("/{userId}")

public Result<Void> deleteUser(@PathVariable Long userId) {

try {

userService.deleteUser(userId);

return Result.success(null);

} catch (RuntimeException e) {

return Result.fail(404, e.getMessage());

}

}

// 分页查询用户接口(适配鸿蒙前端分页组件)

@GetMapping("/page")

public Result<Page<User>> getUserPage(

@RequestParam(defaultValue = "1") Integer pageNum,

@RequestParam(defaultValue = "10") Integer pageSize,

@RequestParam(required = false) String keyword) {

Page<User> userPage = userService.getUserPage(pageNum, pageSize, keyword);

return Result.success(userPage);

}

}至此,基于Spring Data JPA的数据持久化功能已实现,鸿蒙应用可通过调用接口完成用户数据的持久化存储与查询。

第四章 安全认证:Spring Security守护鸿蒙应用数据安全

4.1 鸿蒙应用的安全需求与认证挑战

4.1.1 鸿蒙应用的核心安全风险

鸿蒙应用作为跨设备运行的智能终端应用,面临两大核心安全风险:一是接口调用的身份伪造,恶意攻击者可能通过伪造请求调用后端接口,窃取用户数据;二是数据传输的安全性,鸿蒙设备与后端服务之间的HTTP传输数据可能被拦截篡改。因此,后端服务必须实现完善的身份认证与授权机制,确保只有合法的鸿蒙设备和用户才能访问接口。

4.1.2 Spring Security的解决方案

Spring Security是Spring生态中的安全框架,提供了身份认证、授权、 CSRF防护、会话管理等完整的安全功能。针对鸿蒙应用,Spring Security可通过JWT(JSON Web Token)实现无状态认证,适配鸿蒙多设备的分布式场景------用户在一个设备上登录后,生成的JWT令牌可在同一用户的多个鸿蒙设备上使用,无需重复登录,同时避免了传统会话认证的跨设备问题。

4.2 Spring Security + JWT实战:鸿蒙应用认证体系搭建

4.2.1 依赖引入与JWT工具类开发

引入Spring Security和JWT相关依赖:

xml

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<!-- JWT依赖 -->

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-api</artifactId>

<version>0.11.5</version>

</dependency>

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-impl</artifactId>

<version>0.11.5</version>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-jackson</artifactId>

<version>0.11.5</version>

<scope>runtime</scope>

</dependency>开发JWT工具类,实现令牌的生成、解析与验证:

java

@Component

public class JwtUtils {

// 密钥,实际开发中需配置在环境变量或配置中心

@Value("${jwt.secret}")

private String secret;

// 令牌过期时间(24小时)

@Value("${jwt.expiration}")

private Long expiration;

// 生成JWT令牌

public String generateToken(UserDetails userDetails) {

Map<String, Object> claims = new HashMap<>();

// 可在令牌中存储鸿蒙设备ID等额外信息

return Jwts.builder()

.setClaims(claims)

.setSubject(userDetails.getUsername())

.setIssuedAt(new Date())

.setExpiration(new Date(System.currentTimeMillis() + expiration))

.signWith(SignatureAlgorithm.HS512, secret)

.compact();

}

// 从令牌中获取用户名

public String getUsernameFromToken(String token) {

return Jwts.parser()

.setSigningKey(secret)

.parseClaimsJws(token)

.getBody()

.getSubject();

}

// 验证令牌有效性

public boolean validateToken(String token, UserDetails userDetails) {

String username = getUsernameFromToken(token);

return username.equals(userDetails.getUsername()) && !isTokenExpired(token);

}

// 判断令牌是否过期

private boolean isTokenExpired(String token) {

Date expirationDate = Jwts.parser()

.setSigningKey(secret)

.parseClaimsJws(token)

.getBody()

.getExpiration();

return expirationDate.before(new Date());

}

}4.2.2 Spring Security配置与认证逻辑实现

首先实现UserDetailsService接口,从数据库中加载用户信息,用于认证:

java

@Service

@RequiredArgsConstructor

public class UserDetailsServiceImpl implements UserDetailsService {

private final UserRepository userRepository;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

User user = userRepository.findByUsername(username)

.orElseThrow(() -> new UsernameNotFoundException("用户名不存在:" + username));

// 实际开发中密码需加密存储,此处为简化示例

return new org.springframework.security.core.userdetails.User(

user.getUsername(),

user.getPassword(),

Collections.singleton(new SimpleGrantedAuthority("ROLE_USER"))

);

}

}开发JWT认证过滤器,拦截请求并验证令牌:

java

@Component

@RequiredArgsConstructor

public class JwtAuthenticationFilter extends OncePerRequestFilter {

private final JwtUtils jwtUtils;

private final UserDetailsService userDetailsService;

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {

try {

// 从请求头中获取令牌(格式:Bearer token)

String jwt = parseJwt(request);

if (jwt != null && jwtUtils.validateToken(jwt, userDetailsService.loadUserByUsername(jwtUtils.getUsernameFromToken(jwt)))) {

String username = jwtUtils.getUsernameFromToken(jwt);

UserDetails userDetails = userDetailsService.loadUserByUsername(username);

// 将认证信息存入Security上下文

UsernamePasswordAuthenticationToken authentication = new UsernamePasswordAuthenticationToken(

userDetails, null, userDetails.getAuthorities());

authentication.setDetails(new WebAuthenticationDetailsSource().buildDetails(request));

SecurityContextHolder.getContext().setAuthentication(authentication);

}

} catch (Exception e) {

logger.error("认证失败:", e);

}

filterChain.doFilter(request, response);

}

// 解析请求头中的JWT令牌

private String parseJwt(HttpServletRequest request) {

String headerAuth = request.getHeader("Authorization");

if (StringUtils.hasText(headerAuth) && headerAuth.startsWith("Bearer ")) {

return headerAuth.substring(7);

}

return null;

}

}配置Spring Security,指定认证规则、放行接口等:

java

@Configuration

@EnableWebSecurity

@RequiredArgsConstructor

public class SecurityConfig extends WebSecurityConfigurerAdapter {

private final JwtAuthenticationFilter jwtAuthenticationFilter;

private final UserDetailsService userDetailsService;

// 密码编码器,实际开发中使用BCryptPasswordEncoder

@Bean

public PasswordEncoder passwordEncoder() {

return NoOpPasswordEncoder.getInstance();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailsService).passwordEncoder(passwordEncoder());

}

@Bean

@Override

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.cors().and().csrf().disable()

// 配置异常处理

.exceptionHandling().authenticationEntryPoint((request, response, ex) -> {

response.setContentType("application/json;charset=UTF-8");

response.getWriter().write(JSON.toJSONString(Result.fail(401, "未认证,请先登录")));

}).and()

// 无状态认证,不使用会话

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and()

// 配置接口访问规则

.authorizeRequests()

// 登录接口放行

.antMatchers("/api/harmony/auth/login").permitAll()

// 静态资源放行

.antMatchers("/static/**").permitAll()

// 其他接口需认证

.anyRequest().authenticated();

// 添加JWT过滤器

http.addFilterBefore(jwtAuthenticationFilter, UsernamePasswordAuthenticationFilter.class);

}

}4.2.3 登录接口开发与鸿蒙前端调用

开发登录控制器,实现用户登录并生成JWT令牌:

java

@RestController

@RequestMapping("/api/harmony/auth")

@RequiredArgsConstructor

public class AuthController {

private final AuthenticationManager authenticationManager;

private final UserDetailsService userDetailsService;

private final JwtUtils jwtUtils;

@PostMapping("/login")

public Result<String> login(@RequestBody LoginRequest loginRequest) {

// 执行认证

Authentication authentication = authenticationManager.authenticate(

new UsernamePasswordAuthenticationToken(

loginRequest.getUsername(),

loginRequest.getPassword()

)

);

// 将认证信息存入上下文

SecurityContextHolder.getContext().setAuthentication(authentication);

// 生成JWT令牌

UserDetails userDetails = userDetailsService.loadUserByUsername(loginRequest.getUsername());

String jwt = jwtUtils.generateToken(userDetails);

return Result.success(jwt);

}

// 登录请求参数实体

@Data

public static class LoginRequest {

@NotBlank(message = "用户名不能为空")

private String username;

@NotBlank(message = "密码不能为空")

private String password;

}

}鸿蒙前端登录并携带令牌调用接口的核心代码:

typescript

// 登录函数

async function login(username: string, password: string): Promise<string> {

let request = http.createHttp();

try {

let response = await request.request(

`${BASE_URL}/auth/login`,

{

method: http.RequestMethod.POST,

header: {

'Content-Type': 'application/json'

},

extraData: { username, password }

}

);

let result = JSON.parse(response.result.toString());

if (result.code === 200) {

// 将令牌存入鸿蒙设备的偏好设置中

await preferences.putPreferencesValue('jwt_token', result.data);

return result.data;

} else {

throw new Error(result.message);

}

} catch (error) {

console.error('登录失败:', error);

throw error;

} finally {

request.destroy();

}

}

// 携带令牌调用用户查询接口

async function getUserWithToken(userId: number): Promise<User> {

// 从偏好设置中获取令牌

let token = await preferences.getPreferencesValue('jwt_token', '');

let request = http.createHttp();

try {

let response = await request.request(

`${BASE_URL}/user/${userId}`,

{

method: http.RequestMethod.GET,

header: {

'Content-Type': 'application/json',

'Authorization': `Bearer ${token}`

}

}

);

let result = JSON.parse(response.result.toString());

if (result.code === 200) {

return result.data;

} else {

throw new Error(result.message);

}

} catch (error) {

console.error('查询用户失败:', error);

throw error;

} finally {

request.destroy();

}

}通过该认证体系,鸿蒙应用的接口调用安全性得到有效保障,仅持有合法JWT令牌的请求才能访问受保护接口。

第五章 服务容错:Sentinel保障鸿蒙后端服务高可用

5.1 鸿蒙分布式场景下的服务容错需求

5.1.1 服务故障的影响与危害

鸿蒙应用的分布式特性意味着后端服务需同时应对多设备的并发请求,当服务面临高负载、数据库异常或网络波动时,可能出现响应延迟、接口超时等问题。若未采取容错措施,单个服务的故障可能通过分布式调用链扩散,导致整个系统雪崩,影响所有鸿蒙设备的正常使用。因此,后端服务必须具备熔断、降级、限流等容错能力。

5.1.2 Sentinel的核心能力与优势

Sentinel是阿里开源的轻量级服务容错框架,具有流量控制、熔断降级、系统负载保护等核心功能,其优势在于:配置简单、性能优异、支持多种监控方式,可快速集成到SpringBoot项目中。针对鸿蒙后端服务,Sentinel可实现:当接口QPS超过阈值时进行限流,避免服务过载;当接口调用异常率过高时自动熔断,防止故障扩散;当服务资源不足时进行降级,返回默认结果,保障核心功能可用。

5.2 SpringBoot集成Sentinel实战

5.2.1 依赖引入与基础配置

引入Sentinel SpringBoot Starter依赖:

xml

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-sentinel</artifactId>

<version>2021.0.5.0</version>

</dependency>在application.yml中配置Sentinel相关属性:

yaml

spring:

cloud:

sentinel:

# 控制台地址,用于可视化配置与监控

transport:

dashboard: localhost:8080

# 应用名称,在控制台中显示

application: harmony-springboot-service

# 规则持久化配置(可选,实际开发中可结合Nacos实现)

datasource:

ds1:

file:

file: classpath:sentinel-rule.json

data-type: json

rule-type: flow创建sentinel-rule.json文件,配置流量控制规则(示例):

json

[

{

"resource": "/api/harmony/user/list",

"limitApp": "default",

"grade": 1,

"count": 10,

"strategy": 0,

"controlBehavior": 0,

"clusterMode": false

}

]该规则表示:对/api/harmony/user/list接口进行流量控制,QPS阈值为10,当超过阈值时直接拒绝请求。

5.2.3 接口容错处理与自定义降级逻辑

通过@SentinelResource注解为接口添加容错能力,指定熔断降级时的处理方法:

java

@RestController

@RequestMapping("/api/harmony/user")

@RequiredArgsConstructor

public class UserController {

private final UserService userService;

// 为用户列表接口添加Sentinel容错保护

@GetMapping("/list")

@SentinelResource(value = "/api/harmony/user/list", blockHandler = "handleUserListBlock", fallback = "handleUserListFallback")

public Result<List<User>> getAllUsers() {

List<User> userList = userService.getAllUsers();

return Result.success(userList);

}

// 流量控制(限流)时的处理方法

public Result<List<User>> handleUserListBlock(BlockException e) {

return Result.fail(503, "当前请求人数过多,请稍后再试");

}

// 接口异常(熔断)时的处理方法

public Result<List<User>> handleUserListFallback(Throwable e) {

return Result.fail(500, "服务暂时不可用,请稍后重试");

}

// 分页查询接口添加容错保护

@GetMapping("/page")

@SentinelResource(value = "/api/harmony/user/page", blockHandler = "handleUserPageBlock", fallback = "handleUserPageFallback")

public Result<Page<User>> getUserPage(

@RequestParam(defaultValue = "1") Integer pageNum,

@RequestParam(defaultValue = "10") Integer pageSize,

@RequestParam(required = false) String keyword) {

Page<User> userPage = userService.getUserPage(pageNum, pageSize, keyword);

return Result.success(userPage);

}

public Result<Page<User>> handleUserPageBlock(Integer pageNum, Integer pageSize, String keyword, BlockException e) {

return Result.fail(503, "分页查询请求频繁,请稍后再试");

}

public Result<Page<User>> handleUserPageFallback(Integer pageNum, Integer pageSize, String keyword, Throwable e) {

return Result.fail(500, "分页查询服务异常,请稍后重试");

}

}5.2.4 Sentinel控制台监控与规则动态配置

- 下载Sentinel控制台JAR包,通过命令启动:

bash

java -jar sentinel-dashboard-1.8.6.jar --server.port=8080-

访问http://localhost:8080,使用默认账号密码(sentinel/sentinel)登录,即可看到鸿蒙后端服务的监控数据,包括接口调用量、异常率、QPS等。

-

在控制台中可动态配置流量控制、熔断降级等规则,无需重启服务。例如,为用户新增接口配置熔断规则:当接口异常率超过50%且持续时间超过1秒时,触发熔断,熔断时长为5秒。配置后,当鸿蒙应用批量新增用户导致接口异常时,Sentinel会自动熔断该接口,避免服务崩溃。

第六章 总结与拓展:鸿蒙与SpringBoot融合的未来展望

6.1 核心知识点回顾

本文围绕鸿蒙开发与SpringBoot的融合展开,核心知识点涵盖四大模块:一是RESTful接口开发,通过统一响应格式与鸿蒙前端实现高效通信,解决了多设备数据交互的兼容性问题;二是数据持久化,基于Spring Data JPA实现用户数据的存储与管理,利用JPA的对象映射特性减少前后端数据转换成本;三是安全认证,结合Spring Security与JWT实现无状态认证,保障鸿蒙应用的接口调用安全;四是服务容错,通过Sentinel实现限流、熔断、降级,确保后端服务在高负载或异常情况下的稳定性。这四大模块共同构成了鸿蒙应用后端服务的核心架构,实现了从数据存储到安全访问再到高可用保障的全流程覆盖。

6.2 技术拓展与进阶方向

在本文基础上,开发者可从以下方向进行技术拓展:一是接口加密,在JWT认证的基础上,对鸿蒙设备与后端服务之间的传输数据进行AES加密,进一步提升数据安全性;二是分布式服务治理,结合Spring Cloud Alibaba生态,引入Nacos实现服务注册发现与配置中心,适配鸿蒙应用的大规模分布式部署场景;三是数据同步优化,利用鸿蒙的分布式数据管理能力与SpringBoot的消息队列(如RabbitMQ),实现多设备数据的实时同步;四是性能优化,通过Redis缓存热点数据(如高频访问的用户信息),减少数据库查询压力,提升接口响应速度。

6.3 推荐阅读资料

为帮助开发者深入学习鸿蒙与SpringBoot的融合技术,推荐以下优质资料:

-

鸿蒙开发官方文档:《HarmonyOS应用开发指南》,系统学习鸿蒙应用的分布式架构与ArkUI开发;

-

SpringBoot官方文档:《Spring Boot Reference Guide》,掌握SpringBoot的核心特性与高级配置;

-

书籍《Spring Cloud Alibaba微服务实战》,学习基于Spring Cloud Alibaba的服务治理方案;

-

博客《JWT在分布式系统中的最佳实践》,深入理解JWT的安全机制与使用技巧;

-

GitHub项目:harmonyos-springboot-demo(开源示例项目),提供完整的鸿蒙与SpringBoot集成代码。

6.4 探讨与思考

在鸿蒙与SpringBoot的融合实践中,仍有诸多问题值得探讨:一是鸿蒙多设备的令牌共享机制,如何实现同一用户在手机、平板、智能手表等多设备上的无缝登录与权限同步?二是服务容错的精细化配置,如何根据鸿蒙不同设备的请求特性(如智能终端的请求频率、数据量)动态调整Sentinel规则?三是跨平台数据一致性,如何解决鸿蒙应用与传统Android/iOS应用共用SpringBoot后端时的数据兼容问题?欢迎大家在评论区分享自己的解决方案与实践经验。

6.5 结语

鸿蒙操作系统的崛起为智能终端开发带来了新的机遇,而SpringBoot的高效开发能力为鸿蒙后端服务提供了坚实支撑。本文详细讲解了两者融合的核心技术,希望能为开发者提供实用的参考。如果您觉得本文对您的开发工作有帮助,欢迎,让更多鸿蒙开发者受益。同时,也欢迎大家关注我的账号,后续将持续输出鸿蒙开发与Java后端融合的进阶内容,与大家一同成长为鸿蒙生态的核心开发者。