在企业数字化转型浪潮中,数据被视为新的生产资料,其安全与合规性成为企业的生命线。然而,许多企业将安全投入的焦点放在了防火墙、入侵检测、加密技术等"外围防御"上,却往往忽略了内部数据安全的"命门"------权限管理(Identity and Access Management, IAM)。

权限管理绝不仅仅是配置账号那么简单。在一个拥有数十甚至上百个应用系统的复杂企业环境中,权限的分散、角色的混淆、授权的滞后,正如同无数条看不见的裂缝,让数据安全面临权限滥用、内部泄露、违规操作等巨大风险。

本文将深入剖析企业权限管理如何直接影响数据安全的各个层面,揭示在多系统并行的背景下,传统权限管理的弊端,并探讨如何通过以 KPaaS平台 为代表的权限管理解决方案,构建统一、精细、动态的权限管理架构,为企业数据安全筑牢内生防御。

权限分散与"权限孤岛":数据泄露的温床

1.账号与身份的混乱

当企业拥有ERP、CRM、HR、OA、MES等多个异构系统时,用户往往需要在每个系统中都拥有一个独立的账号和密码。这种"多系统多账号"的模式带来两大安全隐患:

- 身份的不统一与重复建档: 员工入职或岗位变动时,需要在每个系统手动创建或修改权限,极易出现遗漏或错误配置。离职员工的账号注销也可能滞后,导致"僵尸账号 "或"沉睡权限"长期存在,成为黑客或内部人员利用的潜在入口。

- 权限孤岛效应: 每个系统的权限策略独立运作,系统之间无法共享或核验权限,管理人员无法从全局视角掌握"谁能访问什么、在哪里访问"。这种割裂状态使权限审计变得极其困难,难以追溯安全事件的源头。

当身份与权限管理缺乏集中控制时,数据安全的首要防线即告瓦解。任何一个系统中的权限漏洞,都可能牵连到企业的核心数据资产。

2."最小权限原则"的失控

数据安全的核心原则之一是"最小权限原则"(Principle of Least Privilege),即用户只拥有完成其工作所需的最小权限集。然而,在权限分散的环境中,为了管理的方便或应对频繁的业务调整,管理员往往倾向于授予用户过多的、非必须的权限(即"权限膨胀")。

例如,一个普通销售人员为了偶尔查询历史数据,被授予了整个CRM系统的管理员权限。一旦该账号被盗用,攻击者将轻易获得对所有客户数据的完全控制权。权限膨胀不仅违反合规要求(如GDPR、等保),更直接加大了内部泄露和操作失误的风险。

角色体系的模糊与僵化:治理的盲区

1.角色定义的混乱与滞后

企业业务快速发展,岗位和职责频繁调整,但许多企业的权限角色体系却未能同步更新。

- 部门与职能权限混淆: 权限可能仅仅基于部门简单划分,而未考虑部门内不同职能(如销售经理、销售助理)所需的精细化差异。

- "积木式"权限结构: 许多系统采用简单的权限集合叠加,缺乏灵活的继承和隔离机制。当一个角色需要修改权限时,可能需要对所有关联的子角色进行重复操作,导致维护成本极高且容易出错。

僵化的角色体系无法准确映射真实的业务需求,最终导致业务人员要么权限不足而影响效率,要么权限过多而增加风险。

2.授权审批与审计的缺失

权限的授予、变更和回收,必须是可控和可追溯的流程。缺乏自动化的审批流和完整的审计记录,会带来严重的合规风险:

- 授权的"人治"风险: 权限申请依赖口头、邮件或纸质审批,效率低下且缺乏统一存档,容易出现"先授权后补流程"甚至"无流程授权"的情况。

- 合规性审计难题: 在发生数据泄露事件或面临监管合规检查时,企业无法快速、准确地提供"某人何时、因何原因、获得了哪些权限"的完整变更记录。缺乏完整的审计链条,企业将难以证明其安全控制的有效性。

构建内生安全防线:统一权限治理的策略与实践

要从根本上解决权限管理对数据安全的影响,企业必须将权限治理上升为战略级基础设施,从"多系统各自为政"转向"统一权限管理"的架构。

1.统一身份管理:集中化的安全基石

企业需要一个能够集中管理所有用户身份的核心系统,实现"一人一身份,全系统通用"。

- 集中账号生命周期管理: 实现用户账号的创建、启用、禁用、注销与业务系统的联动。当员工离职时,系统应自动将所有关联业务系统的账号权限同步回收,消除"僵尸账号"的安全隐患。

- 身份与账号的映射: 核心系统应负责维护统一的用户身份信息,并将其映射到各业务系统中的具体账号,确保身份信息的准确性和唯一性。

KPaaS支持组织架构对齐,通过与企业现有组织架构数据的对接,自动关联用户、部门和权限策略

KPaaS支持组织架构对齐,通过与企业现有组织架构数据的对接,自动关联用户、部门和权限策略

2.精细化角色体系构建:权限治理的核心

安全与效率的平衡,依赖于一个灵活且精细的角色模型。

- 业务驱动的角色模型: 基于岗位、部门、职责甚至数据敏感度,设计多维度的权限矩阵。权限的设定应精细到系统级、模块级乃至操作级,实现权限的精准授权。

- 权限继承与复用: 引入角色继承机制(如父角色权限自动传递给子角色),允许权限的快速复用和灵活调整,大幅降低权限维护的复杂度。

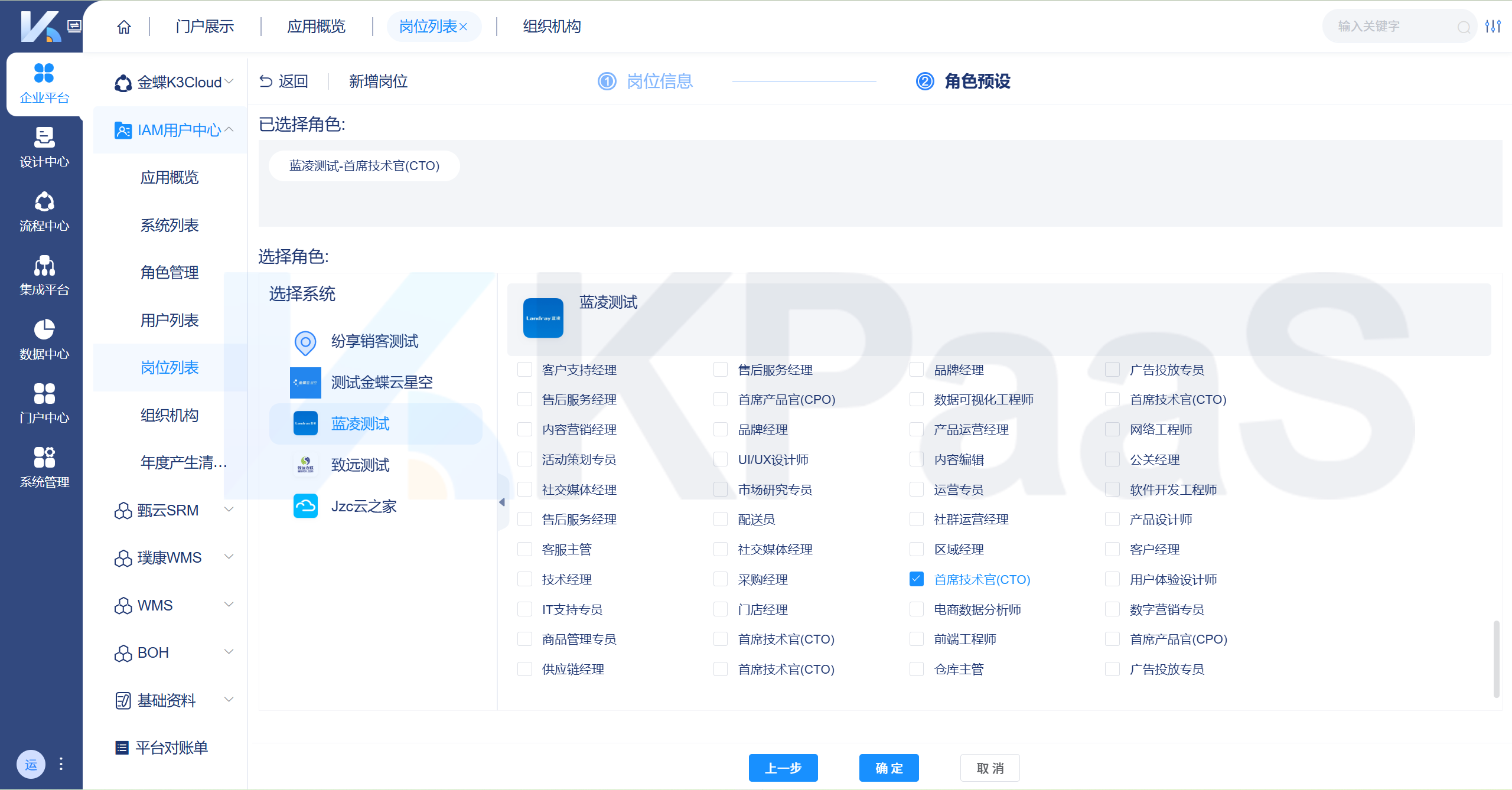

KPaaS平台的IAM用户中心内同步后的角色清单,支持拉取同步目标系统角色

KPaaS平台的IAM用户中心内同步后的角色清单,支持拉取同步目标系统角色

3.多系统实时同步与集成:消除权限延迟

在多系统环境中,最危险的不是权限配置错误,而是权限同步的延迟。当用户岗位调整或权限撤销时,如果新权限没有实时同步到所有关联系统,数据安全窗口期将立即打开。

- 集成引擎的驱动: 必须通过一个强大的集成引擎作为中枢,将统一身份管理系统中定义的角色和权限策略,实时、准确地推送到所有下游业务系统,确保"源头"与"执行端"的一致性。

KPaaS平台已无缝对接SAP、用友、金蝶、钉钉等众多知名厂商及应用,为企业提供高效运营支持。

KPaaS平台已无缝对接SAP、用友、金蝶、钉钉等众多知名厂商及应用,为企业提供高效运营支持。

4.全流程审批与审计:确保合规与追溯

权限的授权必须嵌入严格的流程管理和追溯机制。

- 数字化的授权流程: 内置权限申请、审批流程,支持多级审批和会签,将权限变更加密固化为不可篡改的电子记录。

- 完整审计链条: 完整记录所有权限的授予、变更、撤销的时间、操作人和原因。这不仅是满足等保、SOX等合规要求的必要条件,也是企业在安全事件发生后,快速定位、追溯和问责的关键能力。

安全实践:统一权限治理理念

以 KPaaS平台 为代表的统一权限管理平台解决方案,其核心价值在于连接、集成与治理,正是构建企业统一权限管理架构的中枢系统。通过统一、安全、可控的权限管理架构,KPaaS 集中解决了多系统并行的权限治理难题:

- 统一身份管理: 集中管理用户账号信息,实现多系统用户身份的统一与映射,从根源上避免重复建档与权限孤岛。

- 灵活角色体系构建: 支持按岗位、部门、职责自定义角色模型,构建精细化、可扩展的权限矩阵,完美支持"最小权限原则"。

- 多系统实时同步: 借助强大的集成引擎,实现用户身份、角色及其权限策略对ERP、CRM、HR等各业务系统的自动、实时同步,确保权限的实时更新与数据一致性。

- 全流程审批与审计: 内置权限申请、审批流程及审计机制,完整记录权限变更轨迹,为企业的合规性检查与安全追溯提供权威依据。

这一模式帮助企业在满足国家等保等合规要求的同时,有效防范了权限滥用与内部安全隐患,让权限管理不再是业务发展的障碍,而是驱动业务安全、高效运行的稳固基石。

KPaaS平台IAM用户中心,统一入口标准化权限管理,便捷管理系统、角色、岗位

KPaaS平台IAM用户中心,统一入口标准化权限管理,便捷管理系统、角色、岗位

将权限管理升级为数据安全的核心能力

在数字时代,企业数据资产的安全性不再仅仅取决于外部防御的坚固程度,更依赖于内部权限治理的精细化与统一化。一个分散、混乱的权限管理体系,是数据安全最大的漏洞;而一个统一、动态、可审计的权限管理架构,则是企业内生安全最可靠的保障。

将权限管理从"技术配置"升级为"企业安全战略核心能力",是每一个数字化企业管理者当前亟需思考和采取行动的课题。