Linux 安全实战:防火墙配置 + 漏洞修复,符合企业合规标准

在数字化转型深化的当下,Linux系统凭借稳定性、开源性优势,广泛承载企业核心业务与敏感数据,成为企业IT架构的基石。然而,开源特性带来灵活性的同时,也使Linux系统面临端口暴露、权限滥用、漏洞攻击等多重安全挑战,恶意攻击、数据泄露等风险频发。

更重要的是,随着ISO 27001信息安全管理体系、GDPR通用数据保护条例、等保2.0(网络安全等级保护基本要求)等主流合规标准的落地实施,企业对Linux系统的安全管控不再是"可选项",而是必须满足的合规底线与法律义务。

- [Linux 安全实战:防火墙配置 + 漏洞修复,符合企业合规标准](#Linux 安全实战:防火墙配置 + 漏洞修复,符合企业合规标准)

- 一、防火墙配置实战:基于firewalld构建最小权限防护体系

-

- [1.1 基础环境初始化与安全基线配置](#1.1 基础环境初始化与安全基线配置)

- [1.2 精准访问控制:限制核心服务访问范围](#1.2 精准访问控制:限制核心服务访问范围)

- [1.3 进阶安全策略:强化流量管控与日志审计](#1.3 进阶安全策略:强化流量管控与日志审计)

- 二、漏洞识别与修复流程:构建全生命周期漏洞管控

-

- [2.1 漏洞识别:多工具协同扫描,提升覆盖度](#2.1 漏洞识别:多工具协同扫描,提升覆盖度)

- [2.2 漏洞修复:分级处置,保障业务连续性](#2.2 漏洞修复:分级处置,保障业务连续性)

- [2.3 自动化与常态化:适配企业规模化运维](#2.3 自动化与常态化:适配企业规模化运维)

- 三、合规映射:技术操作与主流合规标准对应

-

- [3.1 与ISO 27001的对应关系](#3.1 与ISO 27001的对应关系)

- [3.2 与等保2.0(二级/三级)的对应关系](#3.2 与等保2.0(二级/三级)的对应关系)

- [3.3 与GDPR的对应关系](#3.3 与GDPR的对应关系)

- 四、Linux安全加固与合规闭环流程图

- 五、总结与企业级实践建议

中高级运维工程师与安全工程师作为企业安全防线的核心力量,需构建"防护+修复+合规"三位一体的Linux安全治理体系。本文聚焦企业生产环境,结合firewalld防火墙配置实战与漏洞全流程修复,拆解如何通过技术手段适配主流合规标准,同时强调自动化与可审计性,支撑企业级安全治理需求。

📕个人领域 :Linux/C++/java/AI

🚀 个人主页 :有点流鼻涕 · CSDN

💬 座右铭 : "向光而行,沐光而生。"

一、防火墙配置实战:基于firewalld构建最小权限防护体系

防火墙作为网络边界防护的核心组件,其核心目标是实现"最小端口开放、精准访问控制",这也是ISO 27001 A.13.1.1访问控制、等保2.0"网络访问控制"条款的核心要求。在企业生产环境中,firewalld相较于传统iptables,具备动态配置、区域管理、规则持久化等优势,更适配规模化运维场景。以下为面向企业合规的典型安全策略配置,所有命令均可直接在RHEL/CentOS 7+、Fedora等系统中执行。

1.1 基础环境初始化与安全基线配置

首先确保firewalld服务正常运行,并设置默认区域为drop(拒绝所有入站、转发流量,仅允许出站流量),构建最严格的基础防护基线。

bash

# 安装并启动firewalld服务

sudo dnf install firewalld -y # RHEL/CentOS 8+

# sudo yum install firewalld -y # RHEL/CentOS 7

sudo systemctl start firewalld

sudo systemctl enable firewalld # 开机自启,保障运维连续性

sudo systemctl status firewalld # 验证服务状态

# 设置默认区域为drop,拒绝所有入站和转发流量

sudo firewall-cmd --set-default-zone=drop

# 清空默认规则,避免遗留风险(生产环境需提前备份规则)

sudo firewall-cmd --permanent --flush

sudo firewall-cmd --reload1.2 精准访问控制:限制核心服务访问范围

企业生产环境中,SSH远程管理、Web服务、数据库服务等核心端口是攻击高频目标。需基于"最小权限"原则,仅开放必要端口,并限制访问来源IP(如办公网段、运维跳板机IP),杜绝全网暴露。

bash

# 1. 限制特定IP段访问SSH(22端口),适配运维管理需求

# 允许192.168.1.0/24办公网段、10.0.0.5跳板机IP访问SSH

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" port protocol="tcp" port="22" accept'

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="10.0.0.5" port protocol="tcp" port="22" accept'

# 2. 开放Web服务必要端口(如80、443),允许全网访问(根据业务调整来源)

sudo firewall-cmd --permanent --add-service=http # 80端口

sudo firewall-cmd --permanent --add-service=https # 443端口

# 3. 开放数据库服务端口(如MySQL 3306),仅允许应用服务器网段访问

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="172.16.0.0/16" port protocol="tcp" port="3306" accept'

# 4. 重载规则使配置生效

sudo firewall-cmd --reload

# 验证当前规则配置,生成审计记录(支撑合规审计需求)

sudo firewall-cmd --list-all --permanent > /var/log/firewalld_rule_$(date +%Y%m%d).log1.3 进阶安全策略:强化流量管控与日志审计

为满足合规标准中"安全日志审计""异常流量监控"要求,需配置firewalld日志记录,同时限制无效连接(如ICMP泛洪、端口扫描),提升防护深度。

bash

# 1. 开启firewalld日志,记录所有拒绝流量(日志路径:/var/log/firewalld)

sudo firewall-cmd --permanent --set-log-denied=all

sudo firewall-cmd --reload

# 2. 限制ICMP请求(禁止ping,减少探测风险)

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" protocol value="icmp" reject'

sudo firewall-cmd --reload

# 3. 配置连接超时策略,防止空闲连接占用资源

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" service name="ssh" timeout value="3600s" accept'

sudo firewall-cmd --reload二、漏洞识别与修复流程:构建全生命周期漏洞管控

漏洞是企业合规的核心风险点,ISO 27001 A.12.6.1技术漏洞管理、等保2.0"漏洞管理"条款均要求企业建立"识别-扫描-修复-验证"的闭环流程。企业生产环境中,需结合自动化工具(OpenSCAP、Lynis)与系统自带更新工具,实现漏洞的精准识别与高效修复,同时留存操作日志,支撑合规审计。

2.1 漏洞识别:多工具协同扫描,提升覆盖度

单一工具扫描存在局限性,建议结合Lynis(系统安全审计工具)、OpenSCAP(合规扫描工具)与yum/dnf安全更新库,实现系统漏洞、配置缺陷、合规风险的全面识别。

bash

# 1. 安装漏洞扫描工具

sudo dnf install lynis openscap-scanner scap-security-guide -y # RHEL/CentOS 8+

# 2. 使用Lynis进行系统安全审计(生成详细漏洞与配置缺陷报告)

sudo lynis audit system --log /var/log/lynis_scan_$(date +%Y%m%d).log

# 查看高风险漏洞摘要

grep -i "high" /var/log/lynis_scan_$(date +%Y%m%d).log

# 3. 使用OpenSCAP扫描等保2.0合规漏洞(适配企业等保需求)

# 加载等保2.0相关安全基准(scap-security-guide内置)

sudo oscap xccdf eval --profile xccdf_org.ssgproject.content_profile_anssi_bp28_minimal \

--results /var/log/openscap_scan_$(date +%Y%m%d).xml \

--report /var/log/openscap_scan_$(date +%Y%m%d).html \

/usr/share/xml/scap/ssg/content/ssg-rhel8-ds.xml

# 4. 查看系统待修复安全漏洞(基于yum/dnf安全库)

sudo dnf updateinfo list sec -y2.2 漏洞修复:分级处置,保障业务连续性

企业生产环境需遵循"分级修复"原则:高危漏洞(如远程代码执行、权限提升类CVE)立即修复,中低危漏洞结合业务窗口分批处理,同时做好备份与回滚预案,避免修复操作影响业务运行。

bash

# 1. 自动修复所有安全漏洞(优先推荐,仅安装安全更新,不升级功能包)

sudo dnf update --security -y # RHEL/CentOS 8+

# sudo yum update --security -y # RHEL/CentOS 7

# 2. 针对性修复特定CVE漏洞(如CVE-2023-20197,根据实际需求调整)

sudo dnf install --security -y kernel-$(rpm -q kernel | grep -v "debuginfo" | sort -V | tail -1 | sed 's/kernel-//')

# 3. 修复后验证:确认漏洞已消除

sudo dnf updateinfo list sec -y | grep -i "fixed"

sudo lynis audit system --log /var/log/lynis_scan_fixed_$(date +%Y%m%d).log

# 4. 留存修复日志,支撑合规审计

echo "漏洞修复完成,修复时间:$(date +%Y-%m-%d %H:%M:%S)" >> /var/log/vulnerability_fix.log

sudo dnf history >> /var/log/vulnerability_fix.log2.3 自动化与常态化:适配企业规模化运维

手动扫描与修复难以满足企业大规模Linux服务器集群的合规需求,需通过定时任务(crontab)实现漏洞扫描与安全更新的自动化,同时将结果同步至安全管理平台,形成常态化管控。

bash

# 1. 配置定时任务:每日凌晨2点执行漏洞扫描,每周日凌晨3点执行安全更新

sudo crontab -e

# 添加以下内容

0 2 * * * /usr/bin/lynis audit system --log /var/log/lynis_scan_$(date +%Y%m%d).log

0 3 * * 0 /usr/bin/dnf update --security -y && echo "每周安全更新完成:$(date +%Y-%m-%d %H:%M:%S)" >> /var/log/auto_security_update.log

# 2. 配置日志轮转,避免日志文件过大(适配合规日志留存要求,通常留存6个月以上)

sudo cat > /etc/logrotate.d/security_scan << EOF

/var/log/lynis_scan_*.log /var/log/openscap_scan_*.log /var/log/vulnerability_fix.log {

daily

rotate 180

compress

missingok

notifempty

}

EOF三、合规映射:技术操作与主流合规标准对应

前述防火墙配置与漏洞修复操作,并非孤立的技术手段,而是精准对应ISO 27001、GDPR、等保2.0等合规标准的具体条款,通过技术落地实现合规要求,同时形成可审计、可追溯的证据链。

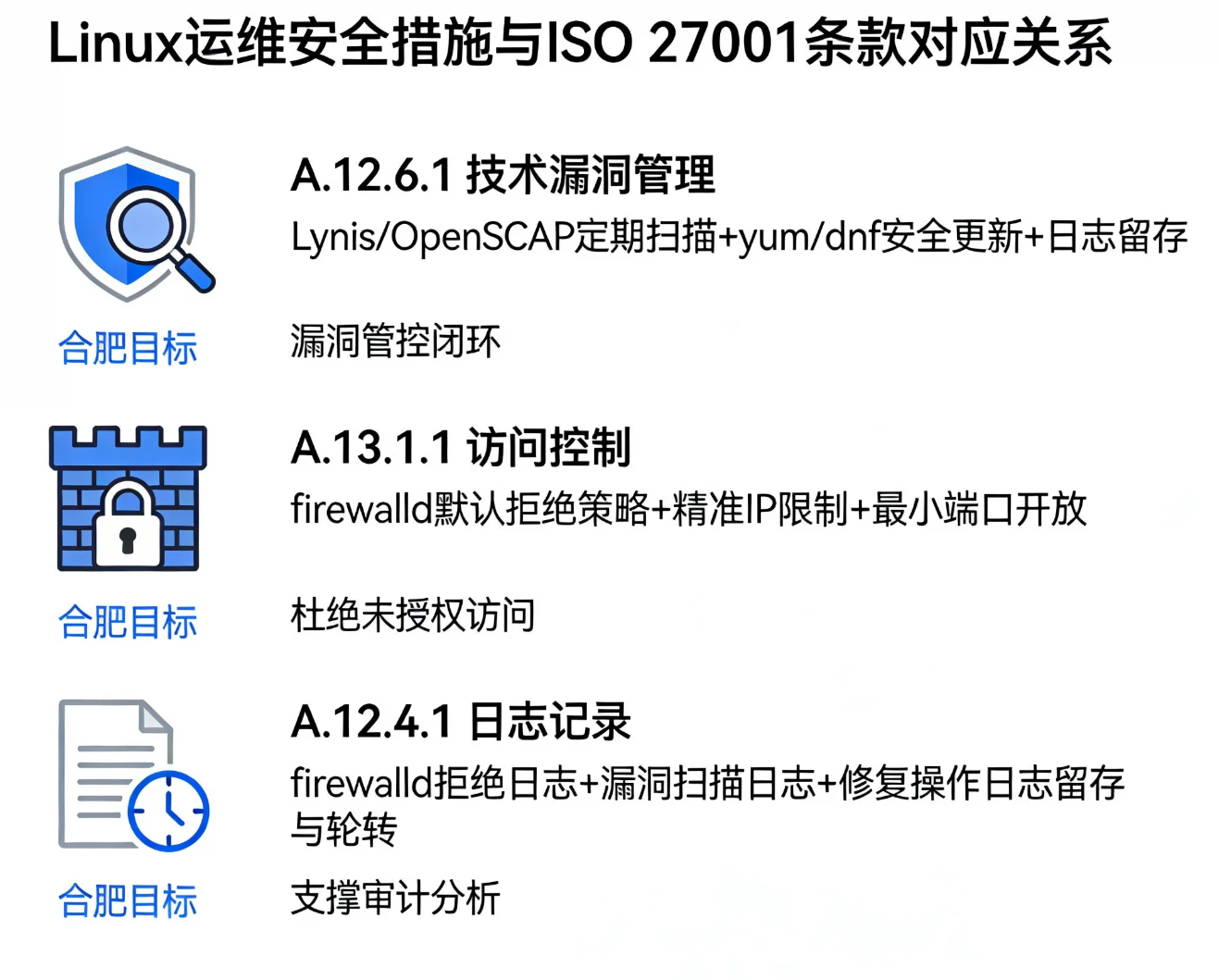

3.1 与ISO 27001的对应关系

-

A.12.6.1 技术漏洞管理:通过Lynis、OpenSCAP定期扫描漏洞,结合yum/dnf安全更新实现修复,留存扫描与修复日志,形成漏洞管控闭环,满足"定期评估技术漏洞、采取修复措施"的要求。

-

A.13.1.1 访问控制:firewalld默认拒绝策略、精准IP限制、最小端口开放,实现对网络访问的严格管控,避免未授权访问系统资源。

-

A.12.4.1 日志记录 :firewalld拒绝日志、漏洞扫描日志、修复操作日志的留存与轮转,满足"记录安全事件、支撑审计分析"的要求。

3.2 与等保2.0(二级/三级)的对应关系

-

网络访问控制(6.2.3.1):firewalld区域管理、端口限制、IP访问控制,实现网络边界的精细化防护,符合"禁止非必要端口开放、限制访问来源"的要求。

-

漏洞管理(6.2.4.1):建立"扫描-修复-验证"漏洞闭环流程,定期开展漏洞扫描,及时修复高危漏洞,满足等保对漏洞管控的常态化要求。

-

安全审计(6.2.7.1) :防火墙日志、漏洞操作日志的全面记录与留存,支撑安全事件追溯与审计,符合"审计日志留存不少于6个月"的要求。

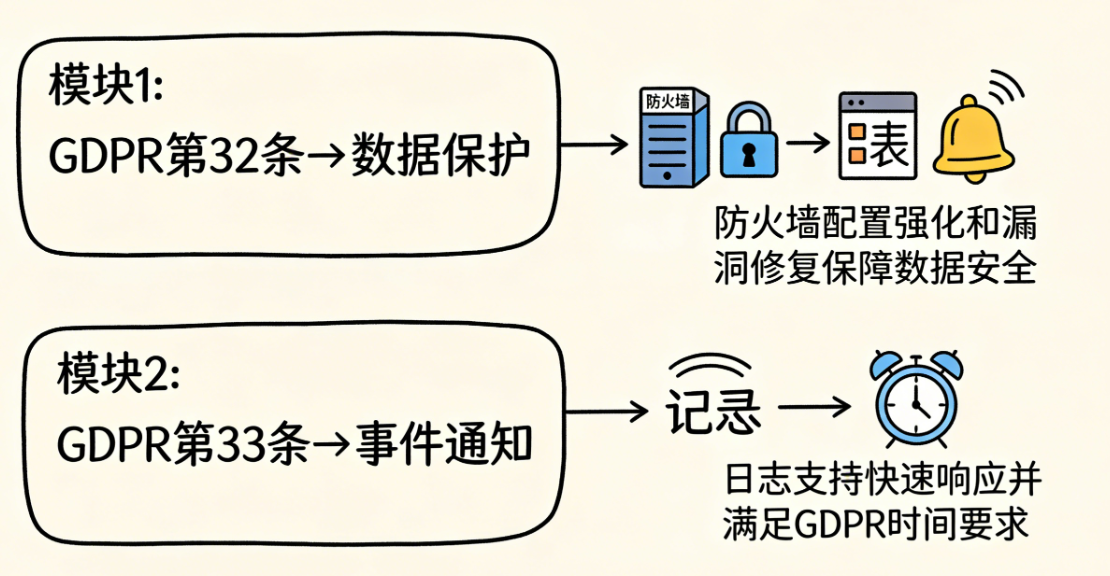

3.3 与GDPR的对应关系

-

数据保护措施(Article 32):防火墙配置强化网络边界防护,漏洞修复减少数据泄露风险,通过技术手段保障个人数据的保密性、完整性,符合GDPR对数据安全的强制性要求。

-

安全事件通知(Article 33) :漏洞扫描与防火墙日志可及时发现数据泄露风险,为安全事件的快速响应与通知提供支撑,满足GDPR对安全事件处置的时间要求。

四、Linux安全加固与合规闭环流程图

企业Linux系统安全合规并非一次性操作,需构建全生命周期闭环管理流程,涵盖资产识别、风险评估、策略部署、漏洞修复、合规验证等核心环节,通过自动化工具与标准化流程,实现安全与合规的持续优化。以下为基于Mermaid语法绘制的闭环流程图,可直接在支持Mermaid的平台(如Markdown编辑器、Confluence)渲染。

梳理Linux服务器集群、核心业务端口、敏感数据分布

结合合规标准,评估端口暴露、漏洞风险等级

基于firewalld配置最小权限规则,留存规则日志

用Lynis/OpenSCAP定期扫描,生成漏洞报告

分级修复漏洞,修复后二次扫描确认

整合防火墙日志、漏洞修复记录,映射合规条款

自动化定时扫描、日志分析,适配合规标准更新

资产识别

风险评估

防火墙策略部署

漏洞扫描

修复验证

合规报告生成

持续监控与优化

五、总结与企业级实践建议

Linux系统的安全合规核心在于"防护先行、漏洞闭环、可审计可追溯"。本文通过firewalld防火墙精准配置与漏洞全流程修复,实现了与ISO 27001、GDPR、等保2.0的合规映射,同时强调自动化与日志留存,适配企业规模化运维需求。

面向企业级实践,提出以下建议:一是建立标准化安全基线,将本文所述防火墙规则、漏洞扫描流程固化为配置模板,批量应用于Linux服务器集群;二是强化自动化工具集成,将Lynis、OpenSCAP扫描结果同步至SIEM(安全信息与事件管理)平台,实现异常风险实时告警;三是定期开展合规演练与审计,每季度对照合规条款验证安全措施有效性,及时调整策略以适配标准更新;四是做好权限管控,防火墙配置、漏洞修复操作需落实最小权限与双人复核,避免人为操作风险。

通过技术手段与管理流程的深度融合,企业可实现Linux系统安全与合规的双重保障,为核心业务稳定运行筑牢安全防线。