前言:软件定义一切,谁来定义安全?

在过去的十年里,我们见证了汽车从机械与电子的结合体,演变为一座移动的"数据中心"。随着"软件定义汽车(SDV)"的深入,以及车路云一体化架构的普及,车辆的代码量呈指数级增长。

然而,对于我们技术人员而言,更多的代码意味着更广阔的攻击面。

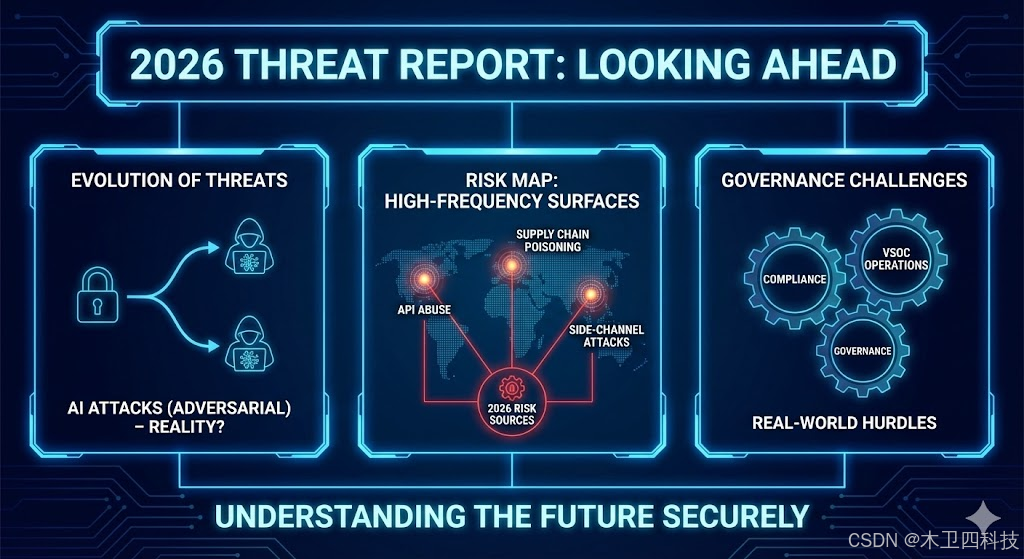

近日,笔者研读了一份关于2026年汽车及智能化设备网络安全威胁的行业简报。这份报告基于对2025年及之前真实攻防事件的复盘,对未来的技术演进趋势做了非常有意思的推演。值得注意的是,报告不仅关注了智能汽车,还首次将视角扩展到了低空经济(如eVTOL、无人机)和具身智能(机器人)领域。

本文从技术角度,提炼报告中值得开发者和安全工程师关注的核心威胁向量与架构挑战。

一、 攻击面的结构性转移:物理隔离已成往事

报告开篇指出一个核心趋势:攻击不再局限于物理接触或单一ECU。

在传统的汽车安全模型中,我们主要防范的是基于OBD接口的物理接入或近场通讯攻击。但在2025年的多个真实案例中,攻击者已经展示了在完全不接触车辆的情况下,通过云端接口、远程控制服务、OTA机制甚至第三方App,对车辆核心功能实现控制的能力。

技术视点: 这意味着安全边界已经完全模糊化。对于开发者来说,如果你在开发一个车联App或云端微服务,你的代码可能直接成为黑客入侵车辆动力系统的跳板。安全责任不再仅仅属于底层的嵌入式工程师,而是贯穿了端、管、云的整个开发链条。

二、 2026年必须关注的硬核技术威胁

基于报告的分析,未来几年以下几种攻击向量的技术成熟度将显著提高,需要重点防御:

1. API 安全危机:微服务架构下的"阿喀琉斯之踵"

随着车云交互的日益频繁,大量功能依赖复杂的微服务架构和API调用实现。报告预警,API滥用将成为最高频的风险源之一。

核心痛点(BOLA/IDOR): 在复杂的车云生态中,如果对对象的级别授权(Broken Object Level Authorization)检查不严,攻击者可能通过遍历API参数(例如车辆VIN码或用户ID),越权访问或操作其他用户的车辆数据。

工程挑战: 如何在保证数千个API高效调用的同时,实现细粒度、动态的权限验证,是后端工程师面临的巨大挑战。传统的静态网关策略已难以应对。

2. AI 的双刃剑:大模型上车的安全隐忧

生成式AI(LLM)引入智能座舱是当前最热的技术趋势,但也带来了全新的攻击面。

提示词注入(Prompt Injection): 攻击者通过精心设计的语音或文本输入,诱导座舱大模型输出敏感信息、执行非预期指令,甚至绕过安全限制。

数据投毒与对抗样本: 对于依赖AI模型的自动驾驶系统,针对传感器数据的对抗性攻击(Adversarial Attacks)可能导致感知系统出现致命误判。

3. 供应链与侧信道攻击的深化

报告提到了一些高技术门槛的攻击手法正在变得更加实用化。例如,针对特定车型的NFC到BLE的中继攻击研究表明,利用硬件设计中的微小缺陷结合协议漏洞,可能实现无钥匙进入。

此外,软件供应链的复杂性使得第三方开源组件漏洞可能在整个产业链中发生"多米诺骨牌效应"。

三、 泛终端时代:无人机与机器人的安全共性

这份报告的一个新颖之处在于将分析视野扩展到了"泛终端"。

2025-2026年,低空飞行器(eVTOL/无人机)和具身智能机器人开始规模化应用。报告分析指出,这些新物种在技术架构上与智能汽车高度相似:都依赖ROS等操作系统、都拥有复杂的传感器融合、都高度依赖无线连接。

因此,车联网领域的成熟攻击手法(如GPS欺骗、无线劫持、传感器干扰)将迅速复用到这些新领域。对于正在转向机器人或无人机领域的开发者来说,汽车安全走过的弯路极具参考价值。

四、 工程挑战:合规与运营的压力

技术之外,报告也强调了行业环境的变化。以 GB 44495-2024《汽车整车信息安全技术要求》为代表的强标落地,意味着网络安全已从"推荐实践"变为"市场准入前提"。

这带来的直接工程挑战是:

SDL(安全开发生命周期)的强制落地: 安全测试不能再是发版前的突击检查,必须嵌入到需求分析、架构设计、编码实现的每一个环节。

VSOC(车辆安全运营中心)的数据洪流: 当数百万辆车实时上报安全日志,如何从海量的误报中筛选出真正的威胁?这对大数据处理架构和自动化分析算法提出了极高要求。仅仅依靠人工运营已不现实。

结语

智能终端的安全是一场没有终点的攻防博弈。面对2026年更加复杂的威胁态势,无论是云端架构师、嵌入式开发者还是AI算法工程师,都需要建立"默认不信任"的安全意识。

对于希望深入了解具体攻击案例复盘、漏洞统计数据以及合规细节的技术同行,可以搜索原版报告进行深度阅读。在代码定义世界的时代,理解威胁,是构建安全系统的第一步。