在一次并不算复杂的项目复盘中,我注意到一个有点反直觉的现象:

应用被抄的部分,并不是核心代码逻辑,而是资源文件和配置结构。

对方并没有深入分析二进制,只是解包 IPA,把图片、JSON、HTML 拿出来,很快就能拼出一个看起来差不多的版本。这件事之后,我开始重新审视一个问题:

在 iOS 应用里,资源文件到底有没有被当成真正的攻击面来看待?

为什么资源层经常被忽略

在开发阶段,资源通常只是顺手加的东西:

- 图片只是 UI 素材

- JSON 是配置

- HTML / JS 是展示层

但站在逆向或复用的角度,这些文件往往具备几个特点:

- 不需要理解汇编

- 命名规则暴露业务语义

- 可以直接替换或复用

- 修改后不一定影响程序运行

也正因为"太容易",资源反而成了最先被利用的部分。

单纯压缩或打包,并不能解决问题

有段时间,我尝试过一些比较轻量的方式,比如:

- 资源打包进 bundle

- 简单改名

- 构建阶段压缩

这些方法并不是没用,但在 IPA 层被解包后,结构依然清晰 。

真正的问题不在于能不能打开,而在于打开之后是不是一眼就能看懂。

保护资源文件,目标应该更现实一点

后来我给资源层定下的目标并不激进:

- 不追求完全不可读

- 重点破坏命名与对应关系

- 提高替换和复用的成本

- 尽量不影响运行稳定性

在这个前提下,很多方案才开始变得可选。

资源保护往往需要和代码处理一起考虑

在实际项目中,如果只处理资源,而不动代码,很容易出现一个问题:资源虽然乱了,但代码里仍然暴露了线索。

比如:

- 方法名直接指向资源用途

- JSON key 语义明确

- HTML 路径可预测

所以我后来更倾向于,把资源处理放进一次完整的 IPA 加固流程里。

在 IPA 阶段处理资源,更符合实际交付场景

在无法或不方便改动源码的项目中,IPA 层处理是一个现实选择。

这类工具的优势在于,它面对的是已经确定的最终结构。

在几个项目中,我使用 Ipa Guard 来完成资源与文件层面的处理,主要原因是它在这方面能控制得恰到好处。

基于 Ipa Guard 的资源安全处理实践

下面这套流程,来自一次已经上线项目的补充保护实践。

明确哪些资源"值得动"

并不是所有资源都需要处理。

我通常会优先关注:

- JSON / 配置文件

- HTML / JS

- 与业务逻辑强相关的图片

- 容易被直接替换的素材

一些纯 UI 装饰资源,反而可以放在后面考虑。

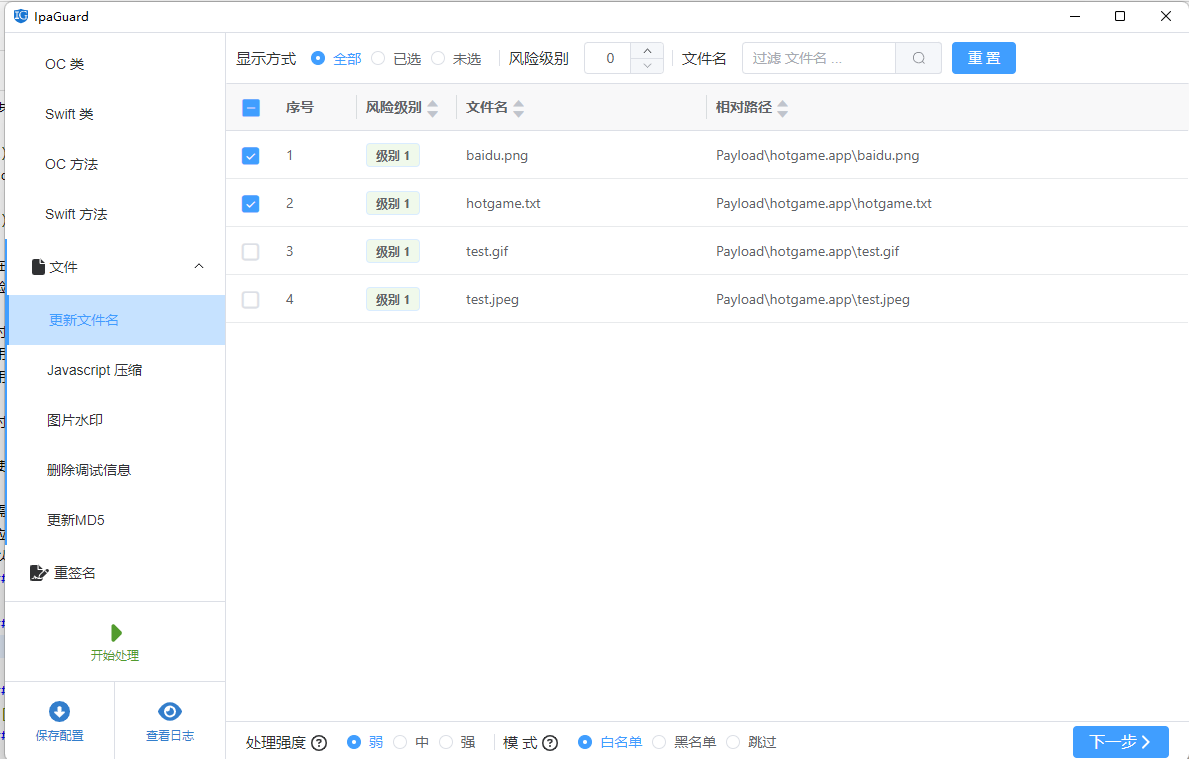

对资源文件进行统一重命名

在 Ipa Guard 中,可以对 IPA 内的图片、JSON、HTML、JS、音频等资源进行批量重命名。

这一步的关键不在于"改成多复杂",而是打断原有命名语义。

当文件名不再体现用途时,理解成本会明显上升。

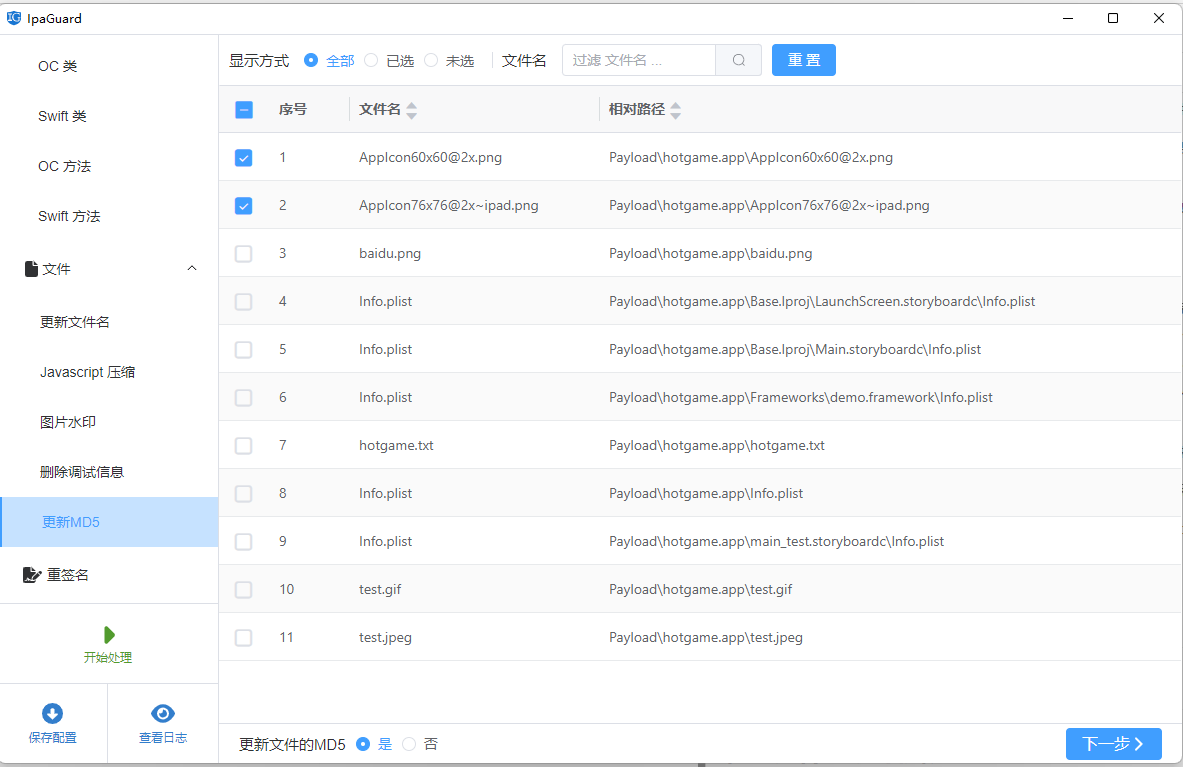

修改资源校验值,降低直接复用可能性

除了重命名,修改资源的 MD5 值也是一个容易被忽略的点。

在一些场景下,这能有效防止资源被简单替换后继续使用。

对于图片资源,加入不可见水印,也是一种偏工程化的选择。

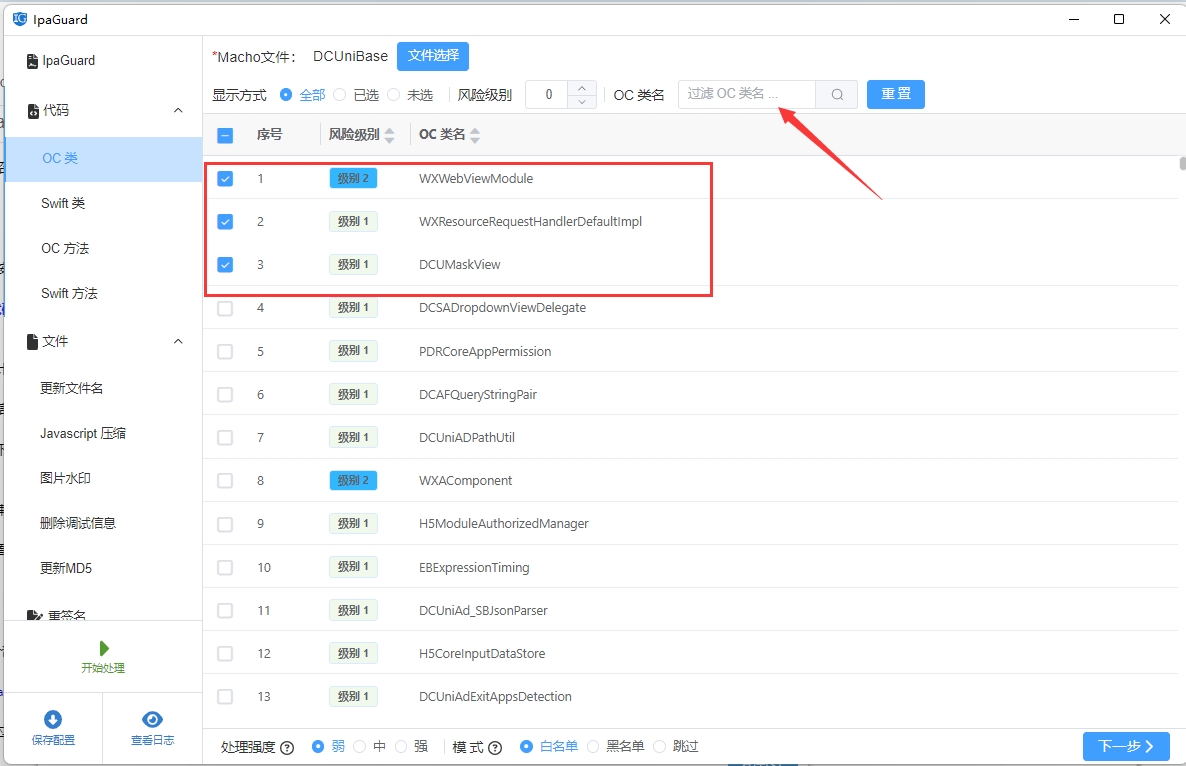

配合代码层混淆,减少提示

资源保护如果不配合代码层,很容易留下提示。

通过对类名、方法名、参数进行混淆,可以减少代码对资源用途的直接暴露。

Ipa Guard 在这一步支持对 OC、Swift 以及跨平台生成代码的符号进行处理,适合作为资源保护的补充。

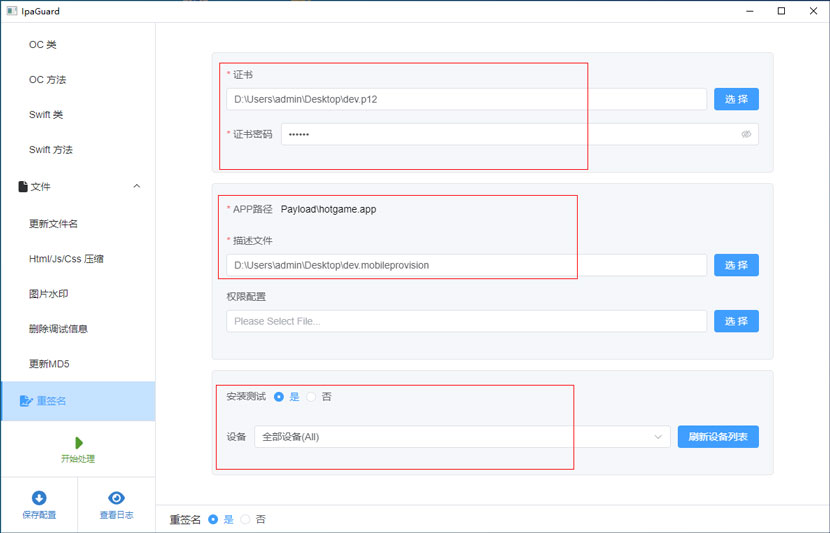

重签名与测试,验证资源是否正常加载

资源处理最容易引发的问题,往往不是崩溃,而是:

- 页面不显示

- 配置加载失败

- 跨平台页面异常

所以在处理完成后,我一般会立刻重新签名并真机测试,重点关注资源相关功能。

多工具组合,比全靠一个工具更稳妥

需要说明的是,资源安全并不应该只靠某一个工具完成。

在项目中,我通常还会配合:

- 构建阶段的基础资源整理

- 服务端校验关键配置

- 简单的完整性检查

Ipa Guard 更适合承担的是IPA 交付阶段的集中处理。

哪些项目更容易在资源层暴露风险

从实际情况看,以下类型的项目更值得关注资源安全:

- 使用大量配置驱动 UI 的 App

- 包含 H5 / 混合页面

- 依赖本地 JSON 控制业务流程

- 外包或多团队协作项目

在这些场景下,资源一般比代码更值钱。