概述

编辑GitHub - six2dez/burp-ai-agent:Burp Suite 扩展,添加了内置 MCP 工具、AI 辅助分析、隐私控制、被动和主动扫描等功能。GitHub

Burp Suite 与现代人工智能之间的桥梁。https://burp-ai-agent.six2dez.com/

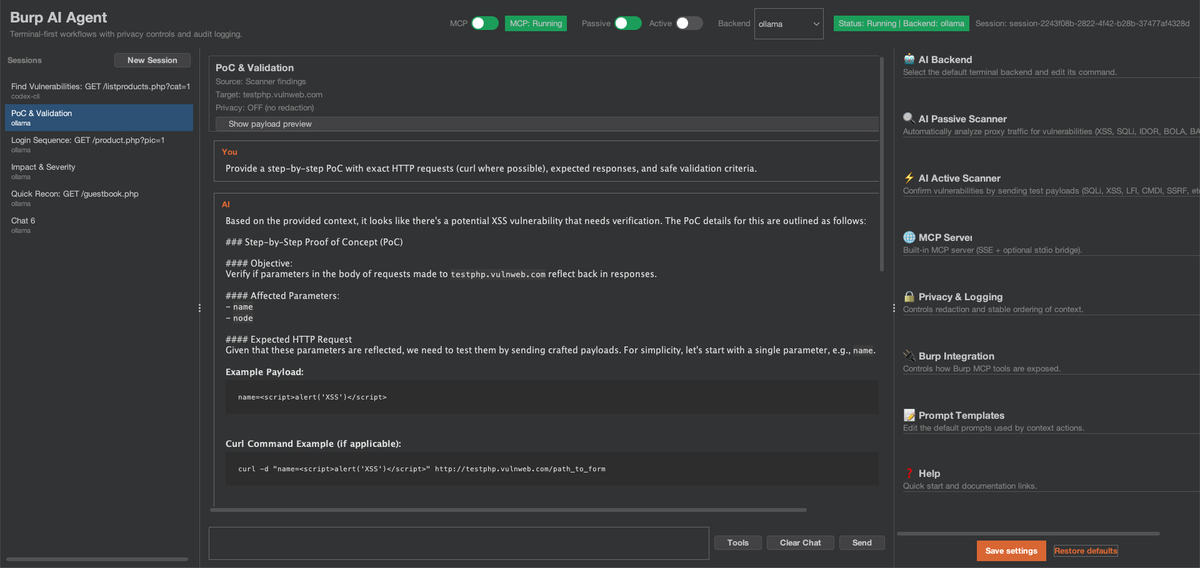

Burp AI Agent 是 Burp Suite 的一个扩展程序,它将 AI 功能集成到您的安全工作流程中。它提供以下功能:

可插拔后端:使用本地模型(Ollama、LM Studio)、通用的 OpenAI 兼容模型提供商或云提供商(Gemini、Claude、OpenAI/Codex、OpenCode)。通过插入式 JAR 文件添加自定义后端。

*

隐私优先设计 :可配置的编辑模式(严格/平衡/关闭)可在敏感数据离开 Burp之前对其进行清理。

*

MCP 服务器:一个完整的模型上下文协议 (MCP) 服务器,包含 53 个以上的工具,允许外部 AI 代理(如 Claude Desktop)与 Burp 进行交互------浏览历史记录、发送请求、扫描和自主创建问题。

*

AI扫描器:被动和主动扫描器,可自主分析流量并标记62个漏洞类别中的漏洞。

*

审计日志:基于 JSONL 的日志记录,采用 SHA-256 完整性哈希算法,以确保合规性和可重现性。

主要特点

特征

描述

7 个内置后端

Ollama、LM Studio、通用 OpenAI 兼容、Gemini CLI、Claude CLI、Codex CLI、OpenCode CLI。

53+ MCP 工具

历史记录、中继器、入侵者、扫描器、范围、站点地图、协作器、实用程序等等。

62 个漏洞类别

从 SQL 注入和 XSS 攻击到缓存投毒、JWT 攻击和 API 安全问题。

3种扫描模式

BUG_BOUNTY、PENTEST 和 FULL 分别对应不同的合作类型。

3种隐私模式

严格(零信任)、平衡(务实)、关闭(原始数据)。

9 个提示模板

所有上下文菜单操作均可自定义模板。

Burp Pro 集成

Native ScanCheck、Collaborator OAST、扫描仪问题操作。

为什么要使用这个?

AI辅助分析:使用AI分析请求、解释JS或起草概念验证(PoC)漏洞利用程序。

2.

本地隐私:通过 Ollama 在本地运行 Llama 3 或 Mistral,实现零数据泄漏分析。

3.

智能工作流:通过 MCP 将 Claude Desktop 连接到 Burp,让 AI "驱动" Burp------自主浏览站点地图、发送测试请求和验证问题。

4.

自动扫描:让被动式和主动式 AI 扫描器在后台工作,而您可以专注于手动测试。

5.

符合合规要求:采用 SHA-256 哈希进行审计日志记录、确定性编辑和可配置的隐私模式。

入门

安装:设置 JAR 文件。

*

快速入门:5 分钟内完成您的首次 AI 分析。

*

首次运行检查清单:验证您的设置。

*

后端:配置 Ollama、Gemini、Claude 等。

文档

用户指南:浏览用户界面、上下文菜单、聊天和提示模板。

*

扫描仪:被动式和主动式人工智能扫描。

*

MCP 参考:了解如何连接外部代理。

*

隐私:了解您的数据如何受到保护。

*

示例:真实世界的工作流程和示例提示。

*

参考资料:完整设置、术语表和故障排除。

*

开发人员:架构、数据流和扩展开发。