步骤

方法一:vol3

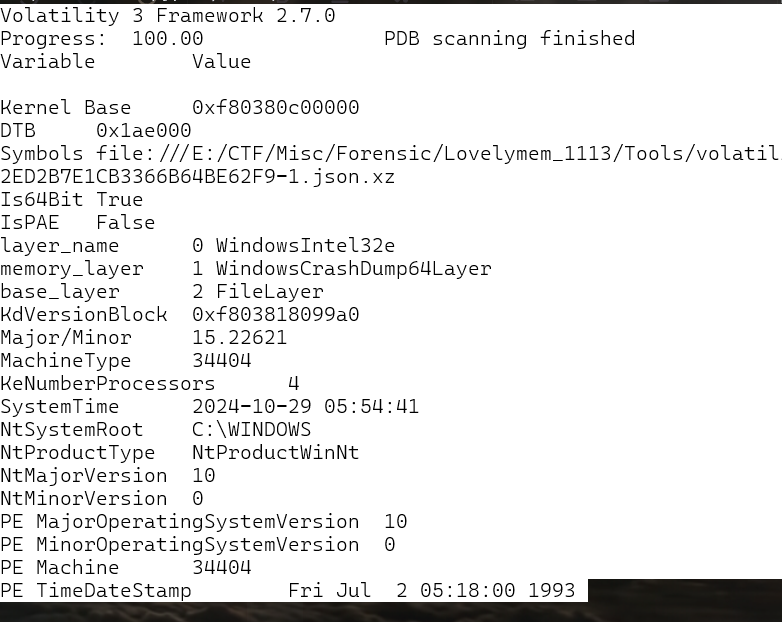

1.获取镜像信息(版本号)

bash

vol3 -f 20241029-055419.dmp windows.info

各字段含义:

Kernel Base: 内核的基地址,这通常是内存中 Windows 内核映像(ntoskrnl.exe)的加载地址。

DTB: Directory Table Base,是指向进程页表的指针,通常用于内存管理。

Symbols: 指向符号文件的路径,用于在分析过程中解析内核符号。符号文件帮助工具识别内存中的函数和变量。

Is64Bit: 指示操作系统是否是64位版本。

IsPAE: 指示是否启用了物理地址扩展(PAE),这通常用于32位系统以支持超过4GB的物理内存。

layer_name: 这是内存层的名称,表示当前分析的内存层。

memory_layer: 表示内存层的类型,这里是 WindowsCrashDump64Layer,意味着这是一个64位的 Windows 崩溃转储文件。

base_layer: 基础层的名称,通常是文件层。

KdVersionBlock: 指向内核调试版本块的指针,包含有关内核版本的信息。

Major/Minor: Windows 内核的主版本和次版本号。

MachineType: 表示处理器架构类型,这里 34404 对应于 x64 架构。

KeNumberProcessors: 系统中的处理器数量。

SystemTime: 系统时间,表示内存转储时的系统时间。

NtSystemRoot: Windows 操作系统的根目录(通常是 C:\WINDOWS)。

NtProductType: 表示 Windows 操作系统的产品类型(例如,工作站、服务器)。

NtMajorVersion/NtMinorVersion: Windows 操作系统的主版本号和次版本号。

PE MajorOperatingSystemVersion/PE MinorOperatingSystemVersion: PE(可移植可执行)文件格式中记录的操作系统版本号。

PE Machine: PE 文件格式中记录的目标机器类型。

PE TimeDateStamp: PE 文件头中的时间戳,通常表示文件编译的时间。build版本号:22621

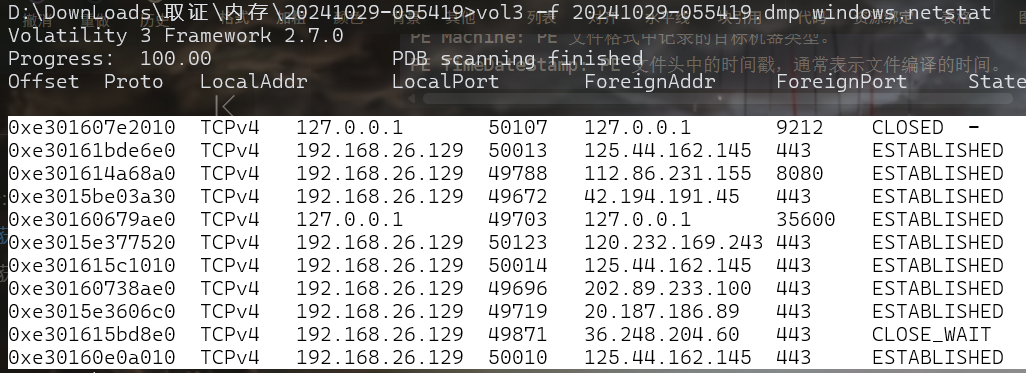

2.获取ip地址

bash

vol3 -f 20241029-055419.dmp windows.netstat

IP地址:192.168.26.129

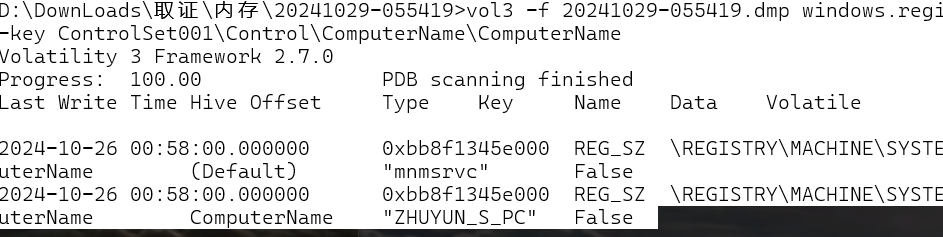

3.获取计算机名

bash

vol3 -f 20241029-055419.dmp windows.registry.hivelist

vol3 -f 20241029-055419.dmp windows.registry.printkey --offset="0xbb8f1345e000"

vol3 -f 20241029-055419.dmp windows.registry.printkey --offset="0xbb8f1345e000" --key ControlSet001

vol3 -f 20241029-055419.dmp windows.registry.printkey --offset="0xbb8f1345e000" --key ControlSet001\Control

>vol3 -f 20241029-055419.dmp windows.registry.printkey --offset="0xbb8f1345e000" --key ControlSet001\Control\ComputerName

vol3 -f 20241029-055419.dmp windows.registry.printkey --offset="0xbb8f1345e000" --key ControlSet001\Control\ComputerName\ComputerName

计算机名:ZHUYUN_S_PC

ctfshow{ZHUYUN_S_PC_192.168.26.129_22621}

方法二:lovelymemlite

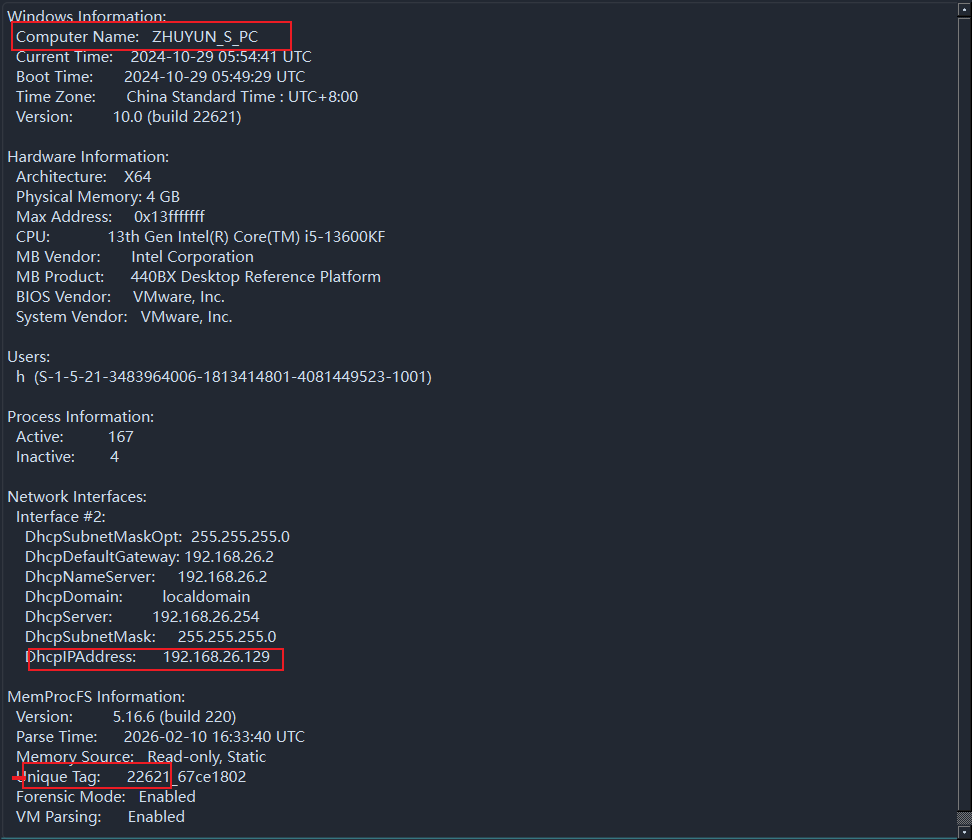

方法三:memprocfs

加载镜像

bash

MemProcFS.exe -device "D:/20241029-055419.dmp" -v -forensic 1等待加载完毕,内容在m盘中,在sys/sysinfo/sysinfo.txt中可以找到主机名等。

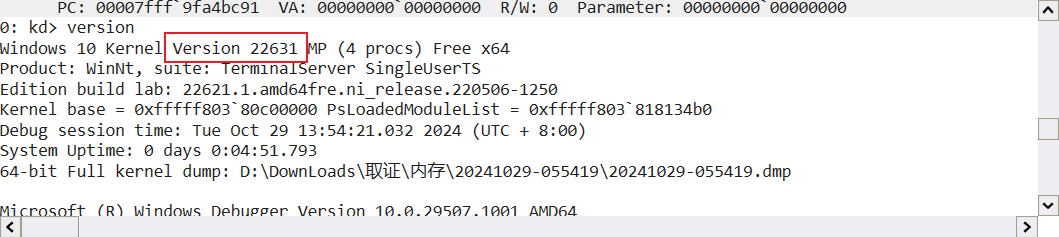

方法四:Windbg

windbg导入文件等待加载完成。

1.在Command窗口中输入version获取版本号

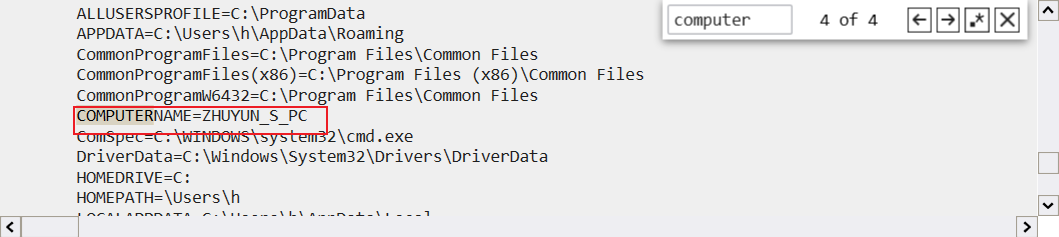

2.输入!PEB获取环境变量

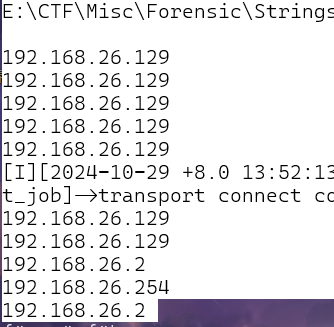

3.通过strings过滤192.168获取ip地址

bash

strings.exe D:\DownLoads\取证\内存\20241029-055419\20241029-055419.dmp | wsl grep "192.168"

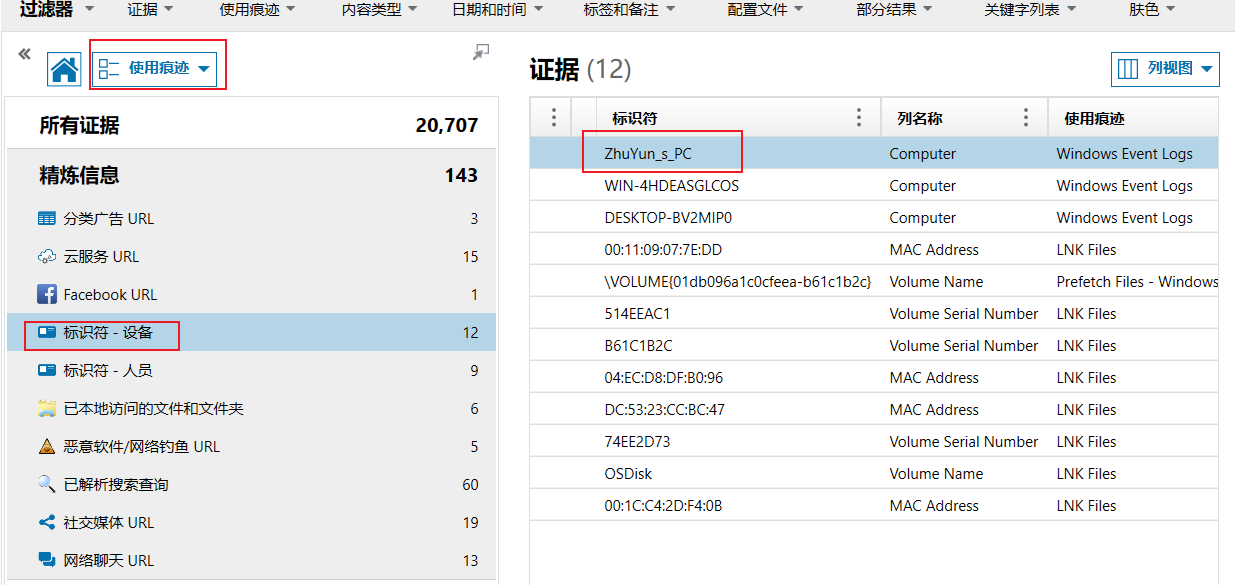

方法五:AXIOM

AXIOM打开镜像并分析。(这里我只可以找到计算机名)

1.在使用痕迹-标识符设备中找到计算机名。