当攻击者获得一个容器环境的shell权限时,攻击者往往会尝试进行容器逃逸,利用容器环境中的错误配置或是漏洞问题,从容器成功逃逸到宿主机,从而获取到更高的访问权限。

在本节课程中,我们将详细介绍一些常见的容器逃逸方式,包括相应的检测方法和利用方式,帮助大家了解容器逃逸这种攻击手法的更多攻击细节。

在这个课程中,我们将学习以下内容:

-

常见容器逃逸方式:容器逃逸方式分类和简介。

-

容器逃逸案例:详细介绍多个场景下的容器逃逸具体漏洞案例。

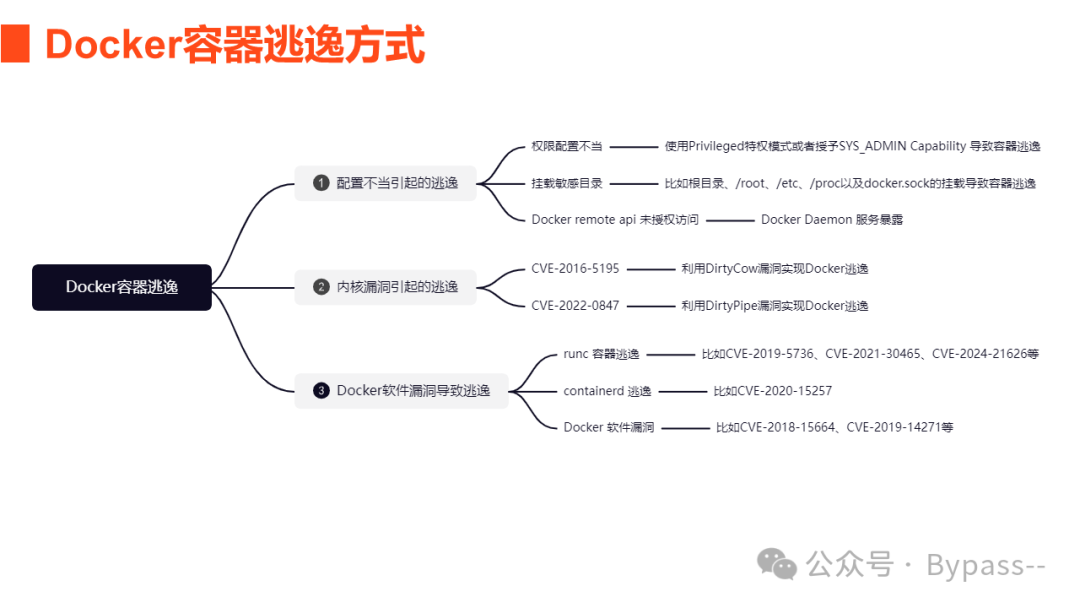

容器逃逸通常可以分为以下三种方式:

第一种方式:配置不当引起的逃逸。当容器的权限配置不当或挂载敏感目录时,这些错误配置为攻击者提供了利用的机会。攻击者可以通过利用这些错误配置进行容器逃逸,从而逃逸到宿主机。

第二种方式:内核漏洞引起的逃逸。容器与宿主机共用系统内核,如果内核存在漏洞,攻击者就可以利用宿主机的内核漏洞进行容器逃逸 。

第三种方式:Docker软件自身的漏洞导致的逃逸。Docker是一个容器化平台,它包含了docker软件本身以及runc和containerd等核心组件。这些组件本身也可能存在漏洞,攻击者可以利用这些漏洞来进行容器逃逸。

以上是一些容器逃逸的常见方式,这些容器逃逸方式提供了一种从容器突破到宿主机权限的权限提升手法,攻击者可以利用容器环境的错误配置或漏洞,将容器内部的权限进一步提升到宿主机的权限。

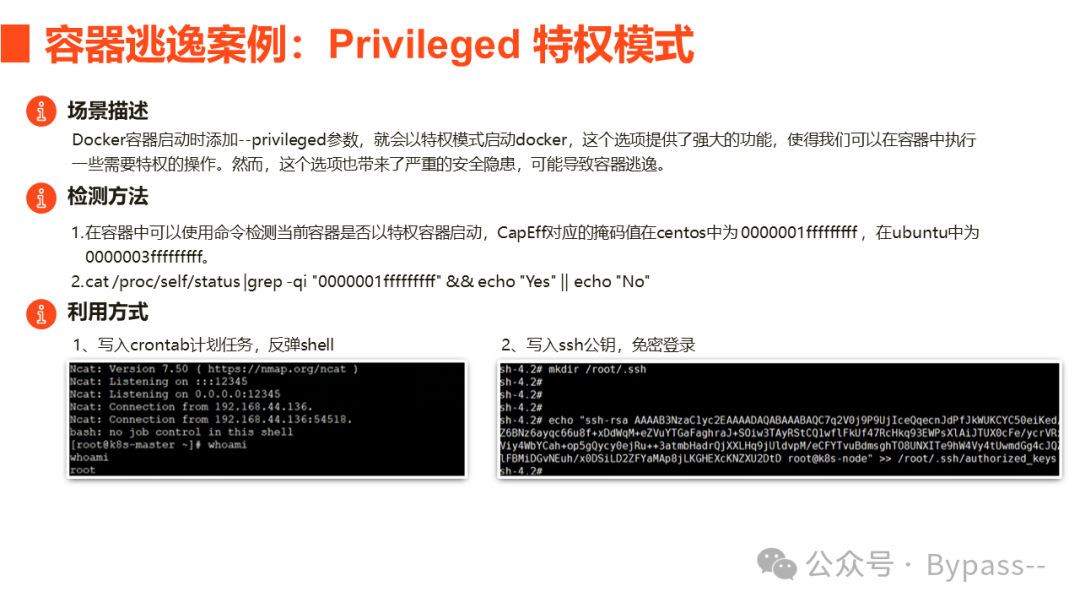

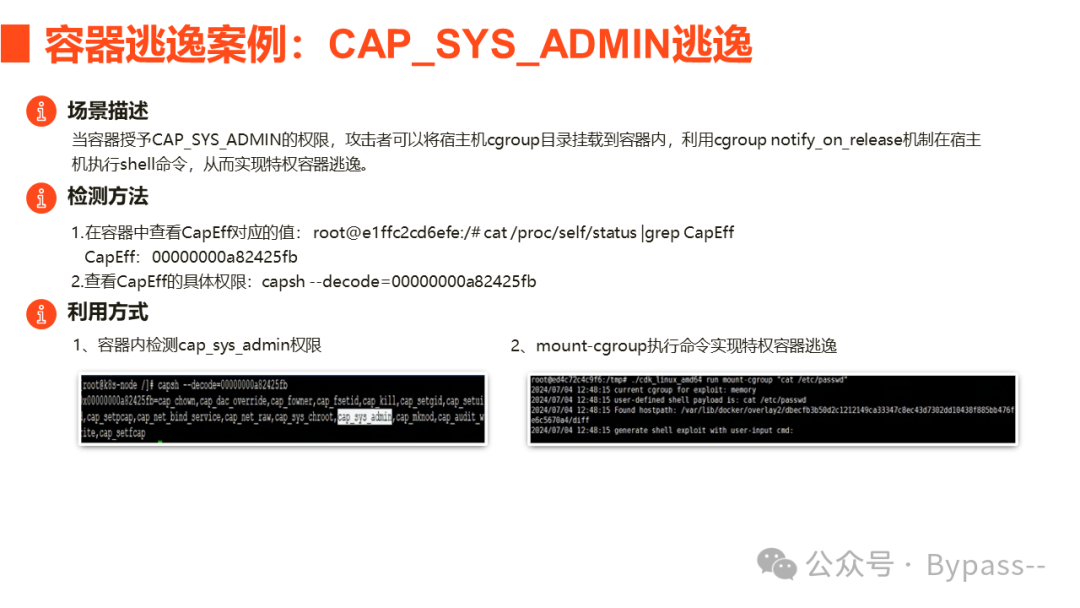

接下来,我们来看一些具体的容器逃逸案例。

云原生安全攻防--容器攻击案例:Docker容器逃逸