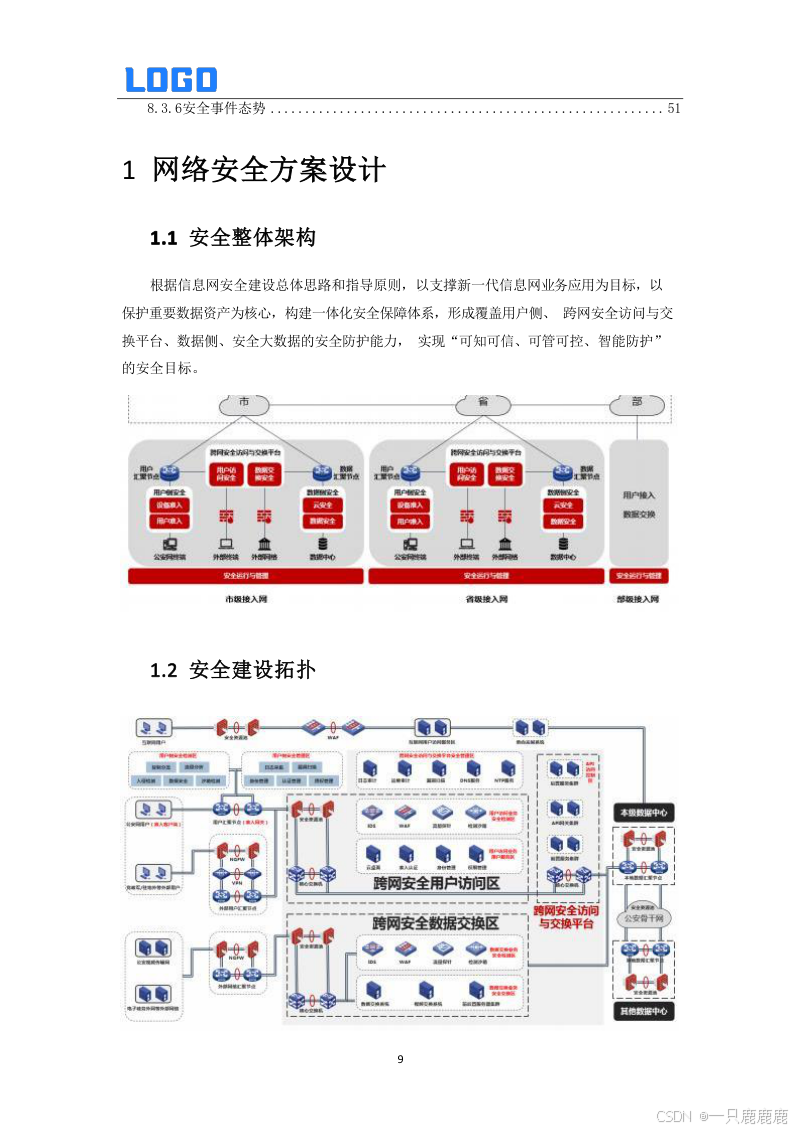

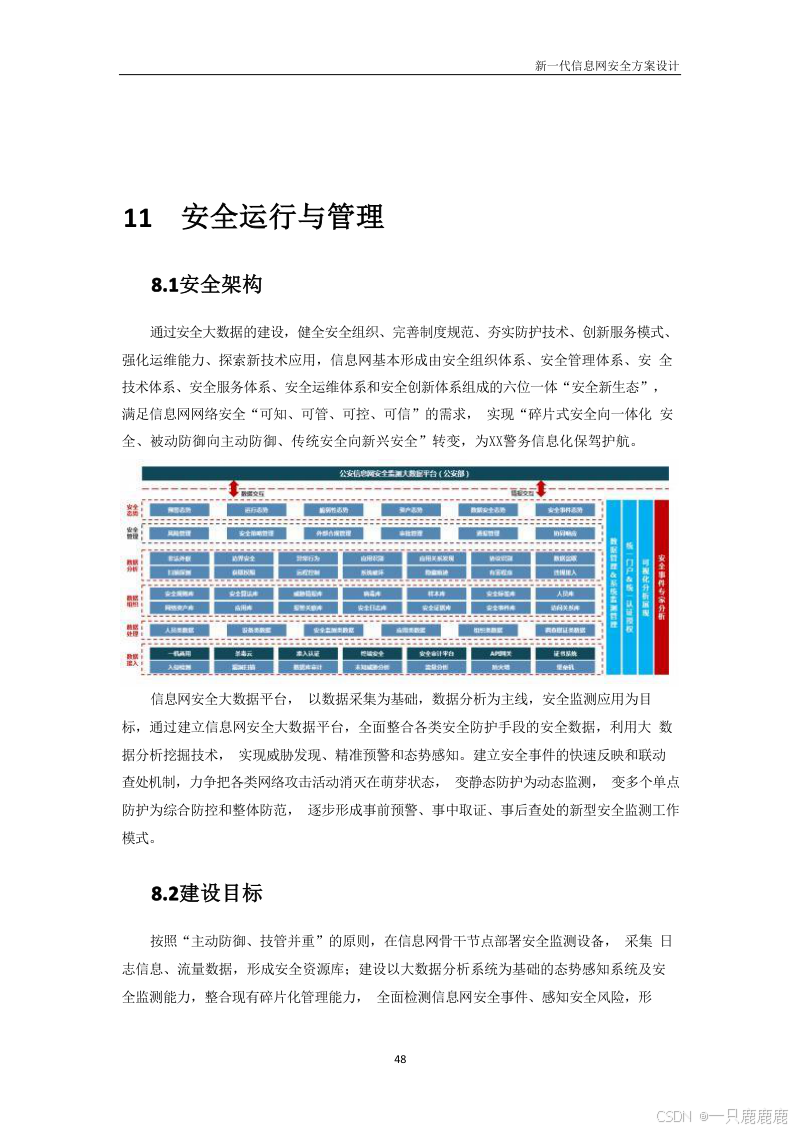

[1.1 安全整体架构](#1.1 安全整体架构)

[1.2 安全建设拓扑](#1.2 安全建设拓扑)

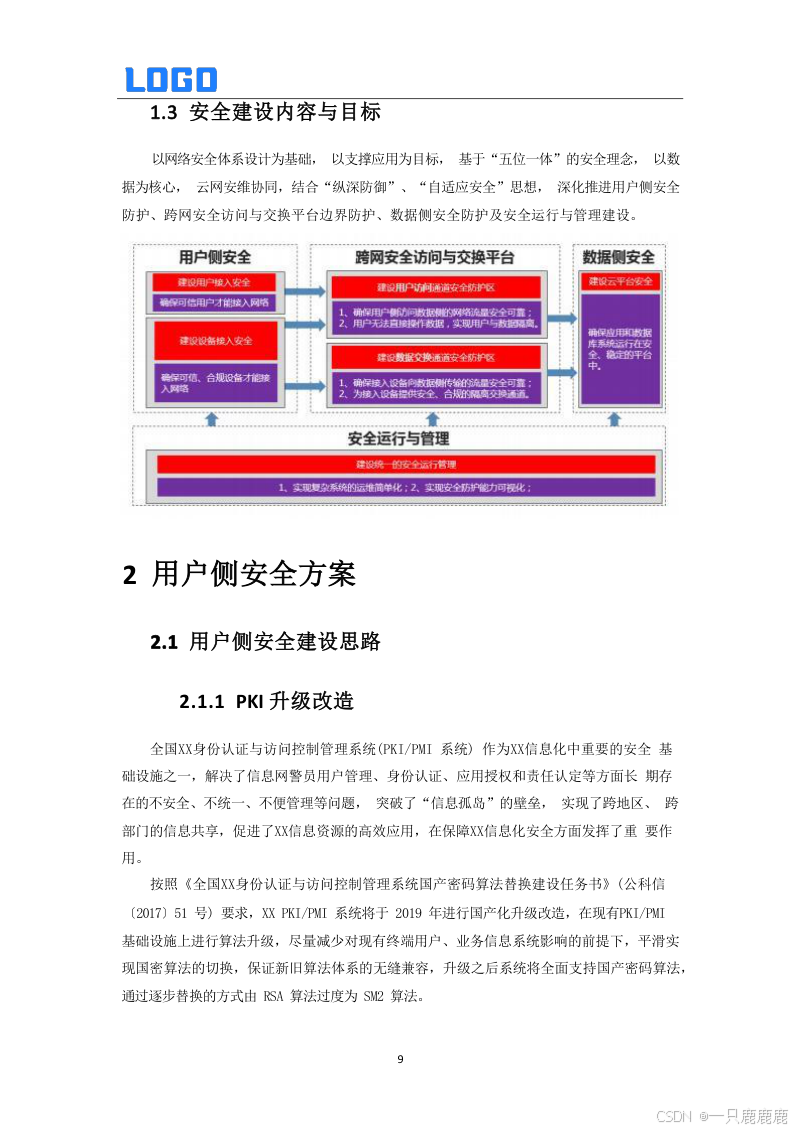

[1.3 安全建设内容与目标](#1.3 安全建设内容与目标)

[2.1 用户侧安全建设思路](#2.1 用户侧安全建设思路)

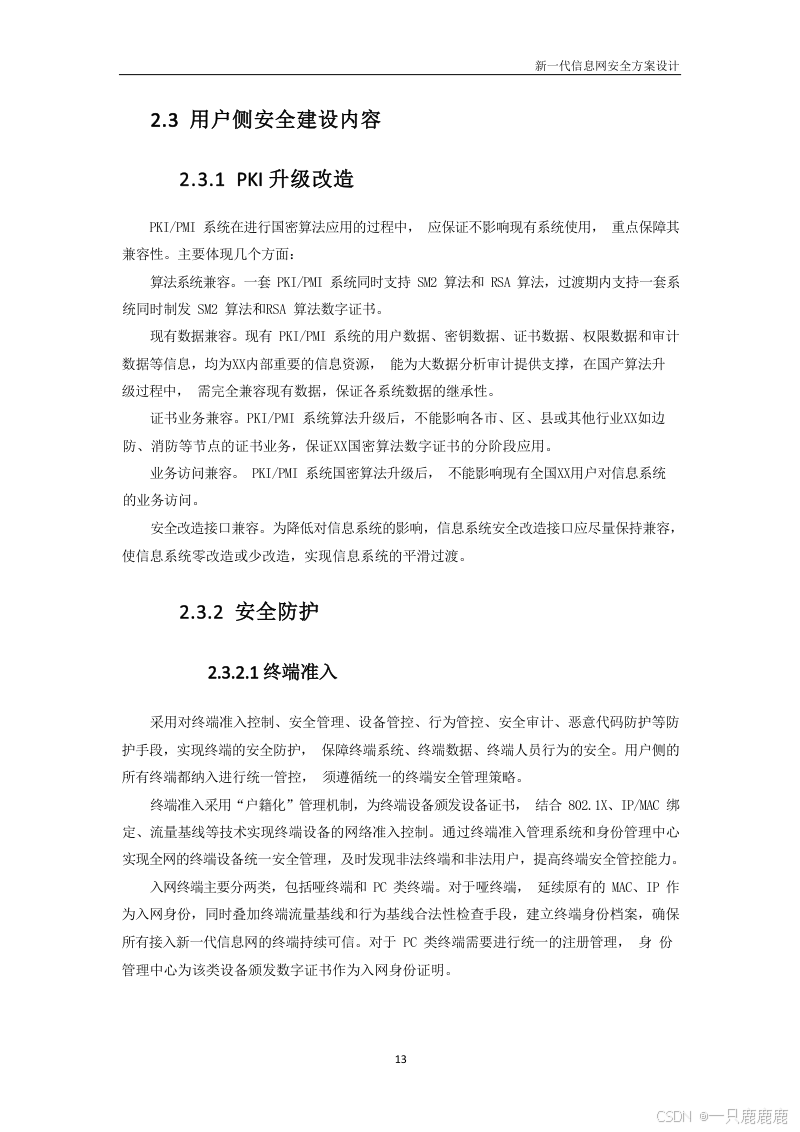

[2.2 用户侧安全建设拓扑](#2.2 用户侧安全建设拓扑)

[2.3 用户侧安全建设内容](#2.3 用户侧安全建设内容)

[2.3.1 PKI 升级改造](#2.3.1 PKI 升级改造)

[2.3.2 安全防护](#2.3.2 安全防护)

[2.3.3 安全检测](#2.3.3 安全检测)

[2.3.4 安全管理](#2.3.4 安全管理)

[3.1 跨网安全访问与交换平台安全建设思路](#3.1 跨网安全访问与交换平台安全建设思路)

[3.2 跨网安全访问与交换平台安全建设拓扑](#3.2 跨网安全访问与交换平台安全建设拓扑)

[3.3 跨网安全访问与交换平台安全建设内容](#3.3 跨网安全访问与交换平台安全建设内容)

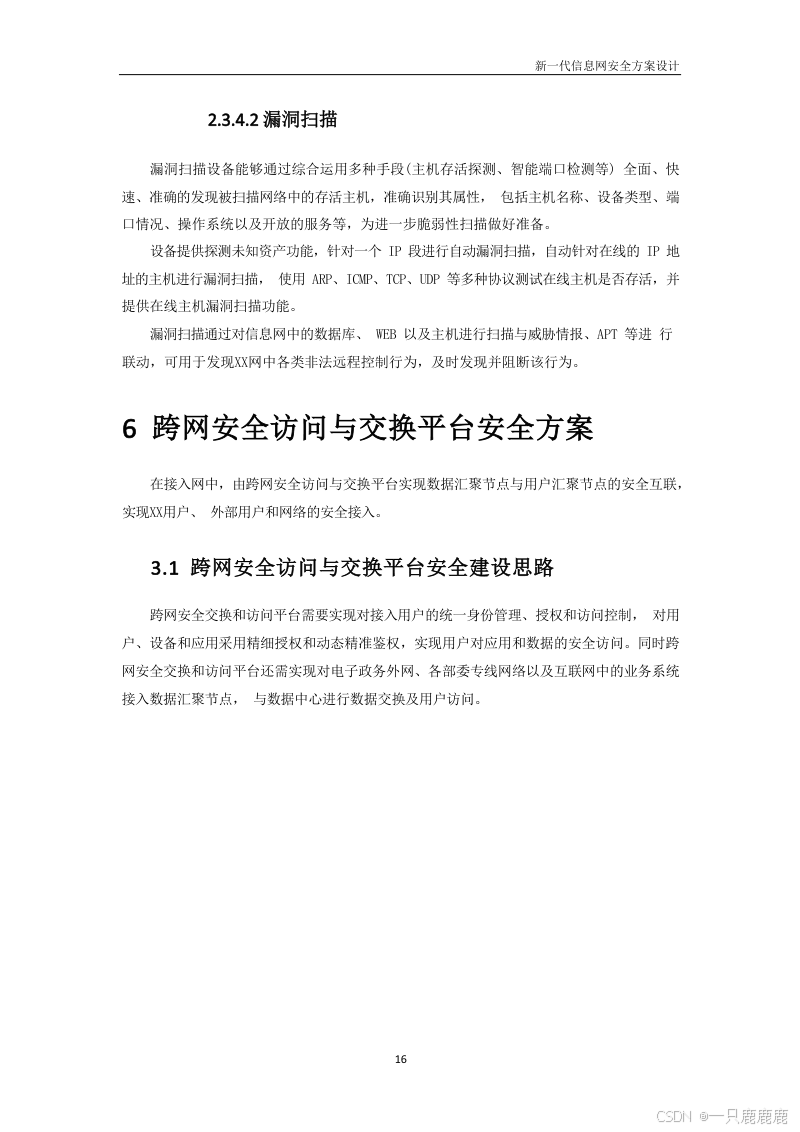

[3.3.1 用户访问业务安全防护](#3.3.1 用户访问业务安全防护)

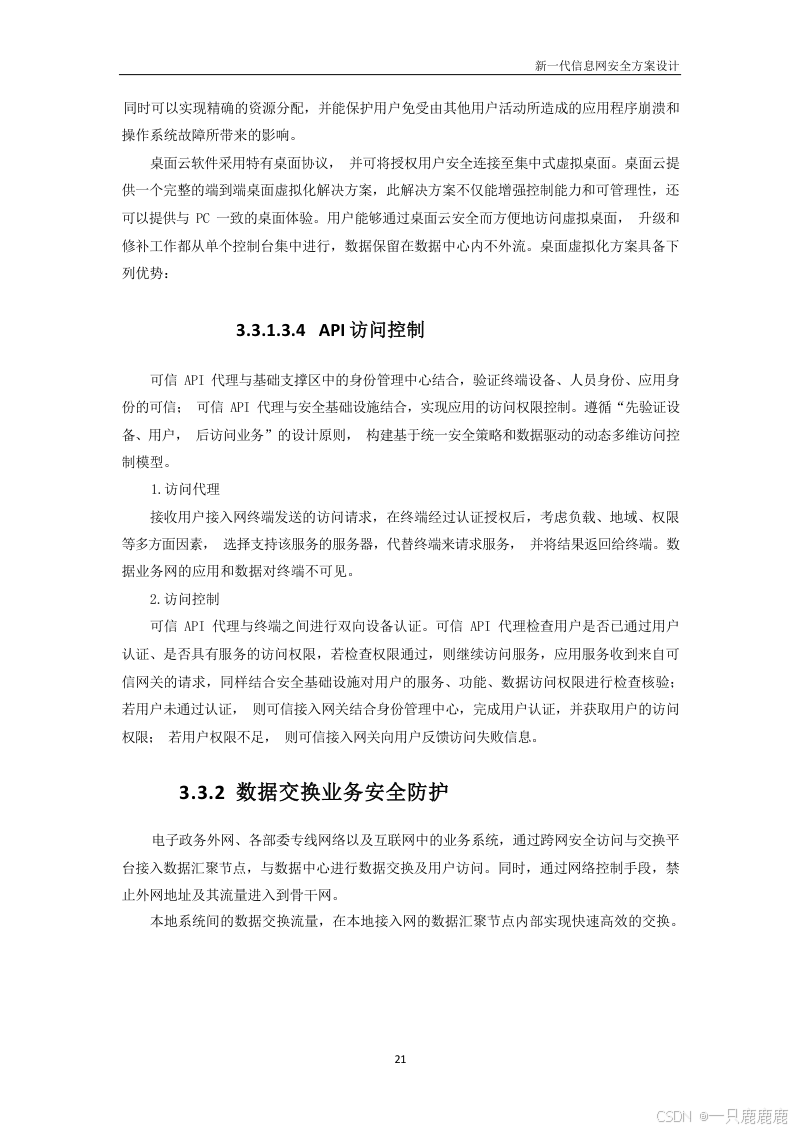

[3.3.2 数据交换业务安全防护](#3.3.2 数据交换业务安全防护)

[3.3.3 安全管理区安全防护](#3.3.3 安全管理区安全防护)

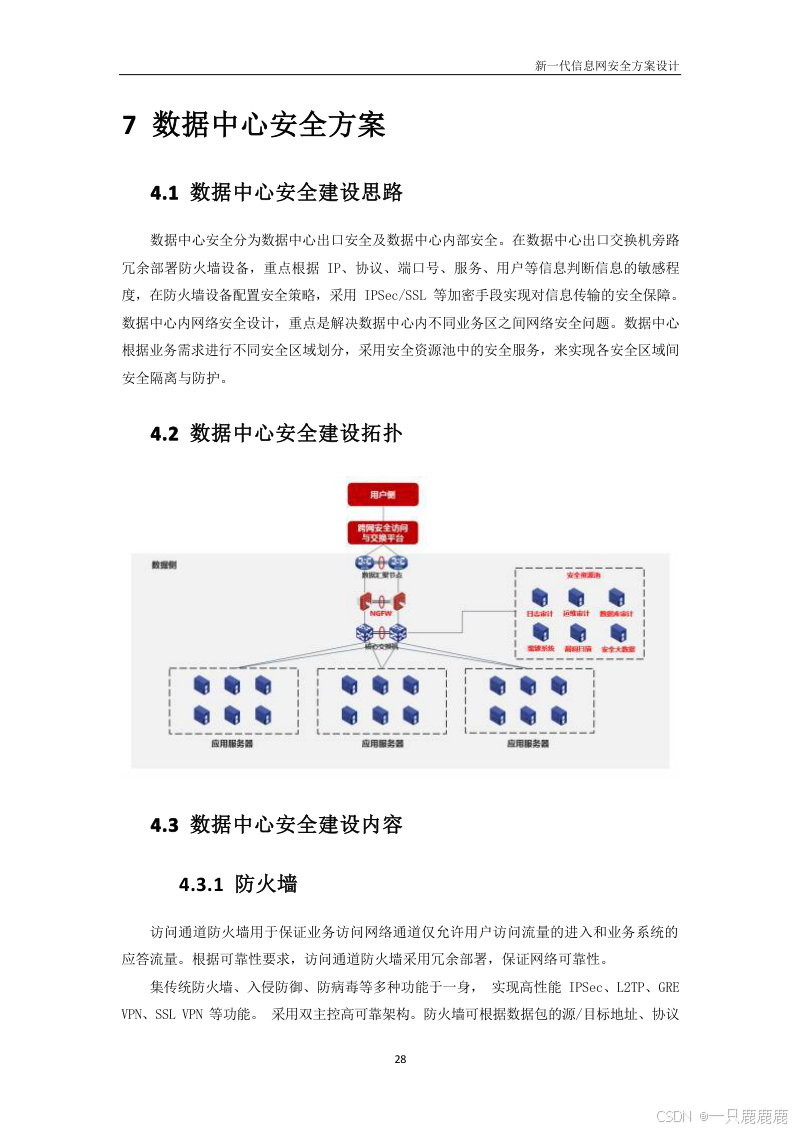

[4.1 数据中心安全建设思路](#4.1 数据中心安全建设思路)

[4.2 数据中心安全建设拓扑](#4.2 数据中心安全建设拓扑)

[4.3 数据中心安全建设内容](#4.3 数据中心安全建设内容)

[4.3.1 防火墙](#4.3.1 防火墙)

[4.3.2 日志审计](#4.3.2 日志审计)

[4.3.3 运维审计](#4.3.3 运维审计)

[4.3.4 数据库审计](#4.3.4 数据库审计)

[4.3.5 蜜罐系统](#4.3.5 蜜罐系统)

[4.3.6 漏洞扫描](#4.3.6 漏洞扫描)

[5.1 应用访问安全](#5.1 应用访问安全)

[5.3 应用攻击防护](#5.3 应用攻击防护)

[5.3.1 应用入侵防御](#5.3.1 应用入侵防御)

[5.3.2 应用脆弱性防护](#5.3.2 应用脆弱性防护)

[5.4 应用安全审计](#5.4 应用安全审计)

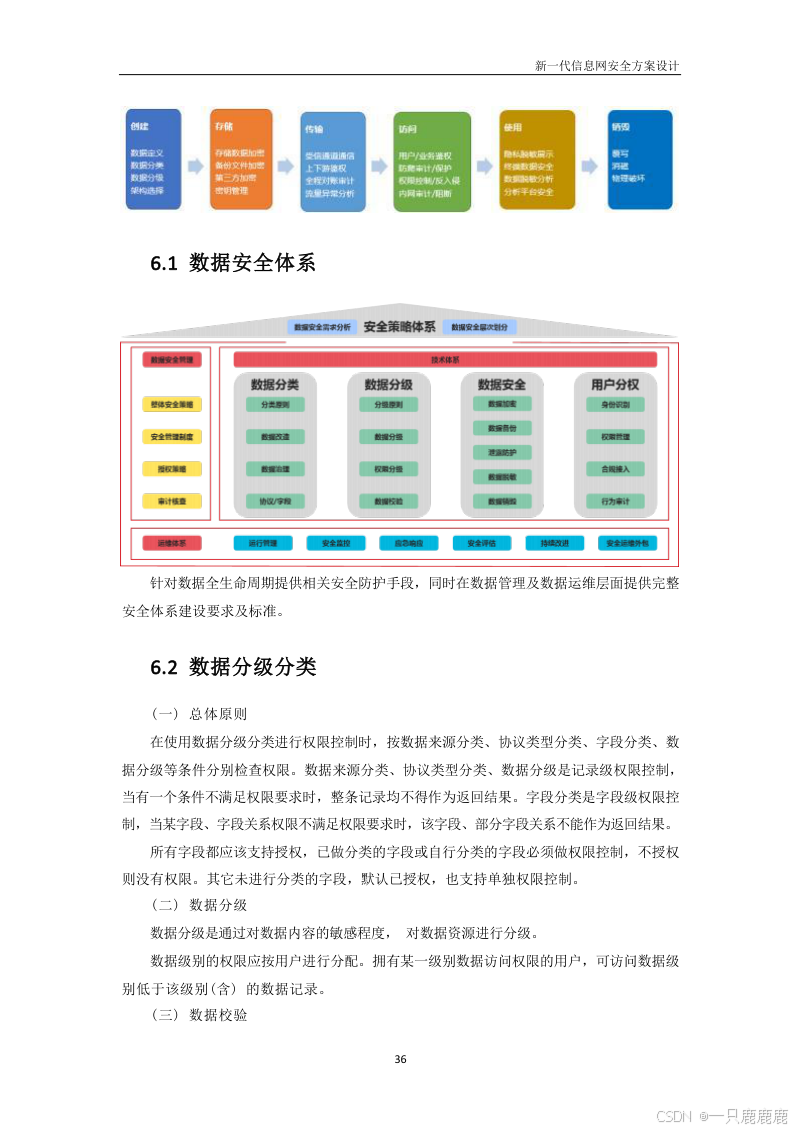

[6.1 数据安全体系](#6.1 数据安全体系)

[6.2 数据分级分类](#6.2 数据分级分类)

[6.3 数据访问控制](#6.3 数据访问控制)

[6.4 数据采集安全](#6.4 数据采集安全)

[6.5 数据传输安全](#6.5 数据传输安全)

[6.6 数据存储安全](#6.6 数据存储安全)

[6.7 数据销毁安全](#6.7 数据销毁安全)

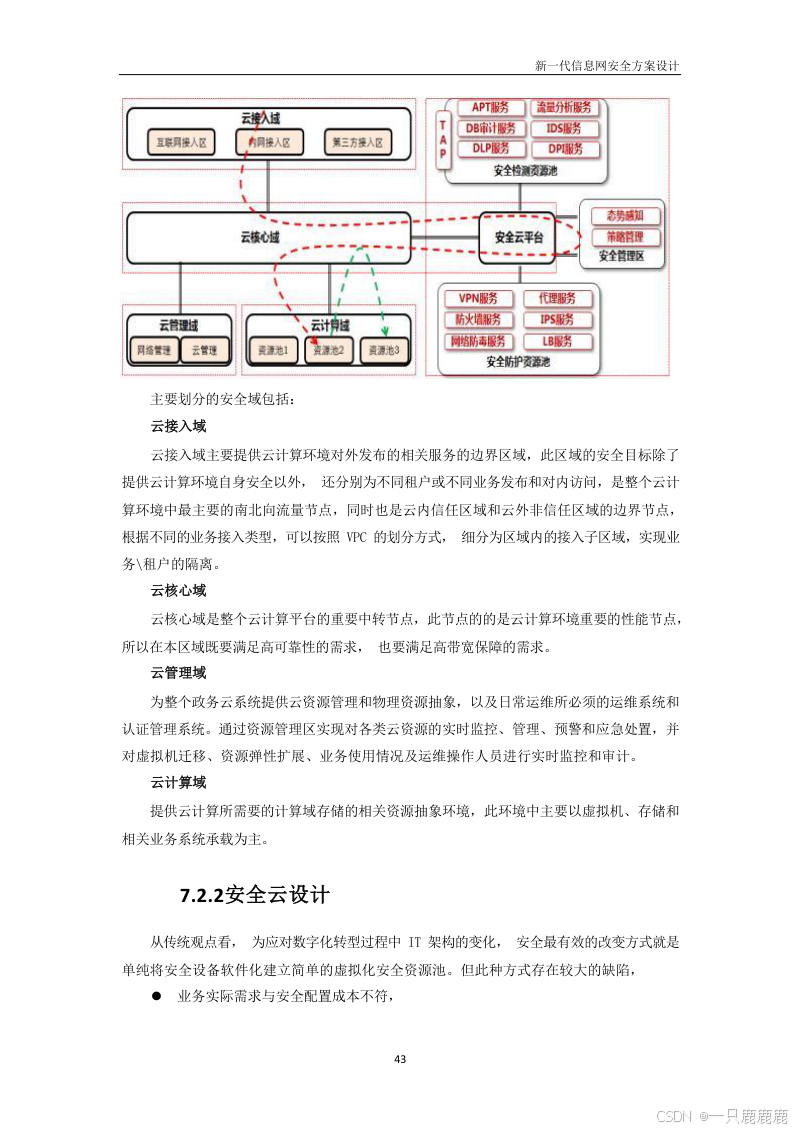

[6.8 数据安全审计](#6.8 数据安全审计)

软件全套资料部分文档清单:

工作安排任务书,可行性分析报告,立项申请审批表,产品需求规格说明书,需求调研计划,用户需求调查单,用户需求说明书,概要设计说明书,技术解决方案,数据库设计说明书,详细设计说明书,单元测试报告,总体测试计划,单元测试计划,产品集成计划,集成测试报告,集成测试计划,系统测试报告,产品交接验收单,验收报告,验收测试报告,压力测试报告,项目总结报告,立项结项审批表,成本估算表,项目计划,项目周报月报,风险管理计划,质量保证措施,项目甘特图,项目管理工具,操作手册,接口设计文档,软件实施方案,运维方案,安全检测报告,投标响应文件,开工申请表,开工报告,概要设计检查表,详细设计检查表,需求规格说明书检查表,需求确认表,系统代码编写规范,软件项目质量保证措施,软件部署方案,试运行方案,培训计划方案,软件系统功能检查表,工程试运行问题报告,软件合同,资质评审材料,信息安全相关文档等。

建设方案部分资料清单:

信创云规划设计建设方案,新型智慧城市解决方案,医疗信息化中台技术架构方案,智慧消防建设规划方案,智慧校园技术方案,智慧医疗技术方案,智慧园区管理平台建设方案,智慧政务大数据整体技术解决方案,SRM系统解决方案,固定资产管理系统建设方案,工单管理系统建设方案,大数据管理平台技术方案,GIS地理信息服务平台建设方案,设备管理系统建设方案,远程抄表管理方案,BIM建模建设方案,数字孪生物联网云平台建设方案,仓储管理建设方案,智慧园区整体解决方案 ,智慧工地整体解决方案等等。

全资料获取:进主页或者本文末个人名片直接获取。