总览

一、光猫准备工作

1.超级管理员账户密码

首先要到当地超级管理员的账号和密码,可以找给你装宽带的师傅问。

2.登录光猫

二、设置 NAS 端口转发

1.配置

设置如图

三、配置 ipv6 公网直通

1.是否有能够创建服务的工具?

可以下载一个 python 3.10.11

2.windows 或者 linux 防火墙打开 8181 端口

请注意,不要使用 80 或者 8080 端口

有些路由器或者光猫会将这个端口封掉,要用不常见的端口。

bash

netsh advfirewall firewall add rule name="Allow IPv6 8181" dir=in action=allow protocol=TCP localport=8181如果你懒得配置入站和出站请求,那么你可以直接关掉整个防火墙来进行测试。

但是在生产环境中,为了安全,我们还是需要防火墙的。

3.打开 IPv6 监听服务

bash

python -m http.server 8181 --bind ::4.SSH 链接路由器

我们已经刷写了 OpenWRT 的路由器随便访问。

XShell,主机名 192.168.1.1,SSH 协议,密码就是你设置的密码。

如果还没有设置密码,默认密码为:password

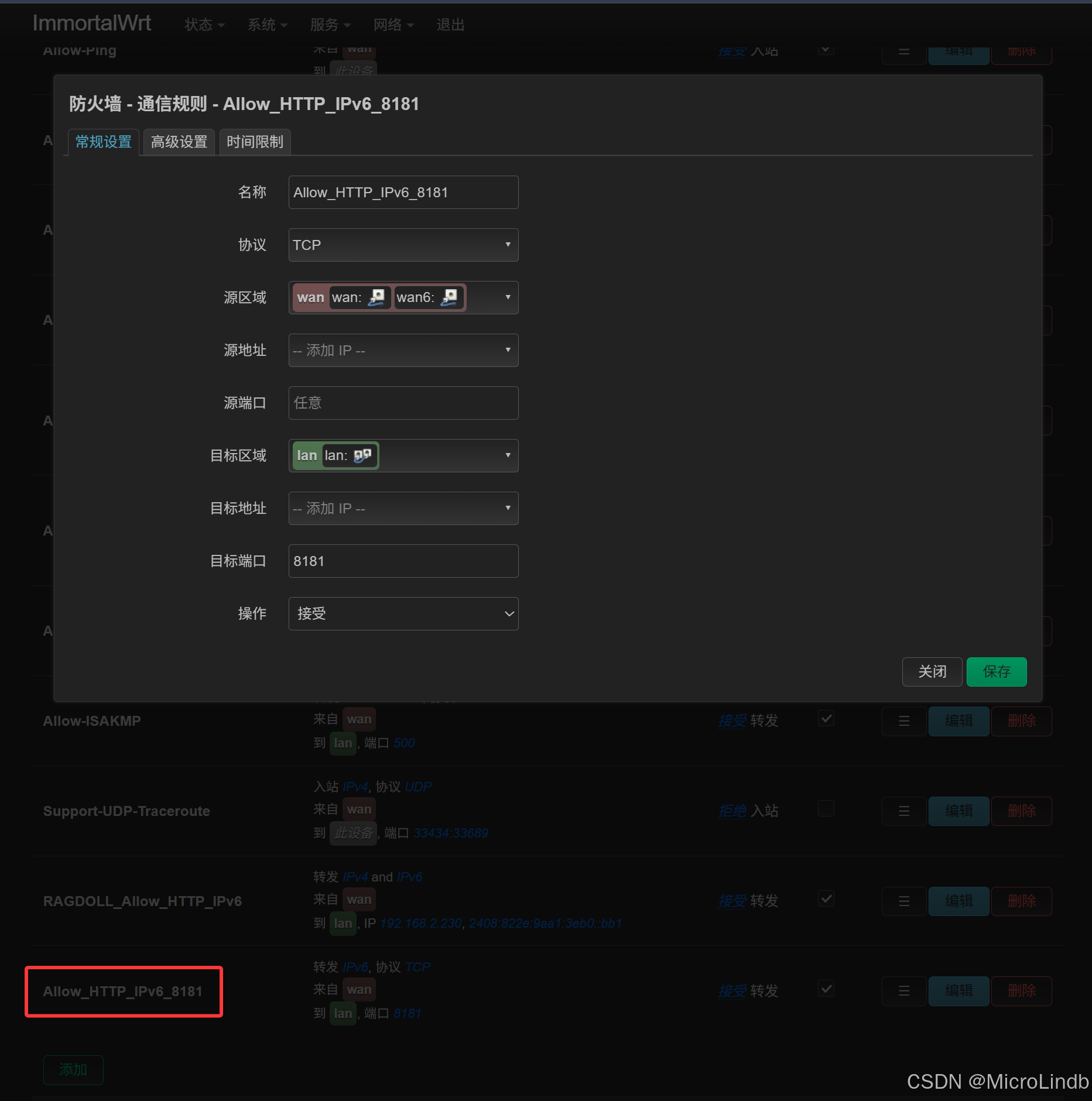

5.配置路由器端 IPv6 防火墙规则

bash

uci set firewall.@rule[11].name='Allow_HTTP_IPv6_8181'

uci set firewall.@rule[11].family='ipv6'

uci set firewall.@rule[11].src='wan'

uci set firewall.@rule[11].dest='lan'

uci set firewall.@rule[11].proto='tcp'

uci set firewall.@rule[11].dest_port='8181'

uci set firewall.@rule[11].target='ACCEPT'

uci delete firewall.@rule[11].dest_ip

uci commit firewall

/etc/init.d/firewall restart上面这些都是对 防火墙 -> 通信规则 的设置,

这里要说明一下 ipv6 为何在 通信规则 里面而不是 NAT 端口转发(端口映射)里面。

端口映射只作用于 IPv4,而不限制 IPv6.

另外,我们设置的 Allow_HTTP_IPv6_8181 的转发规则是:

任何到达路由器 WAN6 的 TCP/8181 流量,会被转发进入 LAN。

如果目标 IPv6 是 你的电脑,就会被送过去。

但如果目标 IPv6 是路由器自己的地址(WAN IPv6),它不会被这条规则命中,因为 dest=lan 不是 device。

四、配置 IPv4 公网直通

1.SSH 连接到路由器,上面已经说了步骤

2.执行命令,设置 NAT 入站规则

注意,这里面我们采用的 192.168.2.230 是我们服务器的内网地址,8181 是放开的端口号,而 DNAT 的说明如下:

DNAT 全称 Destination Network Address Translation,

也就是 "目标网络地址转换"。

它工作在 防火墙的 PREROUTING 阶段,

当一个外部数据包(公网 → 路由器)进入时,

路由器会:

🔁 把目标 IP 改成你指定的内网 IP。

bash

uci add firewall redirect

uci set firewall.@redirect[-1].name='Allow_HTTP_IPv4_8080'

uci set firewall.@redirect[-1].target='DNAT'

uci set firewall.@redirect[-1].src='wan'

uci set firewall.@redirect[-1].proto='tcp'

uci set firewall.@redirect[-1].src_dport='8080'

uci set firewall.@redirect[-1].dest='lan'

uci set firewall.@redirect[-1].dest_ip='192.168.2.230'

uci set firewall.@redirect[-1].dest_port='8181'

uci commit firewall

/etc/init.d/firewall restart2.然后在服务器上运行一个服务,并在公网测试即可

比如:

bash

python -m http.server 8181 --bind 0.0.0.0