前言:

- 防火墙的技术演进,可以看作是一个从"只看地址"到"洞察一切" 的过程

- 该章节为防火墙系列的第二章,主要来介绍防火墙的类型,实现防火墙的Web登录方法,继续加深对防火墙的学习

防火墙的不同类别的作用

- 包过滤防火墙 通过检查数据包的IP地址和端口号这种基础信息,来决定是否允许通过

- 状态检测防火墙 不仅看地址,还跟踪连接状态(基于会话表)

- 应用层防火墙 通过深度检测数据包的应用层内容,来控制具体的应用服务

- 下一代防火墙 全部功能的融合,并加入IPS、AV等高级安全功能

1. 包过滤防火墙 - 第一代

这是最原始、最简单的防火墙类型

-

工作原理:包过滤应用在防火墙中,对需要转发的数据包,先获取数据包的包头信息(协议号、源/目的IP地址、源/目的端口号和报文传递的方向等信息),然后和设定的ACL规则进行比较,根据比较的结果决定对数据包进行转发或者丢弃

-

实现:可以通过ACL和高级ACL实现包过滤功能

-

特点:

-

优点:处理速度快、开销小

-

缺点:无法检查数据包的内容;无法感知连接的状态(比如它无法判断接收到的数据包是否是对已发送请求的回应);规则管理会非常复杂

-

2. 状态检测防火墙 ASPF(Application Specific Packet Filter) - 第二代

这是现代防火墙的基础和核心。现在提到"防火墙",通常默认指状态检测防火墙

-

工作原理 :它不仅检查单个数据包,还会跟踪网络连接的状态(如TCP三次握手、连接的建立、传输和终止)。它会维护一个"会话表",已建立连接的数据包可直接放行,无需为每个返回包单独配置规则

-

功能:能够检查应用层协议信息,如报文的协议类型和端口号等信息,并且监控基于连接的应用层协议状态。对于所有连接,每一个连接状态信息都将被ASPF维护,并用于动态地决定数据包是否被允许通过防火墙进入内部网络,以阻止恶意的入侵

-

**会话表:**用来记录TCP、UDP、ICMP等协议连接状态的表项,是防火墙转发报文的重要依据

-

单通道协议

单通道协议:从会话建立到删除的全过程中,只有一个通道参与数据交互,如HTTP

-

多通道协议

多通道协议:包含一个控制通道和若干其它控制或数据通道,即控制信息的交互和数据的传送是在不同的通道上完成的,如FTP、RTSP ,同时由于通信过程中需要占用两个或两个以上的端口协议,如果在防火墙上配置了严格的单向安全策略,那么防火墙只允许业务单向发起访问。会导致一些特殊的协议无法正常工作 如:FTP

传输层协议检测基本原理:

-

传输层协议检测特指TCP/UDP检测机制。与专注于应用层内容的检测不同,该机制主要检查报文的传输层信息,包括源地址、目的地址及端口号等关键字段。其核心要求是:从ASPF外部接口返回的报文必须与此前发送的报文完全匹配,即源地址、目的地址及端口号需要严格对应,否则返回报文将被系统拦截。正因如此,对于FTP这类需要建立多通道连接的应用层协议,若仅配置TCP检测而未启用应用层检测功能,将导致数据连接无法正常建立

-

特点:

-

优点:安全性更高,配置更简单、更安全(默认拒绝所有,只放行特定流量)

-

缺点:虽然能感知连接状态,但对应用层协议的具体内容仍然不了解

-

3. 应用层防火墙 - 下一代防火墙的核心

也称作代理防火墙或第七层防火墙

-

工作原理 :能够深入检查应用层协议 (如HTTP、FTP、DNS)的实际内容。它能识别出正在使用的是哪种应用(例如,即使HTTP流量跑在80端口,它也能识别出这是网页浏览、视频流还是恶意软件通信),并能根据应用的内容(如URL类别、文件类型、关键字)来执行策略

-

特点:

-

优点:能有效防御应用层攻击,如病毒、木马、恶意链接等

-

缺点:处理开销大,对设备性能要求高

-

4. 下一代防火墙(NGFW) - 现代主流

NGFW不是一个单一的技术,而是一个功能集合

-

工作原理 :它融合了上述状态检测防火墙 和应用层防火墙的所有能力,并额外集成了更多高级安全功能,形成一个统一的威胁防御系统

-

简单来说:NGFW 是一种能基于"具体应用"(而非仅仅是端口)、并能整合入侵防御与防病毒等高级威胁防护功能的智能防火墙

-

实现 :eNSP中的USG6000V就是一款NGFW。它除了基础防火墙功能,还集成了:

-

入侵防御系统:能够检测并阻断网络攻击

-

防病毒:扫描流量中的恶意软件

-

URL过滤:根据网站类别限制访问

-

邮件过滤:防范垃圾邮件和钓鱼邮件

-

数据过滤:防止敏感信息泄露

-

防火墙Web登录方法

-

首先打开华为ensp,然后拖出防火墙和Cloud1(为什么不能连线?),如上图所示

-

打开Cloud1,如下图所示

-

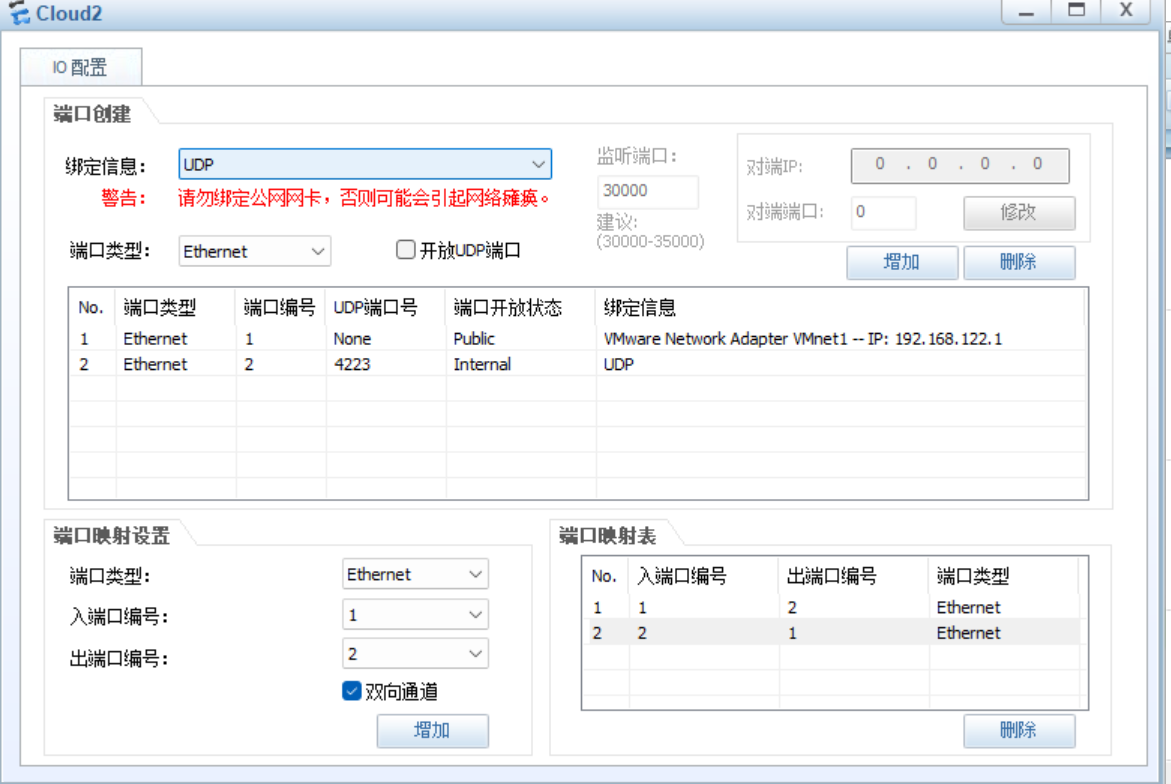

打开Cloud1后,开始设置,先设置端口创建中的绑定信息,增加UDP和虚拟网卡(我增加的是虚拟机上的),然后在端口映射设置中设置出端口编号为2,同时勾选双向通道,点击增加,入端口编号不用更改。设置完成后如下图所示

-

将防火墙和Cloud1连线(Cloud1不做上述配置是无法连线的),开启并进入防火墙,并在防火墙上配置如下命令

[USG6000V1]int g0/0/0 [USG6000V1-GigabitEthernet0/0/0]ip add 192.168.122.2 24 [USG6000V1-GigabitEthernet0/0/0]service-manage ping permit [USG6000V1-GigabitEthernet0/0/0]service-manage https permit -

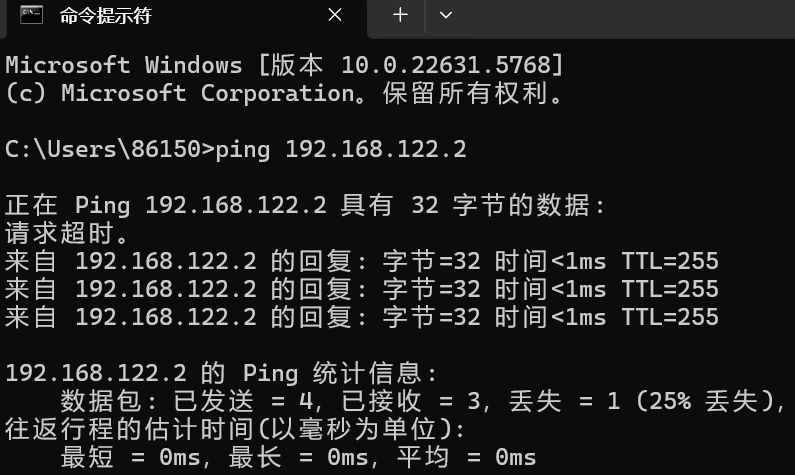

在电脑上打开CMD命令提示符,进行测试,能不能ping到192.168.122.2/24

-

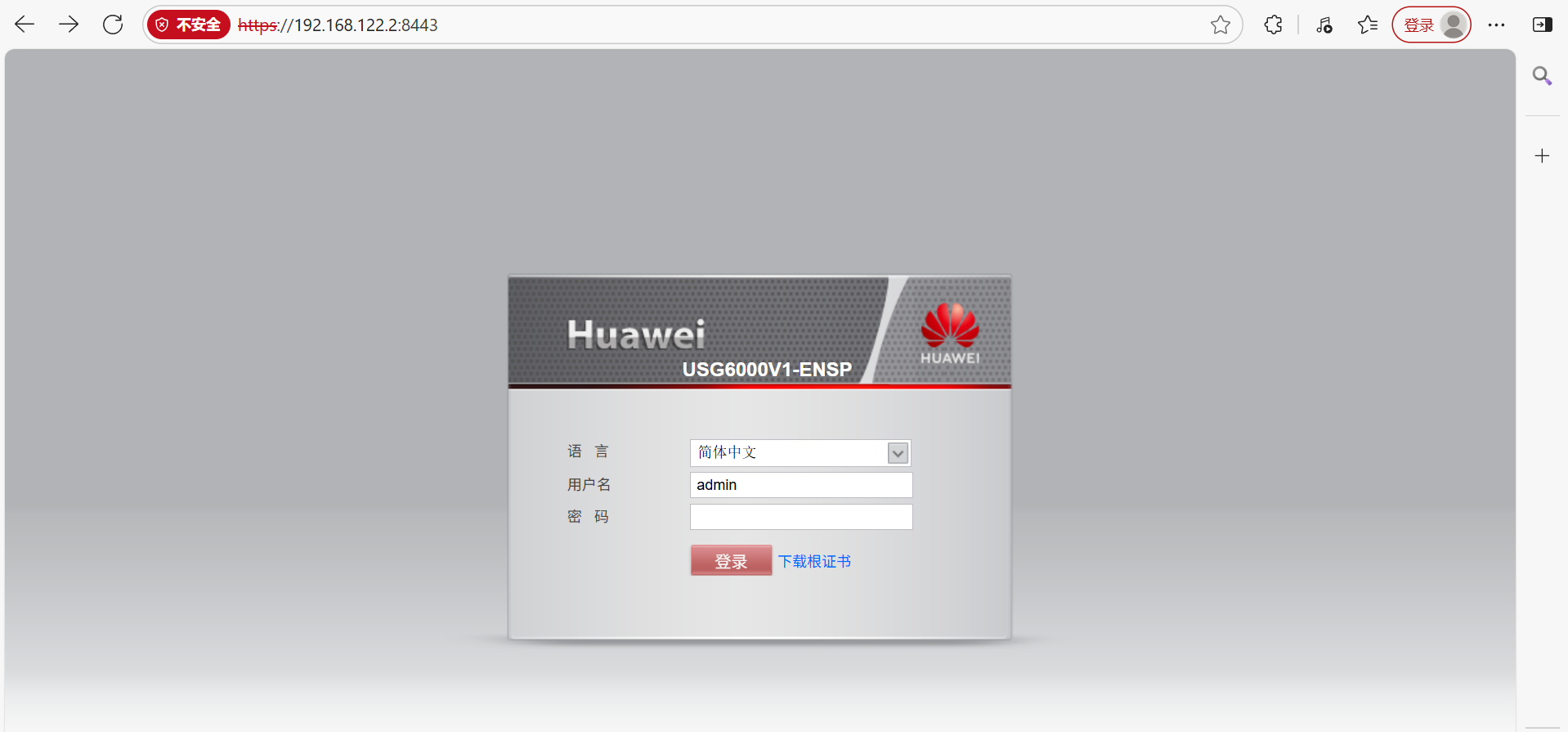

打开浏览器,在浏览器地址栏上输入 https://192.168.122.2:8443 后按回车即可进入如下的界面

-

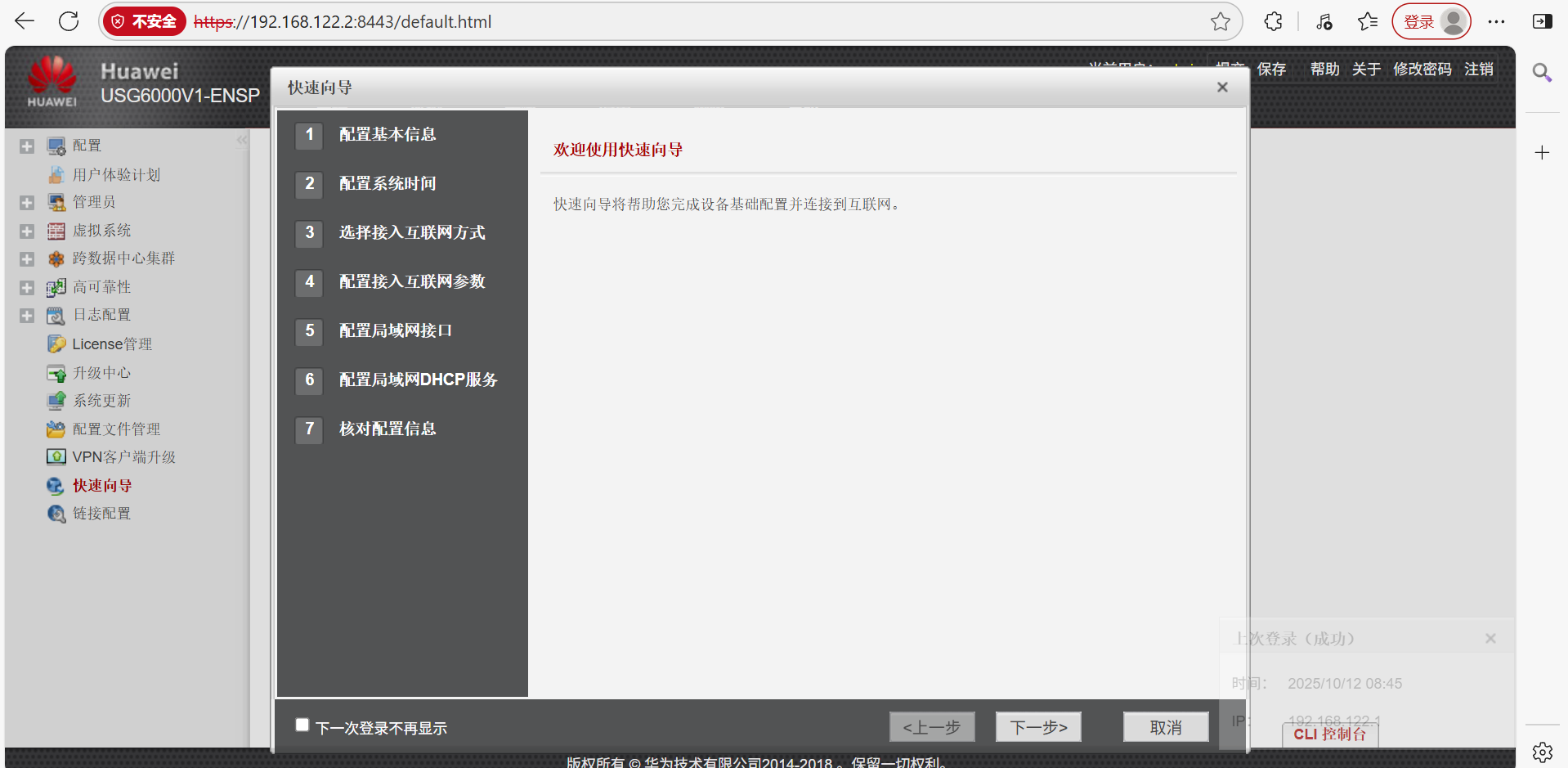

然后根据提示输入,在防火墙上设备的用户名和密码,就可以进入如下的界面

-

到了这一步,就成功的登入到了Web界面