大家好,我是Tony Bai。

2025 年 8 月,Go 官方密码学库核心维护者、Geomys 创始人 Filippo Valsorda 在 GopherCon US 上发表了备受瞩目的年度主题演讲 ------ "The Go Cryptography State of the Union"。

这是一次年度技术汇报,也是一份关于 Go 语言如何应对未来十年安全挑战的战略蓝图。从抗量子计算的未雨绸缪,到 FIPS 合规的架构性重构,再到令人惊叹的"零漏洞"审计记录,Go 团队用行动证明了:最好的安全性,是让开发者无需感知、却时刻被守护的安全性。

在本文中,我们将深入解读这次演讲的核心内容,从后量子加密的技术细节到纯 Go FIPS 的实现突破,带你一窥 Go 语言构建未来安全防线的全景图。

后量子时代的第一道防线:ML-KEM

如果说量子计算是悬在现代密码学头顶的达摩克利斯之剑,那么 Go 团队已经提前为我们铸造了盾牌。

来自https://words.filippo.io/2025-state

为什么是现在?"Record Now, Decrypt Later"

Filippo 开场便澄清了一个常见的误区:量子计算机可能还需要 5 到 50 年才能破解现有的非对称加密(如 RSA、ECDH),为什么我们现在就要着急?

答案在于 "Record Now, Decrypt Later"(现在窃听,以后解密) 的攻击模式。攻击者(或是某些国家级力量)可以现在捕获并存储加密流量,耐心等待数十年后量子计算机问世,再解密这些数据。对于长期敏感的信息(如外交电文、个人健康数据、商业机密),现在的连接已经不再安全了。

Go 的应对:ML-KEM 与混合加密

-

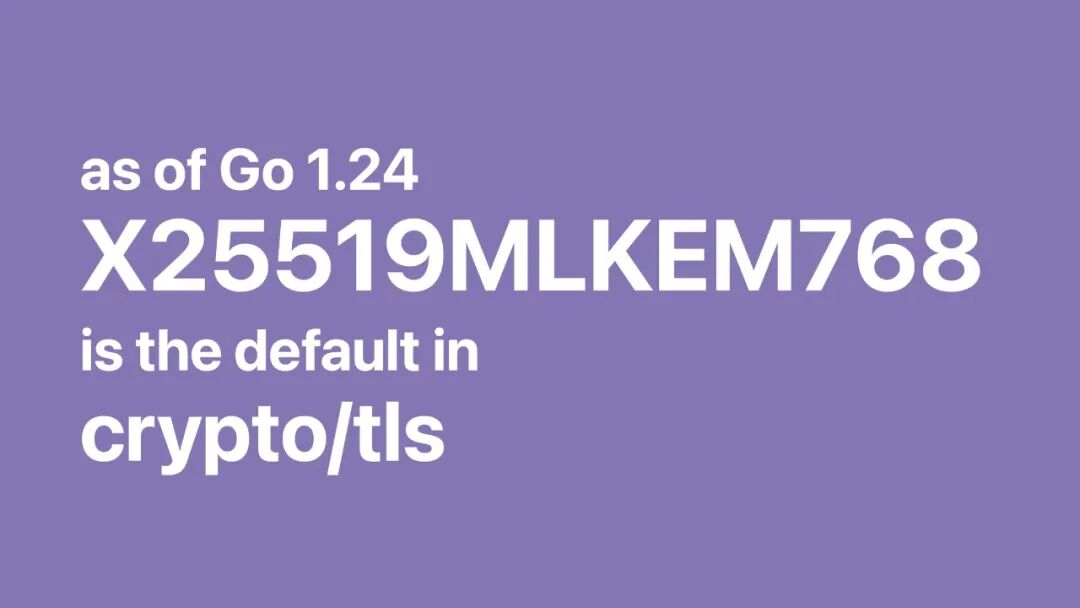

标准落地 :Go 1.24 正式在标准库中引入了

crypto/mlkem包,实现了 NIST 最终选定的后量子密钥交换标准 ML-KEM(即 Kyber)。 -

默认开启的混合保护 :最令人兴奋的是,普通开发者无需修改一行代码。在

crypto/tls中,Go 1.24+ 默认启用了 X25519 + ML-KEM-768 的混合密钥交换模式。 -

-

混合的智慧:密码学界对新算法总是保持谨慎。ML-KEM 虽然基于格密码学(Lattices),但仍可能隐藏着未知的数学缺陷。Go 团队采用了"双保险"策略:将经典的 X25519 椭圆曲线算法与 ML-KEM 结合,将两者的结果进行哈希组合。

-

安全性 :除非攻击者同时 拥有量子计算机(破解 X25519)和破解 ML-KEM 数学结构的天才数学家,否则你的连接坚不可摧。

-

来自https://words.filippo.io/2025-state

为什么不急于"后量子签名"?

与密钥交换不同,Filippo 解释了为什么后量子数字签名的推进更加缓慢。因为伪造签名需要实时进行,无法通过"现在记录,以后攻击"来实现,因此紧迫性较低。更重要的是,后量子签名的大小通常高达数 KB(相比现在的几百字节),这对网络协议设计带来了巨大的挑战,需要更多时间来演进。

FIPS 140-3:一场"纯 Go"的合规革命

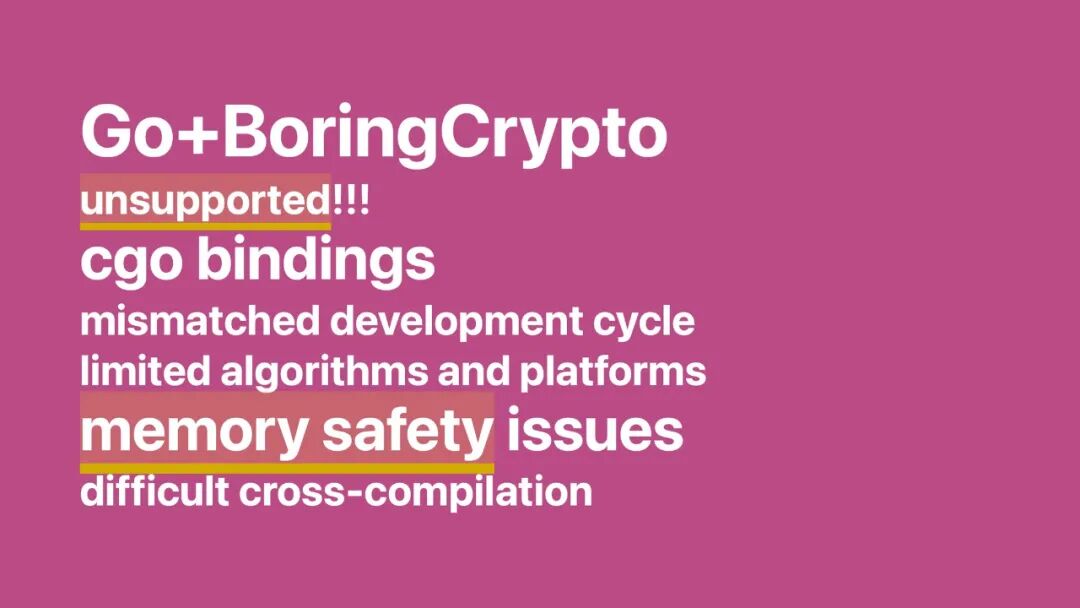

对于服务政府、金融或受监管行业的企业来说,FIPS 140 合规认证往往是强制性的。长期以来,Go 社区只能依赖 Go+BoringCrypto ------ 一个基于 CGO 调用 Google 内部 C 语言库 BoringSSL 的方案。

来自https://words.filippo.io/2025-state

这不仅破坏了 Go 引以为傲的"静态编译、无依赖"特性,还引入了 C 代码的内存安全风险。Filippo 甚至透露,Trail of Bits 审计中发现的唯一一个真正漏洞,正是出在 Go+BoringCrypto 中。

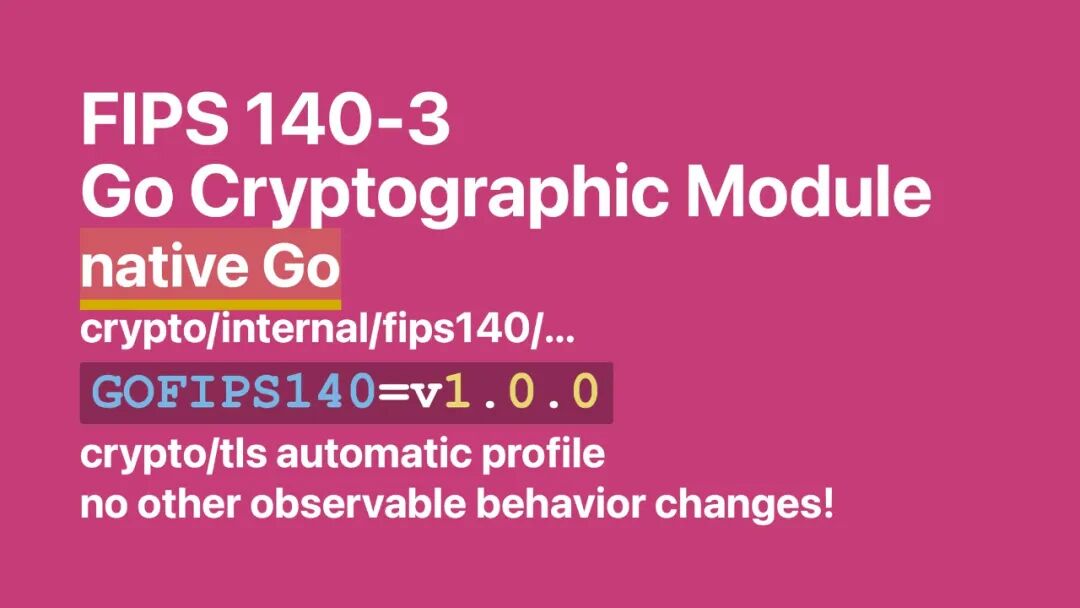

Go 1.24+ 的破局:原生 Go 模块

Go 团队做出了一个大胆的决定:用纯 Go 重新实现 FIPS 模块。

-

原生与透明 :新的 FIPS 模块位于

crypto/internal/fips140/...。对于用户来说,它只是标准库的一部分。当开启 FIPS 模式时,标准库会自动路由到这些经过认证的代码路径,而 API 保持完全一致。 -

全平台制霸 :得益于纯 Go 的跨平台特性,FIPS 支持不再局限于特定的 Linux 发行版。Filippo 自豪地展示了他在自家客厅搭建的测试实验室------从高端的 Ampere Altra ARM64 服务器,到女友的 Windows 笔记本,甚至是作为路由器的 EdgeRouter (MIPS/ARM),全部通过了 FIPS 测试。

-

无需 CGO:这是最大的胜利。开发者终于可以既拥有 FIPS 合规性,又享受 Go 原生的交叉编译和内存安全。

来自https://words.filippo.io/2025-state

安全记录:用测试堆出来的"零漏洞"

Go 密码学库最令人骄傲的或许不是新特性,而是其惊人的安全记录。

来自https://words.filippo.io/2025-state

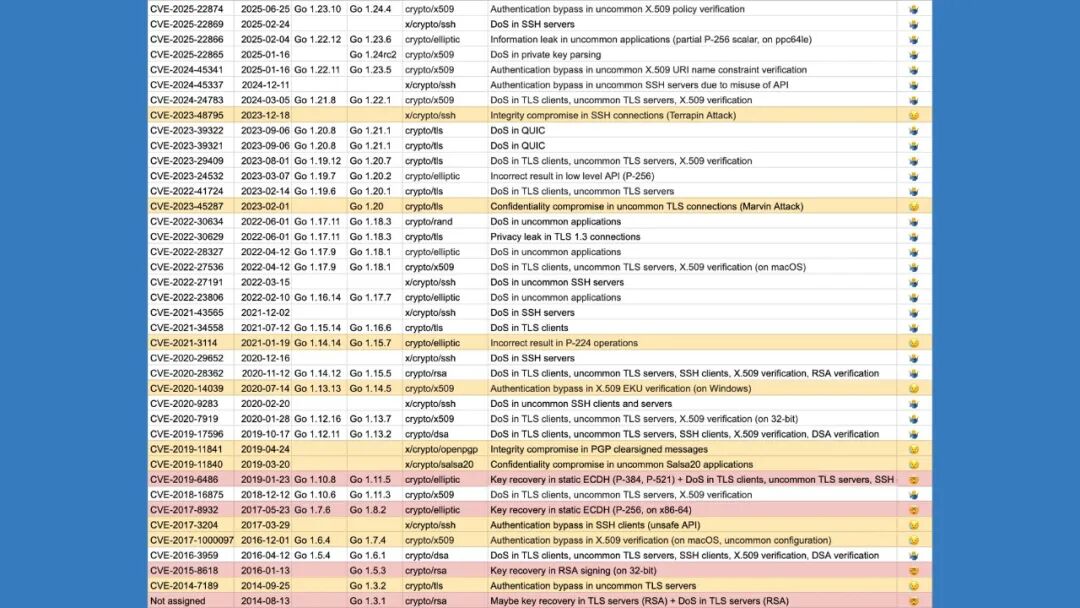

惊人的成绩单

-

零高危漏洞:自 2019 年以来,Go 密码学库未发生过任何严重(Ouch 级别)的安全漏洞。

-

零 Go 专属漏洞:自 2021 年以来,甚至没有出现过 Go 实现特有的中等严重漏洞(Oof 级别)。所有出现的漏洞几乎都是协议本身的设计缺陷。

-

审计背书 :2025 年初,著名安全公司 Trail of Bits 对 Go 密码学库的基础设施进行了全面审计。结果令人欣慰:他们没有发现任何安全漏洞。

幕后功臣:疯狂的测试

这种安全记录不是运气,而是工程化的结果:

-

累积测试向量 (Accumulated Test Vectors):如何测试一个算法在 0 到 200 字节长度的所有组合?这会产生数百万个测试用例。Go 团队使用了一种名为 "Accumulated" 的技巧:将算法在所有输入下的输出进行**滚动哈希 (Rolling Hash)**,最后只比对这一个哈希值。这使得在 CI 中运行海量测试成为可能。

-

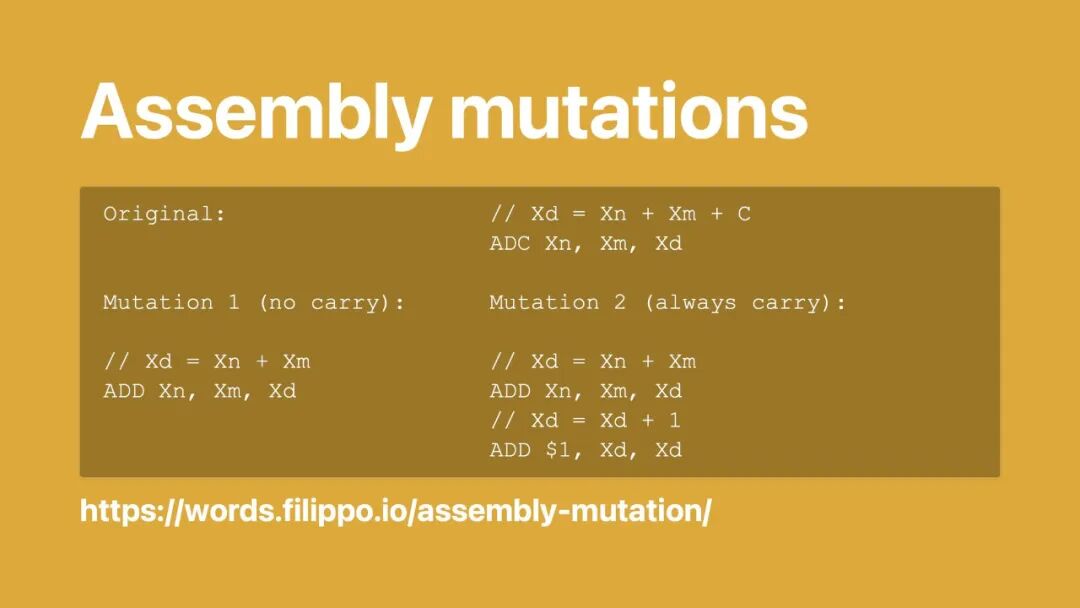

汇编变异测试 (Assembly Mutation Testing):密码学底层大量使用汇编。为了测试难以覆盖的分支(例如进位标志的处理),团队开发了一套工具,自动**"变异"** 汇编代码。例如,将一个"带进位加法"指令强制替换为"普通加法"。如果测试套件在汇编代码被故意破坏后依然通过,说明测试覆盖不足。这种反向验证直接消灭了潜在的盲区。

来自https://words.filippo.io/2025-state

细节中的魔鬼:更安全、更快的底层

除了大方向的演进,无数细节的优化构成了 Go 安全的基石。Filippo 分享了几个令人印象深刻的案例:

-

RSA 的重生 :

crypto/rsa包经历了彻底的重构。它不再使用通用的、性能较慢且难以防御侧信道攻击的math/big库,而是采用了全新的、常数时间 (Constant-time) 的底层实现。这不仅提升了性能,更从数学层面杜绝了计时攻击。同时,Go 果断移除了对小于 1024 位 RSA 密钥的支持,强制推动行业向更安全的标准迁移。 -

AES-CTR 性能飞跃 :通过一位社区成员 (Boris Nagaev) 的贡献,AES-CTR 模式的性能提升了 2 到 9 倍。

-

永不失败的随机数 :

crypto/rand.Read现在的承诺是 "Never Fails"。 -

-

在 Linux 上,它利用 vDSO 技术直接调用内核,大幅提升了获取随机数的性能。

-

为了确保承诺,团队甚至重新编写了

seccomp库,专门用来在测试中模拟getrandom系统调用失败的极端场景,确保回退逻辑(fallback)绝对可靠。

-

小结:不仅要做得好,还要让开发者用得轻松

Filippo Valsorda 的演讲向我们展示了 Go 语言在安全领域的宏大愿景:安全不应是开发者的负担,而应是语言赋予的基础设施。

无论是默认开启的后量子保护,还是透明、无感的 FIPS 合规,Go 团队都在践行一种极致的工程哲学------把复杂性留给自己,把简单留给用户。 他们不满足于仅仅提供"能用"的加密算法,而是致力于通过持续的测试、审计和架构演进,为整个生态系统构筑一道坚不可摧、且能抵御未来威胁的防线。

随着 Go 1.24 及后续版本的发布,每一位 Gopher 手中的工具箱,都已在不知不觉中完成了升级。当我们轻松地编写代码时,Go 的密码学库正在底层默默地为我们抵挡着来自现在和未来的风暴。

参考资料

-

Filippo Valsorda: The 2025 Go Cryptography State of the Union -

-

Youtube Video: GopherCon 2025 - The Go Cryptography State of the Union - https://www.youtube.com/watch?v=YnyeAQblUyA

-

Go 1.24 Release Notes - https://go.dev/doc/go1.24

-

Accumulated Test Vectors - https://words.filippo.io/accumulated

-

Assembly Mutation Testing - https://words.filippo.io/assembly-mutation/

如果本文对你有所帮助,请帮忙点赞、推荐和转发 !

!

点击下面标题,阅读更多干货!

🔥 还在为"复制粘贴喂AI"而烦恼?我的新极客时间专栏 《AI原生开发工作流实战》 将带你:

-

告别低效,重塑开发范式

-

驾驭AI Agent(Claude Code),实现工作流自动化

-

从"AI使用者"进化为规范驱动开发的"工作流指挥家"

扫描下方二维码👇,开启你的AI原生开发之旅。