AAAI 2015

摘要

现代组织(例如医院、社交网络、政府机构)高度依赖审计来检测并惩处内部人员不当访问和泄露机密信息的行为。近期关于审计博弈的研究将拥有单一审计资源的审计员与被审计对象之间的战略互动建模为一种斯塔克尔伯格博弈,并在已广泛研究的相关安全博弈中引入了一个可配置的惩罚参数。我们对该审计博弈模型进行了显著推广,以适应多个审计资源的情形,其中每个资源仅能审计所有潜在违规行为中的一个子集,从而使其能够应用于实际的审计场景。我们提出了一种FPTAS算法,用于计算由此产生的非凸优化问题的近似最优解。该算法的主要技术创新在于设计了一种优化变换及其正确性证明,从而实现了这一FPTAS的构建。此外,我们通过实验表明,这种变换能够显著加快一类审计博弈和安全博弈的解的计算速度。

摘要总结:

将审计博弈(将拥有单一审计资源的审计员与被审计对象之间的战略互动建模为一种斯塔克尔伯格博弈,并引入了一个可配置的惩罚参数)推广到多审计资源的情形。提出算法FPTAS算法,用于计算由此产生的非凸优化问题的近似最优解。

一、引言

现代组织(例如医院、银行、社交网络、搜索引擎)掌握着大量个人信息,它们在隐私保护方面高度依赖审计机制。这些审计机制结合了自动化方法与人工干预,以检测并惩处违规行为。由于人工审计资源有限,通常不足以调查所有潜在的违规行为,因此当前最先进的审计工具提供了启发式方法来指导人工工作(Fairwarning 2011)。然而,大量由恶意内部人员导致的隐私泄露事件,使得这些审计机制的有效性受到质疑(Ponemon Institute 2011;2012)。

Blocki等人(2013)近期关于审计博弈的研究,采用博弈论技术部分地解决了这一问题。他们的核心观点是:通过将审计过程建模为审计者与被审计对象之间的博弈,可以高效地计算出有效的人工审计资源配置和惩罚力度。从技术层面来看,他们的审计博弈模型在广受研究的斯塔克尔伯格安全博弈模型(Tambe 2011)基础上,增加了一个可配置的惩罚参数。审计者(以下简称"防御者")可以从个潜在违规行为中选择一个进行审计(这些违规行为被称为目标)。防御者的最优策略是一种随机化的审计策略,即在目标上定义一个分布,使得当攻击者做出最佳响应时,防御者的效用能够最大化。审计博弈模型的一个新颖之处在于引入了防御者所选择的惩罚水平,该水平决定了若对手被发现违规时将受到多严重的惩罚。防御者可能会试图设定较高的惩罚水平,以起到威慑作用。

然而,惩罚并非无代价的,防御者在实施惩罚时会付出一定的成本,例如对违规者采取停职或解雇等措施,需要投入资源用于招聘和培训替代人员。Blocki等人(2013)提供了一种高效的算法,用于计算防御者应承诺的最优策略。尽管这项工作提炼了审计情境下防御者困境的本质,但其适用范围过于狭窄,难以直接指导现实中的审计策略。在典型的审计场景中,防御者拥有多种资源,可以利用这些资源对部分目标进行审计(而不仅仅是一个目标)。此外,每种资源可能仅限于特定的目标。例如,一些组织采用分层审计策略,其中管理者只需审计其直属下属可能存在的违规行为。同样,专业化的审计也很常见,例如使用相互独立的审计资源分别检测财务相关和隐私相关的违规行为。

场景总结:

现代隐私保护依赖审计机制,但目前最先进的启发式方法的审计工具会被恶意内部人员隐私泄露攻击。这个问题可以用博弈论解决。方法是:在广受研究的斯塔克尔伯格安全博弈模型基础上,增加了一个可配置的惩罚参数。但是对于惩罚的代价,目前的方案仅限至于单个资源/目标,无法适用于现实,例如专项审计和分层审计。

**我们的贡献。**我们提出了一种广义的斯塔克尔伯格审计博弈模型,该模型考虑了多种审计资源,其中每种资源仅限于审计所有潜在违规行为中的一个子集,从而能够应用于上述实际审计场景。我们的主要理论结果是一个全多项式时间近似方案(FPTAS),用于计算所得非凸优化问题的近似解。

为了得到这一FPTAS,我们首先设计了一个简单的固定参数可解(FPT)算法,通过将惩罚参数固定为离散值,将非凸优化问题转化为线性规划问题。由于我们在一个固定的范围内对惩罚参数的所有可能离散值进行线性搜索,且搜索步长为 ,因此一旦位精度确定,我们便得到了一个FPT算法。

接下来,我们提出了一种优化变换,通过增加额外的约束条件,减少了优化问题中的变量数量。我们还给出了充分条件,保证约束条件的数量为多项式规模。值得注意的是,这些条件在重要的实际审计场景中均能得到满足,包括前面讨论的分层和专业化审计情形。该优化变换的设计及其正确性证明构成了本文的核心创新性技术贡献。最后,我们提出了一种FPTAS,利用优化变换的输出来计算防御者的策略,前提是优化变换生成的约束条件数量为多项式规模。

除了支持FPTAS设计之外,设计该优化变换的实际动机还在于其有望加速使用FPT算法计算博弈解的速度。我们通过实验表明,对于审计博弈实例,该变换可带来高达3倍的加速效果;而对于相关的安全博弈实例,则可实现超过100倍的加速效果。

总体而言,随着问题规模的增大,加速效果会更加显著。作为另一项贡献,我们还考虑了防御者可以为每个目标设置不同惩罚水平,而非统一设定单一惩罚水平的审计场景。我们通过设计一种新颖的约化方法,将该问题转化为二阶锥规划(SOCP),从而提供了一个FPT算法。

贡献总结:

提出了一种广义的斯塔克尔伯格审计博弈模型,该模型考虑了多种审计资源,其中每种资源仅限于审计所有潜在违规行为中的一个子集,从而能够应用于上述实际审计场景。我们的主要理论结果是一个全多项式时间近似方案(FPTAS),用于计算所得非凸优化问题的近似解。

算法设计流程:固定(惩罚)参数可解算法(线性规划问题)--->固定参数范围--->优化变化(增加额外的约束条件)---->FPTAS

优化变换的设计及其正确性证明构成了本文的核心创新性技术贡献。同时优化变化加速使用FPT算法计算博弈解的速度。

**相关工作。**我们的工作与Blocki等人(2013)的论文最为相关。我们在结果的阐述和分析中详细说明了两者之间的技术联系。

此外,我们的工作也与安全博弈领域的研究密切相关(Tambe 2011)。解决安全博弈以及更一般意义上的斯塔克尔伯格博弈的基本方法(即领导者选择最优策略,即在假定跟随者做出最佳响应的前提下最大化自身效用)由Conitzer和Sandholm(2006)首次提出;然而,当防御者策略数量呈指数级增长时,这种方法的扩展性较差,而大多数安全博弈正是如此。典型的算法依赖于构建混合整数线性规划,并采用启发式方法;这些算法无法提供可证明的运行时间保证(参见Paruchuri等人(2009);Kiekintveld等人(2009))。通常,这类问题仅针对覆盖概率或边缘概率(即保护某个目标的概率)进行求解,期望最终能够实现(即分解为分配上的有效分布)。相比之下,Korzhyk等人(2010)针对攻击者拥有多种资源、每种资源一次只能保护一个目标的安全博弈,给出了一种多项式时间算法(这种限制被称为单点调度)。他们使用的主要工具是Birkhoff-Von Neumann定理,我们同样应用了这一工具。

我们所有的算法都具有关于其效率的理论结果。我们的优化变换将问题转化为仅以覆盖概率为变量的形式,并为覆盖概率增加了额外的约束条件,从而将可行的覆盖概率限制为可实现的范围。因此,与Korzhyk等人(2010)相比,我们的问题虽然变量数量大大减少,但代价是增加了额外的约束条件。此外,惩罚参数使得我们的问题成为非凸的,因此我们的算法必须借助一系列额外的技术手段。

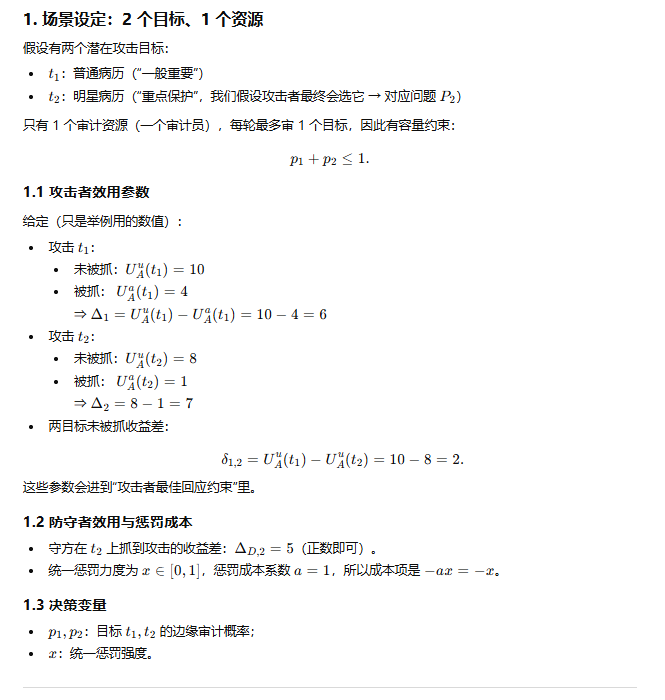

二、审计博弈模型

审计博弈包含两名参与者:防御者(D)和攻击者(A)。防御者希望对个目标

进行审计,但其资源有限,只能对其中部分目标进行审计。具体而言,这些资源可能包括人工审计员所花费的时间、用于审计的计算资源(例如自动化日志分析)、部署在战略位置的硬件设备(例如摄像头),以及其他多种情形。这些资源的具体性质将取决于所考虑的具体审计问题。我们不专注于某一特定类型的审计,而是将防御者可用于审计的资源统称为检查资源。防御者拥有

个检查资源

,且满足

。每个检查资源最多只能用于审计一个目标。此外,检查资源还受到其可审计目标集合的限制:例如,某个人工审计员可能不具备审计某些目标的专业知识或权限。我们定义一个元组集合

,其中元组

表示检查资源

无法用于审计目标

。

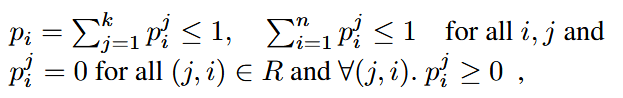

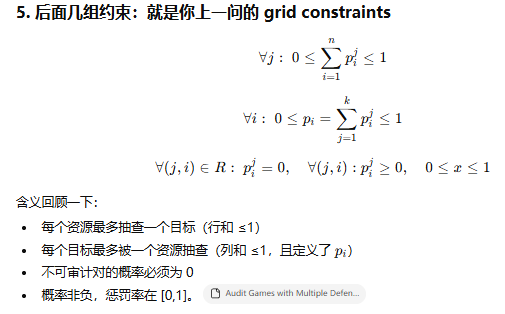

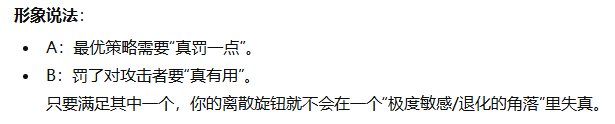

防御者的纯策略是指检查资源到目标的分配方案。而随机化策略则由纯策略上的概率分布给出。我们采用一种紧凑形式来表示随机化策略,即将其表示为一个概率矩阵,其中 表示检查资源

审计目标

的概率,并需满足以下约束条件:

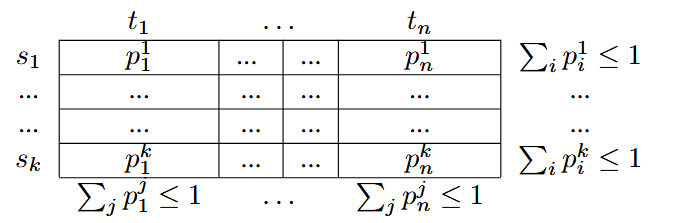

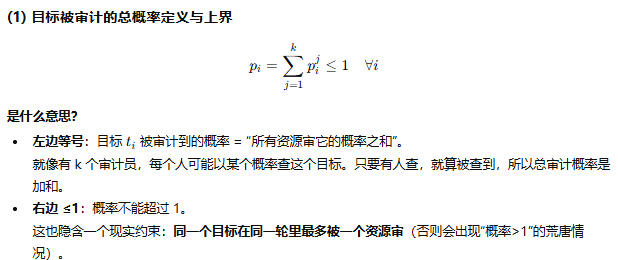

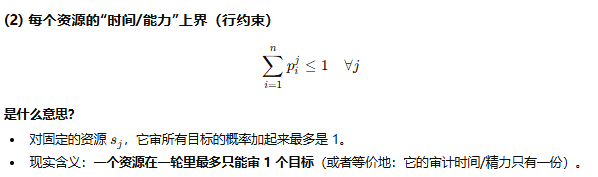

其中,pi 表示目标 ti 被检查的概率。这些约束可以表示为如下网格约束:

这样的矩阵可以被高效地分解为纯策略。

PS约束公式的意思:

此外,对于每一种纯策略上的分布,我们都可以利用我们的紧凑表示法定义一个"等价"的策略:这些分布将是等价的,即对于每个目标,该目标被检查的概率

是相同的。

与Blocki等人(2013)的基本审计博弈模型类似,防御者还选择一个惩罚"率",使得如果审计发现攻击(即违规行为),攻击者将被处以金额

的罚款。对手会选择一个目标进行攻击,并且在给定防御者策略的情况下,对手的攻击选择是其最优反应。

我们沿用了先前关于安全博弈论文中的符号:当被审计的目标被发现受到攻击时,防御者的效用为

;当未被审计的目标

被发现受到攻击时,防御者的效用为

。我们假设对未被审计目标的攻击是由外部来源发现的。类似地,定义攻击者的效用:当被攻击的目标

被审计时,攻击者的效用为

;当被攻击的目标

未被审计时,攻击者的效用为

,其中不包括防御者施加的任何惩罚。由外部发现的攻击对防御者来说是昂贵的,因此有

。同样地,未被内部审计发现的攻击对攻击者更有利,因此有

。

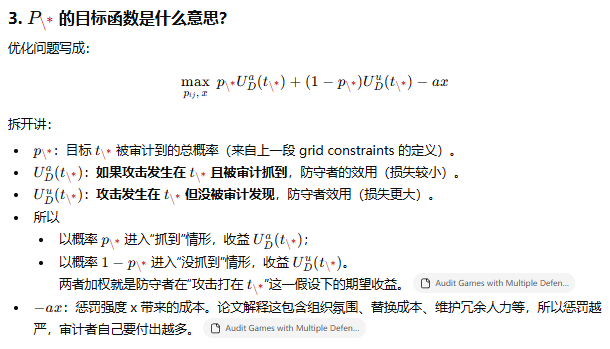

效用。

现在我们可以定义完整的效用函数。每个目标被审计的概率由

给出。于是,当目标

被攻击时,防御者的效用为

。无论结果如何,防御者都需要支付固定的成本

,其中

是一个常数。

项所捕获的损失包括因营造恐惧的工作环境而产生的损失,以及为应对可能的停职而维持冗余员工所产生的成本。在相同的情景下,当目标

被攻击时,攻击者的效用为

。攻击者仅在攻击被审计的目标时才会遭受惩罚

。上述模型的一个可能扩展是考虑防御者因实施惩罚而立即遭受的损失,例如解雇或停职员工需要时间和精力来寻找替代者。从数学上讲,我们可以通过在防御者的收益中

范围内加入一个额外的项来考虑此类损失:

,其中

是一个常数。

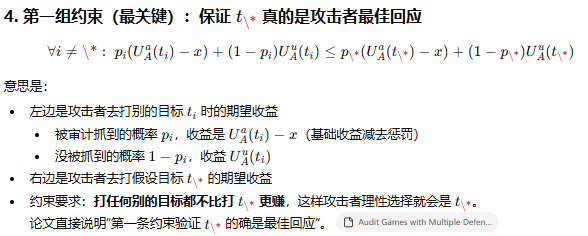

均衡。

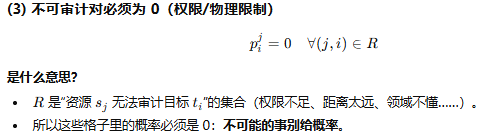

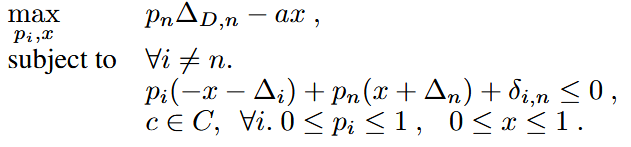

在斯塔克尔伯格均衡解下,防御者首先确定一种(随机化)策略,随后对手做出最优反应;防御者的策略应使其效用最大化。该数学问题涉及求解多个优化问题,每个问题对应于当攻击确实是对手最优反应的情况。因此,在假设

为对手最优反应的前提下,我们审计博弈设置中的第∗个优化问题

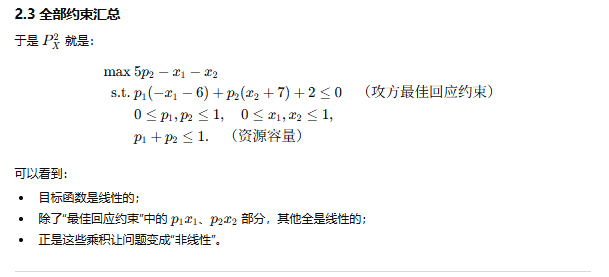

为:

第一个约束条件验证了攻击确实是对手的最优反应。

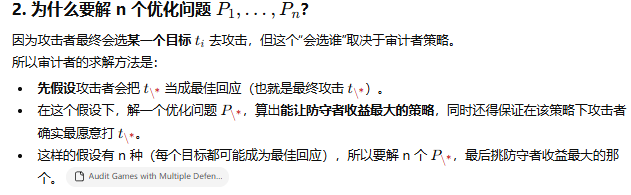

审计员需求解n个问题P1, . . . , Pn(分别对应于对手最优反应为t1, . . . , tn的情况),并从所有这些解中选择最优的一个,以获得最终用于审计的策略。

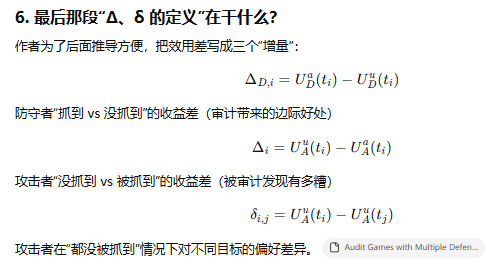

为便于表示,令,

,以及

。则有

,

,且目标函数可写为

。受制于二次约束:

不失一般性,我们专注于第 个规划问题

,即令

。

ps

输入。

上述问题的输入以 K 位精度指定。因此,所有输入的总长度为 。

总结

参数图

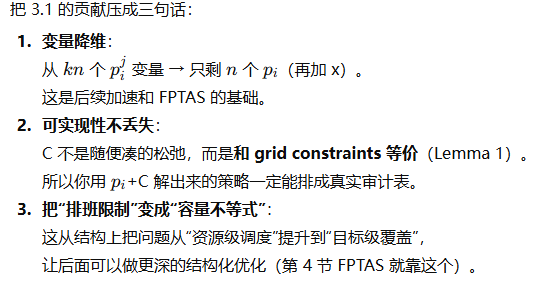

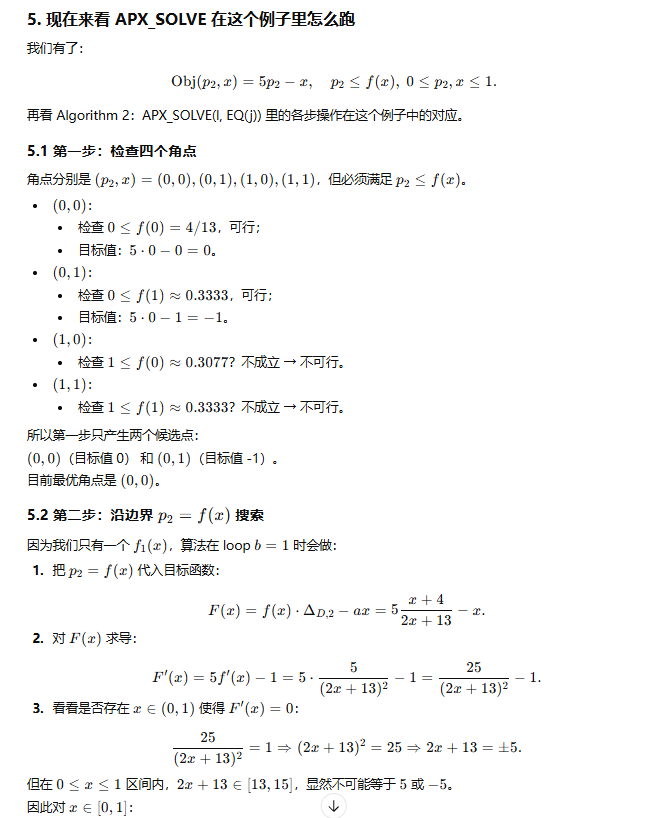

三、固定参数可解(FPT)算法

在本节中,我们首先介绍针对优化问题的FPT算法,随后提出一种优化变换,该变换可改进FPT算法,并在下一节中实现FPTAS。最后,我们简要描述了将我们的算法结果扩展到目标特定惩罚的情形。

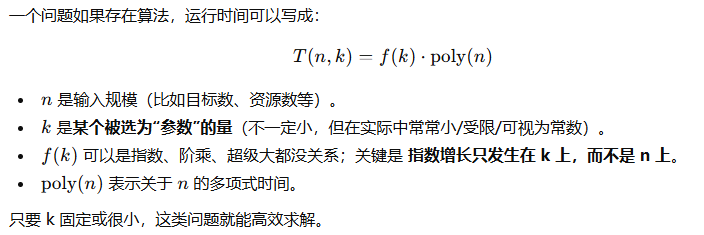

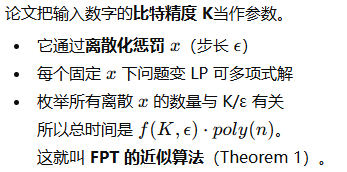

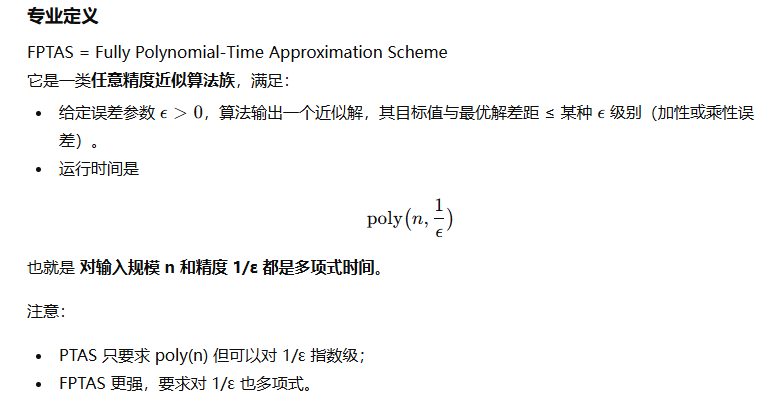

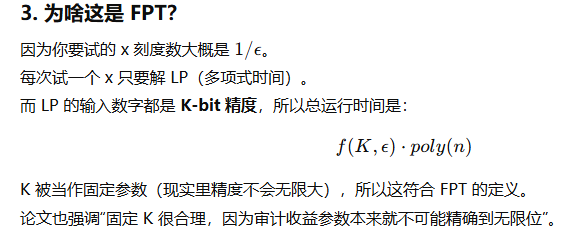

PS1 什么是FPT

PS2 什么是FPTAs

我们从的FPT开始。我们的算法基于以下直接观察:如果我们固定惩罚水平

,则

将变为一个多项式时间内可解的线性规划问题。因此,我们针对

的离散值(以区间大小

为步长)求解优化问题

,并选取使防御者效用最大化的解。这种方法提供了如下保证:

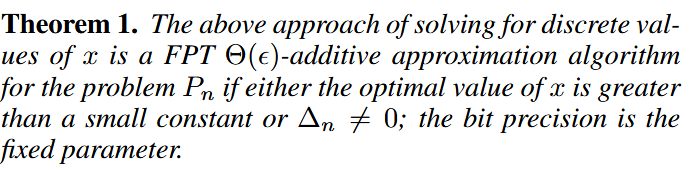

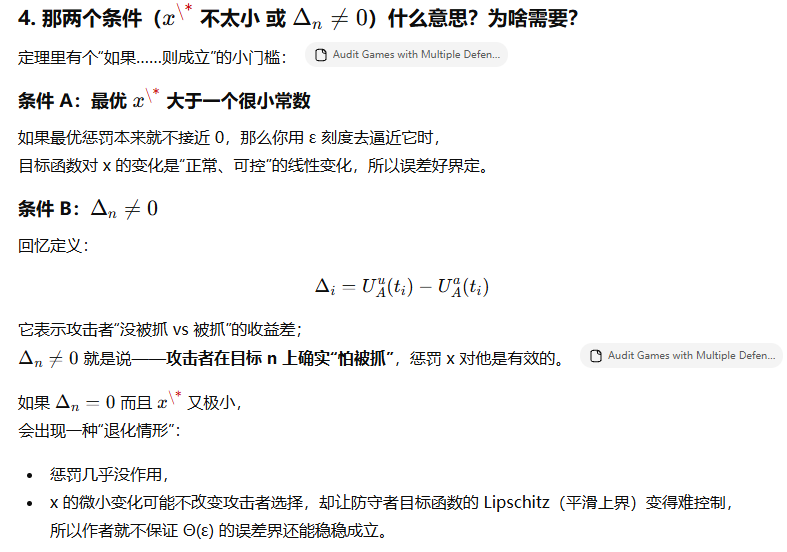

定理1.

上述求解离散值的方法是一种FPT Θ(

)-加性近似算法,前提是

的最优值大于某个小常数,或者

;其中位精度为固定参数。

**证明概要。**证明通过论证当的值改变小于某个量时,目标函数的变化程度来进行。

我们强调,固定位精度是合理的,因为博弈模型的输入从来无法被确定地获知,因此在实际应用中并不会使用高精度的输入。一种直观的改进我们FPT算法的方法是在惩罚率上进行二分搜索。然而,这种方法可能会失败,因为解的质量在

上并非单峰分布。相反,我们描述了一种优化问题的转换方法,在特定限制条件下,该方法将使我们的问题能够获得一个FPTAS。

PS 3 定理一在讲什么

定理 1 的意思其实很"朴素但关键":只要把惩罚强度 x 用小步长离散地试一遍,每次都解一个 LP,最后挑最好的那档,你就能得到一个接近最优的防守者策略,而且误差有上界、算法复杂度也可控。

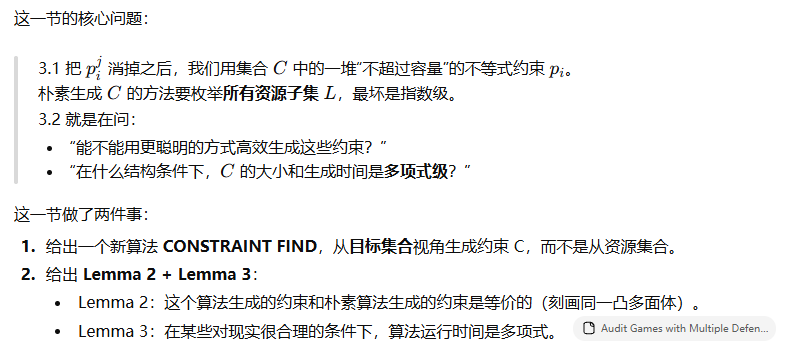

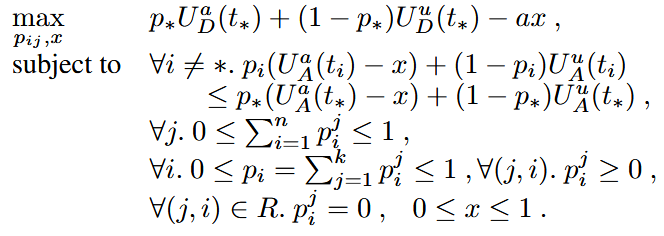

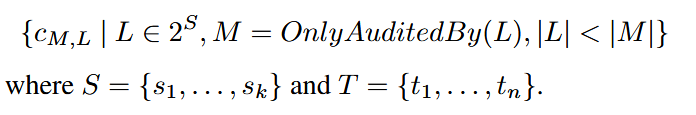

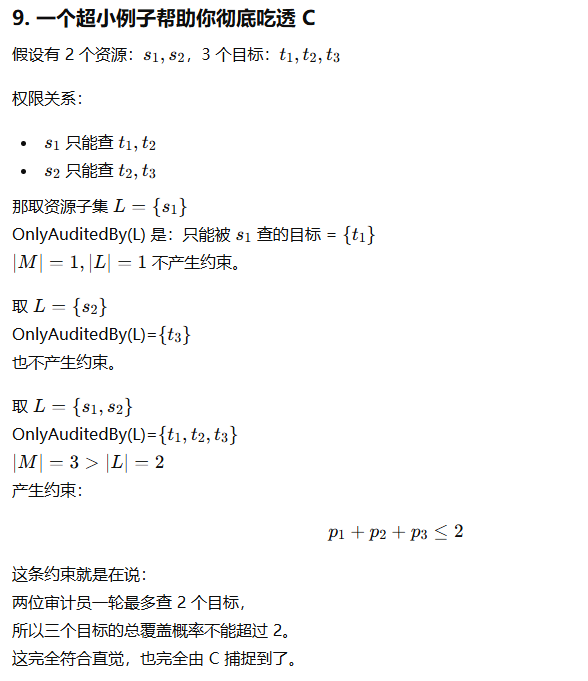

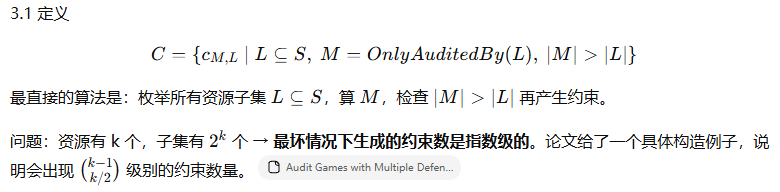

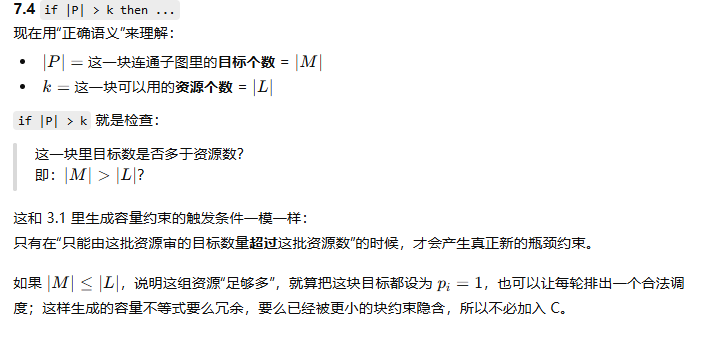

3.1 提取 的约束条件(为边缘审计概率提取约束)

的约束条件(为边缘审计概率提取约束)

该变换消除了变量 ,并从以下约束条件(称为网格约束)中提取出关于变量

的不等式(约束)。

考虑检验资源的任意子集 ,其中

中的资源按

进行索引(

)。我们令

表示仅能由

中的资源进行审计的目标子集(例如,对于每个目标

和每个资源

,资源

无法检验目标

)。为方便起见,我们假设

按

进行索引。那么,当

时,我们得到约束条件

,因为只有

个资源可用于审计这

个目标。我们将此类约束称为

。考虑所有此类约束构

成的集合,定义如下:

引理1. .

优化问题等价于通过将在

中网格约束替换为

中后得到的优化问题。

**证明概要。**由于优化目标仅依赖于变量 ,且两个问题中的二次约束完全相同,因此我们只需证明由线性约束所确定的变量

所构成的区域在两个问题中是相同的。由于包含关系的一个方向较为简单,我们将在下文中展示较为困难的情况。

在完整版本中,我们证明了集合中的每个极点都将变量

设置为 0 或 1。令

表示某个极点中 1 的个数。注意到

,因为其中一个不等式为

。考虑将检测节点与目标节点相连的无向二分图,其中每条边表示该检测可以审计与其相连的目标。根据我们对

的了解,该图是已知的,并且图中的每条边都可以用变量

中的一个来标记。设

为任意极点中由 1 所选中的目标集合。我们声称存在从

到检测资源集合的一个完美匹配(这一点将在下一段中证明)。给定这样一个完美匹配,对于匹配中的每一条边,令

,即可得到一个可行解,从而完成证明。

我们通过反证法证明关于完美匹配的这一命题。假设不存在完美匹配,则必然存在一个集合 ,使得

(

表示邻域函数------此结果源于霍尔定理)。由于

,必有

对于所有

(函数

返回目标集合的索引)。此外,集合

中的目标仅由

中的检测资源进行审计,根据

的定义,我们必须满足约束条件

利用

,可得

。然而,由于

,我们得出结论:

中所有目标对应的

不能同时为 1,这与假设矛盾。

请注意,从 中获得

涉及求解一个线性可行性问题,而该问题可以高效地完成。

重要的是,的定义是构造性的,并提供了一种计算它的算法。然而,该算法在最坏情况下的运行时间是关于k的指数级复杂度。事实上,考虑k个资源

和2k个目标

。每个资源

可以检查目标

、

以及

和

。对于任意一组包含

个资源的集合

,我们有

。注意,

,因此对于每一个

,我们都会得到一个新的约束

。这样,我们总共会得到

个约束。

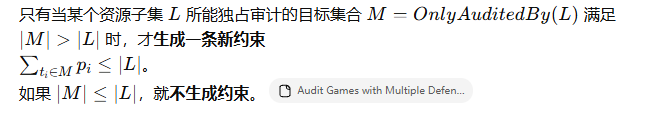

PS4 3.1在做什么

(为边缘审计概率提取约束)"这一节,是整篇论文非常关键的一步:把原来依赖 (资源-目标分配概率矩阵)的"网格约束",转换成只对

(每个目标被审计的总概率)的一组新约束 C。

在做"降维 + 保证可实现性"

比如:某些敏感病历只能由隐私科审;某些账目只能由财务稽核组审。

PS5 引理1在做什么

引理1:优化问题等价于通过将在

中网格约束替换为

中后得到的优化问题。

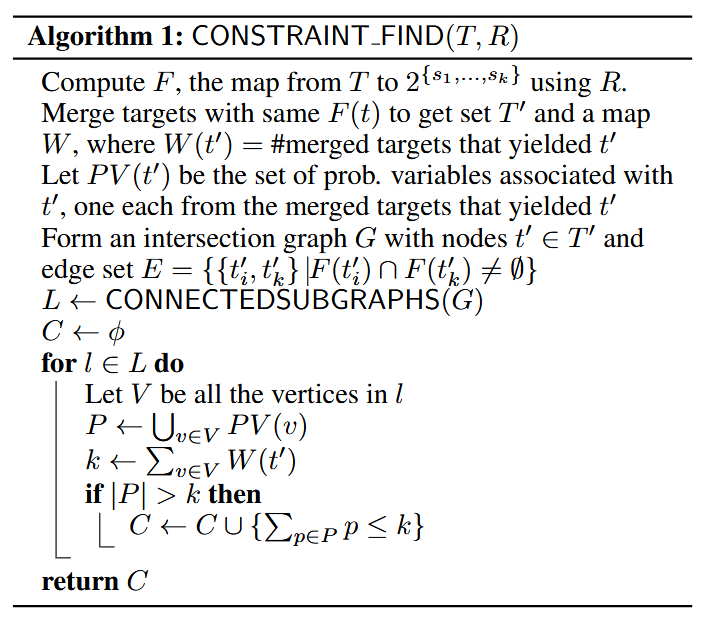

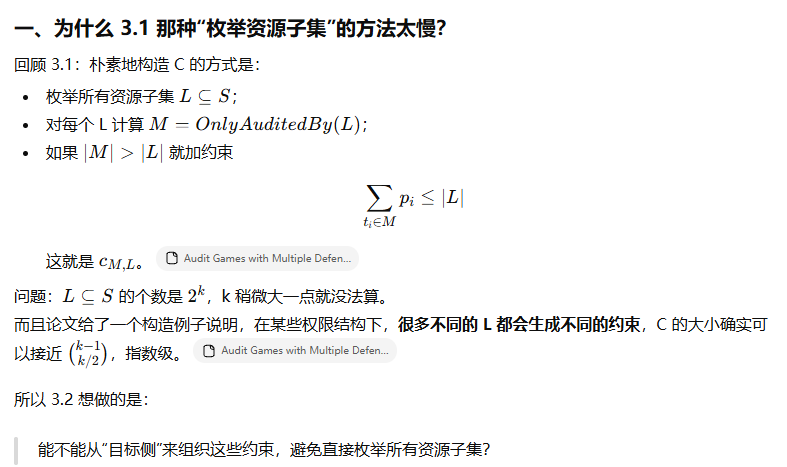

3.2 多项式的条件 约束的数量

受到上述观察的启发,我们希望探索一种计算的替代方法。同时,我们还将给出

为多项式的时间复杂度的充分条件。

我们替代算法背后的直觉是:与其遍历检查资源的集合,不如遍历目标的集合。作为第一步,我们首先识别等价的目标并将其合并。直观地说,能够被完全相同的检查集合审计的目标是等价的。形式上,若 ,其中

,则目标

\和

是等价的。

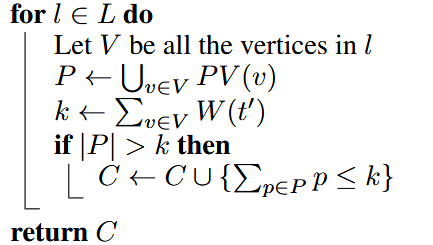

该算法的形式化描述如算法1所示。它从合并后的目标构建一个交集图:每个合并后的目标集合是一个节点,两个节点之间存在边当且仅当对应于这两个节点的检查资源集合存在交集。算法遍历每一个连通诱导子图,并根据子图中节点所关联的目标以及与之相关的检查资源集合构建约束条件。接下来的引理证明了算法1的正确性。

引理2.

CONSTRAINT FIND 输出的约束条件在 中定义了与朴素算法(遍历所有资源子集)所输出的约束条件相同的凸多面体。

证明见完整版本。该算法在一般情况下显然不是多项式时间的,因为它遍历了所有连通子图。下一个引理给出了多项式运行时间的充分条件。

引理3。

如果以下至少有一个条件成立,则 CONSTRAINT FIND 可在多项式时间内运行:

• 交集图具有个节点。

• 交集图的最大度数为常数,且度数至少为 3 的节点数量为常数。

**证明概要。**详细证明见完整版本。不难观察到,我们需要为任意图存在多项式数量的诱导连通子图提供充分条件。上述第一种情况显而易见,因为在最坏情况下(完全连通图),诱导连通子图的数量为,其中

是节点数。第二种情况可以通过对度数大于 3 的图的节点数进行归纳来证明。删除任何一个这样的顶点都会导致常数数量的不连通分量(由于最大度数为常数)。因此,我们可以推断,给定图的连通子图数量将与每个分量的最大连通子图数量呈多项式关系。基本情况涉及度数小于 2 的图,这类图由路径和环组成,而这样的图具有多项式数量的连通子图。

为什么这些条件是现实的?

引理3中所规定的条件涵盖了广泛的实用审计场景。

首先,许多相似的目标通常可以根据类型被归为一组。例如,在医院的场景中,与其将每一份独立的健康记录视为一个值得采用特定审计策略的独特目标,不如为一小部分患者类型(如名人、普通民众等)制定相同的审计策略,这样可能更为合理。同样地,在税务审计的背景下,也可以设想将个人按照其类型(如高收入者、外籍人士等)进行分组。在实际应用中,我们预期只会看到少数几种不同的类型。每一种类型对应于交集图中的一个节点,因此固定数量的类型也对应于固定数量的节点。也就是说,尽管只需满足其中一个条件,但两个引理条件实际上均已得到满足。

其次,审计往往是局部化的。例如,在考虑由企业管理人员执行的审计时,可以预期这些管理人员主要检查其直接下属的活动。这意味着用于审计某个节点(即下属的活动)的检查资源(管理者的检查行为)与其他任何节点的检查资源是互不重叠的。因此,我们的交集图中不存在任何边,从而第二个引理条件也得到了满足。即使在稍微复杂一些的情形下,比如员工的活动由两位不同的管理者共同审计,仍然能够满足第二个条件。

PS6 3.2 算法一 在做什么?

核心目标是:

不再从"资源子集 L"出发,而是从"目标集合"出发来生成 C,避免枚举

个 L。

Step 6:对每个连通子图 l 构造容量约束

用一个小例子,把这一行真正"执行一遍"

PS7 3.2 Lemma 2:CONSTRAINT_FIND 的正确性到底在说什么?

PS8 Lemma 3:什么时候 CONSTRAINT_FIND 是多项式时间?

PS9 "Why Are These Conditions Realistic?"------现实语境下为什么合理?

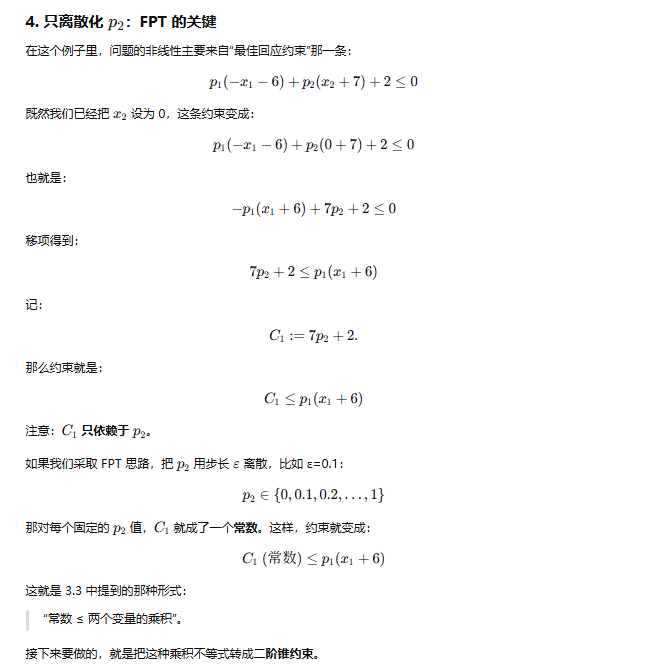

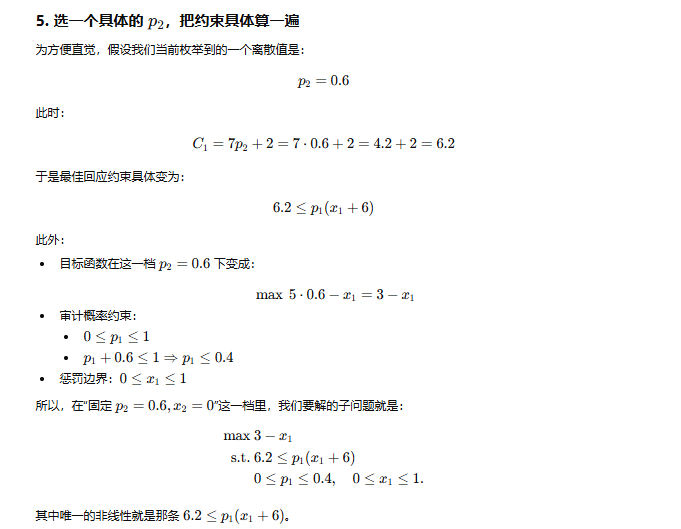

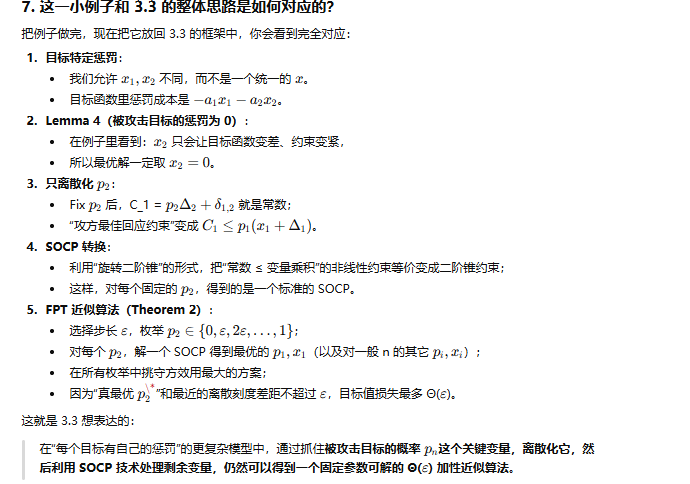

3.3 针对特定目标的惩罚

我们简要概述了针对特定目标的惩罚机制,详细内容请参见完整版本。我们通过扩展程序,将模型推广至针对特定目标的惩罚:我们使用个体惩罚水平

,而非对每个目标采用相同的惩罚

。新的优化问题

与

仅在以下两点上有所不同:

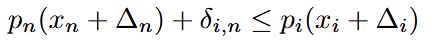

(1) 目标函数:;

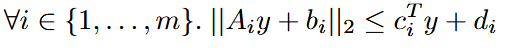

(2) 二次约束:。

简单地对变量中的每一个进行离散化并求解由此产生的子问题,并不能在多项式时间内完成。然而,我们证明了一种可行的方法:只需对

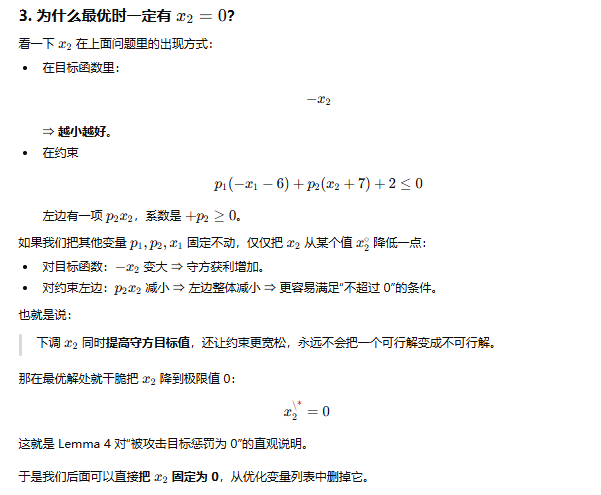

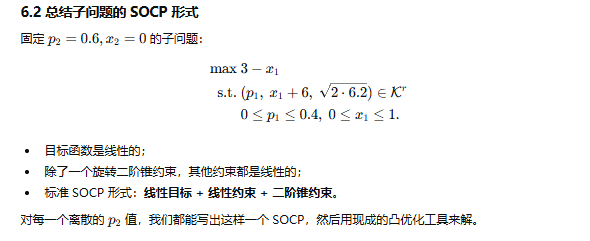

进行离散化,并将得到的子问题转化为二阶锥规划(SOCP),而后者可以在多项式时间内求解。我们首先给出以下直观的结果:

引理4.

在的最优点处,

恒为0。此外,以固定间隔大小对

的取值进行离散化,并求解由此产生的子问题,可得到一个

近似解。

接下来,我们证明对于固定的 和

和  值,

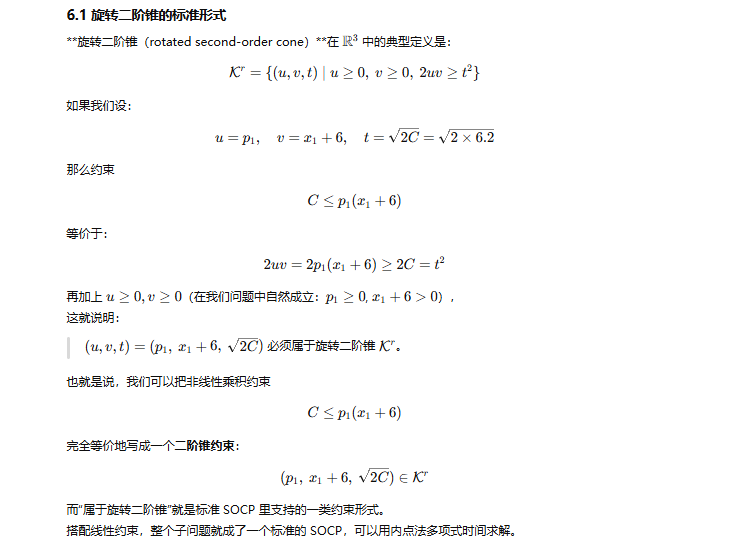

值, 可以简化为一个二阶锥规划问题(SOCP)。

可以简化为一个二阶锥规划问题(SOCP)。

我们首先描述一个一般的二阶锥规划问题(变量为),该问题在满足线性约束

以及

个二次约束的情况下,最大化线性目标函数

,其中二次约束的形式为

特别地,约束条件等价于

,这是上述二次约束在适当选择

时的一个特例。

通过将二次约束重写为以下形式,我们的问题可以被表示为一个二阶锥规划(SOCP):

使用我们的方法(将和

离散化为0),上述不等式的左侧是一个常数。如果该常数为负,我们可以直接舍弃该约束------因为右侧始终为正,所以这是一个恒真命题。如果该常数为正,我们按照上述方式将其重写为二阶约束形式(例如,令

,并令

)。其余的约束均为线性约束。因此,对于每个固定的pn和xn值,该问题是一个二阶锥规划问题。综合以上内容,我们已经证明了以下结果:

定理2。

上述方法是一种求解问题的FPT加法

近似算法。

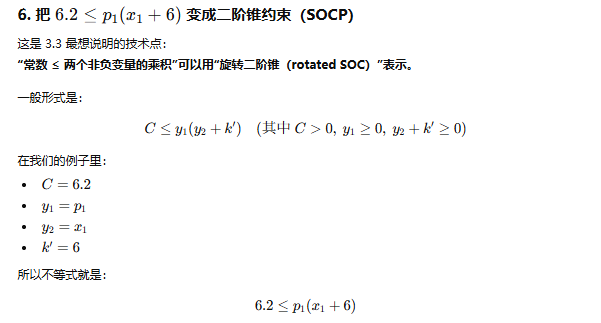

PS10 3.3 在做什么

PS11 举例

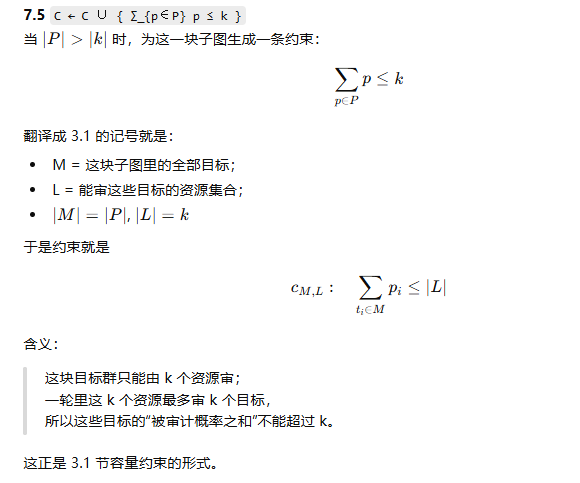

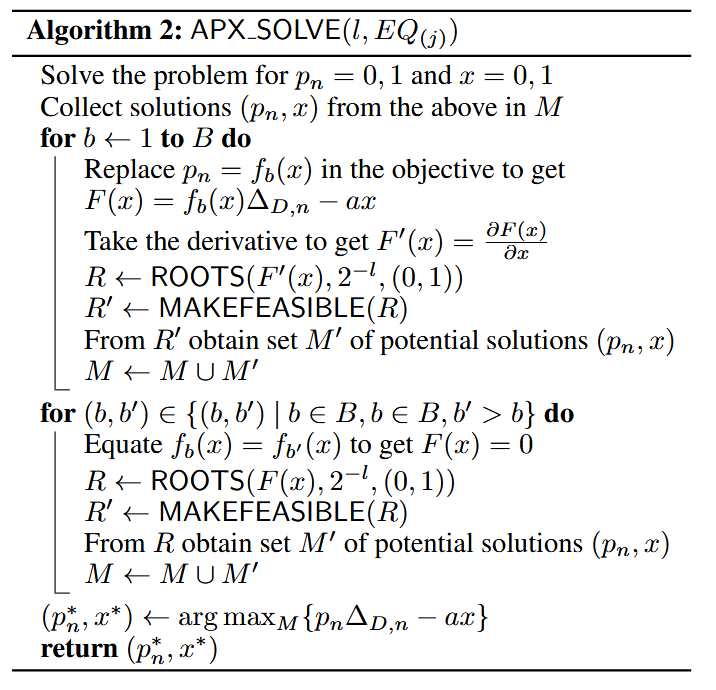

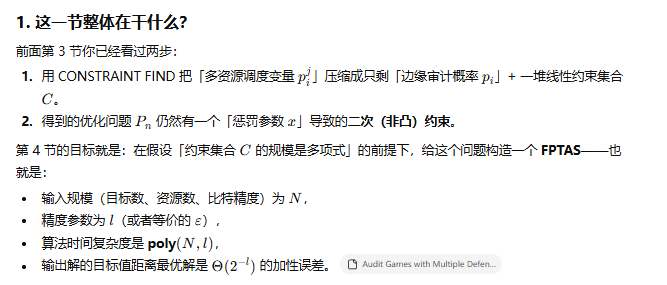

四、 完全多项式时间近似算法

本节的目标是在约束查找算法 CONSTRAINT FIND 返回的集合 具有多项式数量的约束条件下,为问题

构建一个 FPTAS。我们的算法基于先前针对仅有一种防御者资源的受限审计场景所提出的算法。由于我们在提取约束集

之后再求解防御者问题,因此我们问题中的变量仅为

和

。

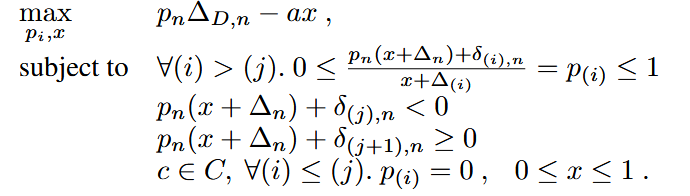

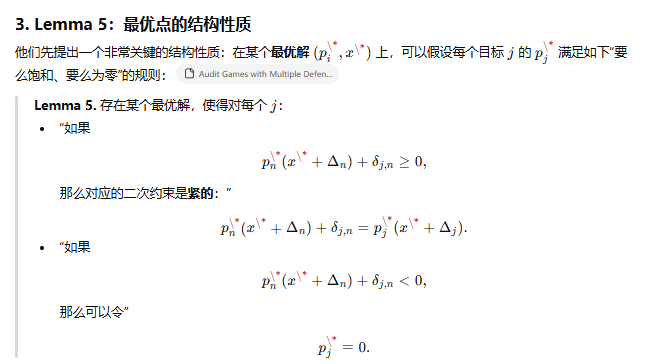

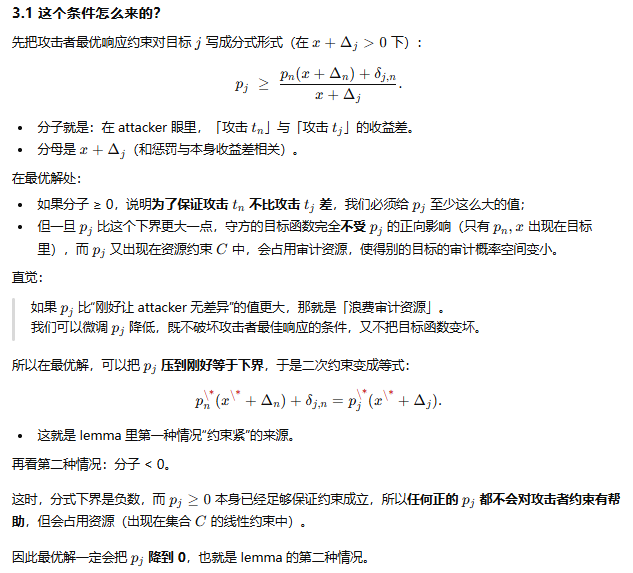

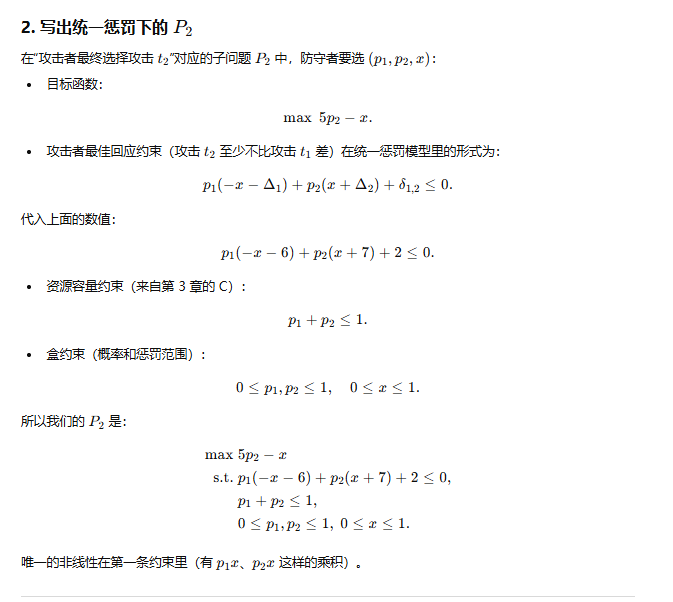

最优点的性质。

我们给出优化问题中某些最优点和

的以下性质:

引理5。存在最优点 和

,使得:若

,则有

(即二次约束是紧的);否则,当

时,有

。

证明梗概。

二次约束可以表示为:。在最优解处,若

,则当

时,我们总可以通过减小

而不影响目标函数值,直到达到等式关系。此外,对于

的情况,我们可以将

减小至

。

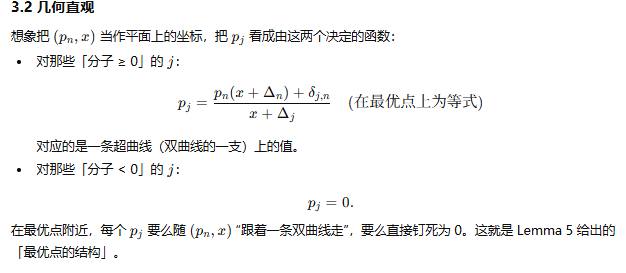

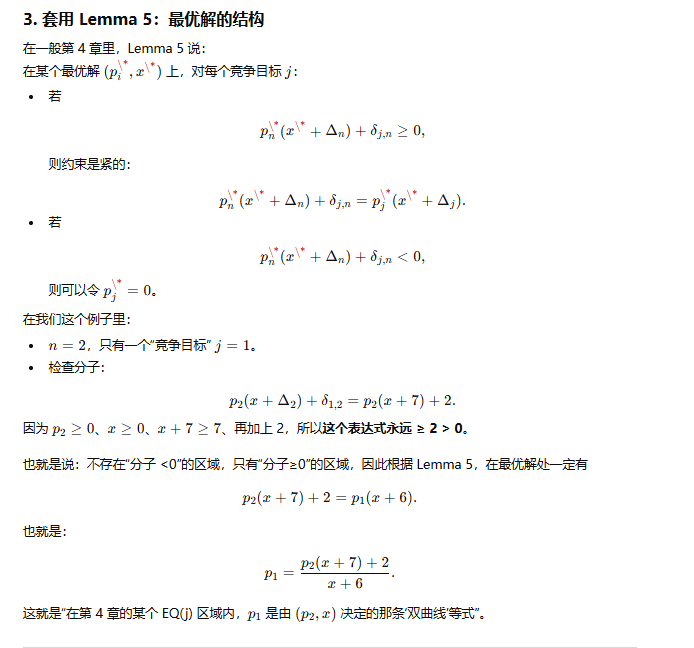

我们专注于寻找具有上述性质的一个最优点。接下来,我们将进行排序,得到按升序排列的数组

。然后,我们将优化问题

分解为子问题

,其中在每个子问题

中,假设

,

位于由

,

所张成的平面上,介于双曲线

(开边界)和

(闭边界)之间。因此,在

中,对于所有

,

是非负的;而对于其他情况,则为负值。利用上述最优点的性质,对于非负的情况,我们得到二次约束的等式;而对于负值的情况,我们断言对于所有

,可以令

。通过求解每个子问题

,并从这些子问题中选取最优解,即可找到

的最优值。

的优化问题如下:

其中,是约束的总数,其数量级与

相同。代数步骤的详细内容请参见完整版本。

求解子问题。我们的两个最终引理并不难证明,其证明过程见完整版本。

引理6.

对于固定的值或固定的

值,问题

可以被高效地求解。

引理7.

的最优解不可能位于由约束条件所定义区域的内部,即至少有一个不等式在最优解处取等号。

证明梗概。

很容易看出,如果在最优点处所有约束条件均未达到紧性,则可以将略微增加一些,既不会违反任何约束条件,又能提高目标函数值。因此,必然存在某些约束条件是紧的。

我们现在可以给出FPTAS算法,即算法2。该算法首先在边界上搜索潜在的最优点(在第一个循环中),然后在两条边界的交点处搜索潜在的最优点(第二个循环)。根据Scho ̈nhage(1982)的研究,这些根可以在问题表示规模和的多项式时间内,以加性近似因子

找到。如Blocki等(2013)所示,对于由于近似而导致的根位于可行域之外的情况,由函数MAKEFEASIBLE进行处理。第一个循环最多迭代

次,第二个循环最多迭代

次。因此,我们得到以下结果。

定理3.

优化问题可以在输入规模和l的多项式时间内,以

的加性近似因子求解,即我们求解

的算法是一个FPTAS。

PS 11 算法二详解

PS 12 举例理解

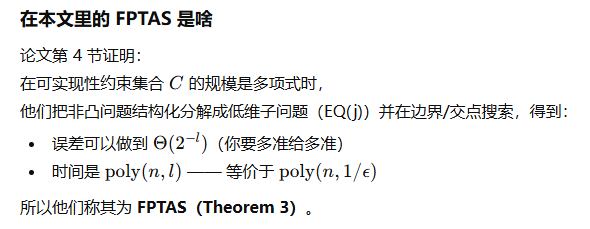

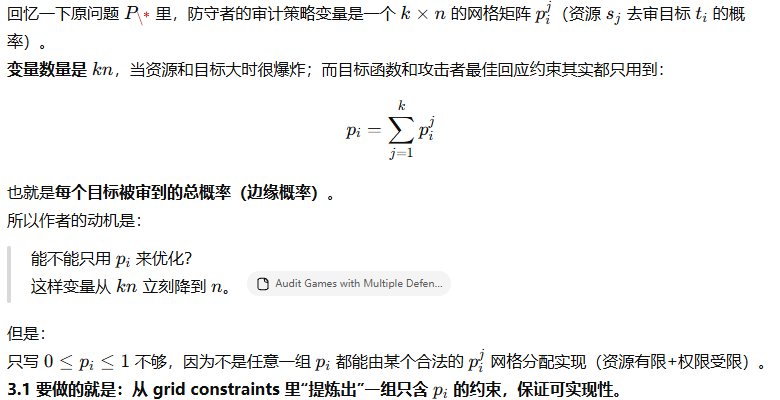

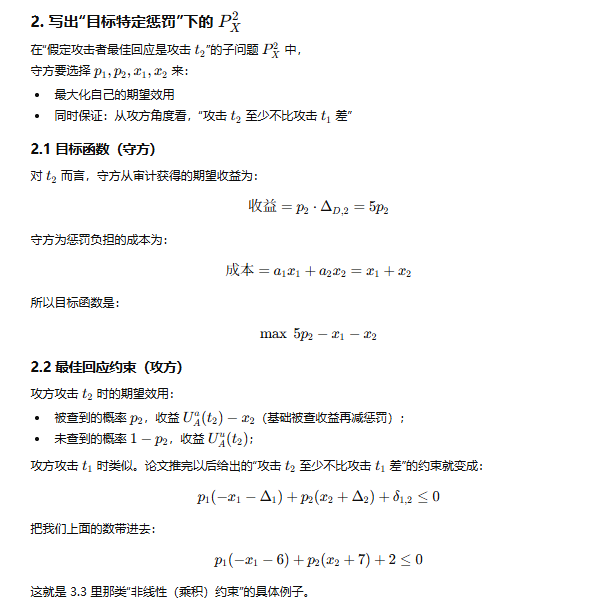

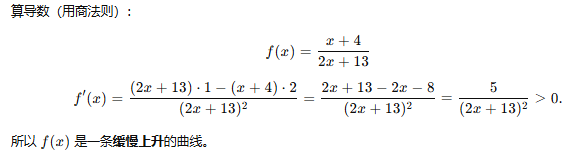

五 实验结果

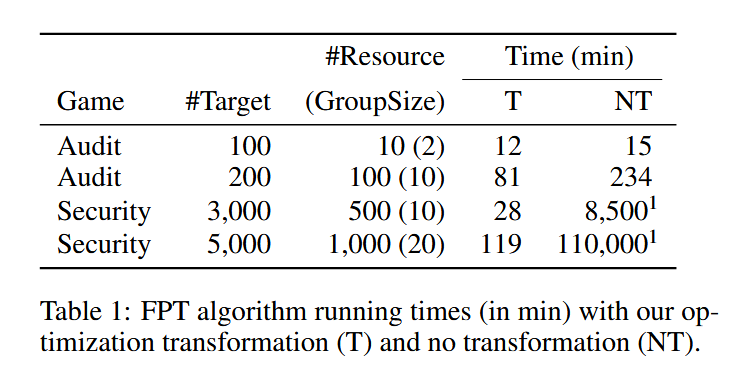

在本节中,我们通过实证研究展示了针对审计博弈和安全博弈,由我们的优化转换所带来的加速收益。对于审计博弈实例,我们获得了最高达3倍的加速;而对于相关的安全博弈实例,则获得了超过100倍的加速。我们的实验是在一台配备四核3.2 GHz处理器和6GB内存的台式机上进行的。

代码使用Matlab编写,并调用了其内置的大规模内点法线性规划实现。我们实现了两种FPT算法------一种采用优化转换,另一种未采用优化转换。对于这两种算法,我们使用了相同的输入问题,其中效用值从区间[0, 1]中随机生成,参数固定为0.01,变量

以0.005的间隔进行离散化。

表1:采用我们的优化转换(T)和未采用转换(NT)时,FPT算法的运行时间(单位:分钟)。

我们针对审计博弈和安全博弈进行了实验,其中目标和资源的数量各不相同。资源被划分为大小相等的若干组,使得每组资源所能检查的目标集合与其他任何组的目标集合互不重叠。表1展示了我们在不同目标数量、资源数量以及目标分组规模下的实验结果。这些结果是基于每次运行中随机效用值的优化过程进行5次重复实验后的平均值。与具有相似目标数量的安全博弈相比,审计博弈的求解时间更长,因为我们对相应的线性规划优化问题进行了200次迭代(变量x的离散间隔为0.005)。因此,我们能够求解更大规模的安全博弈实例。

在我们的实现中,并未采用启发式方法来优化速度,因为我们的目标仅在于测试由优化转换所带来的加速效果。因此,我们并未将目标数量扩展到诸如ORIGAMI(Kiekintveld等人,2009)等启发式方法所达到的水平(1,000,000个目标)。ORIGAMI通过迭代构建最优攻击集,即在最优解处对手认为最具吸引力的目标集合。然而,ORIGAMI仅考虑覆盖概率(边缘概率),因此其输出可能无法满足资源调度约束条件。相比之下,我们的方法则保证了所输出的覆盖概率是可实施的。未来一个有趣的研究方向是将这两种方法结合起来,以获得可扩展且可证明可实施的审计博弈和安全博弈解决方案。