DNS及BIND工具使用讲解

本篇文章主要讲解,DNS的作用、及DNS服务器最流行软件BIND的使用方法,适合小白进行参考学习。

一、DNS:网络世界的"电话本"

1.DNS是什么?

DNS(Domain Name System)即域名系统,是分布式的域名与 IP 地址映射转换服务,核心功能是将人类易记的域名(如www.baidu.com)解析为计算机可识别的 IP 地址(如153.3.238.28),是互联网的 "地址解析协议"。

我们可以把他抽象的理解为一个记ip地址的电话本,每一台电脑进行通信,都可以通过他进行查询和建立链接。

不同的是,全球的域名地址太多了,所有DNS进行分布式设计,把所有的域名进行分区,为无数个区域(如.com\ .cn 等),每个区域由专门的 "DNS 服务器" 管理,就像每个城市有自己的电话簿管理中心,既分散压力,又避免单点故障。

2.为什么需要DNS?

- 计算机的语言 :计算机之间通信依赖 IP 地址(如 192.168.1.100),就像快递送货需要精确的 "门牌号",但一串无规律的数字对人类极不友好,难以记忆。

- 人类的需求 :我们习惯用 域名 (如www.baidu.com)访问网站,就像记朋友的名字比记身份证号容易。

- DNS 的作用:DNS(域名系统)本质是 "翻译官",将人类易记的域名翻译成计算机能识别的 IP 地址,让我们无需记忆复杂 IP,就能轻松访问网络。

3.DNS的核心概念

- 域名:网站的名字(如www.7k7k.com)。

- IP 地址:网站的"网络门牌号"(如 140.23.32.***)。

- DNS服务器:存储"域名 --> IP"映射的服务器

- 解析:将域名翻译成IP的过程。

- 递归查询:你告诉本地电话簿中心 "帮我找到 XXX 的号码",全程由本地中心完成处理。

- 迭代处理:本地中心没有存储,告诉你去xx去查询,然后再逐层查询出结果

4.DNS解析的完整流程

以 "访问www.baidu.com" 为例,解析流程就像 "找快递地址":

- 查本地缓存 :你先翻自己的 "小本本"(浏览器缓存、电脑系统缓存),如果之前记过www.baidu.com的 IP,直接用这个 IP 访问(省时间);

- 问本地 DNS 服务器:本地缓存没有,就问你家小区的 "快递站"(本地 DNS 服务器,通常由运营商提供,如电信、联通);

- 本地 DNS 查根服务器:快递站也不知道,就问 "全国快递总调度中心"(根 DNS 服务器,全球共 13 组);

- 根服务器指路:总调度中心说 "我不管具体地址,你去.com 专区问"(返回.com 顶级域 DNS 服务器地址);

- 顶级域服务器指路 :.com 专区说 "baidu.com的地址归它自己的服务器管"(返回baidu.com的权威 DNS 服务器地址);

- 权威服务器给答案 :本地 DNS 服务器问baidu.com的权威服务器,终于拿到www.baidu.com对应的 IP;

- 返回结果并缓存:本地 DNS 服务器把 IP 返回给你,同时自己记下来(缓存),下次有人再查就直接回答。

二、BIND工具讲解

1. 什么是 BIND?------ 最流行的 DNS 服务器实现

- BIND(Berkeley Internet Name Domain)是全球使用最广泛的 DNS 服务器软件,占比超过 70%,就像 "DNS 服务器界的 Windows",支持所有 DNS 核心功能(权威解析、递归查询、缓存等)。

- 为什么学 BIND?:RHCE 考试必考、企业运维主流、功能全面且稳定,学会 BIND 就掌握了 DNS 服务器的核心技能。

2.下载并安装BIND

使用dnf install -y bind命令下载相关内容

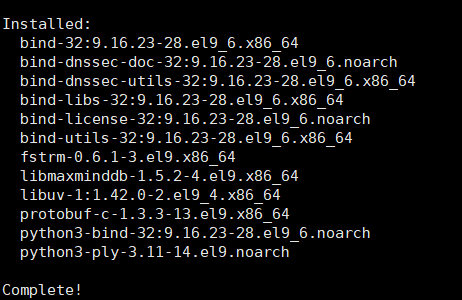

显示安装完成以下内容:

bind:Linux 下的 DNS 服务器软件,负责域名解析服务bind-dnssec-doc:bind 的 DNSSEC 安全扩展相关文档bind-dnssec-utils:bind 的 DNSSEC 安全扩展工具集bind-libs:bind 服务运行依赖的库文件bind-license:bind 的许可协议文件bind-utils:DNS 查询工具(如 nslookup、dig)fstrm:帧流协议实现库,用于高效传输二进制数据libmaxminddb:读取 MaxMind 数据库的库,支持 IP 地址定位libuv:跨平台异步 I/O 库,支撑 Node.js 等程序运行protobuf-c:Protocol Buffers 数据格式的 C 语言实现库python3-bind:bind 服务的 Python 语言绑定库python3-ply:Python 的语法解析工具库

3.通过一个小实验了解DNS及BIND

在开始之前我们了解一下内容,有助于我们更易理解下面的一些操作

3.1实验前的知识补充

3.1.1. BIND 的核心组件(类比 "公司部门")

| 组件 | 功能作用 | 类比公司部门 |

|---|---|---|

主程序 named |

BIND 的核心进程,处理 DNS 查询、加载配置 | 公司 CEO,统筹所有工作 |

主配置文件 named.conf |

全局配置文件,定义监听地址、权限、管理的域名等 | 公司规章制度,明确各部门职责 |

| Zone 文件 | 存储具体 "域名→IP" 映射的文件(如example.com.zone) | 部门的具体业务数据(如销售部的客户名单) |

工具集 bind-utils |

辅助工具(查询、验证、测试),如 dig、nslookup | 公司的 "后勤部门",提供支持服务 |

根提示文件 named.ca |

存储全球 13 组根服务器地址,帮 BIND 找根服务器 | 公司的 "全球办事处地址簿" |

3.1.2. BIND 的核心术语(避免配置时懵圈)

- Zone(区域) :BIND 管理的 "域名单元",比如 "example.com" 就是一个 Zone,包含该域名下所有主机(www、mail、blog)的解析记录,相当于 "公司的一个部门"。

- 主服务器(Master) :某 Zone 的 "数据源头",存储可修改的 Zone 文件(如example.com.zone),相当于 "部门的核心办公室"。

- 从服务器(Slave):从主服务器复制 Zone 文件,提供只读解析服务,相当于 "部门的备份办公室",主服务器宕机时接管工作。

- SOA 记录:每个 Zone 文件的 "头部信息",包含 Zone 的管理信息(如主服务器地址、管理员邮箱、缓存参数),相当于 "部门档案的封面",是 Zone 文件的必需记录。

3.2.配置核心文件name.conf

named.conf是 BIND 的 "总开关",默认路径/etc/named.conf,核心分为options(全局配置)和zone(区域配置)两部分

使用vim /etc/named.conf编辑以下内容

bash

options {

listen-on port 53 { 127.0.0.1; 192.168.192.0/24; }; #监听53端口,允许访问的网段地址

listen-on-v6 port 53 { ::1; };

directory "/var/named"; #zone文件存储位置

dump-file "/var/named/data/cache_dump.db"; #缓存 dump 文件

statistics-file "/var/named/data/named_stats.txt"; #统计文件

memstatistics-file "/var/named/data/named_mem_stats.txt"; #内存统计文件

secroots-file "/var/named/data/named.secroots";

recursing-file "/var/named/data/named.recursing";

allow-query { localhost; 192.168.192.0/24; }; #允许查询网段

recursion yes;

dnssec-validation yes;

managed-keys-directory "/var/named/dynamic";

geoip-directory "/usr/share/GeoIP";

pid-file "/run/named/named.pid";

session-keyfile "/run/named/session.key";

include "/etc/crypto-policies/back-ends/bind.config";

};

logging {

channel default_debug { #定义日志通道为

file "data/named.run"; #指定日志文件路径

severity dynamic; #设置日志级别为:动态跟随

};

};

zone "." IN { #根服务区,访问外网

type hint; #定义为根

file "named.ca";

};

zone "example.com" IN{

type master; #定义为主服务器

file "example.com.zone"; #zone文件名

allow-update { none; }; #动态更新状态

};

zone "192.168.192.in-addr.arpa" IN{

type master;

file "192.168.192.arpa";

allow-update { none; }; #动态更新状态

};

include "/etc/named.rfc1912.zones"; #区域配置文件地址

include "/etc/named.root.key"; #更服务器秘钥地址编辑完成后使用named-checkconf命令检错,无输出则正确。

编写zone配置文件

接下来我们将进行已下域名和IP的编写

ns1.example.com. ------ 192.168.192.152

www.example.com. ------ 192.168.192.152

mail.example.com. ------ 192.168.192.152

blog.example.com ------ www.example.com.

其中前三个还配置了反向解析,及通过IP返回域名

编写正向解析example.com.zone------和named.conf里面对应

bash

$TTL 1D

@ IN SOA ns1.example.com admin.example.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

IN NS ns1.example.com.

IN MX 10 mail.example.com.

ns1 IN A 192.168.192.152

www IN A 192.168.192.153

mail IN A 192.168.192.154

blog IN CNAME www.example.com.编写正向解析192.168.192.arpa------和named.conf里面对应

bash

$TTL 1D

@ IN SOA ns1.example.com admin.example.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

IN NS ns1.example.com.

152 IN PTR ns1.example.com.

153 IN PTR www.example.com.

154 IN PTR mail.example.com.对以上zone进行检错

bash

[root@1 ~]# named-checkzone /var/named/example.com.zone /var/named/192.168.192.arpa

/var/named/192.168.192.arpa:2: warning: ns1.example.com./var/named/example.com.zone: bad name (check-names)

zone /var/named/example.com.zone/IN: loaded serial 0

OK3.3启动 BIND 服务并测试

3.3.1.启动服务并设置开机自启

bash

# 启动named服务

systemctl start named

# 设置开机自启

systemctl enable named

# 查看服务状态(确保active running)

systemctl status named3.3.2.开放防火墙端口(DNS 默认用 UDP 53)

bash

# 开放UDP 53端口(DNS查询主要用UDP,TCP 53用于Zone传输)

firewall-cmd --add-port=53/udp --permanent

firewall-cmd --add-port=53/tcp --permanent

# 重载防火墙规则

firewall-cmd --reload

# 验证端口开放

firewall-cmd --list-ports | grep 533.4验证配置

通过dig 域名 @IP(正向)/dig -x IP @IP(反向)指定BIND服务器IP进行访问(篇幅原因,每个解析只验证一个)

正向解析

bash

[root@1 ~]# dig www.example.com @192.168.192.152

; <<>> DiG 9.16.23-RH <<>> www.example.com @192.168.192.152

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 14738

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 1232

; COOKIE: 2d7fd95bde5f165d0100000069305ded186a3c298e5bc0ce (good)

;; QUESTION SECTION:

;www.example.com. IN A

;; ANSWER SECTION:

www.example.com. 86400 IN A 192.168.192.153

;; Query time: 1 msec

;; SERVER: 192.168.192.152#53(192.168.192.152)

;; WHEN: Wed Dec 03 23:57:33 CST 2025

;; MSG SIZE rcvd: 88解读:通过 dig 向 DNS 服务器 192.168.192.152 查询域名 www.example.com,成功返回其对应的 A 记录(IP 地址 192.168.192.153),解析正常

反向解析

bash

[root@1 ~]# dig -x 192.168.192.153 @192.168.192.152

; <<>> DiG 9.16.23-RH <<>> -x 192.168.192.153 @192.168.192.152

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 916

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 1232

; COOKIE: 9ae477b52fb99bc50100000069306080fa2f6fe254403717 (good)

;; QUESTION SECTION:

;153.192.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

153.192.168.192.in-addr.arpa. 86400 IN PTR www.example.com.

;; Query time: 0 msec

;; SERVER: 192.168.192.152#53(192.168.192.152)

;; WHEN: Thu Dec 04 00:08:32 CST 2025

;; MSG SIZE rcvd: 114解读:反向解析:通过 dig -x 向该 DNS 服务器查询 IP 192.168.192.153,成功返回其对应的 PTR 记录(域名 www.example.com),反向解析也正常

三、核心配置文件清单(按功能分类)

| 文件名 | 存放路径 | 核心作用 | 类型 |

|---|---|---|---|

named.conf |

/etc/ |

BIND 主配置文件(全局参数、导入区域、日志) | 主配置文件 |

named.rfc1912.zones |

/etc/ |

区域配置模板(正向 / 反向解析区域定义) | 区域配置文件 |

named.ca |

/var/named/ |

根服务器 "提示文件"(全球 13 组根服务器地址) | 根提示文件 |

named.localhost |

/var/named/ |

本地主机(localhost)正向解析区域文件 | 正向区域数据文件 |

named.loopback |

/var/named/ |

本地回环地址(127.0.0.0/8)反向解析文件 | 反向区域数据文件 |

example.com.zone |

/var/named/ |

自定义域名(example.com)正向解析数据文件 | 自定义正向区域文件 |

named.root.key |

/etc/ |

DNSSEC 根服务器公钥(安全解析验证) | 安全密钥文件 |

named.run |

/var/named/data/ |

BIND 调试日志文件(默认日志输出路径) | 日志文件 |

rndc.conf |

/etc/ |

rndc 远程管理配置文件(控制 BIND 服务) | 管理配置文件 |

四、逐个文件详细解析(含选项 + 示例)

1. 主配置文件:/etc/named.conf

BIND 的 "总开关",负责全局参数配置、导入其他文件、定义日志和访问控制,所有配置需严格遵循语法(分号结尾、大括号匹配)。

1.1核心结构与选项

bash

// 1. 全局选项(必配)

options {

listen-on port 53 { 127.0.0.1; 192.168.192.152; }; # 监听的IP和端口(DNS默认端口53)

listen-on-v6 port 53 { ::1; }; # IPv6监听(可选,按需开启)

directory "/var/named"; # 区域数据文件(如named.ca、example.com.zone)的默认存放路径

dump-file "/var/named/data/cache_dump.db"; # 缓存转储文件(调试用)

statistics-file "/var/named/data/named_stats.txt"; # 统计信息文件

memstatistics-file "/var/named/data/named_mem_stats.txt"; # 内存统计文件

allow-query { localhost; 192.168.192.0/24; }; # 允许查询的客户端(白名单,避免开放给公网)

recursion yes; # 启用递归查询(客户端请求外部域名时,DNS服务器代为查询)

dnssec-enable yes; # 启用DNSSEC(域名解析安全验证)

dnssec-validation yes; # 启用DNSSEC验证(验证根服务器及其他域名的签名)

bindkeys-file "/etc/named.root.key"; # 关联DNSSEC根密钥文件

managed-keys-directory "/var/named/dynamic"; # 动态密钥存储目录

pid-file "/run/named/named.pid"; # BIND进程PID文件路径

session-keyfile "/run/named/session.key"; # 会话密钥文件

};

// 2. 日志配置(可选,默认有基础配置)

logging {

channel default_debug { # 定义日志通道(输出规则)

file "data/named.run"; # 日志文件路径(相对directory目录,即/var/named/data/named.run)

severity dynamic; # 日志级别(dynamic=跟随调试级别,可选:debug、info、warn、error、crit)

print-time yes; # 日志中显示时间戳(建议开启)

print-severity yes; # 显示日志级别(建议开启)

print-category yes; # 显示日志分类(如查询、解析、错误)

};

};

// 3. 导入区域配置(核心:关联named.rfc1912.zones)

include "/etc/named.rfc1912.zones";

// 4. 导入DNSSEC根密钥

include "/etc/named.root.key";1.2关键选项说明

listen-on:限制 DNS 服务监听的 IP,仅允许内部 IP(如 192.168.192.152)避免被滥用;allow-query:指定可查询的客户端网段,建议仅开放内网(如 192.168.192.0/24);recursion:内网 DNS 必须开启(客户端需要解析外部域名如www.baidu.com),公网 DNS 建议关闭(防止递归放大攻击);dnssec-*:DNS 安全扩展相关,开启后可防止解析结果被篡改。

2. 区域配置模板:/etc/named.rfc1912.zones

存放 "区域定义" 的模板文件,每个区域对应一个域名的解析规则 ,通过 include 导入 named.conf 后生效。核心是定义 "正向解析区域"(域名→IP)和 "反向解析区域"(IP→域名)。

2.1.核心结构与选项

bash

// 示例1:自定义正向解析区域(example.com 域名→IP)

zone "example.com" IN {

type master; # 区域类型(master=主DNS,slave=从DNS,hint=根提示)

file "example.com.zone"; # 区域数据文件(存放解析记录,路径相对/var/named)

allow-update { none; }; # 禁止更新解析记录(防止非法修改,内网可设为特定IP)

notify yes; # 主DNS记录变更时,通知从DNS同步(主从架构用)

};

// 示例2:本地主机正向解析区域(localhost)

zone "localhost" IN {

type master;

file "named.localhost"; # 关联默认的localhost解析文件

allow-update { none; };

};

// 示例3:自定义反向解析区域(192.168.192.0/24 网段→域名)

zone "192.168.192.in-addr.arpa" IN { # 反向区域命名规则:网段倒序+.in-addr.arpa

type master;

file "192.168.192.arpa"; # 反向解析数据文件(需手动创建)

allow-update { none; };

};

// 示例4:回环地址反向解析区域(127.0.0.0/8)

zone "0.0.127.in-addr.arpa" IN {

type master;

file "named.loopback"; # 关联默认的回环地址解析文件

allow-update { none; };

};2.2关键选项说明

zone "xxx":正向区域填域名(如example.com),反向区域填 "网段倒序 +.in-addr.arpa"(如 192.168.192.0/24 对应 192.168.192.in-addr.arpa);type:master:主 DNS 服务器(存储完整解析记录,可修改);slave:从 DNS 服务器(从主 DNS 同步记录,只读);hint:仅用于根区域(对应 named.ca 文件);

file:关联的 "区域数据文件"(实际存放 A 记录、PTR 记录等解析规则)。

3. 根提示文件:/var/named/named.ca

DNS 解析的 "顶层导航图",存放全球 13 组根 DNS 服务器的域名和 IP 地址。当本地 DNS 服务器需要解析外部域名(如www.baidu.com)时,会先查询该文件中的根服务器,再逐级向下递归。

3.1核心内容示例(简化版)

bash

; 根服务器列表(. 表示根区域)

. 3600000 IN NS A.ROOT-SERVERS.NET.

A.ROOT-SERVERS.NET. 3600000 IN A 198.41.0.4

A.ROOT-SERVERS.NET. 3600000 IN AAAA 2001:503:ba3e::2:30

. 3600000 IN NS B.ROOT-SERVERS.NET.

B.ROOT-SERVERS.NET. 3600000 IN A 199.9.14.201

# 后续省略C-L根服务器...3.2关键说明

- 文件由 IANA(互联网数字分配机构)维护,会定期更新,部分系统(如 CentOS)会自动同步;

- 若该文件缺失或损坏,本地 DNS 将无法解析外部域名(只能解析本地配置的区域如example.com);

- 无需手动修改,若需更新可通过

dig . NS @a.root-servers.net > /var/named/named.ca重新生成。

4. 本地正向区域文件:/var/named/named.localhost

默认的 localhost 域名正向解析文件,负责将 localhost 映射到 127.0.0.1,是系统自带的基础解析文件,无需修改。

4.1.核心内容与记录类型

bash

$TTL 1D # 全局缓存时间(Time To Live,默认1天=86400秒)

@ IN SOA localhost. root.localhost. ( # SOA记录(区域起始授权,必选)

0 ; 序列号(主从同步时判断版本,修改记录需递增)

1D ; 刷新时间(从DNS多久同步一次主DNS)

1H ; 重试时间(同步失败后,多久重试一次)

1W ; 过期时间(从DNS同步失败后,保留记录的最长时间)

3H ) ; 否定缓存时间(查询不存在的记录时,缓存多久)

IN NS localhost. # NS记录(指定该区域的DNS服务器)

localhost. IN A 127.0.0.1 # A记录(IPv4地址映射:localhost→127.0.0.1)

localhost. IN AAAA ::1 # AAAA记录(IPv6地址映射:localhost→::1)4.2.关键记录类型说明

SOA:区域核心记录,包含区域授权信息和主从同步参数,每个区域文件必须有且唯一;NS:指定负责该区域解析的 DNS 服务器,若为多个,需列出所有主从 DNS;A:IPv4 地址记录(域名→IPv4),是正向解析最常用的记录;AAAA:IPv6 地址记录(域名→IPv6),对应 IPv6 场景。

5. 本地反向区域文件:/var/named/named.loopback

默认的回环地址(127.0.0.0/8)反向解析文件,负责将 127.0.0.1 映射到 localhost,系统自带,无需修改。

5.1.核心内容与记录类型

bash

$TTL 1D

@ IN SOA localhost. root.localhost. (

0 ; 序列号

1D ; 刷新

1H ; 重试

1W ; 过期

3H ) ; 否定缓存

IN NS localhost. # NS记录

1.0.0 IN PTR localhost. # PTR记录(反向解析核心:IP→域名,127.0.0.1→localhost)5.2.关键记录类型说明

PTR:反向解析核心记录(IP→域名),反向区域文件中仅需配置 PTR 记录;- 反向区域的 PTR 记录命名规则:仅保留 IP 的 "主机位",如 127.0.0.1 对应 "1.0.0"(因为反向区域是 0.0.127.in-addr.arpa,已包含网络位 127.0.0)。

6. 自定义正向区域文件:/var/named/example.com.zone

之前小实验中用到的自定义域名(example.com)正向解析文件,手动创建并存放该域名的所有解析记录 (如www.example.com→192.168.192.153)。

6.1.实战配置示例(完整可直接用)

bash

$TTL 86400 # 缓存时间1天(也可写1D)

@ IN SOA example.com. admin.example.com. ( # @=当前区域(example.com),管理员邮箱(admin@example.com)

2025120401 ; 序列号(格式:年月日+版本,修改记录需递增)

3600 ; 刷新时间1小时(从DNS每小时同步一次)

1800 ; 重试时间30分钟

604800 ; 过期时间7天

86400 ) ; 否定缓存1天

IN NS ns.example.com. # NS记录:指定example.com的DNS服务器是ns.example.com

ns IN A 192.168.192.152 # A记录:ns.example.com→DNS服务器自身IP

www IN A 192.168.192.153 # A记录:www.example.com→目标服务器IP(你实战中配置的记录)

mail IN A 192.168.192.154 # 可选:邮件服务器记录(mail.example.com)

@ IN MX 10 mail.example.com. # MX记录:邮件交换记录(优先级10,数字越小优先级越高)

ftp IN CNAME www.example.com. # CNAME记录:别名(ftp.example.com=www.example.com)6.2.关键记录类型扩展

MX:邮件交换记录,指定接收该域名邮件的服务器(如example.com的邮件由mail.example.com处理);CNAME:别名记录,让多个域名指向同一个 A 记录(如 ftp 和 www 都指向 192.168.192.153,方便后续修改);- 序列号:主从架构中,主 DNS 修改记录后,必须递增序列号,从 DNS 才会同步新记录。

7. 其他重要文件补充

7.1./etc/named.root.key

- 作用:存放 DNSSEC 根服务器的公钥,用于验证根服务器返回的解析结果是否被篡改;

- 内容:自动生成的根服务器密钥(无需手动修改);

- 关联:在

named.conf中通过bindkeys-file "/etc/named.root.key"启用。

7.2./var/named/data/named.run

- 作用:BIND 的调试日志文件,记录解析过程、错误信息、调试详情;

- 查看:

tail -f /var/named/data/named.run(实时监控 DNS 运行状态); - 日志级别:由

named.conf中的severity控制(debug 级别最详细,适合排错)。

7.3./etc/rndc.conf

- 作用:rndc(远程名称服务器控制)工具的配置文件,用于远程管理 BIND 服务(无需重启服务);

- 常用命令:

rndc reload:重新加载配置文件(修改 named.conf 或区域文件后用);rndc status:查看 BIND 运行状态;rndc flush:清空 DNS 缓存。

五、配置文件之间的关联关系(核心逻辑)

named.conf(主配置)通过include导入named.rfc1912.zones(区域定义)和named.root.key(安全密钥);named.rfc1912.zones(区域定义)通过file参数关联对应的 "区域数据文件"(如example.com.zone、named.loopback);- 区域数据文件(如example.com.zone)存放具体的解析记录(A、PTR、MX 等),是 DNS 解析的 "数据来源";

- 解析外部域名时,

named.conf通过type hint区域关联named.ca(根提示文件),获取根服务器地址后递归查询。

六、常见错误排查(配置文件相关)

- 语法错误:

named-checkconf /etc/named.conf(检查主配置语法)、named-checkzone example.com /var/named/example.com.zone(检查区域文件语法); - 权限问题:区域文件需属主为

named:named(chown named:named /var/named/example.com.zone); - 解析失败:查看

named.run日志,确认listen-on、allow-query是否允许客户端 IP,区域文件是否正确关联。

file参数关联对应的 "区域数据文件"(如example.com.zone、named.loopback);