引言

在现代云原生架构中,Docker容器网络是连接分布式服务的神经中枢。理解Docker的网络模型不仅是运维人员的必修课,更是开发人员构建可伸缩、高可用应用的基础。本文将从四大网络模式入手,深入探讨Docker网络的工作原理、配置方法和最佳实践。

一、Docker四大网络模式详解

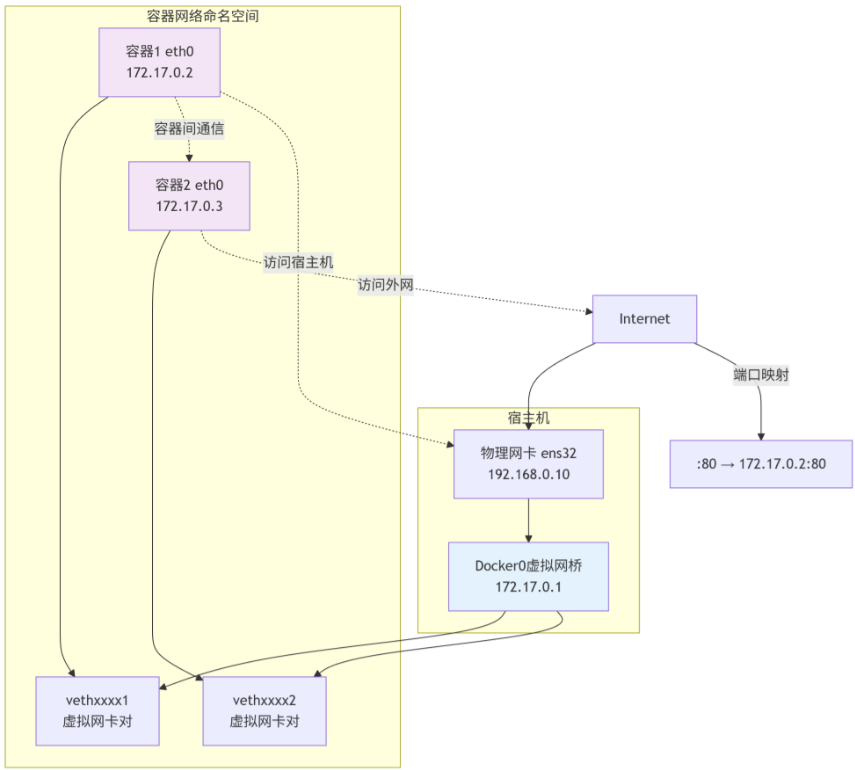

1. Bridge模式:默认的网络桥梁

1.1 docker0虚拟网桥的核心机制

实现原理 :Docker使用Linux的虚拟网络技术,在宿主机上创建一个名为docker0的虚拟网桥。

bash

# 查看docker0网桥信息

$ ifconfig docker0

docker0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 172.17.0.1 netmask 255.255.0.0 broadcast 172.17.255.255

ether 02:42:xx:xx:xx:xx txqueuelen 0 (Ethernet)核心特性:

-

IP地址范围 :默认使用

172.17.0.0/16网段 -

网关地址 :固定的

172.17.0.1 -

工作模式:作为虚拟交换机连接所有容器

1.2 容器IP地址分配策略

bash

# 启动一个容器并查看IP

$ docker run -d --name web1 nginx

$ docker inspect web1 | grep IPAddress

"IPAddress": "172.17.0.2",

# 查看容器内网络配置

$ docker exec web1 ifconfig eth0

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 172.17.0.2 netmask 255.255.0.0 broadcast 172.17.255.255地址分配规则:

-

范围:

172.17.0.2-172.17.255.254 -

顺序:按创建顺序递增分配

-

释放:容器删除后IP回归地址池

1.3 veth接口:容器的网络脐带

每个容器都有一个对应的veth(虚拟以太网)接口:

bash

# 查看宿主机上的veth接口

$ ifconfig | grep veth

veth76b989c: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

veth8d0f38f: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

# 查看veth与容器的对应关系

$ brctl show docker0

bridge name bridge id STP enabled interfaces

docker0 8000.0242xxxxxxxx no veth76b989c

veth8d0f38f2. Host模式:性能最优

2.1 Host模式的工作原理

网络共享机制:容器完全共享宿主机的网络栈,不使用任何网络命名空间隔离。

bash

# 创建Host模式容器

$ docker run -d --name nginx-host --net=host nginx

# 验证网络配置

$ docker exec nginx-host ifconfig

# 显示与宿主机完全相同的网络配置

ens32: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.0.10 netmask 255.255.255.0 broadcast 192.168.0.2552.2 性能优势与限制对比

| 对比维度 | Bridge模式 | Host模式 |

|---|---|---|

| 网络延迟 | 较高(经过NAT) | 最低(直接通信) |

| 吞吐量 | 受veth性能限制 | 接近物理网卡极限 |

| 端口管理 | 支持端口映射 | 直接占用宿主机端口 |

| 隔离性 | 完全网络隔离 | 无网络隔离 |

| 多实例部署 | 容易(不同IP) | 困难(端口冲突) |

2.3 实战:Host模式的应用场景

bash

# 场景1:高性能Web服务器

$ docker run -d --name nginx-prod --net=host \

-v /data/nginx/conf:/etc/nginx \

-v /data/nginx/html:/usr/share/nginx/html \

nginx:alpine

# 场景2:网络监控工具

$ docker run -d --name net-monitor --net=host \

-v /var/run/docker.sock:/var/run/docker.sock \

prom/node-exporter

# 验证端口占用

$ netstat -tlnp | grep :80

tcp6 0 0 :::80 :::* LISTEN 12345/nginx: master注意事项:

-

容器会直接使用宿主机IP,无法配置独立的容器IP

-

端口冲突是常见问题,需要预先规划

-

不支持

-p参数进行端口映射

3. Container模式:共享容器网络

3.1 Container模式的工作原理

网络共享机制:新容器共享指定容器的网络命名空间。

bash

# 创建第一个容器

$ docker run -d --name web1 nginx

# 创建第二个容器,共享web1的网络

$ docker run -d --name web2 --net=container:web1 alpine

# 验证网络共享

$ docker exec web1 ifconfig

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 172.17.0.2 netmask 255.255.0.0 broadcast 172.17.255.255

$ docker exec web2 ifconfig

# 显示完全相同的网络配置3.2 应用场景与限制

适用场景:

-

网络调试工具与被调试容器

-

Sidecar模式的服务网格代理

-

需要紧密网络耦合的辅助服务

4. None模式

4.1 None模式的特点

bash

# 创建None模式容器

$ docker run -it --name isolated --net=none alpine sh

# 容器内查看网络

/ # ifconfig

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP LOOPBACK RUNNING MTU:65536 Metric:1

# 只有回环网卡,无eth04.2 手动配置网络示例

bash

# 宿主机配置

# 1. 创建网桥

$ brctl addbr br0

$ ifconfig br0 10.0.0.1/24 up

# 2. 创建veth对

$ ip link add veth0 type veth peer name veth1

# 3. 连接容器(需要使用nsenter进入容器命名空间)

$ docker inspect --format '{{.State.Pid}}' isolated

12345

$ nsenter -t 12345 -n ip link set veth1 name eth0

$ nsenter -t 12345 -n ip addr add 10.0.0.2/24 dev eth0

$ nsenter -t 12345 -n ip link set eth0 up二、自定义网络的创建与使用

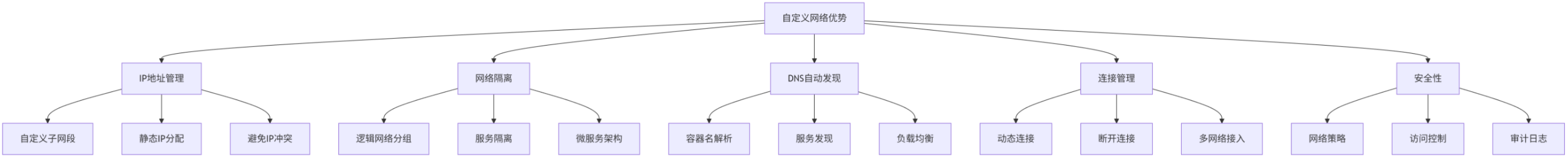

1. 自定义网络的五大优势

2. 创建自定义网络全流程

2.1 基础网络创建

bash

# 创建自定义桥接网络

$ docker network create \

--driver bridge \

--subnet 172.16.0.0/16 \

--gateway 172.16.0.254 \

mynet

# 验证网络创建

$ docker network ls

NETWORK ID NAME DRIVER SCOPE

abc123def456 mynet bridge local

xyz789uvw012 bridge bridge local

# 查看网络详情

$ docker network inspect mynet

[

{

"Name": "mynet",

"Id": "abc123def456...",

"Created": "2024-01-15T10:30:00Z",

"Scope": "local",

"Driver": "bridge",

"EnableIPv6": false,

"IPAM": {

"Driver": "default",

"Options": {},

"Config": [

{

"Subnet": "172.16.0.0/16",

"Gateway": "172.16.0.254"

}

]

},

"Containers": {},

"Options": {}

}

]2.2 使用自定义网络启动容器

bash

# 启动容器并指定静态IP

$ docker run -d \

--name web-server \

--net mynet \

--ip 172.16.0.10 \

-p 80:80 \

nginx:alpine

# 启动数据库容器

$ docker run -d \

--name db-server \

--net mynet \

--ip 172.16.0.20 \

-p 3306:3306 \

-e MYSQL_ROOT_PASSWORD=secret \

mysql:8.0

# 验证DNS自动发现

$ docker exec web-server ping db-server

PING db-server (172.16.0.20): 56 data bytes

64 bytes from 172.16.0.20: seq=0 ttl=64 time=0.089 ms3. 容器网络连接管理

3.1 动态连接与断开

bash

# 查看当前容器网络

$ docker inspect web-server | jq '.[0].NetworkSettings.Networks'

{

"mynet": {

"IPAMConfig": {

"IPv4Address": "172.16.0.10"

},

"Links": null,

"Aliases": ["web-server"],

"NetworkID": "abc123def456...",

"EndpointID": "endpoint123...",

"Gateway": "172.16.0.254",

"IPAddress": "172.16.0.10",

"IPPrefixLen": 16,

"IPv6Gateway": "",

"GlobalIPv6Address": "",

"GlobalIPv6PrefixLen": 0,

"MacAddress": "02:42:ac:10:00:0a"

}

}

# 将容器连接到另一个网络

$ docker network connect bridge web-server

# 现在web-server有两个网络接口

$ docker exec web-server ifconfig

eth0 Link encap:Ethernet HWaddr 02:42:AC:10:00:0A

inet addr:172.16.0.10 Bcast:172.16.255.255 Mask:255.255.0.0

eth1 Link encap:Ethernet HWaddr 02:42:AC:11:00:02

inet addr:172.17.0.2 Bcast:172.17.255.255 Mask:255.255.0.0

# 断开网络连接

$ docker network disconnect bridge web-server3.2 网络清理与维护

bash

# 删除网络(必须先移除所有连接的容器)

$ docker network rm mynet

Error response from daemon: network mynet has active endpoints

# 正确做法:先停止并移除容器

$ docker stop web-server db-server

$ docker rm web-server db-server

$ docker network rm mynet三、案例:微服务网络架构

1. 电商微服务网络设计方案

2. 实施步骤与配置

2.1 创建分层网络

bash

# 创建各层网络

$ docker network create --driver bridge --subnet 10.10.1.0/24 frontend-net

$ docker network create --driver bridge --subnet 10.10.2.0/24 business-net

$ docker network create --driver bridge --subnet 10.10.3.0/24 data-net

$ docker network create --driver bridge --subnet 10.10.4.0/24 monitor-net

# 创建API网关(连接前端和业务网络)

$ docker run -d \

--name api-gateway \

--net frontend-net \

--ip 10.10.1.10 \

-p 8080:8080 \

springcloud/gateway

$ docker network connect business-net api-gateway2.2 配置服务发现与通信

bash

# 用户服务配置

$ docker run -d \

--name user-service \

--net business-net \

--ip 10.10.2.10 \

-e SPRING_PROFILES_ACTIVE=docker \

-e EUREKA_CLIENT_SERVICEURL_DEFAULTZONE=http://discovery:8761/eureka/ \

user-service:1.0

# 商品服务配置

$ docker run -d \

--name product-service \

--net business-net \

--ip 10.10.2.11 \

--network-alias products \

product-service:1.0

# API网关内部可以通过容器名访问

$ docker exec api-gateway curl http://product-service:8082/api/products2.3 网络策略与安全

bash

# 创建网络策略:限制数据库访问

# 只有业务网络可以访问数据网络

$ iptables -A DOCKER-USER -i br-business-net -o br-data-net -j ACCEPT

$ iptables -A DOCKER-USER -i br-data-net -o br-business-net -m state --state ESTABLISHED,RELATED -j ACCEPT

$ iptables -A DOCKER-USER -i br-frontend-net -o br-data-net -j DROP

# 监控网络白名单

$ iptables -A DOCKER-USER -s 10.10.4.0/24 -d 10.10.2.0/24 -p tcp --dport 9100 -j ACCEPT四、故障排查与性能优化

1. 常见网络问题排查

1.1 网络连通性检查

bash

# 检查容器网络状态

$ docker network inspect <network_name> | jq '.[0].Containers'

# 检查端口映射

$ docker port <container_name>

80/tcp -> 0.0.0.0:8080

# 容器内网络诊断

$ docker exec <container_name> ping <target_ip>

$ docker exec <container_name> curl -I http://<service_name>:<port>

$ docker exec <container_name> netstat -tlnp

$ docker exec <container_name> cat /etc/hosts

$ docker exec <container_name> cat /etc/resolv.conf1.2 DNS问题排查

bash

# 检查DNS解析

$ docker exec web-server nslookup db-server

Server: 127.0.0.11

Address: 127.0.0.11#53

Non-authoritative answer:

Name: db-server

Address: 172.16.0.20

# 查看嵌入式DNS服务

$ ps aux | grep dockerd | grep dns

/usr/bin/dockerd --dns 8.8.8.8 --dns 114.114.114.1142. 网络性能优化建议

2.1 性能基准测试

bash

# 网络带宽测试

$ docker run --rm --net=host networkstatic/iperf3 -s &

$ docker run --rm --net=mynet networkstatic/iperf3 -c host.docker.internal

# 延迟测试

$ docker run --rm alpine ping -c 10 8.8.8.82.2 优化配置参数

bash

# docker-compose.yml网络优化示例

version: '3.8'

services:

web:

image: nginx:alpine

networks:

optimized-net:

aliases:

- webserver

# 网络优化参数

sysctls:

- net.core.somaxconn=1024

- net.ipv4.tcp_syncookies=0

ulimits:

nproc: 65535

nofile:

soft: 20000

hard: 40000

networks:

optimized-net:

driver: bridge

driver_opts:

com.docker.network.bridge.name: br-optimized

com.docker.network.bridge.enable_icc: "true"

com.docker.network.bridge.enable_ip_masquerade: "true"

ipam:

config:

- subnet: 192.168.100.0/24

gateway: 192.168.100.1五、知识总结与最佳实践

1. Docker网络模式决策矩阵

2. 最佳实践清单

2.1 生产环境建议

bash

# 1. 使用自定义网络替代默认bridge

$ docker network create --driver bridge \

--subnet 10.20.0.0/16 \

--gateway 10.20.0.1 \

--opt com.docker.network.bridge.name=docker-br-prod \

prod-network

# 2. 为关键服务分配静态IP

$ docker run -d \

--name database \

--net prod-network \

--ip 10.20.0.100 \

--restart unless-stopped \

mysql:8.0

# 3. 实施网络策略

$ docker network create --internal internal-only-net2.2 监控与维护

bash

# 定期检查网络状态

$ docker network prune # 清理未使用网络

$ docker system df -v # 查看网络使用情况

# 网络性能监控

$ docker stats --no-stream

$ docker events --filter 'event=network'3. 核心命令速查表

| 操作类别 | 命令示例 | 说明 |

|---|---|---|

| 网络创建 | docker network create --driver bridge --subnet 172.20.0.0/16 mynet |

创建自定义网络 |

| 容器网络 | docker run --net=mynet --ip=172.20.0.10 nginx |

指定网络和静态IP |

| 网络连接 | docker network connect mynet existing-container |

连接容器到网络 |

| 网络断开 | docker network disconnect mynet container |

从网络断开容器 |

| 网络查看 | docker network ls``docker network inspect mynet |

查看网络信息 |

| 网络清理 | docker network prune |

清理未使用网络 |

| 端口映射 | docker run -p 8080:80 nginx |

主机端口映射到容器 |

| DNS配置 | docker run --dns 8.8.8.8 alpine |

自定义DNS服务器 |

结语

Docker容器网络是容器化技术的核心组成部分,理解不同的网络模式及其适用场景,是设计和运维现代化云原生应用的关键。从简单的Bridge模式到复杂的多层自定义网络架构,Docker提供了灵活而强大的网络抽象能力。

关键收获:

-

Bridge模式:适合大多数应用场景,提供良好的隔离性和灵活性

-

Host模式:追求极致网络性能时的选择,但需注意端口管理

-

自定义网络:实现微服务架构、多租户隔离的基础

-

网络策略:通过iptables和Docker网络特性实现安全控制

随着容器技术的发展,网络功能也在不断演进。建议持续关注Docker网络的新特性,并结合实际的业务场景,设计出既安全又高效的容器网络架构。